Come automatizzare la correzione delle iniezioni SQL (SQLi) su larga scala

SQL injection (SQLi) rimane una delle vulnerabilità più antiche e devastanti nella sicurezza web. Nonostante sia ben compresa, si classifica costantemente tra le prime posizioni del OWASP Top 10 perché trovare e correggere manualmente ogni query vulnerabile in un codice moderno e in rapida evoluzione è quasi impossibile.

In questa guida, imparerai come andare oltre la correzione manuale e costruire un flusso di lavoro che rileva, prioritizza e risolve automaticamente le vulnerabilità SQLi utilizzando l’automazione guidata dall’IA.

Per aiutarti a iniziare con il rilevamento automatico delle vulnerabilità, offriamo uno strumento gratuito di Static Application Security Testing (SAST). Puoi provarlo gratuitamente qui: Plexicus Free SAST Tool

Perché la Remediation di SQLi è Ancora Importante

L’impatto aziendale di un attacco SQLi riuscito è binario: o proteggi i tuoi dati o li perdi. Una singola vulnerabilità sfruttata può portare a:

- Esfiltrazione Completa del Database: Accesso non autorizzato a PII, credenziali e proprietà intellettuale.

- Fallimento della Conformità: Multe enormi sotto GDPR, SOC2 o PCI-DSS.

- Erosione del Marchio: Perdita di fiducia dei clienti che richiede anni per essere ricostruita.

La sfida non è solo sapere che SQLi è dannoso; è il gap di remediation. I team di sicurezza trovano le vulnerabilità più velocemente di quanto gli sviluppatori possano correggerle.

Cos’è l’Automazione della Remediation di SQLi?

La remediation di SQLi è il processo di sostituzione del codice vulnerabile (di solito dove l’input dell’utente viene concatenato direttamente in una query del database) con alternative sicure come query parametrizzate o statement preparati.

Automatizzare questo processo comporta l’uso di Analisi Statica (SAST) per trovare il flusso di dati contaminati e motori di remediation AI per riscrivere il codice e inviarlo di nuovo allo sviluppatore per l’approvazione.

Come Automatizzare la Remediation di SQLi

Passo 1: Rilevare i Flussi di Dati Contaminati

Non puoi correggere ciò che non puoi vedere. Le ricerche tradizionali basate su grep per le istruzioni select sono troppo rumorose. Hai bisogno di Static Application Security Testing (SAST) che comprenda l’analisi delle contaminazioni, che traccia come i dati si muovono da una richiesta HTTP (sorgente) a un’esecuzione del database (sink).

- Il Metodo Manuale: Audit di ogni file controller nel tuo repository.

- Il Metodo Plexicus: Usa Static Code Analysis (SAST) per scansionare l’intero codice in pochi minuti. Plexicus mappa il flusso dei dati per identificare esattamente dove l’input non sanificato colpisce il tuo database.

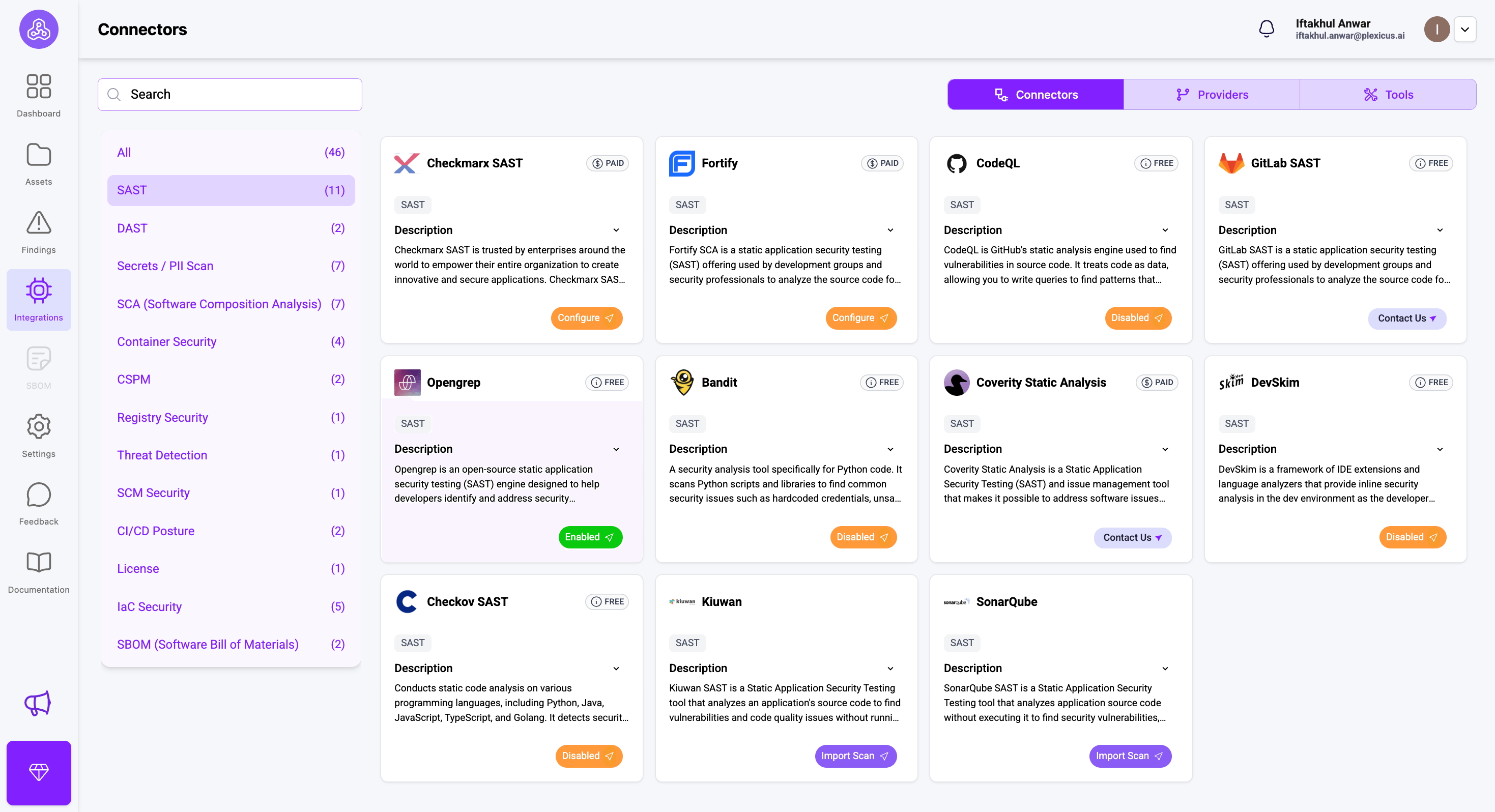

Plexicus si connette con diversi strumenti SAST, da quelli open source a quelli a pagamento. Puoi connetterti con lo strumento SAST disponibile tramite il menu Integrazione o controllare qui.

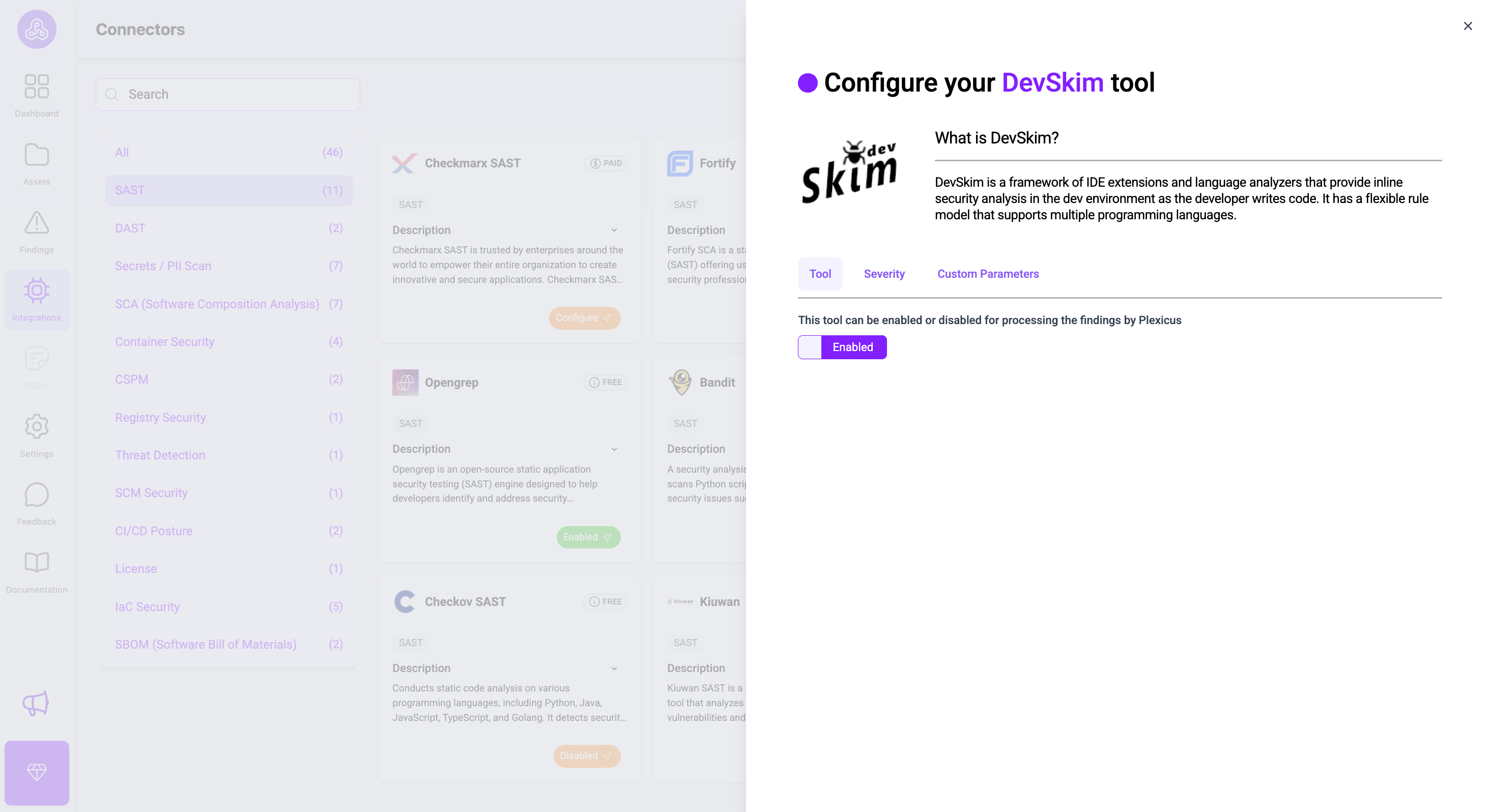

Per gli strumenti che hanno l’etichetta “Gratuito”, puoi abilitarli direttamente cliccando sul pulsante configura e attivando il pulsante abilita.

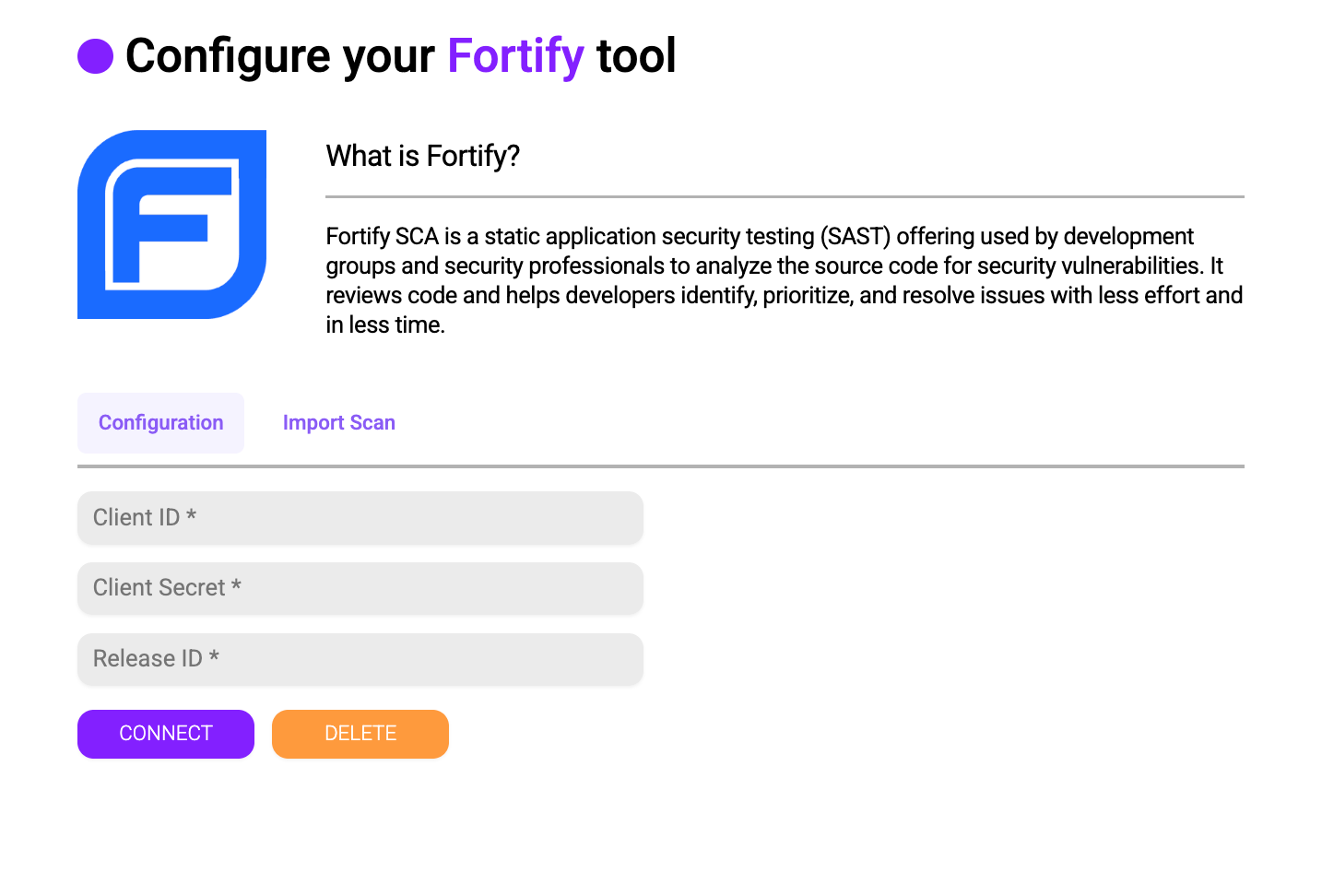

Nel frattempo, con lo strumento a pagamento, puoi connetterti compilando le credenziali.

Passo 2: Prioritizzare in base alla raggiungibilità e al rischio

Non tutte le vulnerabilità SQLi sono create uguali. Un SQLi in un modulo di login pubblico è un P0 (Priorità 0), mentre uno in uno strumento di reportistica interno e autenticato potrebbe essere un P2 (Priorità 2).

Plexicus utilizza un sistema di prioritizzazione multifattoriale per aiutarti a concentrarti sui risultati di sicurezza più critici. Il sistema assegna punteggi di priorità da 0 a 100, con punteggi più alti che indicano problemi più urgenti.

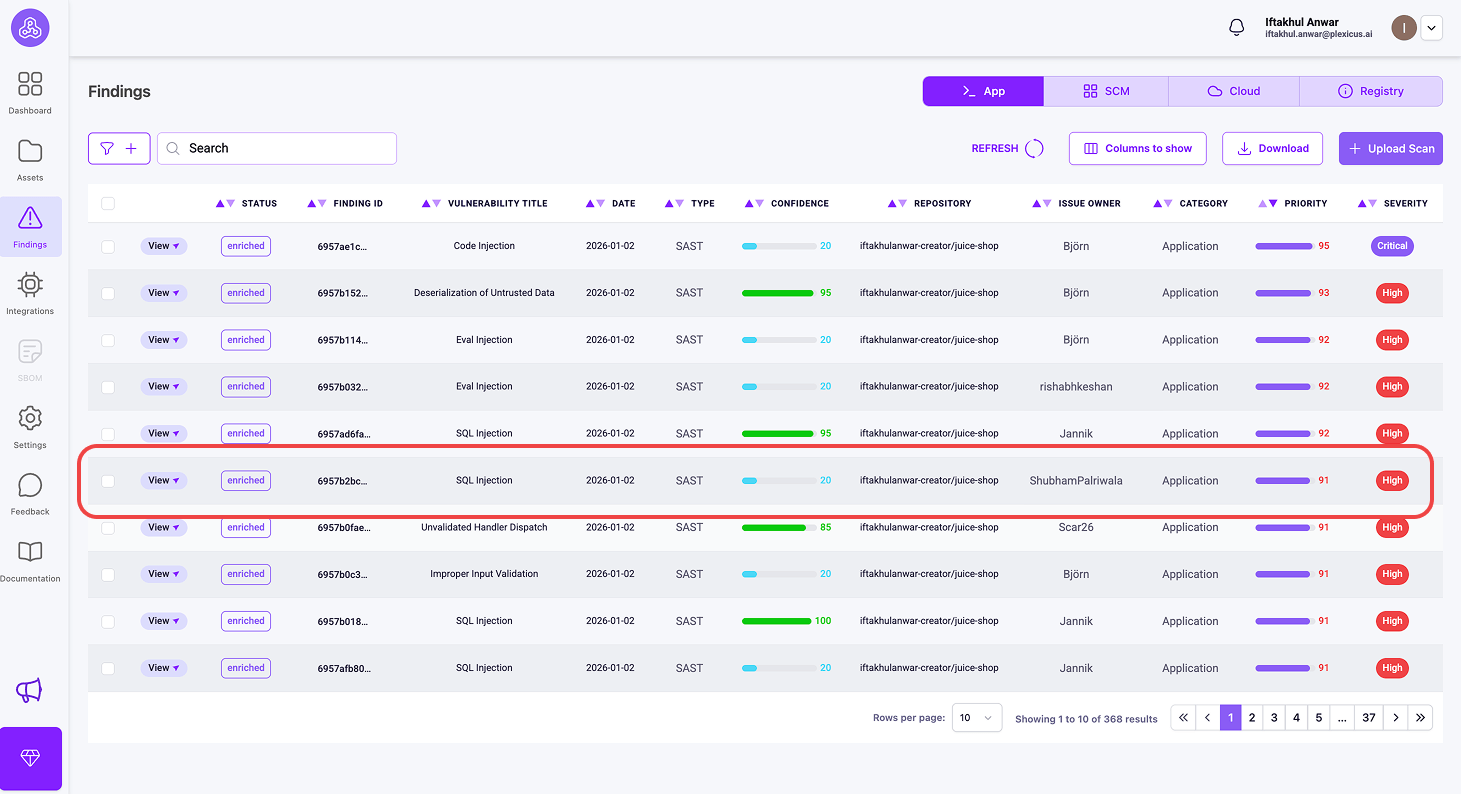

Puoi controllare le metriche per la tua prioritizzazione seguendo questi passaggi:

- Assicurati che il tuo repository sia connesso e che il processo di scansione sia terminato.

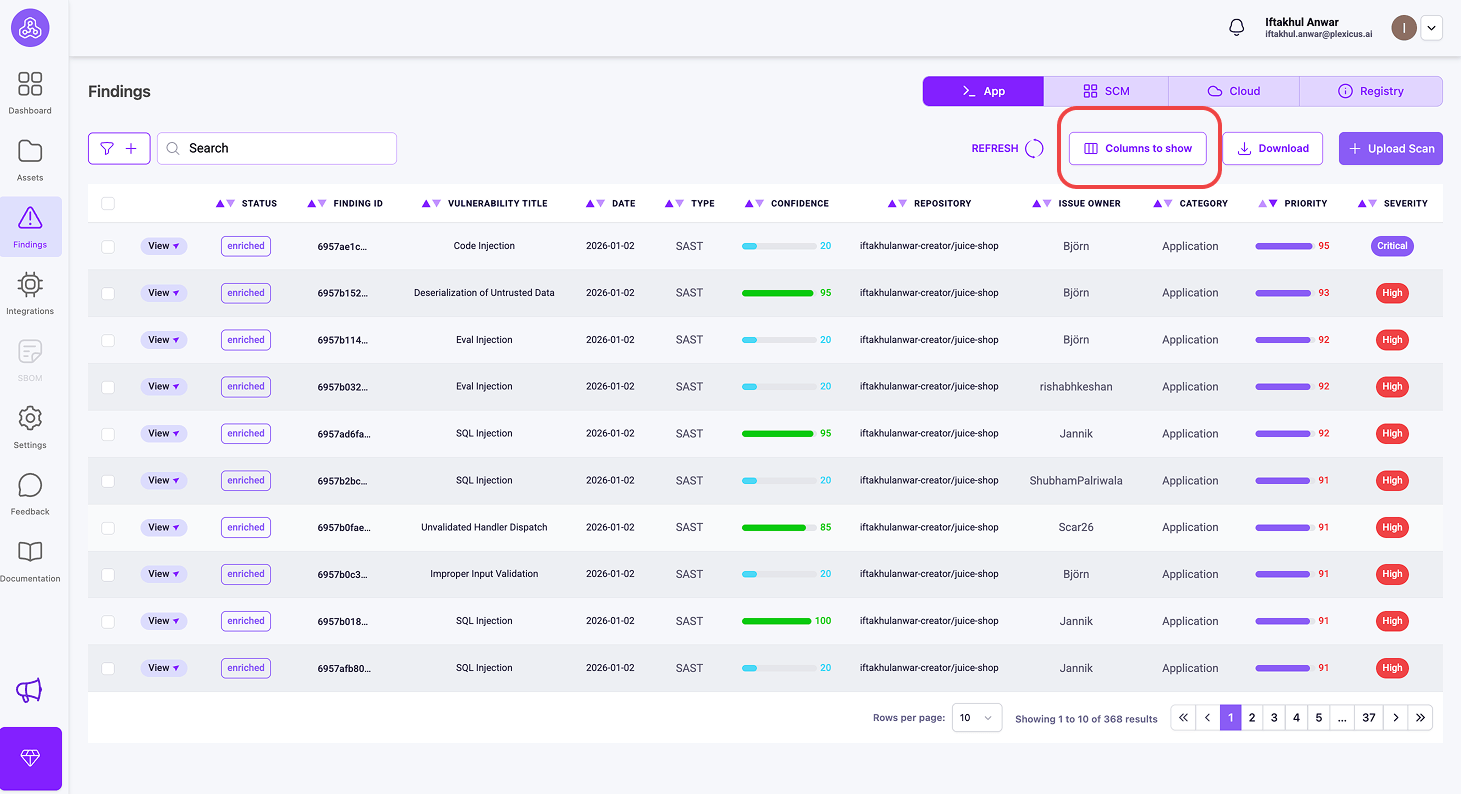

- Poi naviga nel menu Findings, dove troverai metriche per fare la prioritizzazione, inclusi Priority, Impact, e Confidence

- Priority (Punteggio 0-100)

- Questa è la tua principale metrica di prioritizzazione - punteggi più alti indicano problemi più urgenti.

- Cerca risultati con Priority ≥ 80 (vulnerabilità critiche)

- Impact (Punteggio 0-100)

- Mostra la valutazione dell’impatto aziendale

- Un impatto maggiore significa maggiori potenziali conseguenze aziendali.

- Confidence (Punteggio 0-100)

- Indica quanto Plexicus è certo del risultato

- 90-100: Prove definitive, 70-89: Forti indicatori, 50-69: Fiducia moderata

- Priority (Punteggio 0-100)

- Cerca le metriche di Priority, che vanno da 0 a 100, indicando la gravità delle vulnerabilità. Un punteggio più alto suggerisce una maggiore priorità per la risoluzione.

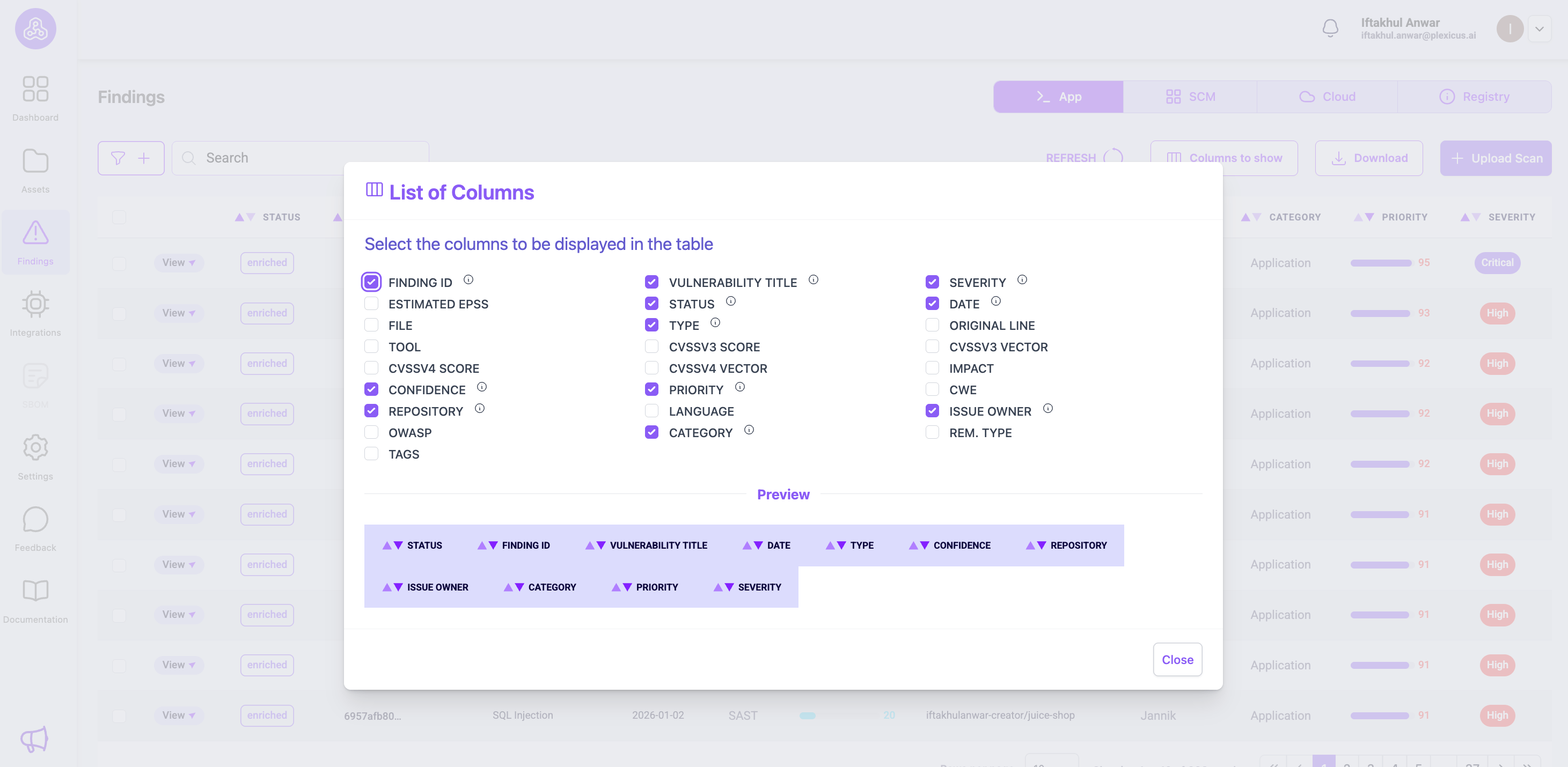

- Se le metriche non sono immediatamente visibili, puoi personalizzare la visualizzazione cliccando sul pulsante Columns e selezionando le metriche che desideri visualizzare.

Puoi trovare altre metriche da mostrare nella tabella dell’elenco dei risultati.

Step 3: Automate the Fix (AI Remediation)

Questo è il punto in cui la maggior parte dei programmi di sicurezza si blocca. Gli sviluppatori spesso non conoscono la sintassi specifica per una query parametrizzata in un framework legacy.

Invece di inviare un report PDF, dovresti fornire il codice. I flussi di lavoro moderni sfruttano i Modelli di Linguaggio di Grandi Dimensioni (LLM) per scansionare il frammento vulnerabile e suggerire una patch perfetta.

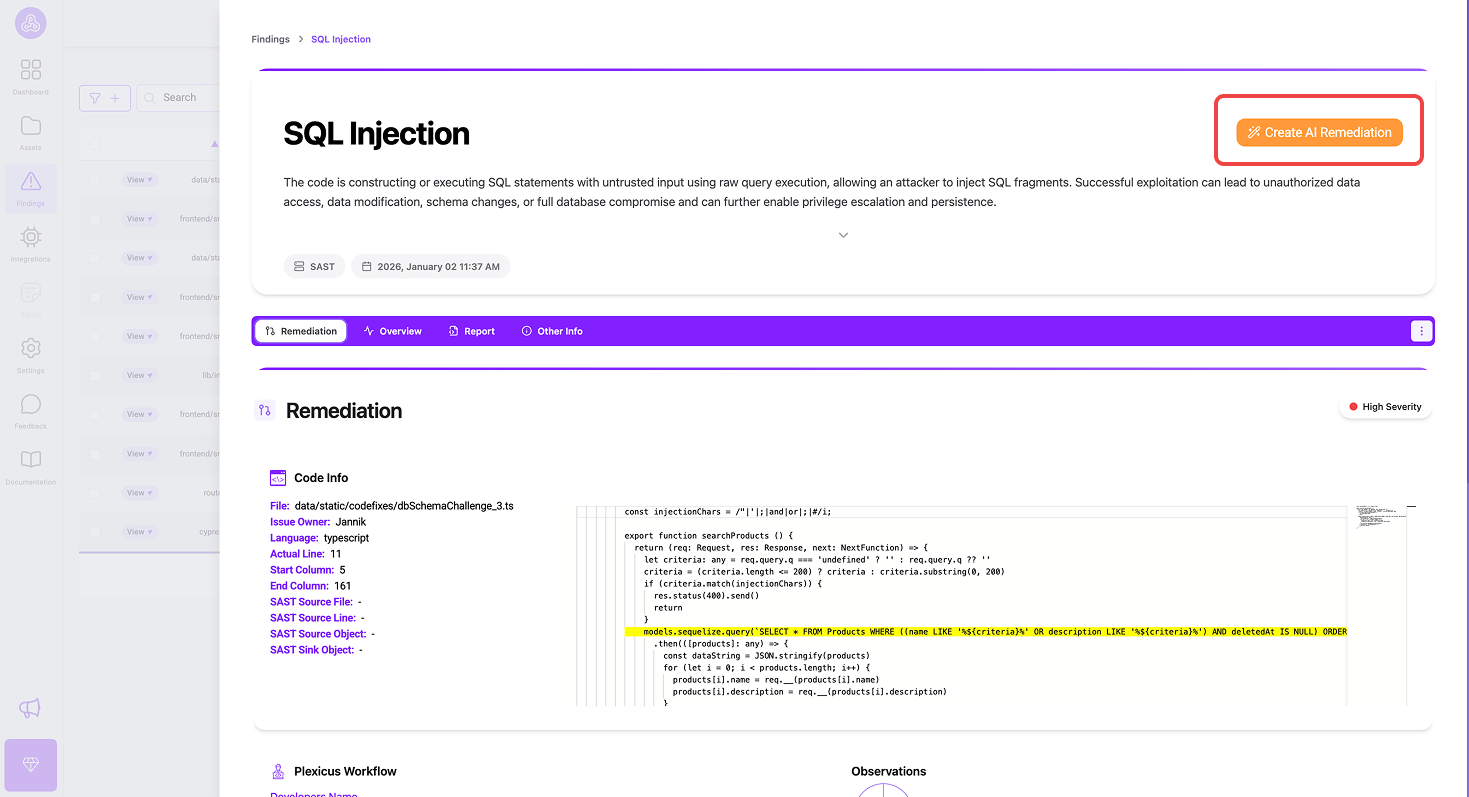

In Plexicus, puoi utilizzare il motore di auto-rimedi per generare automaticamente il blocco di codice corretto. Sostituisce la concatenazione con una dichiarazione preparata, mantenendo la logica originale mentre elimina il rischio.

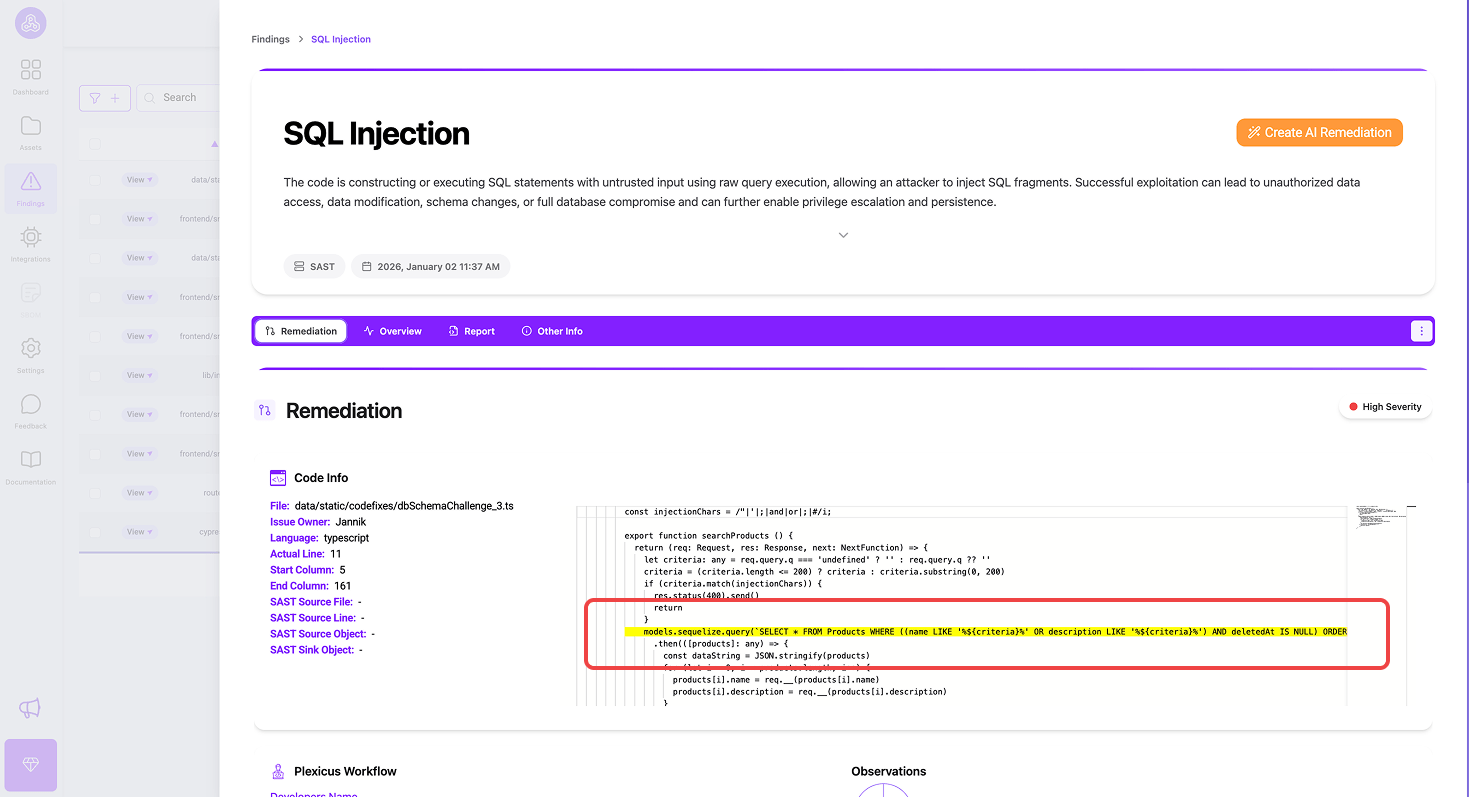

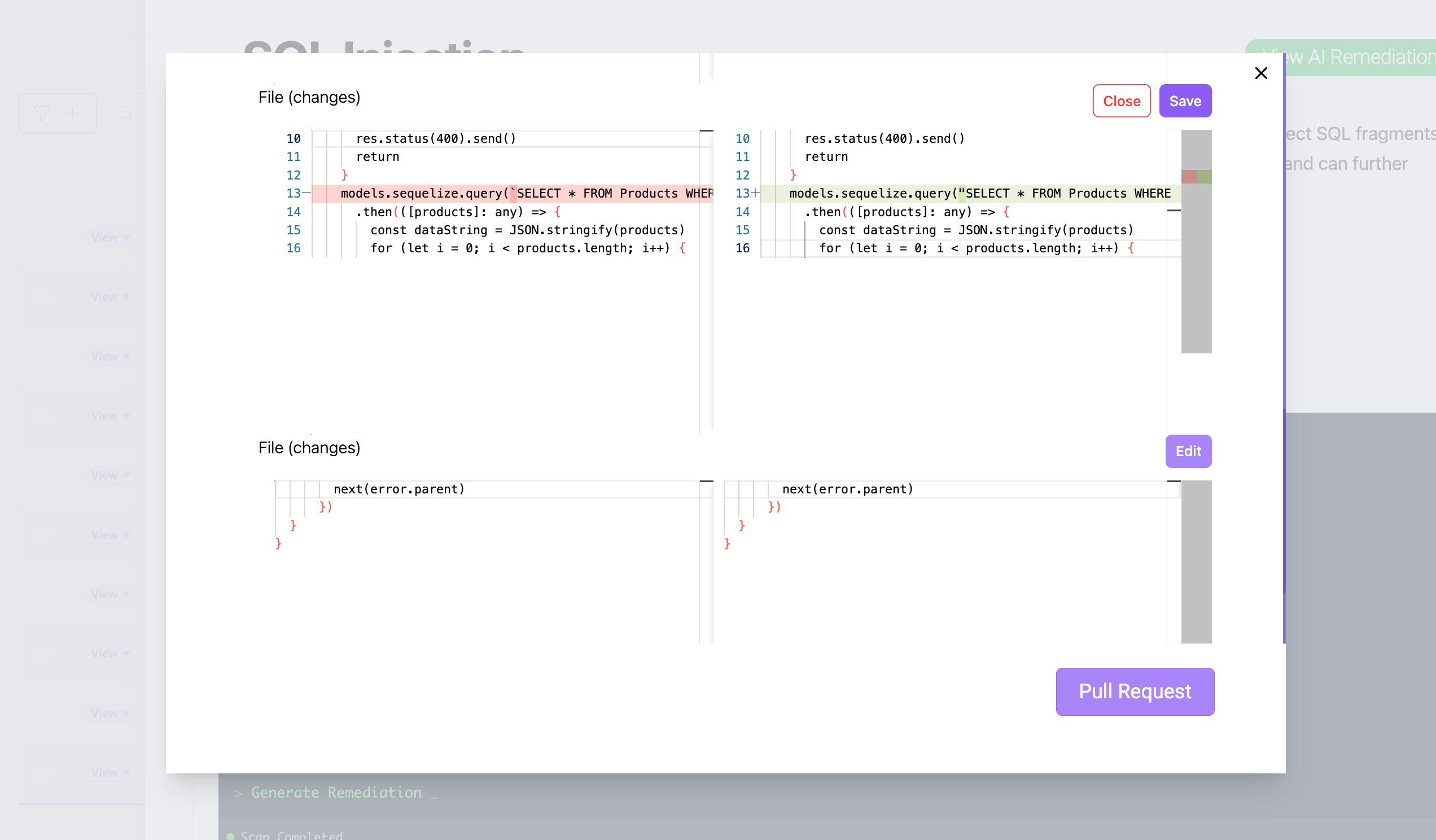

Dopo che il processo di scansione è terminato, puoi cliccare sui dettagli di un particolare problema di sicurezza trovato dallo scanner.

Apparirà un pop-up per darti informazioni dettagliate sulla vulnerabilità. Il blocco di codice ti mostrerà il codice che causa la vulnerabilità e che deve essere corretto.

Quando sei pronto per risolvere il problema, puoi cliccare sul pulsante Crea Rimedio AI per avviare la rimedio.

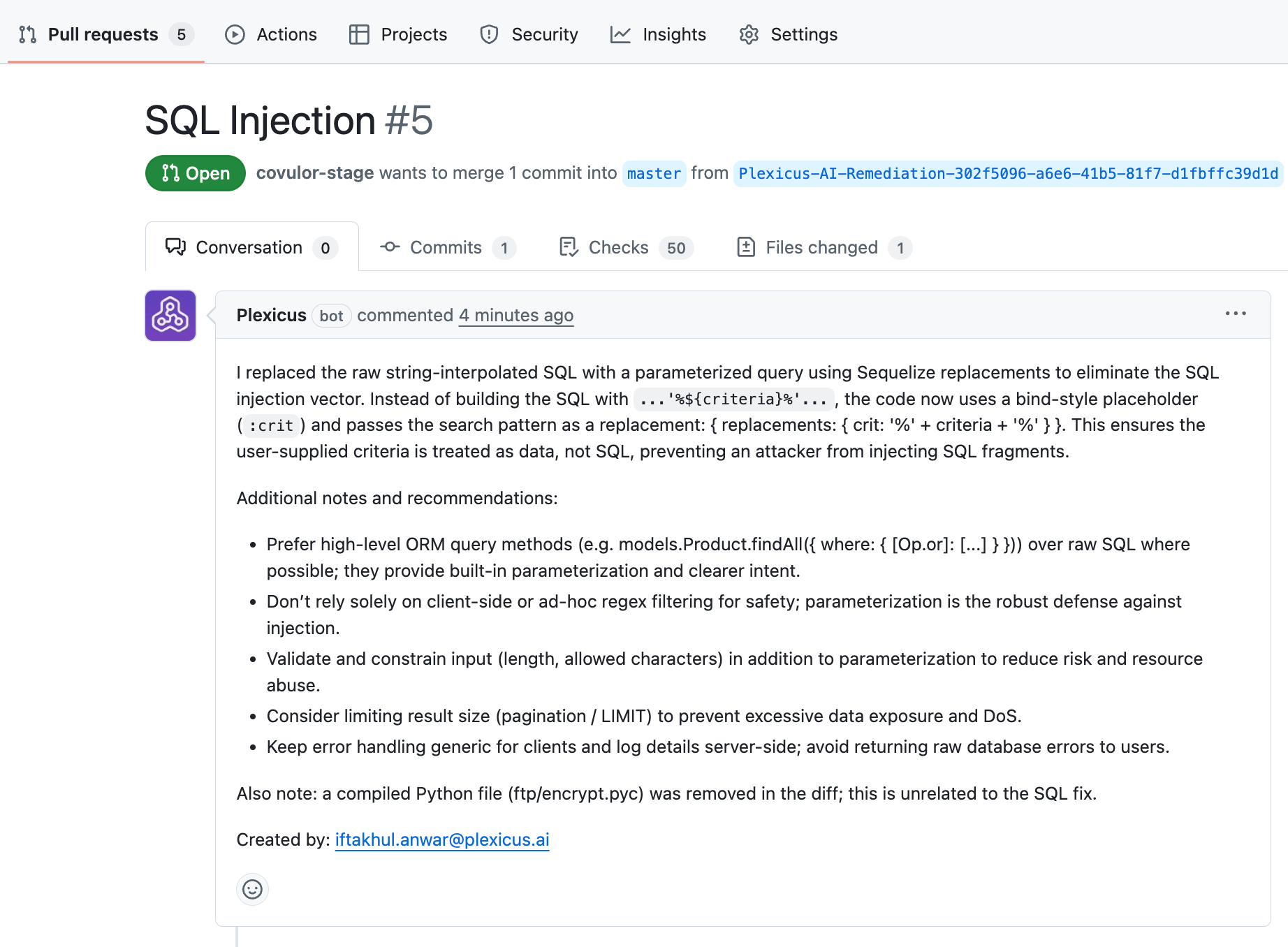

Dopo che il processo di rimedio è terminato, apparirà il pop-up per suggerirti di fare una richiesta di pull. Puoi controllare le modifiche suggerite dall’AI, oppure puoi modificare manualmente in un blocco di codice se necessario.

Il rimedio AI non è implementato direttamente nel codice; invece, necessita di approvazione attraverso il processo di pull request. Plexicus implementa il controllo degli accessi basato sui ruoli, concedendo a ruoli diversi capacità diverse all’interno della piattaforma. Puoi controllare i ruoli in modo diverso qui

Rende il processo umano nel ciclo per verificare le modifiche prima di integrarle nel codice di produzione, garantendo alta qualità e mantenendo la fiducia degli sviluppatori.

Passo 4: Validare con CI Gating

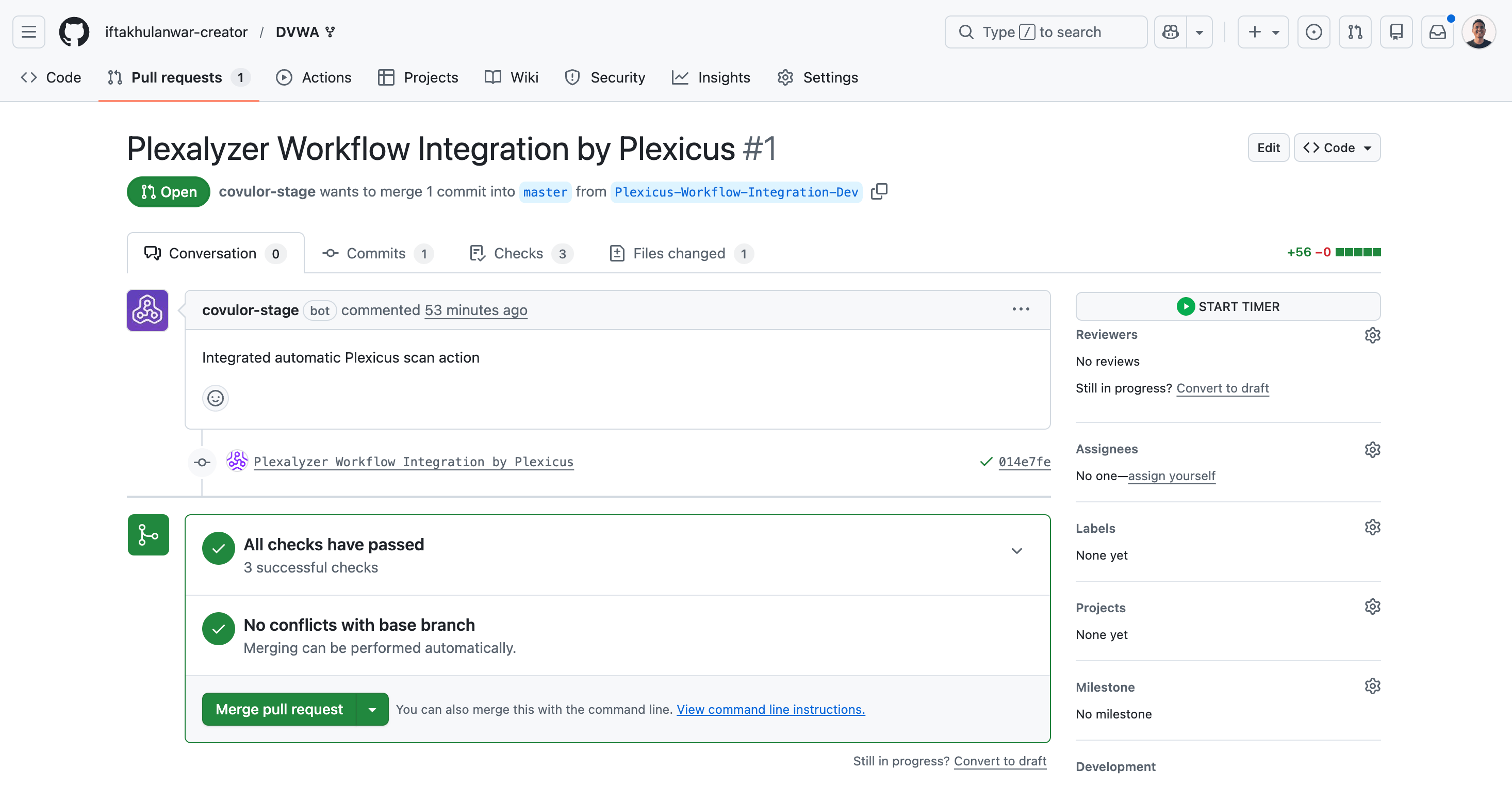

Una volta applicata una correzione, è necessario assicurarsi che la vulnerabilità non si ripresenti nel codice durante il prossimo rilascio.

Integra il tuo strumento di sicurezza nel processo di PR (Pull Request). Se uno sviluppatore introduce una nuova query non parametrizzata, la build dovrebbe fallire. Il CI gating di Plexicus agisce come una rete di sicurezza, fornendo feedback immediato direttamente nella gestione del codice sorgente, come GitHub, GitLab, e così via, prima che il codice raggiunga mai la produzione.

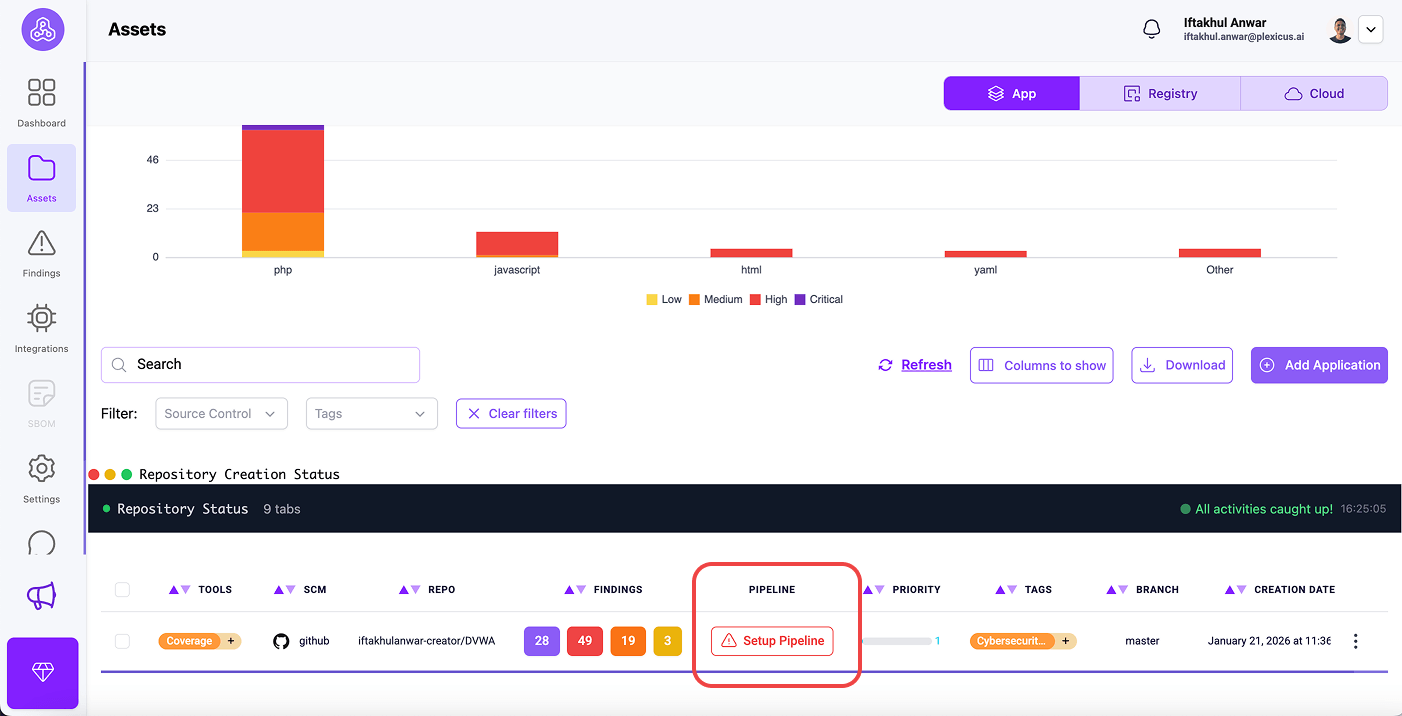

Plexicus ti permette di impostare un meccanismo di CI gating con pochi passaggi:

-

Vai al menu Asset.

-

Nella scheda App, troverai il tuo repository connesso.

-

Nel tuo repository connesso, clicca su Setup Pipeline per configurare il gating CI

-

Apparirà un pop-up che ti chiederà di configurare la pipeline nel tuo SCM. Clicca su Ok

-

Dopo aver cliccato su OK, verrai reindirizzato alla scheda di richiesta pull di GitHub. Chiedi il tuo permesso per unire la richiesta pull per integrare Plexicus nelle tue azioni GitHub.

-

Una volta che unisci l’integrazione del workflow Plexicus, il tuo repository ottiene una scansione di sicurezza automatizzata che viene eseguita continuamente sui cambiamenti di codice. Verrà eseguita automaticamente ad ogni push e richiesta pull al tuo branch principale.

Confronto: Perché l’Automazione Vince

Affidarsi alla remediation manuale crea un debito di vulnerabilità che cresce ogni volta che si invia codice. Quando un pentest manuale trova un SQLi, quel codice è spesso in produzione da mesi.

Utilizzando una piattaforma unificata come Plexicus, consolidi più strumenti (inclusi SAST, DAST e AI Remediation) in un’unica interfaccia. Questo non solo trova l’SQLi; chiude il cerchio generando la correzione e aggiornando il ticket automaticamente tramite Creazione Automatica di Attività.

| Caratteristica | Il Vecchio Modo (Manuale) | Il Modo Moderno (Automatizzato) |

|---|---|---|

| Rilevamento | Revisioni del codice manuali / Rapporti PDF | Scansione SAST & DAST in tempo reale |

| Correzione | Ticket Jira con “Per favore correggi” | Correzione automatica di massa & Rimedi AI |

| Validazione | Test di penetrazione annuali | Gating CI/CD continuo |

| Ambito | Solo app principali | Monitoraggio completo della superficie di attacco |

Conclusione

L’iniezione SQL è un problema risolto, eppure rimane una delle principali cause di violazioni a causa di lacune nell’esecuzione. Automatizzando la pipeline dalla rilevazione alla rimedio, si consente agli sviluppatori di scrivere codice sicuro senza rallentare la velocità di sviluppo.

Plexicus offre una suite completa di strumenti, che vanno dalla scansione del codice, al registro e al cloud fino alla rimedio potenziato dall’AI, per mantenere le tue applicazioni sicure dal codice al cloud.

La sua piattaforma supporta una vasta gamma di ambienti per garantire la compatibilità con il tuo stack tecnologico. Gli ambienti chiave supportati includono linguaggi di programmazione come Java, Python e JavaScript, oltre a fornitori di cloud come AWS, Azure e Google Cloud.

FAQ:

Q1: Cos’è l’iniezione SQL (SQLi) e perché la rimedio è ancora importante?

A: SQLi è una vulnerabilità che consente agli attaccanti di manipolare le query del database, portando a violazioni dei dati, fallimenti di conformità e danni al marchio. La rimedio è critica perché anche una sola vulnerabilità non rilevata può avere conseguenze gravi, e le correzioni manuali non possono tenere il passo con le basi di codice moderne.

Q2: Come funziona l’automazione della rimedio SQLi?

A: L’automazione utilizza strumenti di analisi statica (SAST) per rilevare codice vulnerabile, quindi sfrutta l’IA per riscrivere query insicure utilizzando pratiche sicure (come le query parametrizzate) e invia queste correzioni per l’approvazione degli sviluppatori.

Q3: Quali sono i passaggi principali per automatizzare la correzione di SQLi?

- Rilevare i flussi di dati contaminati utilizzando strumenti SAST.

- Dare priorità alle vulnerabilità in base al rischio e alla raggiungibilità.

- Applicare correzioni automatiche utilizzando motori di rimedio IA.

- Convalidare le correzioni con CI gating per prevenire regressioni.

Q4: Come aiuta Plexicus in questo processo?

A: Plexicus integra più strumenti di sicurezza (inclusi SAST, DAST e rimedio IA) in un’unica piattaforma. Automatizza il rilevamento, la priorità, la correzione e la convalida continua, semplificando il flusso di lavoro di rimedio end-to-end.

Plexicus supporta anche il controllo degli accessi basato sui ruoli, consentendo alle organizzazioni di gestire i permessi per diversi tipi di utenti (come Amministratori, Sviluppatori e Revisori). Questo assicura che gli utenti abbiano accesso e responsabilità appropriate, migliorando sia la sicurezza che la chiarezza del flusso di lavoro. Scopri di più sulle differenze di ruolo qui.

Q7: Le correzioni automatiche vengono applicate direttamente al codice sorgente?

A: No. Le correzioni automatiche vengono proposte tramite pull request per la revisione e l’approvazione umana. Questo assicura la supervisione degli sviluppatori, mantiene la qualità del codice e costruisce fiducia nel processo di automazione.

Q7: Come aiuta il CI gating a mantenere la sicurezza?

A: L’integrazione del CI gating nei controlli di sicurezza nel processo di pull request blocca nuove vulnerabilità dall’essere integrate e fornisce un feedback immediato agli sviluppatori prima che il codice raggiunga la produzione.

Q8: Quali ambienti supporta Plexicus?

A: Plexicus supporta un’ampia gamma di linguaggi di programmazione (Java, Python, JavaScript, ecc.) e fornitori di cloud (AWS, Azure, Google Cloud), garantendo compatibilità tra diversi stack tecnologici.

Q9: Perché l’automazione è migliore della correzione manuale?

A: L’automazione colma il divario di correzione scansionando, correggendo e validando continuamente le vulnerabilità su larga scala, riducendo il rischio e risparmiando tempo agli sviluppatori rispetto alla correzione manuale.

Q10: Come posso iniziare a rilevare vulnerabilità nel mio codice gratuitamente?

A: Puoi utilizzare lo strumento SAST gratuito fornito da Plexicus per scansionare il tuo codice alla ricerca di vulnerabilità, inclusi i rischi di SQL injection. Provalo qui