Come impedire agli sviluppatori di ignorare i risultati di sicurezza (e correggere le vulnerabilità più velocemente)

Gli strumenti di sicurezza hanno la reputazione di essere barriere rumorose. Quando uno sviluppatore invia il codice e la pipeline CI/CD fallisce con un report PDF di 500 pagine allegato, la loro reazione naturale non è quella di risolvere i problemi. È quella di ignorarli o forzare il merge del codice.

Questa fatica da allerta è quantificabile. I dati del settore mostrano che il 33% dei team DevOps spreca più della metà del loro tempo affrontando falsi positivi. Il problema non è che gli sviluppatori non si preoccupano della sicurezza. Il problema è che l’esperienza degli sviluppatori (DevEx) della maggior parte degli strumenti di sicurezza è difettosa. Scansionano troppo tardi, forniscono troppo poco contesto e richiedono troppe ricerche manuali.

Ecco come risolvere il problema del flusso di lavoro spostando la sicurezza nella pipeline CI/CD.

Perché è importante: La regola “30 minuti vs. 15 ore”

Ignorare i risultati di sicurezza crea un debito composto che uccide la velocità.

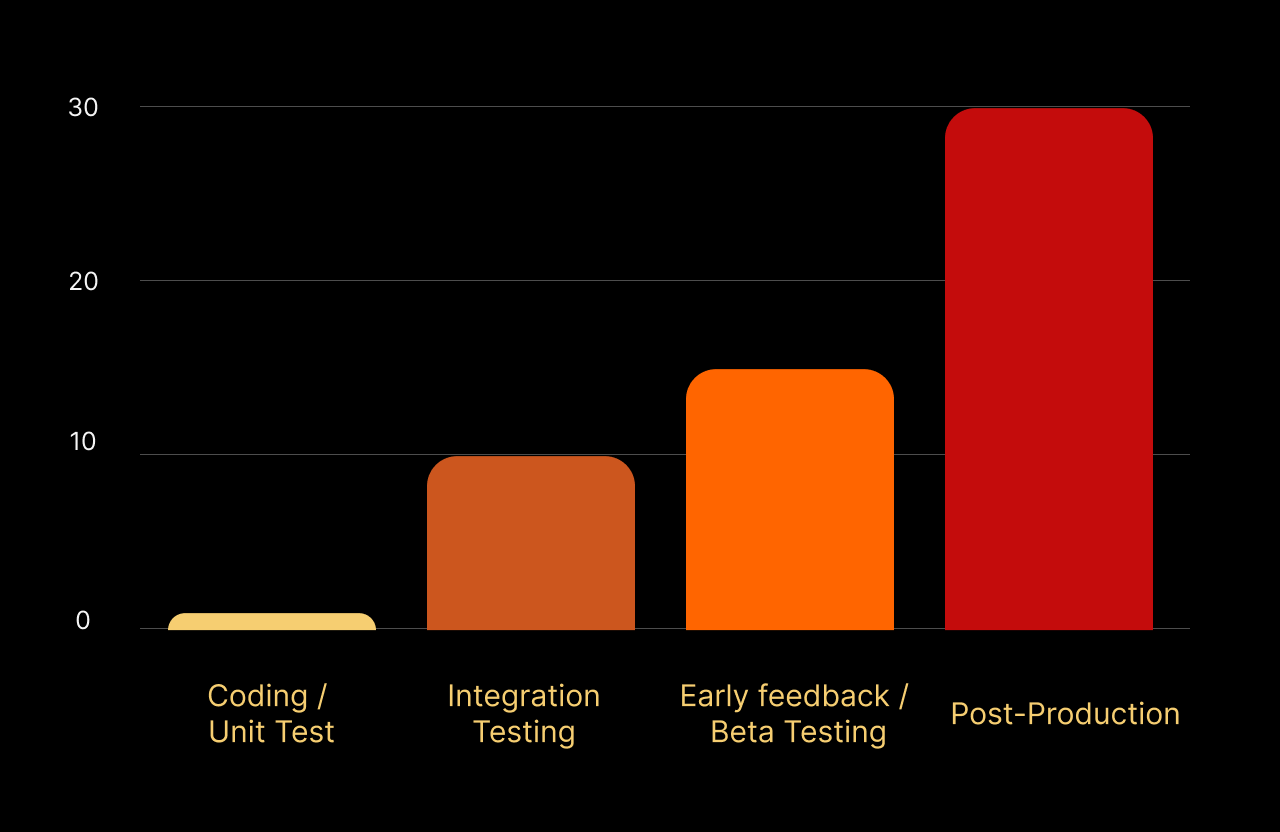

I dati del NIST suggeriscono che se uno sviluppatore risolve un difetto di sicurezza durante la revisione della Pull Request (PR), ci vogliono circa 30 minuti. Se lo stesso difetto viene rilevato nei test post-produzione, ci vogliono oltre 15 ore per triage, riapprendere il contesto e risolvere.

In termini di costo, correggere le vulnerabilità in post-produzione è 30 volte più costoso rispetto alla fase di sviluppo.

Per i responsabili ingegneristici, il caso aziendale è chiaro: migliorare la sicurezza di DevEx non riguarda solo la sicurezza; si tratta di recuperare il 30% della capacità ingegneristica del tuo team.

Come Correggere il Flusso di Lavoro

L’obiettivo è passare da “trovare bug” a “correggere bug” senza lasciare l’interfaccia della Pull Request.

Passo 1: Rilevare Segreti & Problemi di Codice

Gli strumenti legacy spesso eseguono scansioni notturne. A quel punto, lo sviluppatore ha già cambiato contesto per un nuovo compito. È necessario spostare il rilevamento al momento esatto in cui il codice viene inviato al server.

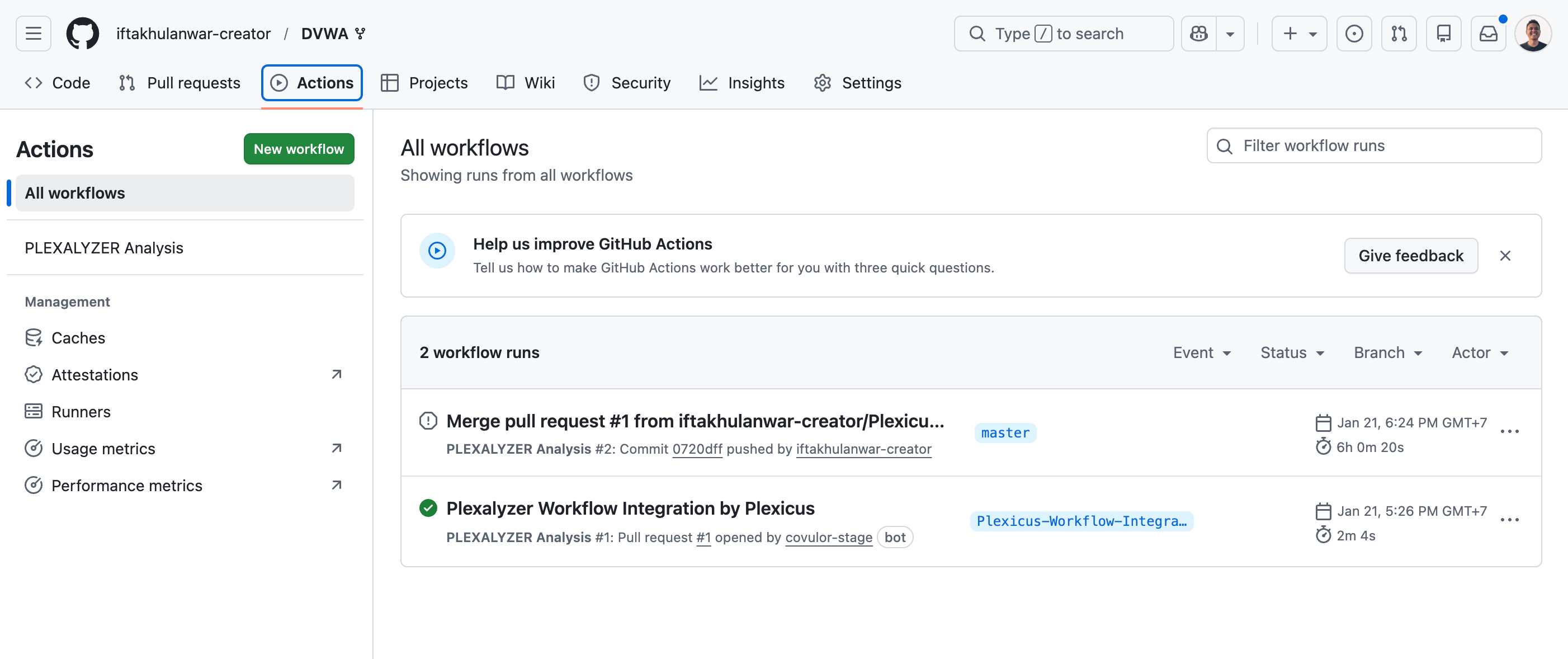

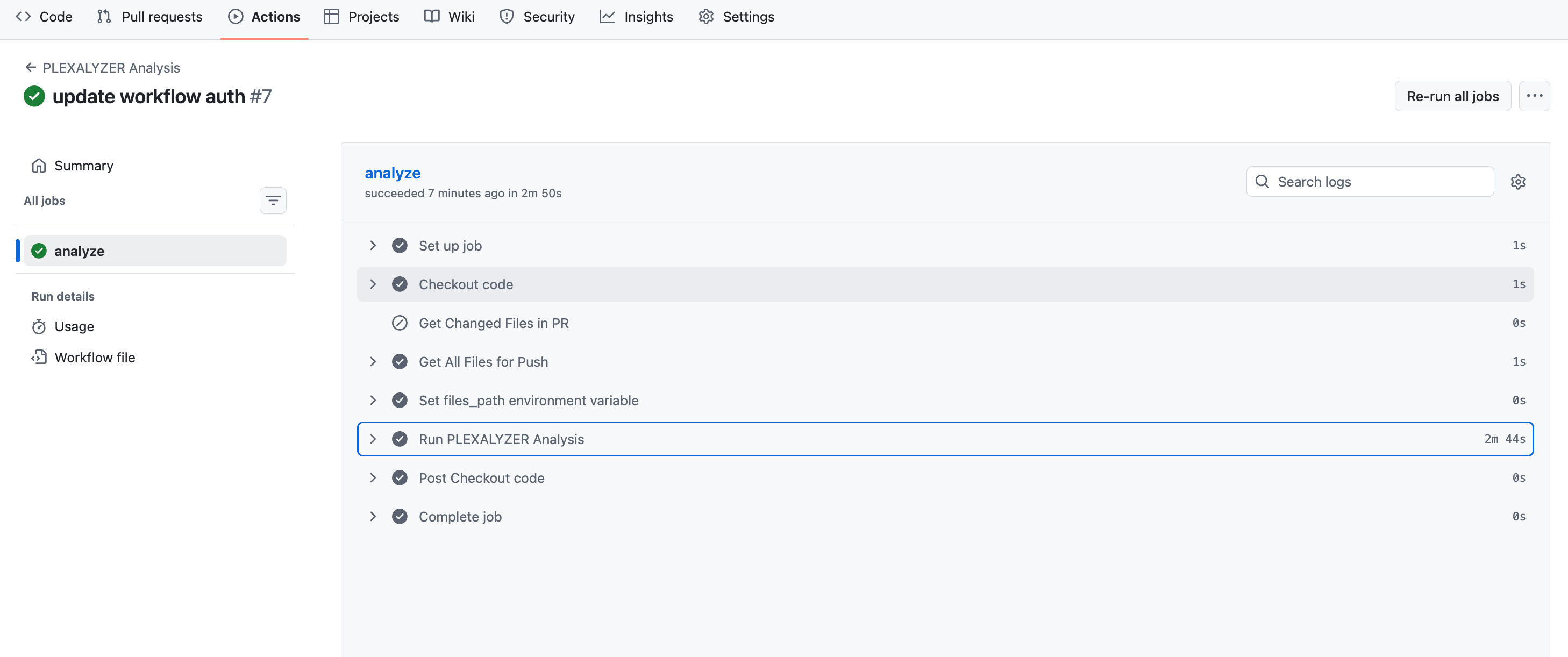

In Plexicus, puoi integrare gli strumenti di sicurezza all’interno della pipeline CI/CD. Eseguirà una scansione immediatamente al momento di una Pull Request. Esegue il rilevamento di segreti nel tuo codice (Git) e l’analisi statica del codice (SAST).

Puoi integrare Plexicus nella pipeline CI/CD seguendo questi passaggi.

Passo 2: Prioritizzazione

Evita la fatica da allerta. Fai la prioritizzazione per i problemi di sicurezza trovati.

Plexicus offre metriche per aiutarti a decidere quali vulnerabilità affrontare per prime:

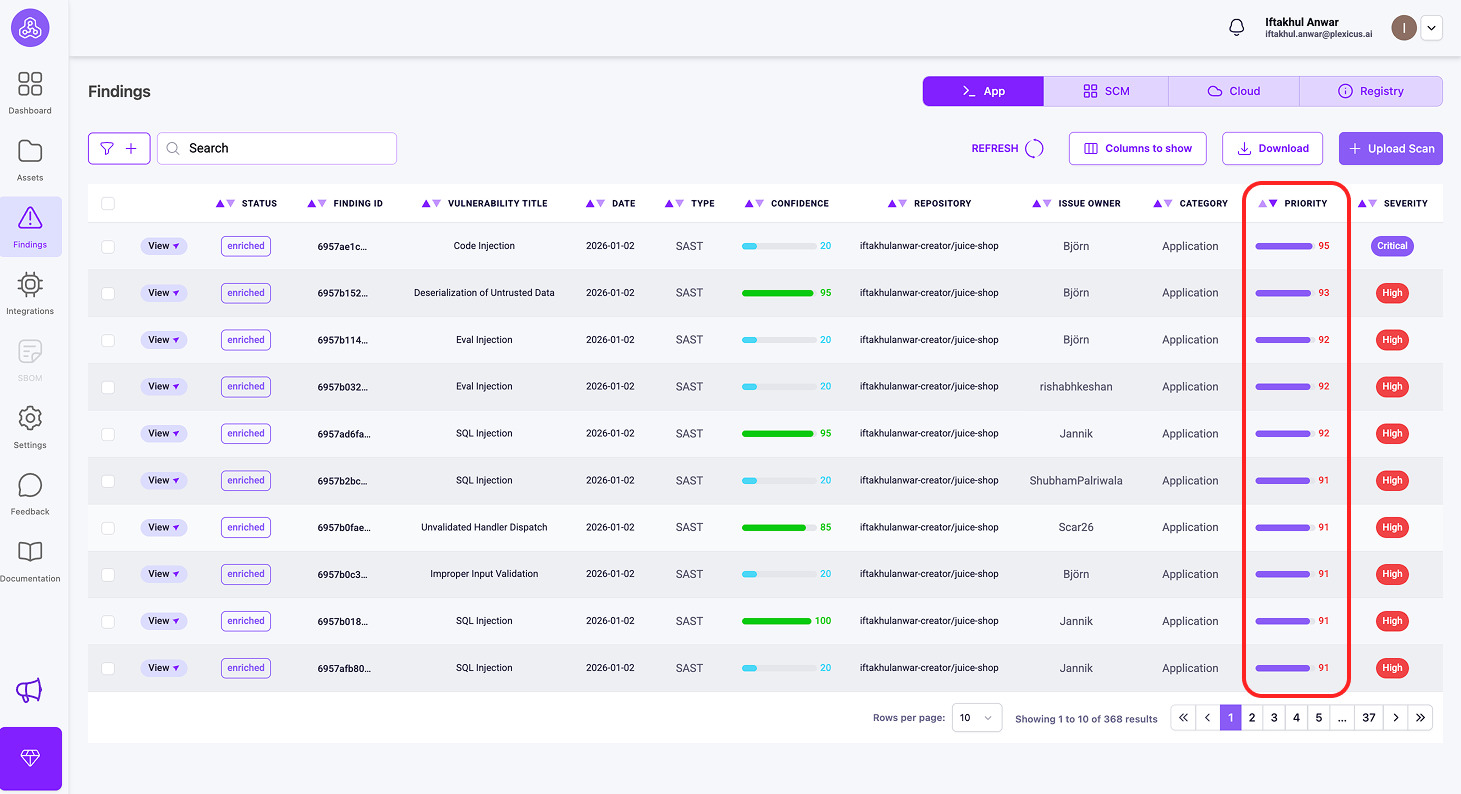

a) Metriche di priorità

Cosa misura: Quanto è urgente risolvere il problema

È un punteggio (0-100) che combina la gravità tecnica (CVSSv4), l’impatto sul business e la disponibilità di exploit in un unico numero. È la tua coda di azioni - ordina per Priorità per sapere cosa affrontare immediatamente. Priorità 85 significa “lascia tutto e risolvi questo ora”, mentre Priorità 45 significa “programmatelo per il prossimo sprint.”

Esempio: Esecuzione di Codice Remoto (RCE) in un servizio di staging deprecato

Un servizio di staging legacy contiene una vulnerabilità di Esecuzione di Codice Remoto. Il servizio è tecnicamente ancora in funzione ma non è utilizzato, non è connesso alla produzione, ed è accessibile solo da una lista di IP interni autorizzati.

- CVSSv4: 9.8 (gravità tecnica critica)

- Impatto sul Business: 30 (nessun dato di produzione, nessun impatto sui clienti, servizio deprecato)

- Disponibilità di Exploit: 35 (richiede accesso alla rete interna e conoscenze specifiche del servizio)

- Priorità: 42

Perché cercare la Priorità:

Sulla carta, CVSSv4 (9.8) urla “critico.” Se guardassi solo CVSS, questo scatenerebbe panico e interventi urgenti.

La Priorità (42) racconta la vera storia.

Poiché il servizio è deprecato, isolato dalla produzione e non contiene dati sensibili, il rischio reale per l’azienda è basso. La Priorità declassa correttamente l’urgenza e dice:

“Risolvilo durante la pulizia programmata o la dismissione, non in emergenza.”

Questo aiuta i team a evitare di perdere tempo distogliendo gli ingegneri da lavori critici per risolvere una vulnerabilità in un sistema che è già in via di dismissione.

b) Impatto

Cosa misura: Conseguenze aziendali

L’impatto (0-100) valuta cosa succede se la vulnerabilità viene sfruttata, considerando il tuo contesto specifico: sensibilità dei dati, criticità del sistema, operazioni aziendali e conformità normativa.

Esempio: Credenziali cloud hardcoded esposte in un repository

Un set di chiavi di accesso al cloud viene accidentalmente impegnato in un repository Git.

- Impatto 90: Le chiavi appartengono a un account cloud di produzione con permessi per leggere dati dei clienti e creare infrastrutture. Lo sfruttamento potrebbe portare a violazioni dei dati, interruzione del servizio e violazioni della conformità.

- Impatto 25: Le chiavi appartengono a un account sandbox senza dati sensibili, limiti di spesa rigorosi e nessun accesso ai sistemi di produzione. Anche se abusate, l’impatto aziendale è minimo.

Perché l’Impatto è Importante:

La vulnerabilità è la stessa: credenziali esposte, ma le conseguenze aziendali sono radicalmente diverse. I punteggi di impatto riflettono cosa l’attaccante può effettivamente influenzare, non solo cosa è andato storto tecnicamente.

c) EPSS

Cosa misura: Probabilità di minaccia nel mondo reale

EPSS è un punteggio (0.0-1.0) che predice la probabilità che un determinato CVE venga sfruttato nel mondo reale entro i prossimi 30 giorni

Esempio: Due vulnerabilità con rischi molto diversi nel mondo reale

Vulnerabilità A: Un grave difetto di esecuzione di codice remoto del 2014

- CVSS: 9.0 (molto grave sulla carta)

- EPSS: 0.02

- Contesto: La vulnerabilità è ben nota, le patch sono disponibili da anni e oggi c’è poca o nessuna attiva sfruttamento.

Vulnerabilità B: Un bypass di autenticazione recentemente divulgato

- CVSS: 6.3 (gravità tecnica media)

- EPSS: 0.88

- Contesto: Gli exploit proof-of-concept sono pubblici, gli attaccanti stanno attivamente cercando di trovarli e lo sfruttamento è già stato osservato.

Perché guardare EPSS:

CVSS ti dice quanto potrebbe essere grave una vulnerabilità. EPSS ti dice quanto è probabile che venga attaccata in questo momento.

Anche se la Vulnerabilità A ha un punteggio CVSS molto più alto, EPSS mostra che è improbabile che venga sfruttata nel breve termine. La Vulnerabilità B, nonostante il suo punteggio CVSS inferiore, rappresenta una minaccia più immediata e dovrebbe essere prioritaria.

Questo aiuta i team a concentrarsi sugli attacchi reali che avvengono oggi, non solo sugli scenari peggiori teorici.

Puoi controllare queste metriche per la prioritizzazione seguendo questi passaggi:

- Assicurati che il tuo repository sia connesso e che il processo di scansione sia terminato.

- Poi vai al menu Findings per trovare le metriche necessarie per la prioritizzazione.

Differenze chiave

| Metrica | Risposte | Ambito | Intervallo |

|---|---|---|---|

| EPSS | “Gli attaccanti lo stanno usando?” | Panorama globale delle minacce | 0.0-1.0 |

| Priorità | “Cosa devo correggere per primo?” | Punteggio di urgenza combinato | 0-100 |

| Impatto | “Quanto è grave per la MIA azienda?” | Specifico per l’organizzazione | 0-100 |

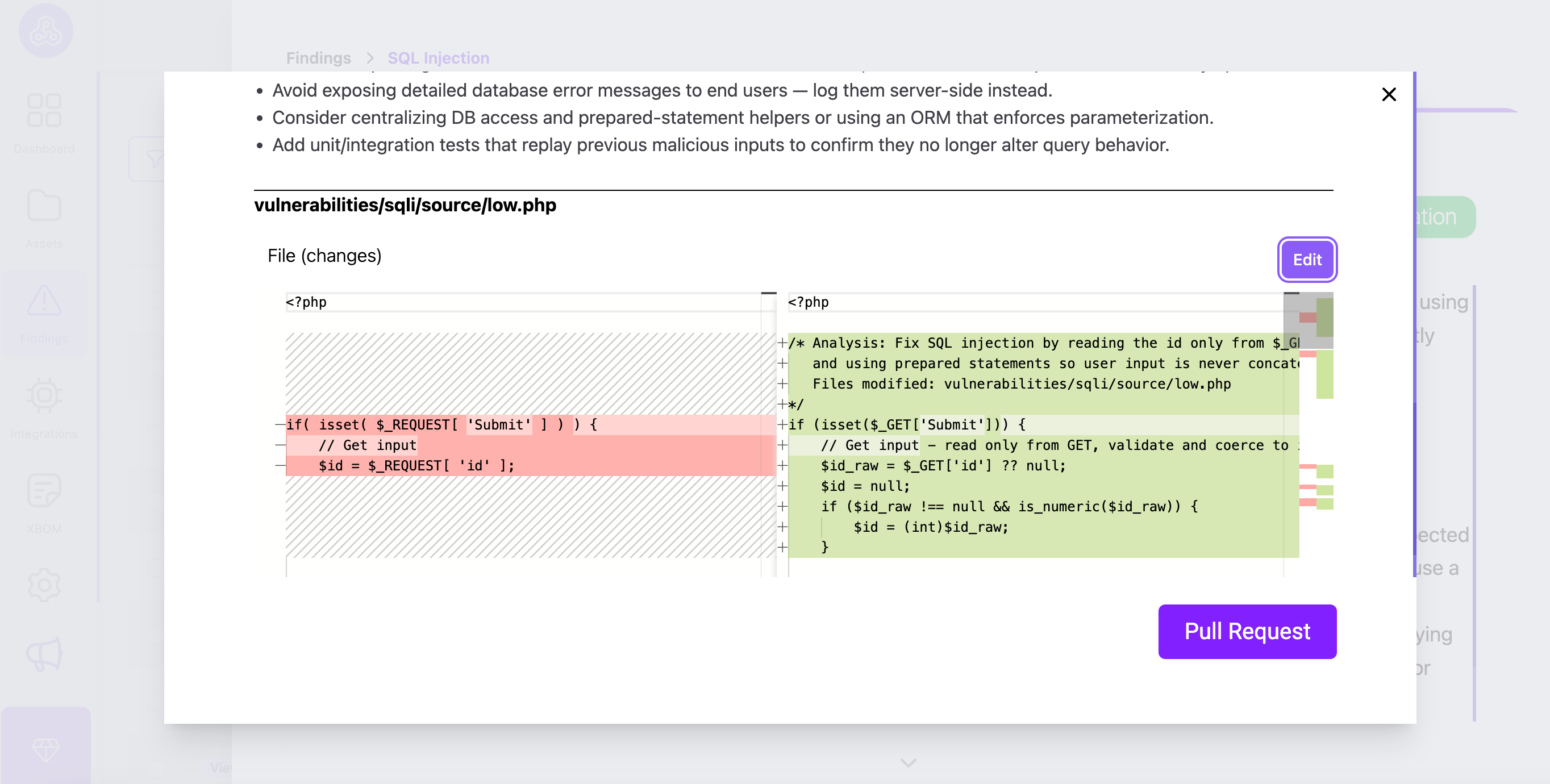

Passo 3: Correggere le Vulnerabilità

Questo è il punto in cui la maggior parte dei flussi di lavoro fallisce. Dire a uno sviluppatore “hai un’iniezione SQL” richiede che lui ricerchi la soluzione. Questo attrito porta a ignorare gli avvisi.

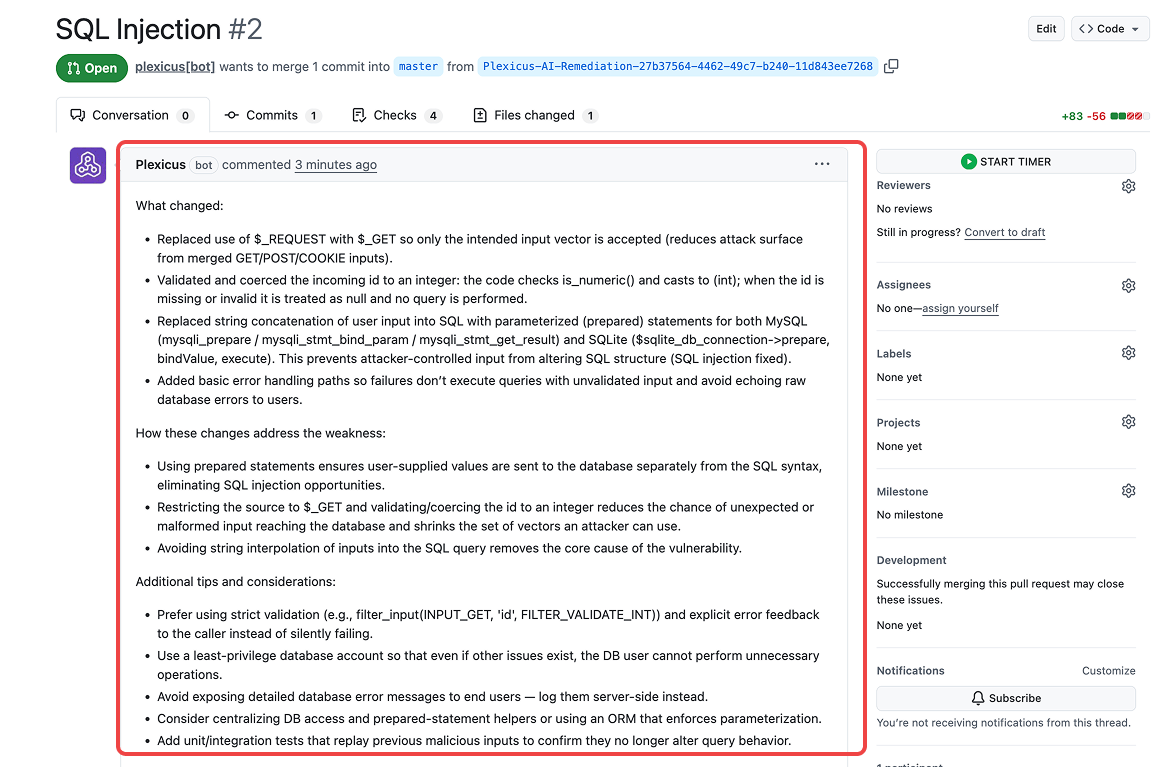

Plexicus corregge automaticamente le vulnerabilità. Invece di limitarsi a segnalare un problema, Plexicus analizza il blocco di codice vulnerabile e suggerisce la correzione esatta del codice.

Lo sviluppatore non ha bisogno di andare su Stack Overflow per trovare una soluzione. Deve semplicemente esaminare la patch suggerita e accettarla. Questo trasforma un compito di ricerca di 1 ora in un compito di revisione di 1 minuto.

Passo 4: Decorazione PR

Far aprire a uno sviluppatore un nuovo strumento per visualizzare gli errori è un killer del flusso di lavoro. I risultati devono apparire dove lo sviluppatore sta già lavorando.

Plexicus utilizza le decorazioni PR per pubblicare i risultati direttamente come commenti sulle specifiche righe di codice che sono cambiate.

- Vecchio modo: “Build fallita. Controlla i log degli errori.” (Lo sviluppatore impiega 20 minuti a cercare nei log).

- Nuovo modo: Plexicus commenta sulla Linea 42: “Alta Gravità: Chiave AWS rilevata qui. Si prega di rimuovere.”

Passo 4: CI Gating

A differenza dei tradizionali gate CI che bloccano solo, Plexicus genera automaticamente correzioni e crea pull request con codice di rimedio. Ciò significa che quando un gate blocca una fusione, gli sviluppatori ricevono PR di correzione pronti per essere fusi, riducendo l’attrito.

Confronto: Scanner Legacy vs. Plexicus

| Caratteristica | Strumenti di Sicurezza Legacy | Plexicus |

|---|---|---|

| Punto di Integrazione | Dashboard Separato / Scansione Notturna | Pipeline CI/CD (Istantaneo) |

| Ciclo di Feedback | Rapporti PDF o Log Console | Decorazioni PR (Commenti In-Flow) |

| Azione | “Ecco un problema” | “Ecco la correzione AI Remediation” |

| Tempo per Correggere | Giorni (Richiesto Cambio di Contesto) | Minuti (Durante la Revisione del Codice) |

Punti chiave

Gli sviluppatori non ignorano i risultati di sicurezza perché sono pigri. Li ignorano perché gli strumenti sono inefficienti e dirompenti.

Spostando la sicurezza nella pipeline CI/CD, cambi la dinamica. Non stai chiedendo agli sviluppatori di “smettere di lavorare e occuparsi della sicurezza”; stai rendendo la sicurezza parte della revisione del codice che stanno già facendo.

Quando usi strumenti come Plexicus, chiudi completamente il ciclo. Rilevi il problema nella pipeline, lo evidenzi nel PR e applichi la correzione AI Remediation di Plexicus.

Pronto a ripulire la tua pipeline?

Inizia scansionando la tua prossima Pull Request per segreti, e lascia che Plexicus si occupi della correzione. Plexicus si integra senza problemi con piattaforme CI/CD popolari come Jenkins o GitHub Actions, così come con sistemi di controllo versione come GitHub, GitLab e Bitbucket. Questa compatibilità garantisce che si inserisca perfettamente nella tua catena di strumenti esistente, rendendo il miglioramento della sicurezza una parte senza sforzo del tuo flusso di lavoro di sviluppo.

Plexicus offre anche un livello Community gratuito per aiutarti a proteggere immediatamente il tuo codice. Per ulteriori dettagli, controlla la pagina dei prezzi. Inizia oggi, senza costi, senza barriere.

Domande Frequenti (FAQ)

1. Cos’è Plexicus?

Plexicus è una piattaforma CNAPP e ASPM che si integra direttamente nel tuo pipeline CI/CD, aiutandoti a rilevare e correggere vulnerabilità, segreti e problemi di codice non appena il codice viene inviato.

2. Come aiuta Plexicus gli sviluppatori a correggere le vulnerabilità più velocemente?

Plexicus sposta la scansione della sicurezza alla fase di Pull Request (PR), segnalando immediatamente i problemi e fornendo suggerimenti per la correzione del codice. Questo riduce il tempo e lo sforzo necessari per la risoluzione e aiuta a prevenire la fatica da allerta.

3. Quali tipi di problemi rileva Plexicus?

Plexicus rileva diversi tipi di problemi di sicurezza lungo l’intero SDLC, inclusi: segreti nel codice (credenziali esposte, chiavi API), vulnerabilità del codice statico (SAST), vulnerabilità delle dipendenze (SCA), configurazioni errate dell’infrastruttura come codice, problemi di sicurezza dei container, postura di sicurezza del cloud, sicurezza della pipeline CI/CD, conformità delle licenze e vulnerabilità dinamiche delle applicazioni (DAST). La piattaforma integra oltre 20 strumenti di sicurezza per fornire una copertura completa della sicurezza delle applicazioni.

4. Come prioritizza le vulnerabilità Plexicus?

Plexicus utilizza tre metriche chiave: Priorità (combinando gravità, impatto aziendale e sfruttabilità), Impatto (conseguenze aziendali) ed EPSS (probabilità di sfruttamento nel mondo reale). Questi aiutano i team a concentrarsi sui problemi più urgenti e impattanti.

5. Plexicus corregge automaticamente le vulnerabilità?

Sì, Plexicus analizza il codice vulnerabile e suggerisce patch che gli sviluppatori possono esaminare e accettare direttamente all’interno del PR, riducendo al minimo la ricerca manuale.

6. Come vengono comunicati i risultati agli sviluppatori?

I risultati vengono pubblicati come decorazioni PR, commenti su linee specifiche di codice all’interno del PR, in modo che gli sviluppatori li vedano dove già lavorano.

7. Quali piattaforme CI/CD e sistemi di controllo versione supporta Plexicus?

Plexicus si integra con piattaforme CI/CD popolari come Jenkins e GitHub Actions, e funziona con sistemi di controllo versione inclusi GitHub, GitLab e Bitbucket.

8. Esiste una versione gratuita di Plexicus?

Sì, Plexicus offre un Community Tier gratuito. Puoi iniziare senza costi. Controlla la pagina dei prezzi per i dettagli.

9. Perché gli sviluppatori spesso ignorano i risultati di sicurezza?

Gli sviluppatori spesso ignorano i risultati perché gli strumenti di sicurezza possono essere dirompenti, rumorosi e richiedere tempo. Plexicus affronta questo problema rendendo la sicurezza parte del flusso di lavoro esistente e fornendo soluzioni praticabili.