Cos’è il RBAC (Controllo di Accesso Basato sui Ruoli)?

Il controllo di accesso basato sui ruoli, o RBAC, è un metodo per gestire la sicurezza del sistema assegnando agli utenti ruoli specifici all’interno di un’organizzazione. Ogni ruolo ha il proprio set di permessi, che decide quali azioni gli utenti in quel ruolo sono autorizzati a compiere.

Invece di dare permessi a ogni singolo utente, puoi assegnarli in base ai ruoli (ad esempio, amministratore, sviluppatore, analista, ecc.).

Questo approccio rende molto più facile gestire l’accesso in grandi organizzazioni con molti utenti.

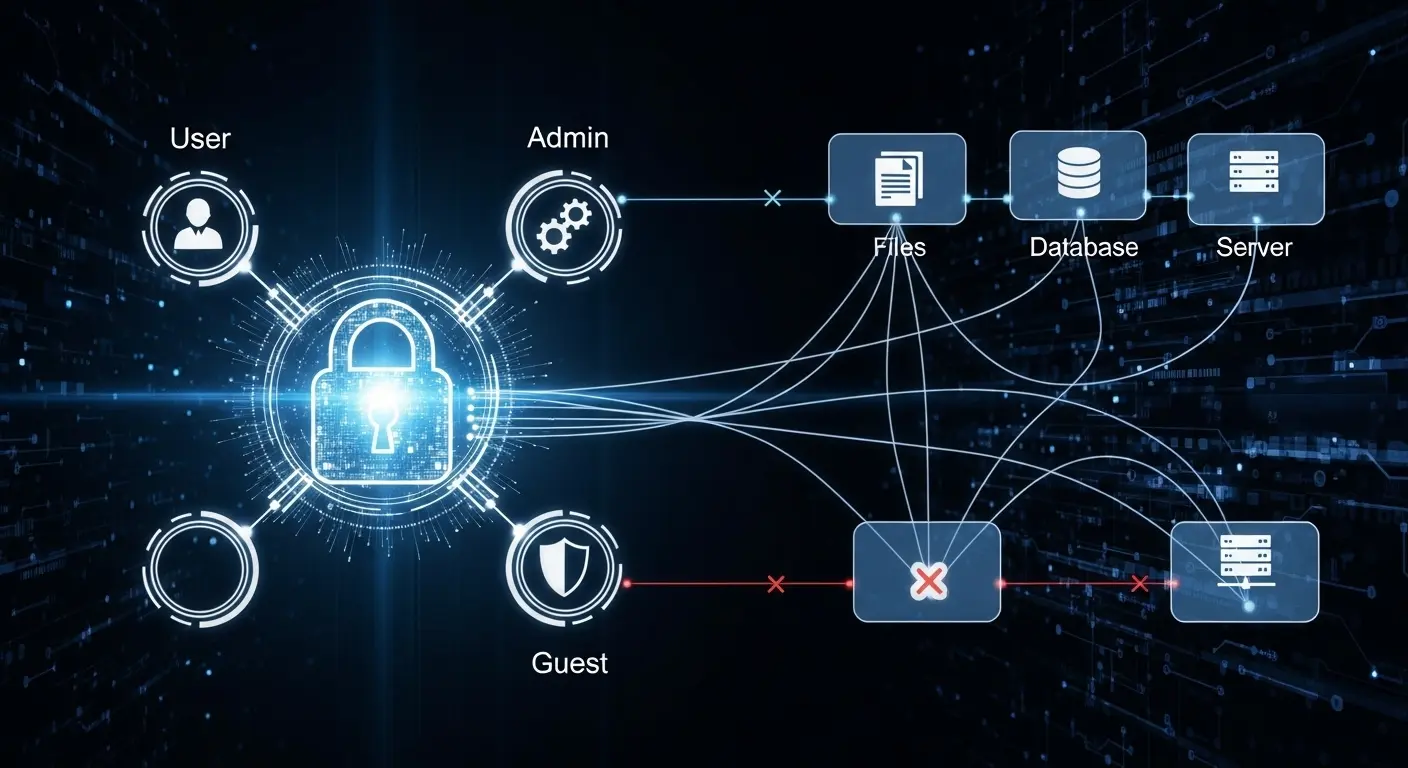

Modello RBAC che visualizza come gli utenti si collegano a ruoli e permessi per il controllo sicuro degli accessi

Perché il RBAC è Importante nella Sicurezza

Il controllo degli accessi è una parte fondamentale della cybersecurity. Ad esempio, un appaltatore una volta ha scaricato 6 GB di dati sensibili perché aveva troppe autorizzazioni. Senza un adeguato controllo degli accessi, dipendenti o appaltatori potrebbero accedere a informazioni a cui non dovrebbero, il che può portare a fughe di dati, minacce interne, configurazioni errate o addirittura furti.

RBAC supporta il principio del minimo privilegio, il che significa che gli utenti ottengono solo l’accesso di cui hanno bisogno. Questo è un concetto chiave nella sicurezza delle applicazioni web.

Come Funziona il Modello RBAC

Il modello RBAC include tipicamente 3 componenti:

- Ruoli: Queste sono funzioni lavorative o responsabilità definite all’interno di un’organizzazione, come Responsabile delle Risorse Umane o Amministratore di Sistema. Un ruolo raggruppa insieme specifiche autorizzazioni necessarie per svolgere i suoi compiti.

- Autorizzazione - Azione particolare da eseguire, come eliminare un utente, modificare un documento, aggiornare un database, ecc.

- Utenti - Individui assegnati a uno o più ruoli

Esempio:

- Ruolo di amministratore: può gestire utenti, configurare il sistema e visualizzare i log

- Ruolo di sviluppatore: può inviare codice, eseguire build, ma non può gestire utenti

Questo meccanismo assicura coerenza e riduce il rischio rispetto alla gestione delle autorizzazioni dei singoli utenti.

Vantaggi del RBAC

Esempio di implementazione RBAC in cui utenti, amministratori e ospiti hanno diversi livelli di accesso a file, database e server

- Migliorare la sicurezza: Implementando i privilegi minimi, RBAC può minimizzare il rischio che utenti non autorizzati accedano a dati sensibili, riducendo la superficie di attacco e limitando i potenziali danni da minacce interne.

- Scalabilità: Man mano che un’organizzazione cresce, diventa problematico gestire i permessi individualmente. RBAC semplifica questo processo raggruppando gli utenti in base al ruolo e gestendo i permessi per esso. Sarà più facile rispetto a gestire i permessi individualmente.

- Efficienza operativa: RBAC aiuta le organizzazioni a ridurre i compiti ripetitivi. L’amministratore deve solo regolare la definizione del ruolo invece di concedere o revocare l’accesso utente per utente, il che richiede tempo per una grande organizzazione.

- Conformità: Molti quadri normativi, come GDPR, HIPAA e PCI DSS, richiedono controlli di accesso rigorosi per proteggere i dati sensibili. RBAC aiuta le organizzazioni ad allinearsi a questi requisiti applicando regole di accesso strutturate. Dimostrare politiche di accesso basate sui ruoli non solo evita multe, ma costruisce anche fiducia con clienti e regolatori.

- Auditabilità: RBAC fornisce una mappatura chiara di ‘chi accede a cosa’ per facilitare la trasparenza. Tuttavia, mappature RBAC incomplete possono avere conseguenze serie durante un audit.

Sfide Comuni di RBAC

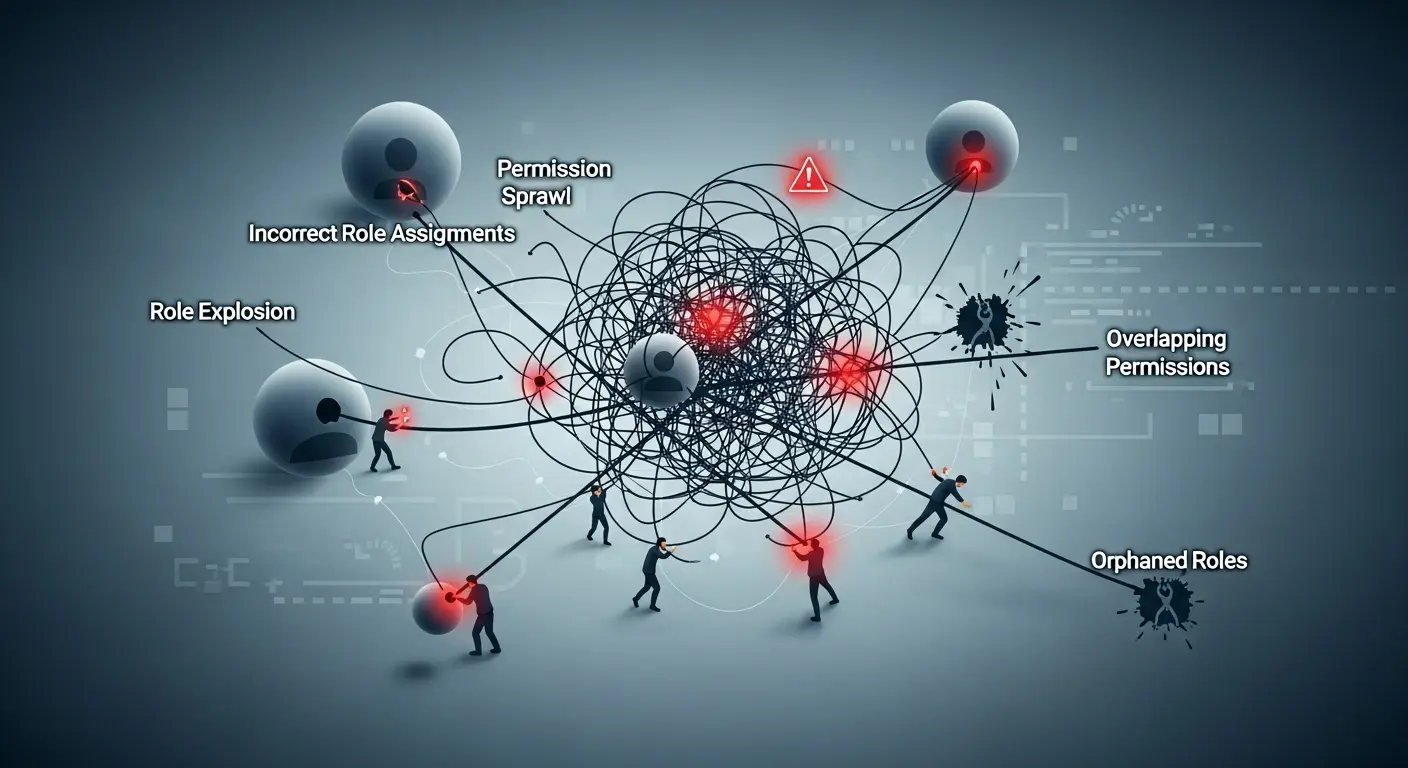

- Esplosione dei ruoli si verifica quando un’organizzazione crea troppi ruoli molto specifici invece di categorie più ampie, rendendo difficile la gestione. Questo può portare a problemi quando il numero di ruoli supera il numero di dipendenti di circa il 20 percento, poiché gestire così tanti ruoli diventa impraticabile.

- Struttura rigida: RBAC si basa strettamente su ruoli predefiniti, il che lo rende meno flessibile in ambienti dinamici rispetto ad ABAC, dove l’accesso può adattarsi in base agli attributi dell’utente, della risorsa o dell’ambiente.

- Sovraccarico di manutenzione: Ruoli e permessi devono essere rivisti e aggiornati regolarmente per prevenire abusi di privilegi e garantire che gli utenti non abbiano accessi non necessari.

- Permessi sovrapposti: Quando a più ruoli vengono concessi permessi simili o identici. Questo rende più difficile l’audit, crea ridondanza e confonde l’amministratore.

- Proliferazione dei permessi: Nel tempo, ci sono cambiamenti organizzativi e gli utenti accumulano più ruoli. Se il ruolo assegnato a un utente non viene aggiornato o revocato quando la posizione o le responsabilità cambiano, si avrà un accesso più ampio del necessario, violando il principio del minimo privilegio.

- Ruolo orfano: Un ruolo che non è allineato con le esigenze aziendali attuali o un ruolo non assegnato a nessun utente. Può essere un punto cieco per le vulnerabilità se non viene rivisto regolarmente.

RBAC vs ABAC

Mentre RBAC è focalizzato sui ruoli, il Controllo di Accesso Basato su Attributi concede l’accesso agli utenti basandosi su attributi come utente, ambiente e risorse.

| Caratteristica | RBAC | ABAC |

|---|---|---|

| Base dell’accesso | Ruoli predefiniti | Attributi (utente, risorsa, ambiente) |

| Flessibilità | Semplice ma rigido | Molto flessibile, dinamico |

| Ideale per | Grandi organizzazioni con ruoli stabili | Ambienti complessi e consapevoli del contesto |

Implementazione seguente nella sicurezza delle applicazioni web

| Modello di Accesso | Scenario di Esempio | Chi Può Fare Cosa | Come Viene Deciso l’Accesso |

|---|---|---|---|

| RBAC (Controllo di Accesso Basato sui Ruoli) | App web di gestione progetti (es. Jira/Trello) | - Admin → Creare progetti, gestire utenti, eliminare bacheche- Manager → Creare/assegnare compiti, nessuna eliminazione di progetti- Dipendente → Aggiornare solo i propri compiti- Ospite → Visualizzare solo i compiti | Basato su ruoli predefiniti assegnati agli utenti. Nessuna condizione contestuale. |

| ABAC (Controllo di Accesso Basato sugli Attributi) | Stessa app web di gestione progetti, ma con attributi | - Manager → Accedere ai compiti solo nel proprio dipartimento (attributo utente) - Dipendente → Visualizzare i file del progetto solo se il progetto è attivo (attributo risorsa) - Contrattista → Accedere al sistema solo dalle 9 alle 18 e dalla rete dell’ufficio (attributi ambientali) | Basato su politiche che utilizzano attributi: utente + risorsa + ambiente. Il contesto determina l’accesso. |

Migliori Pratiche per RBAC

Per implementare efficacemente RBAC, considera il seguente elenco di autovalutazione:

- Minimi privilegi: I ruoli forniscono solo l’accesso necessario per il lavoro?

- Revisione regolare dei ruoli: Rivediamo i ruoli trimestralmente per identificare e aggiornare eventuali ruoli inutilizzati o obsoleti?

- Evitare l’esplosione dei ruoli: Manteniamo ruoli più ampi, ma significativi per prevenire la creazione eccessiva e dettagliata di ruoli?

- Audit dei log di accesso: I log di accesso vengono controllati regolarmente per garantire che le attività degli utenti corrispondano ai loro ruoli definiti?

- Automatizzare dove possibile: Stiamo sfruttando strumenti di Identity and Access Management (IAM) per automatizzare le attività di gestione degli accessi di routine?

Come Plexicus ASPM Rafforza RBAC e la Sicurezza degli Accessi

Implementare RBAC è solo una parte di una solida postura di sicurezza. Le organizzazioni moderne hanno anche bisogno di una visibilità continua sulle vulnerabilità, le configurazioni errate e i rischi di accesso attraverso applicazioni e ambienti cloud.

È qui che entra in gioco [Plexicus ASPM] .

- ✅ Unifica la sicurezza: Combina SCA, rilevamento di segreti, scansione API e altro in un’unica piattaforma.

- ✅ Impiega il principio del minimo privilegio: Ti aiuta a individuare accessi eccessivamente permissivi, ruoli orfani e configurazioni errate che il solo RBAC non può rilevare.

- ✅ Supporta la conformità: Genera report pronti per l’audit per framework come GDPR, HIPAA e PCI DSS.

- ✅ Si adatta alla crescita: Funziona su applicazioni complesse e ambienti cloud-native senza aggiungere attriti.

Integrando Plexicus ASPM, i team possono andare oltre la semplice assegnazione dei ruoli per una completa gestione della postura di sicurezza delle applicazioni—riducendo il rischio derivante da permessi eccessivi, configurazioni errate e dipendenze vulnerabili.

Termini Correlati

- ABAC (Controllo di Accesso Basato sugli Attributi)

- IAM (Gestione delle Identità e degli Accessi)

- Principio del Minimo Privilegio

- Sicurezza Zero Trust

- Autenticazione

- Lista di Controllo Accessi (ACL)

- Escalation dei Privilegi

- Gestione della Postura di Sicurezza delle Applicazioni (ASPM)

FAQ: RBAC (Controllo di Accesso Basato sui Ruoli)

Cosa significa RBAC in termini di sicurezza?

RBAC sta per Controllo di Accesso Basato sui Ruoli, un meccanismo di sicurezza per gestire i permessi raggruppando gli utenti in base al ruolo

Qual è lo scopo di RBAC?

Lo scopo è applicare i privilegi minimi, semplificare la gestione degli accessi e ridurre i rischi per la sicurezza.

Qual è un esempio di RBAC?

Un ospedale concede l’accesso alla cartella clinica dei pazienti agli infermieri, ma solo un medico può creare una prescrizione medica. Questo è un esempio di implementazione di RBAC; anche nel mondo reale può essere applicato.

Quali sono i vantaggi di RBAC?

Semplificare la gestione degli accessi degli utenti, migliorare la sicurezza, ridurre i rischi, semplificare gli audit e fornire supporto alla conformità.

Qual è la differenza tra RBAC e ABAC?

RBAC gestisce l’accesso basato sui ruoli, ABAC basato sulle politiche. RBAC è più semplice ma rigido; ABAC è più complesso ma offre flessibilità