Hoe ontwikkelaars te stoppen met het negeren van beveiligingsbevindingen (en kwetsbaarheden sneller oplossen)

Beveiligingshulpmiddelen hebben de reputatie luidruchtige barrières te zijn. Wanneer een ontwikkelaar code pusht en de CI/CD-pijplijn faalt met een 500-pagina’s tellend PDF-rapport bijgevoegd, is hun natuurlijke reactie niet om de problemen op te lossen. Het is om ze te negeren of de code geforceerd samen te voegen.

Deze alarmmoeheid is meetbaar. Industriële gegevens tonen aan dat 33% van de DevOps-teams meer dan de helft van hun tijd verspillen aan het adresseren van false positives. Het probleem is niet dat ontwikkelaars zich niet bekommeren om beveiliging. Het probleem is dat de ontwikkelaarservaring (DevEx) van de meeste beveiligingshulpmiddelen gebroken is. Ze scannen te laat, bieden te weinig context en vereisen te veel handmatig onderzoek.

Hier is hoe het workflowprobleem op te lossen door beveiliging in de CI/CD-pijplijn te integreren.

Waarom Het Belangrijk Is: De “30-Minuten vs. 15-Uur” Regel

Het negeren van beveiligingsbevindingen creëert een oplopende schuld die de snelheid doodt.

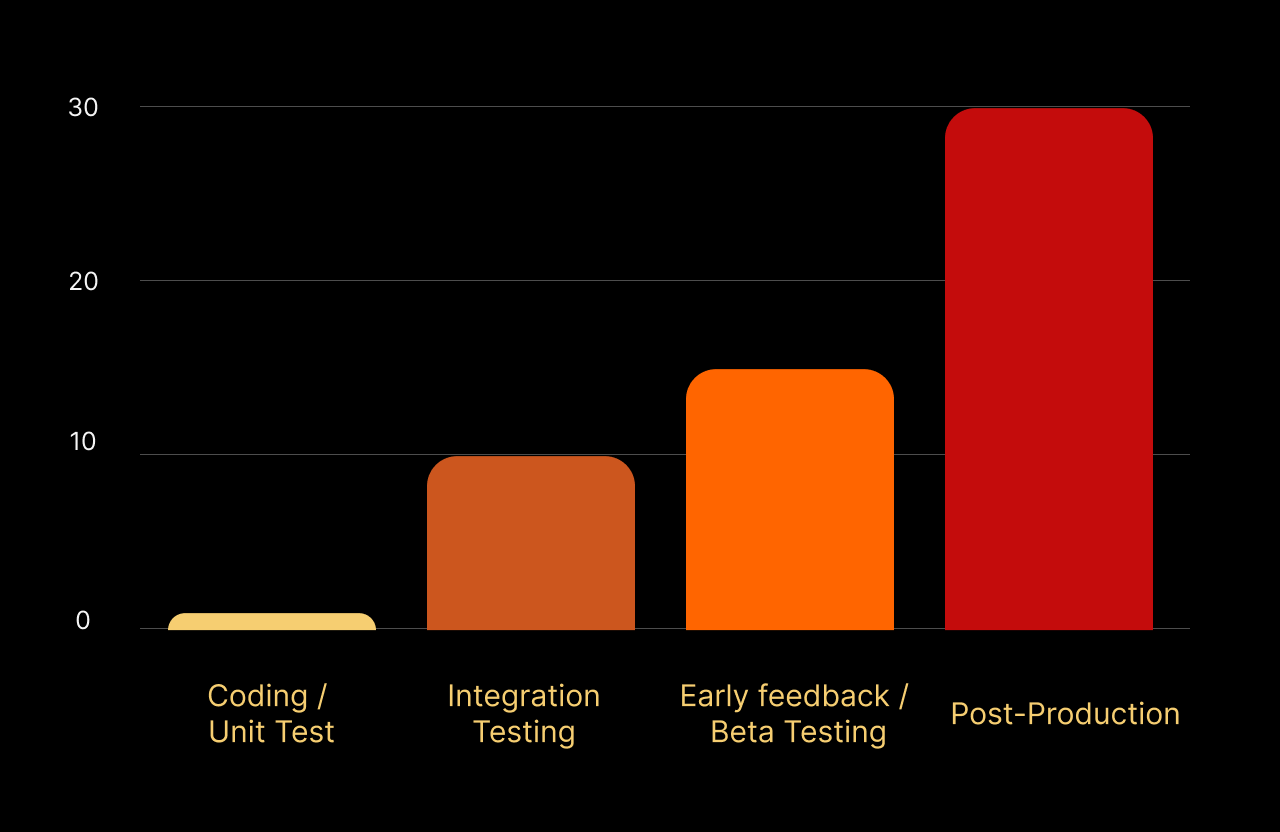

Gegevens van NIST suggereren dat als een ontwikkelaar een beveiligingsfout tijdens de Pull Request (PR) review oplost, het ongeveer 30 minuten duurt. Als diezelfde fout wordt opgevangen in post-productietests, duurt het meer dan 15 uur om te triageren, de context opnieuw te leren en op te lossen.

In termen van kosten is het verhelpen van kwetsbaarheden in post-productie 30 keer duurder dan in de ontwikkelingsfase.

Voor engineering leads is de zakelijke reden duidelijk: Het verbeteren van de beveiliging van DevEx gaat niet alleen om veiligheid; het gaat om het terugwinnen van 30% van de engineeringcapaciteit van je team.

Hoe de Workflow te Verbeteren

Het doel is om van “bugs vinden” naar “bugs oplossen” te gaan zonder de Pull Request-interface te verlaten.

Stap 1: Detecteer Geheimen & Codeproblemen

Legacy tools scannen vaak ‘s nachts. Tegen die tijd is de ontwikkelaar al overgeschakeld naar een nieuwe taak. Je moet de detectie verschuiven naar het exacte moment dat code naar de server wordt gepusht.

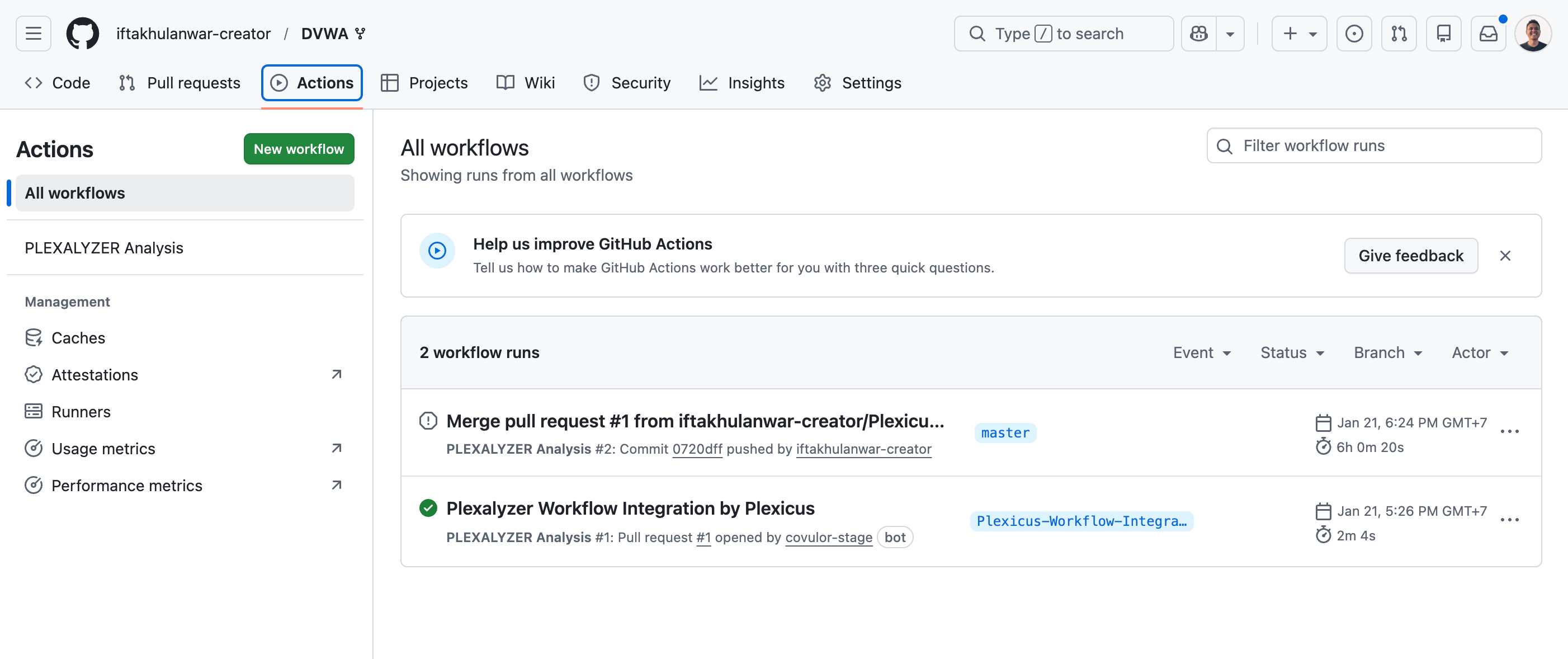

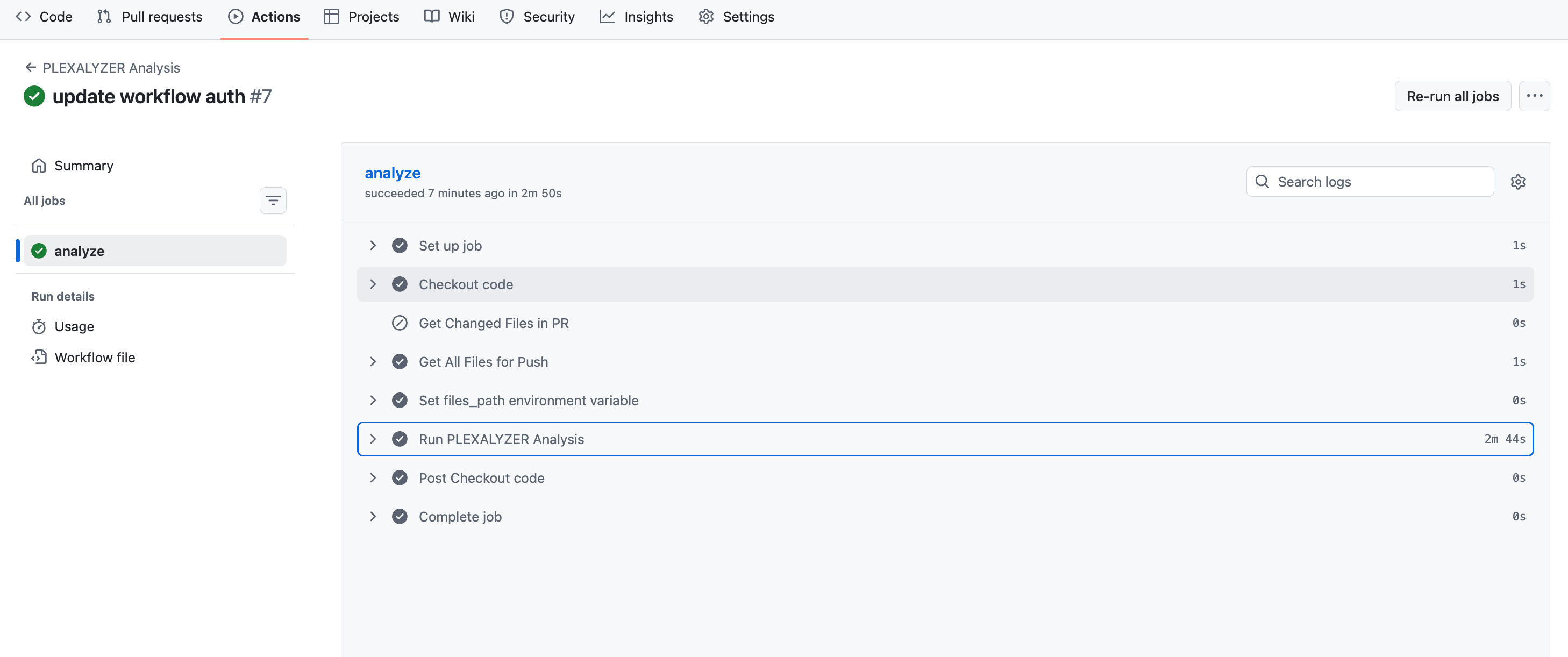

In Plexicus kun je de beveiligingstools integreren binnen de CI/CD-pijplijn. Het zal onmiddellijk scannen bij een Pull Request. Het voert Geheimendetectie uit in je code (Git) en Statistische codeanalyse (SAST).

Je kunt Plexicus integreren in de CI/CD-pijplijn door deze stappen te volgen.

Stap 2: Prioritering

Voorkom alarmmoeheid. Doe prioritering voor gevonden beveiligingsproblemen.

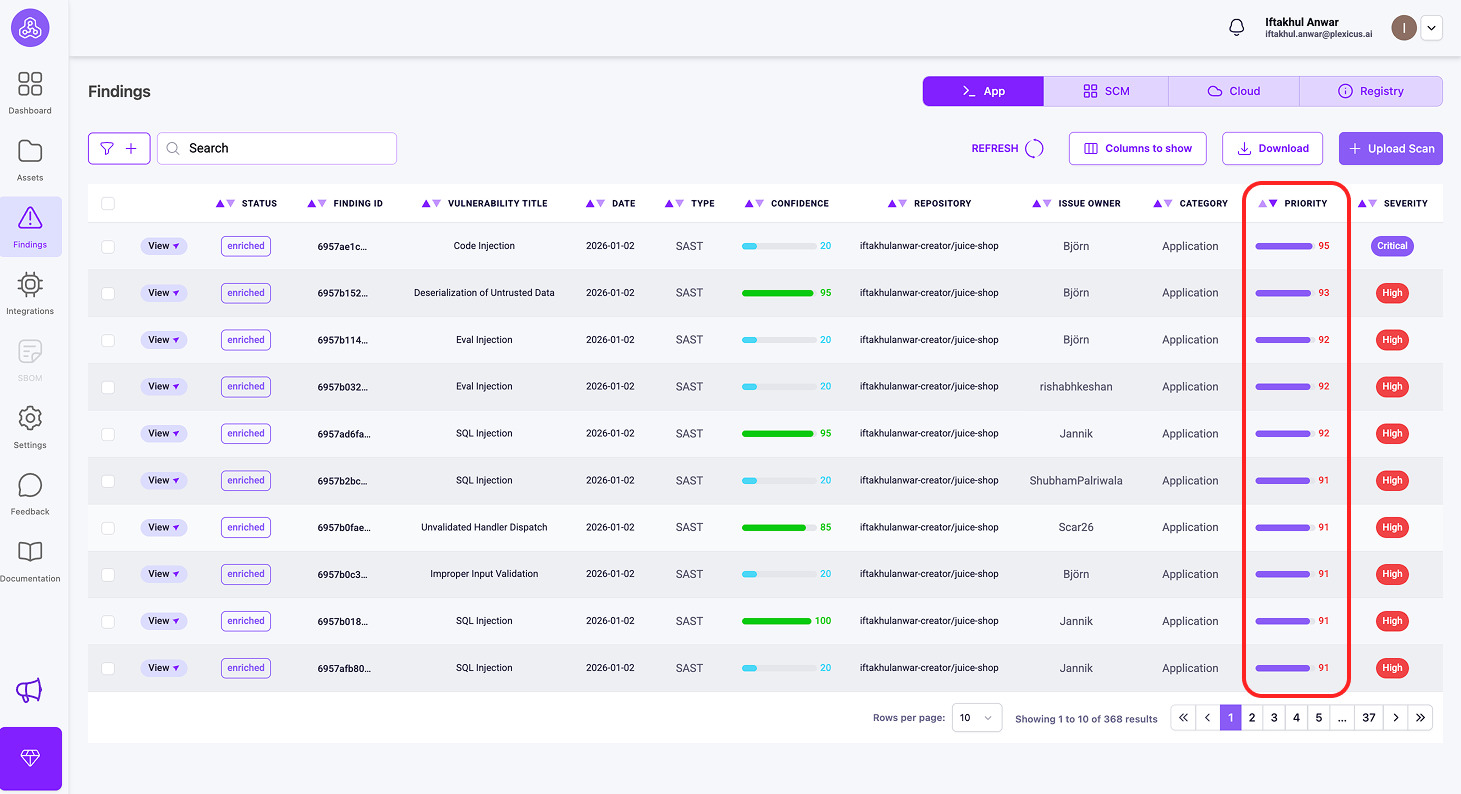

Plexicus biedt metrics om je te helpen beslissen welke kwetsbaarheden je eerst moet aanpakken:

a) Prioriteitsmetrics

Wat het meet: Hoe urgent het is om het probleem op te lossen

Het is een score (0-100) die technische ernst (CVSSv4), zakelijke impact en beschikbaarheid van exploits combineert tot één getal. Het is je actielijst - sorteer op Prioriteit om te weten wat je onmiddellijk moet aanpakken. Prioriteit 85 betekent “laat alles vallen en los dit nu op”, terwijl Prioriteit 45 betekent “plan het voor de volgende sprint.”

Voorbeeld: Remote Code Execution (RCE) in een verouderde staging service

Een legacy staging service bevat een Remote Code Execution kwetsbaarheid. De service draait technisch gezien nog steeds, maar wordt niet gebruikt, niet verbonden met productie, en is alleen toegankelijk vanaf een interne IP-allowlist.

- CVSSv4: 9.8 (kritieke technische ernst)

- Zakelijke Impact: 30 (geen productiedata, geen klantimpact, verouderde service)

- Beschikbaarheid van Exploits: 35 (vereist toegang tot intern netwerk en service-specifieke kennis)

- Prioriteit: 42

Waarom kijken naar Prioriteit:

Op papier schreeuwt CVSSv4 (9.8) “kritiek.” Als je alleen naar CVSS zou kijken, zou dit paniek en brandweeroefeningen veroorzaken.

Prioriteit (42) vertelt het echte verhaal.

Omdat de service verouderd is, geïsoleerd van productie en geen gevoelige data bevat, is het werkelijke risico voor het bedrijf laag. Prioriteit verlaagt de urgentie correct en zegt:

“Los dit op tijdens geplande opruiming of buitengebruikstelling, niet als een noodsituatie.”

Dit helpt teams te voorkomen dat ze tijd verspillen door ingenieurs van kritisch werk af te halen om een kwetsbaarheid op te lossen in een systeem dat al op weg is naar buitengebruikstelling.

b) Impact

Wat het meet: Zakelijke gevolgen

Impact (0-100) evalueert wat er gebeurt als de kwetsbaarheid wordt uitgebuit, rekening houdend met uw specifieke context: gegevensgevoeligheid, systeemkritiek, bedrijfsvoering en naleving van regelgeving.

Voorbeeld: Hardcoded cloud-credentials blootgesteld in een repository

Een set cloud-toegangssleutels wordt per ongeluk gecommitteerd naar een Git-repository.

- Impact 90: Sleutels behoren tot een productiecloudaccount met toestemming om klantgegevens te lezen en infrastructuur te creëren. Exploitatie kan leiden tot datalekken, verstoring van diensten en nalevingsschendingen.

- Impact 25: Sleutels behoren tot een sandbox-account zonder gevoelige gegevens, strikte uitgavenlimieten en geen toegang tot productiesystemen. Zelfs bij misbruik is de zakelijke impact minimaal.

Waarom Impact Belangrijk Is:

De kwetsbaarheid is hetzelfde: blootgestelde credentials, maar de zakelijke gevolgen zijn radicaal verschillend. Impact scores weerspiegelen wat de aanvaller daadwerkelijk kan beïnvloeden, niet alleen wat er technisch misging.

c) EPSS

Wat het meet: Waarschijnlijkheid van reële dreiging

EPSS is een score (0.0-1.0) die de waarschijnlijkheid voorspelt dat een specifieke CVE binnen de komende 30 dagen in de praktijk zal worden uitgebuit.

Voorbeeld: Twee kwetsbaarheden met zeer verschillende reële risico’s

Kwetsbaarheid A: Een kritieke fout in remote code execution uit 2014

- CVSS: 9.0 (zeer ernstig op papier)

- EPSS: 0.02

- Context: De kwetsbaarheid is goed bekend, patches zijn al jaren beschikbaar en er is tegenwoordig weinig tot geen actieve exploitatie.

Kwetsbaarheid B: Een recent onthulde authenticatie omzeiling

- CVSS: 6.3 (gemiddelde technische ernst)

- EPSS: 0.88

- Context: Proof-of-concept exploits zijn openbaar, aanvallers scannen er actief naar en exploitatie is al waargenomen.

Waarom EPSS bekijken:

CVSS vertelt je hoe erg een kwetsbaarheid zou kunnen zijn. EPSS vertelt je hoe waarschijnlijk het is dat het momenteel wordt aangevallen.

Hoewel Kwetsbaarheid A een veel hogere CVSS-score heeft, toont EPSS aan dat het onwaarschijnlijk is dat het op korte termijn wordt geëxploiteerd. Kwetsbaarheid B, ondanks de lagere CVSS-score, vertegenwoordigt een meer directe bedreiging en moet als eerste worden geprioriteerd.

Dit helpt teams zich te concentreren op echte aanvallen die vandaag plaatsvinden, niet alleen op theoretische worst-case scenario’s.

Je kunt deze statistieken voor prioritering controleren door de volgende stappen te volgen:

- Zorg ervoor dat je repository is verbonden en het scanproces is voltooid.

- Ga vervolgens naar het Findings menu om de statistieken te vinden die je nodig hebt voor prioritering.

Belangrijke Verschillen

| Metriek | Antwoorden | Reikwijdte | Bereik |

|---|---|---|---|

| EPSS | ”Gebruiken aanvallers dit?” | Wereldwijde dreigingslandschap | 0.0-1.0 |

| Prioriteit | ”Wat moet ik eerst oplossen?” | Gecombineerde urgentiescore | 0-100 |

| Impact | ”Hoe slecht voor MIJN bedrijf?” | Organisatiespecifiek | 0-100 |

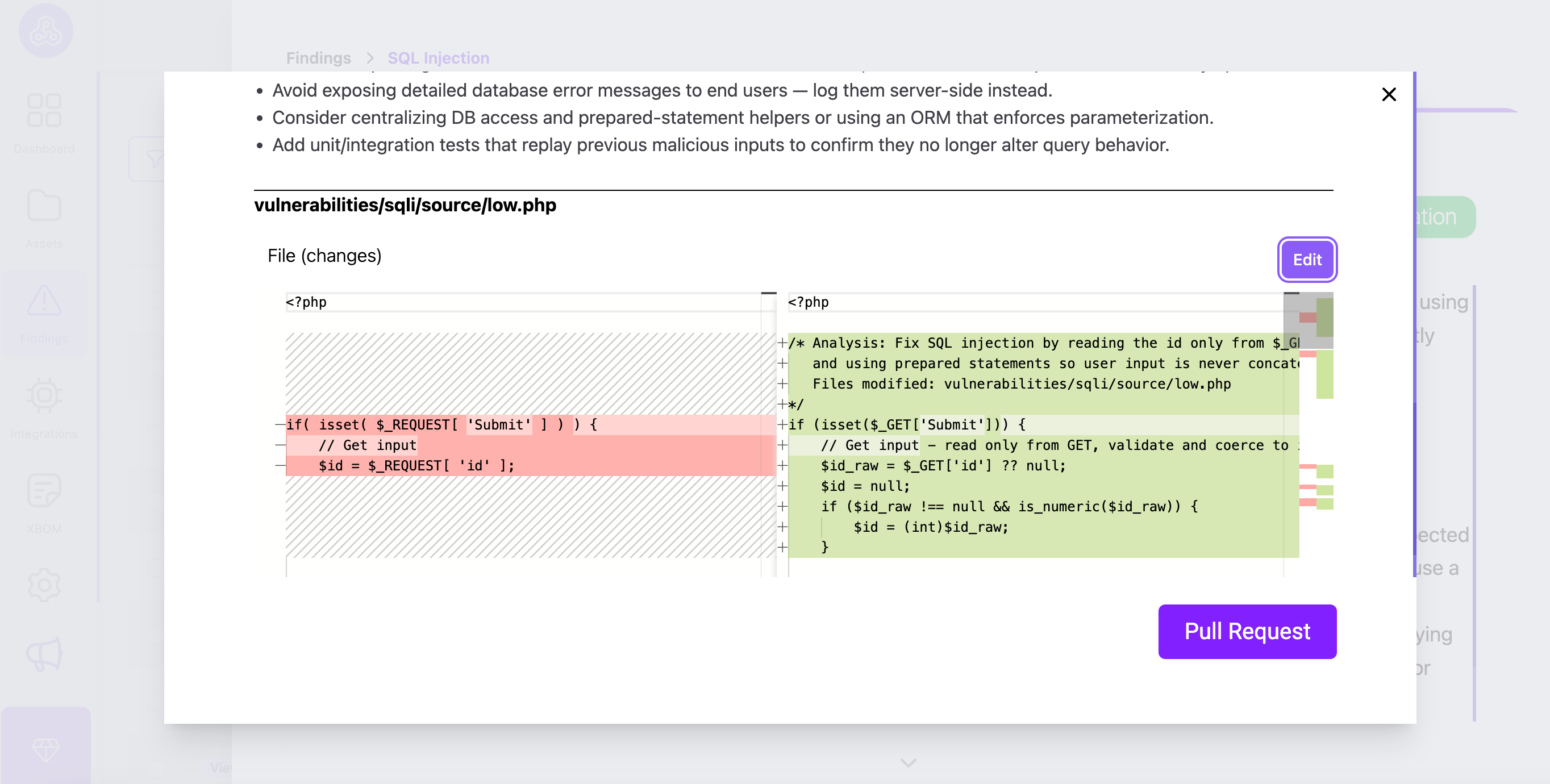

Stap 3: Los kwetsbaarheden op

Dit is waar de meeste workflows falen. Een ontwikkelaar vertellen “je hebt een SQL-injectie” vereist dat ze het oplossen onderzoeken. Deze frictie leidt tot genegeerde waarschuwingen.

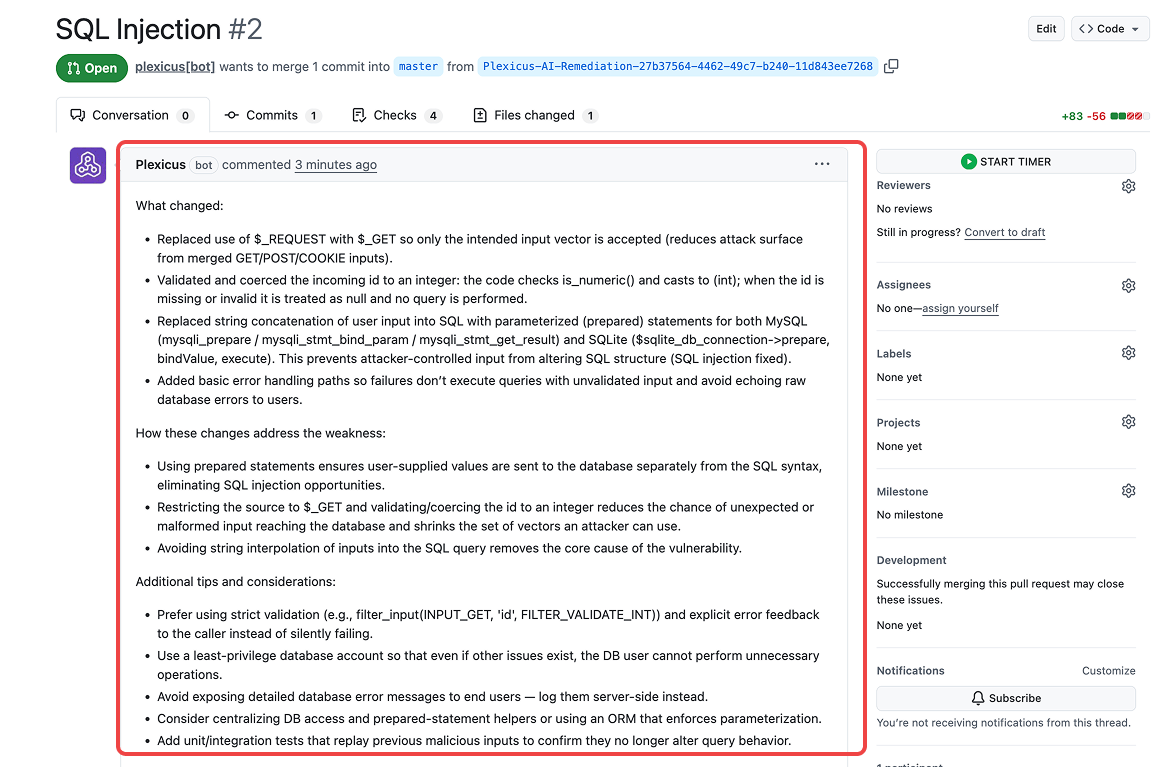

Plexicus lost kwetsbaarheden automatisch op. In plaats van alleen een probleem te markeren, analyseert Plexicus het kwetsbare codeblok en stelt de exacte codefix voor.

De ontwikkelaar hoeft niet naar Stack Overflow te gaan om een oplossing te vinden. Ze beoordelen eenvoudigweg de voorgestelde patch en accepteren deze. Dit transformeert een onderzoekstaak van 1 uur in een beoordelingstaak van 1 minuut.

Stap 4: PR Decoratie

Een ontwikkelaar een nieuwe tool laten openen om fouten te bekijken is een workflow-killer. Bevindingen moeten verschijnen waar de ontwikkelaar al werkt.

Plexicus gebruikt PR-decoraties om bevindingen direct als opmerkingen te plaatsen op de specifieke regels van de code die zijn gewijzigd.

- Oude manier: “Build mislukt. Controleer foutlogboeken.” (Ontwikkelaar besteedt 20 minuten aan het zoeken naar logboeken).

- Nieuwe manier: Plexicus geeft commentaar op Regel 42: “Hoge ernst: AWS-sleutel hier gedetecteerd. Verwijder alstublieft.”

Stap 4: CI Gating

In tegenstelling tot traditionele CI-poorten die alleen blokkeren, genereert Plexicus automatisch oplossingen en maakt pull requests met herstelcode. Dit betekent dat wanneer een poort een samenvoeging blokkeert, ontwikkelaars kant-en-klare fix-PR’s ontvangen, wat de wrijving vermindert.

Vergelijking: Legacy Scanners vs. Plexicus

| Functie | Legacy Security Tools | Plexicus |

|---|---|---|

| Integratiepunt | Apart Dashboard / Nachtelijke Scan | CI/CD Pipeline (Instant) |

| Feedback Loop | PDF-rapporten of Console Logs | PR Decoraties (In-Flow Commentaar) |

| Actiegerichtheid | ”Hier is een probleem" | "Hier is de AI Herstel oplossing” |

| Tijd om te repareren | Dagen (Context Switch vereist) | Minuten (Tijdens Code Review) |

Belangrijkste conclusie

Ontwikkelaars negeren beveiligingsbevindingen niet omdat ze lui zijn. Ze negeren ze omdat de tools inefficiënt en storend zijn.

Door beveiliging naar de CI/CD-pipeline te verschuiven, verander je de dynamiek. Je vraagt ontwikkelaars niet om “te stoppen met werken en beveiliging te doen”; je maakt beveiliging onderdeel van de code review die ze al doen.

Wanneer je tools zoals Plexicus gebruikt, sluit je de lus volledig. Je detecteert het probleem in de pipeline, markeert het in de PR en past de Plexicus AI hersteloplossing toe.

Klaar om je pipeline op te schonen?

Begin met het scannen van je volgende Pull Request op geheimen, en laat Plexicus het oplossen. Plexicus integreert naadloos met populaire CI/CD-platforms zoals Jenkins of GitHub Actions, evenals versiebeheersystemen zoals GitHub, GitLab en Bitbucket. Deze compatibiliteit zorgt ervoor dat het soepel past in je bestaande toolchain, waardoor beveiligingsverbetering een moeiteloos onderdeel van je ontwikkelworkflow wordt.

Plexicus biedt ook een gratis Community Tier om je code onmiddellijk te beveiligen. Voor meer details, bekijk de prijspagina. Begin vandaag, geen kosten, geen barrières.

Veelgestelde Vragen (FAQ)

1. Wat is Plexicus?

Plexicus is een CNAPP en ASPM-platform dat direct integreert in je CI/CD-pipeline, waardoor je kwetsbaarheden, geheimen en codeproblemen kunt detecteren en oplossen zodra code wordt gepusht.

2. Hoe helpt Plexicus ontwikkelaars om kwetsbaarheden sneller op te lossen?

Plexicus verplaatst beveiligingsscanning naar de Pull Request (PR) fase, waarbij problemen onmiddellijk worden gemarkeerd en voorgestelde codefixes worden gegeven. Dit vermindert de tijd en moeite die nodig is voor herstel en helpt alertmoeheid te voorkomen.

3. Welke soorten problemen detecteert Plexicus?

Plexicus detecteert meerdere soorten beveiligingsproblemen in de gehele SDLC, waaronder: geheimen in code (blootgestelde referenties, API-sleutels), statische code kwetsbaarheden (SAST), afhankelijkheidskwetsbaarheden (SCA), infrastructuur als code miscongiguraties, container beveiligingsproblemen, cloud beveiligingshouding, CI/CD pijplijn beveiliging, licentie compliance, en dynamische applicatie kwetsbaarheden (DAST). Het platform integreert 20+ beveiligingstools om uitgebreide dekking van applicatiebeveiliging te bieden.

4. Hoe prioriteert Plexicus kwetsbaarheden?

Plexicus gebruikt drie belangrijke metrics: Prioriteit (combinatie van ernst, zakelijke impact en exploitbaarheid), Impact (zakelijke gevolgen), en EPSS (waarschijnlijkheid van exploitatie in de echte wereld). Deze helpen teams zich te concentreren op de meest urgente en impactvolle problemen.

5. Lost Plexicus automatisch kwetsbaarheden op?

Ja, Plexicus analyseert kwetsbare code en stelt patches voor die ontwikkelaars direct binnen de PR kunnen beoordelen en accepteren, waardoor handmatig onderzoek wordt geminimaliseerd.

6. Hoe worden bevindingen gecommuniceerd aan ontwikkelaars?

Bevindingen worden gepost als PR-decoraties, opmerkingen op specifieke regels van code binnen de PR, zodat ontwikkelaars ze zien waar ze al werken.

7. Welke CI/CD-platforms en versiebeheersystemen ondersteunt Plexicus?

Plexicus integreert met populaire CI/CD-platforms zoals Jenkins en GitHub Actions, en werkt met versiebeheersystemen waaronder GitHub, GitLab en Bitbucket.

8. Is er een gratis versie van Plexicus?

Ja, Plexicus biedt een gratis Community Tier. Je kunt kosteloos beginnen. Bekijk de prijspagina voor details.

9. Waarom negeren ontwikkelaars vaak beveiligingsbevindingen?

Ontwikkelaars negeren vaak bevindingen omdat beveiligingstools verstorend, luidruchtig en tijdrovend kunnen zijn. Plexicus pakt dit aan door beveiliging onderdeel te maken van de bestaande workflow en door actiegerichte oplossingen te bieden.