Hva er RBAC (Role-Based Access Control)?

Role-based access control, eller RBAC, er en metode for å administrere systemsikkerhet ved å tildele brukere til spesifikke roller innen en organisasjon. Hver rolle har sitt eget sett med tillatelser, som bestemmer hvilke handlinger brukere i den rollen har lov til å utføre.

I stedet for å gi tillatelse til hver bruker, kan du tildele det basert på roller (f.eks. administrator, utvikler, analytiker, etc.).

Denne tilnærmingen gjør det mye enklere å administrere tilgang i store organisasjoner med mange brukere.

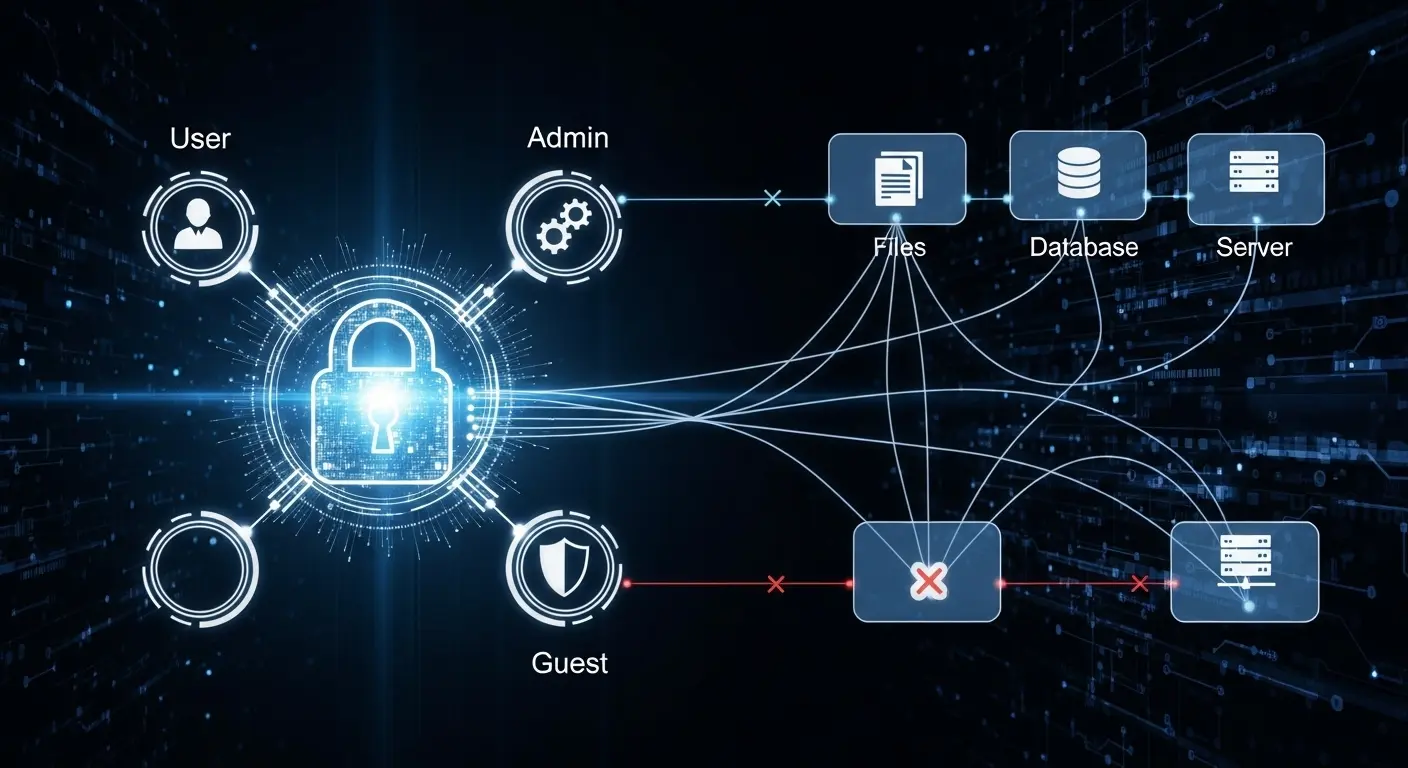

RBAC-modell som visualiserer hvordan brukere kobles til roller og tillatelser for sikker tilgangskontroll

Hvorfor RBAC er viktig i sikkerhet

Tilgangskontroll er en nøkkelkomponent i cybersikkerhet. For eksempel lastet en entreprenør en gang ned 6 GB med sensitiv data fordi de hadde for mange tillatelser. Uten riktig tilgangskontroll kan ansatte eller entreprenører få tilgang til informasjon de ikke burde, noe som kan føre til datalekkasjer, interne trusler, feilkonfigurasjon eller til og med tyveri.

RBAC støtter prinsippet om minst privilegium, noe som betyr at brukere kun får den tilgangen de trenger. Dette er en sentral idé innen sikkerhet for webapplikasjoner.

Hvordan RBAC-modellen fungerer

RBAC-modellen inkluderer vanligvis 3 komponenter:

- Roller: Dette er definerte jobbfunksjoner eller ansvarsområder innen en organisasjon, som HR-sjef eller systemadministrator. En rolle grupperer sammen spesifikke tillatelser som trengs for å utføre oppgavene.

- Tillatelse - Spesifikke handlinger som skal utføres, som å slette bruker, endre dokument, oppdatere database, etc.

- Brukere - Personer tildelt en eller flere roller

Eksempel:

- Admin-rolle: kan administrere brukere, konfigurere systemet og se logger

- Utvikler-rolle: kan pushe kode, kjøre bygg, men kan ikke administrere brukere

Denne mekanismen sikrer konsistens og reduserer risiko sammenlignet med å administrere individuelle brukertillatelser.

Fordeler med RBAC

Eksempel på RBAC-implementering der brukere, administratorer og gjester har forskjellige tilgangsnivåer til filer, databaser og servere

- Forbedre sikkerhet: Ved å implementere minst privilegier kan RBAC minimere risikoen for at uautoriserte brukere får tilgang til sensitiv data, redusere angrepsflaten og begrense potensielle skader fra interne trusler.

- Skalerbarhet: Når en organisasjon vokser, blir det et problem hvis du administrerer tillatelser individuelt. RBAC forenkler denne prosessen ved å gruppere brukere basert på rolle og administrere tillatelser for den. Det vil være enklere sammenlignet med å administrere tillatelser individuelt.

- Operasjonell effektivitet: RBAC hjelper organisasjoner med å redusere repetitive oppgaver. Administratoren justerer bare rolledefinisjonen i stedet for å gi eller tilbakekalle tilgang bruker for bruker, noe som tar tid for en stor organisasjon.

- Samsvar: Mange regulatoriske rammeverk, som GDPR, HIPAA og PCI DSS, krever strenge tilgangskontroller for å beskytte sensitiv data. RBAC hjelper organisasjoner med å tilpasse seg disse kravene ved å håndheve strukturerte tilgangsregler. Å demonstrere rollebaserte tilgangspolicyer unngår ikke bare bøter, men bygger også tillit hos kunder og regulatorer.

- Revisjonsmulighet: RBAC gir en klar kartlegging av ‘hvem som har tilgang til hva’ for å lette åpenhet. Imidlertid kan ufullstendige RBAC-kartlegginger ha alvorlige konsekvenser under en revisjon.

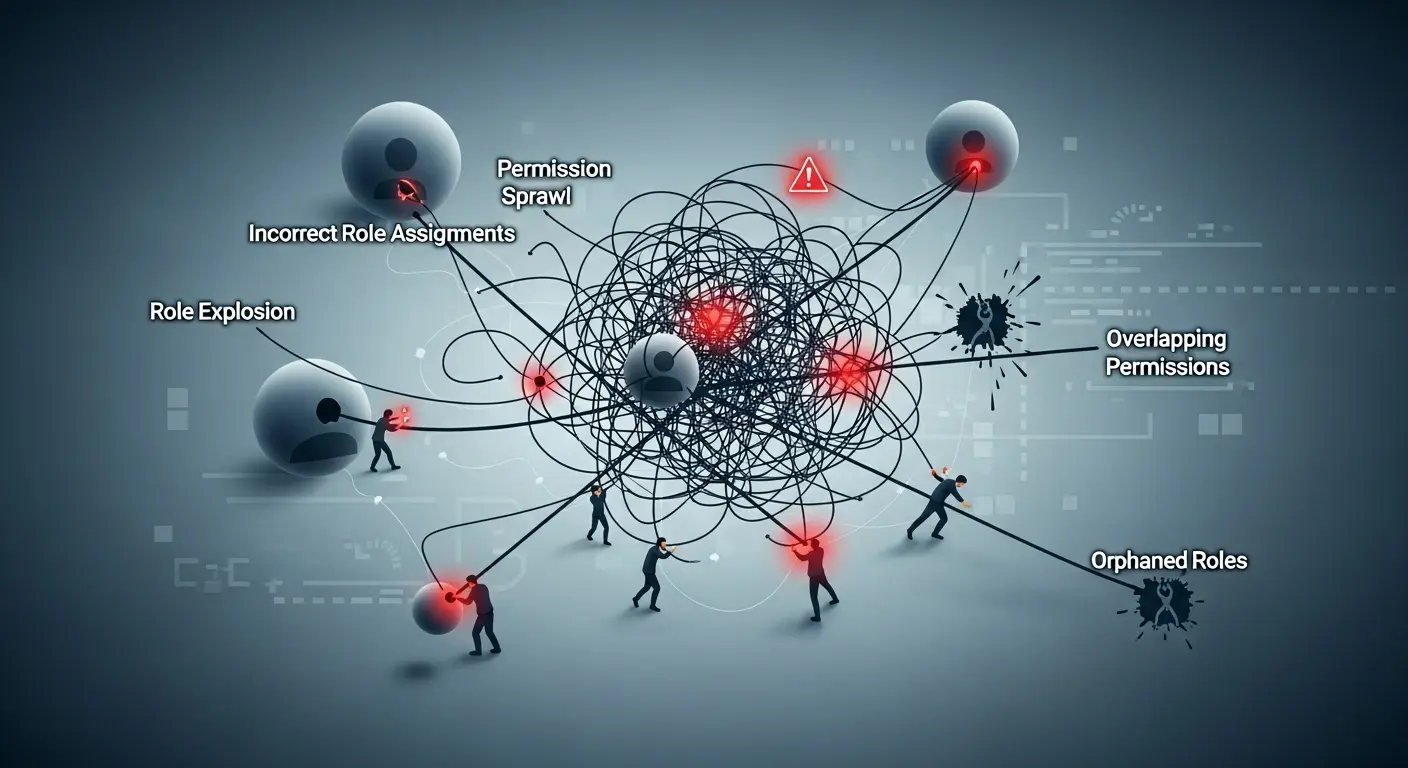

Vanlige utfordringer med RBAC

- Rolleeksplosjon oppstår når en organisasjon oppretter for mange svært spesifikke roller i stedet for bredere kategorier, noe som gjør det vanskelig å vedlikeholde. Dette kan føre til problemer når antall roller overstiger antall ansatte med omtrent 20 prosent, da det blir upraktisk å administrere så mange roller.

- Rigid struktur: RBAC er strengt avhengig av forhåndsdefinerte roller, noe som gjør det mindre fleksibelt i dynamiske miljøer sammenlignet med ABAC, hvor tilgang kan tilpasses basert på bruker-, ressurs- eller miljøattributter.

- Vedlikeholdsoverhead: Roller og tillatelser må gjennomgås og oppdateres regelmessig for å forhindre misbruk av privilegier og sikre at brukere ikke har unødvendig tilgang.

- Overlappende tillatelser: Når flere roller er tildelt lignende eller identiske tillatelser. Dette vil gjøre det vanskeligere å revidere, skape redundans og forvirre administratoren.

- Tillatelsesspredning: Over tid skjer det organisatoriske endringer, og brukere akkumulerer flere roller. Hvis en rolle tildelt en bruker ikke oppdateres eller tilbakekalles når stillingen eller ansvarsområdene endres, vil det gi bredere tilgang enn nødvendig, noe som bryter med prinsippet om minst privilegium.

- Foreldreløs rolle: En rolle som ikke er i tråd med dagens forretningsbehov eller en rolle som ikke er tildelt noen bruker. Det kan være et blindpunkt for sårbarheter hvis det ikke gjennomgås regelmessig.

RBAC vs ABAC

Mens RBAC er rollefokusert, gir Attributtbasert tilgangskontroll brukertilgang basert på attributter som bruker, miljø og ressurser.

| Funksjon | RBAC | ABAC |

|---|---|---|

| Grunnlag for tilgang | Forhåndsdefinerte roller | Attributter (bruker, ressurs, miljø) |

| Fleksibilitet | Enkel men rigid | Veldig fleksibel, dynamisk |

| Best for | Store organisasjoner med stabile roller | Komplekse, kontekstbevisste miljøer |

Nedenfor implementering i webapplikasjonssikkerhet

| Tilgangsmodell | Eksempelscenario | Hvem kan gjøre hva | Hvordan tilgang bestemmes |

|---|---|---|---|

| RBAC (Rollebasert tilgangskontroll) | Prosjektstyringsapp (f.eks. Jira/Trello) | - Admin → Opprette prosjekter, administrere brukere, slette tavler- Manager → Opprette/tildele oppgaver, ingen prosjektsletting- Ansatt → Oppdatere kun sine oppgaver- Gjest → Kun se oppgaver | Basert på forhåndsdefinerte roller tildelt brukere. Ingen kontekstuelle betingelser. |

| ABAC (Attributtbasert tilgangskontroll) | Samme prosjektstyringsapp, men med attributter | - Manager → Tilgang til oppgaver kun i deres avdeling (brukerattributt) - Ansatt → Se prosjektfiler kun hvis prosjektet er aktivt (ressursattributt) - Konsulent → Tilgang til systemet kun 9–18 og fra kontornettverk (miljøattributter) | Basert på policyer som bruker attributter: bruker + ressurs + miljø. Kontekst bestemmer tilgang. |

RBAC Beste Praksis

For å implementere RBAC effektivt, vurder følgende egenvurderingssjekkliste:

- Minst privilegier: Gir rollene bare den nødvendige tilgangen som trengs for jobben?

- Regelmessig gjennomgang av roller: Gjennomgår vi rollene kvartalsvis for å identifisere og oppdatere eventuelle ubrukte eller utdaterte roller?

- Unngå rolleeksplosjon: Opprettholder vi bredere, men meningsfulle roller for å forhindre overdreven og detaljert rolleopprettelse?

- Revider tilgangslogger: Blir tilgangslogger sjekket regelmessig for å sikre at brukeraktiviteter samsvarer med deres definerte roller?

- Automatiser der det er mulig: Utnytter vi Identity and Access Management (IAM) verktøy for å automatisere rutinemessige tilgangsstyringsoppgaver?

Hvordan Plexicus ASPM styrker RBAC og tilgangssikkerhet

Implementering av RBAC er bare en del av en sterk sikkerhetsholdning. Moderne organisasjoner trenger også kontinuerlig synlighet i sårbarheter, feilkonstruksjoner og tilgangsrisikoer på tvers av applikasjoner og skymiljøer.

Dette er hvor [Plexicus ASPM] kommer inn.

- ✅ Forener sikkerhet: Kombinerer SCA, hemmelighetsdeteksjon, API-skanning og mer i en enkelt plattform.

- ✅ Håndhever minst privilegium: Hjelper deg med å oppdage altfor tillatende tilgang, foreldreløse roller og feilkonstruksjoner som RBAC alene ikke kan fange opp.

- ✅ Støtter samsvar: Genererer revisjonsklare rapporter for rammeverk som GDPR, HIPAA og PCI DSS.

- ✅ Skalerer med vekst: Fungerer på tvers av komplekse applikasjoner og skybaserte miljøer uten å legge til friksjon.

Ved å integrere Plexicus ASPM kan team bevege seg utover bare rollefordelinger til full applikasjonssikkerhetsposisjonsstyring—redusere risiko fra overdrevne tillatelser, feilkonstruksjoner og sårbare avhengigheter.

Relaterte Termer

- ABAC (Attributtbasert tilgangskontroll)

- IAM (Identitets- og tilgangsstyring)

- Minst Privilegium Prinsipp

- Zero Trust Security

- Autentisering

- Tilgangskontrolliste (ACL)

- Privilegium Eskalering

- Applikasjonssikkerhetsposisjonsstyring (ASPM)

FAQ: RBAC (Rollebasert tilgangskontroll)

Hva står RBAC for i sikkerhet?

RBAC står for rollebasert tilgangskontroll, en sikkerhetsmekanisme for å administrere tillatelser ved å gruppere brukere basert på rolle

Hva er formålet med RBAC?

Formålet er å anvende minst mulige privilegier, forenkle tilgangsstyring og redusere sikkerhetsrisikoer.

Hva er et eksempel på RBAC?

Et sykehus gir tilgang til pasientens journal til sykepleiere, men kun en lege kan opprette en medisinsk resept. Dette er et eksempel på RBAC-implementering; selv i den virkelige verden kan det anvendes.

Hva er fordelene med RBAC?

Forenkle brukeradministrasjon, forbedre sikkerhet, redusere risikoer, forenkle revisjon og gi støtte for samsvar.

Hva er forskjellen mellom RBAC og ABAC?

RBAC administrerer tilgang basert på roller, ABAC basert på policyer. RBAC er enklere men stiv; ABAC er mer kompleks men gir fleksibilitet