Cách Tự Động Hóa Khắc Phục SQL Injection (SQLi) Quy Mô Lớn

SQL injection (SQLi) vẫn là một trong những lỗ hổng bảo mật web lâu đời và tàn phá nhất. Mặc dù đã được hiểu rõ, nó vẫn liên tục xếp hạng cao trong OWASP Top 10 vì việc tìm kiếm và sửa chữa thủ công mọi truy vấn dễ bị tấn công trong một mã nguồn hiện đại, phát triển nhanh là gần như không thể.

Trong hướng dẫn này, bạn sẽ học cách vượt qua việc vá lỗi thủ công và xây dựng một quy trình làm việc tự động phát hiện, ưu tiên và khắc phục các lỗ hổng SQLi bằng cách sử dụng tự động hóa dựa trên AI.

Để giúp bạn bắt đầu với việc phát hiện lỗ hổng tự động, chúng tôi cung cấp một công cụ Kiểm tra Bảo mật Ứng dụng Tĩnh (SAST) miễn phí. Bạn có thể thử nó miễn phí tại đây: Công cụ SAST Miễn phí của Plexicus

Tại sao Khắc phục SQLi vẫn Quan trọng

Tác động kinh doanh của một cuộc tấn công SQLi thành công là nhị phân: bạn hoặc bảo vệ dữ liệu của mình hoặc mất nó. Một lỗ hổng bị khai thác có thể dẫn đến:

- Rò rỉ Toàn bộ Cơ sở Dữ liệu: Truy cập trái phép vào PII, thông tin đăng nhập và tài sản trí tuệ.

- Thất bại Tuân thủ: Phạt tiền lớn theo GDPR, SOC2, hoặc PCI-DSS.

- Suy giảm Thương hiệu: Mất lòng tin của khách hàng mà phải mất nhiều năm để xây dựng lại.

Thách thức không chỉ là biết rằng SQLi là xấu; đó là khoảng cách khắc phục. Các nhóm bảo mật tìm thấy lỗ hổng nhanh hơn so với các nhà phát triển có thể sửa chữa chúng.

Tự động hóa Khắc phục SQLi là gì?

SQLi remediation là quá trình thay thế mã dễ bị tấn công (thường là nơi đầu vào của người dùng được nối trực tiếp vào truy vấn cơ sở dữ liệu) bằng các giải pháp thay thế an toàn như truy vấn có tham số hoặc câu lệnh chuẩn bị.

Tự động hóa quá trình này liên quan đến việc sử dụng Phân Tích Tĩnh (SAST) để tìm luồng dữ liệu bị nhiễm và các động cơ khắc phục AI để viết lại mã và gửi lại cho nhà phát triển phê duyệt.

Cách Tự Động Hóa Khắc Phục SQLi

Bước 1: Phát Hiện Luồng Dữ Liệu Bị Nhiễm

Bạn không thể sửa chữa những gì bạn không thể thấy. Các tìm kiếm dựa trên grep truyền thống cho các câu lệnh select quá ồn ào. Bạn cần Kiểm Tra Bảo Mật Ứng Dụng Tĩnh (SAST) hiểu phân tích nhiễm bẩn, theo dõi cách dữ liệu di chuyển từ một yêu cầu HTTP (nguồn) đến một thực thi cơ sở dữ liệu (đích).

- Cách Thủ Công: Kiểm tra từng tệp điều khiển trong kho lưu trữ của bạn.

- Cách của Plexicus: Sử dụng Phân Tích Mã Tĩnh (SAST) để quét toàn bộ mã nguồn của bạn trong vài phút. Plexicus lập bản đồ luồng dữ liệu để xác định chính xác nơi đầu vào chưa được làm sạch chạm vào cơ sở dữ liệu của bạn.

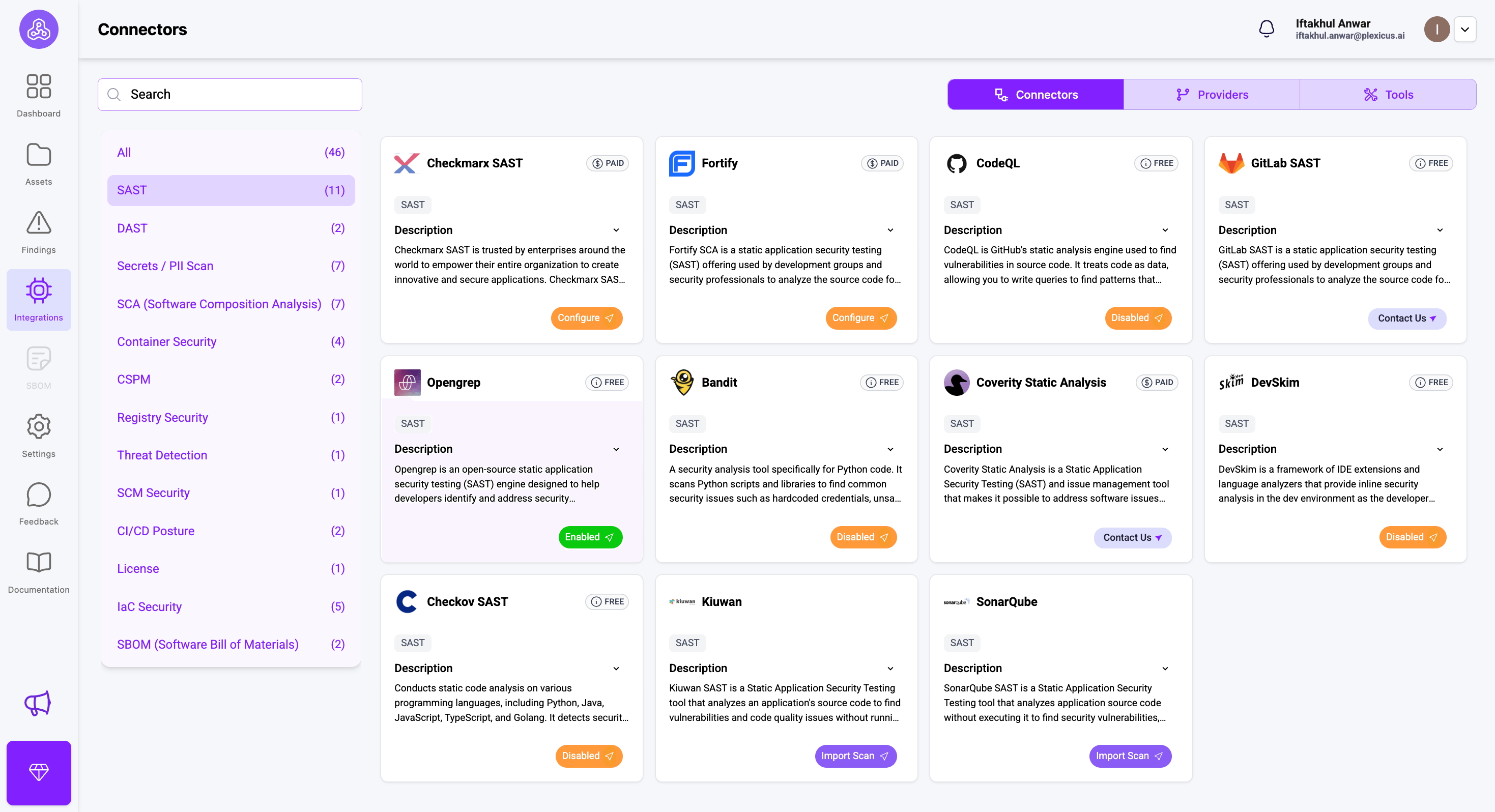

Plexicus kết nối với nhiều công cụ SAST, từ mã nguồn mở đến các công cụ trả phí. Bạn có thể kết nối với công cụ SAST có sẵn thông qua menu Tích Hợp hoặc kiểm tra tại đây.

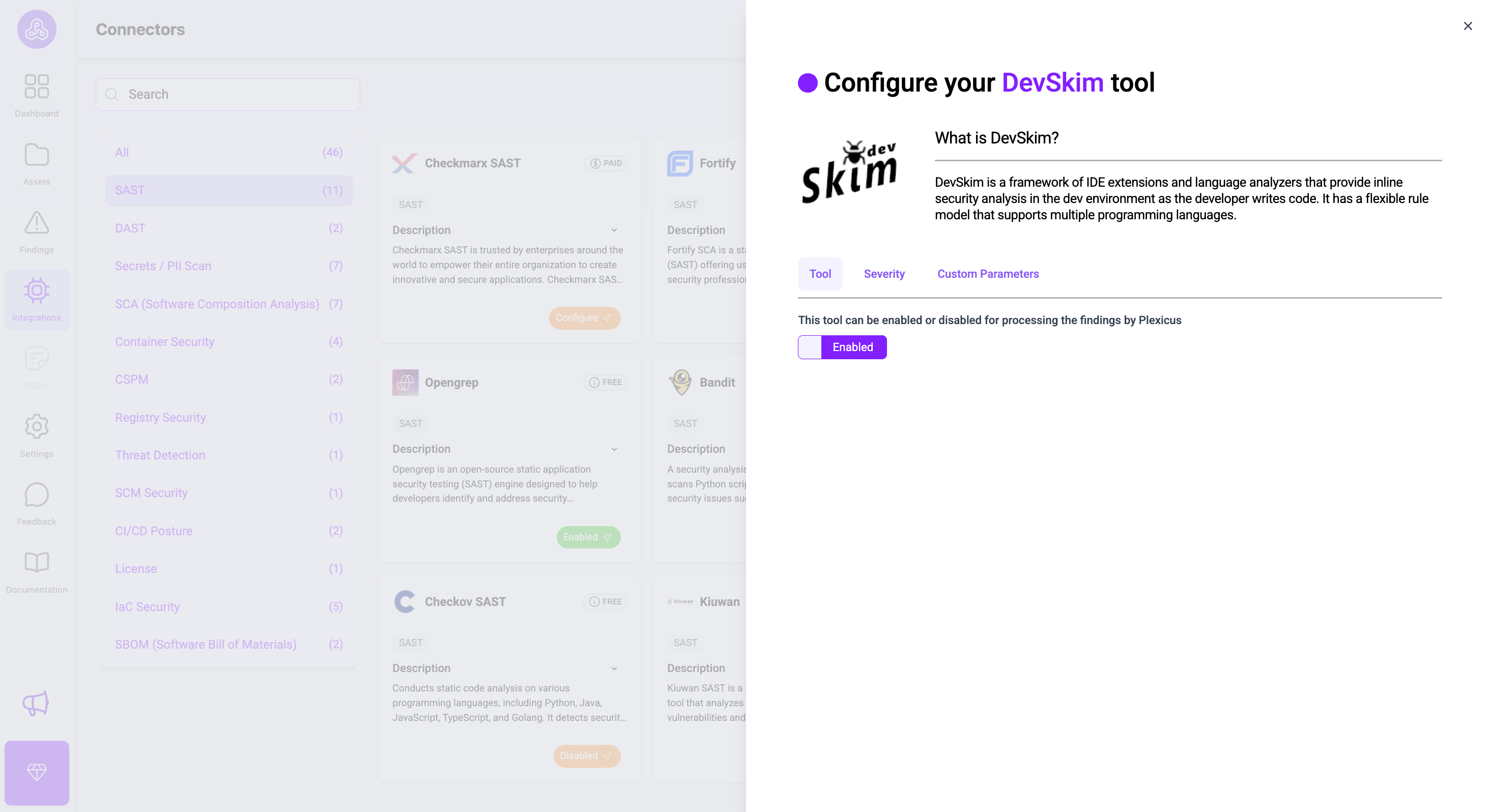

Đối với các công cụ có nhãn “Miễn phí”, bạn có thể kích hoạt chúng trực tiếp bằng cách nhấp vào nút cấu hình và chuyển nút kích hoạt.

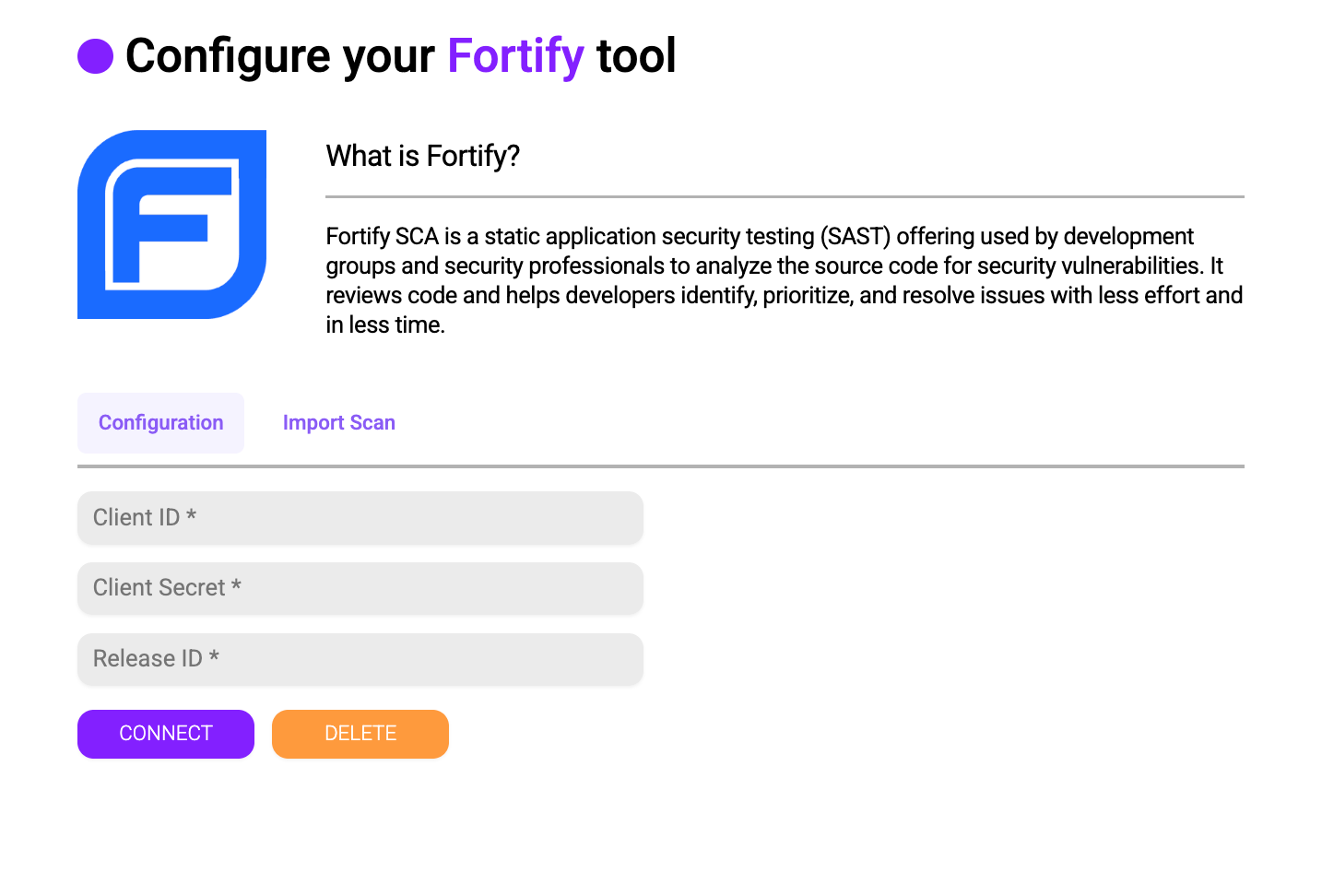

Trong khi đó, với công cụ trả phí, bạn có thể kết nối bằng cách điền thông tin xác thực.

Bước 2: Ưu tiên Dựa trên Khả năng Tiếp cận và Rủi ro

Không phải tất cả các lỗ hổng SQLi đều được tạo ra như nhau. Một SQLi trong một biểu mẫu đăng nhập công khai là P0 (Ưu tiên 0), trong khi một trong công cụ báo cáo nội bộ, yêu cầu xác thực có thể là P2 (Ưu tiên 2).

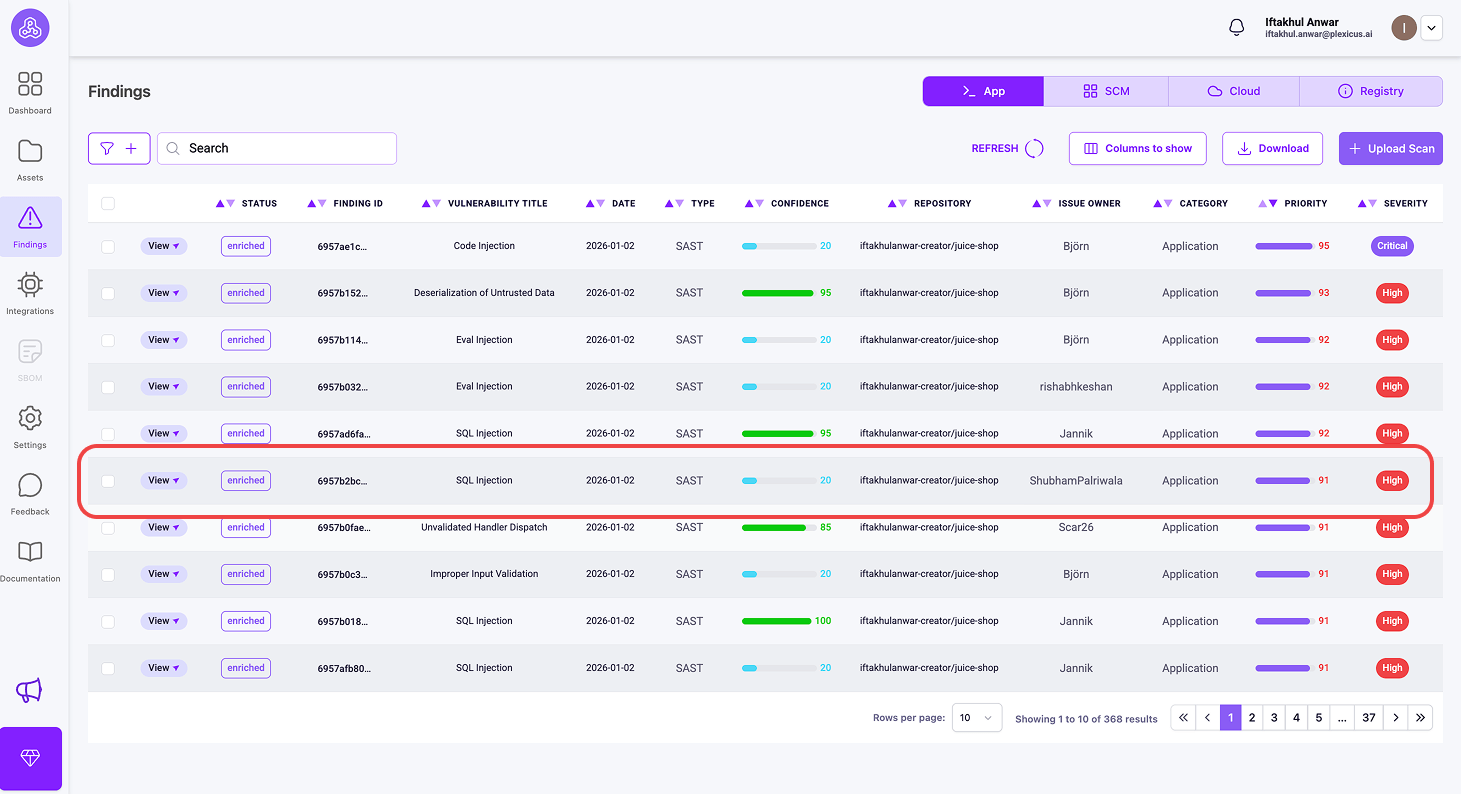

Plexicus sử dụng hệ thống ưu tiên đa yếu tố để giúp bạn tập trung vào các phát hiện bảo mật quan trọng nhất. Hệ thống gán điểm ưu tiên từ 0 đến 100, với điểm cao hơn chỉ ra các vấn đề cấp bách hơn.

Bạn có thể kiểm tra các chỉ số cho việc ưu tiên của mình bằng cách làm theo các bước sau:

- Đảm bảo rằng kho lưu trữ của bạn đã được kết nối và quá trình quét đã hoàn tất.

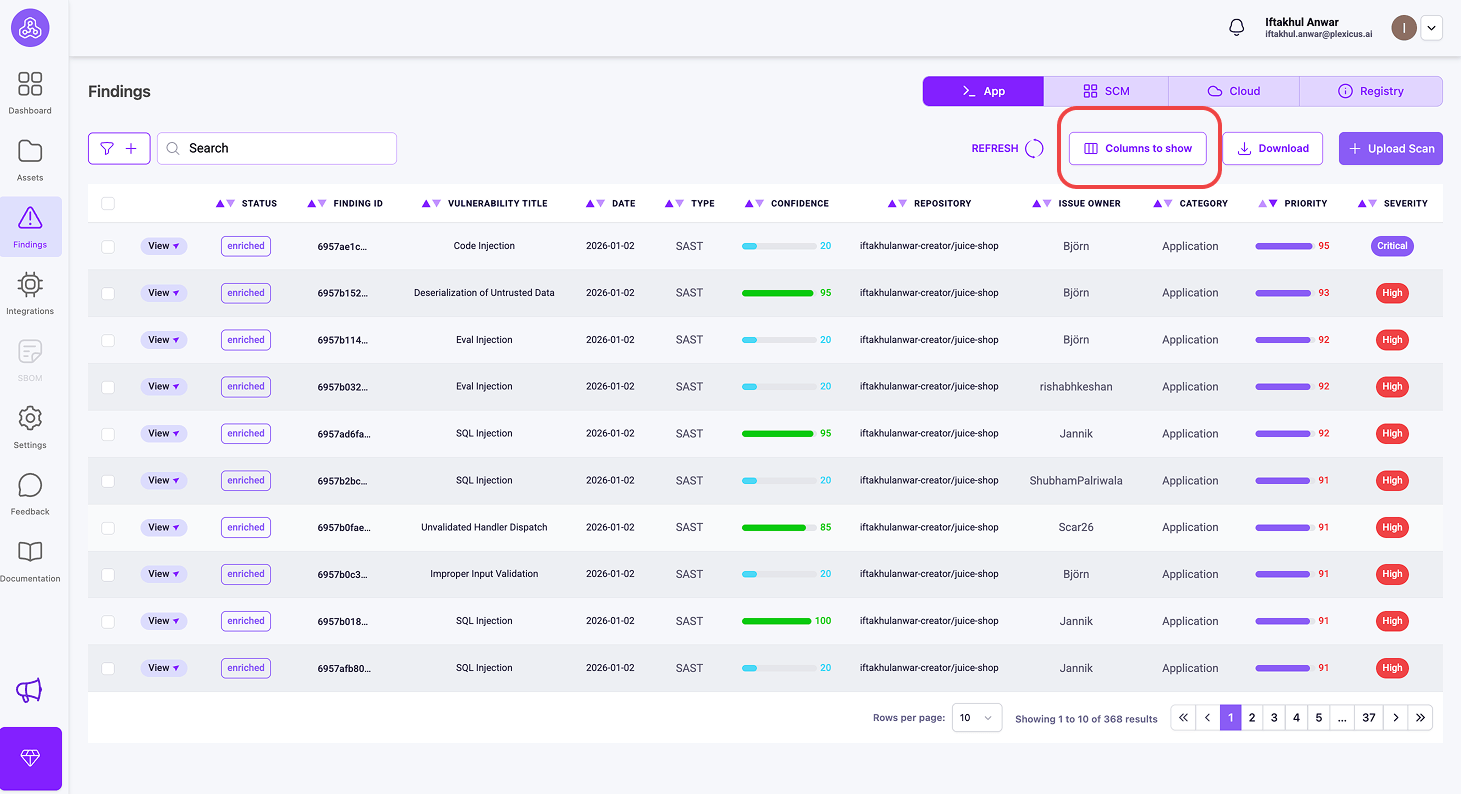

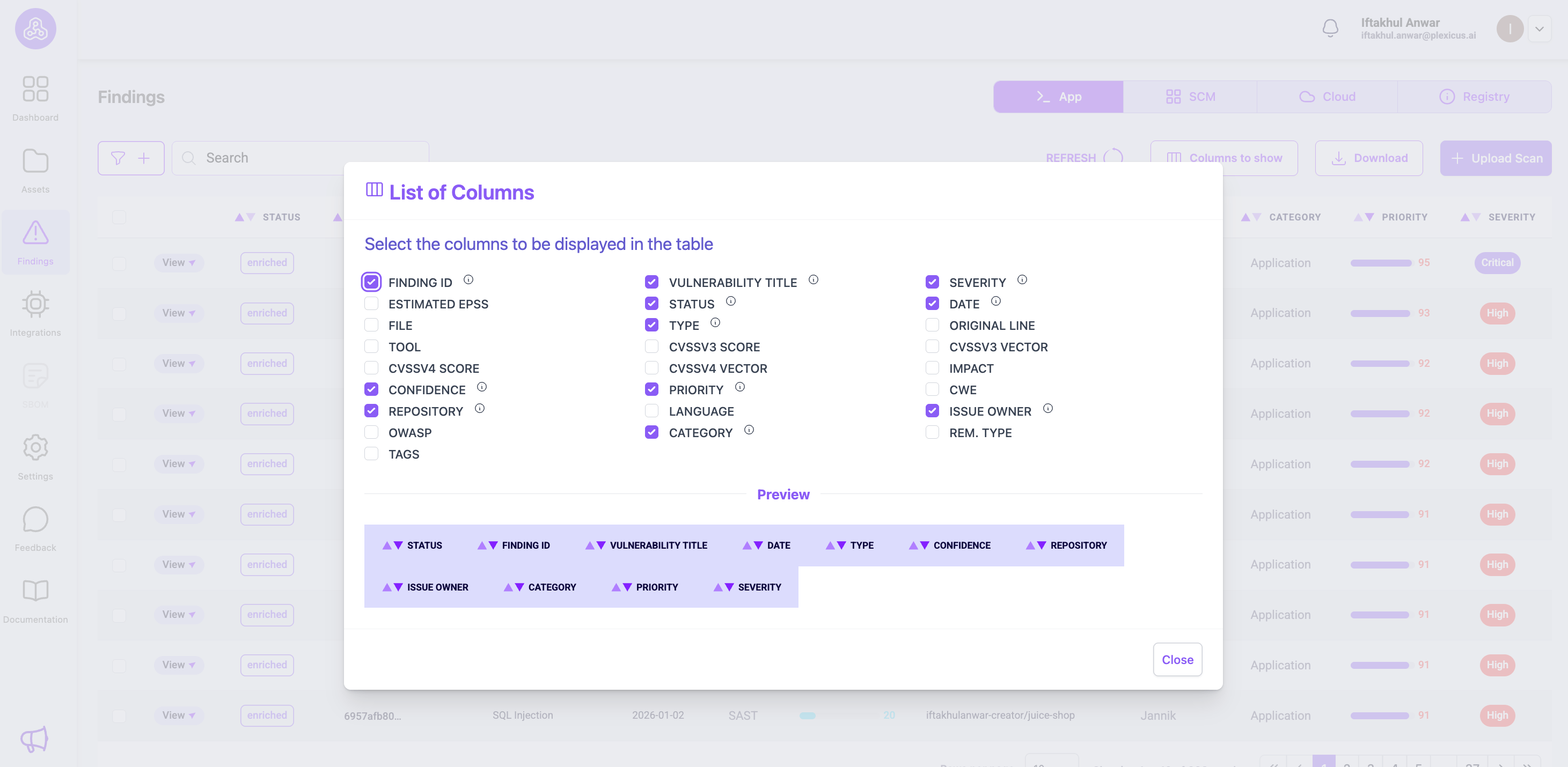

- Sau đó, điều hướng đến menu Findings, nơi bạn sẽ tìm thấy các chỉ số để thực hiện ưu tiên, bao gồm Priority, Impact, và Confidence

- Priority (Điểm 0-100)

- Đây là chỉ số ưu tiên chính của bạn - điểm số cao hơn có nghĩa là vấn đề cấp bách hơn.

- Tìm các phát hiện có Priority ≥ 80 (các lỗ hổng nghiêm trọng)

- Impact (Điểm 0-100)

- Cho thấy đánh giá tác động kinh doanh

- Tác động cao hơn có nghĩa là hậu quả kinh doanh tiềm năng lớn hơn.

- Confidence (Điểm 0-100)

- Chỉ ra mức độ chắc chắn của Plexicus về phát hiện

- 90-100: Bằng chứng xác định, 70-89: Chỉ số mạnh, 50-69: Độ tin cậy trung bình

- Priority (Điểm 0-100)

- Tìm các chỉ số Priority, dao động từ 0 đến 100, chỉ ra mức độ nghiêm trọng của các lỗ hổng. Điểm số cao hơn cho thấy mức độ ưu tiên cao hơn cho việc khắc phục.

- Nếu các chỉ số không hiển thị ngay lập tức, bạn có thể tùy chỉnh hiển thị bằng cách nhấp vào nút Columns và chọn các chỉ số bạn muốn xem.

Bạn có thể tìm các chỉ số khác để hiển thị trong bảng danh sách phát hiện.

Bước 3: Tự động hóa việc sửa chữa (AI Remediation)

Đây là nơi hầu hết các chương trình bảo mật bị đình trệ. Các nhà phát triển thường không biết cú pháp cụ thể cho một truy vấn có tham số trong một khung làm việc cũ.

Thay vì gửi một báo cáo PDF, bạn nên cung cấp mã. Các quy trình làm việc hiện đại sử dụng Mô hình Ngôn ngữ Lớn (LLMs) để quét đoạn mã dễ bị tổn thương và đề xuất một bản vá hoàn hảo.

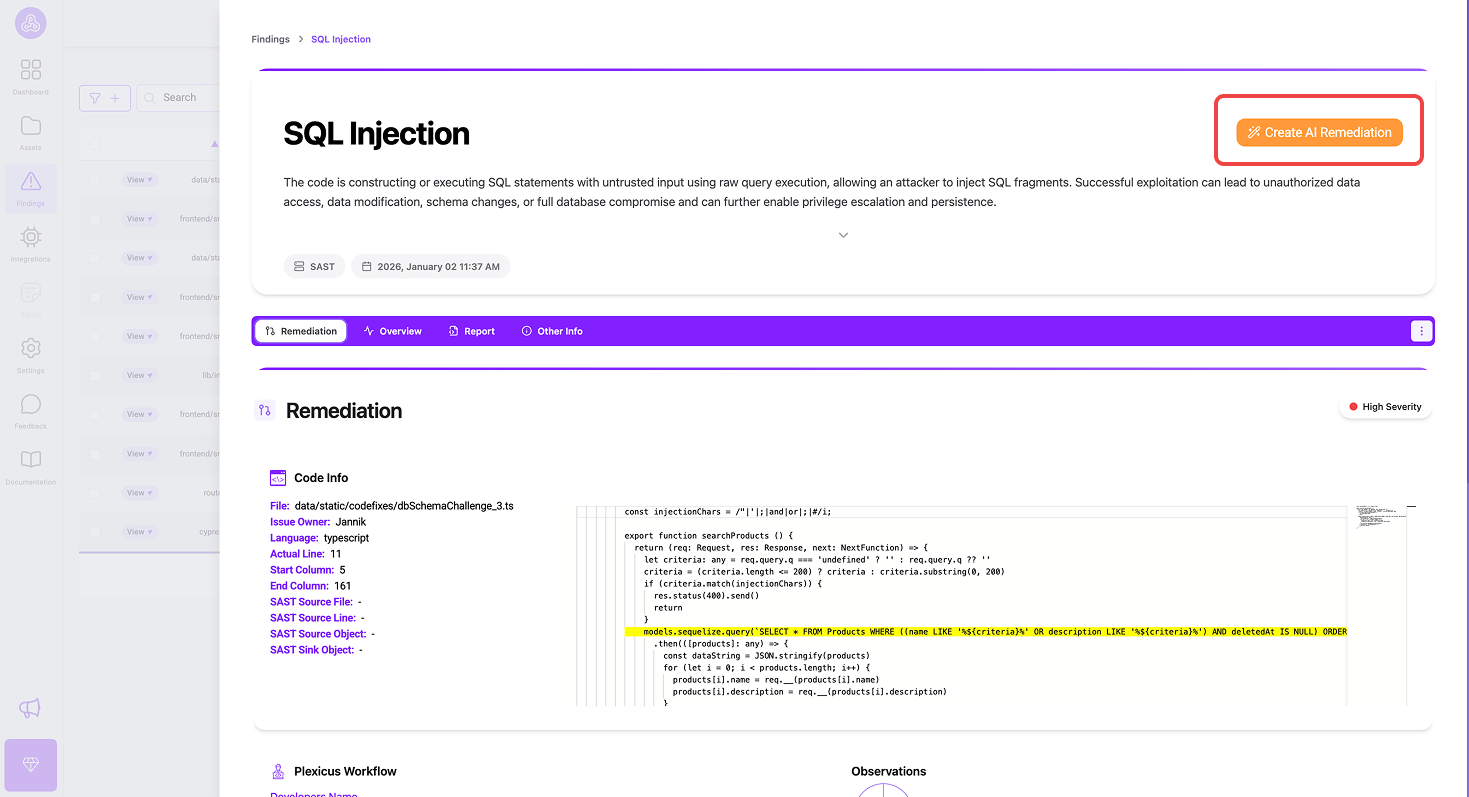

Trong Plexicus, bạn có thể sử dụng động cơ tự động khắc phục để tạo khối mã đã được sửa chữa tự động. Nó thay thế việc nối chuỗi bằng một câu lệnh chuẩn bị, duy trì logic gốc trong khi loại bỏ rủi ro.

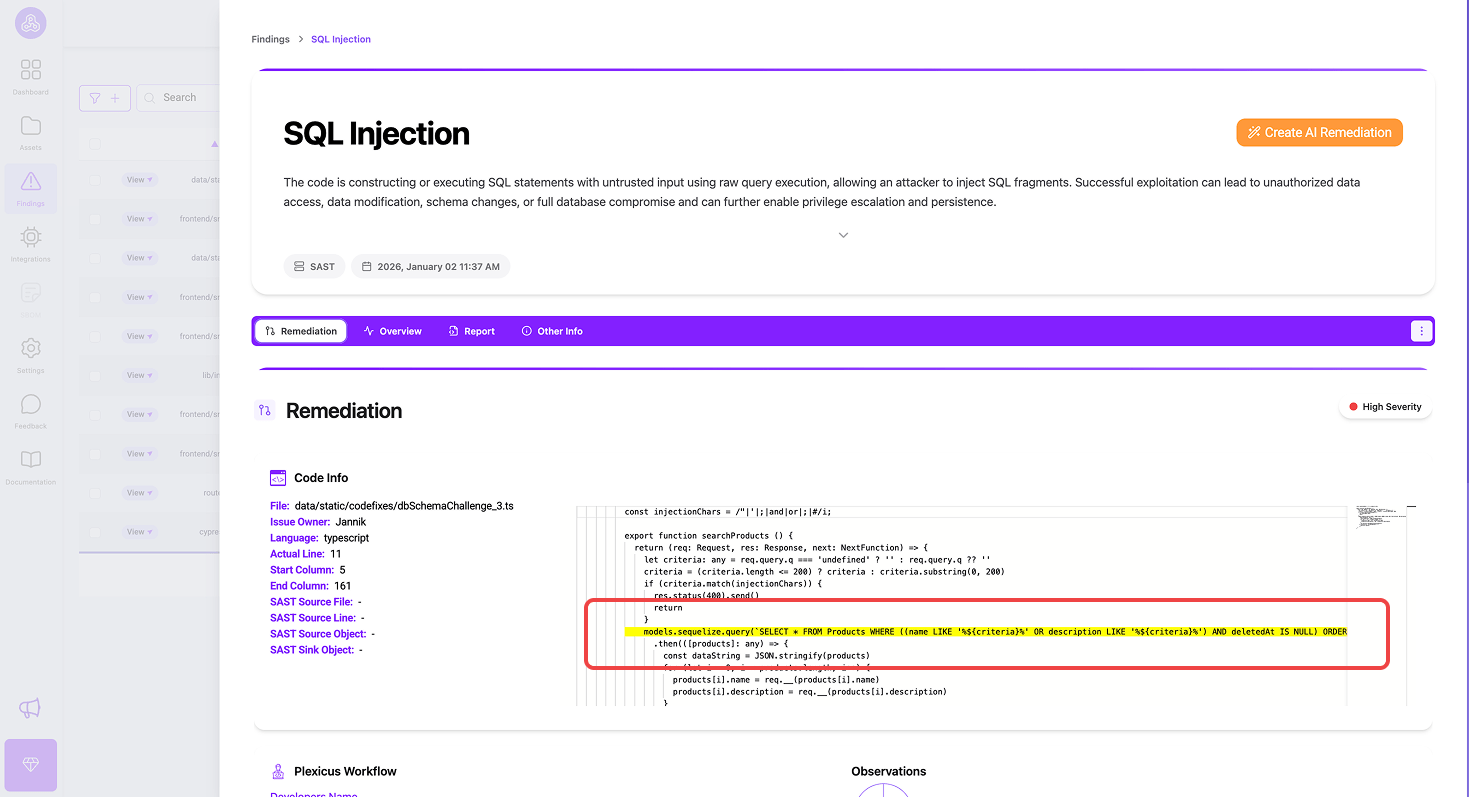

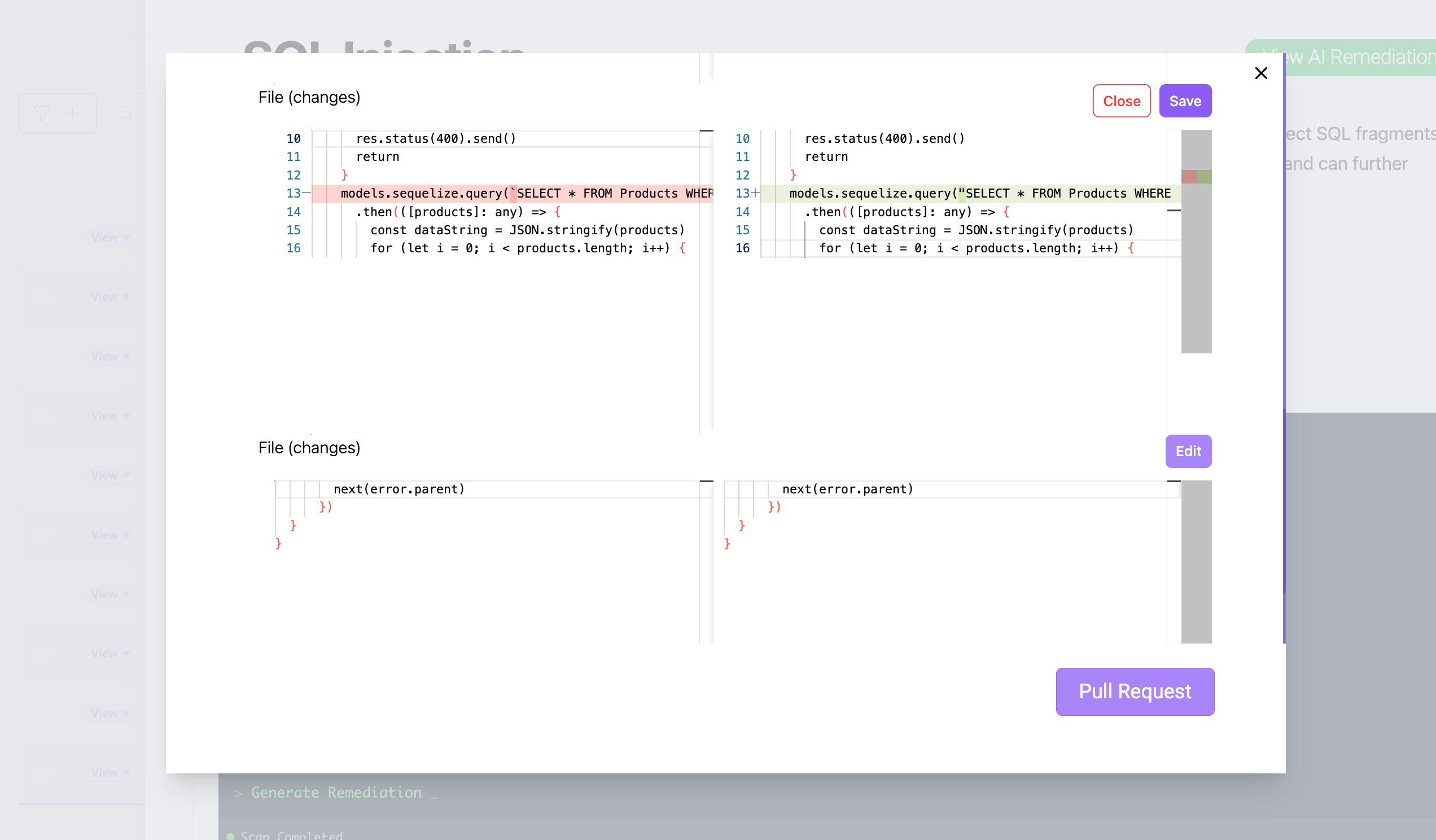

Sau khi quá trình quét hoàn tất, bạn có thể nhấp vào chi tiết của một vấn đề bảo mật cụ thể được tìm thấy bởi máy quét.

Nó sẽ hiển thị một cửa sổ bật lên để cung cấp cho bạn thông tin chi tiết về lỗ hổng. Khối mã sẽ cho bạn biết mã gây ra lỗ hổng và cần được sửa chữa.

Khi bạn sẵn sàng sửa lỗi, bạn có thể nhấp vào nút Tạo Khắc phục AI để bắt đầu khắc phục.

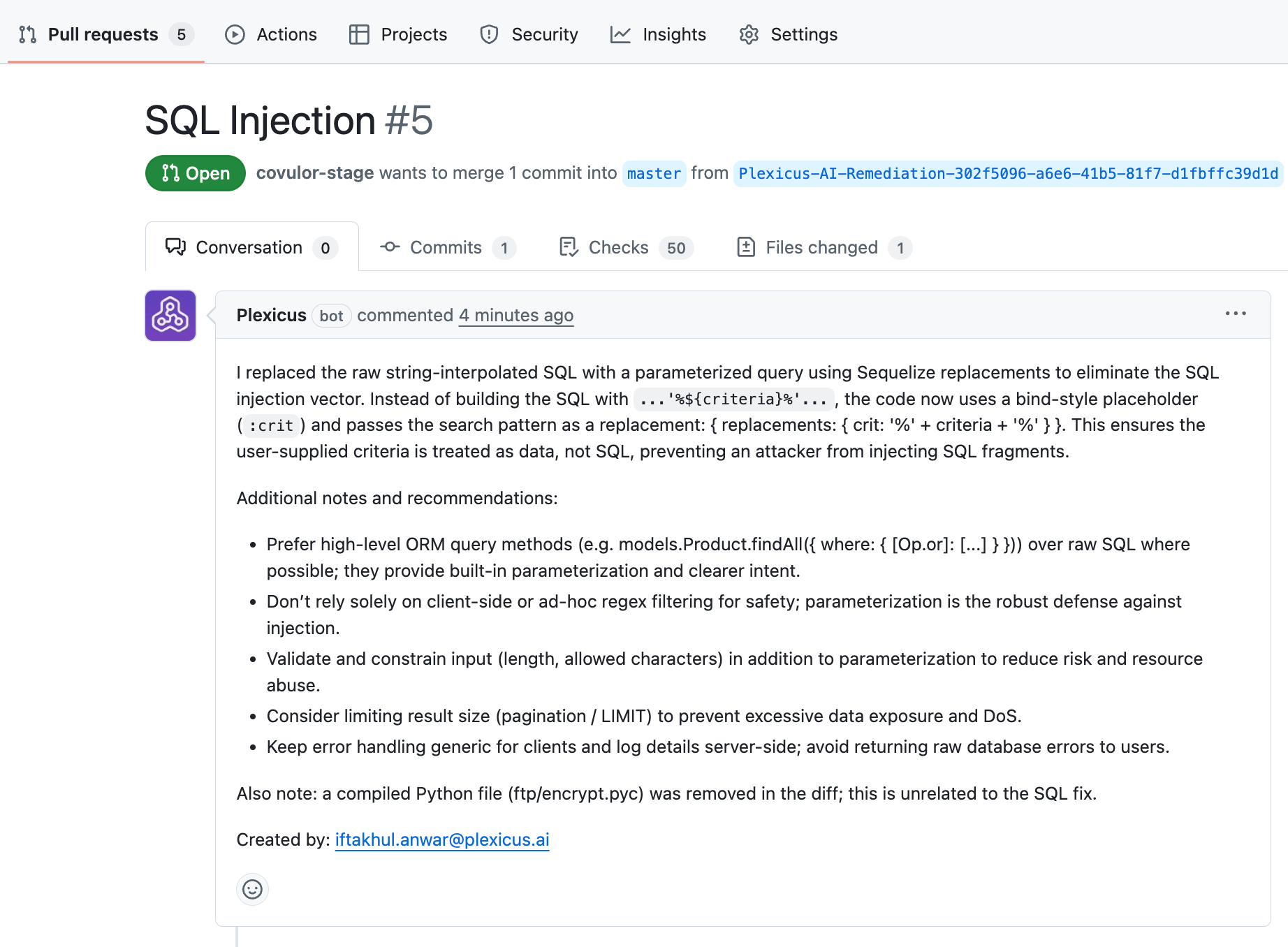

Sau khi quá trình khắc phục hoàn tất, cửa sổ bật lên sẽ xuất hiện để đề xuất bạn thực hiện một yêu cầu kéo. Bạn có thể kiểm tra các thay đổi được đề xuất bởi AI, hoặc bạn có thể chỉnh sửa thủ công trong một khối mã nếu cần.

Việc khắc phục AI không được thực hiện trực tiếp trong mã; thay vào đó, nó cần được phê duyệt thông qua quy trình yêu cầu kéo. Plexicus thực hiện kiểm soát truy cập dựa trên vai trò, cấp quyền khác nhau cho các vai trò khác nhau trong nền tảng. Bạn có thể kiểm tra các vai trò khác nhau tại đây

Nó làm cho quá trình con người trong vòng lặp xác minh các thay đổi trước khi hợp nhất chúng vào mã sản xuất, đảm bảo chất lượng cao và duy trì sự tin tưởng của nhà phát triển.

Bước 4: Xác thực với CI Gating

Khi một bản sửa lỗi được áp dụng, bạn phải đảm bảo rằng lỗ hổng không quay trở lại mã nguồn trong lần phát hành tiếp theo.

Tích hợp công cụ bảo mật của bạn vào quy trình PR (Yêu cầu Kéo). Nếu một nhà phát triển giới thiệu một truy vấn không được tham số hóa mới, bản dựng sẽ thất bại. CI gating của Plexicus hoạt động như một mạng an toàn, cung cấp phản hồi tức thì trực tiếp trong quản lý mã nguồn của bạn, như GitHub, GitLab, v.v., trước khi mã đạt đến sản xuất.

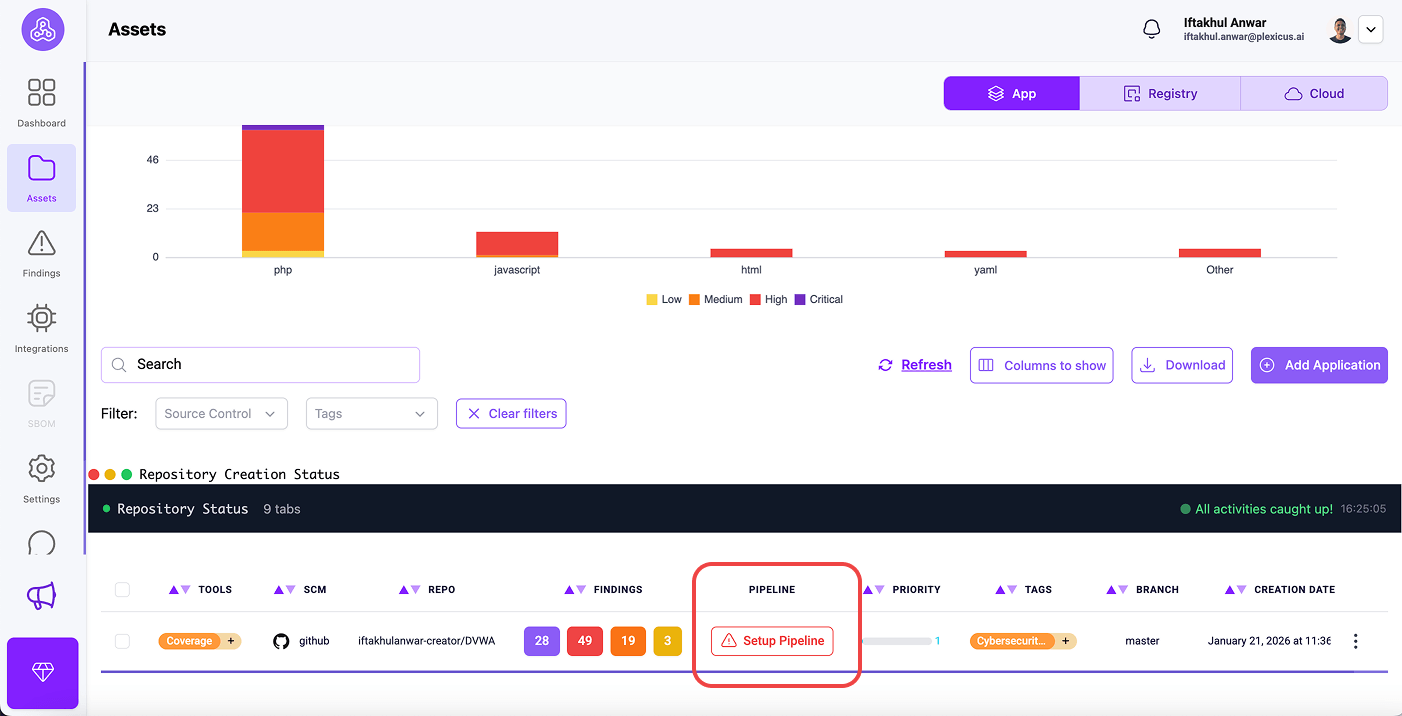

Plexicus cho phép bạn thiết lập cơ chế CI gating với một vài bước:

-

Đi tới menu Tài sản.

-

Tại Tab Ứng dụng, bạn sẽ tìm thấy kho lưu trữ đã kết nối của mình.

-

Trong kho lưu trữ đã kết nối của bạn, nhấp vào Thiết lập Pipeline để thiết lập CI gating

-

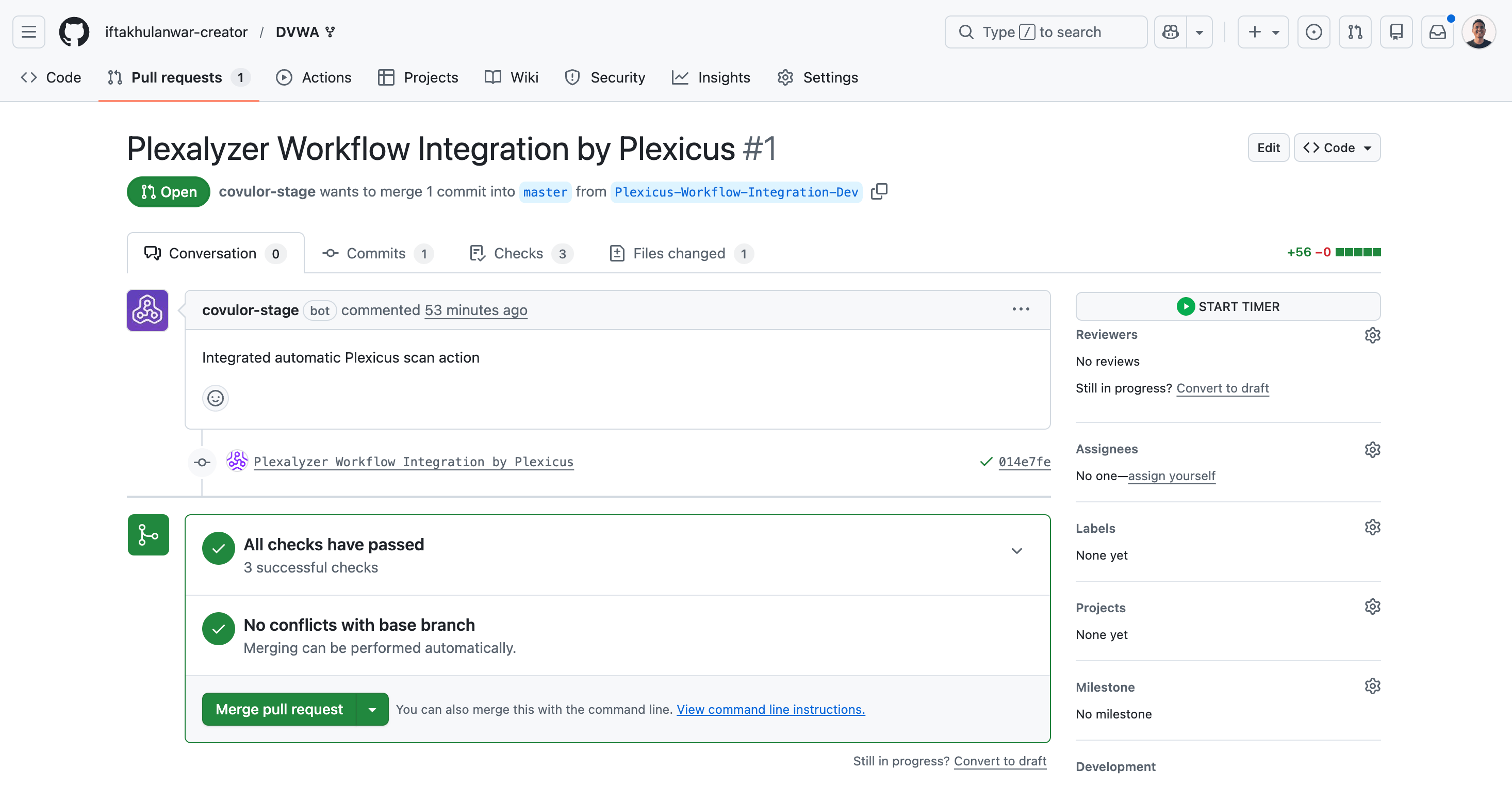

Cửa sổ bật lên sẽ xuất hiện và yêu cầu bạn cấu hình pipeline trong SCM của bạn. Nhấp vào Ok

-

Sau khi bạn nhấp vào OK, bạn sẽ được chuyển hướng đến tab yêu cầu kéo GitHub. Yêu cầu quyền của bạn để hợp nhất yêu cầu kéo nhằm tích hợp Plexicus vào các hành động GitHub của bạn.

-

Khi bạn hợp nhất tích hợp workflow Plexicus, kho lưu trữ của bạn sẽ có khả năng quét bảo mật tự động chạy liên tục trên các thay đổi mã. Nó sẽ tự động chạy trên mọi lần đẩy và yêu cầu kéo vào nhánh chính của bạn.

So sánh: Tại sao Tự động hóa Chiến thắng

Dựa vào việc khắc phục thủ công tạo ra một khoản nợ dễ bị tổn thương tăng lên mỗi khi bạn đẩy mã. Khi một cuộc kiểm tra bảo mật thủ công tìm thấy một SQLi, mã đó thường đã được đưa vào sản xuất trong nhiều tháng.

Bằng cách sử dụng một nền tảng hợp nhất như Plexicus, bạn hợp nhất nhiều công cụ (bao gồm SAST, DAST và AI Remediation) vào một giao diện duy nhất. Điều này không chỉ tìm thấy SQLi; nó còn đóng vòng lặp bằng cách tạo ra bản sửa lỗi và cập nhật vé tự động thông qua Tạo Tác vụ Tự động.

| Tính năng | Cách cũ (Thủ công) | Cách hiện đại (Tự động hóa) |

|---|---|---|

| Phát hiện | Đánh giá mã thủ công / Báo cáo PDF | Quét SAST & DAST thời gian thực |

| Sửa lỗi | Vé Jira với “Vui lòng sửa” | Tự động sửa lỗi hàng loạt & Khắc phục bằng AI |

| Xác thực | Kiểm tra xâm nhập hàng năm | Gating CI/CD liên tục |

| Phạm vi | Chỉ các ứng dụng chính | Giám sát toàn bộ bề mặt tấn công |

Kết luận

SQL Injection là một vấn đề đã được giải quyết, nhưng vẫn là nguyên nhân hàng đầu gây ra vi phạm do các khoảng trống trong thực thi. Bằng cách tự động hóa quy trình từ phát hiện đến khắc phục, bạn trao quyền cho các nhà phát triển viết mã an toàn mà không làm chậm tốc độ phát triển.

Plexicus cung cấp một bộ công cụ toàn diện, từ quét mã, đăng ký, và đám mây đến khắc phục bằng AI, để giữ cho các ứng dụng của bạn an toàn từ mã đến đám mây.

Nền tảng của nó hỗ trợ nhiều môi trường để đảm bảo khả năng tương thích với ngăn xếp công nghệ của bạn. Các môi trường được hỗ trợ chính bao gồm các ngôn ngữ lập trình như Java, Python, và JavaScript, cũng như các nhà cung cấp đám mây như AWS, Azure, và Google Cloud.

Câu hỏi thường gặp:

Câu hỏi 1: SQL Injection (SQLi) là gì và tại sao việc khắc phục vẫn quan trọng?

Trả lời: SQLi là một lỗ hổng cho phép kẻ tấn công thao túng các truy vấn cơ sở dữ liệu, dẫn đến vi phạm dữ liệu, thất bại tuân thủ, và thiệt hại thương hiệu. Việc khắc phục rất quan trọng vì chỉ cần một lỗ hổng bị bỏ sót có thể gây ra hậu quả nghiêm trọng, và các sửa chữa thủ công không thể theo kịp với các cơ sở mã hiện đại.

Câu hỏi 2: Tự động hóa khắc phục SQLi hoạt động như thế nào?

A: Tự động hóa sử dụng các công cụ Phân Tích Tĩnh (SAST) để phát hiện mã dễ bị tổn thương, sau đó tận dụng AI để viết lại các truy vấn không an toàn bằng các thực hành an toàn (như truy vấn có tham số hóa), và gửi các bản sửa lỗi này để nhà phát triển phê duyệt.

Q3: Các bước chính để tự động hóa khắc phục SQLi là gì?

- Phát hiện luồng dữ liệu bị ô nhiễm bằng các công cụ SAST.

- Ưu tiên các lỗ hổng dựa trên rủi ro và khả năng tiếp cận.

- Áp dụng các bản sửa lỗi tự động bằng các động cơ khắc phục AI.

- Xác thực các bản sửa lỗi với CI gating để ngăn chặn các lỗi tái phát.

Q4: Plexicus giúp như thế nào trong quá trình này?

A: Plexicus tích hợp nhiều công cụ bảo mật (bao gồm SAST, DAST, và khắc phục AI) trong một nền tảng. Nó tự động hóa việc phát hiện, ưu tiên, sửa lỗi, và xác thực liên tục, đơn giản hóa quy trình khắc phục từ đầu đến cuối.

Plexicus cũng hỗ trợ kiểm soát truy cập dựa trên vai trò, cho phép các tổ chức quản lý quyền cho các loại người dùng khác nhau (như Quản trị viên, Nhà phát triển, và Kiểm toán viên). Điều này đảm bảo rằng người dùng có quyền truy cập và trách nhiệm phù hợp, nâng cao cả an ninh và sự rõ ràng trong quy trình làm việc. Tìm hiểu thêm về sự khác biệt vai trò tại đây.

Q7: Các bản sửa lỗi tự động có được áp dụng trực tiếp vào mã nguồn không?

A: Không. Các bản sửa lỗi tự động được đề xuất thông qua các yêu cầu kéo để con người xem xét và phê duyệt. Điều này đảm bảo sự giám sát của nhà phát triển, duy trì chất lượng mã, và xây dựng niềm tin vào quá trình tự động hóa.

Q7: CI gating giúp duy trì an ninh như thế nào?

A: CI gating tích hợp các kiểm tra bảo mật vào quy trình yêu cầu kéo, ngăn chặn các lỗ hổng mới khỏi việc được hợp nhất và cung cấp phản hồi tức thì cho các nhà phát triển trước khi mã đạt đến sản xuất.

Q8: Plexicus hỗ trợ những môi trường nào?

A: Plexicus hỗ trợ một loạt các ngôn ngữ lập trình (Java, Python, JavaScript, v.v.) và các nhà cung cấp đám mây (AWS, Azure, Google Cloud), đảm bảo khả năng tương thích trên các ngăn xếp công nghệ.

Q9: Tại sao tự động hóa tốt hơn so với khắc phục thủ công?

A: Tự động hóa đóng khoảng cách khắc phục bằng cách liên tục quét, sửa chữa và xác nhận các lỗ hổng ở quy mô lớn, giảm thiểu rủi ro và tiết kiệm thời gian cho nhà phát triển so với việc vá lỗi thủ công.

Q10: Làm thế nào để tôi có thể bắt đầu phát hiện các lỗ hổng trong mã của mình miễn phí?

A: Bạn có thể sử dụng công cụ SAST miễn phí do Plexicus cung cấp để quét mã của bạn tìm các lỗ hổng, bao gồm cả rủi ro tiêm SQL. Thử nó tại đây