Technický problém: Fragmentované bezpečnostní nástroje

Tradiční bezpečnostní přístupy vytvářejí více problémů, než řeší

Klíčové výzvy:

Komplexní architektury

Řízení bezpečnosti napříč mikroservisy, kontejnery a cloud-native prostředími

73% nárůst složitostiRychlé CI/CD

Řešení zranitelností v rámci rychlých cyklů nasazení

5x rychlejší nasazeníÚnava z upozornění

Snížení hluku z různorodých bezpečnostních nástrojů

1000+ denních upozorněníBezpečnost vs Rychlost

Zajištění, že bezpečnost posiluje, nikoli brzdí vývoj

40% pomalejší vydáníTradiční bezpečnostní přístupy se s těmito výzvami potýkají, což zdůrazňuje potřebu inteligentnějšího a integrovaného řešení pro řízení bezpečnostního postavení.

Bezpečnostní tým

Čelíme moderním výzvám

Komplexní architektury

73% nárůst

Základní schopnosti

Komplexní pokrytí bezpečnosti v celém životním cyklu vaší aplikace

Code Analysis Flow

Source Code

AST Parser

Rule Engine

Codex Remedium

Languages Supported:

Vulnerability Types:

Oprava poháněná AI

Agent Codex Remedium: Váš AI bezpečnostní inženýr, který automaticky opravuje zranitelnosti

Pracovní postup Codex Remedium

Zjištěna zranitelnost

Analýza kontextu

- • Analýza struktury kódu

- • Porozumění obchodní logice

- • Rozpoznání vzorů frameworku

Generování opravy

Testování a validace

Generování příkladu opravy

Před (Zranitelný)

Po (Codex Remedium)

Vygenerované artefakty:

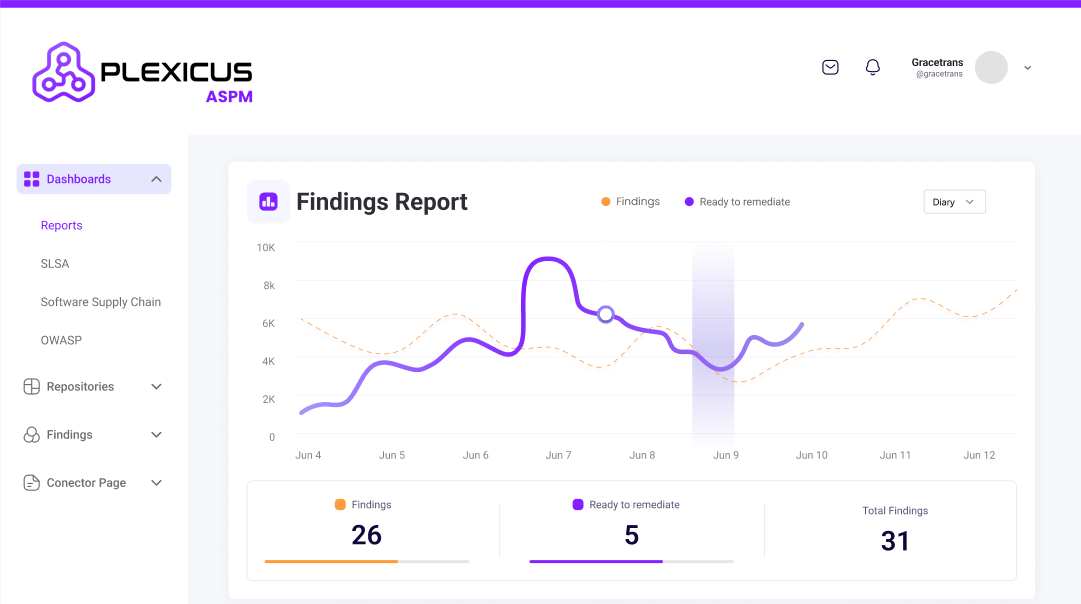

Plexicus ASPM: Váš Inteligentní bezpečnostní kopilot

Plexicus ASPM je navržen k překonání moderních bezpečnostních výzev tím, že poskytuje jednotnou, AI poháněnou platformu, která se bezproblémově integruje do vašich vývojových workflow. Transformujeme bezpečnost aplikací z reaktivního úkolu na proaktivní, inteligentní a automatizovaný proces.

Kompletní viditelnost

Získejte komplexní přehledy napříč celým bezpečnostním prostředím vaší aplikace

Inteligence poháněná AI

Pokročilé algoritmy strojového učení, které rozumí kontextu a prioritizují hrozby

Inteligentní automatizace

Automatizované pracovní postupy, které se bezproblémově integrují do vašeho vývojového procesu

Proaktivní ochrana

Zůstaňte před hrozbami s prediktivními bezpečnostními opatřeními a monitorováním v reálném čase

Key Benefits:

Integrace ASPM

NovéBezproblémově integrujte bezpečnost do celého životního cyklu vývoje softwaru s inteligentní automatizací a kontinuálním monitorováním.

Kód: Statická analýza a detekce tajemství

Skenování zranitelností v reálném čase a prosazování bezpečných vzorů kódování přímo ve vašem IDE a repozitářích.

Sestavení: Bezpečnost závislostí a kontejnerů

Automatizované skenování závislostí a kontejnerových obrazů s blokováním zranitelností před nasazením.

Testování: Dynamické bezpečnostní testování

Inteligentní generování bezpečnostních testů a automatizované penetrační testování s komplexním pokrytím.

Nasazení: Validace bezpečnosti infrastruktury

Skenování konfigurace a kontroly shody zajišťující bezpečné praktiky nasazení.

Monitorování: Ochrana a monitorování v provozu

Kontinuální detekce hrozeb a automatizovaná reakce na incidenty s bezpečnostními přehledy v reálném čase.

Code Analysis

Static code analysis identifies security vulnerabilities, coding errors, and compliance issues directly in your source code.

- Detect security vulnerabilities early

- Enforce secure coding standards

- Identify sensitive data exposure risks

AI Security Analysis

Real-time vulnerability detection and analysis

Security Findings

Automatizace shody

Automatizované monitorování shody a hlášení pro průmyslové standardy

SOC 2 Typ II

Automatizované kontroly:

ISO 27001:2022

Automatizované kontroly:

Automatizované hlášení shody

Stav shody v reálném čase a dokumentace připravená k auditu

Dopad v reálném světě

Měřitelná zlepšení v bezpečnostním postavení a produktivitě vývojářů

Bezpečnostní upozornění

Týdenní čas třídění

Míra falešných pozitiv

Průměrný čas opravy

Transformujte své bezpečnostní postavení

Začít

Vyberte si cestu k implementaci Plexicus ASPM ve vaší organizaci

Pro vývojáře

Skenujte váš lokální repozitář na zranitelnosti

# Skenujte váš lokální repozitář na zranitelnosti

python analyze.py --config=aspm-dev-config.yaml --files="./" --output=pretty

Pro týmy DevSecOps

Integrujte ASPM do vašeho CI/CD pipeline

# Integrujte ASPM do vašeho CI/CD pipeline

curl -X POST "https://api.plexicus.com/receive_plexalyzer_message" -H "Authorization: Bearer {PLEXICUS_TOKEN}" -H "Content-Type: application/json" -d '{

"request": "create-repo",

"request_id": "cicd-aspm-setup",

"extra_data": {

"repository_name": "{CI_PROJECT_NAME}",

"repository_url": "{CI_PROJECT_URL}",

"auto_fix_enabled": true,

"fail_on_severity": "high"

}

}'

Pro bezpečnostní architekty

Konfigurujte vlastní bezpečnostní politiky a pravidla

# Konfigurujte vlastní bezpečnostní politiky a pravidla

curl -X POST "https://api.plexicus.com/receive_plexalyzer_message" -H "Authorization: Bearer {PLEXICUS_TOKEN}" -H "Content-Type: application/json" -d '{

"request": "configure-aspm",

"request_id": "architect-aspm-setup",

"extra_data": {

"repository_id": "{MASTER_REPO_ID}",

"custom_rules_path": "./security/rules.rego",

"policy_inheritance": true

}

}'