Friktionsfri sikkerhed: Integration af værktøjer i udviklerens arbejdsgang

Resumé

Udvikleroplevelse (DevEx) er afgørende, når man vælger sikkerhedsværktøjer. Sikkerhed bør gøre udviklerens arbejde lettere, ikke sværere. Hvis udviklere skal forlade deres kodningsmiljø eller bruge et andet dashboard for at finde problemer, sænker det dem og gør dem mindre tilbøjelige til at bruge værktøjerne.

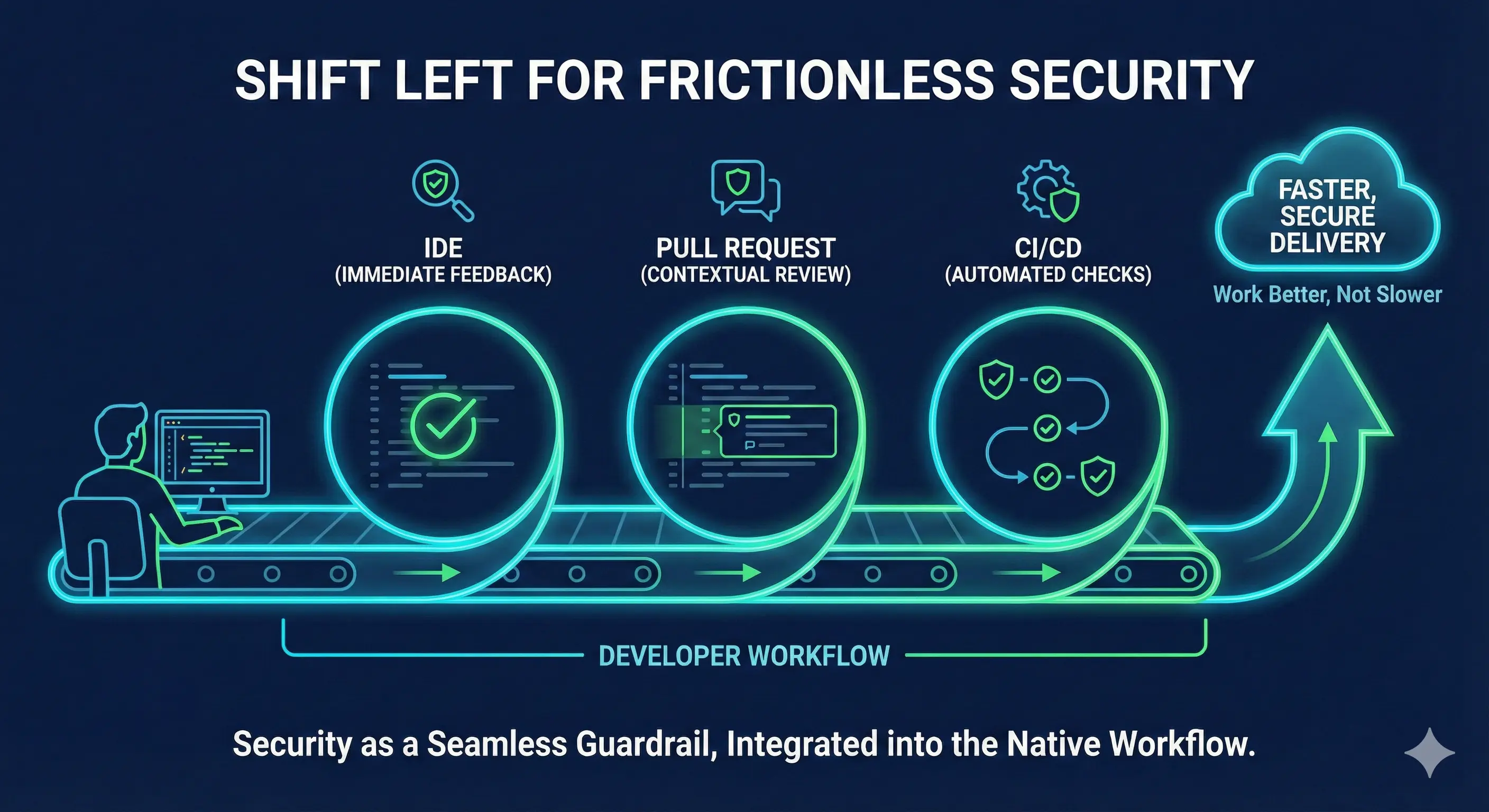

For at implementere sikkerhedsværktøjer “på den rigtige måde” skal du integrere dem direkte i den oprindelige udviklerarbejdsgang, og dermed omdanne sikkerhed fra en hindring til en problemfri beskyttelsesforanstaltning.

Denne guide forklarer, hvordan man opsætter friktionsfri sikkerhed. Den dækker, hvor man skal placere værktøjer som i IDE, pre-commit hooks eller CI/CD, og hvordan man opsætter dem, så dit team kan arbejde bedre, ikke langsommere.

1. “Shift Left” Realiteten: Møde Udviklere Hvor De Er

Det centrale princip for friktionsreduktion er kontekst. Du skal give sikkerhedsfeedback, mens udvikleren stadig er mentalt engageret med den kode, de lige har skrevet. Vi kategoriserer integrationspunkter efter deres afstand fra kodeoprettelsesøjeblikket.

A. IDE’en

Før koden overhovedet er gemt eller committed, bør sikkerhedsværktøjer køre lokalt.

- Værktøjstyper:Statisk Analyse (SAST) linters, afhængighedskontrollere, hemmelighedsscannere.

- Implementering: Installer plugins til VS Code, IntelliJ eller Eclipse

- Hvorfor det virker: Dette fungerer som en stavekontrol. Ligesom et tekstbehandlingsprogram straks understreger en stavefejl med rødt, fremhæver en IDE-plugin usikker kode (såsom hårdkodede hemmeligheder eller usikre funktioner) øjeblikkeligt.

B. Pull-anmodningen

Det optimale tidspunkt for feedback er, når en udvikler indsender kode til gennemgang, da de allerede er fokuseret på kvalitet og åbne for kritik.

Værktøjstyper

Dybtgående SAST, Hemmelighedsscanning, og Infrastruktur som kode (IaC) scanning.

Implementering

Konfigurer dine værktøjer til at poste inline-kommentarer direkte på de relevante kodelinjer i pull-anmodningen. Dette betyder, at sikkerhedsværktøjet poster en kommentar direkte på den specifikke kodelinje, der fejlede, ligesom en menneskelig anmelder ville.

Hvorfor det virker

Det holder udvikleren i deres foretrukne platform (GitHub, GitLab, Azure DevOps). De behøver ikke at forlade siden for at se fejlen, forstå risikoen og foretage en rettelse.

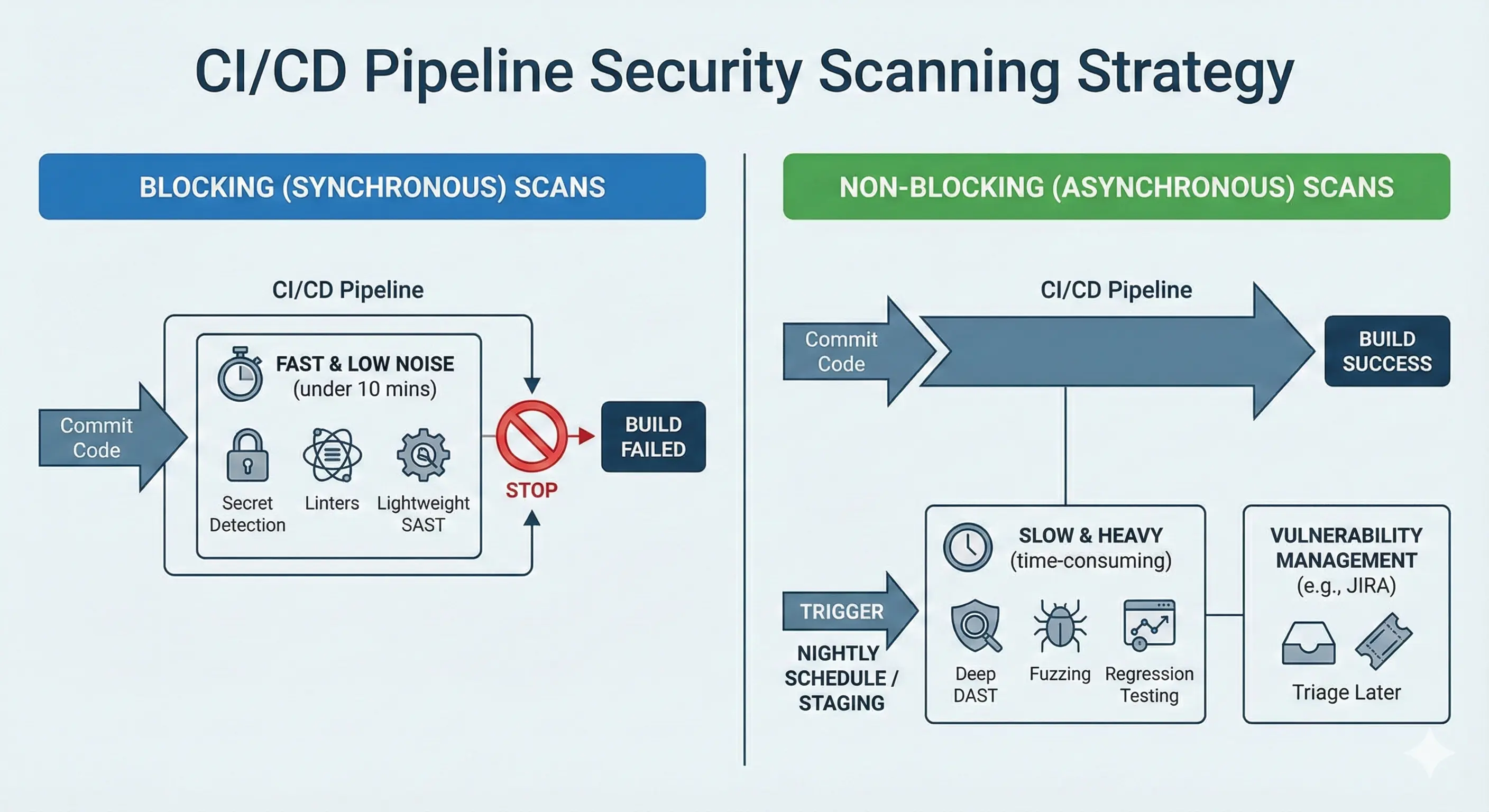

2. Hastighed betyder noget: Blokerende vs. ikke-blokerende scanninger

Langsomme builds forringer udvikleroplevelsen betydeligt og kan føre til omgåelse af sikkerhedsværktøjer. Hvis din sikkerhedsscanning tilføjer 20 minutter til en pipeline, vil udviklere aktivt forsøge at omgå den. Du skal opdele din scanningsstrategi baseret på hastighed.

A. Synkrone (Blokerende) Scanninger

Disse scanninger kører inden i pipelinen og kan få builden til at fejle. De skal være hurtige (under 5-10 minutter).

Hvad skal køres

Hemmelighedsdetektion, linters, letvægts SAST og politikchecks.

Reglen

Hvis scanningen er hurtig og deterministisk (få falske positiver), gør den blokerende. Dette forhindrer nye simple fejl i at komme ind i kodebasen.

B. Asynkrone (Ikke-Blokerende) Scanninger

Disse scanninger er tunge, tidskrævende eller støjende. De bør aldrig blokere en standard Pull Request.

Hvad skal køres

Dybe DAST scanninger, fuzzing eller omfattende regressionstest.

Strategien

Udløs disse scanninger efter en tidsplan (f.eks. natligt) eller på et dedikeret staging-miljø.

Feedback-loopet

Bryder ikke builden. I stedet sendes resultaterne til et sårbarhedsstyringssystem eller opret en Jira-ticket for teamet til at triagere senere. Dette balancerer grundighed med hastighed.

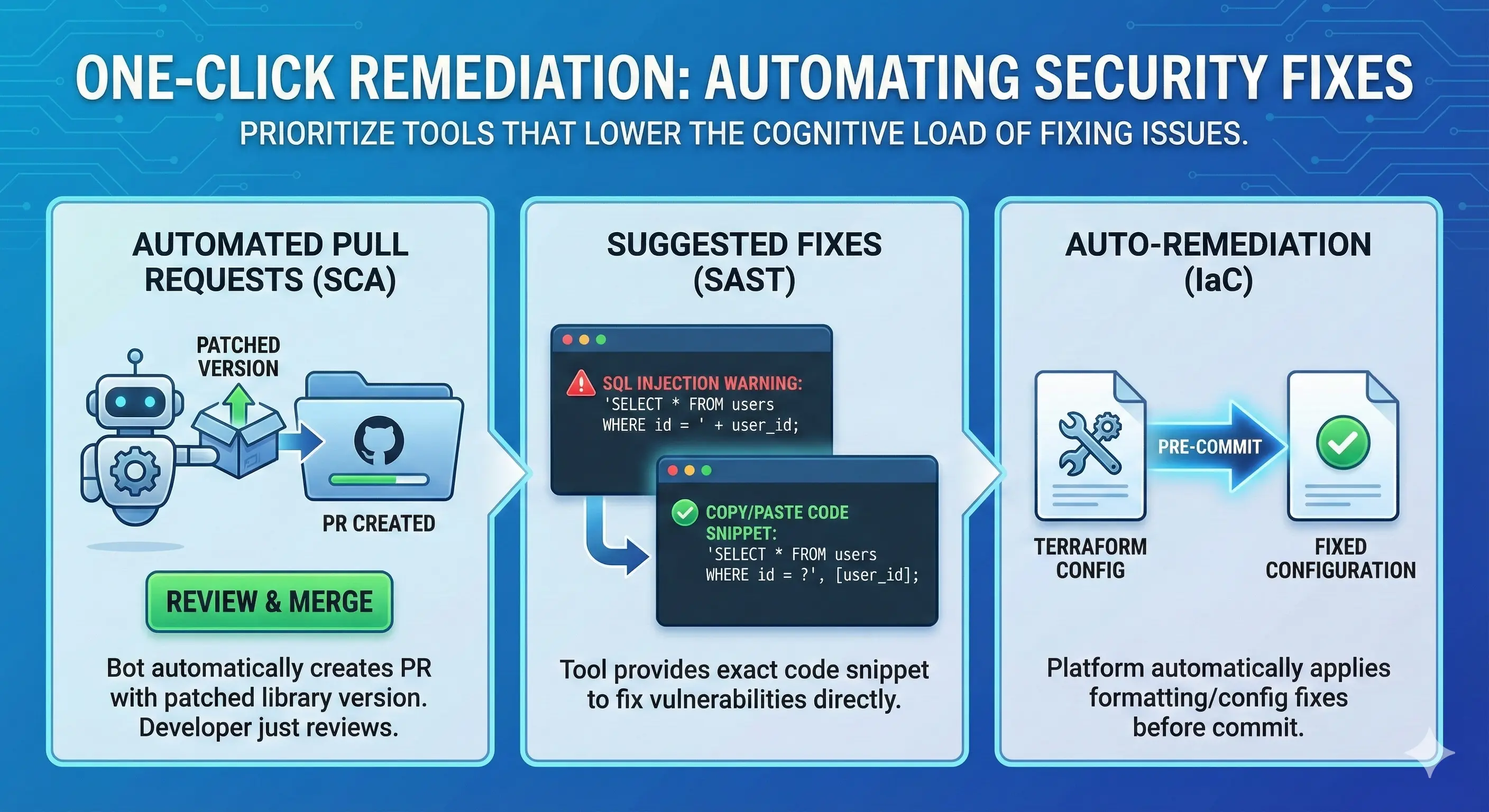

3. Gå Ud Over Detektion til Én-Klik Afhjælpning

De bedste sikkerhedsværktøjer identificerer ikke kun problemer, men giver også handlingsrettet vejledning til afhjælpning. For at reducere friktion, prioriter værktøjer, der mindsker den kognitive belastning ved at løse problemet.

Automatiserede Pull Requests

For afhængighedsopdateringer (SCA), brug værktøjer som Plexicus ASPM. Dette værktøj åbner automatisk en PR med den opdaterede version af biblioteket. Udvikleren behøver kun at gennemgå og flette.

Foreslåede Rettelser

Sørg for, at dit SAST-værktøj giver en “Copy/Paste” kode snippet til rettelsen. Hvis en udvikler ser en SQL Injection advarsel, bør værktøjet vise dem den nøjagtige parameteriserede forespørgselskode, der skal bruges i stedet.

Auto-Remediation

Nogle avancerede platforme som Plexicus ASPM kan automatisk anvende formaterings- eller konfigurationsrettelser til IaC-skabeloner (som Terraform) før koden overhovedet er forpligtet.

Den Rigtige Måde vs. Den Forkerte Måde

| Funktion | Den Forkerte Måde (Høj Friktion) | Den Rigtige Måde (Friktionsfri) |

|---|---|---|

| Feedback Placering | Separat Sikkerhedsportal eller Email Notifikation | IDE Plugin & Pull Request Kommentar |

| Timing | 24 timer senere (Natlig Scanning) | Øjeblikkelig (Pre-commit / CI) |

| Scan Hastighed | Blokerer bygning i >20 minutter | Hurtige tjek blokerer; langsomme tjek er asynkrone |

| Afhjælpning | ”Fix denne Sårbarhed” (Generisk) | “Her er kodeudsnittet til at rette det” |

| Udvikler Handling | Kontekstswitch & undersøgelse | In-flow korrektion |

Ofte Stillede Spørgsmål (FAQ)

Q: Vil tilføjelse af IDE plugins påvirke systemets ydeevne?

Moderne sikkerhedsplugins er designet til at minimere ressourceforbrug og scanner typisk kun aktive filer for at reducere ydeevnepåvirkning. Det er dog bedst at konfigurere dem til kun at scanne de aktive filer, du arbejder på, fremfor hele projektet, for at spare ressourcer.

Q: Hvad hvis en blokerende scanning finder en falsk positiv?

Du skal have en “Break Glass” eller “Risk Acceptance” proces. Tillad udviklere at udsætte eller afvise en advarsel med en påkrævet kommentar (f.eks. “Dette er testdata, ikke en rigtig hemmelighed”). Gennemgå disse afvisninger senere, men stop ikke bygningen i dag.

Q: Skal vi scanne hver commit?

Ideelt set ja, for lette tjek. For tungere scanninger er scanning ved oprettelse af Pull Request normalt tilstrækkelig og sparer computerressourcer sammenlignet med at scanne hver enkelt commit, der skubbes til en gren.