Hvad er RBAC (Role-Based Access Control)?

Role-based access control, eller RBAC, er en metode til at administrere systemsikkerhed ved at tildele brugere til specifikke roller inden for en organisation. Hver rolle har sit eget sæt af tilladelser, som bestemmer, hvilke handlinger brugere i den rolle har lov til at udføre.

I stedet for at give tilladelse til hver bruger, kan du tildele det baseret på roller (f.eks. administrator, udvikler, analytiker osv.).

Denne tilgang gør det meget lettere at administrere adgang i store organisationer med mange brugere.

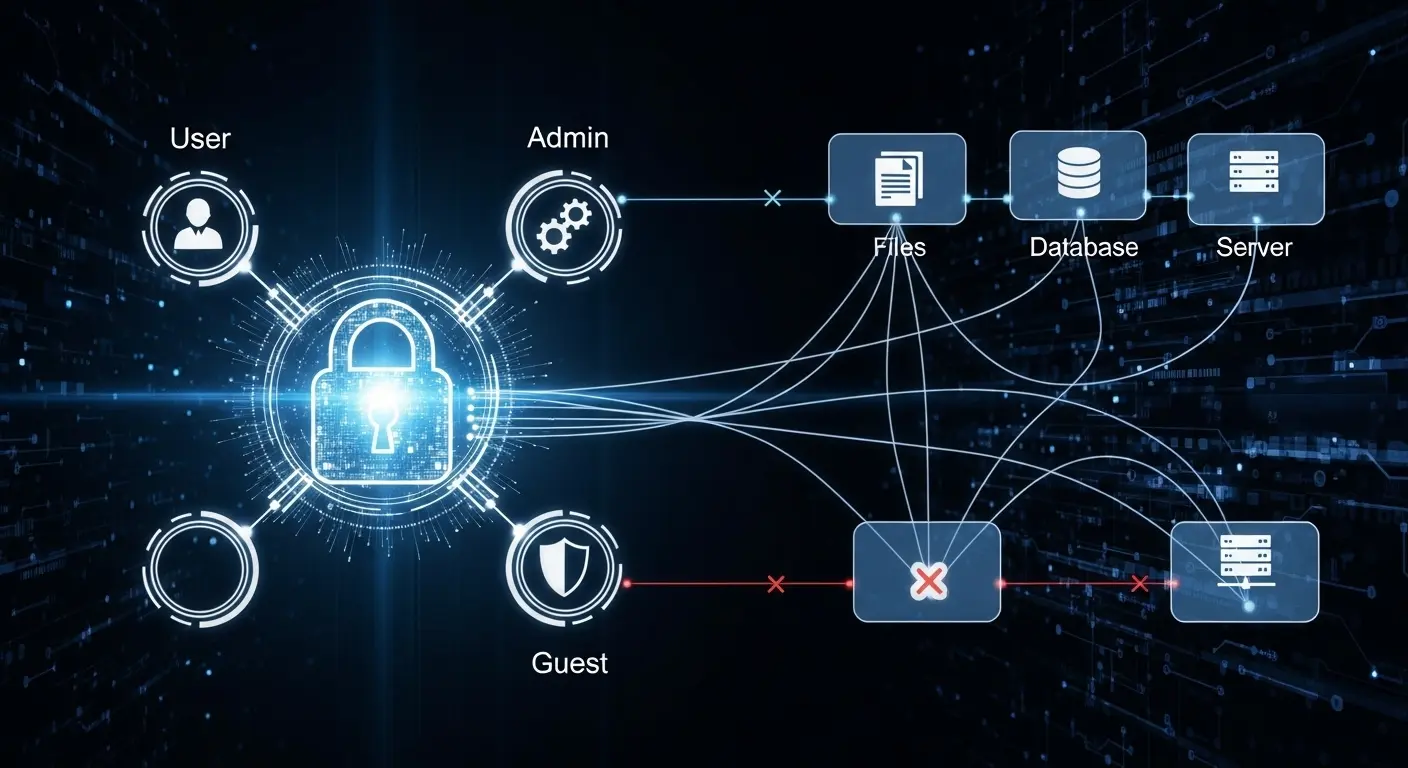

RBAC-model, der visualiserer, hvordan brugere forbindes til roller og tilladelser for sikker adgangskontrol

Hvorfor RBAC er vigtigt i sikkerhed

Adgangskontrol er en vigtig del af cybersikkerhed. For eksempel downloadede en entreprenør engang 6 GB følsomme data, fordi de havde for mange tilladelser. Uden korrekt adgangskontrol kan medarbejdere eller entreprenører få adgang til information, de ikke burde, hvilket kan føre til datalækager, insidertrusler, fejlkonstruktion eller endda tyveri.

RBAC understøtter princippet om mindst privilegium, hvilket betyder, at brugere kun får den adgang, de har brug for. Dette er en nøgleidé inden for webapplikationssikkerhed.

Hvordan RBAC-modellen fungerer

RBAC-modellen inkluderer typisk 3 komponenter:

- Roller: Disse er definerede jobfunktioner eller ansvarsområder inden for en organisation, såsom HR Manager eller Systemadministrator. En rolle grupperer specifikke tilladelser, der er nødvendige for at udføre dens opgaver.

- Tilladelse - Specifik handling at udføre, såsom slet bruger, ændre dokument, opdatere database osv.

- Brugere - Personer tildelt en eller flere roller

Eksempel:

- Admin-rolle: kan administrere brugere, konfigurere systemet og se logs

- Udviklerrolle: kan pushe kode, køre builds, men kan ikke administrere brugere

Denne mekanisme sikrer konsistens og reducerer risikoen sammenlignet med at administrere individuelle brugertilladelser.

Fordele ved RBAC

Eksempel på RBAC-implementering, hvor brugere, administratorer og gæster har forskellige adgangsniveauer til filer, databaser og servere

- Forbedre sikkerhed: Ved at implementere mindst mulige privilegier kan RBAC minimere risikoen for, at uautoriserede brugere får adgang til følsomme data, reducere angrebsfladen og begrænse potentiel skade fra interne trusler.

- Skalerbarhed: Når en organisation vokser, bliver det et problem, hvis du administrerer tilladelser individuelt. RBAC forenkler denne proces ved at gruppere brugere baseret på rolle og administrere tilladelser for den. Det vil være lettere at sammenligne med at administrere tilladelser individuelt.

- Operationel effektivitet: RBAC hjælper organisationer med at reducere gentagne opgaver. Administratoren justerer kun rolledefinitionen i stedet for at give eller tilbagekalde adgang bruger for bruger, hvilket tager tid for en stor organisation.

- Overholdelse: Mange reguleringsrammer, såsom GDPR, HIPAA og PCI DSS, kræver strenge adgangskontroller for at beskytte følsomme data. RBAC hjælper organisationer med at tilpasse sig disse krav ved at håndhæve strukturerede adgangsregler. At demonstrere rollebaserede adgangspolitikker undgår ikke kun bøder, men opbygger også tillid hos kunder og regulatorer.

- Revisionsmulighed: RBAC giver en klar kortlægning af ‘hvem der har adgang til hvad’ for at lette gennemsigtighed. Dog kan ufuldstændige RBAC-kortlægninger have alvorlige konsekvenser under en revision.

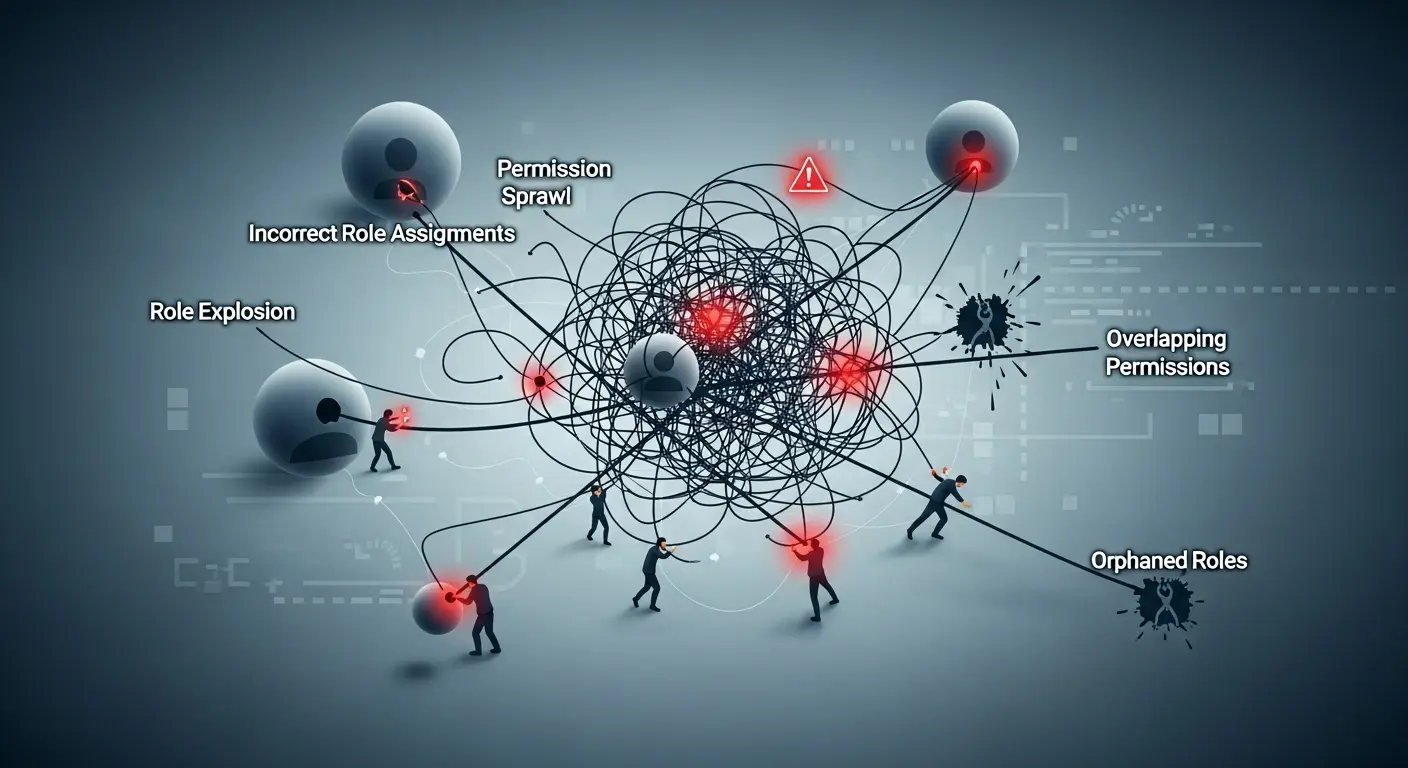

Almindelige udfordringer ved RBAC

- Rollespredning opstår, når en organisation opretter for mange meget specifikke roller i stedet for bredere kategorier, hvilket gør det svært at vedligeholde. Dette kan føre til problemer, når antallet af roller overstiger antallet af medarbejdere med omkring 20 procent, da det bliver upraktisk at administrere så mange roller.

- Stiv struktur: RBAC er strengt afhængig af foruddefinerede roller, hvilket gør det mindre fleksibelt i dynamiske miljøer sammenlignet med ABAC, hvor adgang kan tilpasses baseret på bruger-, ressource- eller miljøattributter.

- Vedligeholdelsesbyrde: Roller og tilladelser skal gennemgås og opdateres regelmæssigt for at forhindre misbrug af privilegier og sikre, at brugerne ikke har unødvendig adgang.

- Overlappende tilladelser: Når flere roller tildeles lignende eller identiske tilladelser. Det vil gøre det sværere at revidere, skabe redundans og forvirre administratoren.

- Tilladelsesspredning: Over tid sker der organisatoriske ændringer, og brugere akkumulerer flere roller. Hvis en rolle tildelt en bruger ikke opdateres eller tilbagekaldes, når positionen eller ansvarsområderne ændres, vil det give bredere adgang end nødvendigt, hvilket krænker princippet om mindst privilegium.

- Forældreløs rolle: En rolle, der ikke er i overensstemmelse med det nuværende forretningsbehov eller en rolle, der ikke er tildelt nogen bruger. Det kan være et blindt punkt for sårbarheder, hvis det ikke gennemgås regelmæssigt.

RBAC vs ABAC

Mens RBAC er rolle-fokuseret, giver Attributbaseret Adgangskontrol brugeren adgang baseret på attributter som bruger, miljø og ressourcer.

| Funktion | RBAC | ABAC |

|---|---|---|

| Grundlag for adgang | Foruddefinerede roller | Attributter (bruger, ressource, miljø) |

| Fleksibilitet | Enkel men stiv | Meget fleksibel, dynamisk |

| Bedst til | Store organisationer med stabile roller | Komplekse, kontekstbevidste miljøer |

Nedenstående implementering i webapplikationssikkerhed

| Adgangsmodel | Eksempelscenario | Hvem kan gøre hvad | Hvordan besluttes adgang |

|---|---|---|---|

| RBAC (Role-Based Access Control) | Projektstyringswebapp (f.eks. Jira/Trello) | - Admin → Opret projekter, administrer brugere, slet boards- Manager → Opret/tildel opgaver, ingen sletning af projekter- Medarbejder → Opdater kun deres opgaver- Gæst → Se kun opgaver | Baseret på foruddefinerede roller tildelt brugere. Ingen kontekstuelle betingelser. |

| ABAC (Attribute-Based Access Control) | Samme projektstyringswebapp, men med attributter | - Manager → Adgang til opgaver kun i deres afdeling (brugerattribut) - Medarbejder → Se projektfiler kun hvis projektet er aktivt (ressourceattribut) - Konsulent → Adgang til systemet kun kl. 9-18 og fra kontornetværket (miljøattributter) | Baseret på politikker ved brug af attributter: bruger + ressource + miljø. Kontekst bestemmer adgang. |

RBAC Bedste Praksis

For at implementere RBAC effektivt, overvej følgende selvevalueringscheckliste:

- Mindst privilegier: Giver roller kun den nødvendige adgang, der er nødvendig for jobbet?

- Regelmæssig gennemgang af roller: Gennemgår vi roller kvartalsvis for at identificere og opdatere eventuelle ubrugte eller forældede roller?

- Undgå rolleeksplosion: Vedligeholder vi bredere, men meningsfulde roller for at forhindre overdreven og detaljeret rolleoprettelse?

- Audit adgangslogfiler: Bliver adgangslogfiler regelmæssigt kontrolleret for at sikre, at brugeraktiviteter matcher deres definerede roller?

- Automatiser hvor muligt: Udnytter vi Identity and Access Management (IAM) værktøjer til at automatisere rutinemæssige adgangsstyringsopgaver?

Hvordan Plexicus ASPM styrker RBAC og adgangssikkerhed

Implementering af RBAC er kun en del af en stærk sikkerhedsholdning. Moderne organisationer har også brug for kontinuerlig synlighed i sårbarheder, fejlkonfigurationer og adgangsrisici på tværs af applikationer og cloud-miljøer.

Dette er hvor [Plexicus ASPM] kommer ind.

- ✅ Forener sikkerhed: Kombinerer SCA, hemmelighedsdetektion, API-scanning og mere i en enkelt platform.

- ✅ Håndhæver mindst privilegium: Hjælper dig med at opdage alt for tilladende adgang, forældreløse roller og fejlkonstruktioner, som RBAC alene ikke kan fange.

- ✅ Understøtter overholdelse: Genererer revisionsklare rapporter for rammer som GDPR, HIPAA og PCI DSS.

- ✅ Skalerer med vækst: Fungerer på tværs af komplekse applikationer og cloud-native miljøer uden at tilføje friktion.

Ved at integrere Plexicus ASPM kan teams bevæge sig ud over blot rollefordelinger til fuld applikationssikkerhedshåndtering—reducerer risikoen fra overdrevne tilladelser, fejlkonstruktioner og sårbare afhængigheder.

Relaterede Termer

- ABAC (Attributbaseret adgangskontrol)

- IAM (Identitets- og adgangsstyring)

- Mindst privilegium-princippet

- Zero Trust Security

- Autentifikation

- Adgangskontrolliste (ACL)

- Privilegiumeskalering

- Applikationssikkerhedshåndtering (ASPM)

FAQ: RBAC (Rollebaseret adgangskontrol)

Hvad står RBAC for i sikkerhed?

RBAC står for Role-Based Access Control, en sikkerhedsmekanisme til at administrere tilladelser ved at gruppere brugere baseret på rolle

Hvad er formålet med RBAC?

Formålet er at anvende de mindst nødvendige privilegier, forenkle adgangsstyring og reducere sikkerhedsrisici.

Hvad er et eksempel på RBAC?

Et hospital giver sygeplejersker adgang til patientjournaler, men kun en læge kan oprette en medicinsk recept. Dette er et eksempel på RBAC-implementering; selv i den virkelige verden kan det anvendes.

Hvad er fordelene ved RBAC?

Forenkle brugeradgangsstyring, forbedre sikkerhed, reducere risici, forenkle revision og give compliance-support.

Hvad er forskellen mellem RBAC og ABAC?

RBAC administrerer adgang baseret på roller, ABAC baseret på politikker. RBAC er enklere men stiv; ABAC er mere kompleks men giver fleksibilitet