Trusted by Innovators in the Cloud

HuMaIND

HuMaIND

HuMaIND

One Platform, Complete Cloud Native Protection

Simplify your security stack with a unified CNAPP that covers every layer of your cloud-native applications and infrastructure

ASPM (Application Security Posture Management)

Full visibility into your application security and rapid risk remediation

CSPM (Cloud Security Posture Management)

Continuously monitor and maintain compliance across your cloud environments.

Container Security

Secure containers with automated detection and fixes.

CWPP

Protect workloads across VMs and serverless with advanced runtime defense

CIEM

Strengthen identity governance with smarter access controls

Von der Einrichtung zum Schutz in 3 Schritten

Verbinden, scannen und beheben. Plexicus automatisiert die Sicherheit, sodass Ihr Team Stunden spart und das Risiko sofort reduziert

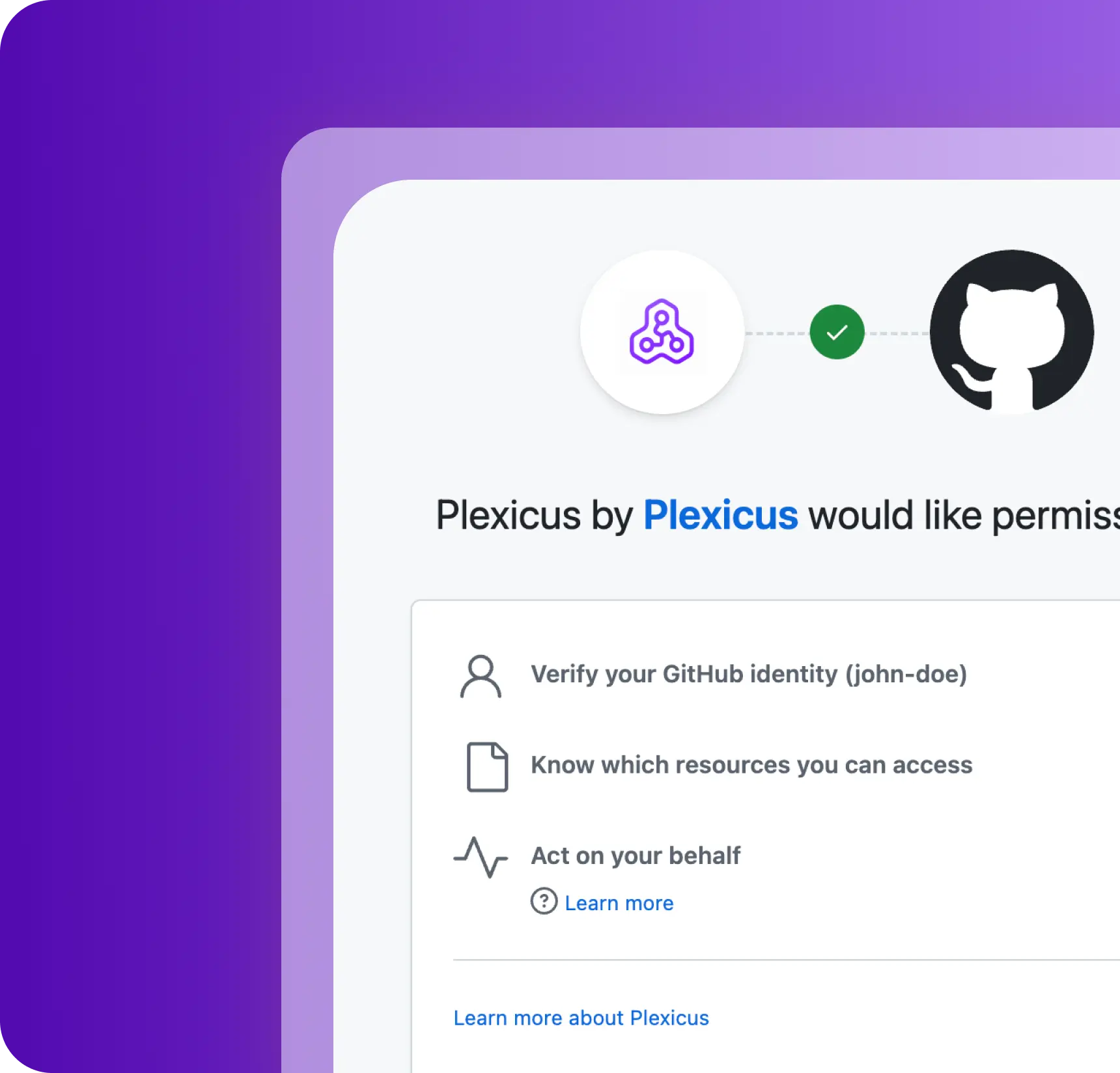

Step 1

Verbinden Sie Ihren Code oder Ihre Cloud

Nahtloses Einbinden von Repositories oder Infrastruktur, keine komplexe Einrichtung erforderlich.

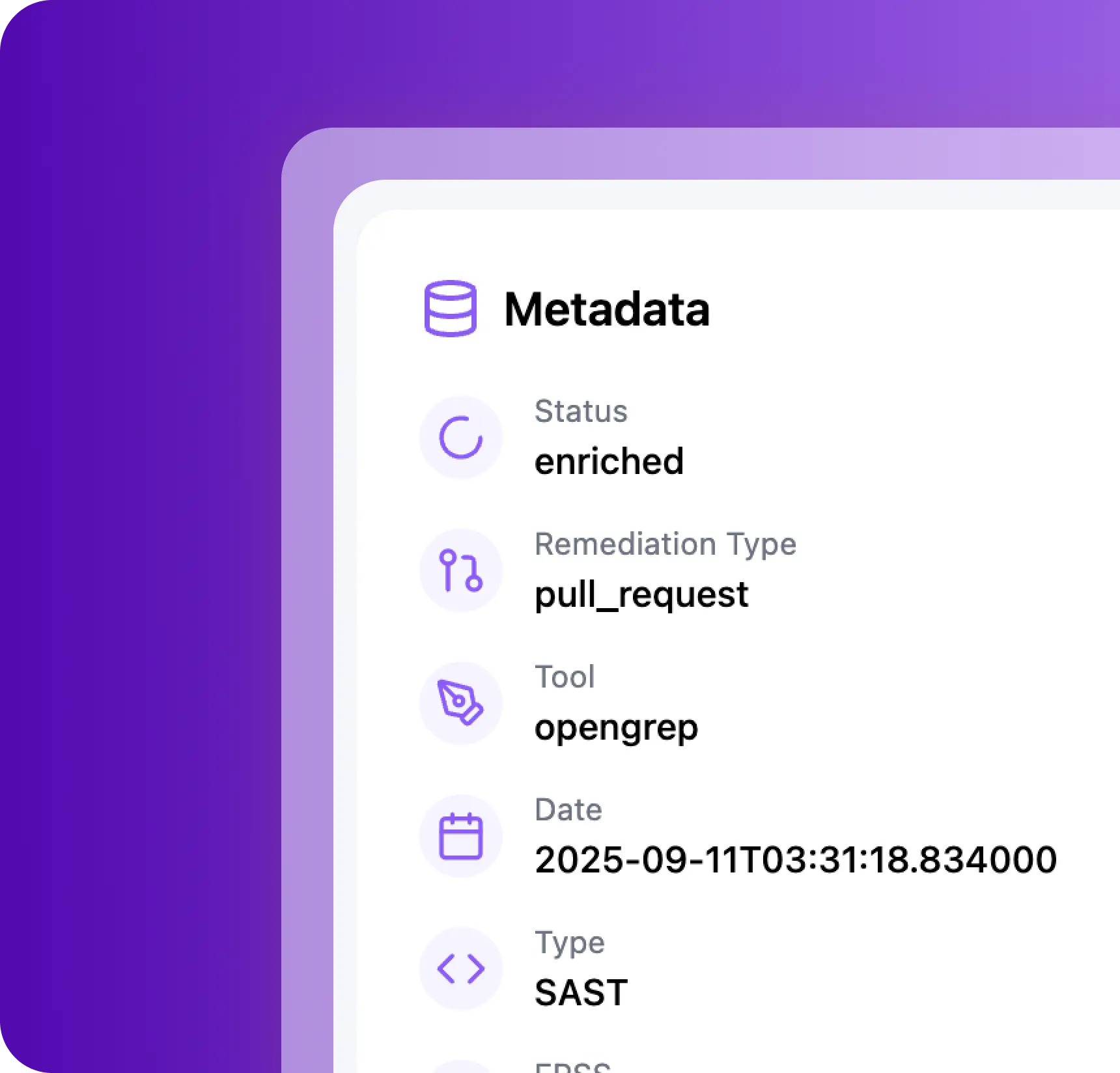

Step 2

Kontinuierliches Sicherheitsscannen

Echtzeit-Erkennung von Schwachstellen in Code, Containern und Cloud

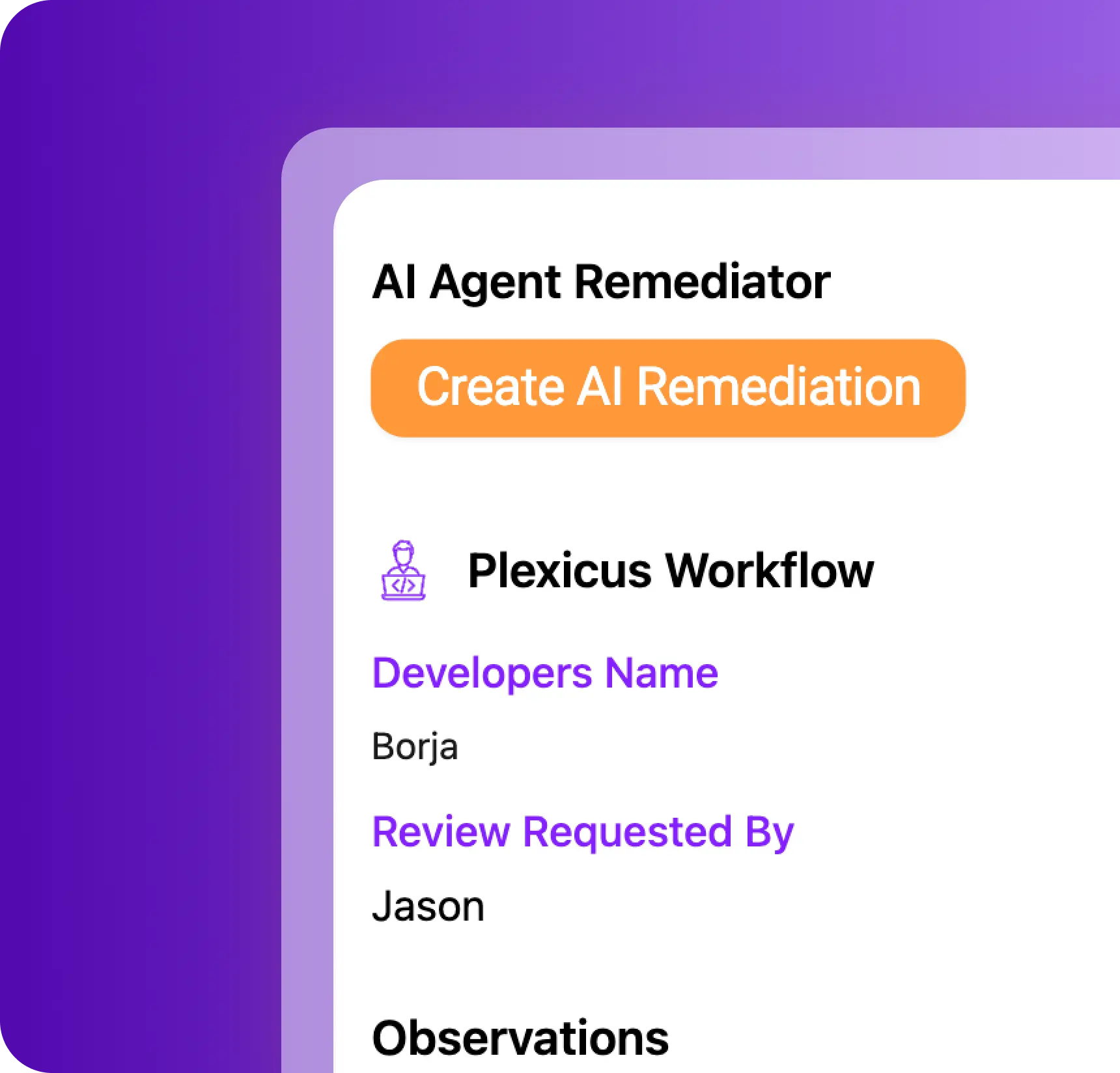

Step 3

Behebungen für Sie erledigt

Plexicus behebt Risiken automatisch und verwandelt Warnungen in echte Lösungen

Sicherheit, die messbare Auswirkungen liefert

Von Wochen manueller Arbeit zu Stunden automatisierter Behebungen, Plexicus beschleunigt die Behebung und Compliance

Probleme 80% schneller beheben

Beheben Sie Schwachstellen in Stunden, nicht Wochen, mit automatisierter Behebung

Warnungen um 70% reduzieren

Verabschieden Sie sich von Alarmmüdigkeit und konzentrieren Sie sich auf das Wesentliche

Behebungskosten um die Hälfte reduzieren

Reduzieren Sie manuelle Arbeit und Sicherheitsaufwand mit Automatisierung

Compliance in der halben Zeit

Seien Sie auditbereit für SOC 2, HIPAA oder ISO doppelt so schnell

What Security Leaders Say

Trusted by leading cloud-native teams to protect apps and infrastructure

"Plexicus hat unseren Behebungsprozess revolutioniert - unser Team spart jede Woche Stunden!"

Alejandro Aliaga

CTO, Ontinet

"Die Integration ist nahtlos, und die KI-gestützte Auto-Behebung ist ein Wendepunkt."

Michael Chen

DevSecOps Lead, Devtia

"Plexicus ist zu einem wesentlichen Bestandteil unseres Sicherheitstools geworden. Es ist, als hätte man einen erfahrenen Sicherheitsingenieur rund um die Uhr zur Verfügung."

Jennifer Lee

CTO, Quasar Cybersecurity

Try Plexicus CNAPP Today

Our team of experts can help you design a security and compliance solution tailored to your specific needs.