Kuinka automatisoida SQL-injektion (SQLi) korjaus laajassa mittakaavassa

SQL-injektio (SQLi) on edelleen yksi vanhimmista ja tuhoisimmista haavoittuvuuksista verkkoturvallisuudessa. Huolimatta siitä, että se on hyvin ymmärretty, se sijoittuu jatkuvasti lähelle OWASP Top 10

kärkeä, koska jokaisen haavoittuvan kyselyn manuaalinen löytäminen ja korjaaminen modernissa, nopeasti kehittyvässä koodipohjassa on lähes mahdotonta.Tässä oppaassa opit, kuinka siirtyä manuaalisesta korjaamisesta ja rakentaa työnkulku, joka automaattisesti havaitsee, priorisoi ja korjaa SQLi-haavoittuvuudet tekoälypohjaisen automaation avulla.

Auttaaksemme sinua aloittamaan automaattisen haavoittuvuuksien havaitsemisen, tarjoamme ilmaisen Staattisen Sovellusturvallisuuden Testaustyökalun (SAST). Voit kokeilla sitä ilmaiseksi täällä: Plexicus Free SAST Tool

Miksi SQLi-korjaaminen on yhä tärkeää

Onnistuneen SQLi-hyökkäyksen liiketoimintavaikutus on binäärinen: joko suojaat tietosi tai menetät ne. Yksi hyväksikäytetty haavoittuvuus voi johtaa:

- Koko tietokannan eksfiltraatioon: Luvaton pääsy PII, tunnistetietoihin ja immateriaalioikeuksiin.

- Yhteensopimattomuuteen: Massiivisiin sakkoihin GDPR, SOC2 tai PCI-DSS alaisuudessa.

- Brändin heikkenemiseen: Asiakassuhteen menettämiseen, jonka uudelleenrakentaminen vie vuosia.

Haasteena ei ole vain tietää, että SQLi on huono; se on korjausaukko. Turvatiimit löytävät haavoittuvuuksia nopeammin kuin kehittäjät voivat korjata niitä.

Mitä on SQLi-korjausautomaatio?

SQLi-korjaus on prosessi, jossa haavoittuva koodi (yleensä silloin, kun käyttäjän syöte yhdistetään suoraan tietokantakyselyyn) korvataan turvallisilla vaihtoehdoilla, kuten parametrisoiduilla kyselyillä tai valmistelluilla lauseilla.

Automatisointi tässä prosessissa tarkoittaa staattisen analyysin (SAST) käyttöä saastuneen datavirran löytämiseksi ja tekoälypohjaisten korjausmoottoreiden käyttöä koodin uudelleenkirjoittamiseen ja sen lähettämiseen takaisin kehittäjälle hyväksyttäväksi.

Kuinka automatisoida SQLi-korjaus

Vaihe 1: Havaitse saastuneet datavirrat

Et voi korjata sitä, mitä et näe. Perinteiset grep-pohjaiset haut valintalauseille ovat liian meluisia. Tarvitset staattista sovellusturvatestausta (SAST), joka ymmärtää saastuneen datan analyysin, joka seuraa, miten data liikkuu HTTP-pyynnöstä (lähde) tietokannan suorittamiseen (kohde).

- Manuaalinen tapa: Jokaisen ohjaintiedoston tarkastaminen arkistossasi.

- Plexicus-tapa: Käytä staattista koodianalyysiä (SAST) skannataksesi koko koodipohjasi minuuteissa. Plexicus kartoittaa datavirran tunnistaakseen tarkalleen, missä puhdistamaton syöte osuu tietokantaasi.

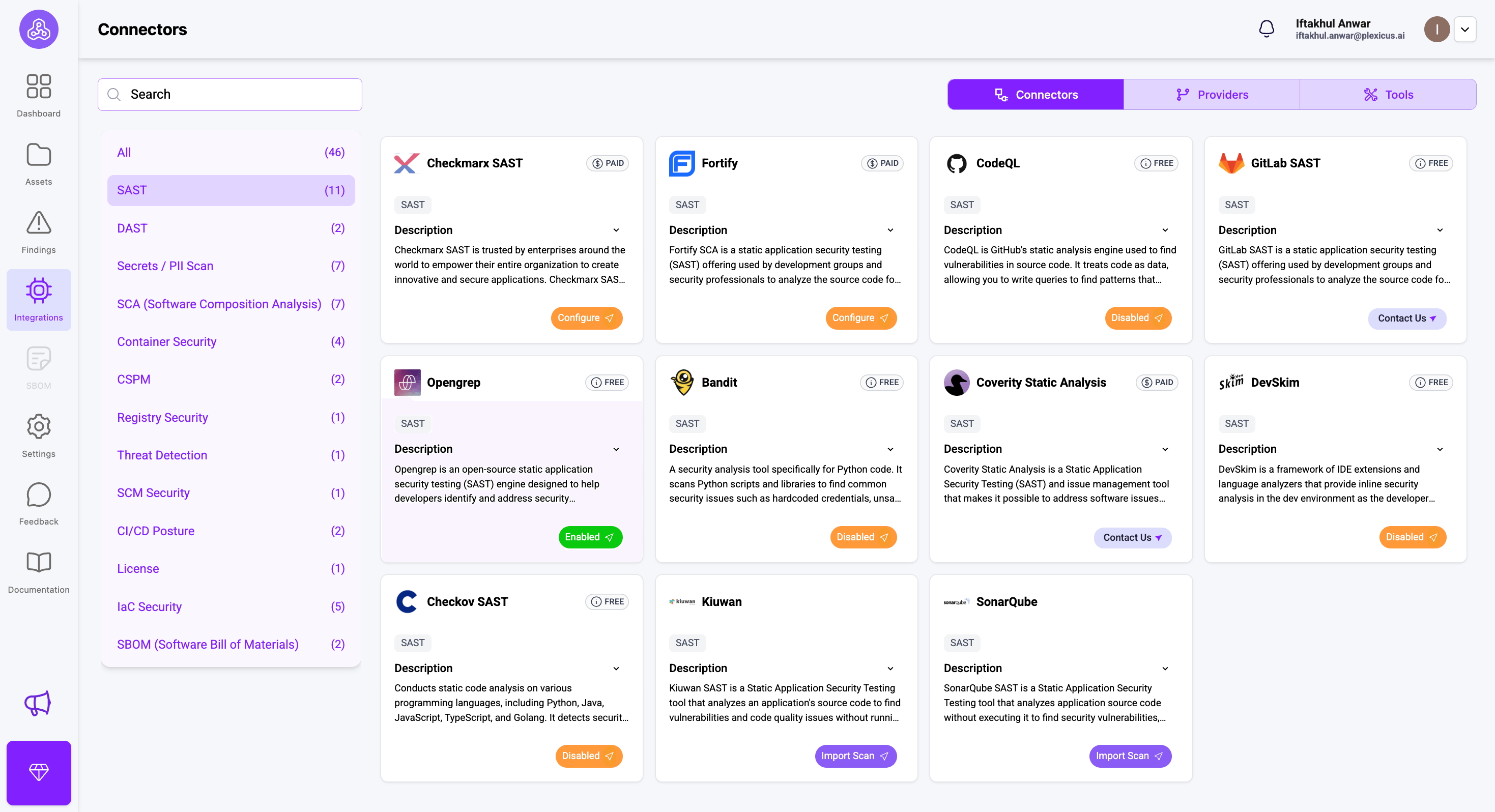

Plexicus yhdistyy useisiin SAST-työkaluihin, avoimen lähdekoodin työkaluista maksullisiin. Voit yhdistää SAST-työkaluun integraatio-valikon kautta tai tarkistaa täältä.

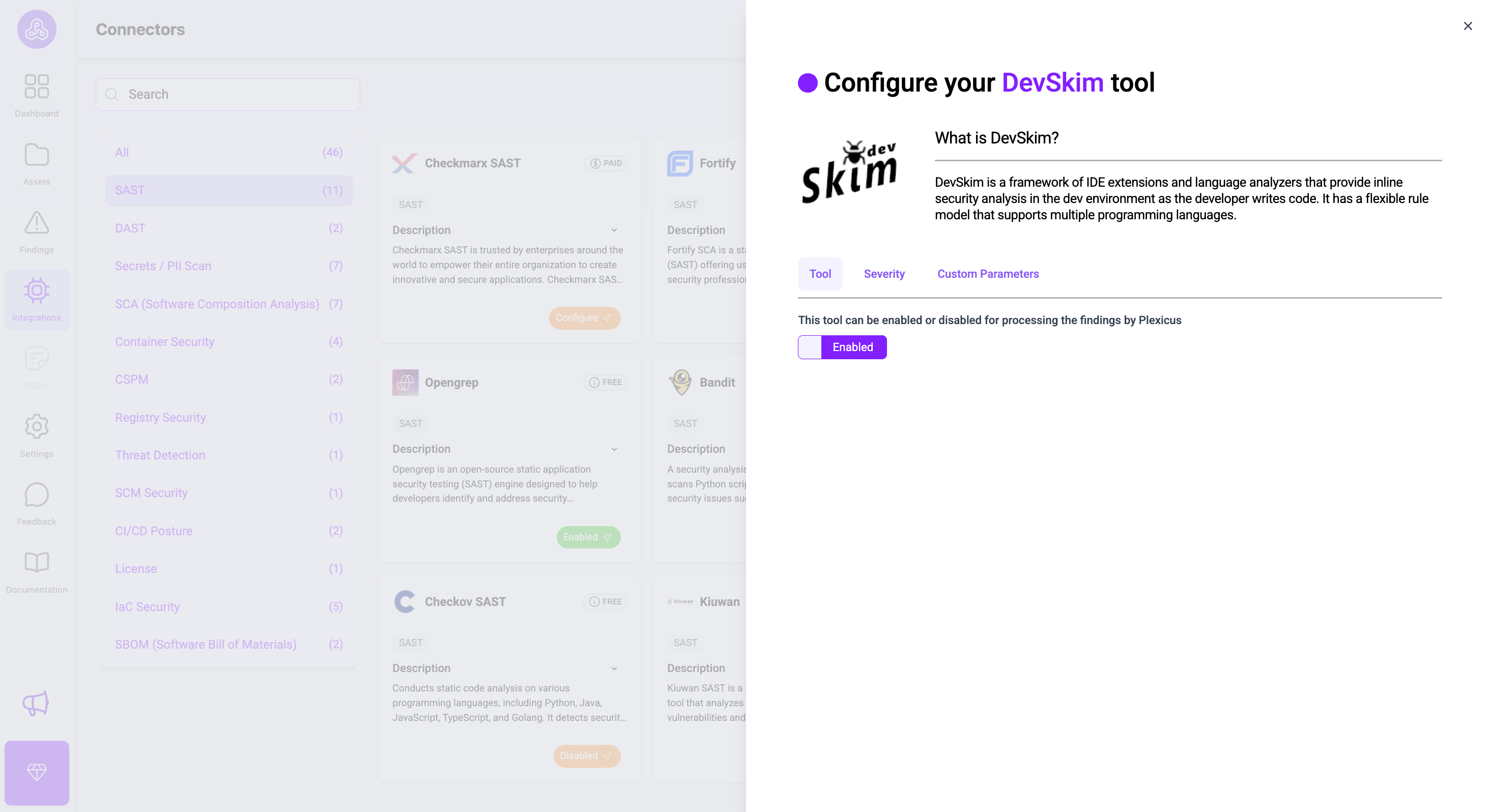

Työkaluille, joilla on merkintä “Ilmainen”, voit ottaa ne käyttöön suoraan napsauttamalla määritä-painiketta ja vaihtamalla ota käyttöön -painiketta.

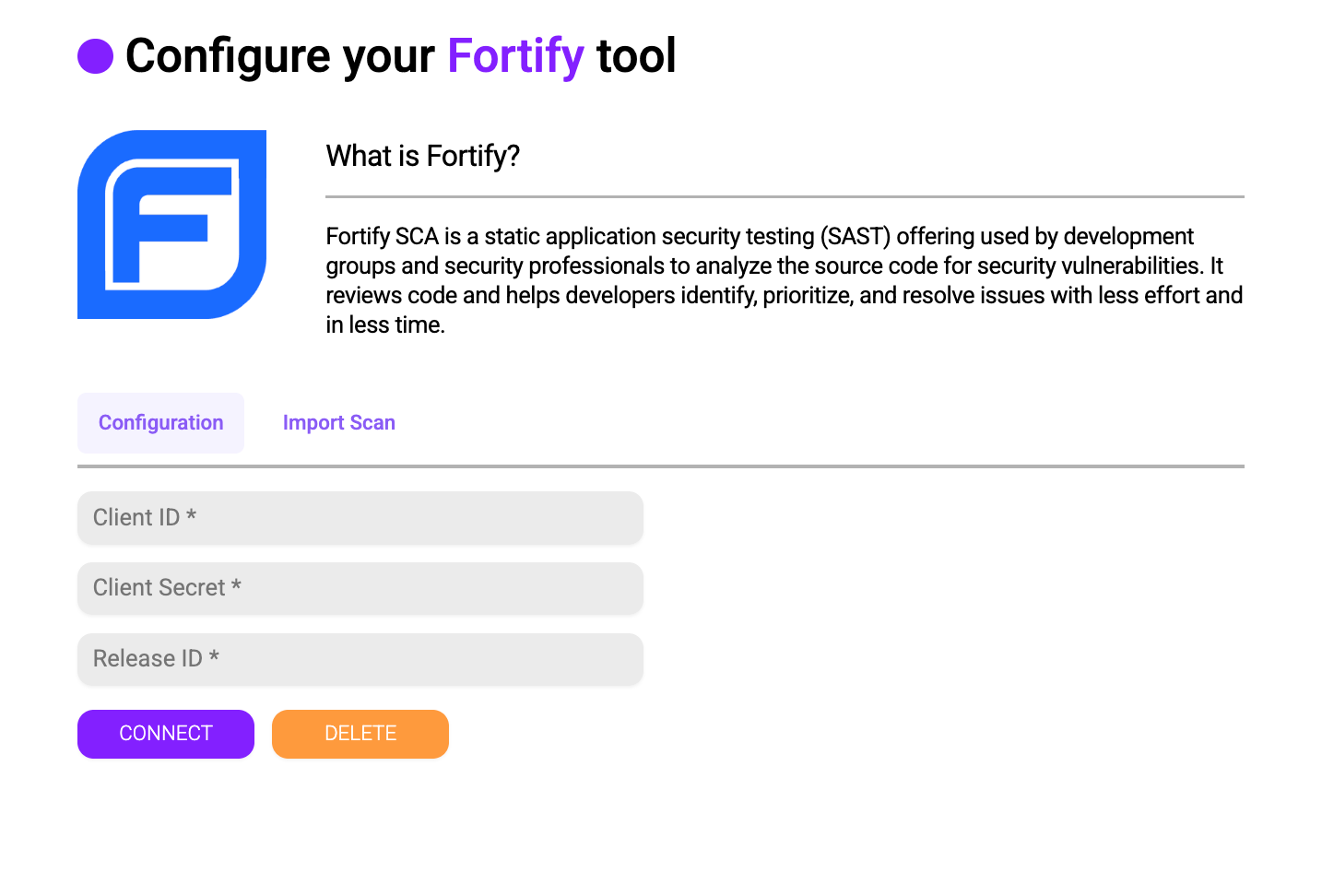

Samaan aikaan maksullisen työkalun kanssa voit muodostaa yhteyden täyttämällä tunnistetiedot.

Vaihe 2: Priorisoi saavutettavuuden ja riskin perusteella

Kaikki SQLi-haavoittuvuudet eivät ole samanarvoisia. SQLi julkisessa kirjautumislomakkeessa on P0 (Prioriteetti 0), kun taas sisäisessä, todennetussa raportointityökalussa se voi olla P2 (Prioriteetti 2).

Plexicus käyttää monitekijäistä priorisointijärjestelmää auttaakseen sinua keskittymään kriittisimpiin tietoturvalöydöksiin. Järjestelmä antaa prioriteettipisteitä 0

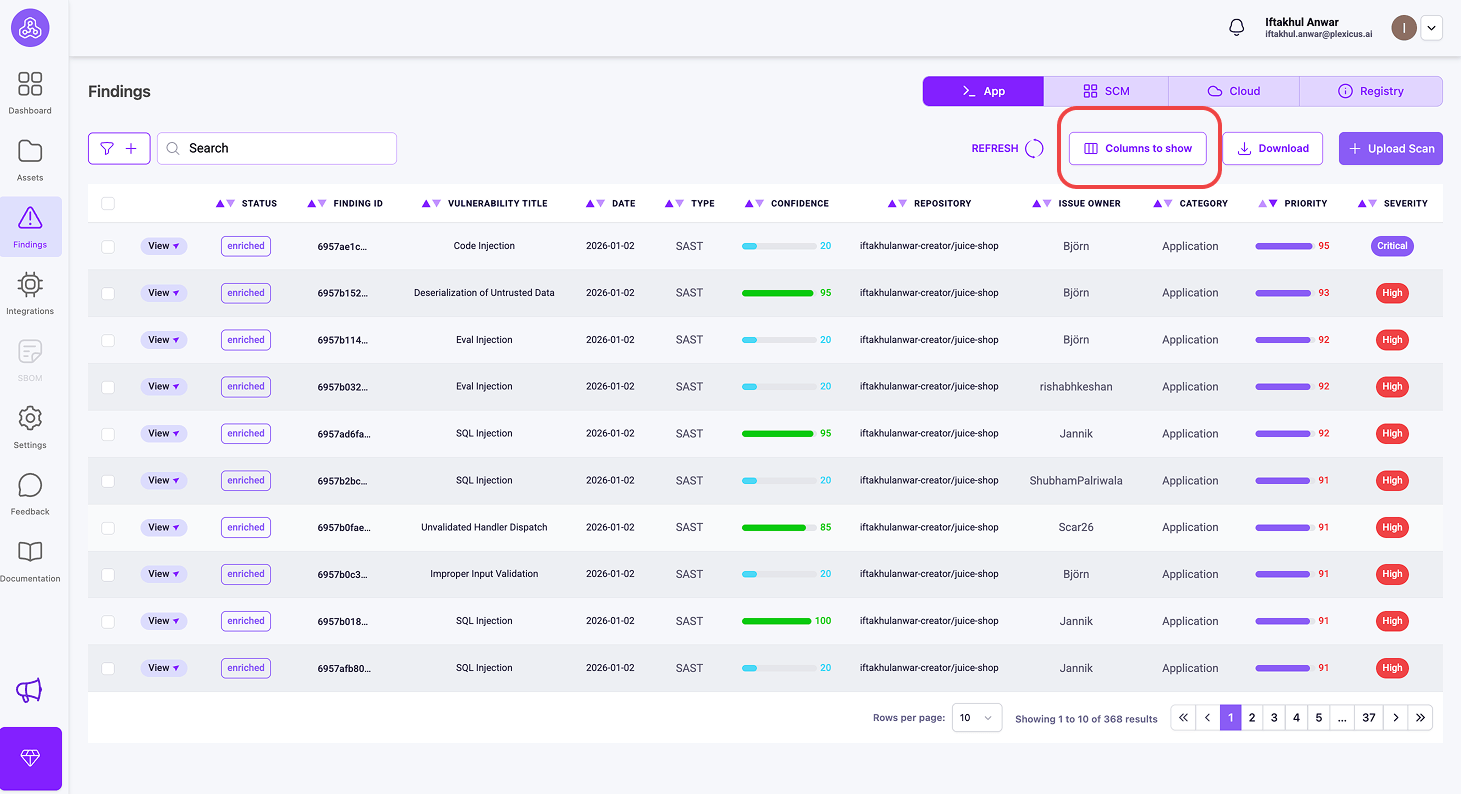

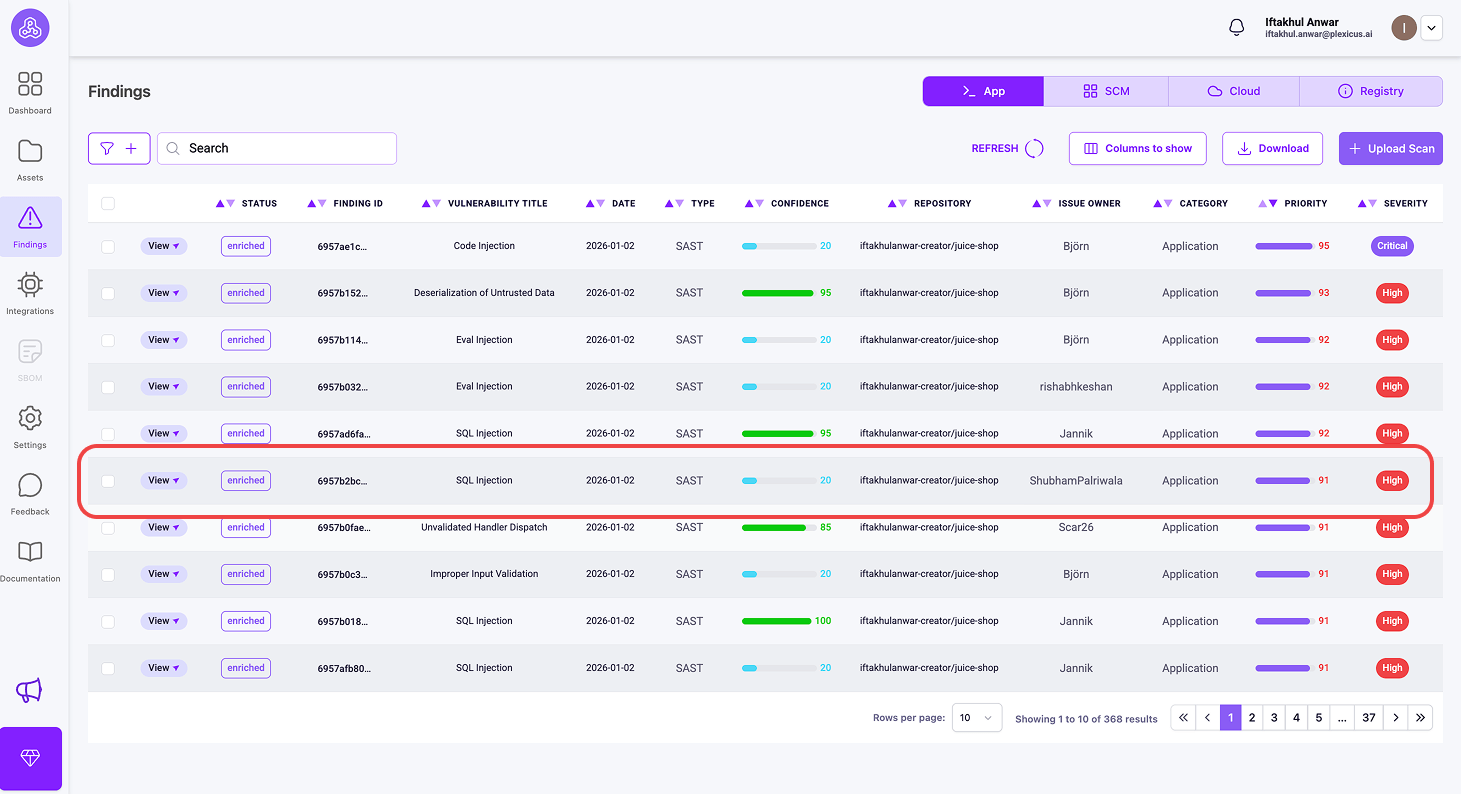

100, ja korkeammat pisteet osoittavat kiireellisempiä ongelmia.Voit tarkistaa priorisointimittarit seuraamalla näitä vaiheita:

- Varmista, että arkistosi on yhdistetty ja skannausprosessi on valmis.

- Siirry sitten Löydökset-valikkoon, josta löydät priorisointiin tarvittavat mittarit, mukaan lukien Prioriteetti, Vaikutus ja Luottamus

- Prioriteetti (Pisteet 0-100)

- Tämä on pääasiallinen priorisointimittarisi - korkeammat pisteet tarkoittavat kiireellisempiä ongelmia.

- Etsi löydöksiä, joiden prioriteetti on ≥ 80 (kriittiset haavoittuvuudet)

- Vaikutus (Pisteet 0-100)

- Näyttää liiketoiminnan vaikutusarvion

- Suurempi vaikutus tarkoittaa suurempia mahdollisia liiketoimintaseurauksia.

- Luottamus (Pisteet 0-100)

- Ilmaisee, kuinka varma Plexicus on löydöksestä

- 90-100: Varmoja todisteita, 70-89: Vahvoja indikaattoreita, 50-69: Kohtalainen luottamus

- Prioriteetti (Pisteet 0-100)

- Etsi prioriteettimittareita, jotka vaihtelevat 0 100, mikä osoittaa haavoittuvuuksien vakavuuden. Korkeampi pistemäärä viittaa korkeampaan korjaamisen prioriteettiin.

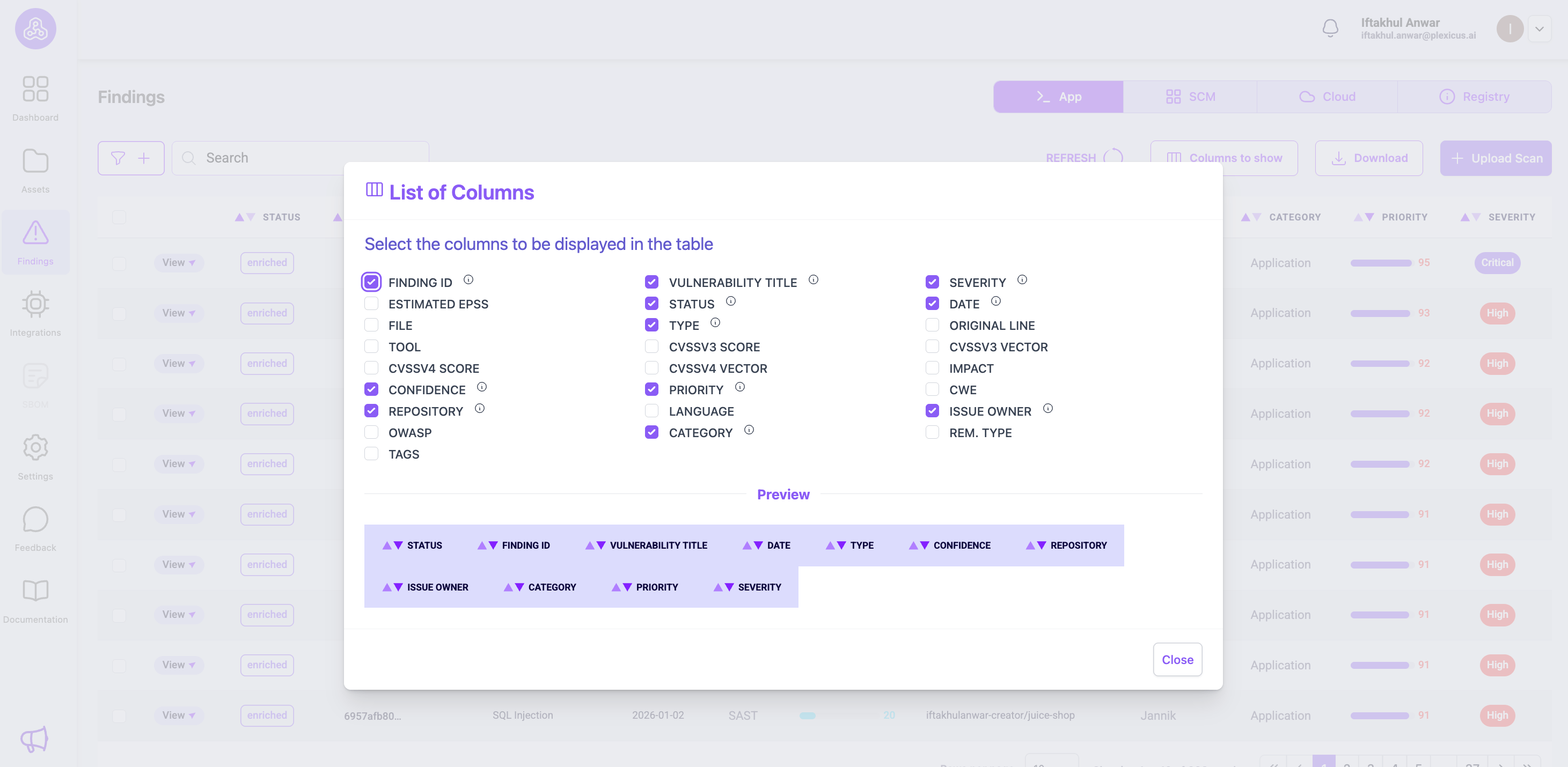

- Jos mittarit eivät ole heti näkyvissä, voit mukauttaa näyttöä napsauttamalla Sarakkeet-painiketta ja valitsemalla mittarit, jotka haluat nähdä.

Voit löytää muita mittareita näytettäväksi löydösluettelotaulukossa.

Vaihe 3: Korjauksen automatisointi (AI-korjaus)

Tässä kohtaa useimmat tietoturvaohjelmat pysähtyvät. Kehittäjät eivät usein tiedä parametrisoidun kyselyn tarkkaa syntaksia vanhassa kehyksessä.

Sen sijaan, että lähettäisit PDF-raportin, sinun tulisi tarjota koodi. Nykyaikaiset työnkulut hyödyntävät suuria kielimalleja (LLM) skannaamaan haavoittuvan koodinpätkän ja ehdottamaan täydellistä korjausta.

Plexicuksessa voit käyttää automaattista korjausmoottoria luomaan korjatun koodilohkon automaattisesti. Se korvaa yhdistämisen valmiilla lauseella, säilyttäen alkuperäisen logiikan ja poistaen riskin.

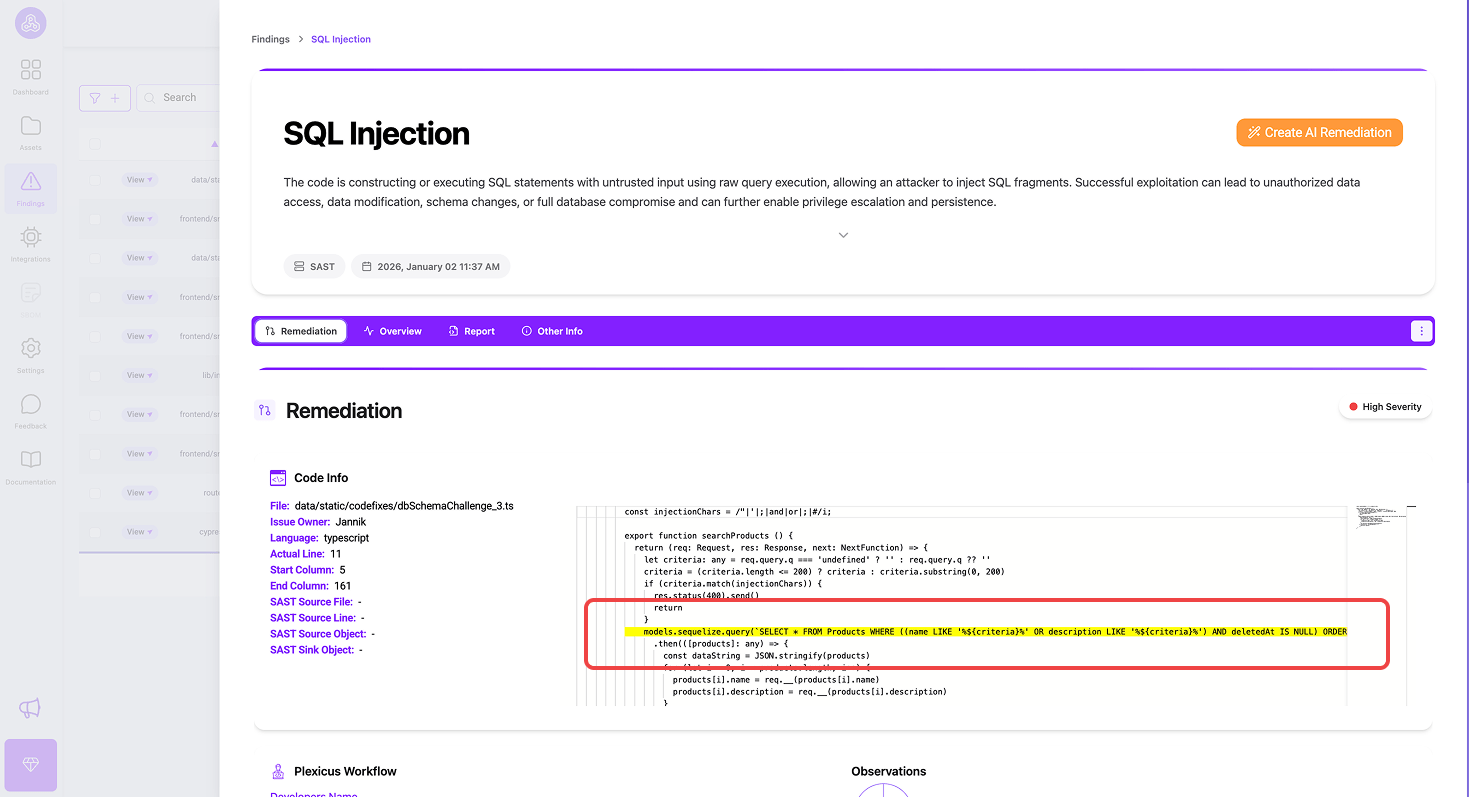

Kun skannausprosessi on valmis, voit klikata tietyn skannerin löytämän tietoturvaongelman yksityiskohtia.

Näyttöön tulee ponnahdusikkuna, joka antaa sinulle yksityiskohtaista tietoa haavoittuvuudesta. Koodilohko näyttää koodin, joka aiheuttaa haavoittuvuuden ja joka on korjattava.

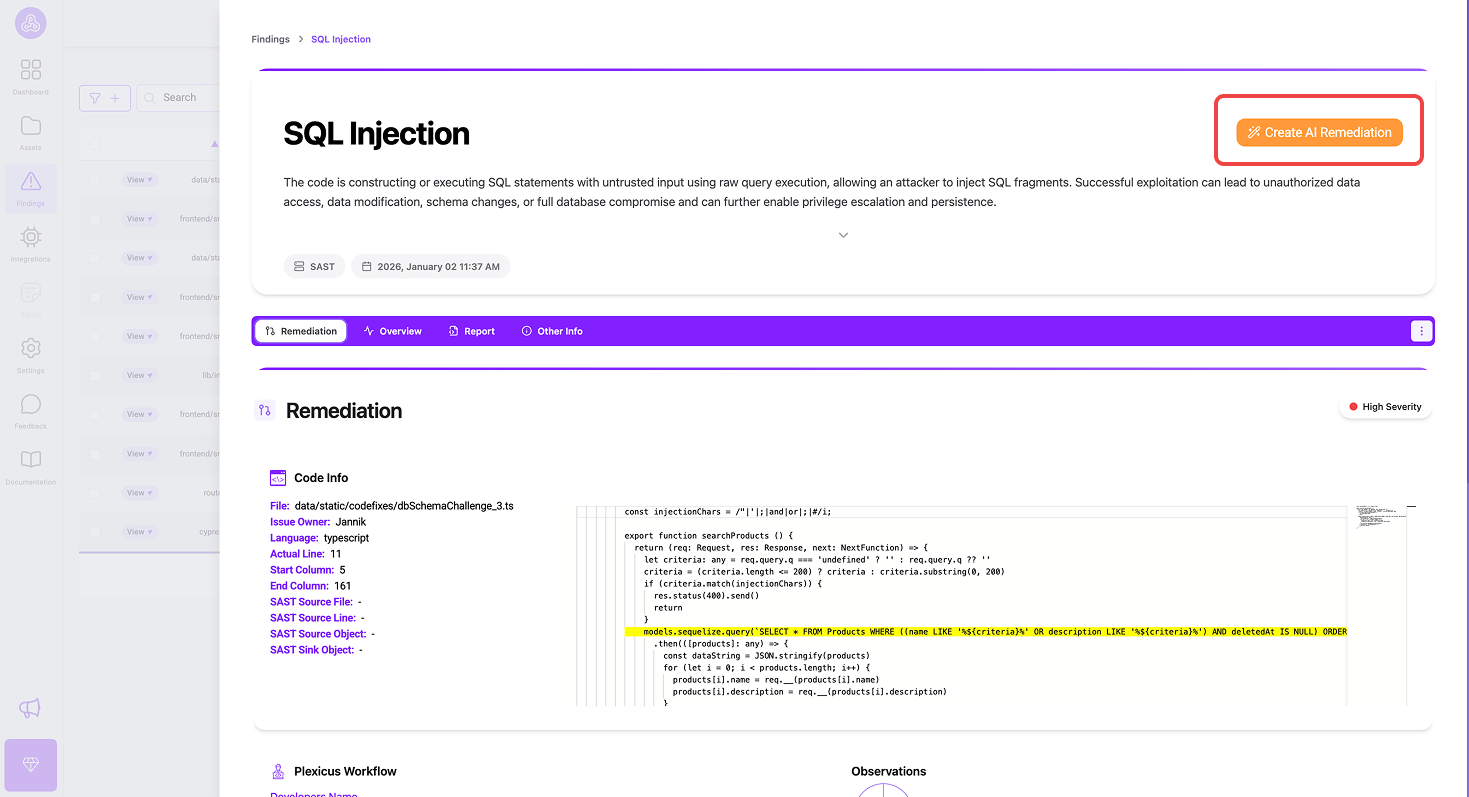

Kun olet valmis korjaamaan ongelman, voit klikata Luo AI-korjaus-painiketta aloittaaksesi korjauksen.

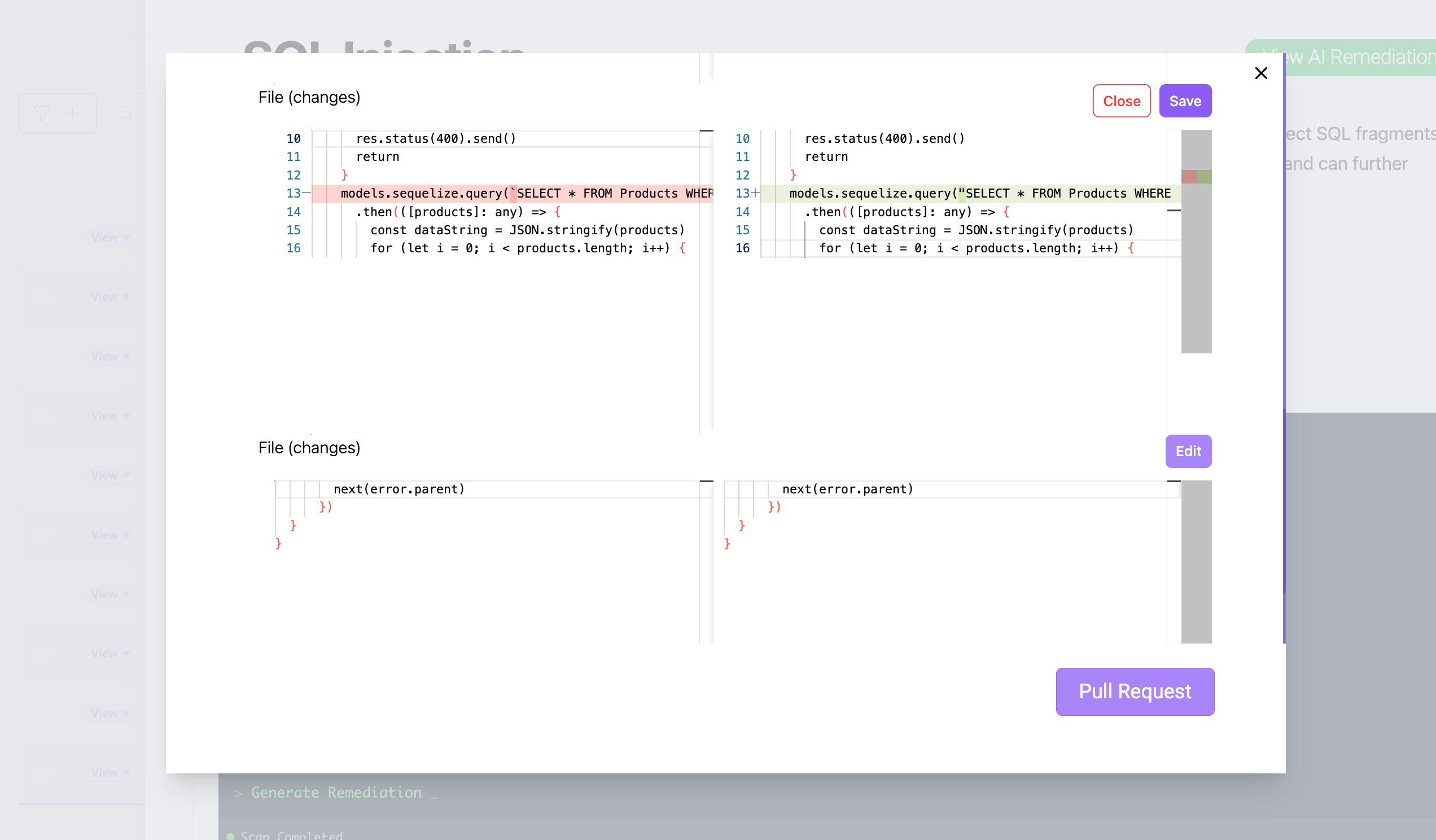

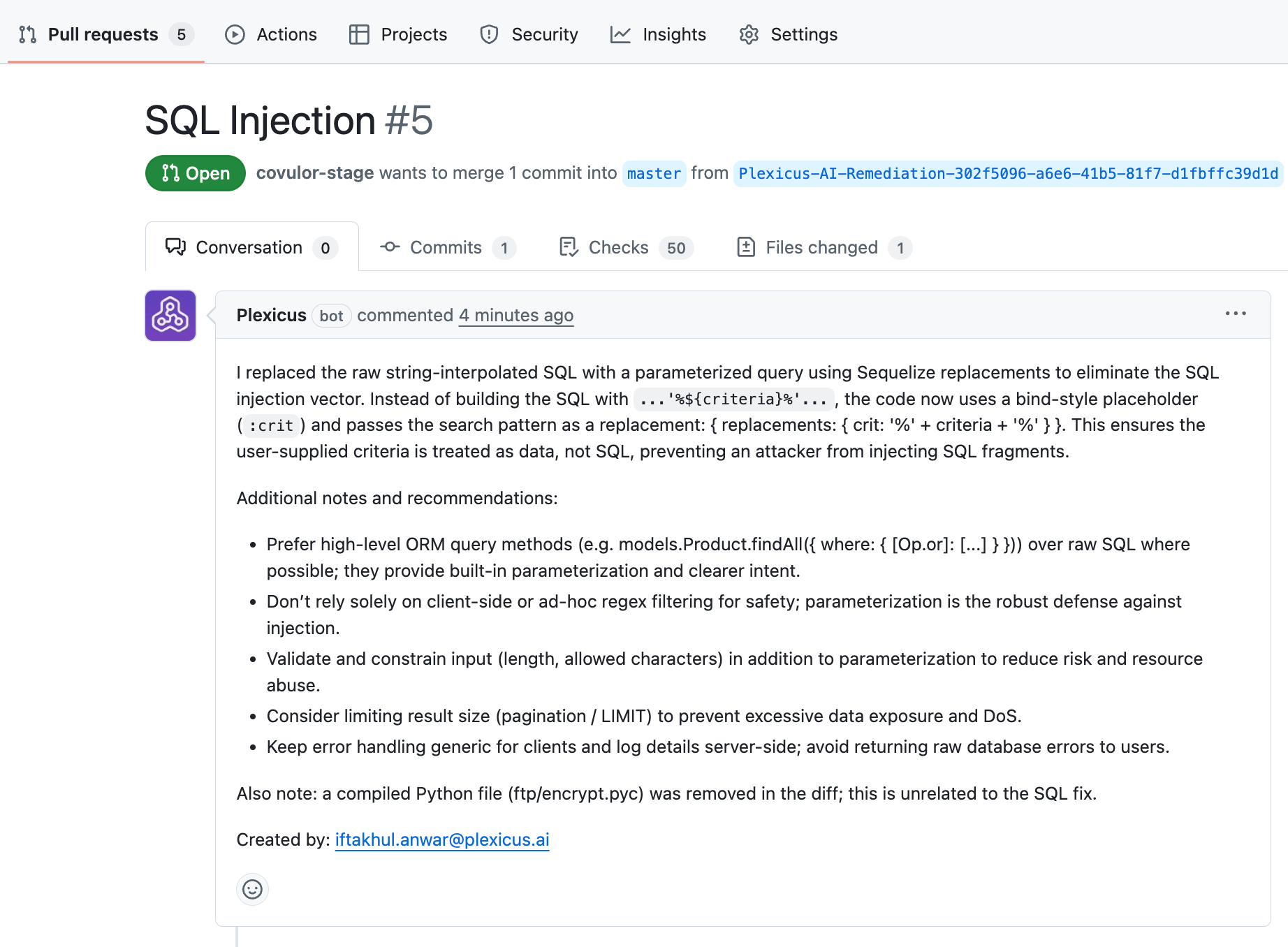

Kun korjausprosessi on valmis, ponnahdusikkuna ilmestyy ehdottamaan, että teet pull request-pyynnön. Voit tarkistaa AI

ehdottamat muutokset tai voit muokata manuaalisesti koodilohkossa tarvittaessa.

AI-korjausta ei toteuteta suoraan koodissa; sen sijaan se tarvitsee hyväksynnän pull request -prosessin kautta. Plexicus toteuttaa roolipohjaisen pääsynvalvonnan, joka antaa eri rooleille eri kyvykkyyksiä alustan sisällä. Voit tarkistaa roolit eri tavalla täältä

Tämä tekee ihmisen mukanaoloprosessista mahdollisuuden varmistaa muutokset ennen niiden yhdistämistä tuotantokoodiin, varmistaen korkean laadun ja kehittäjien luottamuksen säilymisen.

Vaihe 4: Vahvista CI-porttien avulla

Kun korjaus on sovellettu, sinun on varmistettava, että haavoittuvuus ei palaa koodipohjaan seuraavan julkaisun aikana.

Integroi tietoturvatyökalusi PR (Pull Request) -prosessiin. Jos kehittäjä lisää uuden parametrisoimattoman kyselyn, rakennuksen pitäisi epäonnistua. Plexicuksen CI-portit toimivat turvaverkkona, tarjoten välitöntä palautetta suoraan lähdekoodinhallinnassasi, kuten GitHubissa, GitLabissa ja niin edelleen, ennen kuin koodi koskaan saavuttaa tuotannon.

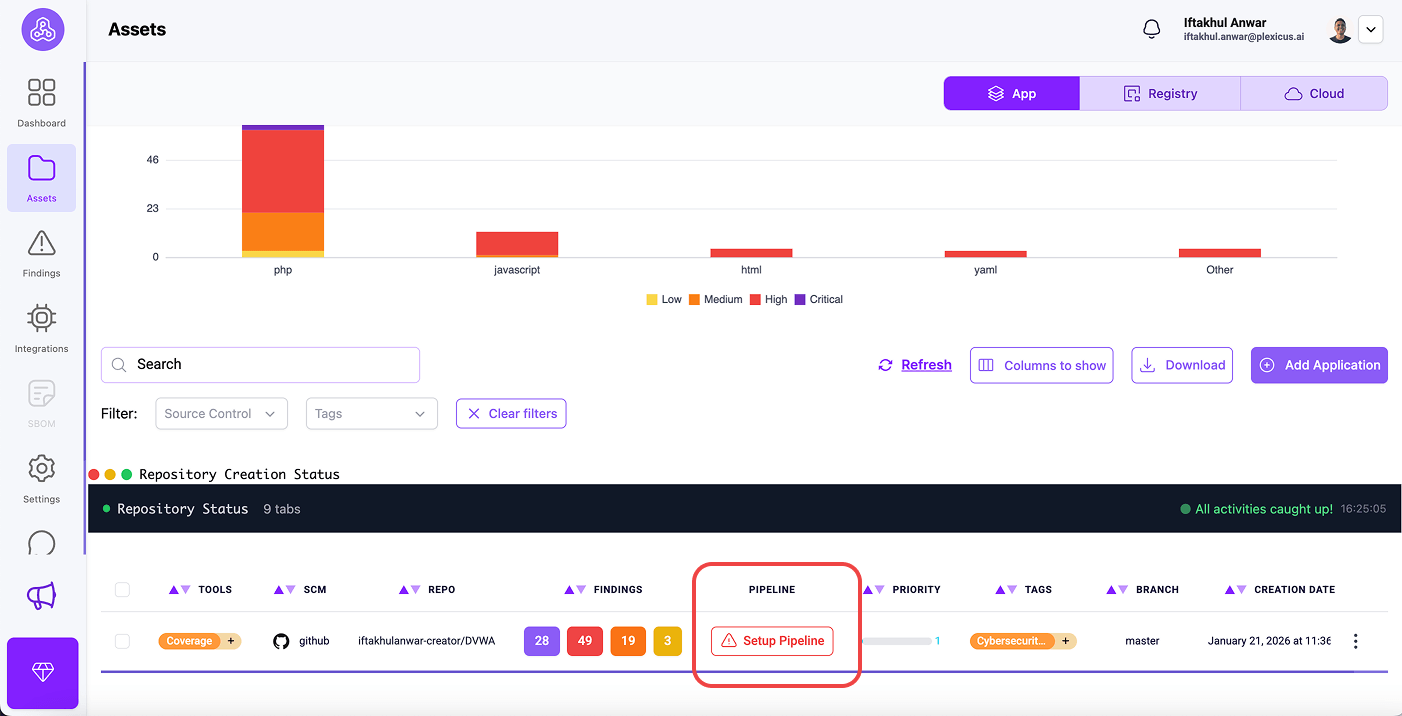

Plexicus antaa sinun asettaa CI-porttimekanismin muutamalla askeleella:

- Mene Asset-valikkoon.

- Välilehdellä App löydät yhdistetyn arkistosi.

- Yhdistetyssä arkistossasi klikkaa Setup Pipeline asettaaksesi CI-portin

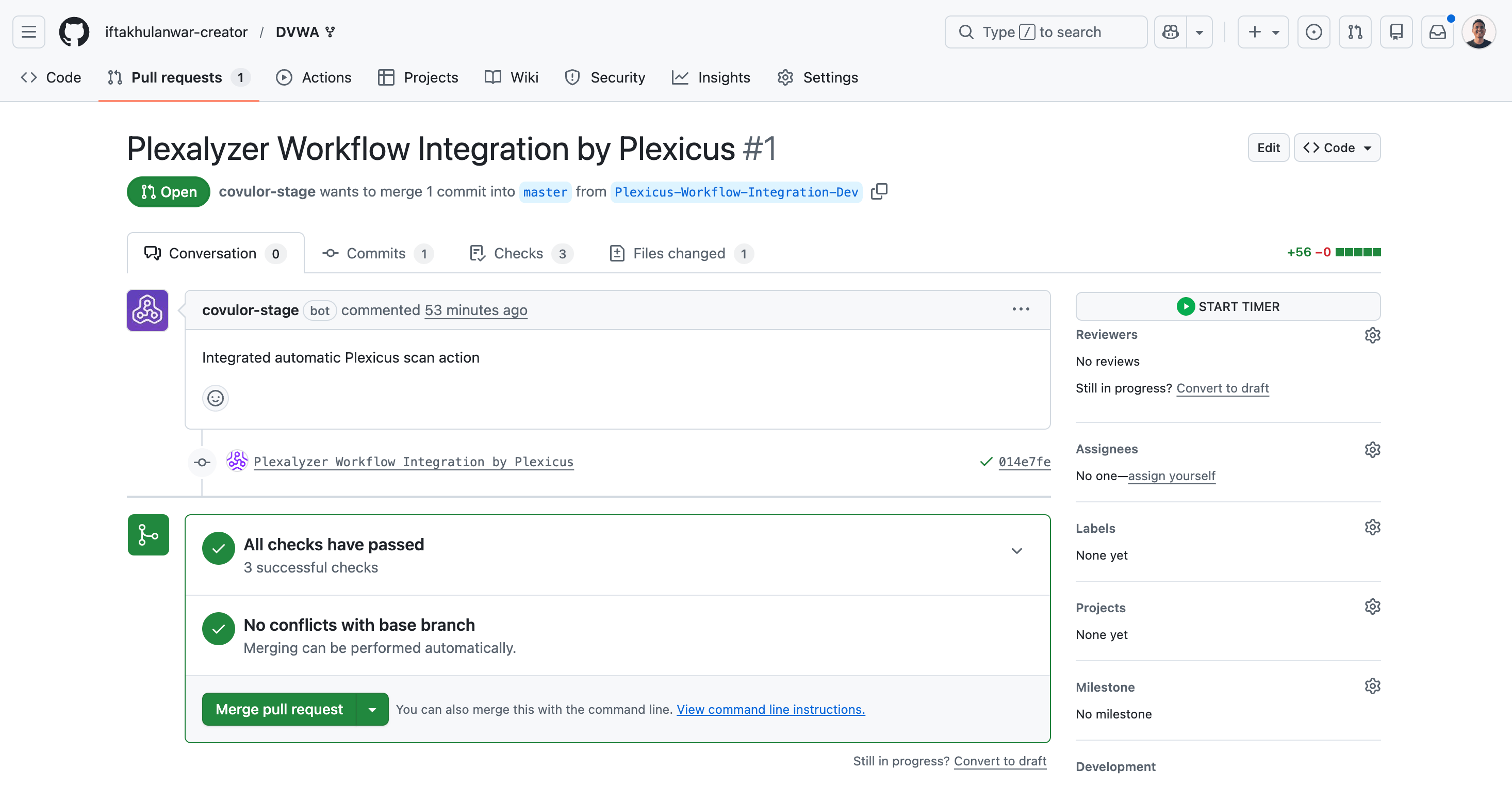

- Ponnahdusikkuna ilmestyy ja pyytää sinua määrittämään putkiston SCM. Klikkaa Ok

- Kun klikkaat OK, sinut ohjataan GitHubin pull request -välilehdelle. Pyydä lupaa yhdistää pull request integroidaksesi Plexicus GitHub-toimintoihisi.

- Kun yhdistät Plexicus-työnkulun integraation, arkistosi saa automaattisen tietoturvaskannauksen, joka toimii jatkuvasti koodimuutoksissa. Se suoritetaan automaattisesti jokaisella pushilla ja pull requestilla päähaaraasi.

Vertailu: Miksi automaatio voittaa

Luottaminen manuaaliseen korjaamiseen luo haavoittuvuusvelkaa, joka kasvaa aina, kun työnnät koodia. Siihen mennessä, kun manuaalinen pentest löytää SQLi

, kyseinen koodi on usein ollut tuotannossa kuukausia.Käyttämällä yhtenäistä alustaa kuten Plexicus, yhdistät useita työkaluja (mukaan lukien SAST, DAST ja AI Remediation) yhdeksi näkymäksi. Tämä ei vain löydä SQLi

; se sulkee silmukan luomalla korjauksen ja päivittämällä tiketin automaattisesti Automaattisen tehtävän luomisen kautta.| Ominaisuus | Vanha tapa (käsin) | Moderni tapa (automaattinen) |

|---|---|---|

| Havaitseminen | Käsin tehdyt koodikatselmukset / PDF-raportit | Reaaliaikainen SAST & DAST-skannaus |

| Korjaaminen | Jira-liput “Korjaa, kiitos” | Massiivinen automaattinen korjaus & AI-korjaus |

| Vahvistus | Vuosittaiset tunkeutumistestit | Jatkuva CI/CD-porttien valvonta |

| Laajuus | Vain pääsovellukset | Koko hyökkäyspinnan valvonta |

Yhteenveto

SQL-injektio on ratkaistu ongelma, mutta se on silti yksi johtavista tietomurtojen syistä toteutusaukkojen vuoksi. Automatisoimalla havaitsemisesta korjaukseen -putken, annat kehittäjillesi mahdollisuuden kirjoittaa turvallista koodia hidastamatta kehityksen nopeutta.

Plexicus tarjoaa kattavan työkalusarjan, joka ulottuu koodin skannauksesta, rekisteristä ja pilvestä AI-pohjaiseen korjaukseen, jotta sovelluksesi pysyvät turvassa koodista pilveen.

Sen alusta tukee laajaa valikoimaa ympäristöjä varmistaakseen yhteensopivuuden teknisen pinosi kanssa. Tärkeimpiä tuettuja ympäristöjä ovat ohjelmointikielet kuten Java, Python ja JavaScript sekä pilvipalveluntarjoajat kuten AWS, Azure ja Google Cloud.

UKK:

K1: Mikä on SQL-injektio (SQLi) ja miksi korjaus on yhä tärkeää?

V: SQLi on haavoittuvuus, joka sallii hyökkääjien manipuloida tietokantakyselyjä, mikä johtaa tietomurtoihin, vaatimustenmukaisuuden epäonnistumisiin ja brändivahinkoihin. Korjaus on kriittistä, koska jopa yksi huomaamatta jäänyt haavoittuvuus voi aiheuttaa vakavia seurauksia, eikä manuaaliset korjaukset pysty pysymään modernien koodipohjien perässä.

K2: Miten SQLi-korjauksen automaatio toimii?

A: Automaatio käyttää staattisen analyysin (SAST) työkaluja haavoittuvan koodin havaitsemiseen, sitten hyödyntää tekoälyä kirjoittaakseen epävarmat kyselyt uudelleen turvallisia käytäntöjä käyttäen (kuten parametrisoidut kyselyt), ja lähettää nämä korjaukset kehittäjän hyväksyttäväksi.

K3: Mitkä ovat päävaiheet SQLi korjaamisen automatisoimiseksi?

- Havaitse saastuneet tietovirrat SAST-työkaluilla.

- Priorisoi haavoittuvuudet riskin ja saavutettavuuden perusteella.

- Sovella automaattisia korjauksia tekoälyn korjausmoottoreilla.

- Vahvista korjaukset CI-porttien avulla estääksesi regressiot.

K4: Kuinka Plexicus auttaa tässä prosessissa?

A: Plexicus integroi useita turvallisuustyökaluja (mukaan lukien SAST, DAST ja tekoälyn korjaus) yhteen alustaan. Se automatisoi havaitsemisen, priorisoinnin, korjaamisen ja jatkuvan validoinnin, virtaviivaistaen koko korjausprosessin työnkulun.

Plexicus tukee myös roolipohjaista käyttöoikeuksien hallintaa, mikä mahdollistaa organisaatioiden hallita eri käyttäjätyyppien (kuten ylläpitäjät, kehittäjät ja tarkastajat) käyttöoikeuksia. Tämä varmistaa, että käyttäjillä on asianmukaiset käyttöoikeudet ja vastuut, parantaen sekä turvallisuutta että työnkulun selkeyttä. Lue lisää roolieroista täältä.

K7: Sovelletaanko automaattisia korjauksia suoraan koodipohjaan?

A: Ei. Automaattiset korjaukset ehdotetaan pull-pyyntöjen kautta ihmisen tarkistettavaksi ja hyväksyttäväksi. Tämä varmistaa kehittäjän valvonnan, ylläpitää koodin laatua ja rakentaa luottamusta automaatioprosessiin.

K7: Kuinka CI-portit auttavat ylläpitämään turvallisuutta?

A: CI-gating integroi tietoturvatarkastukset vetopyyntöprosessiin, estäen uusien haavoittuvuuksien yhdistämisen ja tarjoten välitöntä palautetta kehittäjille ennen kuin koodi saavuttaa tuotannon.

Q8: Mitä ympäristöjä Plexicus tukee?

A: Plexicus tukee laajaa valikoimaa ohjelmointikieliä (Java, Python, JavaScript, jne.) ja pilvipalveluntarjoajia (AWS, Azure, Google Cloud), varmistaen yhteensopivuuden eri teknologiakokonaisuuksien kanssa.

Q9: Miksi automaatio on parempi kuin manuaalinen korjaus?

A: Automaatio sulkee korjausvälin jatkuvasti skannaamalla, korjaamalla ja validoimalla haavoittuvuuksia laajassa mittakaavassa, vähentäen riskiä ja säästäen kehittäjien aikaa verrattuna manuaaliseen paikkaamiseen.

Q10: Kuinka voin aloittaa haavoittuvuuksien havaitsemisen omassa koodissani ilmaiseksi?

A: Voit käyttää Plexicuksen tarjoamaa ilmaista SAST-työkalua skannataksesi koodisi haavoittuvuuksien, mukaan lukien SQL-injektioriskien, varalta. Kokeile sitä tässä