Kuinka estää kehittäjiä sivuuttamasta tietoturvalöydöksiä (ja korjata haavoittuvuudet nopeammin)

Security-työkalut ovat tunnettuja siitä, että ne ovat meluisia esteitä. Kun kehittäjä puskee koodia ja CI/CD-putki epäonnistuu 500-sivuisen PDF-raportin kanssa, heidän luonnollinen reaktionsa ei ole korjata ongelmia. Se on jättää ne huomiotta tai pakottaa koodi yhdistymään.

Tämä hälytysväsymys on mitattavissa. Alan tiedot osoittavat, että 33 % DevOps-tiimeistä tuhlaa yli puolet ajastaan käsitellessään väärät positiiviset. Ongelma ei ole se, että kehittäjät eivät välitä turvallisuudesta. Ongelma on, että useimpien turvallisuustyökalujen kehittäjäkokemus (DevEx) on rikki. Ne skannaavat liian myöhään, tarjoavat liian vähän kontekstia ja vaativat liikaa manuaalista tutkimusta.

Näin voit ratkaista työnkulkuongelman siirtämällä turvallisuuden CI/CD-putkeen.

Miksi Se On Tärkeää: “30 Minuuttia vs. 15 Tuntia” -sääntö

Turvallisuushavaintojen huomiotta jättäminen luo kertyvää velkaa, joka tappaa nopeuden.

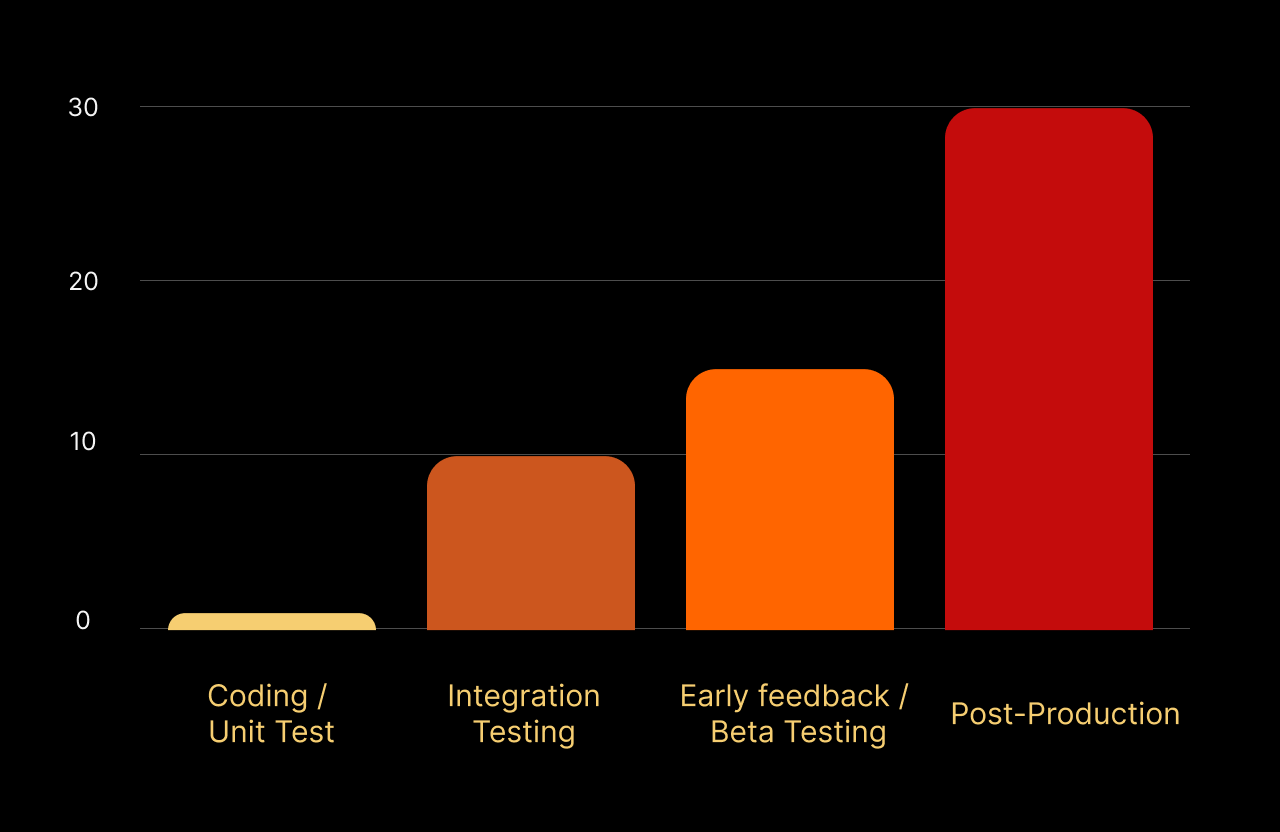

NIST -tiedot viittaavat siihen, että jos kehittäjä korjaa turvallisuusvirheen Pull Request (PR) -tarkastelun aikana, se vie noin 30 minuuttia. Jos sama virhe havaitaan jälkituotannon testauksessa, sen triage, kontekstin uudelleen oppiminen ja korjaaminen vievät jopa 15 tuntia.

Kustannusten osalta haavoittuvuuksien korjaaminen tuotannon jälkeisessä vaiheessa on 30 kertaa kalliimpaa kuin kehitysvaiheessa.

Insinöörijohtajille liiketoimintaperusteet ovat selvät: DevExin turvallisuuden parantaminen ei ole pelkästään turvallisuuskysymys; se tarkoittaa 30 %

insinöörikapasiteetin takaisin saantia tiimillesi.Kuinka korjata työnkulku

Tavoitteena on siirtyä “virheiden löytämisestä” “virheiden korjaamiseen” ilman, että poistutaan Pull Request -rajapinnasta.

Vaihe 1: Salaisuuksien ja koodiongelmien havaitseminen

Perinteiset työkalut skannaavat usein yöllä. Siihen mennessä kehittäjä on siirtynyt uuteen tehtävään. Sinun on siirrettävä havaitseminen siihen hetkeen, kun koodi työnnetään palvelimelle.

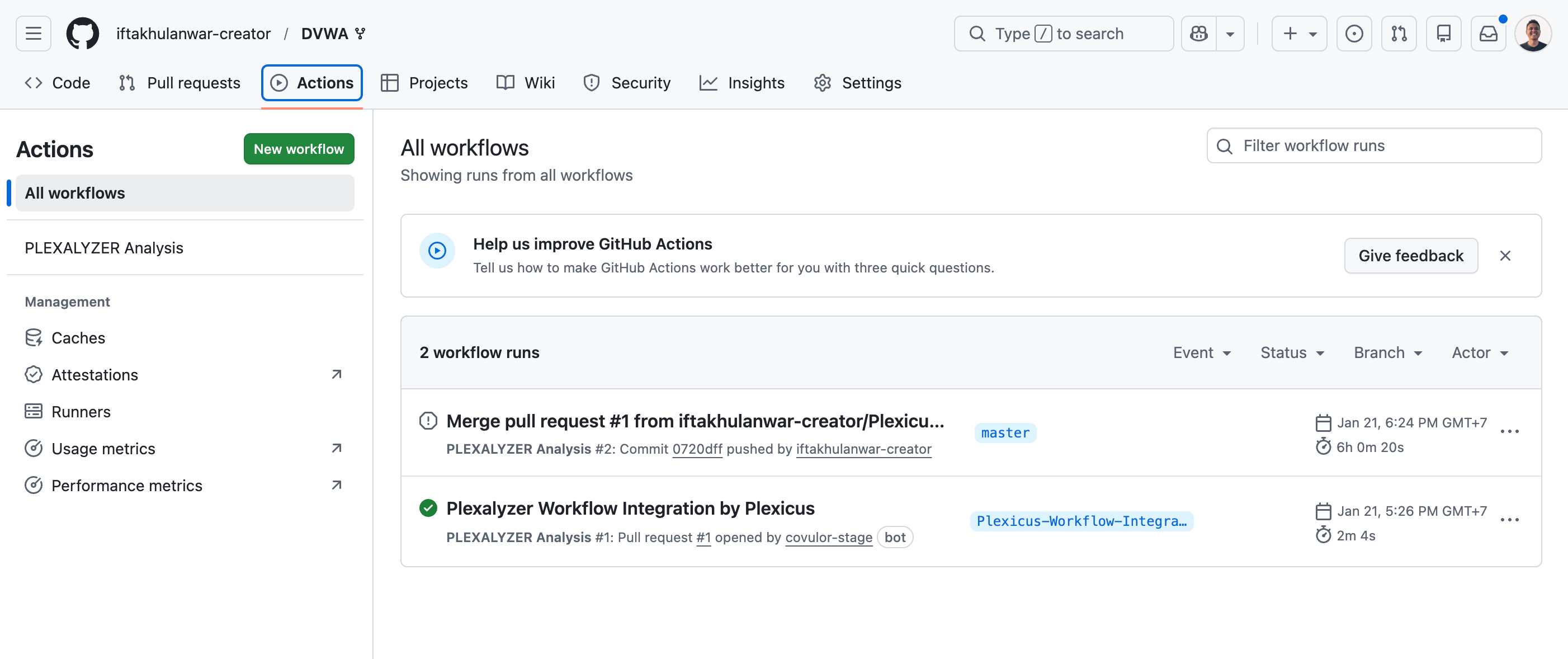

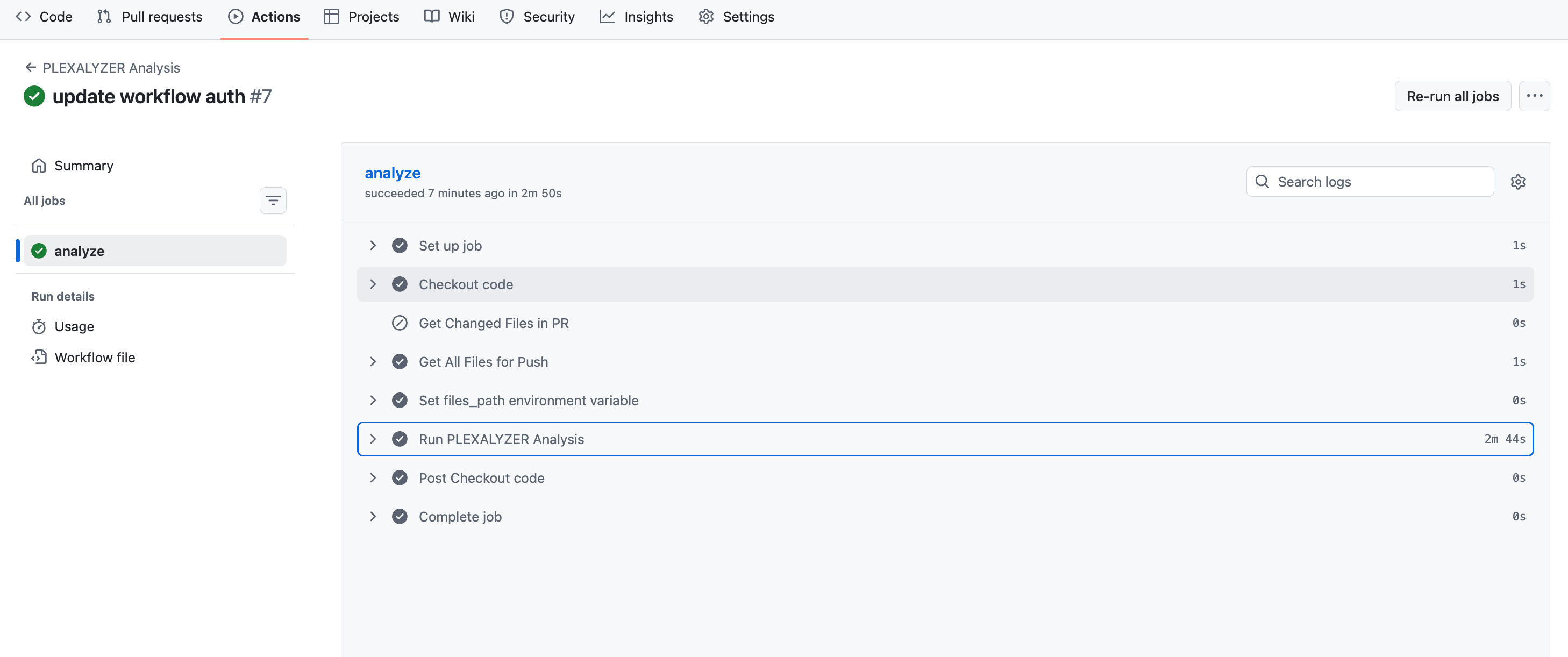

Plexicusissa voit integroida tietoturvatyökalut CI/CD-putkeen. Se skannaa välittömästi Pull Requestin yhteydessä. Se suorittaa salaisuuksien havaitsemisen koodissasi (Git) ja staattisen koodianalyysin (SAST).

Voit integroida Plexicusin CI/CD-putkeen seuraamalla näitä vaiheita.

Vaihe 2: Priorisointi

Vältä hälytysväsymystä. Tee priorisointi löydetyille tietoturvaongelmille.

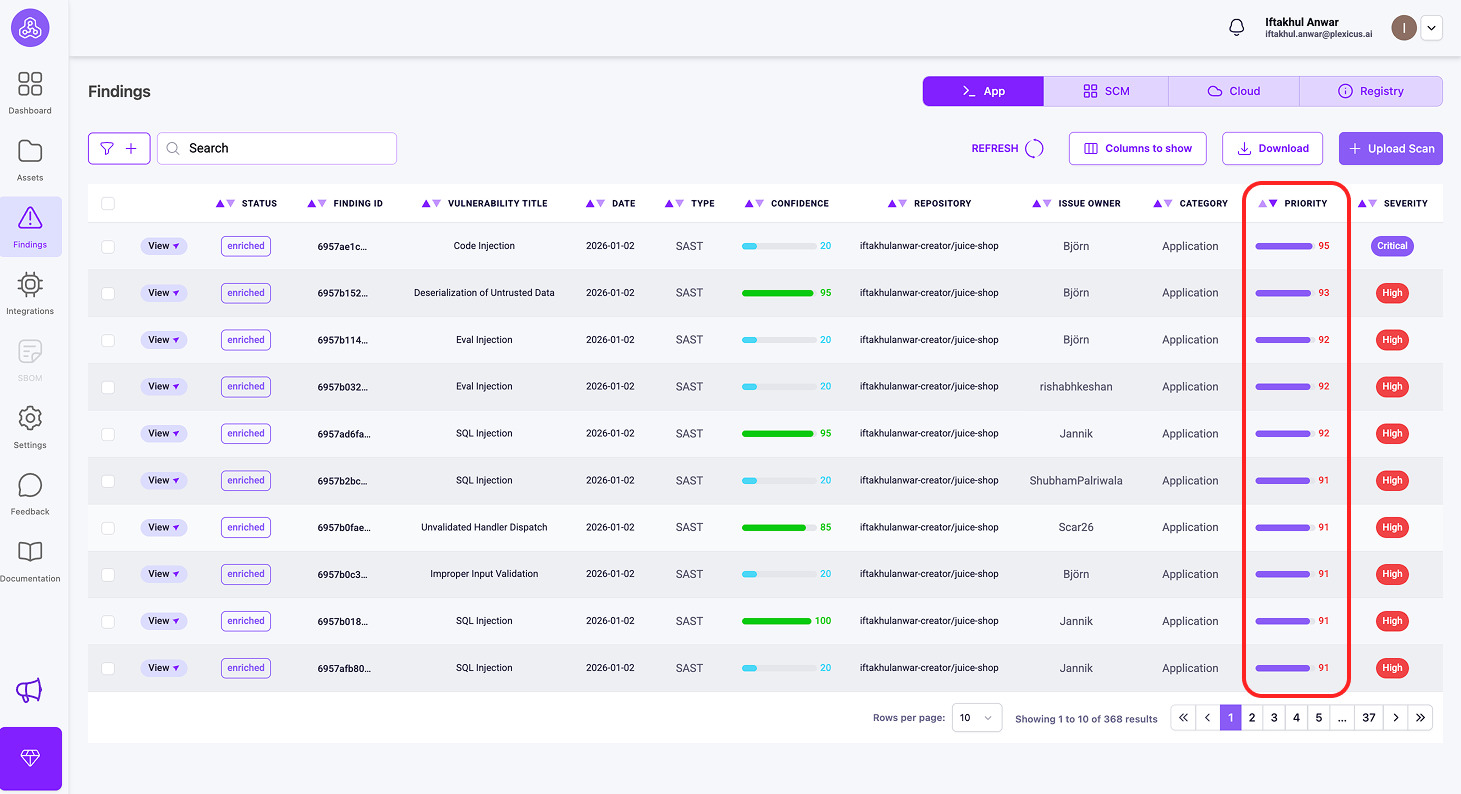

Plexicus tarjoaa mittareita, jotka auttavat sinua päättämään, mitkä haavoittuvuudet käsitellä ensin:

a) Prioriteettimittarit

Mitä se mittaa: Kuinka kiireellistä on korjata ongelma

Se on pisteytys (0-100), joka yhdistää teknisen vakavuuden (CVSSv4), liiketoimintavaikutuksen ja hyväksikäytön saatavuuden yhdeksi numeroksi. Se on toimintajonosi - lajittele Prioriteetin mukaan tietääksesi, mitä käsitellä heti. Prioriteetti 85 tarkoittaa “jätä kaikki ja korjaa tämä nyt”, kun taas Prioriteetti 45 tarkoittaa “aikatauluta se seuraavaan sprinttiin.”

Esimerkki: Etäkoodin suoritus (RCE) vanhentuneessa testipalvelussa

Vanha testipalvelu sisältää etäkoodin suoritushaavoittuvuuden. Palvelu on teknisesti edelleen käynnissä, mutta ei käytössä, ei yhdistetty tuotantoon, ja siihen pääsee vain sisäisestä IP-sallittujen listasta.

- CVSSv4: 9.8 (kriittinen tekninen vakavuus)

- Liiketoimintavaikutus: 30 (ei tuotantodataa, ei asiakasvaikutusta, vanhentunut palvelu)

- Hyväksikäytön saatavuus: 35 (vaatii sisäverkon pääsyn ja palvelukohtaista tietoa)

- Prioriteetti: 42

Miksi etsiä Prioriteettia:

Paperilla CVSSv4 (9.8) huutaa “kriittinen.” Jos katsoisit vain CVSS, tämä aiheuttaisi paniikkia ja kiireellisiä toimenpiteitä.

Prioriteetti (42) kertoo todellisen tarinan.

Koska palvelu on vanhentunut, eristetty tuotannosta ja ei sisällä arkaluonteista dataa, todellinen riski liiketoiminnalle on pieni. Prioriteetti laskee kiireellisyyttä oikein ja sanoo:

“Korjaa tämä aikataulutetun siivouksen tai käytöstä poiston aikana, ei hätätilanteena.”

Tämä auttaa tiimejä välttämään ajan tuhlaamista vetämällä insinöörejä pois kriittisestä työstä korjaamaan haavoittuvuutta järjestelmässä, joka on jo poistumassa käytöstä.

b) Vaikutus

Mitä se mittaa: Liiketoiminnan seuraukset

Vaikutus (0-100) arvioi, mitä tapahtuu, jos haavoittuvuutta hyödynnetään, ottaen huomioon erityinen kontekstisi: datan herkkyys, järjestelmän kriittisyys, liiketoiminnan toiminta ja sääntelyn noudattaminen.

Esimerkki: Kovakoodatut pilvitunnukset paljastettuina arkistossa

Pilvipalvelun käyttöavaimet on vahingossa sitoutettu Git-arkistoon.

- Vaikutus 90: Avaimet kuuluvat tuotantopilvitilille, jolla on lupa lukea asiakastietoja ja luoda infrastruktuuria. Hyödyntäminen voisi johtaa tietomurtoihin, palvelun häiriöihin ja sääntelyn rikkomuksiin.

- Vaikutus 25: Avaimet kuuluvat hiekkalaatikkotilille, jossa ei ole arkaluontoisia tietoja, tiukat kulutusrajat ja ei pääsyä tuotantojärjestelmiin. Vaikka niitä käytettäisiin väärin, liiketoiminnan vaikutus on minimaalinen.

Miksi vaikutus on tärkeä:

Haavoittuvuus on sama: paljastetut tunnukset, mutta liiketoiminnan seuraukset ovat radikaalisti erilaiset. Vaikutuspisteet heijastavat mitä hyökkääjä voi oikeasti vaikuttaa, ei vain sitä, mikä meni teknisesti pieleen.

c) EPSS

Mitä se mittaa: Todellisen maailman uhkan todennäköisyys

EPSS on pisteytys (0.0-1.0), joka ennustaa todennäköisyyden, että tietty CVE hyödynnetään luonnossa seuraavien 30 päivän aikana

Esimerkki: Kaksi haavoittuvuutta, joilla on hyvin erilainen todellisen maailman riski

Haavoittuvuus A: Kriittinen etäkoodin suoritusvirhe vuodelta 2014

- CVSS: 9.0 (erittäin vakava paperilla)

- EPSS: 0.02

- Konteksti: Haavoittuvuus on hyvin tunnettu, korjauksia on ollut saatavilla vuosia, ja aktiivista hyödyntämistä on tänään vähän tai ei ollenkaan.

Haavoittuvuus B: Äskettäin paljastettu autentikoinnin ohitus

- CVSS: 6.3 (keskiverto tekninen vakavuus)

- EPSS: 0.88

- Konteksti: Proof-of-concept -hyökkäykset ovat julkisia, hyökkääjät etsivät niitä aktiivisesti, ja hyödyntämistä on jo havaittu.

Miksi katsoa EPSS:

CVSS kertoo kuinka paha haavoittuvuus voisi olla. EPSS kertoo kuinka todennäköistä on, että sitä hyökätään juuri nyt.

Vaikka Haavoittuvuus A

on paljon korkeampi CVSS-pistemäärä, EPSS osoittaa, että sitä ei todennäköisesti hyödynnetä lähitulevaisuudessa. Haavoittuvuus B, huolimatta sen alemmasta CVSS-pistemäärästä, edustaa välitöntä uhkaa ja tulisi priorisoida ensin.Tämä auttaa tiimejä keskittymään todellisiin hyökkäyksiin, jotka tapahtuvat tänään, ei vain teoreettisiin pahimpiin skenaarioihin.

Voit tarkistaa nämä mittarit priorisointia varten seuraamalla näitä vaiheita:

- Varmista, että arkistosi on yhdistetty ja skannausprosessi on valmis.

- Siirry sitten Findings-valikkoon löytääksesi tarvitsemasi mittarit priorisointia varten.

Keskeiset erot

| Mittari | Vastaukset | Laajuus | Vaihteluväli |

|---|---|---|---|

| EPSS | ”Käyttävätkö hyökkääjät tätä?” | Globaali uhkamaisema | 0.0-1.0 |

| Prioriteetti | ”Mitä korjaan ensin?” | Yhdistetty kiireellisyysarvo | 0-100 |

| Vaikutus | ”Kuinka paha minun yritykselleni?” | Organisaatiokohtainen | 0-100 |

Vaihe 3: Korjaa haavoittuvuudet

Tässä kohtaa useimmat työnkulut epäonnistuvat. Kehittäjälle kertominen “sinulla on SQL-injektio” vaatii häntä tutkimaan korjausta. Tämä kitka johtaa varoitusten sivuuttamiseen.

Plexicus korjaa haavoittuvuudet automaattisesti. Sen sijaan, että vain merkitsisi ongelman, plexicus analysoi haavoittuvan koodilohkon ja ehdottaa tarkkaa koodikorjausta.

Kehittäjän ei tarvitse mennä Stack Overflow’hun löytääkseen ratkaisun. Hän yksinkertaisesti tarkistaa ehdotetun korjauksen ja hyväksyy sen. Tämä muuttaa tunnin tutkimustehtävän minuutin tarkistustehtäväksi.

Vaihe 4: PR Koristelu

Kehittäjän pakottaminen avaamaan uusi työkalu virheiden tarkasteluun on työnkulun tappaja. Löydösten on ilmestyttävä siellä, missä kehittäjä jo työskentelee.

Plexicus käyttää PR-koristeluja lähettääkseen löydökset suoraan kommentteina niille koodiriveille, jotka muuttuivat.

- Vanha tapa: “Rakennus epäonnistui. Tarkista virhelokit.” (Kehittäjä käyttää 20 minuuttia lokien etsimiseen).

- Uusi tapa: Plexicus kommentoi rivillä 42: “Korkea vakavuus: AWS-avain havaittu täällä. Poista.”

Vaihe 4: CI-portitus

Toisin kuin perinteiset CI-portit, jotka vain estävät, Plexicus luo automaattisesti korjauksia ja tekee korjauskoodilla pull requesteja. Tämä tarkoittaa, että kun portti estää yhdistämisen, kehittäjät saavat valmiita yhdistettäviä korjaus-PR

, mikä vähentää kitkaa.

Vertailu: Perinteiset skannerit vs. Plexicus

| Ominaisuus | Perinteiset tietoturvatyökalut | Plexicus |

|---|---|---|

| Integraatiopiste | Erillinen hallintapaneeli / Yöskannaus | CI/CD-putki (Välitön) |

| Palaute | PDF-raportit tai konsolilokit | PR-koristelut (Kommentit virrassa) |

| Toiminnallisuus | ”Tässä on ongelma" | "Tässä on AI-korjaus” |

| Korjausaika | Päiviä (Vaatii kontekstinvaihdon) | Minuutteja (Koodikatselmuksen aikana) |

Keskeinen huomio

Kehittäjät eivät jätä huomiotta tietoturvalöydöksiä, koska he ovat laiskoja. He jättävät ne huomiotta, koska työkalut ovat tehottomia ja häiritseviä.

Siirtämällä tietoturvan CI/CD-putkeen, muutat dynamiikkaa. Et pyydä kehittäjiä “lopettamaan työnteon ja tekemään tietoturvaa”; teet tietoturvasta osan koodikatselmusta, jota he jo tekevät.

Kun käytät työkaluja kuten Plexicus, suljet silmukan kokonaan. Havaitset ongelman putkessa, korostat sen PR

ja sovellat Plexicus AI-korjausta.Valmis siivoamaan putkesi?

Aloita seuraavan Pull Requestin skannaaminen salaisuuksien varalta, ja anna Plexicuksen hoitaa korjaaminen. Plexicus integroituu saumattomasti suosittuihin CI/CD-alustoihin kuten Jenkins tai GitHub Actions, sekä versionhallintajärjestelmiin kuten GitHub, GitLab ja Bitbucket. Tämä yhteensopivuus varmistaa, että se sopii sujuvasti olemassa olevaan työkaluketjuusi, tehden tietoturvan parantamisesta vaivattoman osan kehitysprosessiasi.

Plexicus tarjoaa myös ilmaisen Community Tier -tason, joka auttaa sinua suojaamaan koodisi välittömästi. Lisätietoja saat hinnoittelusivulta. Aloita tänään, ei kustannuksia, ei esteitä.

Usein kysytyt kysymykset (FAQ)

1. Mikä on Plexicus?

Plexicus on CNAPP- ja ASPM-alusta, joka integroituu suoraan CI/CD-putkeesi, auttaen sinua havaitsemaan ja korjaamaan haavoittuvuuksia, salaisuuksia ja koodiongelmia heti kun koodi on työnnetty.

2. Miten Plexicus auttaa kehittäjiä korjaamaan haavoittuvuuksia nopeammin?

Plexicus siirtää tietoturvaskannauksen Pull Request (PR) -vaiheeseen, liputtaen välittömästi ongelmat ja tarjoten ehdotettuja koodikorjauksia. Tämä vähentää korjaamiseen tarvittavaa aikaa ja vaivaa sekä auttaa estämään hälytysväsymystä.

3. Minkä tyyppisiä ongelmia Plexicus havaitsee?

Plexicus havaitsee useita erilaisia tietoturvaongelmia koko SDLC-prosessin aikana, mukaan lukien: salaisuudet koodissa (paljastetut tunnukset, API-avaimet), staattiset koodin haavoittuvuudet (SAST), riippuvuuksien haavoittuvuudet (SCA), infrastruktuurin väärinkonfiguraatiot koodina, konttien tietoturvaongelmat, pilvitietoturvan tilanne, CI/CD-putken tietoturva, lisenssien noudattaminen ja dynaamiset sovellusten haavoittuvuudet (DAST). Alusta integroi yli 20 tietoturvatyökalua tarjotakseen kattavan sovellusturvan kattavuuden.

4. Kuinka Plexicus priorisoi haavoittuvuuksia?

Plexicus käyttää kolmea keskeistä mittaria: Prioriteetti (yhdistää vakavuuden, liiketoimintavaikutuksen ja hyödynnettävyyden), Vaikutus (liiketoiminnalliset seuraukset) ja EPSS (todellisen maailman hyödyntämisen todennäköisyys). Nämä auttavat tiimejä keskittymään kiireellisimpiin ja vaikuttavimpiin ongelmiin.

5. Korjaako Plexicus automaattisesti haavoittuvuuksia?

Kyllä, Plexicus analysoi haavoittuvaa koodia ja ehdottaa korjauksia, jotka kehittäjät voivat tarkistaa ja hyväksyä suoraan PR

, minimoiden manuaalisen tutkimuksen.6. Kuinka löydökset kommunikoidaan kehittäjille?

Löydökset julkaistaan PR-koristeina, kommentteina tiettyihin koodiriveihin PR

, joten kehittäjät näkevät ne siellä, missä he jo työskentelevät.7. Mitä CI/CD-alustoja ja versionhallintajärjestelmiä Plexicus tukee?

Plexicus integroituu suosittuihin CI/CD-alustoihin, kuten Jenkins ja GitHub Actions, ja toimii versionhallintajärjestelmien kanssa, mukaan lukien GitHub, GitLab ja Bitbucket.

8. Onko Plexicuksesta ilmainen versio?

Kyllä, Plexicus tarjoaa ilmaisen Community Tier -version. Voit aloittaa ilman kustannuksia. Katso hinnoittelusivulta lisätietoja.

9. Miksi kehittäjät usein sivuuttavat tietoturvalöydökset?

Kehittäjät sivuuttavat usein löydökset, koska tietoturvatyökalut voivat olla häiritseviä, meluisia ja aikaa vieviä. Plexicus ratkaisee tämän tekemällä tietoturvasta osan olemassa olevaa työnkulkua ja tarjoamalla toteuttamiskelpoisia korjauksia.