Plexicus vs. Jit: Mikä AI DevSecOps -työkalu todella korjaa takalogisi?

Vuoteen 2026 mennessä DevSecOps-keskustelut ovat muuttuneet. Haavoittuvuuksien löytäminen ei ole enää suurin haaste. Nyt suurin ongelma on suuri määrä tietoturvavelkaa, jota kehittäjillä ei ole aikaa käsitellä.

Jos vertaat Plexicus ja Jit, harkitset kahta pääasiallista lähestymistapaa: Autonominen korjaus ja Yhtenäinen orkestrointi. Molemmat alustat pyrkivät tekemään asioista helpompia, mutta niillä on erilaiset filosofiat ja ne tarjoavat erilaisia kokemuksia insinööreillesi.

Tämä opas tarjoaa selkeän, puolueettoman vertailun Jitistä ja Plexicuksesta todellisissa DevSecOps-työnkuluissa.

Nopea vertailuyhteenveto

| Ominaisuus | Plexicus | Jit |

|---|---|---|

| Ydinfilosofia | Korjaus ensin: Käyttää tekoälyä korjatakseen löytämänsä koodin. | Orkestrointi ensin: Yhdistää “Security-as-Code”-pinon. |

| Automaatioaste | Korkea: Autonomiset tekoälyagentit luovat/testaavat PR-korjauksia. | Kohtalainen: Tekoälyn avustama triage ja “yksi klikkaus” korjaukset. |

| Keskeinen erottaja | Codex Remedium: Tekoäly, joka kirjoittaa toimivaa koodia. | Tietoturvasuunnitelmat: YAML-pohjainen monityökaluorkestrointi. |

| Ensisijainen käyttäjä | DevSecOps & tiimit, joilla on korkea tietoturvavelka. | Kehittäjät & tiimit, jotka rakentavat pinon alusta. |

| Pilvituki | AWS, Azure, GCP, Oracle Cloud. | AWS, Azure, GCP. |

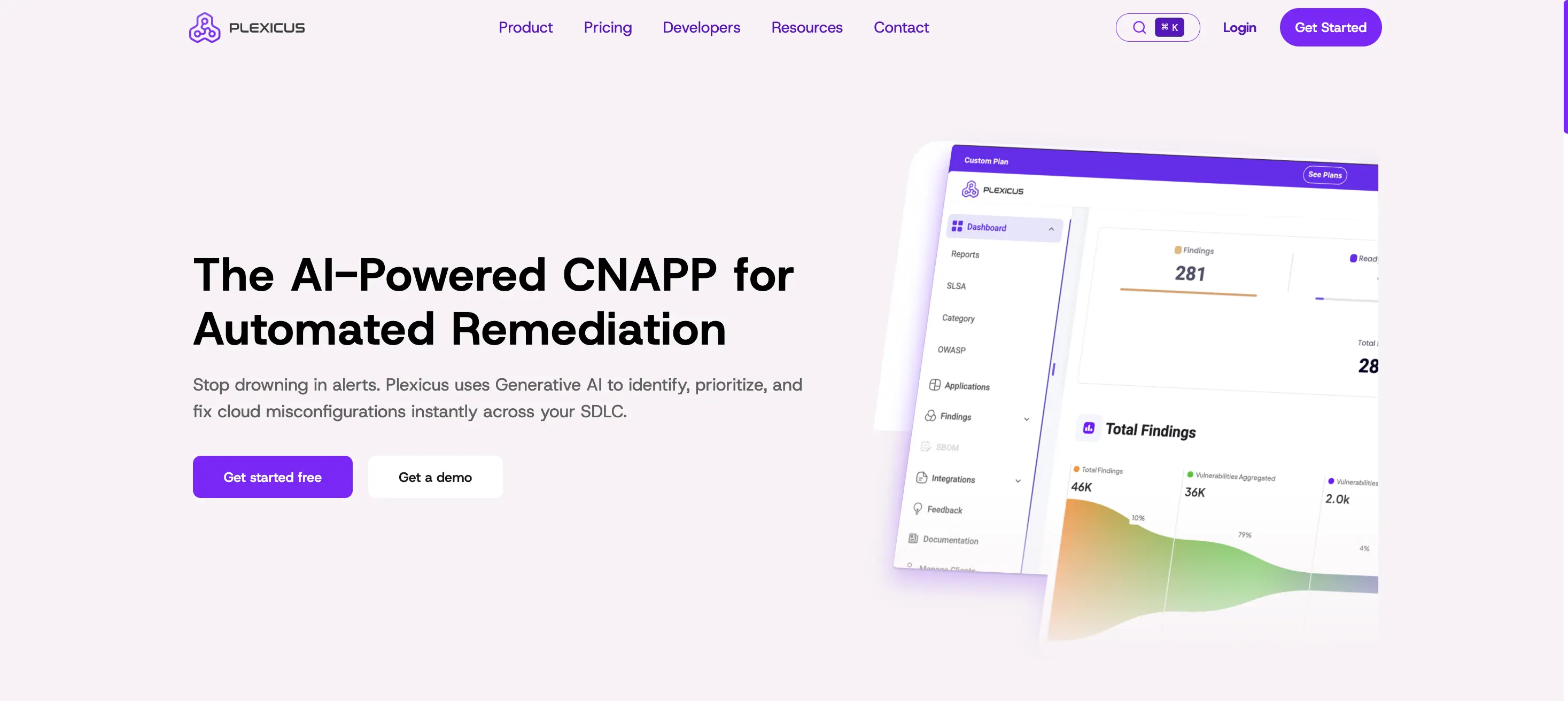

Mikä on Plexicus?

Plexicus on tekoälypohjainen Cloud-Native Application Protection (CNAPP) ja Application Security Posture Management (ASPM) -alusta, joka on suunniteltu niin sanotulle ‘automatisoidun hiljaisuuden’ aikakaudelle.

- Ongelma on, että perinteiset skannerit luovat liikaa melua. Ne tuottavat tikettejä, joita kehittäjät usein päätyvät sivuuttamaan.

- Plexicus ratkaisee tämän käyttämällä Codex Remedium -tekoälymoottoriaan yhdistämään havaitsemisen ja korjaamisen. Sen sijaan, että se vain lähettäisi hälytyksiä, se analysoi koodin, ymmärtää logiikan ja luo toimivan Pull Requestin (PR) korjauksella.

- Tavoitteena on alentaa Mean Time to Remediation (MTTR) automatisoimalla rutiininomainen korjaustyö. Tämä antaa kehittäjille enemmän aikaa tarkistaa ja hyväksyä korjauksia sen sijaan, että he kirjoittaisivat niitä.

Mikä on Jit?

Jit (Just-In-Time) on Application Security Orchestration -alusta, joka tekee “Minimum Viable Security” -pinon käyttöönotosta vaivatonta.

- Ongelma on, että erillisten työkalujen hallinta SAST, SCA, salaisuuksien ja IaC osalta voi olla suuri operatiivinen päänsärky.

- Jit ratkaisee tämän yhdistämällä suosittuja avoimen lähdekoodin työkaluja, kuten Semgrep ja Trivy, yhdeksi kehittäjäystävälliseksi alustaksi. Sen Security Plans -ominaisuudella voit luoda täydellisen turvallisuusprosessin GitHub-organisaatiosi ympärille vain muutamassa minuutissa.

- Tavoitteena on antaa kehittäjille yksi yhtenäinen näkymä kaikista sovellusturvallisuuden havainnoista suoraan heidän työnkulussaan.

Keskeiset erot yhdellä silmäyksellä

- “Korjaaja” vs. “Manager”: Plexicus on tekoälyagentti, joka tekee työn (kirjoittaa koodia). Jit on hallintakerros, joka koordinoi työkaluja (suorittaa skannauksia).

- Luontainen saavutettavuus: Plexicus sisältää Plexalyzerin, joka määrittää, onko haavoittuvuus todella “saavutettavissa” tuotannossa. Jit käyttää “Attack Path” -analyysiä riskin visualisointiin, mutta Plexicus keskittyy enemmän käyttämään näitä tietoja järjestääkseen, mitkä tekoälykorjaukset suoritetaan ensin.

- Työkalujen syvyys: Jit luottaa voimakkaasti muiden työkalujen (avoimen lähdekoodin tai kaupallisten) orkestrointiin. Plexicus on yhtenäisempi alusta, jossa älykkyys on sisäänrakennettu itse korjausagenttiin.

Ominaisuuskohtainen vertailu

1. Korjaustyönkulku

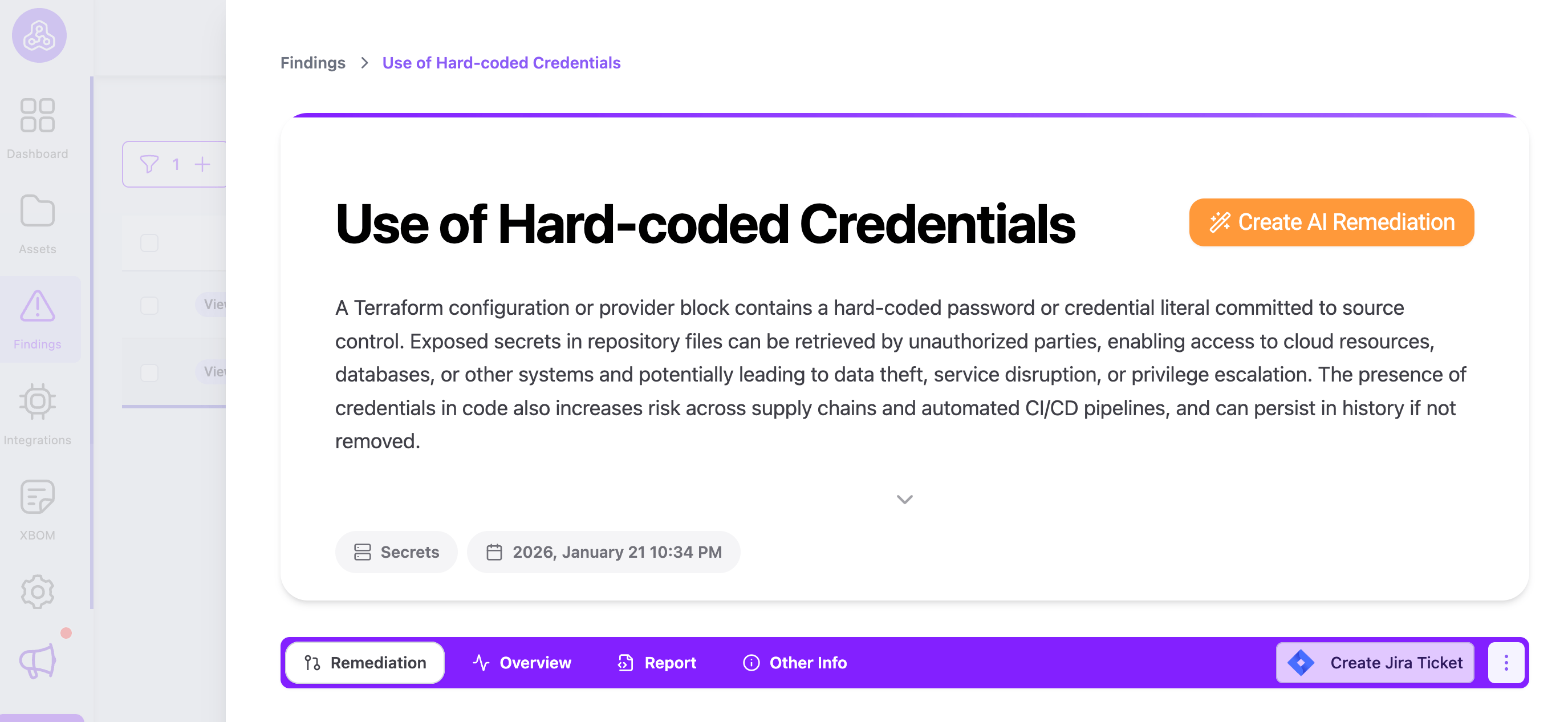

-

Plexicus: Tämä on sen “Killer Feature”. Kun haavoittuvuus havaitaan, Plexicus käynnistää Codex Remedium AI -moottorinsa. Tämä agentti kloonaa arkiston väliaikaiseen hakemistoon, tuottaa kooditason korjauksen AI

avulla eristetyssä Docker-sandboxissa, poimii muutokset git diff -muodossa ja avaa automaattisesti pull requestin korjauksen kanssa. PR voidaan sitten validoida olemassa olevissa CI/CD-putkissa (kuten GitHub Actions) varmistaakseen, ettei regressioita ole ennen yhdistämistä.

-

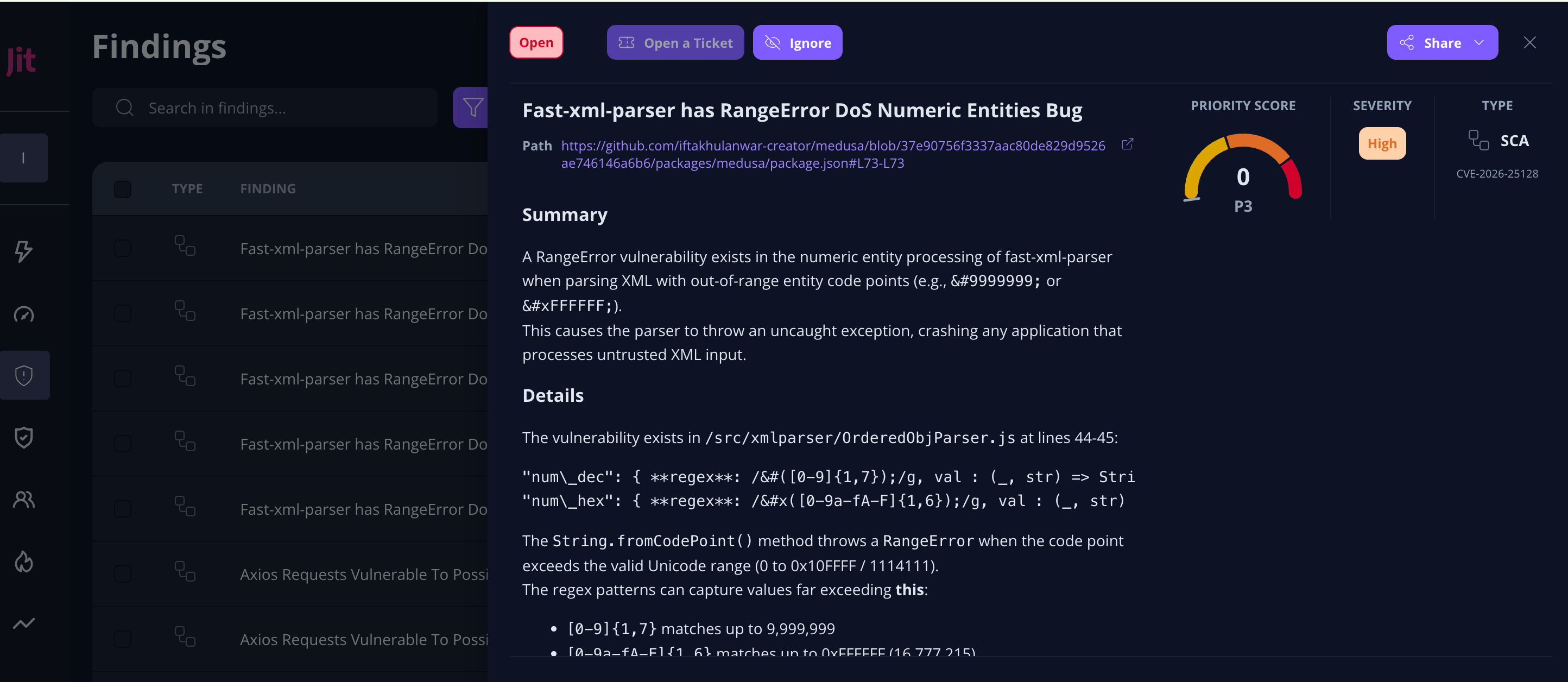

Jit: Keskittyy “Inline Fixes” ja “One-Click Remediation”. Yleisten ongelmien (kuten vanhentuneen kirjaston) kohdalla Jit voi automatisoida version korotuksen. Monimutkaisempien koodin haavoittuvuuksien kohdalla se tarjoaa ehdotetun korjauksen, jonka kehittäjä voi tarkistaa ja soveltaa yhdellä klikkauksella.

2. Kehittäjäkokemus (DX)

- Jit: Optimoitu Shift Left -liikkeelle. Se elää PR. Jos kehittäjä sisällyttää salaisuuden tai haavoittuvan paketin, Jit kommentoi välittömästi. Kokemus on suunniteltu olemaan “näkymätön” kunnes korjausta tarvitaan.

- Plexicus: Optimoitu “Security Silence”. Automatisoimalla korjauksen Plexicus pyrkii pitämään kehittäjän Jira/Ticket-jono tyhjänä. Kehittäjä on pääasiassa vuorovaikutuksessa Plexicuksen kanssa Merge-vaiheessa eikä Triage-vaiheessa.

3. Integraatio ja Skaalautuvuus

- Jit: Erinomainen tiimeille, jotka rakastavat avoimen lähdekoodin ratkaisuja. Sen avulla voit vaihtaa työkaluja (esim. vaihtaa yhden SAST-moottorin toiseen) ilman, että kehittäjän työnkulku muuttuu.

- Plexicus: Tukee monipilviympäristöjä integroitumalla yleisesti käytettyihin pilviturvallisuustyökaluihin (Prowler ja CloudSploit) ja tarjoaa natiivin skannauskyvyn AWS, Azurelle, GCP ja Oracle Cloud Infrastructurelle. Alusta on rakennettu yritysympäristöjä varten, ja siinä on ominaisuuksia kuten roolipohjainen pääsynhallinta (RBAC), monivuokraajatuki ja webhook-integraatiot mukautettuihin tikettijärjestelmiin.

Automaatio & Kehittäjän Vaikutus

Vuonna 2026 suurin kustannus turvallisuudessa ei ole lisenssi; se on insinööriaika.

- Jit säästää aikaa asennuksessa ja näkyvyydessä. Sinun ei enää tarvitse omistaa henkilöä hallitsemaan 10 eri turvallisuustyökalua.

- Plexicus säästää aikaa suorittamisessa. Se poistaa “Tutkimus -> Korjaus -> Testaus” -silmukan, joka tällä hetkellä vie noin 20 % keskimääräisen kehittäjän viikosta.

Plussat & Miinukset

Plexicus

Plussat:

- Autonominen tekoälypohjainen korjaus: Tuottaa koodikorjauksia Codex Remedium -moottorin avulla ja luo automaattisesti pull-pyynnöt tarkistettavaksi

- Kattava turvallisuuskattavuus: Integroi yli 26 työkalua SAST, SCA, salaisuuksien tunnistuksen, konttiskannauksen ja monipilviturvallisuuden (AWS, Azure, GCP, Oracle OCI) osalta

- Kolmitasoinen korjausstrategia: Ohjaa löydökset älykkäästi vaimennuksiin (väärät positiiviset), kirjastopäivityksiin tai tekoälyn tuottamiin korjauksiin löydöksen tyypin perusteella

Miinukset:

- Vaatii PR-tarkistusprosessin: AI tuottamat korjaukset tarvitsevat ihmisen tarkistuksen ennen yhdistämistä, mikä vaatii tiimin sitoutumista AI-avusteisiin työnkulkuihin

- Korkeampi kustannus kuin DIY avoimen lähdekoodin ratkaisut: Kehittyneet ominaisuudet vaativat suuremman alkuinvestoinnin kuin perus avoimen lähdekoodin asetukset.

Jit

Plussat:

- Nopein “Zero-to-One” asennus alalla.

- Yhtenäinen näkymä kaikista avoimen lähdekoodin turvallisuustyökaluista.

- Läpinäkyvä, kehittäjäkohtainen hinnoittelu.

Miinukset:

- Rajoitettu skannereilla, joita se orkestroi, se ei voi korjata sitä, mitä skanneri ei täysin ymmärrä.

- Suuri määrä hälytyksiä voi silti johtaa triage-väsymykseen.

Milloin Plexicus on järkevämpi

Plexicus sopii paremmin laajeneville insinööritiimeille, jotka ovat jo “turvallisuustietoisia”, mutta hukkuvat haavoittuvuuksien takalogiin.

Jos turvallisuustiimisi viettää koko päivän kehittäjien jahtaamiseen “päivitä tämä kirjasto, kiitos”, Plexicus ratkaisee ongelman yksinkertaisesti tekemällä päivityksen heidän puolestaan.

Milloin Jit saattaa olla parempi valinta

Jit on parempi valinta startupeille ja kevyille tiimeille, joilla ei tällä hetkellä ole turvallisuustyökaluja. Jos sinun täytyy läpäistä SOC 2 -auditointi ensi kuussa ja saada SAST, SCA ja salaisuuksien skannaus toimimaan 50 repositorion yli huomisaamuun mennessä, Jit on tehokkain reitti.

Keskeiset huomiot

Päätös Plexicuksen ja Jitin välillä riippuu yksinkertaisesta kysymyksestä: Tarvitsetko enemmän silmiä ongelmaan vai enemmän käsiä näppäimistölle?

Jit tarjoaa silmät, jotka tuottavat yhtenäisen, kristallinkirkkaan näkymän riskeistäsi.

Plexicus tarjoaa kädet, AI-kumppanin, joka todella kirjoittaa koodin riskien sulkemiseksi.

Usein kysytyt kysymykset (FAQ)

1. Korjaako Jit koodia samalla tavalla kuin Plexicus?

Ei oikeastaan. Jit on edistynyt pitkälle “Agentic AppSec” -lähestymistavallaan, mutta se keskittyy edelleen ensisijaisesti auttamaan kehittäjiä korjaamaan ongelmia. Se tarjoaa yhden klikkauksen toimintoja (kuten riippuvuuden version korottaminen) ja AI

tuottamia ehdotuksia, joita kehittäjät tarkistavat ja soveltavat itse.Plexicus on suunniteltu eri tavalla. Se on rakennettu autonomiseen korjaamiseen - sen AI (Codex Remedium) kirjoittaa korjauksen eristetyssä Docker-sandboxissa, luo haaran ja avaa pull requestin tarkistettavaksi. PR validoidaan sitten olemassa olevissa CI/CD-putkissa (kuten GitHub Actions) varmistaakseen, ettei regressioita ole ennen yhdistämistä.

2. Voidaanko Plexicus ja Jit käyttää yhdessä?

Kyllä, ja se on melko yleistä. Monet tiimit käyttävät Jitiä “ohjauspaneelina” ajaakseen ja järjestääkseen useita skannereita, ja luottavat sitten Plexicukseen korjausjonon tyhjentämisessä. Koska molemmat työkalut integroituvat GitHubiin ja GitLabiin ja ovat API-ensimmäisiä, ne toimivat hyvin rinnakkain. Jit antaa näkyvyyttä, ja Plexicus tekee raskaan työn.

3. Kumpi auttaa enemmän SOC 2 -auditin läpäisemisessä?

Se riippuu siitä, missä vaiheessa olet:

- Jit on yleensä parempi nopeaan vaatimustenmukaisuuden saavuttamiseen. Sen security-as-code-asetus auttaa tiimejä nopeasti käynnistämään tarvittavat skannerit, erityisesti startup-yrityksille, jotka kohtaavat ensimmäisen SOC 2 -auditinsa.

- Plexicus loistaa, kun olet jo vaatimustenmukainen. Haavoittuvuuksien automaattinen korjaaminen auttaa estämään ongelmien jäämistä avoimiksi liian kauan ja työntämästä sinua ulos vaatimustenmukaisuudesta jatkuvien auditointien aikana.

4. Kuinka he käsittelevät väärät positiiviset?

Molemmat pyrkivät vähentämään hälyä, mutta eri tavoin:

- Plexicus havaitsee vääriä positiivisia analysoimalla koodin kontekstia - erottamalla testitiedostot, dokumentaation ja esimerkit tuotantokoodista. Jos se ei pysty tunnistamaan, missä ongelma pitäisi korjata, kyseessä on todennäköisesti väärä positiivinen, ja se voidaan automaattisesti tukahduttaa.

- Jit keskittyy kontekstiin. Se tarkistaa, onko resurssi internetin kautta saavutettavissa tai käsitteleekö se arkaluonteisia tietoja, ja päättää sitten, onko hälytys todella kriittinen vai pelkästään informatiivinen.

5. Entä monipilvituki?

- Plexicus tukee kaikkia suuria pilvipalveluntarjoajia, mukaan lukien AWS, GCP, Azure ja Oracle Cloud (OCI), mikä tekee siitä vahvan vaihtoehdon tiimeille, joilla on monimutkaisia tai sekaympäristöjä.

- Jit kattaa AWS, Azuren ja GCP hyvin, mutta sen pilviturvallisuus keskittyy ensisijaisesti infrastruktuuri-koodina (kuten Terraform ja CloudFormation) eikä syvälliseen ajonaikaiseen suojaan.