10 parasta Sysdig-vaihtoehtoa: Syvästä forensiikasta automatisoituun korjaukseen

Sysdig on tunnustettu vahvasta kernel-tapahtumien kattavuudestaan. Se on rakennettu Falcon avoimen lähdekoodin perustalle ja on suosittu SOC-tiimien keskuudessa, jotka tarvitsevat yksityiskohtaista näkyvyyttä Linux-kerneliin tai Kubernetes-podeihin.

Kun organisaatiot lähestyvät vuotta 2026, turvallisuusmaisema on muuttunut. Vaikka Sysdig on edelleen vahva murtojen havaitsemisessa, monet tiimit kohtaavat nyt uuden aukon: taustalla olevien ongelmien korjaamisen. Pelkästään vuoden 2025 ensimmäisellä neljänneksellä hyödynnettiin yli 159 CVE

[2] Lähde: “159 CVEs Exploited in Q1 2025, 28.3% Within 24 Hours of Disclosure.” The Hacker News, viitaten VulnCheck-tutkimukseen. https://thehackernews.com/2025/04/159-cves-exploited-in-q1-2025-283.html. Luettu 31. joulukuuta 2025.

Kun harkitset työkalupakettiasi, muista, että hyökkäyksistä raportoiminen ei riitä; tehokas turvallisuus vaatii nyt työkaluja, jotka auttavat sinua sulkemaan silmukan toiminnallisilla korjauksilla. Päätöksentekijöiden tulisi priorisoida ratkaisuja, joilla on vahvat korjaus-ominaisuudet, jotta ne vastaavat kehittyviin turvallisuustarpeisiin. Keskittymällä työkaluihin, jotka eivät vain havaitse, vaan myös automatisoivat ja tehostavat korjauksia, organisaatiot voivat merkittävästi vähentää alttiuttaan haavoittuvuuksille ja parantaa yleistä turvallisuusasemaa.

Miksi luottaa meihin?

Plexicus keskittyy korjaamiseen. Kuromme umpeen kuilun hälytyksistä ratkaisuihin, sillä uskomme, että havaitseminen on suurelta osin ratkaistu, mutta ongelmien korjaaminen on monille yrityksille haaste. Nyt, kun 41 % koodista on tekoälyn tuottamaa [1], turvallisuusvelka on liian suuri manuaaliselle tarkastukselle. Arvioimme minkä tahansa työkalun menestystä sen perusteella, kuinka nopeasti se korjaa ongelmat (MTTR), ei vain kuinka monta hälytystä se lähettää.

[1] Lähde: “AI Coding Assistant Statistics: Trends, Usage & Market Data.” Second Talent, www.secondtalent.com/resources/ai-coding-assistant-statistics/. Käytetty 31. joulukuuta 2025.

Teemme myös tiivistä yhteistyötä erilaisten yritysten kanssa, aina innovatiivisista startup-yrityksistä vakiintuneisiin yrityksiin, parantaaksemme korjauskykyjämme Plexicuksen avulla. Nämä kumppanuudet mahdollistavat monipuolisten näkemysten ja teknologisten edistysaskeleiden integroinnin ratkaisuihimme, mikä mahdollistaa tehokkaammat ja räätälöidymmät korjaustulokset. Yhteistyössä alan johtajien kanssa tarjoamme asiakkaillemme ainutlaatuisia arvolupauksia, kuten nopeammat vasteajat ja räätälöidyt turvallisuustoimenpiteet, mikä erottaa Plexicuksen kilpailukykyisillä markkinoilla.

Yhdellä silmäyksellä: Top 10 Sysdig-vaihtoehtoa vuodelle 2026

| Alusta | Parhaiten sopiva | Keskeinen erottaja | Asennustyyppi |

|---|---|---|---|

| Plexicus | Nopea korjaus | AI-pohjainen “Klikkaa korjataksesi” | Agentiton (OIDC) |

| Aqua Security | K8s Kovettaminen | Koko elinkaaren kuvan varmistus | Hybridi |

| Prisma Cloud | Yhteensopivuus | Yhtenäinen Policy-as-Code | Hybridi |

| Wiz | Pilvinäkyvyys | Turvallisuusgraafi | Agentiton |

| AccuKnox | Nollaluottamus | KubeArmor-pohjainen valvonta | Agenttipohjainen |

| CrowdStrike | Uhkatiedustelu | Yhden agentin EDR + Pilvi | Agenttipohjainen |

| Falco (OSS) | DIY Ajoaika | Alkuperäinen avoimen lähdekoodin ydin | Agenttipohjainen |

| Orca Security | Agentiton syvyys | SideScanning-teknologia | Agentiton |

| Lacework | Poikkeavuudet | Polygraph-käyttäytymiskartoitus | Agentiton |

| Snyk | Kehittäjävirta | Alkuperäinen IDE & PR-integraatio | Integraatio |

1. Plexicus (Korjausjohtaja)

Plexicus on optimaalinen ratkaisu tiimeille, jotka ovat ylikuormitettuja jatkuvista hälytyksistä. Kun Sysdig paljastaa tapahtumat, Plexicus varmistaa, että tapahtumat ratkaistaan tarjoamalla tehokkaita koodikorjauksia.

- Keskeiset ominaisuudet: Codex Remedium on tekoälymoottori, joka luo toimivia koodipäivityksiä (päivityksiä ohjelmistojen haavoittuvuuksien korjaamiseksi) ja Pull Requesteja (pyyntöjä yhdistää koodimuutoksia) tunnistettuihin haavoittuvuuksiin.

- Keskeinen erottelija: Toisin kuin Sysdig, joka keskittyy ajonaikaisiin tapahtumiin, Plexicus yhdistää ajonaikaiset tapahtumat lähdekoodiin. Se käyttää ajonaikaista dataa priorisoidakseen korjaukset koodille, joka on todellisuudessa vaarassa.

- Edut: Vähentää merkittävästi MTTR; tarjoaa kehittäjille “yhdellä klikkauksella” korjauskokemuksen; ei vaadi agenttia ydinnäkyvyyden saavuttamiseksi.

- Haitat: Ei tarjoa samaa “ydintason” forensiikkaa kuin Sysdig jälkikäteen tapahtuvaan tutkintaan.

- Valitse Plexicus tehokkaasti vähentääksesi haavoittuvuuksien jonoasi ja edistyäksesi kohti automatisoitua turvallisuutta. Ottamalla käyttöön Plexicus, organisaatiot voivat paitsi tehostaa korjausprosessejaan, myös osoittaa merkittävää liiketoiminnallista vaikutusta. Ratkaisumme avulla yritykset kokevat usein konkreettisen vähennyksen tietomurtoihin liittyvissä kustannuksissa ja saavuttavat sujuvamman sääntelyvaatimusten noudattamisen, mikä korostaa sijoitetun pääoman tuottoa, joka resonoi liiketoiminta-arvoon keskittyneiden johtajien kanssa.

2. Aqua Security

Aqua on suora kilpailija Sysdigille, tarjoten täydellisemmän koodista pilveen -alustan, joka keskittyy vahvasti konttien eheyteen.

- Keskeiset ominaisuudet: Dynaaminen uhka-analyysi (DTA; järjestelmä, joka testaa uhkia ajamalla kuvia kontrolloidussa ympäristössä, jota kutsutaan hiekkalaatikoksi); vahvat pääsynvalvontalaitteet Kubernetesille (turvatarkastukset, jotka estävät luvattomat käyttöönotot).

- Keskeinen erottaja: Ylivertainen Kuvan varmistus; se voi estää luvattomia kuvia koskaan ajamasta klusterissasi.

- Plussat: Erittäin skaalautuva; erinomainen korkean vaatimustenmukaisuuden ympäristöihin (FSI, hallitus).

- Miinukset: Käyttöliittymä voi olla modulaarinen ja monimutkainen navigoida.

3. Prisma Cloud (Palo Alto Networks)

Prisma toimii kattavana konsolidointialustana. Valitse se palomuurien, pilviaseman ja säilöjen ajonaikaisen yhtenäiseen hallintaan.

- Keskeiset ominaisuudet: Yhtenäinen Policy-as-Code; syvä integrointi Palo Alton uhkatiedusteluun.

- Keskeinen erottaja: Se on markkinoiden kattavin CNAPP, joka kattaa lähes kaikki vaatimustenmukaisuuskehykset maailmanlaajuisesti.

- Plussat: “Yksi näkymä” koko yritykselle.

- Miinukset: Erittäin monimutkainen asennus; vaatii omistautuneita ylläpitäjiä hallintaan.

4. Wiz

Wiz asettaa standardin näkyvyydelle. Se on paljon helpompi ottaa käyttöön suurissa monipilviympäristöissä kuin Sysdig, koska se ei käytä agentteja.

- Avainominaisuudet: Security Graph tunnistaa “myrkylliset yhdistelmät” (esimerkiksi kun haavoittuva pod, itsenäinen ohjelmistoyksikkö julkisella IP-osoitteella, ja admin-tason Identity and Access Management (IAM) -rooli luovat riskialttiin kokoonpanon).

- Keskeinen erottaja: Lähes välitön käyttöönotto; tarjoaa välitöntä arvoa ilman ytimen sensoreiden kitkaa.

- Plussat: Uskomaton käyttöliittymä; erittäin vähän hälyä.

- Miinukset: Rajoitettu syväajonaikainen suojaus; ei voi tappaa haitallista prosessia kuten Sysdig.

5. AccuKnox

AccuKnox on ensisijainen ratkaisu Zero Trustin toteuttamiseen Kubernetesissä, hyödyntäen CNCF

isännöimää KubeArmor-projektia.- Avainominaisuudet: Uhkien inline-mitigaatiot (hyökkäysten estäminen reaaliajassa); “vähimmän etuoikeuden” politiikkojen tiukka toimeenpano (tiukat pääsynhallinnat, jotka sallivat vain välttämättömät oikeudet).

- Keskeinen erottaja: Suunniteltu estämään hyökkäyksiä, ei vain hälyttämään niistä, käyttäen Linux Security Moduleja (LSM; työkaluja turvallisuuspolitiikkojen toimeenpanoon) kuten AppArmor ja SELinux (turvallisuuskehykset Linux-käyttöjärjestelmälle).

- Plussat: Todellinen “Zero Trust” pilvelle; avoimen lähdekoodin perintö.

- Miinukset: Korkeat tekniset vaatimukset politiikkojen hienosäätöön.

6. CrowdStrike Falcon Cloud Security

CrowdStrike mahdollistaa pilviturvallisuuden, joka on linjassa päätepisteiden suojauksen kanssa, keskittyen ensisijaisesti edistyneeseen uhkametsästykseen.

- Keskeiset ominaisuudet: 24/7 hallinnoitu havaitseminen ja reagointi (MDR; turvallisuuspalvelu, joka tarjoaa ympärivuorokautista valvontaa ja tapausten käsittelyä); integroitu identiteettisuojaus (suojatoimenpiteet luvattoman tilien käytön estämiseksi).

- Keskeinen erottaja: Käyttää Falcon Agent -agenttia yhdistämään pilvikuormituksen uhkat maailmanlaajuisiin päätepisteiden hyökkäyskuvioihin.

- Plussat: Maailmanluokan uhkatiedustelu; helppo ostaa, jos olet jo CrowdStrike-asiakas.

- Miinukset: Erittäin rajalliset “Shift Left” (koodi/SCA) -ominaisuudet verrattuna Snykiin tai Plexicukseen.

7. Falco (Avoin lähdekoodi)

Jos pidät Sysdigistä, mutta et halua maksaa yrityslisenssistä, voit käyttää Falcoa suoraan. Falco on CNCF

valmistunut ajonaikainen standardi.- Keskeiset ominaisuudet: Reaaliaikainen ytimen tason auditointi; erittäin muokattavat YAML-säännöt.

- Keskeinen erottaja: 100% ilmainen ja avoin lähdekoodi; valtava yhteisön luoma sääntökirjasto (käyttäjät voivat luoda ja jakaa mukautettuja havaitsemissääntöjä).

- Plussat: Ääretön joustavuus; ei toimittajalukkoa.

- Miinukset: Ei hallintapaneelia; vaatii merkittävää insinöörityötä mukautetun hälytys-/vastatoimijärjestelmän rakentamiseksi.

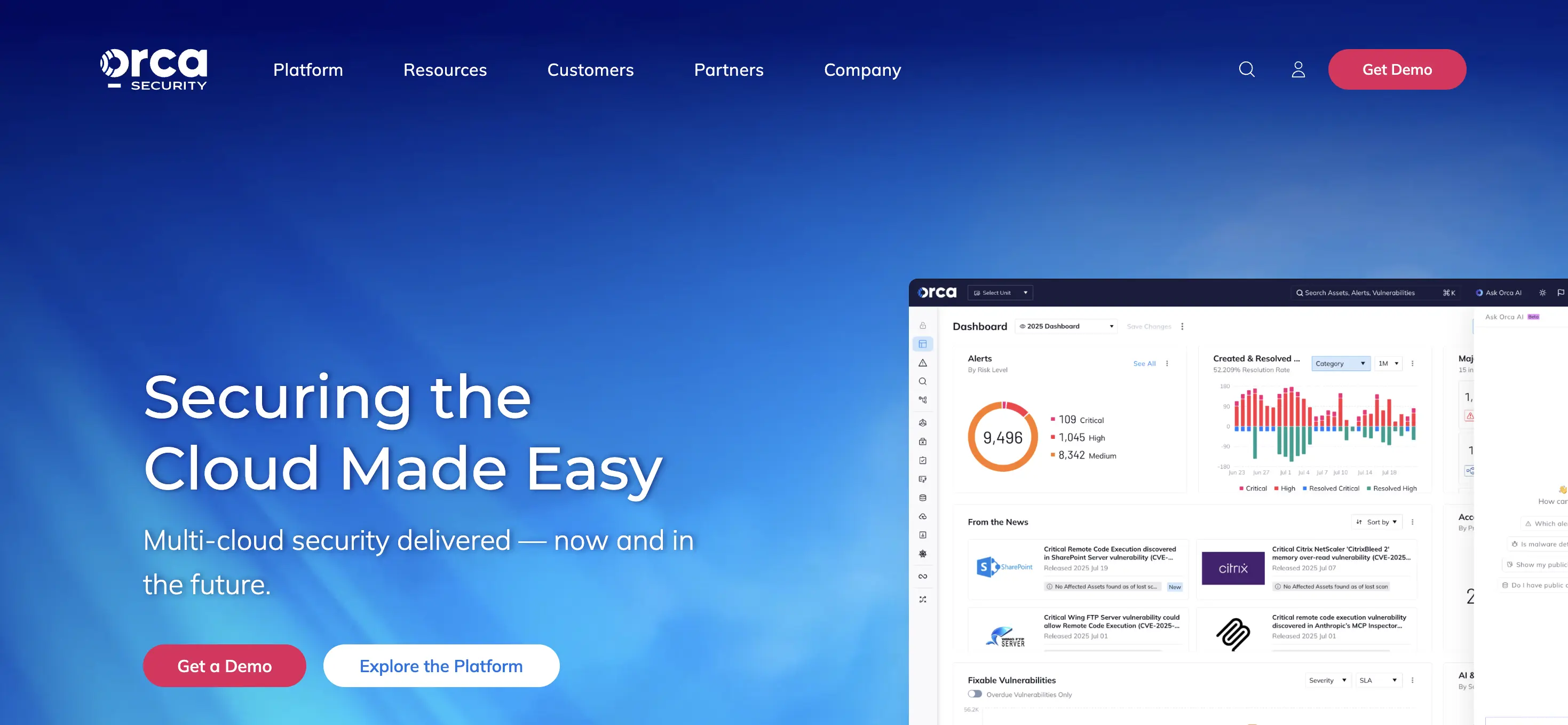

8. Orca Security

Orca oli edelläkävijä SideScanning-teknologiassa. Sen agentiton arkkitehtuuri menee pidemmälle kuin Wiz analysoimalla virtuaalikoneiden levyn tilaa.

- Keskeiset ominaisuudet: Koko pinon näkyvyys käyttöjärjestelmään, sovelluksiin ja dataan; vahva Data Security Posture Management (DSPM).

- Keskeinen erottaja: Lukee pilviomaisuutesi “lohkovarastoa” (digitaalinen tallennus, jota käytetään pilvipalvelimilla) löytääkseen salaisuuksia (piilotettuja arkaluonteisia tietoja, kuten salasanoja tai avaimia) ja haavoittuvuuksia ilman, että koodia ajetaan isännällä.

- Plussat: Ei vaikutusta suorituskykyyn työkuormissa.

- Miinukset: Puuttuu “aktiivinen vastaus” -ominaisuudet, joita eBPF-pohjaiset työkalut kuten Sysdig tarjoavat.

9. Lacework (FortiCNAPP)

Nyt osa Fortinetia, Lacework tunnetaan koneoppimisesta. Se ei perustu sääntöihin; sen sijaan se oppii ympäristösi käyttäytymisen.

- Keskeiset ominaisuudet: Polygraph-teknologia, joka kartoittaa jokaisen prosessivuorovaikutuksen (seuraa, miten ohjelmistokomponentit kommunikoivat) löytääkseen poikkeavuuksia (odottamaton käyttäytyminen).

- Keskeinen erottaja: Automaattinen uhkien havaitseminen, joka ei vaadi manuaalista sääntöjen kirjoittamista.

- Plussat: Erinomainen “Tuntemattomien tuntemattomien” (Zero-days) löytämiseen.

- Miinukset: Voi olla “musta laatikko”; on vaikea tietää miksi se merkitsi hälytyksen.

10. Snyk

Snyk tunnetaan kehittäjien keskuudessa huippuvalintana. Kun Sysdig ei ole kehitystiimien käytössä, Snyk toimittaa johdonmukaisesti.

- Keskeiset ominaisuudet: Alkuperäinen IDE-integraatio; automatisoidut PR kirjastopäivityksille.

- Keskeinen erottaja: Toimii täysin kehittäjän työnkulussa, havaitsee virheet ennen kuin ne edes saavuttavat klusterin.

- Plussat: Laaja kehittäjien omaksuminen (laajasti käytetty ohjelmistosuunnittelijoiden keskuudessa); erittäin nopea.

- Miinukset: Sen ajonaikainen suojaus (Sysdigin leipä ja voi) on edelleen toissijainen sen AppSec-ominaisuuksiin nähden.

Vuonna 2026 pelkät hälytyksiä antavat tietoturvatyökalut katsotaan vanhentuneiksi. Johtavien alustojen on automaattisesti korjattava pysyäkseen uusien uhkien tahdissa.

UKK: Vuoden 2026 tietoturvan todellisuudet

Miksi siirtyä pois Sysdigistä?

Useimmat tiimit vaihtavat monimutkaisuuden ja kustannusten vuoksi. Sysdigin agenttipohjainen malli on tehokas, mutta resurssi-intensiivinen ja kallis ylläpitää. Jos et tarvitse ytimen forensiikkaa päivittäin, agentiton alusta kuten Plexicus tai Wiz on usein tehokkaampi.

Kun harkitset siirtymistä, on tärkeää arvioida siirtymäprosessia ja kuinka nämä uudet työkalut integroituvat olemassa oleviin työnkulkuihin. Johtajien tulisi arvioida mahdolliset siirtymäriskit ja suunnitella häiriöiden minimoimiseksi ja sujuvan integroinnin varmistamiseksi operatiivisiin käytäntöihinsä.

Voiko Plexicus korvata Sysdigin ajonaikaisen havainnoinnin?

Plexicus on suunniteltu korjaamiseen. Se valvoo jatkuvasti ympäristöäsi ja helpottaa haavoittuvuuksien nopeaa ratkaisemista, jotka työkalut kuten Sysdig tunnistavat. Vuonna 2026 useimmat tiimit ottavat käyttöön agentittoman työkalun näkyvyyttä varten ja käyttävät tekoälyalustoja, kuten Plexicus, korjaamiseen.

Onko agentiton tietoturva riittävä vuodelle 2026?

Nykyiset trendit osoittavat, että 28,3 % hyväksikäytöistä käynnistyy 24 tunnin sisällä paljastamisesta [2]. Agentittomat työkalut tarjoavat välittömän uhkan näkyvyyden pilvi-infrastruktuurissasi, usein ylittäen syvälle asennettujen agenttien arvon, jotka on otettu käyttöön osassa palvelimia. On kuitenkin tärkeää tunnustaa, että agentittomilla lähestymistavoilla saattaa olla rajoituksia tietyissä tilanteissa.

Ne eivät välttämättä tarjoa samaa analyysin syvyyttä tai kykyä olla suoraan vuorovaikutuksessa isäntäjärjestelmän kanssa kuin agenttipohjaiset työkalut. Tämä läpinäkyvyys on ratkaisevan tärkeää päätöksentekijöille, jotta he voivat tehdä tietoon perustuvia, riskeihin perustuvia valintoja tietoturva-asenteestaan.