Mikä on RBAC (roolipohjainen pääsynhallinta)?

Roolipohjainen pääsynhallinta, eli RBAC, on menetelmä järjestelmän turvallisuuden hallintaan määrittämällä käyttäjille tietyt roolit organisaatiossa. Jokaisella roolilla on oma joukko oikeuksia, jotka määrittävät, mitä toimintoja kyseisen roolin käyttäjät saavat suorittaa.

Sen sijaan, että annettaisiin lupa jokaiselle käyttäjälle erikseen, voit antaa sen roolien perusteella (esim. ylläpitäjä, kehittäjä, analyytikko jne.).

Tämä lähestymistapa helpottaa huomattavasti pääsyn hallintaa suurissa organisaatioissa, joissa on paljon käyttäjiä.

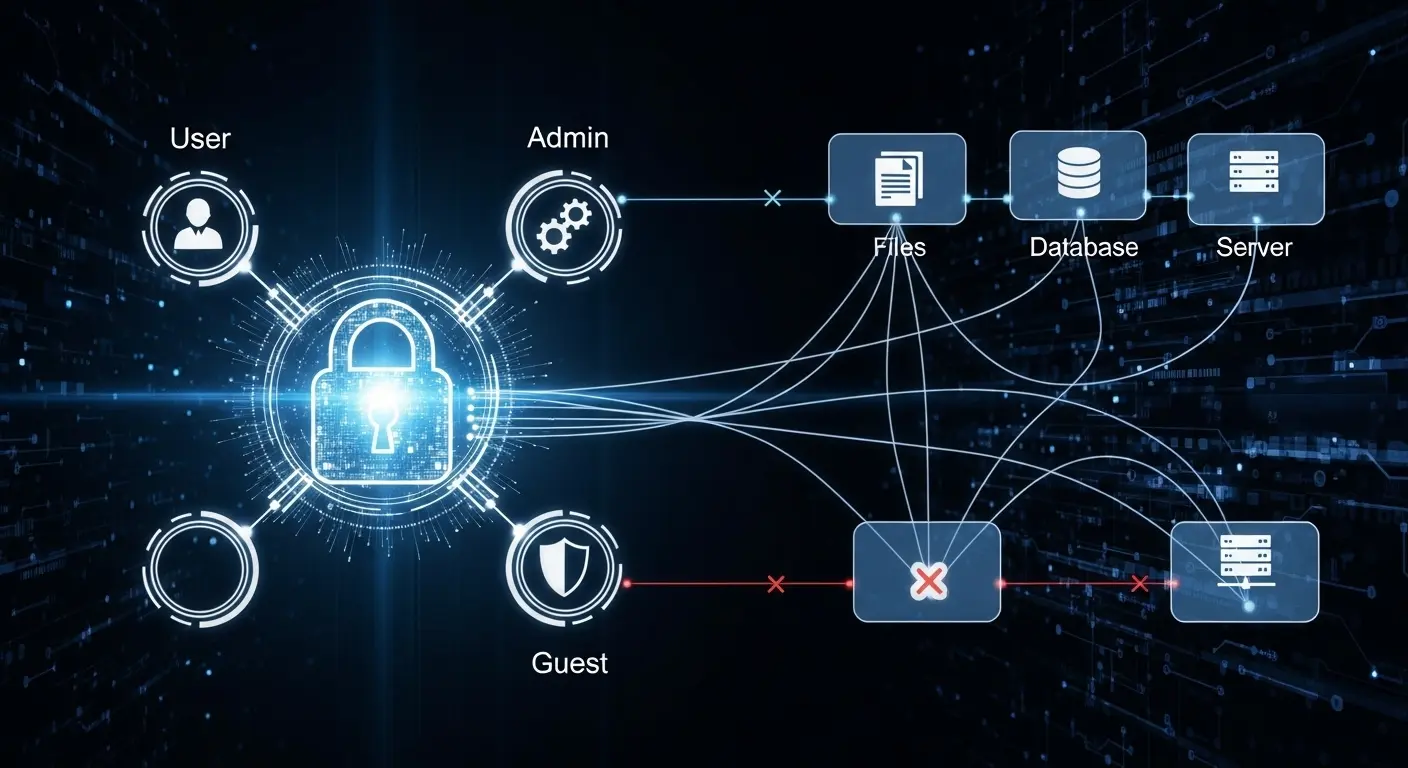

RBAC-malli visualisoi, miten käyttäjät yhdistyvät rooleihin ja oikeuksiin turvallisen pääsyn hallintaan

Miksi RBAC on tärkeä turvallisuudessa

Pääsynhallinta on keskeinen osa kyberturvallisuutta. Esimerkiksi eräs urakoitsija latasi kerran 6 Gt arkaluonteista tietoa, koska hänellä oli liikaa oikeuksia. Ilman asianmukaista pääsynhallintaa työntekijät tai urakoitsijat voivat päästä käsiksi tietoihin, joihin heidän ei pitäisi, mikä voi johtaa tietovuotoihin, sisäisiin uhkiin, väärinkonfigurointeihin tai jopa varkauksiin.

RBAC tukee vähimmän etuoikeuden periaatetta, mikä tarkoittaa, että käyttäjät saavat vain tarvitsemansa pääsyn. Tämä on keskeinen ajatus verkkosovellusten turvallisuudessa.

Miten RBAC-malli toimii

RBAC-malli sisältää tyypillisesti 3 komponenttia:

- Roolit: Nämä ovat määriteltyjä työtehtäviä tai vastuita organisaatiossa, kuten HR-päällikkö tai järjestelmänvalvoja. Rooli kokoaa yhteen tietyt oikeudet, joita tarvitaan tehtävien suorittamiseen.

- Oikeudet - Tietty toiminto, kuten käyttäjän poistaminen, asiakirjan muokkaaminen, tietokannan päivittäminen jne.

- Käyttäjät - Yksilöt, jotka on liitetty yhteen tai useampaan rooliin

Esimerkki:

- Admin-rooli: voi hallita käyttäjiä, konfiguroida järjestelmää ja tarkastella lokitietoja

- Kehittäjärooli: voi puskea koodia, ajaa rakennuksia, mutta ei voi hallita käyttäjiä

Tämä mekanismi varmistaa johdonmukaisuuden ja vähentää riskiä verrattuna yksittäisten käyttäjäoikeuksien hallintaan.

RBAC edut

Esimerkki RBAC-toteutuksesta, jossa käyttäjillä, ylläpitäjillä ja vierailla on eri käyttöoikeustasot tiedostoihin, tietokantoihin ja palvelimiin.

- Paranna turvallisuutta : Toteuttamalla vähimmäisoikeudet, RBAC voi minimoida luvattomien käyttäjien pääsyn arkaluonteisiin tietoihin, vähentää hyökkäyspintaa ja rajoittaa sisäisten uhkien mahdollisia vahinkoja.

- Skaalautuvuus : Kun organisaatio kasvaa, on ongelmallista hallita käyttöoikeuksia yksilöllisesti. RBAC yksinkertaistaa tätä prosessia ryhmittelemällä käyttäjät roolin perusteella ja hallitsemalla sen käyttöoikeuksia. Se on helpompaa verrattuna käyttöoikeuksien hallintaan yksilöllisesti.

- Toiminnallinen tehokkuus : RBAC auttaa organisaatioita vähentämään toistuvia tehtäviä. Järjestelmänvalvoja säätää vain roolimäärittelyä sen sijaan, että myöntäisi tai peruuttaisi pääsyn käyttäjä kerrallaan, mikä vie aikaa suuressa organisaatiossa.

- Yhdenmukaisuus : Monet sääntelykehykset, kuten GDPR, HIPAA ja PCI DSS, vaativat tiukkoja pääsynvalvontatoimia arkaluonteisten tietojen suojaamiseksi. RBAC auttaa organisaatioita noudattamaan näitä vaatimuksia toteuttamalla rakenteellisia pääsääntöjä. Roolipohjaisten pääsääntöjen osoittaminen ei ainoastaan vältä sakkoja, vaan myös rakentaa luottamusta asiakkaiden ja sääntelyviranomaisten kanssa.

- Auditointimahdollisuus: RBAC tarjoaa selkeän kartoituksen siitä, ‘kuka pääsee mihin’, edistääkseen läpinäkyvyyttä. Kuitenkin epätäydelliset RBAC-kartoitukset voivat aiheuttaa vakavia seurauksia auditoinnin aikana.

RBAC yleiset haasteet

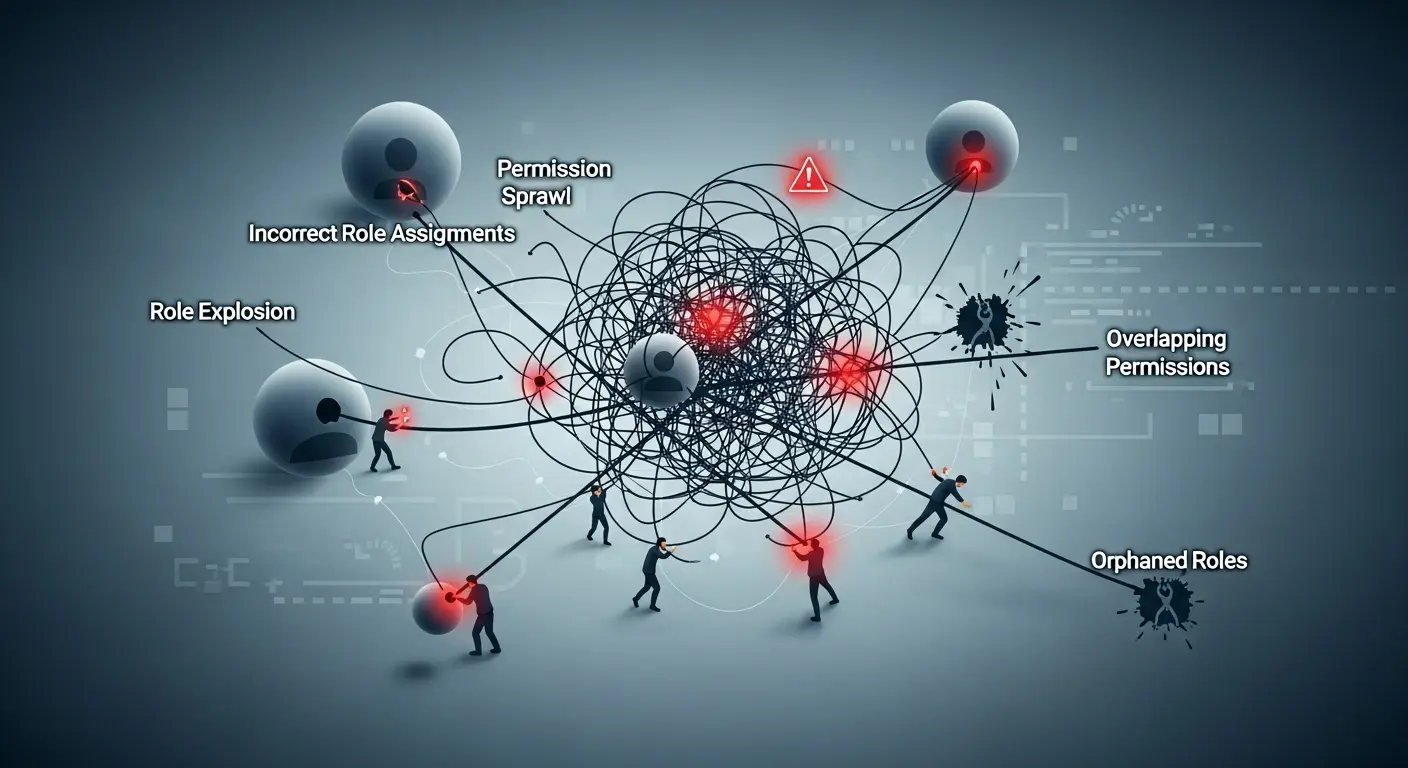

- Roolien räjähdys tapahtuu, kun organisaatio luo liian monta hyvin spesifistä roolia laajempien kategorioiden sijaan, mikä tekee niiden ylläpidosta vaikeaa. Tämä voi johtaa ongelmiin, kun roolien määrä ylittää työntekijöiden määrän noin 20 prosentilla, sillä näin monien roolien hallinnasta tulee epäkäytännöllistä.

- Jäykkä rakenne: RBAC perustuu tiukasti ennalta määriteltyihin rooleihin, mikä tekee siitä vähemmän joustavan dynaamisissa ympäristöissä verrattuna ABAC, jossa pääsy voi mukautua käyttäjän, resurssin tai ympäristön ominaisuuksien perusteella.

- Ylläpitokustannukset: Roolit ja oikeudet on tarkistettava ja päivitettävä säännöllisesti, jotta estetään etuoikeuksien väärinkäyttö ja varmistetaan, ettei käyttäjillä ole tarpeetonta pääsyä.

- Päällekkäiset oikeudet: Kun useille rooleille myönnetään samanlaisia tai identtisiä oikeuksia. Tämä vaikeuttaa auditointia, luo redundanssia ja sekoittaa ylläpitäjää.

- Oikeuksien leviäminen: Ajan myötä organisaatiossa tapahtuu muutoksia, ja käyttäjille kertyy useita rooleja. Jos käyttäjälle annettua roolia ei päivitetä tai peruuteta, kun asema tai vastuut muuttuvat, se antaa laajemman pääsyn kuin on tarpeen, mikä rikkoo vähimmän etuoikeuden periaatetta.

- Orpo rooli: Rooli, joka ei ole linjassa nykyisen liiketoimintatarpeen kanssa tai rooli, jota ei ole annettu kenellekään käyttäjälle. Se voi olla sokea piste haavoittuvuuksille, jos sitä ei tarkisteta säännöllisesti.

RBAC vs ABAC

Vaikka RBAC keskittyy rooleihin, attribuuttipohjainen pääsynhallinta (ABAC) antaa käyttäjälle pääsyn perustuen attribuutteihin, kuten käyttäjä, ympäristö ja resurssit.

| Ominaisuus | RBAC | ABAC |

|---|---|---|

| Pääsyn peruste | Ennalta määritellyt roolit | Attribuutit (käyttäjä, resurssi, ympäristö) |

| Joustavuus | Yksinkertainen mutta jäykkä | Erittäin joustava, dynaaminen |

| Paras käyttöön | Suuret organisaatiot, joissa vakaat roolit | Monimutkaiset, kontekstitietoiset ympäristöt |

Alla toteutus verkkosovelluksen tietoturvassa

| Pääsymalli | Esimerkkitilanne | Kuka voi tehdä mitä | Miten pääsy päätetään |

|---|---|---|---|

| RBAC (Roolipohjainen pääsynhallinta) | Projektinhallinnan verkkosovellus (esim. Jira/Trello) | - Ylläpitäjä → Luo projekteja, hallinnoi käyttäjiä, poistaa tauluja- Johtaja → Luo/antaa tehtäviä, ei projektin poistoa- Työntekijä → Päivittää vain omia tehtäviään- Vieras → Näkee vain tehtävät | Perustuu ennalta määriteltyihin rooleihin, jotka on annettu käyttäjille. Ei kontekstuaalisia ehtoja. |

| ABAC (Attribuuttipohjainen pääsynhallinta) | Sama projektinhallinnan verkkosovellus, mutta attribuuteilla | - Johtaja → Pääsy tehtäviin vain omassa osastossaan (käyttäjäattribuutti) - Työntekijä → Näkee projektitiedostot vain, jos projekti on aktiivinen (resurssiattribuutti) - Urakoitsija → Pääsy järjestelmään vain klo 9–18 ja toimiston verkosta (ympäristöattribuutit) | Perustuu attribuuttien käyttöön politiikoissa: käyttäjä + resurssi + ympäristö. Konteksti määrittää pääsyn. |

RBAC Parhaat Käytännöt

RBAC

tehokkaaseen toteuttamiseen, harkitse seuraavaa itsearviointilistaa:- Vähimmäisoikeudet: Antavatko roolit vain tarvittavan pääsyn työn suorittamiseen?

- Roolien säännöllinen tarkastelu: Tarkastelemmeko rooleja neljännesvuosittain tunnistaaksemme ja päivittääksemme käyttämättömät tai vanhentuneet roolit?

- Vältä roolien räjähdystä: Pidämmekö yllä laajempia mutta merkityksellisiä rooleja estääksemme liiallisen ja yksityiskohtaisen roolien luomisen?

- Tarkasta pääsylokit: Tarkistetaanko pääsylokit säännöllisesti varmistaaksemme, että käyttäjien toiminnot vastaavat heidän määriteltyjä roolejaan?

- Automatisoi mahdollisuuksien mukaan: Hyödynnämmekö Identity and Access Management (IAM) -työkaluja rutiininomaisten pääsynhallintatehtävien automatisointiin?

Kuinka Plexicus ASPM vahvistaa RBAC ja pääsyn turvallisuutta

RBAC

toteuttaminen on vain osa vahvaa tietoturva-asennetta. Nykyaikaiset organisaatiot tarvitsevat myös jatkuvaa näkyvyyttä haavoittuvuuksiin, väärinkonfiguraatioihin ja pääsyriskeihin sovelluksissa ja pilviympäristöissä.Tässä kohtaa [Plexicus ASPM] astuu kuvaan.

- ✅ Yhdistää turvallisuuden: Yhdistää SCA, salaisuuksien tunnistuksen, API-skannauksen ja paljon muuta yhteen alustaan.

- ✅ Vahvistaa vähimmäisoikeudet: Auttaa tunnistamaan liian sallivat pääsyoikeudet, orvoksi jääneet roolit ja väärinkonfiguraatiot, joita pelkkä RBAC ei pysty havaitsemaan.

- ✅ Tukee vaatimustenmukaisuutta: Tuottaa auditointivalmiita raportteja GDPR, HIPAA ja PCI DSS kaltaisille kehyksille.

- ✅ Skaalaa kasvun mukana: Toimii monimutkaisissa sovelluksissa ja pilvinatiivissa ympäristössä ilman kitkaa.

Integroimalla Plexicus ASPM

, tiimit voivat siirtyä pelkistä roolien määrityksistä täyteen sovellusturvallisuuden asennon hallintaan—vähentäen riskiä liiallisista käyttöoikeuksista, väärinkonfiguraatioista ja haavoittuvista riippuvuuksista.Liittyvät termit

- ABAC (Attribuuttipohjainen pääsynhallinta)

- IAM (Identiteetin ja pääsyn hallinta)

- Vähimmäisoikeusperiaate

- Zero Trust -turvallisuus

- Autentikointi

- Pääsynhallintaluettelo (ACL)

- Oikeuksien laajentaminen

- Sovellusturvallisuuden asennon hallinta (ASPM)

FAQ: RBAC (Roolipohjainen pääsynhallinta)

Mitä RBAC tarkoittaa turvallisuudessa?

RBAC tarkoittaa roolipohjaista pääsynhallintaa, joka on turvallisuusmekanismi käyttöoikeuksien hallintaan ryhmittelemällä käyttäjät roolin perusteella.

Mikä on RBAC tarkoitus?

Tarkoituksena on soveltaa vähimmäisoikeuksia, yksinkertaistaa pääsynhallintaa ja vähentää turvallisuusriskejä.

Mikä on esimerkki RBAC?

Sairaala antaa hoitajille pääsyn potilaan karttaan, mutta vain lääkäri voi luoda lääkemääräyksen. Tämä on yksi esimerkki RBAC

toteutuksesta; jopa todellisessa maailmassa sitä voidaan soveltaa.Mitkä ovat RBAC edut?

Yksinkertaistaa käyttäjien pääsynhallintaa, parantaa turvallisuutta, vähentää riskejä, yksinkertaistaa auditointia ja tarjoaa vaatimustenmukaisuuden tukea.

Mikä on ero RBAC ja ABAC välillä?

RBAC hallitsee pääsyä roolien perusteella, ABAC politiikkojen perusteella. RBAC on yksinkertaisempi mutta jäykkä; ABAC on monimutkaisempi mutta tarjoaa joustavuutta