Trusted by Innovators in the Cloud

HuMaIND

HuMaIND

HuMaIND

One Platform, Complete Cloud Native Protection

Simplify your security stack with a unified CNAPP that covers every layer of your cloud-native applications and infrastructure

ASPM (Application Security Posture Management)

Full visibility into your application security and rapid risk remediation

CSPM (Cloud Security Posture Management)

Continuously monitor and maintain compliance across your cloud environments.

Container Security

Secure containers with automated detection and fixes.

CWPP

Protect workloads across VMs and serverless with advanced runtime defense

CIEM

Strengthen identity governance with smarter access controls

De la Configuration à la Protection en 3 Étapes

Connectez, scannez et corrigez. Plexicus automatise la sécurité pour que votre équipe économise des heures et réduise instantanément les risques

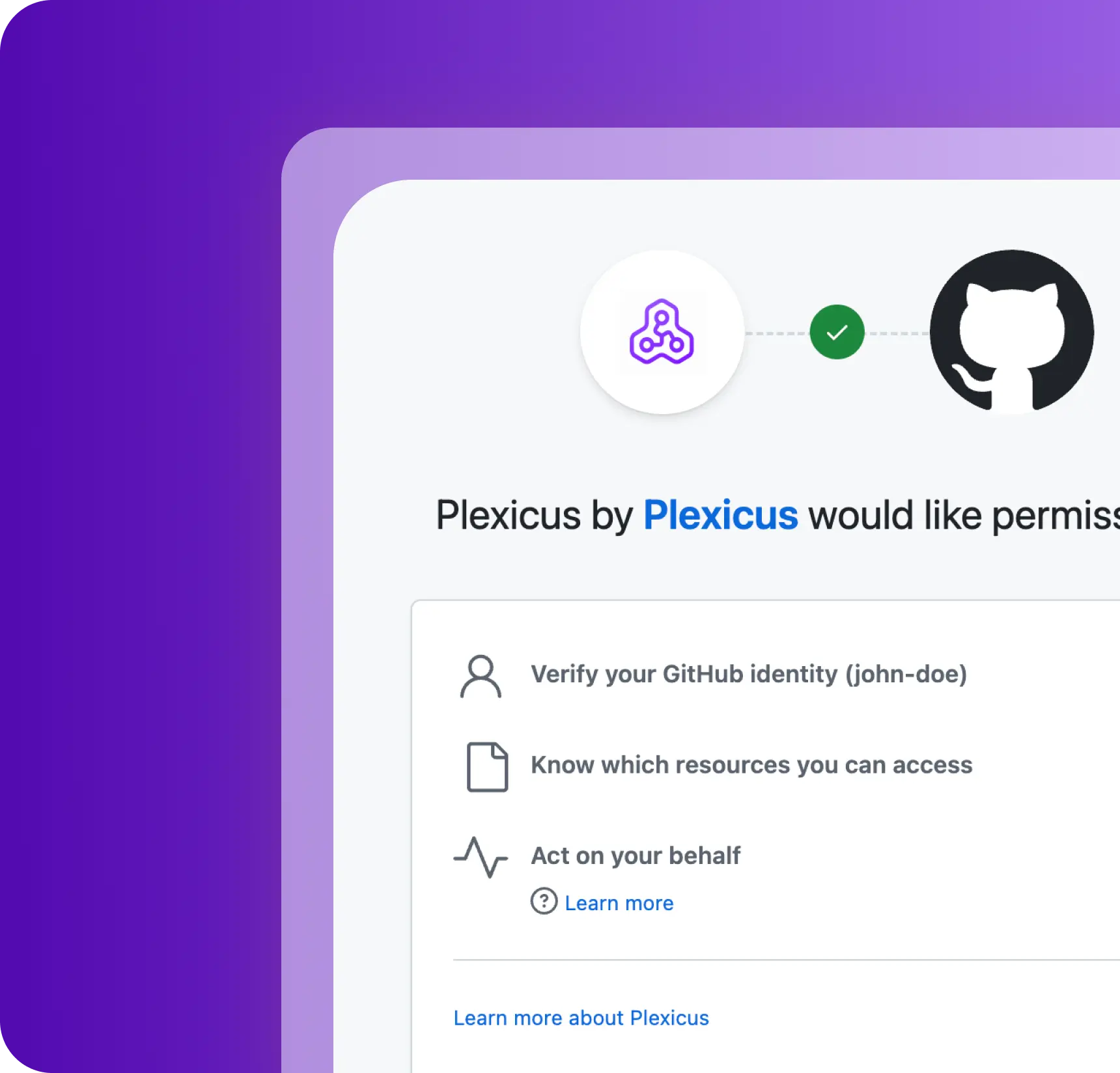

Step 1

Connectez Votre Code ou Cloud

Connectez sans effort les dépôts ou l'infrastructure, aucune configuration complexe requise.

Step 2

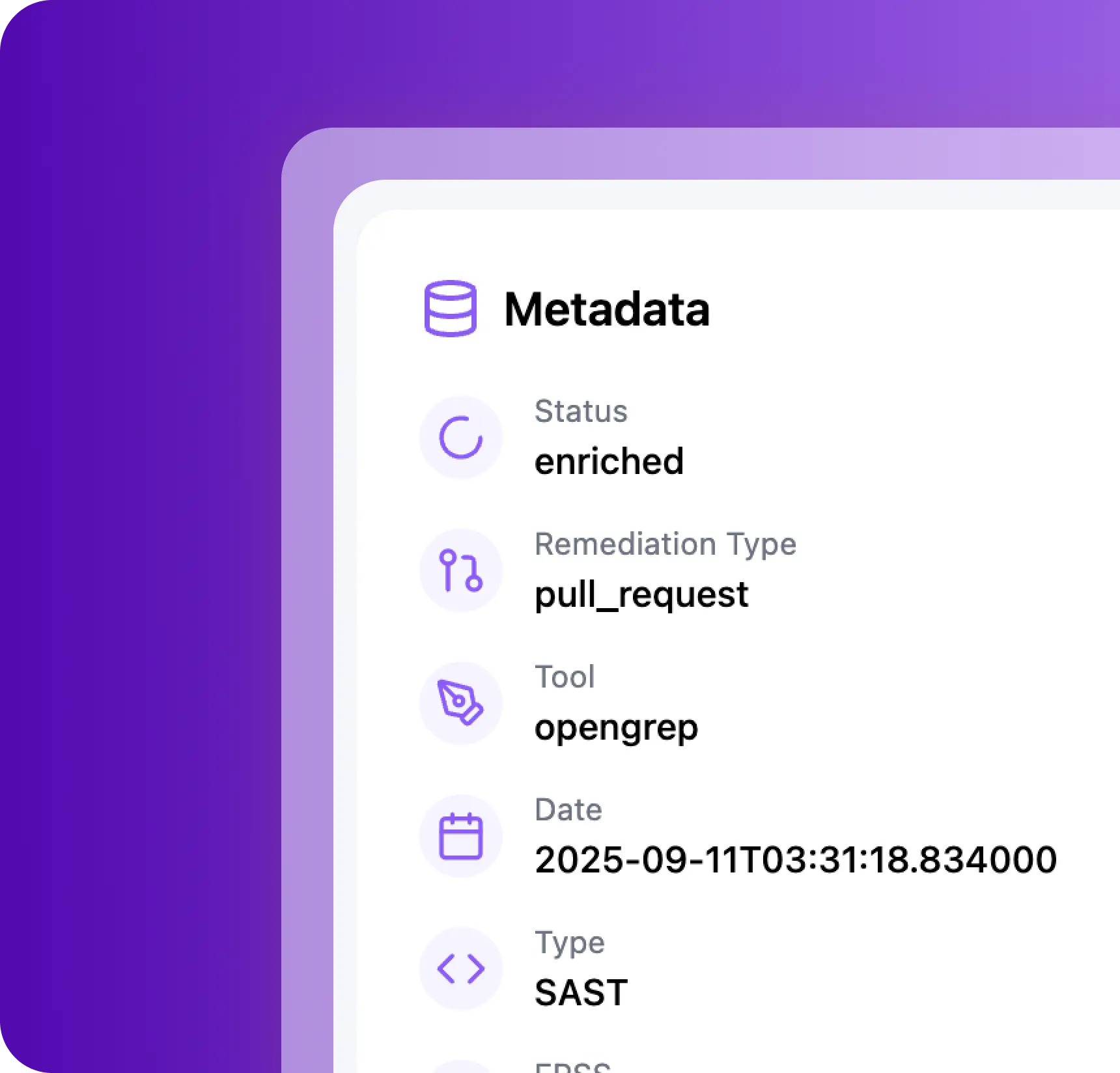

Scan de Sécurité Continu

Obtenez une détection en temps réel des vulnérabilités dans le code, les conteneurs et le cloud

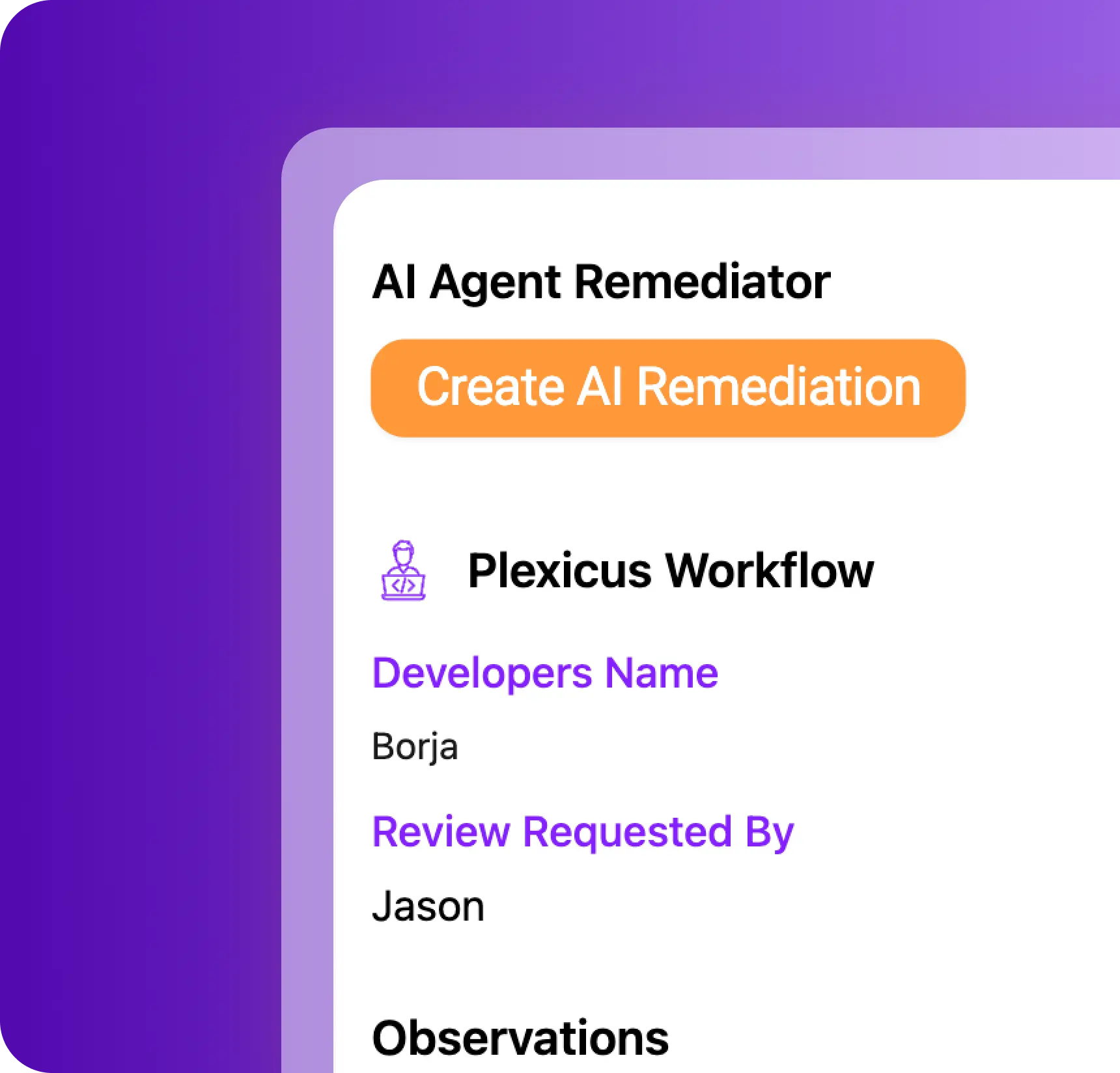

Step 3

Corrections Faites Pour Vous

Plexicus remédie automatiquement aux risques, transformant les alertes en solutions réelles

Sécurité Qui Apporte un Impact Mesurable

Des semaines de travail manuel aux heures de corrections automatisées, Plexicus accélère la remédiation et la conformité

Corrigez les Problèmes 80% Plus Rapidement

Résolvez les vulnérabilités en heures, pas en semaines, avec la remédiation automatisée

Réduisez les Alertes de 70%

Dites adieu à la fatigue des alertes et concentrez-vous sur ce qui compte

Réduisez les Coûts de Remédiation de Moitié

Réduisez le travail manuel et les frais généraux de sécurité avec l'automatisation

Conformité en Moitié Moins de Temps

Soyez prêt pour l'audit SOC 2, HIPAA, ou ISO deux fois plus vite

What Security Leaders Say

Trusted by leading cloud-native teams to protect apps and infrastructure

"Plexicus a révolutionné notre processus de remédiation - notre équipe économise des heures chaque semaine !"

Alejandro Aliaga

CTO, Ontinet

"L'intégration est transparente, et l'auto-remédiation alimentée par l'IA est un changement radical."

Michael Chen

Responsable DevSecOps, Devtia

"Plexicus est devenu une partie essentielle de notre boîte à outils de sécurité. C'est comme avoir un ingénieur en sécurité expert disponible 24/7."

Jennifer Lee

CTO, Quasar Cybersecurity

Try Plexicus CNAPP Today

Our team of experts can help you design a security and compliance solution tailored to your specific needs.