Cara Mengotomatisasi Perbaikan Injeksi SQL (SQLi) dalam Skala Besar

SQL injection (SQLi) tetap menjadi salah satu kerentanan tertua dan paling merusak dalam keamanan web. Meskipun sudah dipahami dengan baik, kerentanan ini secara konsisten menduduki peringkat teratas dalam OWASP Top 10 karena menemukan dan memperbaiki setiap kueri yang rentan secara manual dalam basis kode modern yang bergerak cepat hampir tidak mungkin.

Dalam panduan ini, Anda akan belajar bagaimana melampaui perbaikan manual dan membangun alur kerja yang secara otomatis mendeteksi, memprioritaskan, dan memperbaiki kerentanan SQLi menggunakan otomatisasi berbasis AI.

Untuk membantu Anda memulai dengan deteksi kerentanan otomatis, kami menawarkan alat Static Application Security Testing (SAST) gratis. Anda dapat mencobanya secara gratis di sini: Plexicus Free SAST Tool

Mengapa Remediasi SQLi Masih Penting

Dampak bisnis dari serangan SQLi yang berhasil bersifat biner: Anda melindungi data Anda atau Anda kehilangannya. Satu kerentanan yang dieksploitasi dapat menyebabkan:

- Eksfiltrasi Basis Data Penuh: Akses tidak sah ke PII, kredensial, dan kekayaan intelektual.

- Kegagalan Kepatuhan: Denda besar di bawah GDPR, SOC2, atau PCI-DSS.

- Erosi Merek: Hilangnya kepercayaan pelanggan yang membutuhkan waktu bertahun-tahun untuk dibangun kembali.

Tantangannya bukan hanya mengetahui bahwa SQLi itu buruk; ini adalah kesenjangan remediasi. Tim keamanan menemukan kerentanan lebih cepat daripada pengembang dapat memperbaikinya.

Apa itu Otomatisasi Remediasi SQLi?

Remediasi SQLi adalah proses mengganti kode yang rentan (biasanya di mana input pengguna digabungkan langsung ke dalam kueri database) dengan alternatif yang aman seperti kueri parameter atau pernyataan yang dipersiapkan.

Mengotomatisasi proses ini melibatkan penggunaan Analisis Statis (SAST) untuk menemukan aliran data yang terkontaminasi dan mesin remediasi AI untuk menulis ulang kode dan mengirimkannya kembali ke pengembang untuk persetujuan.

Cara Mengotomatisasi Remediasi SQLi

Langkah 1: Deteksi Aliran Data yang Terkontaminasi

Anda tidak dapat memperbaiki apa yang tidak dapat Anda lihat. Pencarian berbasis grep tradisional untuk pernyataan select terlalu bising. Anda memerlukan Pengujian Keamanan Aplikasi Statis (SAST) yang memahami analisis kontaminasi, yang melacak bagaimana data bergerak dari permintaan HTTP (sumber) ke eksekusi database (tujuan).

- Cara Manual: Mengaudit setiap file controller di repositori Anda.

- Cara Plexicus: Gunakan Analisis Kode Statis (SAST) untuk memindai seluruh basis kode Anda dalam hitungan menit. Plexicus memetakan aliran data untuk mengidentifikasi dengan tepat di mana input yang tidak disanitasi mencapai database Anda.

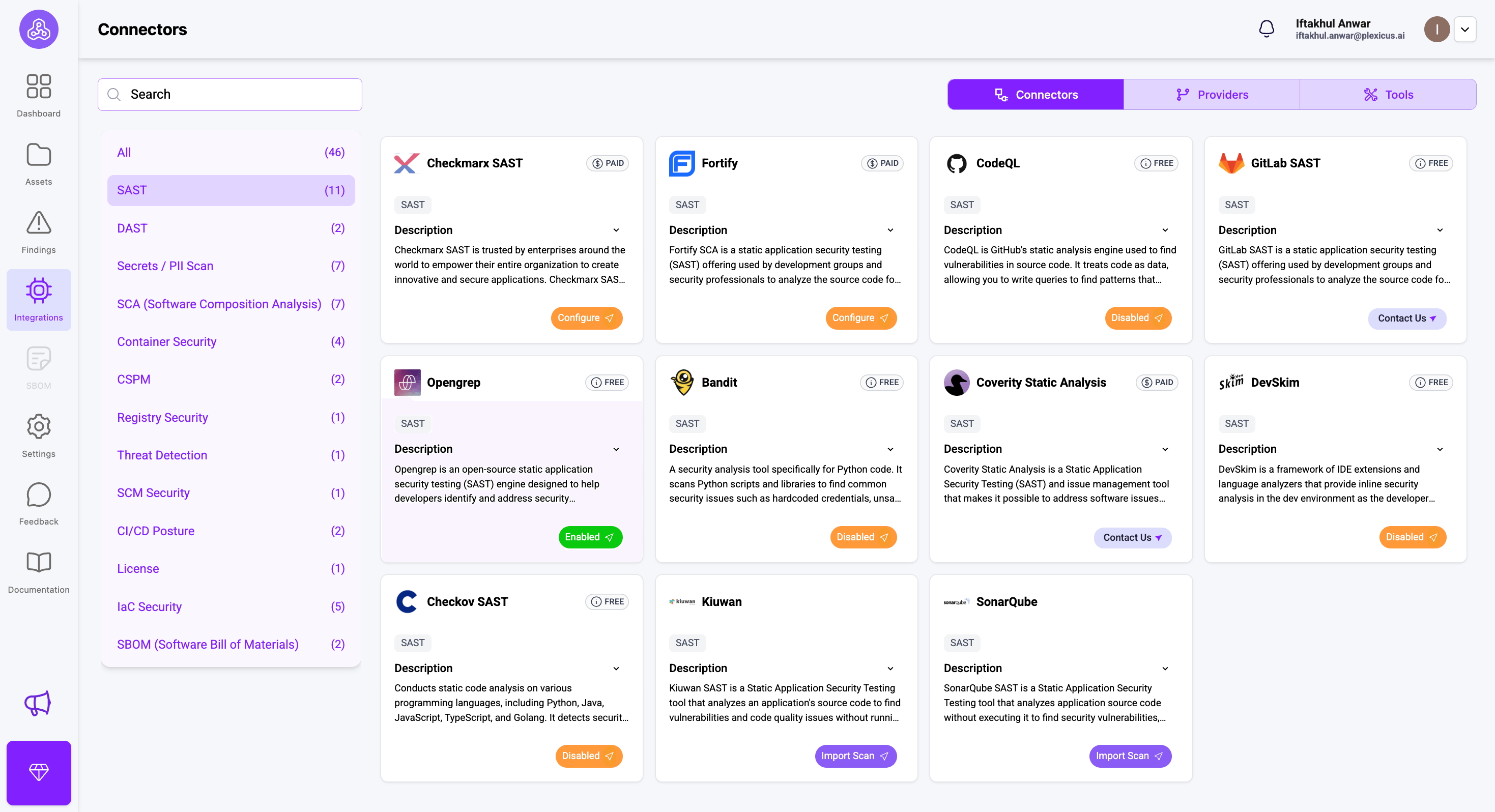

Plexicus terhubung dengan berbagai alat SAST, dari sumber terbuka hingga yang berbayar. Anda dapat terhubung dengan alat SAST yang tersedia melalui menu Integrasi atau periksa di sini.

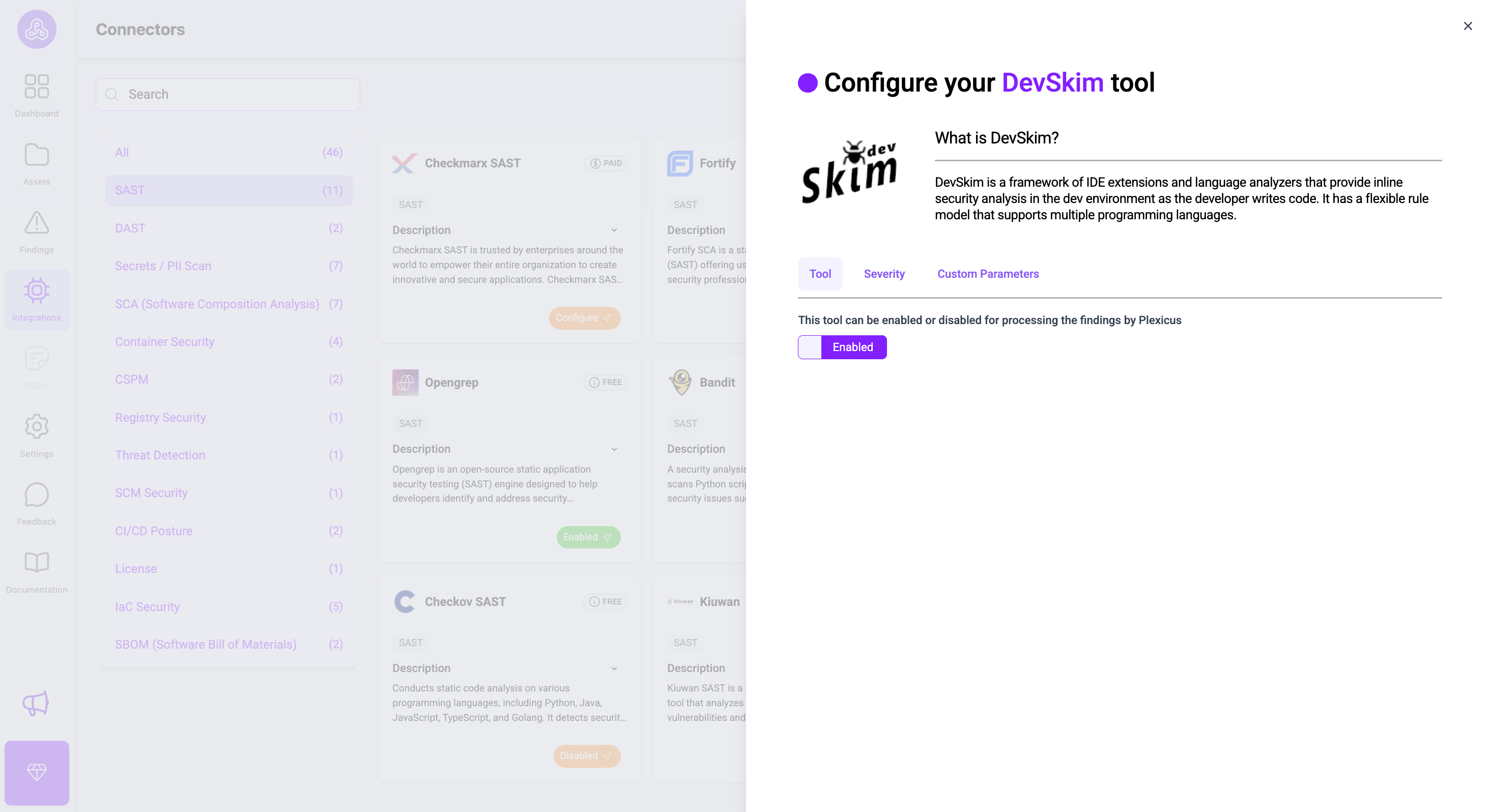

Untuk alat yang memiliki label “Gratis”, Anda dapat mengaktifkannya langsung dengan mengklik tombol konfigurasi dan mengalihkan tombol aktifkan.

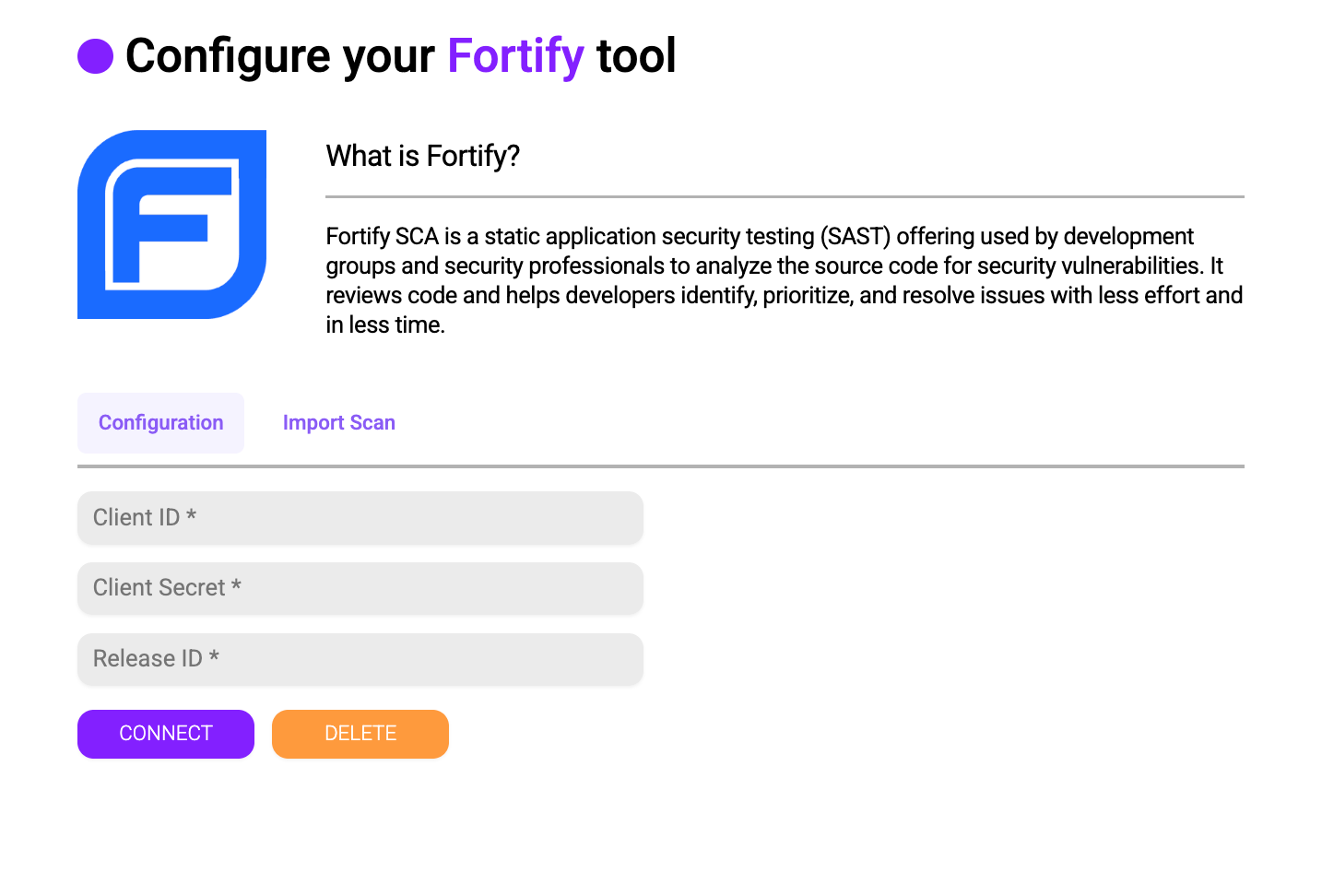

Sementara itu, dengan alat berbayar, Anda dapat menghubungkannya dengan mengisi kredensial.

Langkah 2: Prioritaskan Berdasarkan Keterjangkauan dan Risiko

Tidak semua kerentanan SQLi diciptakan sama. SQLi pada formulir login yang menghadap publik adalah P0 (Prioritas 0), sedangkan yang ada pada alat pelaporan internal yang terautentikasi mungkin adalah P2 (Prioritas 2).

Plexicus menggunakan sistem prioritas multi-faktor untuk membantu Anda fokus pada temuan keamanan yang paling kritis. Sistem ini memberikan skor prioritas dari 0 hingga 100, dengan skor yang lebih tinggi menunjukkan masalah yang lebih mendesak.

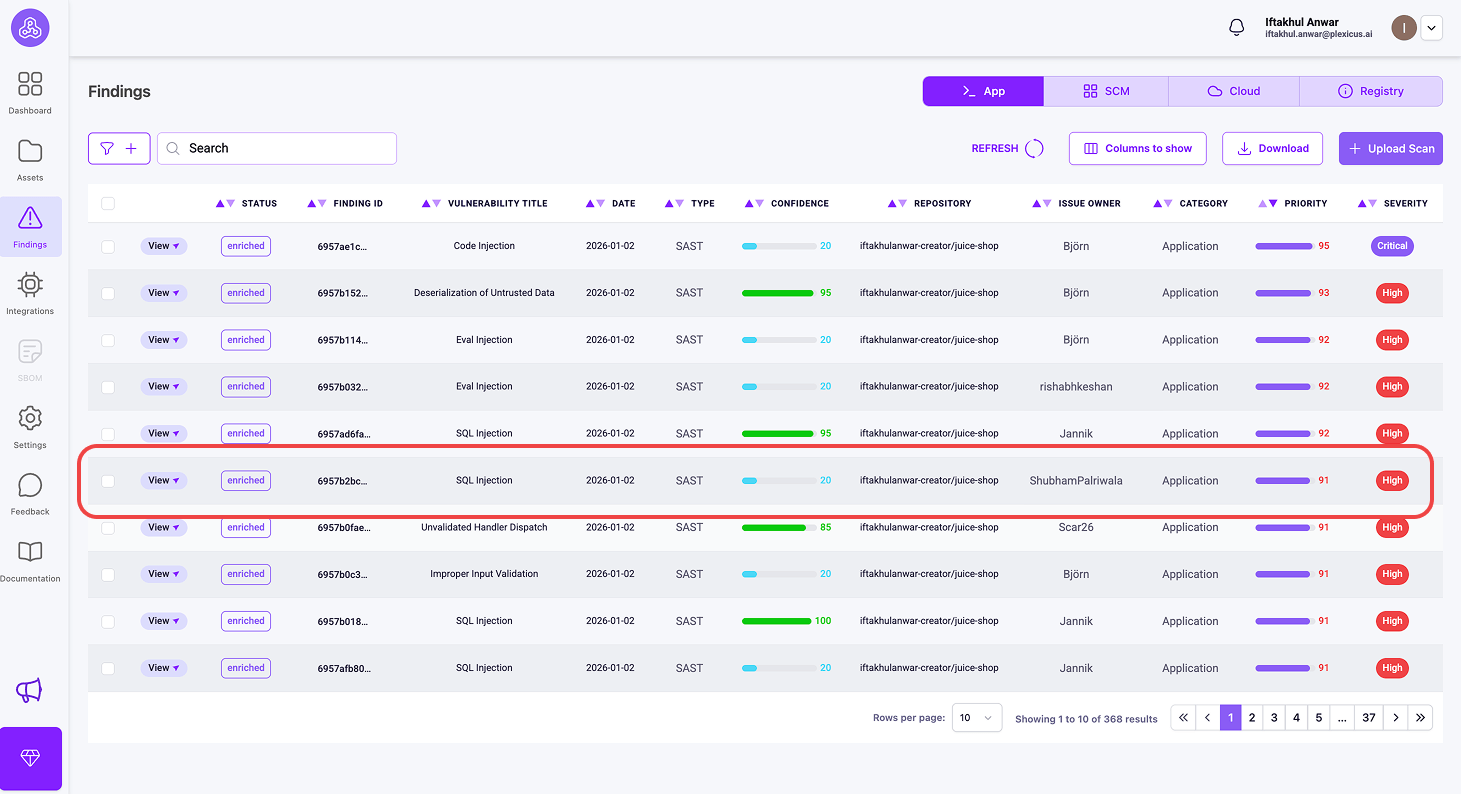

Anda dapat memeriksa metrik untuk prioritas Anda dengan mengikuti langkah-langkah ini:

- Pastikan repositori Anda terhubung dan proses pemindaian telah selesai.

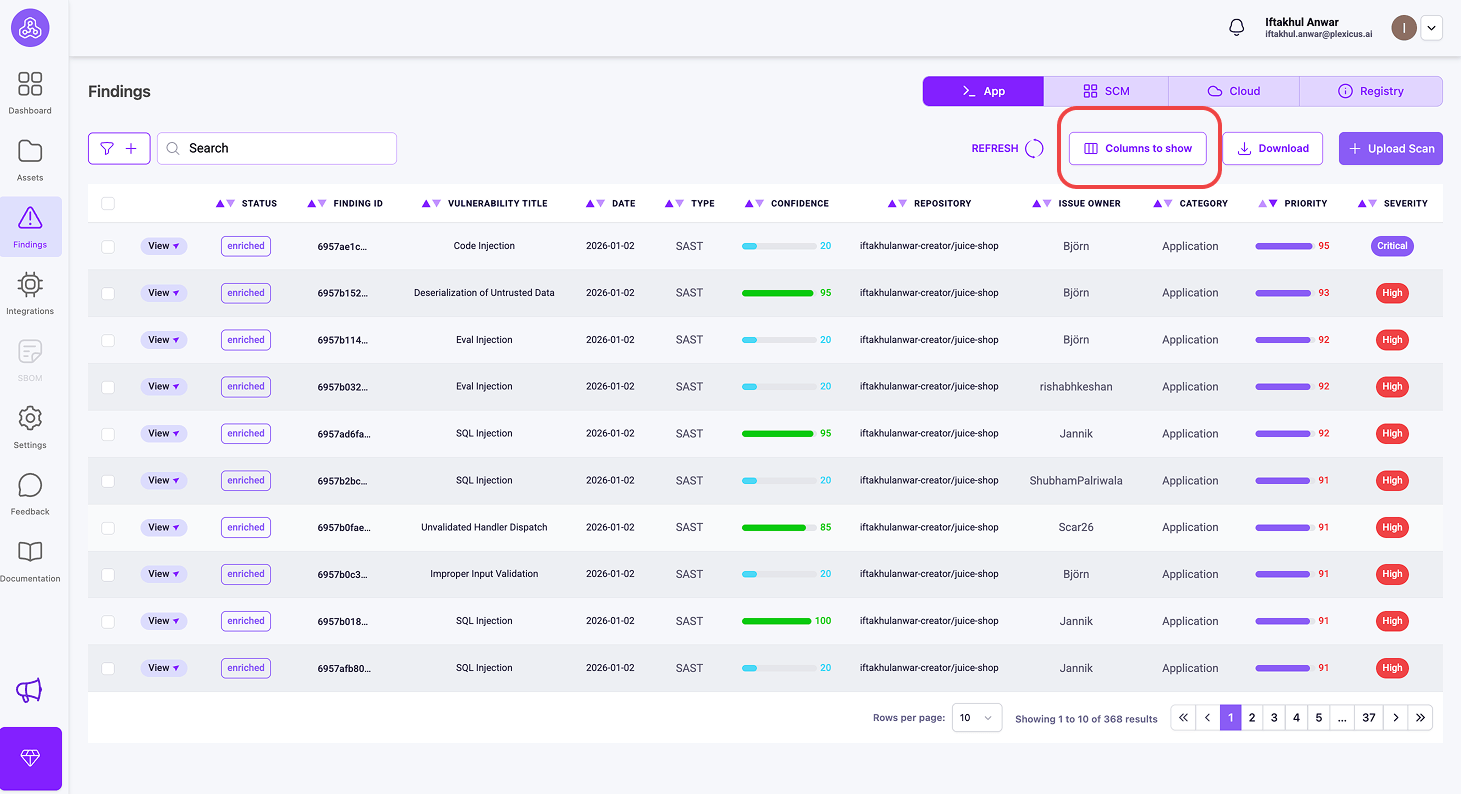

- Kemudian navigasikan ke menu Temuan, di mana Anda akan menemukan metrik untuk melakukan prioritisasi, termasuk Prioritas, Dampak, dan Kepercayaan

- Prioritas (Skor 0-100)

- Ini adalah metrik prioritisasi utama Anda - skor yang lebih tinggi berarti masalah yang lebih mendesak.

- Cari temuan dengan Prioritas ≥ 80 (kerentanan kritis)

- Dampak (Skor 0-100)

- Menunjukkan penilaian dampak bisnis

- Dampak yang lebih tinggi berarti konsekuensi bisnis yang lebih besar.

- Kepercayaan (Skor 0-100)

- Menunjukkan seberapa yakin Plexicus tentang temuan tersebut

- 90-100: Bukti definitif, 70-89: Indikator kuat, 50-69: Kepercayaan moderat

- Prioritas (Skor 0-100)

- Cari metrik Prioritas, yang berkisar dari 0 hingga 100, menunjukkan tingkat keparahan kerentanan. Skor yang lebih tinggi menunjukkan prioritas yang lebih tinggi untuk remediasi.

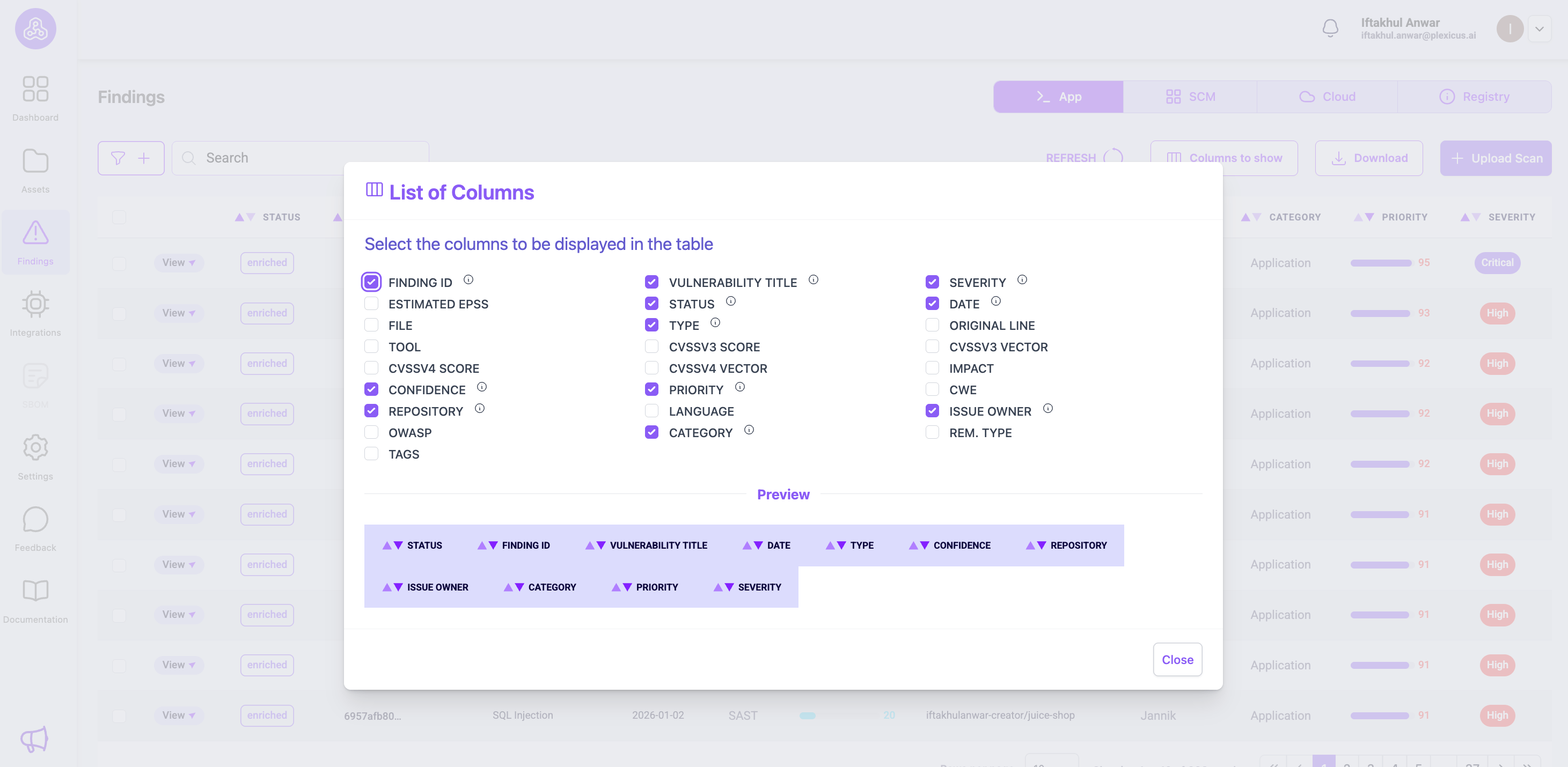

- Jika metrik tidak langsung terlihat, Anda dapat menyesuaikan tampilan dengan mengklik tombol Kolom dan memilih metrik yang ingin Anda lihat.

Anda dapat menemukan metrik lain untuk ditampilkan dalam tabel daftar temuan.

Langkah 3: Otomatiskan Perbaikan (Remediasi AI)

Di sinilah sebagian besar program keamanan terhenti. Pengembang sering kali tidak mengetahui sintaks spesifik untuk kueri parameter dalam kerangka kerja lama.

Daripada mengirim laporan PDF, Anda sebaiknya menyediakan kode. Alur kerja modern memanfaatkan Model Bahasa Besar (LLM) untuk memindai potongan kode yang rentan dan menyarankan perbaikan yang sempurna.

Di Plexicus, Anda dapat menggunakan mesin remediasi otomatis untuk menghasilkan blok kode yang telah dikoreksi secara otomatis. Ini menggantikan penggabungan dengan pernyataan yang disiapkan, mempertahankan logika asli sambil menghilangkan risiko.

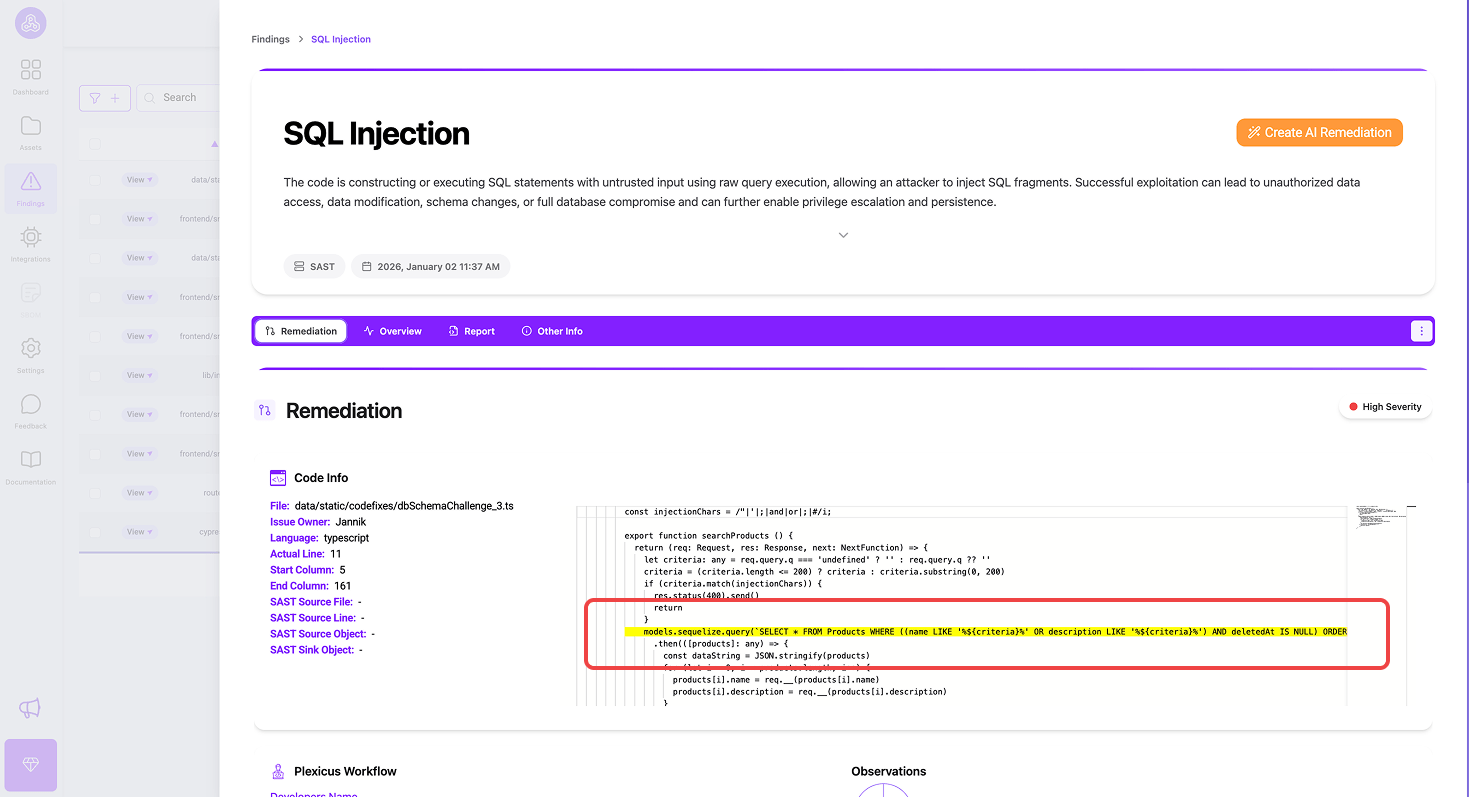

Setelah proses pemindaian selesai, Anda dapat mengklik detail dari masalah keamanan tertentu yang ditemukan oleh pemindai.

Ini akan menampilkan pop-up untuk memberikan informasi terperinci tentang kerentanan. Blok kode akan menunjukkan kode yang menyebabkan kerentanan dan perlu diperbaiki.

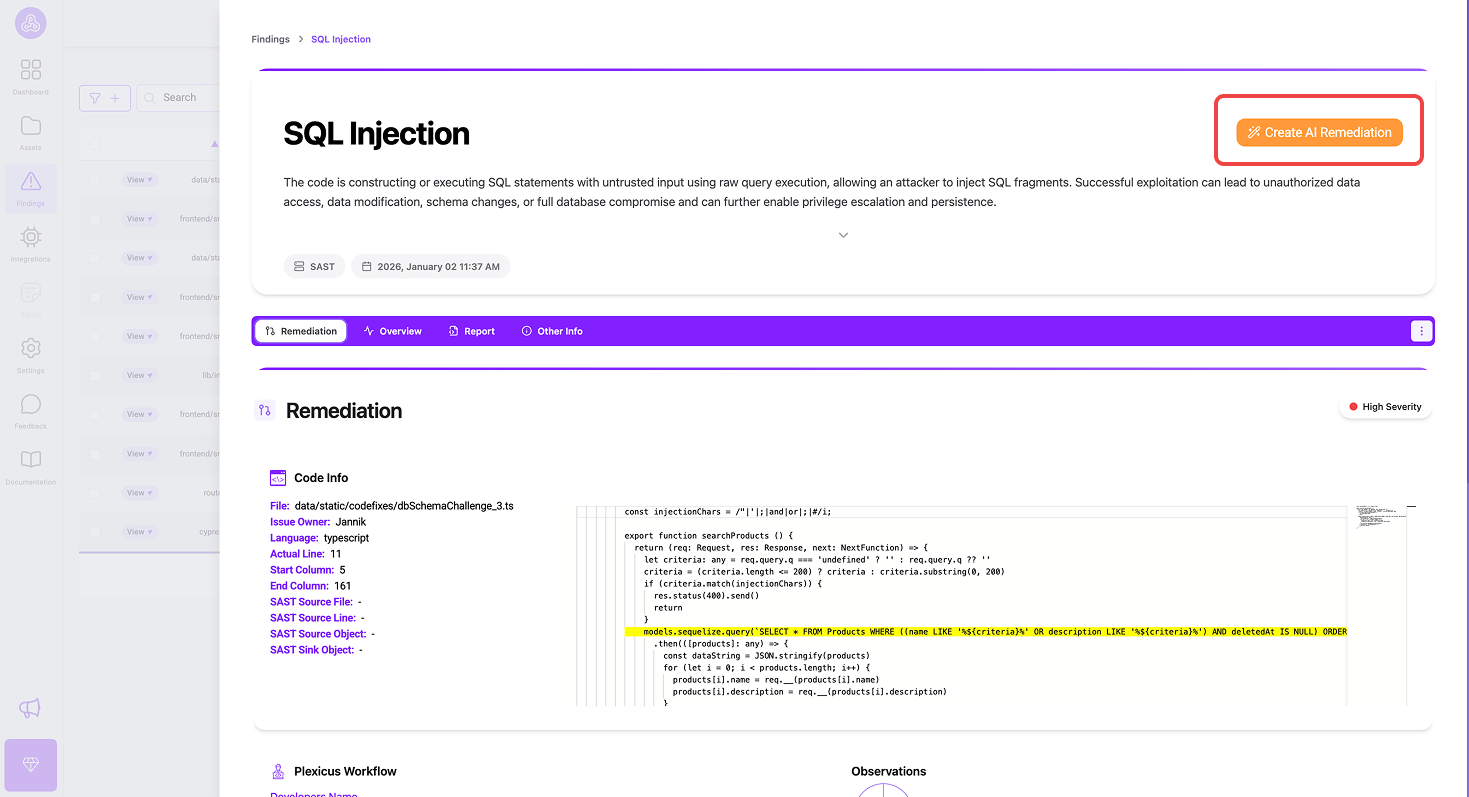

Ketika Anda siap untuk memperbaiki masalah, Anda dapat mengklik tombol Buat Remediasi AI untuk memulai remediasi.

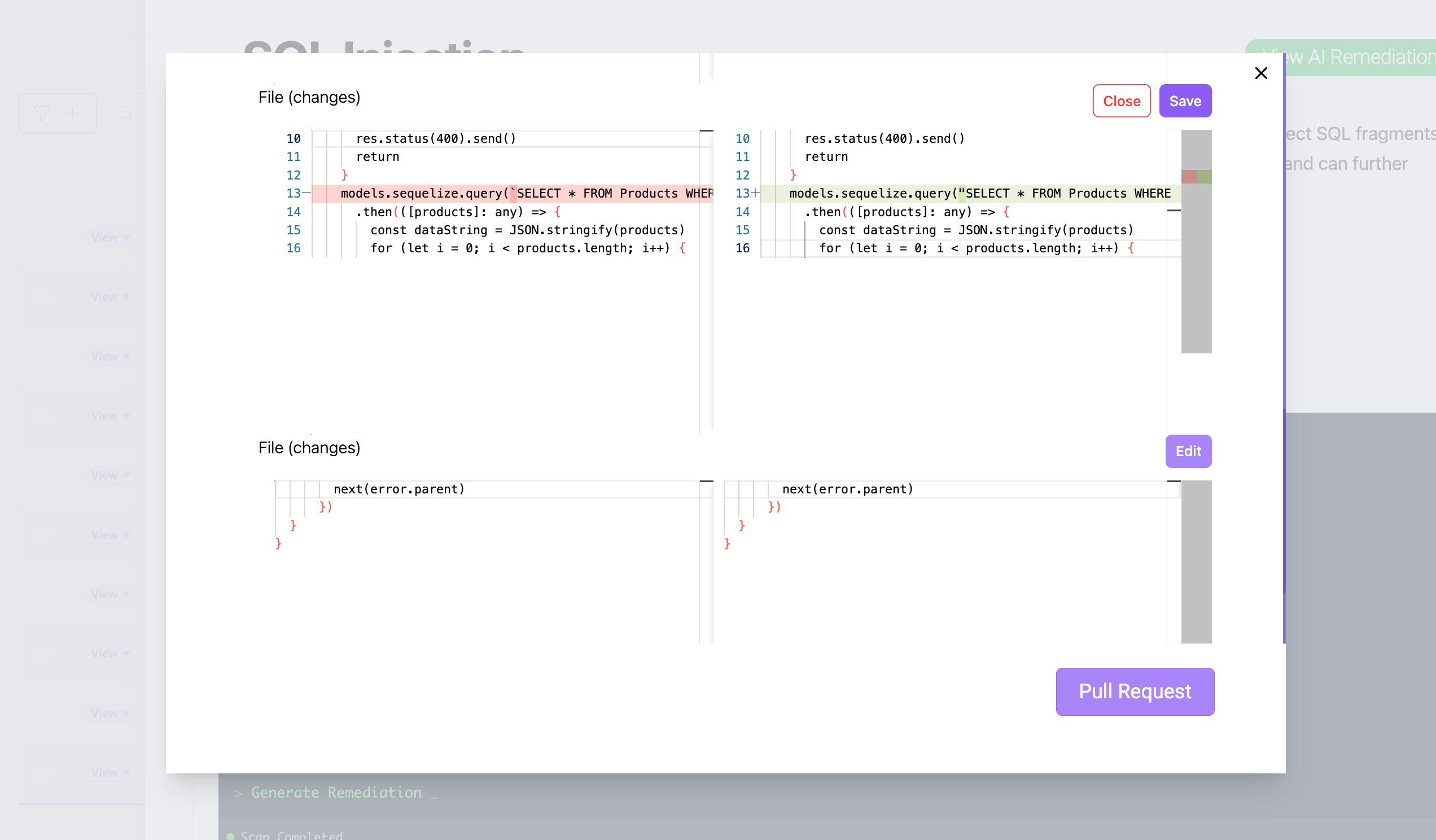

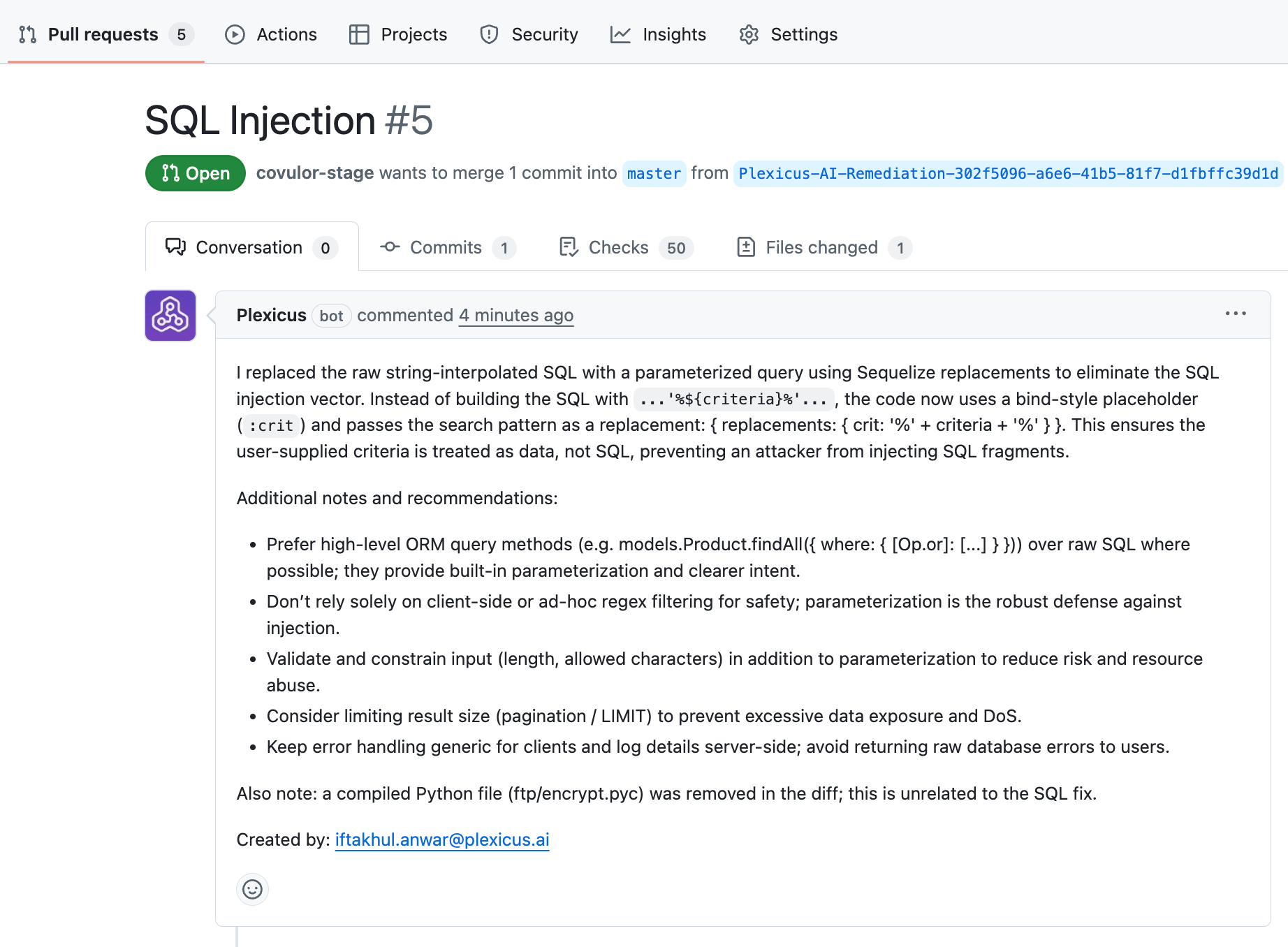

Setelah proses remediasi selesai, pop-up akan muncul untuk menyarankan agar Anda melakukan permintaan tarik. Anda dapat memeriksa perubahan yang disarankan oleh AI, atau Anda dapat mengedit secara manual dalam blok kode jika diperlukan.

Remediasi AI tidak langsung diimplementasikan dalam kode; sebaliknya, memerlukan persetujuan melalui proses pull request. Plexicus menerapkan kontrol akses berbasis peran, memberikan peran yang berbeda kemampuan yang berbeda dalam platform. Anda dapat memeriksa peran secara berbeda di sini

Ini membuat proses human in the loop memverifikasi perubahan sebelum menggabungkannya ke dalam kode produksi, memastikan kualitas tinggi dan mempertahankan kepercayaan pengembang.

Langkah 4: Validasi dengan CI Gating

Setelah perbaikan diterapkan, Anda harus memastikan kerentanan tidak merayap kembali ke dalam basis kode selama rilis berikutnya.

Integrasikan alat keamanan Anda ke dalam proses PR (Pull Request). Jika seorang pengembang memperkenalkan kueri baru yang tidak terparameterisasi, build harus gagal. CI gating Plexicus bertindak sebagai jaring pengaman, memberikan umpan balik instan langsung di manajemen kode sumber Anda, seperti GitHub, GitLab, dan sebagainya, sebelum kode mencapai produksi.

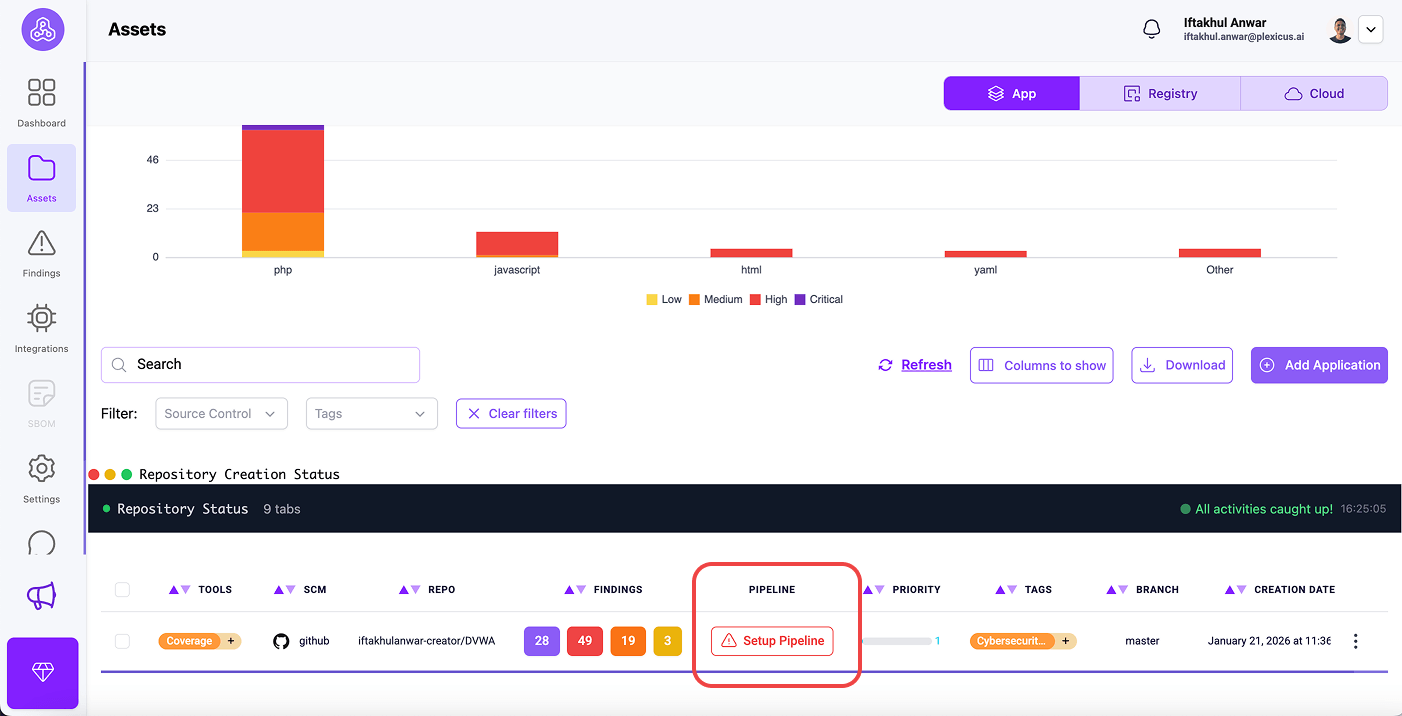

Plexicus memungkinkan Anda untuk mengatur mekanisme CI gating dengan beberapa langkah:

- Pergi ke menu Asset.

- Pada Tab App, Anda akan menemukan repositori yang terhubung.

- Di repositori yang terhubung, klik Setup Pipeline untuk mengatur CI gating

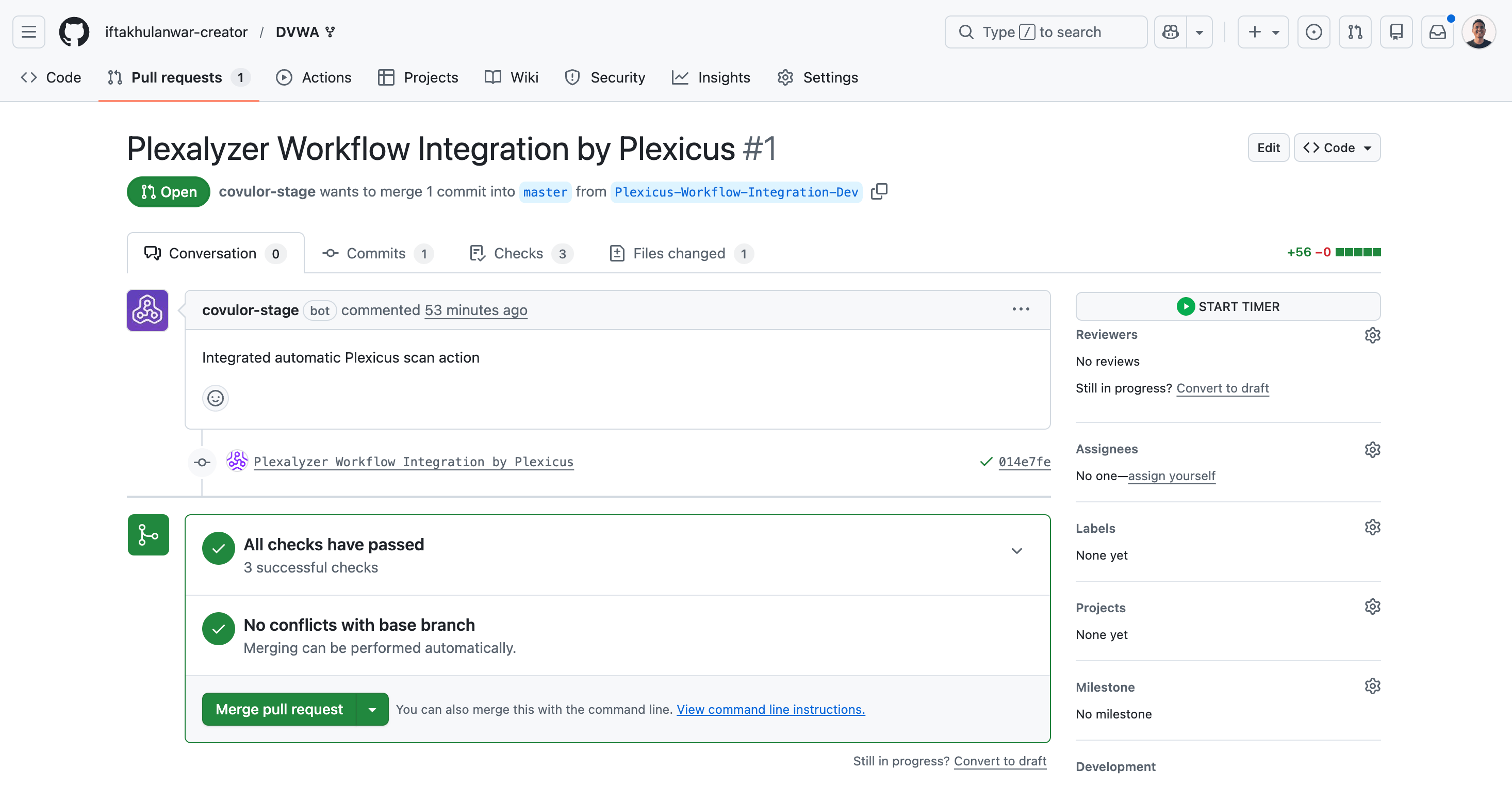

- Pop-up akan muncul, dan meminta Anda untuk mengonfigurasi pipeline di SCM Anda. Klik Ok

- Setelah Anda klik OK, Anda akan diarahkan ke tab pull request GitHub. Minta izin Anda untuk menggabungkan pull request untuk mengintegrasikan Plexicus dalam tindakan GitHub Anda.

- Setelah Anda menggabungkan integrasi alur kerja Plexicus, repositori Anda mendapatkan pemindaian keamanan otomatis yang berjalan terus-menerus pada perubahan kode. Ini akan berjalan secara otomatis pada setiap push dan pull request ke cabang utama Anda.

Perbandingan: Mengapa Otomasi Menang

Mengandalkan remediasi manual menciptakan utang kerentanan yang tumbuh setiap kali Anda mendorong kode. Pada saat pentest manual menemukan SQLi, kode tersebut sering kali sudah berada di produksi selama berbulan-bulan.

Dengan menggunakan platform terpadu seperti Plexicus, Anda mengkonsolidasikan beberapa alat (termasuk SAST, DAST, dan AI Remediation) ke dalam satu tampilan. Ini tidak hanya menemukan SQLi; ini menutup loop dengan menghasilkan perbaikan dan memperbarui tiket secara otomatis melalui Pembuatan Tugas Otomatis.

| Fitur | Cara Lama (Manual) | Cara Modern (Otomatis) |

|---|---|---|

| Deteksi | Review kode manual / laporan PDF | Pemindaian SAST & DAST Real-time |

| Perbaikan | Tiket Jira dengan “Harap Perbaiki” | Perbaikan Otomatis Massal & Remediasi AI |

| Validasi | Uji Penetrasi Tahunan | Penghalangan CI/CD Berkelanjutan |

| Cakupan | Aplikasi utama saja | Pemantauan Permukaan Serangan Penuh |

Kesimpulan

SQL Injection adalah masalah yang sudah terpecahkan, namun tetap menjadi penyebab utama pelanggaran karena kesenjangan eksekusi. Dengan mengotomatisasi jalur dari deteksi ke remediasi, Anda memberdayakan pengembang Anda untuk menulis kode yang aman tanpa memperlambat kecepatan pengembangan.

Plexicus menawarkan rangkaian alat yang komprehensif, mulai dari pemindaian kode, registri, dan cloud hingga remediasi yang didukung AI, untuk menjaga keamanan aplikasi Anda dari kode hingga cloud.

Platform ini mendukung berbagai lingkungan untuk memastikan kompatibilitas dengan tumpukan teknologi Anda. Lingkungan utama yang didukung termasuk bahasa pemrograman seperti Java, Python, dan JavaScript, serta penyedia cloud seperti AWS, Azure, dan Google Cloud.

FAQ:

Q1: Apa itu SQL Injection (SQLi) dan mengapa remediasi masih penting?

A: SQLi adalah kerentanan yang memungkinkan penyerang memanipulasi kueri basis data, yang mengarah pada pelanggaran data, kegagalan kepatuhan, dan kerusakan merek. Remediasi sangat penting karena bahkan satu kerentanan yang terlewat dapat memiliki konsekuensi yang parah, dan perbaikan manual tidak dapat mengikuti basis kode modern.

Q2: Bagaimana cara kerja otomatisasi remediasi SQLi?

A: Otomasi menggunakan alat Analisis Statis (SAST) untuk mendeteksi kode yang rentan, kemudian memanfaatkan AI untuk menulis ulang kueri yang tidak aman menggunakan praktik aman (seperti kueri yang diparameterkan), dan mengajukan perbaikan ini untuk persetujuan pengembang.

Q3: Apa langkah utama untuk mengotomatisasi remediasi SQLi?

- Deteksi aliran data yang terkontaminasi menggunakan alat SAST.

- Prioritaskan kerentanan berdasarkan risiko dan jangkauan.

- Terapkan perbaikan otomatis menggunakan mesin remediasi AI.

- Validasi perbaikan dengan CI gating untuk mencegah regresi.

Q4: Bagaimana Plexicus membantu dalam proses ini?

A: Plexicus mengintegrasikan beberapa alat keamanan (termasuk SAST, DAST, dan remediasi AI) dalam satu platform. Ini mengotomatisasi deteksi, prioritas, perbaikan, dan validasi berkelanjutan, menyederhanakan alur kerja remediasi dari awal hingga akhir.

Plexicus juga mendukung kontrol akses berbasis peran, memungkinkan organisasi untuk mengelola izin untuk berbagai jenis pengguna (seperti Admin, Pengembang, dan Auditor). Ini memastikan bahwa pengguna memiliki akses dan tanggung jawab yang sesuai, meningkatkan keamanan dan kejelasan alur kerja. Pelajari lebih lanjut tentang perbedaan peran di sini.

Q7: Apakah perbaikan otomatis diterapkan langsung ke basis kode?

A: Tidak. Perbaikan otomatis diusulkan melalui permintaan tarik untuk ditinjau dan disetujui oleh manusia. Ini memastikan pengawasan pengembang, menjaga kualitas kode, dan membangun kepercayaan dalam proses otomasi.

Q7: Bagaimana CI gating membantu menjaga keamanan?

A: CI gating mengintegrasikan pemeriksaan keamanan ke dalam proses permintaan tarik, menghalangi kerentanan baru untuk digabungkan dan memberikan umpan balik instan kepada pengembang sebelum kode mencapai produksi.

Q8: Lingkungan apa saja yang didukung oleh Plexicus?

A: Plexicus mendukung berbagai bahasa pemrograman (Java, Python, JavaScript, dll.) dan penyedia cloud (AWS, Azure, Google Cloud), memastikan kompatibilitas di seluruh tumpukan teknologi.

Q9: Mengapa otomatisasi lebih baik daripada remediasi manual?

A: Otomatisasi menutup celah remediasi dengan terus-menerus memindai, memperbaiki, dan memvalidasi kerentanan dalam skala besar, mengurangi risiko dan menghemat waktu pengembang dibandingkan dengan penambalan manual.

Q10: Bagaimana saya bisa mulai mendeteksi kerentanan dalam kode saya sendiri secara gratis?

A: Anda dapat menggunakan alat SAST gratis yang disediakan oleh Plexicus untuk memindai kode Anda dari kerentanan, termasuk risiko injeksi SQL. Coba di sini