Apa Itu RBAC (Role-Based Access Control)?

Role-based access control, atau RBAC, adalah metode untuk mengelola keamanan sistem dengan menetapkan pengguna ke peran tertentu dalam sebuah organisasi. Setiap peran memiliki serangkaian izin sendiri, yang menentukan tindakan apa yang diizinkan untuk dilakukan oleh pengguna dalam peran tersebut.

Daripada memberikan izin kepada setiap pengguna, Anda dapat menetapkannya berdasarkan peran (misalnya, administrator, pengembang, analis, dll).

Pendekatan ini membuat pengelolaan akses menjadi jauh lebih mudah dalam organisasi besar dengan banyak pengguna.

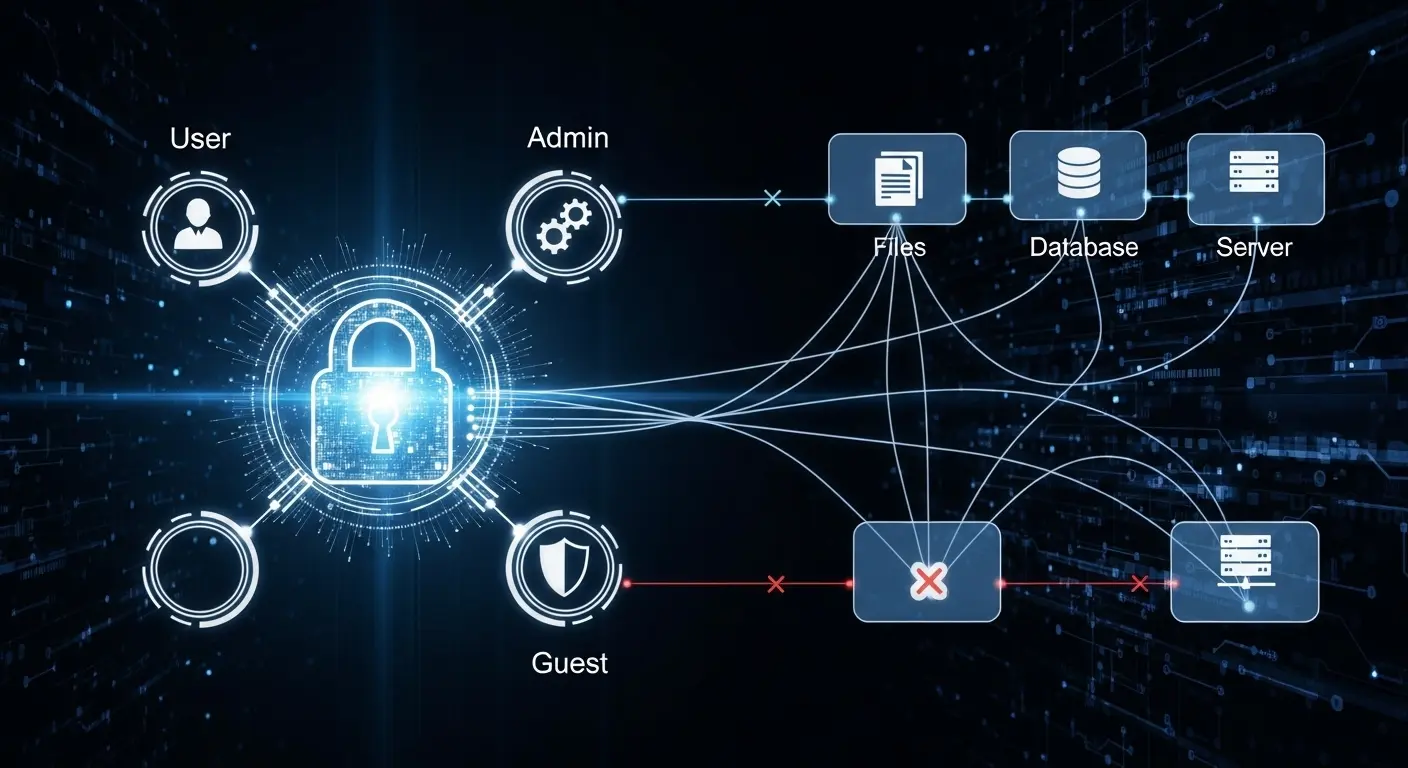

Model RBAC memvisualisasikan bagaimana pengguna terhubung ke peran dan izin untuk kontrol akses yang aman

Mengapa RBAC Penting dalam Keamanan

Kontrol akses adalah bagian penting dari keamanan siber. Sebagai contoh, seorang kontraktor pernah mengunduh 6 GB data sensitif karena mereka memiliki terlalu banyak izin. Tanpa kontrol akses yang tepat, karyawan atau kontraktor mungkin mengakses informasi yang seharusnya tidak mereka jangkau, yang dapat menyebabkan kebocoran data, ancaman dari dalam, kesalahan konfigurasi, atau bahkan pencurian.

RBAC mendukung prinsip hak istimewa paling sedikit, yang berarti pengguna hanya mendapatkan akses yang mereka butuhkan. Ini adalah ide kunci dalam keamanan aplikasi web.

Cara Kerja Model RBAC

Model RBAC biasanya mencakup 3 komponen:

- Peran: Ini adalah fungsi pekerjaan atau tanggung jawab yang ditentukan dalam sebuah organisasi, seperti Manajer HR atau Administrator Sistem. Sebuah peran mengelompokkan izin tertentu yang dibutuhkan untuk melaksanakan tugasnya.

- Izin - Tindakan tertentu untuk dilakukan, seperti menghapus pengguna, memodifikasi dokumen, memperbarui basis data, dll.

- Pengguna - Individu yang ditugaskan ke satu atau lebih peran

Contoh:

- Peran Admin: dapat mengelola pengguna, mengkonfigurasi sistem, dan melihat log

- Peran Pengembang: dapat mendorong kode, menjalankan build, tetapi tidak dapat mengelola pengguna

Mekanisme ini memastikan konsistensi dan mengurangi risiko dibandingkan dengan mengelola izin pengguna individu.

Keuntungan RBAC

Contoh implementasi RBAC di mana pengguna, admin, dan tamu memiliki tingkat akses yang berbeda ke file, basis data, dan server

- Meningkatkan keamanan : Dengan menerapkan hak istimewa paling sedikit, RBAC dapat meminimalkan risiko pengguna yang tidak berwenang mengakses data sensitif, mengurangi permukaan serangan, dan membatasi potensi kerusakan dari ancaman internal.

- Skalabilitas : Seiring pertumbuhan organisasi, menjadi masalah jika Anda mengelola izin secara individu. RBAC menyederhanakan proses ini dengan mengelompokkan pengguna berdasarkan peran dan mengelola izin untuknya. Ini akan lebih mudah dibandingkan mengelola izin secara individu.

- Efisiensi operasional : RBAC membantu organisasi mengurangi tugas berulang. Administrator hanya menyesuaikan definisi peran alih-alih memberikan atau mencabut akses satu per satu, yang memakan waktu untuk organisasi besar.

- Kepatuhan : Banyak kerangka kerja regulasi, seperti GDPR, HIPAA, dan PCI DSS, memerlukan kontrol akses ketat untuk melindungi data sensitif. RBAC membantu organisasi selaras dengan persyaratan ini dengan menerapkan aturan akses terstruktur. Menunjukkan kebijakan akses berbasis peran tidak hanya menghindari denda tetapi juga membangun kepercayaan dengan pelanggan dan regulator.

- Auditabilitas: RBAC menyediakan pemetaan yang jelas tentang ‘siapa mengakses apa’ untuk memfasilitasi transparansi. Namun, pemetaan RBAC yang tidak lengkap dapat memiliki konsekuensi serius selama audit.

Tantangan Umum RBAC

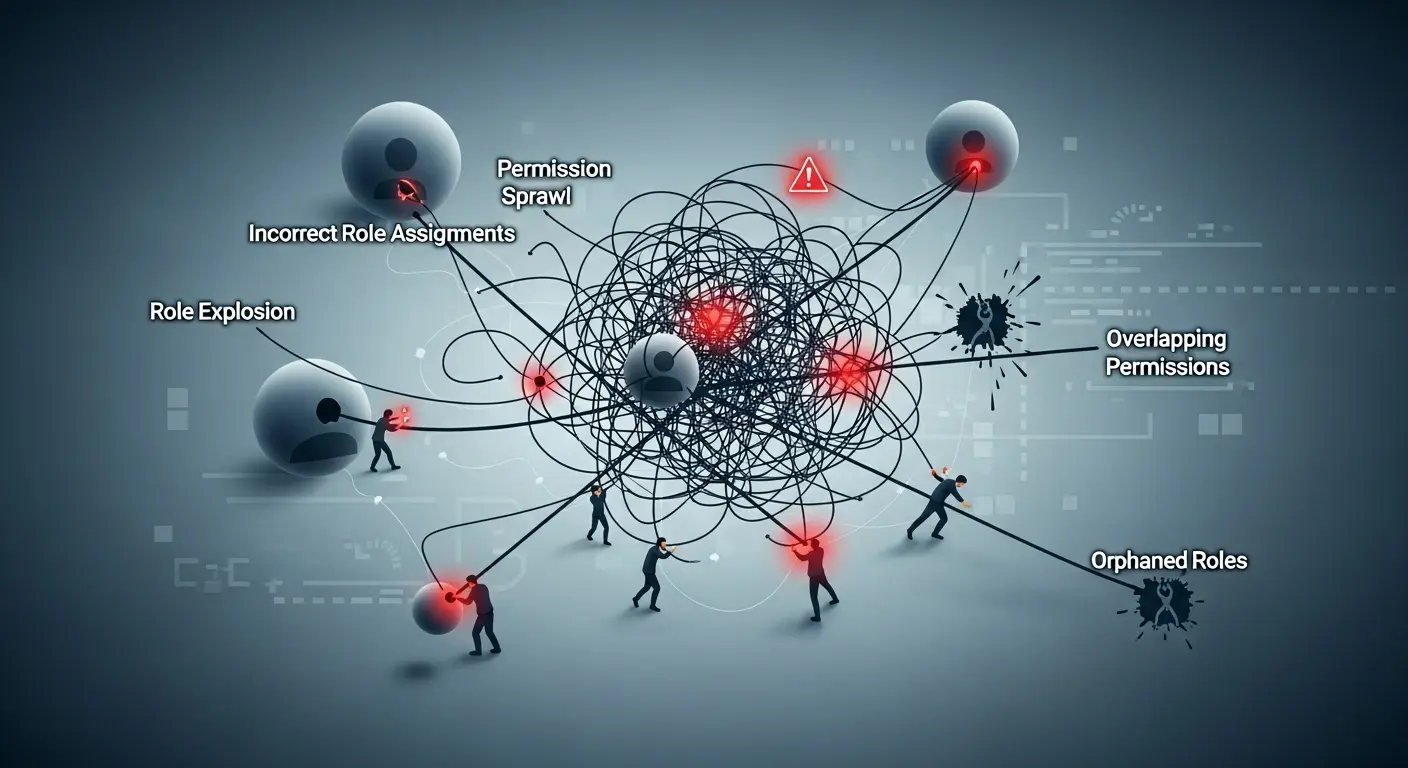

- Ledakan peran terjadi ketika sebuah organisasi menciptakan terlalu banyak peran yang sangat spesifik daripada kategori yang lebih luas, sehingga sulit untuk dipertahankan. Hal ini dapat menyebabkan masalah ketika jumlah peran melebihi jumlah karyawan sekitar 20 persen, karena mengelola begitu banyak peran menjadi tidak praktis.

- Struktur kaku : RBAC sangat bergantung pada peran yang telah ditentukan sebelumnya, yang membuatnya kurang fleksibel di lingkungan yang dinamis dibandingkan dengan ABAC, di mana akses dapat beradaptasi berdasarkan atribut pengguna, sumber daya, atau lingkungan.

- Beban pemeliharaan : Peran dan izin harus ditinjau dan diperbarui secara teratur untuk mencegah penyalahgunaan hak istimewa dan memastikan pengguna tidak memiliki akses yang tidak perlu.

- Izin yang tumpang tindih: Ketika beberapa peran diberikan izin yang serupa atau identik. Ini akan membuat audit lebih sulit, menciptakan redundansi, dan membingungkan administrator.

- Penyebaran Izin : Seiring waktu, terjadi perubahan organisasi, dan pengguna mengumpulkan banyak peran. Jika peran yang diberikan kepada pengguna tidak diperbarui atau dicabut ketika posisi atau tanggung jawab berubah, ini akan memberikan akses yang lebih luas dari yang diperlukan, yang melanggar prinsip hak istimewa paling sedikit.

- Peran Yatim : Peran yang tidak selaras dengan kebutuhan bisnis saat ini atau peran yang tidak diberikan kepada pengguna mana pun. Ini bisa menjadi titik buta untuk kerentanan jika tidak ditinjau secara teratur.

RBAC vs ABAC

Sementara RBAC berfokus pada peran, Kontrol Akses Berbasis Atribut memberikan akses pengguna berdasarkan atribut seperti pengguna, lingkungan, dan sumber daya.

| Fitur | RBAC | ABAC |

|---|---|---|

| Dasar akses | Peran yang telah ditentukan sebelumnya | Atribut (pengguna, sumber daya, lingkungan) |

| Fleksibilitas | Sederhana tetapi kaku | Sangat fleksibel, dinamis |

| Terbaik untuk | Organisasi besar dengan peran yang stabil | Lingkungan yang kompleks dan sadar konteks |

Implementasi di bawah ini dalam keamanan aplikasi web

| Model Akses | Contoh Skenario | Siapa Bisa Melakukan Apa | Bagaimana Akses Diputuskan |

|---|---|---|---|

| RBAC (Role-Based Access Control) | Aplikasi web manajemen proyek (misalnya, Jira/Trello) | - Admin → Membuat proyek, mengelola pengguna, menghapus papan- Manajer → Membuat/menugaskan tugas, tidak bisa menghapus proyek- Karyawan → Memperbarui hanya tugas mereka- Tamu → Hanya melihat tugas | Berdasarkan peran yang telah ditentukan sebelumnya yang ditugaskan kepada pengguna. Tidak ada kondisi kontekstual. |

| ABAC (Attribute-Based Access Control) | Aplikasi web manajemen proyek yang sama, tetapi dengan atribut | - Manajer → Mengakses tugas hanya di departemen mereka (atribut pengguna) - Karyawan → Melihat file proyek hanya jika proyek aktif (atribut sumber daya) - Kontraktor → Mengakses sistem hanya pukul 9 pagi–6 sore dan dari jaringan kantor (atribut lingkungan) | Berdasarkan kebijakan menggunakan atribut: pengguna + sumber daya + lingkungan. Konteks menentukan akses. |

Praktik Terbaik RBAC

Untuk menerapkan RBAC secara efektif, pertimbangkan daftar periksa penilaian mandiri berikut:

- Hak istimewa minimal: Apakah peran hanya memberikan akses yang diperlukan untuk pekerjaan?

- Tinjau peran secara berkala: Apakah kita meninjau peran setiap kuartal untuk mengidentifikasi dan memperbarui peran yang tidak digunakan atau usang?

- Hindari ledakan peran: Apakah kita mempertahankan peran yang lebih luas namun bermakna untuk mencegah penciptaan peran yang berlebihan dan terperinci?

- Audit log akses: Apakah log akses diperiksa secara teratur untuk memastikan bahwa aktivitas pengguna sesuai dengan peran yang ditentukan?

- Otomatisasi jika memungkinkan: Apakah kita memanfaatkan alat Manajemen Identitas dan Akses (IAM) untuk mengotomatisasi tugas manajemen akses rutin?

Bagaimana Plexicus ASPM Memperkuat RBAC dan Keamanan Akses

Menerapkan RBAC hanyalah bagian dari postur keamanan yang kuat. Organisasi modern juga memerlukan visibilitas berkelanjutan terhadap kerentanan, salah konfigurasi, dan risiko akses di seluruh aplikasi dan lingkungan cloud.

Di sinilah [Plexicus ASPM] berperan.

- ✅ Menyatukan keamanan: Menggabungkan SCA, deteksi rahasia, pemindaian API, dan lainnya dalam satu platform.

- ✅ Memaksakan hak istimewa paling sedikit: Membantu Anda menemukan akses yang terlalu permisif, peran yatim piatu, dan kesalahan konfigurasi yang tidak dapat ditangkap oleh RBAC saja.

- ✅ Mendukung kepatuhan: Menghasilkan laporan siap audit untuk kerangka kerja seperti GDPR, HIPAA, dan PCI DSS.

- ✅ Berkembang seiring pertumbuhan: Bekerja di seluruh aplikasi kompleks dan lingkungan cloud-native tanpa menambah gesekan.

Dengan mengintegrasikan Plexicus ASPM, tim dapat melampaui sekadar penugasan peran menuju manajemen postur keamanan aplikasi penuh—mengurangi risiko dari izin berlebihan, kesalahan konfigurasi, dan ketergantungan yang rentan.

Istilah Terkait

- ABAC (Kontrol Akses Berbasis Atribut)

- IAM (Manajemen Identitas dan Akses)

- Prinsip Hak Istimewa Paling Sedikit

- Keamanan Zero Trust

- Otentikasi

- Daftar Kontrol Akses (ACL)

- Eskalasi Hak Istimewa

- Manajemen Postur Keamanan Aplikasi (ASPM)

FAQ: RBAC (Kontrol Akses Berbasis Peran)

Apa yang dimaksud dengan RBAC dalam keamanan?

RBAC adalah singkatan dari Role-Based Access Control, sebuah mekanisme keamanan untuk mengelola izin dengan mengelompokkan pengguna berdasarkan peran

Apa tujuan dari RBAC?

Tujuan dari penerapan hak istimewa paling sedikit, menyederhanakan manajemen akses dan mengurangi risiko keamanan.

Apa contoh dari RBAC?

Sebuah rumah sakit memberikan akses catatan pasien kepada perawat, tetapi hanya dokter yang dapat membuat resep medis. Ini adalah salah satu contoh penerapan RBAC; bahkan dalam dunia nyata, ini dapat diterapkan.

Apa keuntungan dari RBAC?

Menyederhanakan manajemen akses pengguna, meningkatkan keamanan, mengurangi risiko, menyederhanakan audit, dan memberikan dukungan kepatuhan.

Apa perbedaan antara RBAC dan ABAC?

RBAC mengelola akses berdasarkan peran, ABAC berdasarkan kebijakan. RBAC lebih sederhana tetapi kaku; ABAC lebih kompleks tetapi memberikan fleksibilitas