Sicurezza senza attriti: integrazione degli strumenti nel flusso di lavoro degli sviluppatori

Sommario

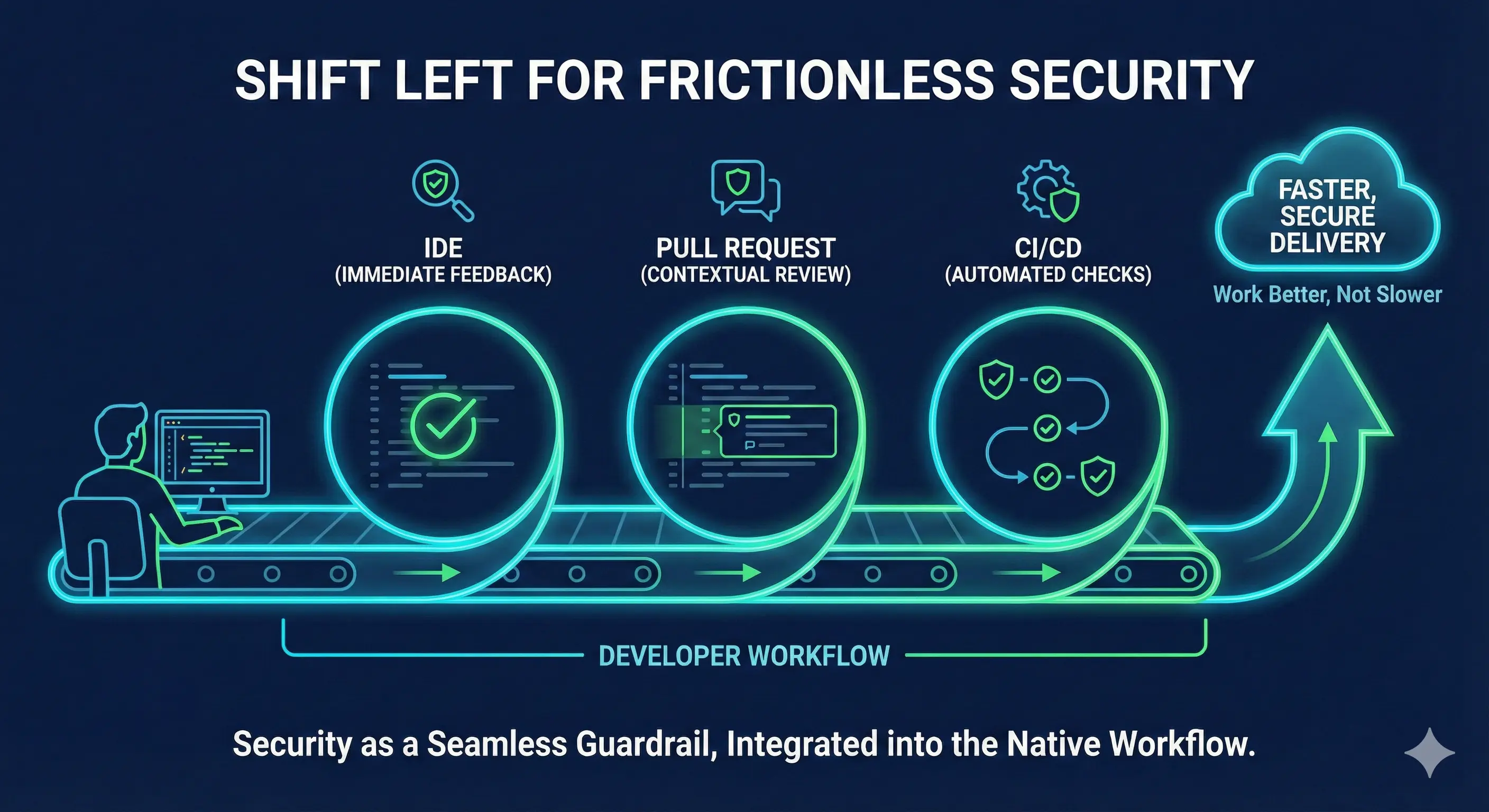

L’esperienza dello sviluppatore (DevEx) è fondamentale nella scelta degli strumenti di sicurezza. La sicurezza dovrebbe rendere il lavoro dello sviluppatore più facile, non più difficile. Se gli sviluppatori devono lasciare il loro ambiente di codifica o utilizzare un altro dashboard per trovare problemi, vengono rallentati e sono meno propensi a utilizzare gli strumenti.

Per implementare gli strumenti di sicurezza nel “modo giusto”, è necessario integrarli direttamente nel flusso di lavoro nativo dello sviluppatore, trasformando la sicurezza da ostacolo a guida senza soluzione di continuità.

Questa guida spiega come impostare la sicurezza senza attriti. Copre dove posizionare strumenti come nell’IDE, nei hook pre-commit o CI/CD, e come configurarli in modo che il tuo team possa lavorare meglio, non più lentamente.

1. La realtà del “Shift Left”: incontrare gli sviluppatori dove vivono

Il principio fondamentale della riduzione degli attriti è il contesto. È necessario fornire feedback sulla sicurezza mentre lo sviluppatore è ancora mentalmente impegnato con il codice che ha appena scritto. Categorizziamo i punti di integrazione in base alla loro distanza dal momento della creazione del codice.

A. L’IDE

Prima che il codice sia anche solo salvato o impegnato, gli strumenti di sicurezza dovrebbero essere eseguiti localmente.

- Tipi di Strumenti: Analisi Statica (SAST) linters, Controllori di dipendenze, Scanner di segreti.

- Implementazione: Installa plugin per VS Code, IntelliJ o Eclipse

- Perché Funziona: Funziona come un correttore ortografico. Proprio come un elaboratore di testi sottolinea un errore di battitura in rosso immediatamente, un plugin IDE evidenzia il codice insicuro (come segreti hardcoded o funzioni non sicure) istantaneamente.

B. La Pull Request

Il momento ottimale per il feedback è quando uno sviluppatore invia il codice per la revisione, poiché è già concentrato sulla qualità e aperto alle critiche.

Tipi di Strumenti

Deep SAST, Scansione di Segreti, e Scansione di Sicurezza dell’Infrastruttura come Codice (IaC).

Implementazione

Configura i tuoi strumenti per pubblicare commenti in linea direttamente sulle linee di codice pertinenti nella pull request. Ciò significa che lo strumento di sicurezza pubblica un commento direttamente sulla specifica linea di codice che ha fallito, proprio come farebbe un revisore umano.

Perché Funziona

Mantiene lo sviluppatore nella sua piattaforma preferita (GitHub, GitLab, Azure DevOps). Non è necessario lasciare la pagina per vedere l’errore, comprendere il rischio e proporre una correzione.

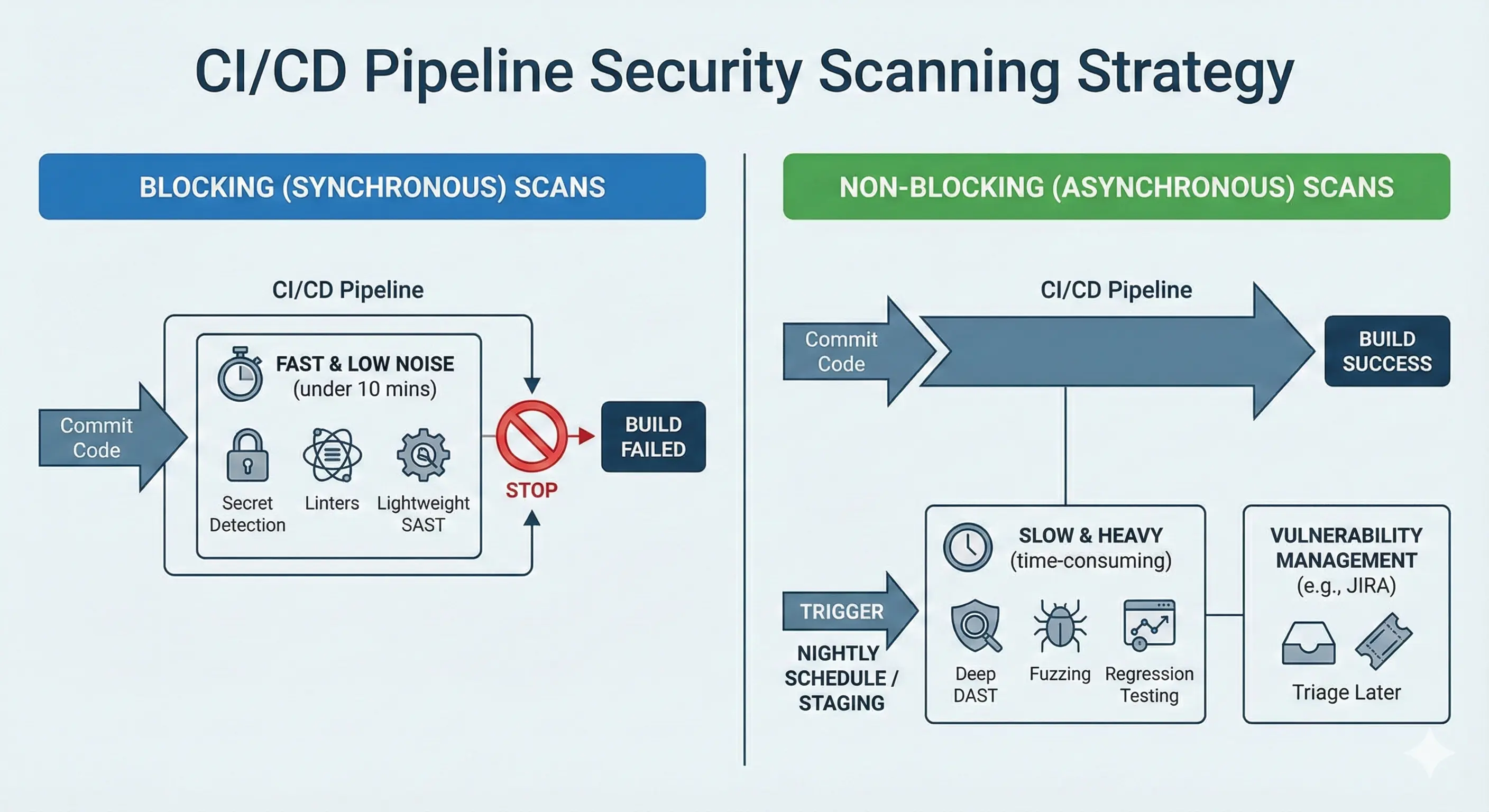

2. La Velocità Conta: Scansioni Bloccanti vs. Non Bloccanti

Le build lente degradano significativamente l’esperienza degli sviluppatori e possono portare al bypass degli strumenti di sicurezza. Se la tua scansione di sicurezza aggiunge 20 minuti a una pipeline, gli sviluppatori cercheranno attivamente di bypassarla. Devi biforcare la tua strategia di scansione in base alla velocità.

A. Scansioni Sincrone (Bloccanti)

Queste scansioni vengono eseguite all’interno della pipeline e possono far fallire il build. Devono essere veloci (meno di 5-10 minuti).

Cosa Eseguire

Rilevamento di segreti, linters, SAST leggeri e controlli di policy.

La Regola

Se la scansione è veloce e deterministica (bassi falsi positivi), rendila bloccante. Questo previene l’ingresso di nuovi errori semplici nel codice.

B. Scansioni Asincrone (Non Bloccanti)

Queste scansioni sono pesanti, dispendiose in termini di tempo o soggette a rumore. Non devono mai bloccare una normale Pull Request.

Cosa Eseguire

Scansioni DAST profonde, Fuzzing o test di regressione completi.

La Strategia

Attiva queste scansioni secondo un programma (ad esempio, notturno) o su un ambiente di staging dedicato.

Il Ciclo di Feedback

Non interrompere il build. Invece, indirizza i risultati in un sistema di gestione delle vulnerabilità o crea un ticket Jira per il team da esaminare in seguito. Questo bilancia la completezza con la velocità.

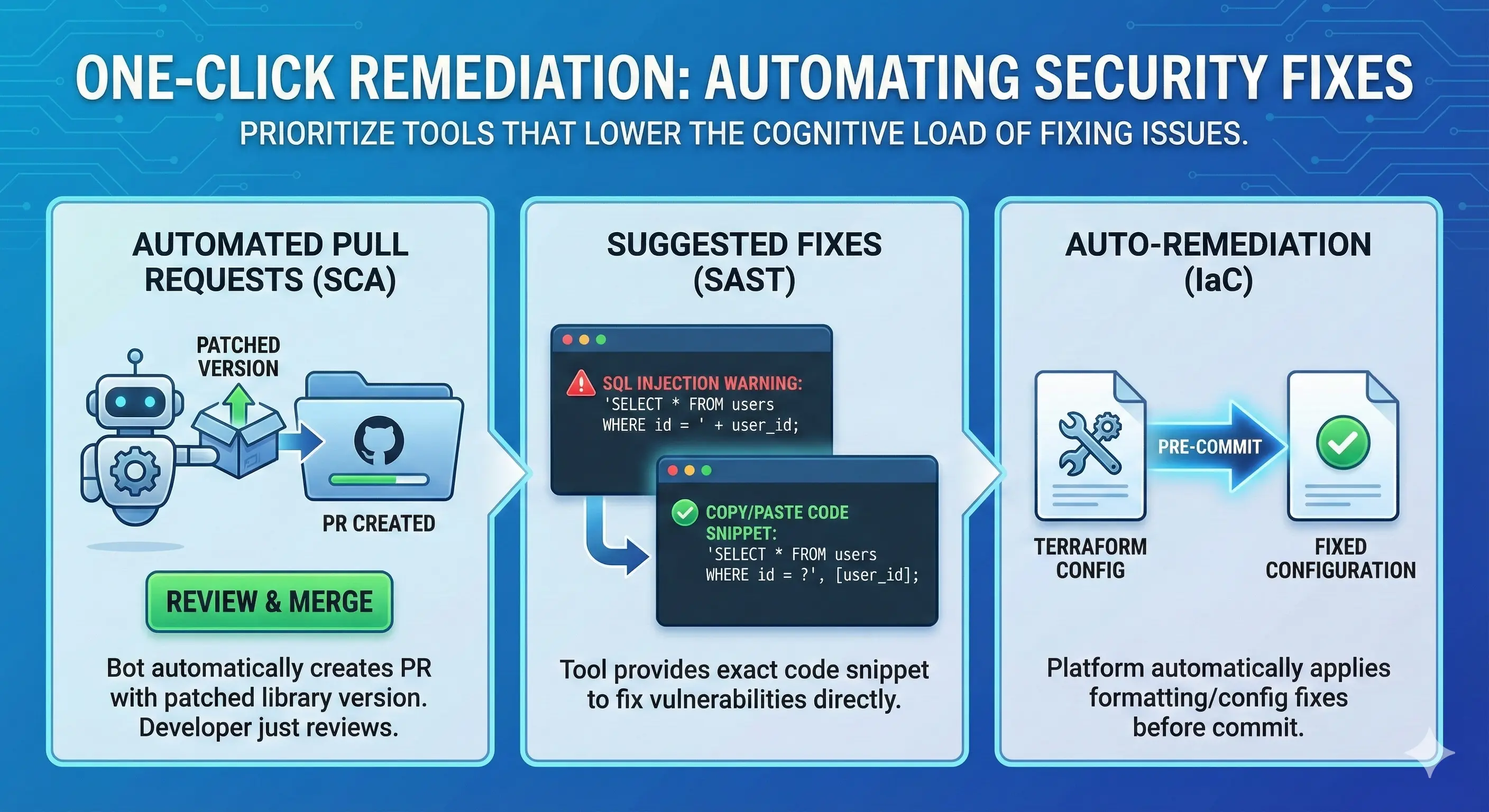

3. Oltre la Rilevazione alla Remediation con un Click

Gli strumenti di sicurezza migliori non solo identificano i problemi, ma forniscono anche indicazioni pratiche per la risoluzione. Per ridurre l’attrito, privilegiate strumenti che riducono il carico cognitivo necessario per risolvere il problema.

Pull Requests Automatizzati

Per aggiornamenti delle dipendenze (SCA), utilizzate strumenti come Plexicus ASPM. Questo strumento apre automaticamente una PR con la versione corretta della libreria. Lo sviluppatore deve solo rivedere e unire.

Correzioni Suggerite

Assicuratevi che il vostro strumento SAST fornisca un frammento di codice “Copia/Incolla” per la correzione. Se uno sviluppatore vede un avviso di SQL Injection, lo strumento dovrebbe mostrare loro il codice esatto della query parametrizzata da utilizzare.

Auto-Remediation

Alcune piattaforme avanzate come Plexicus ASPM possono applicare automaticamente formattazioni o correzioni di configurazione ai modelli IaC (come Terraform) prima che il codice venga effettivamente impegnato.

Il Modo Giusto vs. Il Modo Sbagliato

| Caratteristica | Il modo sbagliato (Alta Frizione) | Il modo giusto (Senza Frizione) |

|---|---|---|

| Posizione del Feedback | Portale di Sicurezza Separato o Notifica Email | Plugin IDE & Commento sulla Pull Request |

| Tempistica | 24 ore dopo (Scansione Notturna) | Immediato (Pre-commit / CI) |

| Velocità di Scansione | Blocca la build per >20 minuti | Controlli veloci bloccano; controlli lenti sono asincroni |

| Risoluzione | ”Correggi questa Vulnerabilità” (Generico) | “Ecco il frammento di codice per correggerlo” |

| Azione dello Sviluppatore | Cambio di contesto e indagine | Correzione in flusso |

Domande Frequenti (FAQ)

D: L’aggiunta di plugin IDE influenzerà le prestazioni del sistema?

I plugin di sicurezza moderni sono progettati per minimizzare l’uso delle risorse e solitamente scansionano solo i file attivi per ridurre l’impatto sulle prestazioni. Tuttavia, è meglio configurarli per scansionare solo i file attivi su cui stai lavorando, piuttosto che l’intero progetto, per risparmiare risorse.

D: Cosa succede se una scansione bloccante trova un falso positivo?

Devi avere un processo di “Break Glass” o “Accettazione del Rischio”. Consenti agli sviluppatori di posticipare o ignorare un avviso con un commento obbligatorio (ad esempio, “Questi sono dati di test, non un vero segreto”). Rivedi queste esclusioni in seguito, ma non fermare la build oggi.

D: Dovremmo scansionare ogni commit?

Idealmente, sì, per controlli leggeri. Per scansioni più pesanti, la scansione alla creazione della Pull Request è solitamente sufficiente e risparmia risorse di calcolo rispetto alla scansione di ogni singolo commit inviato a un branch.