Migliori strumenti SCA nel 2025: Scansiona le dipendenze, proteggi la tua catena di fornitura software

Le applicazioni moderne dipendono molto da librerie di terze parti e open-source. Questo accelera lo sviluppo, ma aumenta anche il rischio di attacchi. Ogni dipendenza può introdurre problemi come falle di sicurezza non corrette, licenze rischiose o pacchetti obsoleti. Gli strumenti di Software Composition Analysis (SCA) aiutano a risolvere questi problemi.

Hai bisogno di strumenti SCA per proteggere le applicazioni?

Le applicazioni moderne dipendono molto da librerie di terze parti e open-source. Questo accelera lo sviluppo, ma aumenta anche il rischio di attacchi. Ogni dipendenza può introdurre problemi come falle di sicurezza non corrette, licenze rischiose o pacchetti obsoleti. Gli strumenti di Software Composition Analysis (SCA) aiutano a risolvere questi problemi.

Software Composition Analysis (SCA) nella sicurezza informatica ti aiuta a identificare le dipendenze vulnerabili (componenti software esterni con problemi di sicurezza), monitorare l’uso delle licenze e generare SBOMs (Software Bills of Materials, che elencano tutti i componenti software nella tua applicazione). Con il giusto strumento di sicurezza SCA, puoi rilevare le vulnerabilità nelle tue dipendenze in anticipo, prima che gli attaccanti le sfruttino. Questi strumenti aiutano anche a minimizzare i rischi legali derivanti da licenze problematiche.

Perché ascoltarci?

In Plexicus, aiutiamo organizzazioni di tutte le dimensioni a rafforzare la loro sicurezza delle applicazioni. La nostra piattaforma riunisce SAST, SCA, DAST, scansione dei segreti e sicurezza cloud in un’unica soluzione. Supportiamo le aziende in ogni fase per proteggere le loro applicazioni.

“In qualità di pionieri nella sicurezza cloud, abbiamo trovato Plexicus straordinariamente innovativo nel campo della remediation delle vulnerabilità. Il fatto che abbiano integrato Prowler come uno dei loro connettori dimostra il loro impegno a sfruttare i migliori strumenti open-source aggiungendo un valore significativo attraverso le loro capacità di remediation potenziate dall’IA”

Jose Fernando Dominguez

CISO, Ironchip

Rapido Confronto dei Migliori Strumenti SCA nel 2025

| Piattaforma | Caratteristiche principali / Punti di forza | Integrazioni | Prezzi | Ideale per | Contro / Limiti |

|---|---|---|---|---|---|

| Plexicus ASPM | ASPM unificato: SCA, SAST, DAST, segreti, IaC, scansione cloud; rimedio AI; SBOM | GitHub, GitLab, Bitbucket, CI/CD | Prova gratuita; $50/mese/sviluppatore; Personalizzato | Team che necessitano di una postura di sicurezza completa in uno | Potrebbe essere eccessivo solo per SCA |

| Snyk Open Source | Orientato agli sviluppatori; scansione SCA veloce; codice+contenitore+IaC+licenza; aggiornamenti attivi | IDE, Git, CI/CD | Gratuito; A pagamento da $25/mese/sviluppatore | Team di sviluppo che necessitano di codice/SCA nella pipeline | Può diventare costoso su larga scala |

| Mend (WhiteSource) | Focalizzato su SCA; conformità; patching; aggiornamenti automatici | Piattaforme principali | ~$1000/anno per sviluppatore | Imprese: conformità e scala | UI complessa, costoso per grandi team |

| Sonatype Nexus Lifecycle | SCA + governance del repository; dati ricchi; si integra con Nexus Repo | Nexus, strumenti principali | Livello gratuito; $135/mese repo; $57.50/utente/mese | Grandi organizzazioni, gestione dei repository | Curva di apprendimento, costo |

| GitHub Advanced Security | SCA, segreti, scansione del codice, grafico delle dipendenze; nativo nei flussi di lavoro di GitHub | GitHub | $30/committer/mese (codice); $19/mese segreti | Team GitHub che desiderano una soluzione nativa | Solo per GitHub; prezzo per committer |

| JFrog Xray | Focus DevSecOps; forte supporto SBOM/licenza/OSS; si integra con Artifactory | IDE, CLI, Artifactory | $150/mese (Pro, cloud); Enterprise alto | Utenti JFrog esistenti, gestori di artefatti | Prezzo, migliore per grandi organizzazioni/jfrog |

| Black Duck | Dati approfonditi su vulnerabilità e licenze, automazione delle politiche, conformità matura | Piattaforme principali | Basato su preventivo (contattare le vendite) | Grandi organizzazioni regolamentate | Costo, adozione più lenta per nuovi stack |

| FOSSA | SCA + automazione SBOM e licenze; amichevole per gli sviluppatori; scalabile | API, CI/CD, principali VCS | Gratuito (limitato); $23/progetto/mese Biz; Enterprise | Conformità + cluster SCA scalabili | Gratuito è limitato, il costo scala rapidamente |

| Veracode SCA | Piattaforma unificata; rilevamento avanzato delle vulnerabilità, reportistica, conformità | Vari | Contattare le vendite | Utenti aziendali con ampie esigenze AppSec | Prezzo elevato, onboarding più complesso |

| OWASP Dependency-Check | Open-source, copre CVE tramite NVD, ampio supporto per strumenti/plugin | Maven, Gradle, Jenkins | Gratuito | OSS, piccoli team, esigenze a costo zero | Solo CVE conosciuti, dashboard di base |

I 10 migliori strumenti di Software Composition Analysis (SCA)

1. Plexicus ASPM

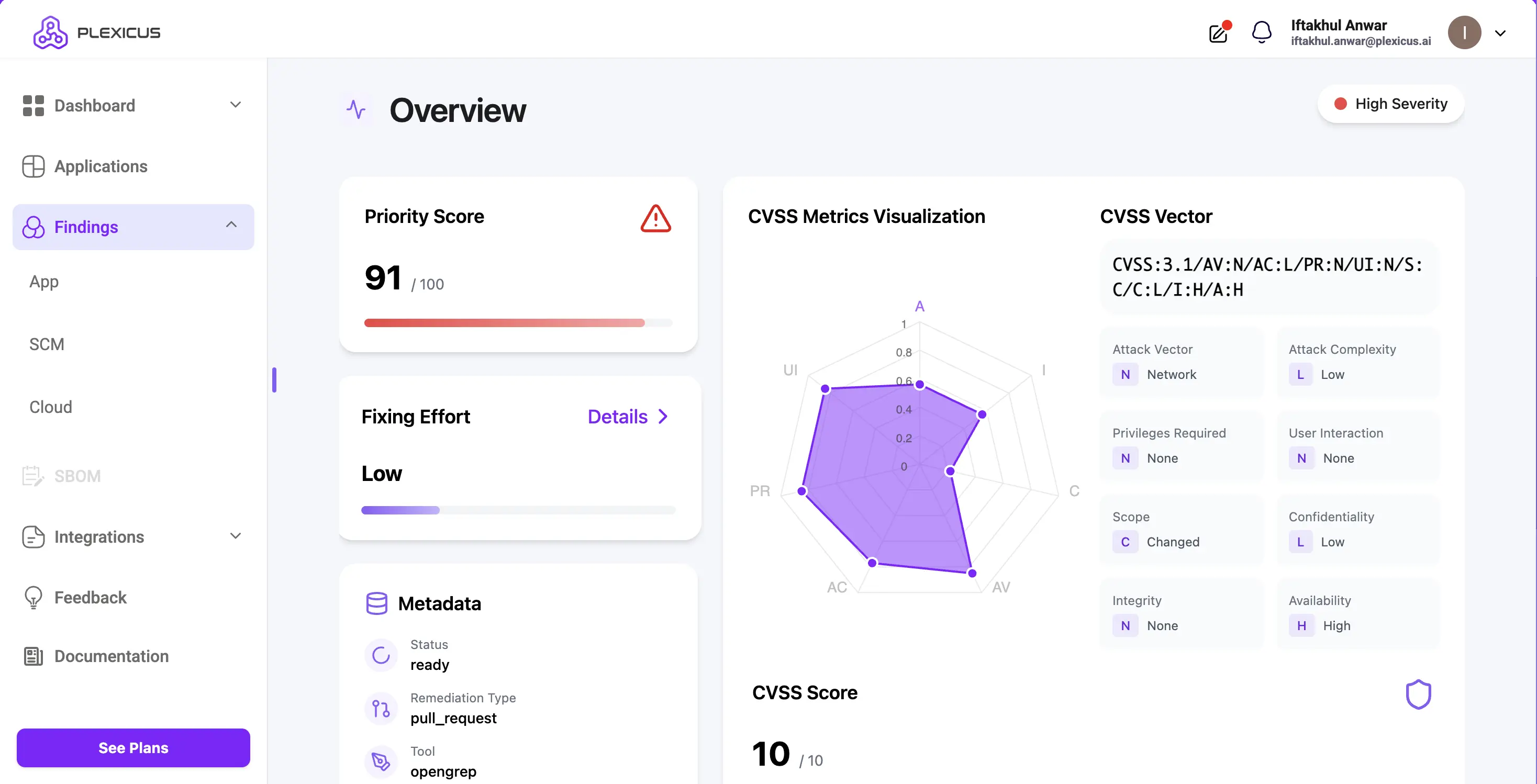

Plexicus ASPM è più di un semplice strumento SCA; è una piattaforma completa di Application Security Posture Management (ASPM). Unifica SCA, SAST, DAST, rilevamento di segreti e scansione delle configurazioni errate del cloud in un’unica soluzione.

Gli strumenti tradizionali si limitano a generare avvisi, ma Plexicus va oltre con un assistente potenziato dall’IA che aiuta a correggere automaticamente le vulnerabilità. Questo riduce i rischi per la sicurezza e fa risparmiare tempo agli sviluppatori combinando diversi metodi di test e correzioni automatiche in un’unica piattaforma.

Pro:

- Dashboard unificata per tutte le vulnerabilità (non solo SCA)

- Motore di prioritizzazione che riduce il rumore.

- Integrazioni native con GitHub, GitLab, Bitbucket e strumenti CI/CD

- Generazione SBOM e conformità alle licenze integrate

Contro:

- Potrebbe sembrare un prodotto eccessivo se si desidera solo la funzionalità SCA

Prezzi:

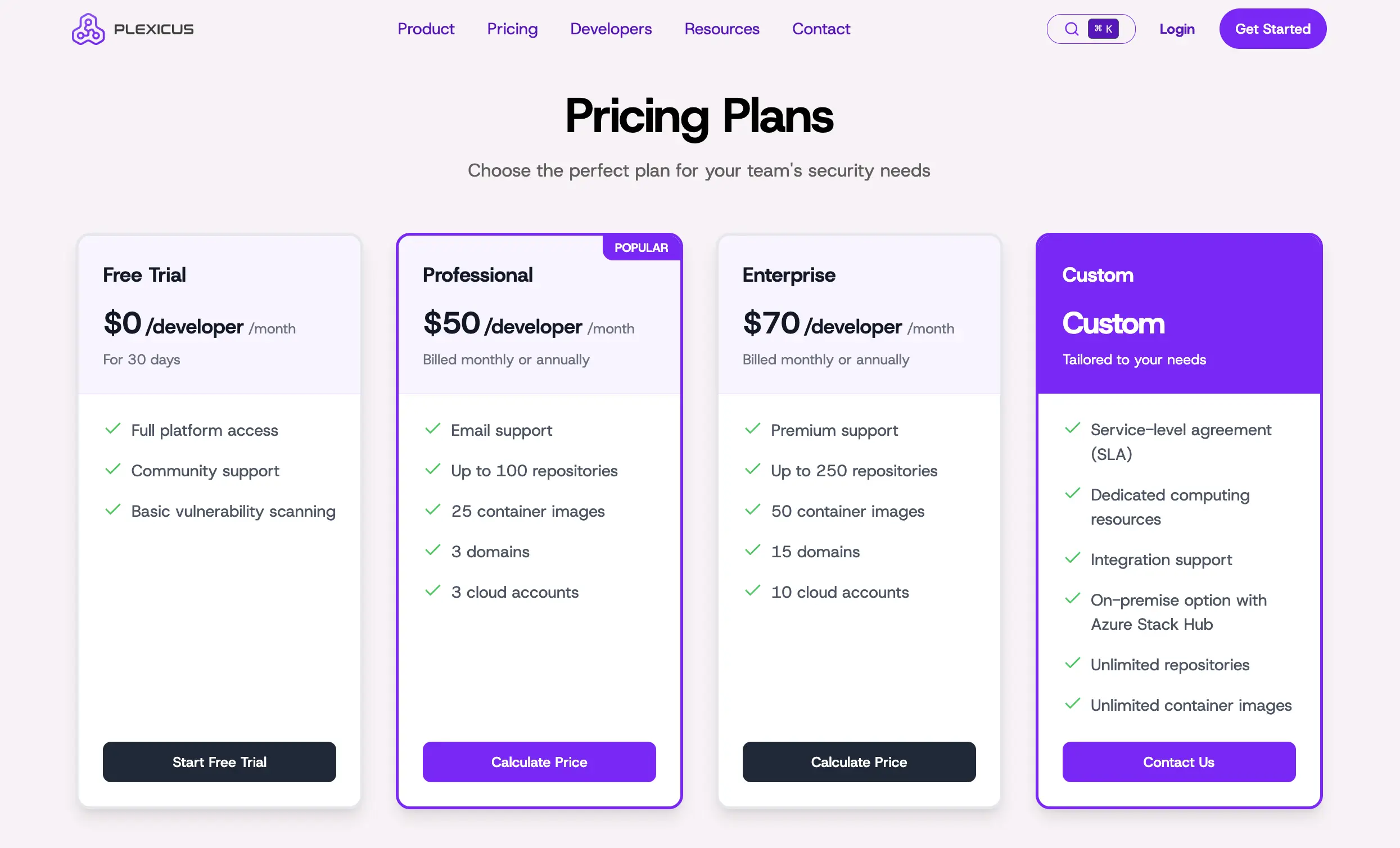

- Prova gratuita per 30 giorni

- $50/mese per sviluppatore

- Contattare le vendite per un livello personalizzato.

Ideale per: Team che vogliono andare oltre l’SCA con una singola piattaforma di sicurezza.

2. Snyk Open Source

Snyk open-source è uno strumento SCA orientato agli sviluppatori che esegue la scansione delle dipendenze, segnala le vulnerabilità note e si integra con il tuo IDE e CI/CD. Le sue funzionalità SCA sono ampiamente utilizzate nei flussi di lavoro DevOps moderni.

Pro:

- Ottima esperienza per gli sviluppatori

- Ottime integrazioni (IDE, Git, CI/CD)

- Copre la conformità delle licenze, la scansione di container e Infra-as-Code (IaC)

- Ampio database di vulnerabilità e aggiornamenti attivi

Contro:

- Può diventare costoso su larga scala

- Il piano gratuito ha funzionalità limitate.

Prezzi:

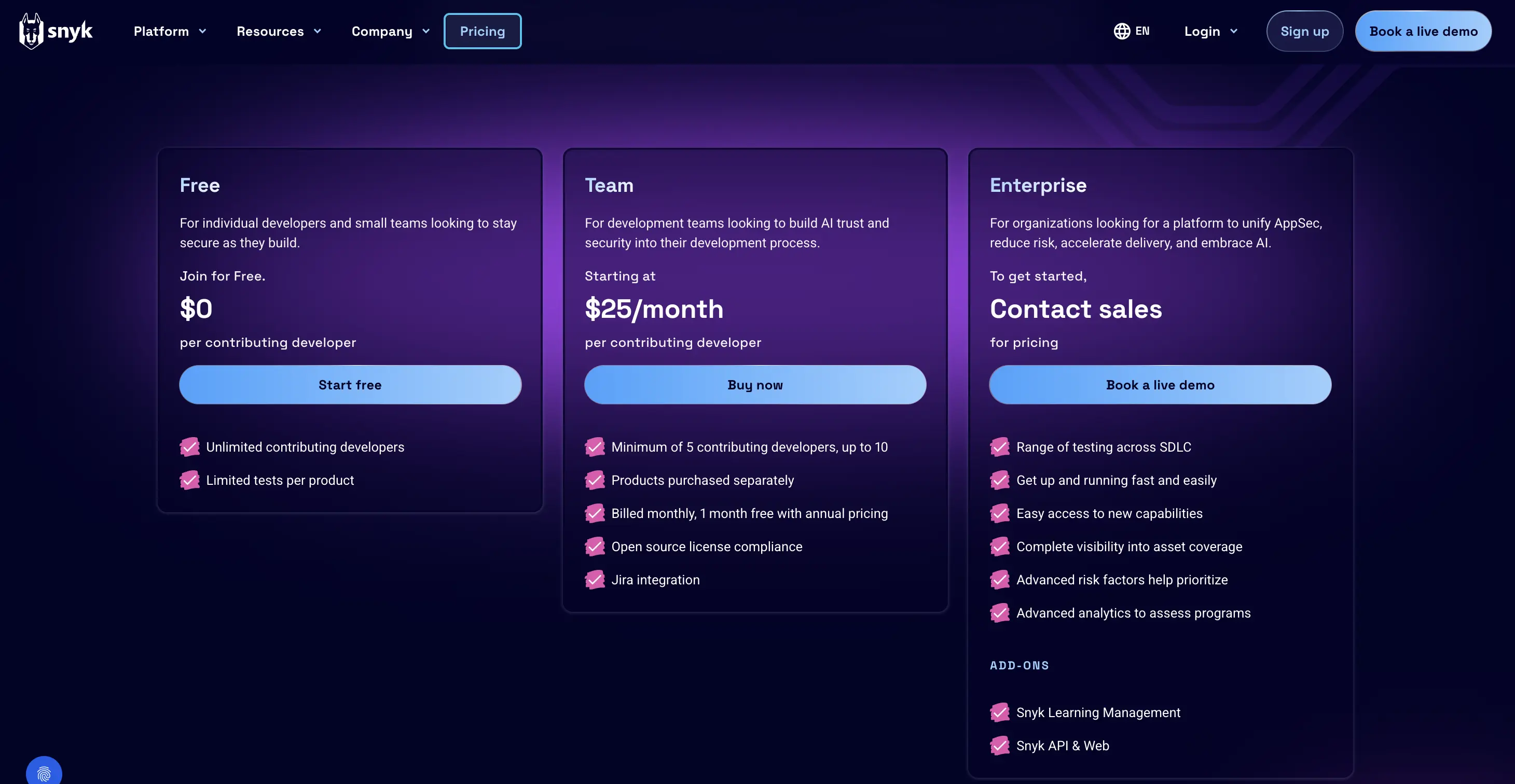

- Gratuito

- A pagamento da $25/mese per sviluppatore, minimo 5 sviluppatori

Ideale per: Team di sviluppatori che desiderano un rapido analizzatore di codice + SCA nelle loro pipeline.

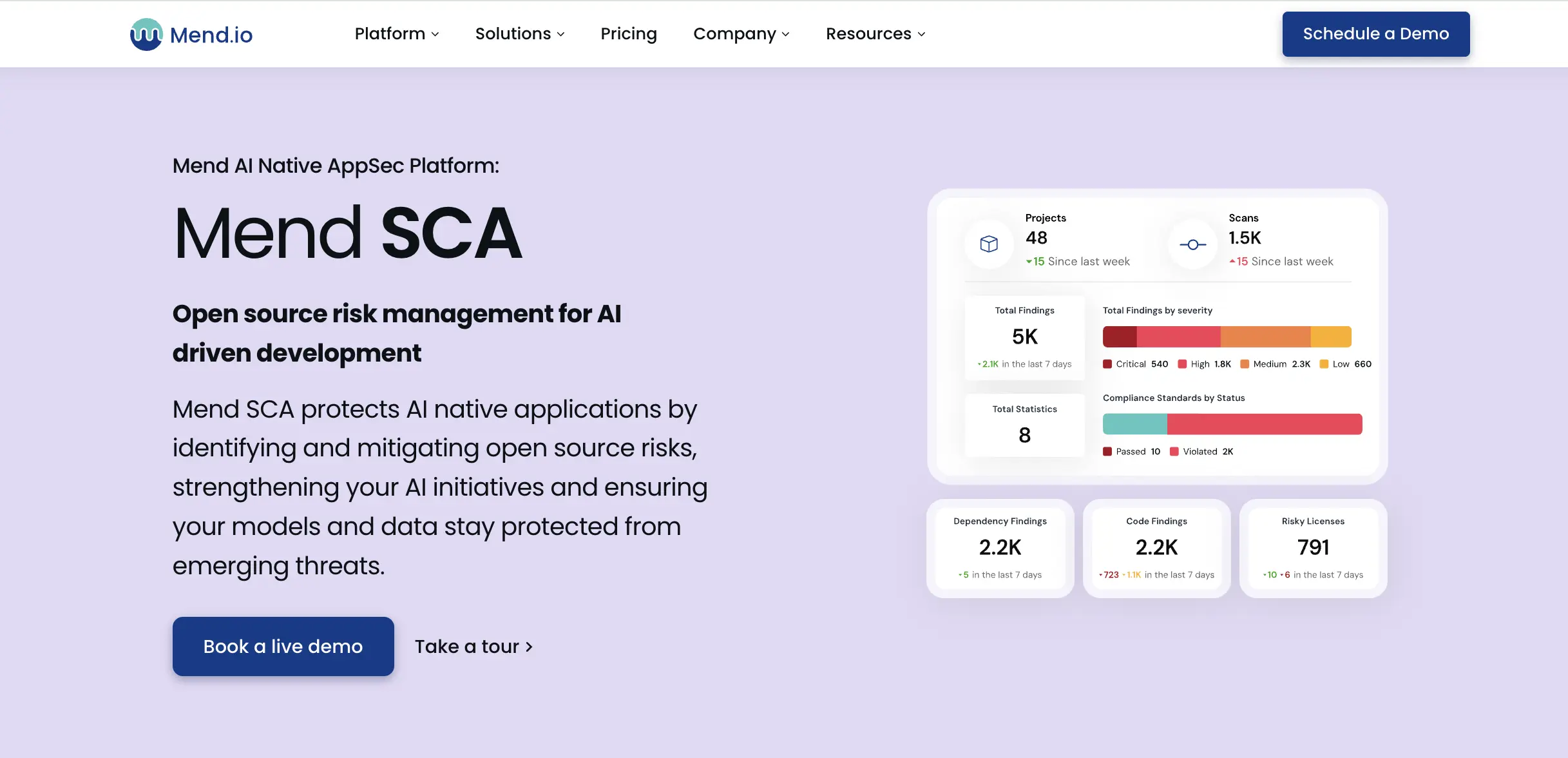

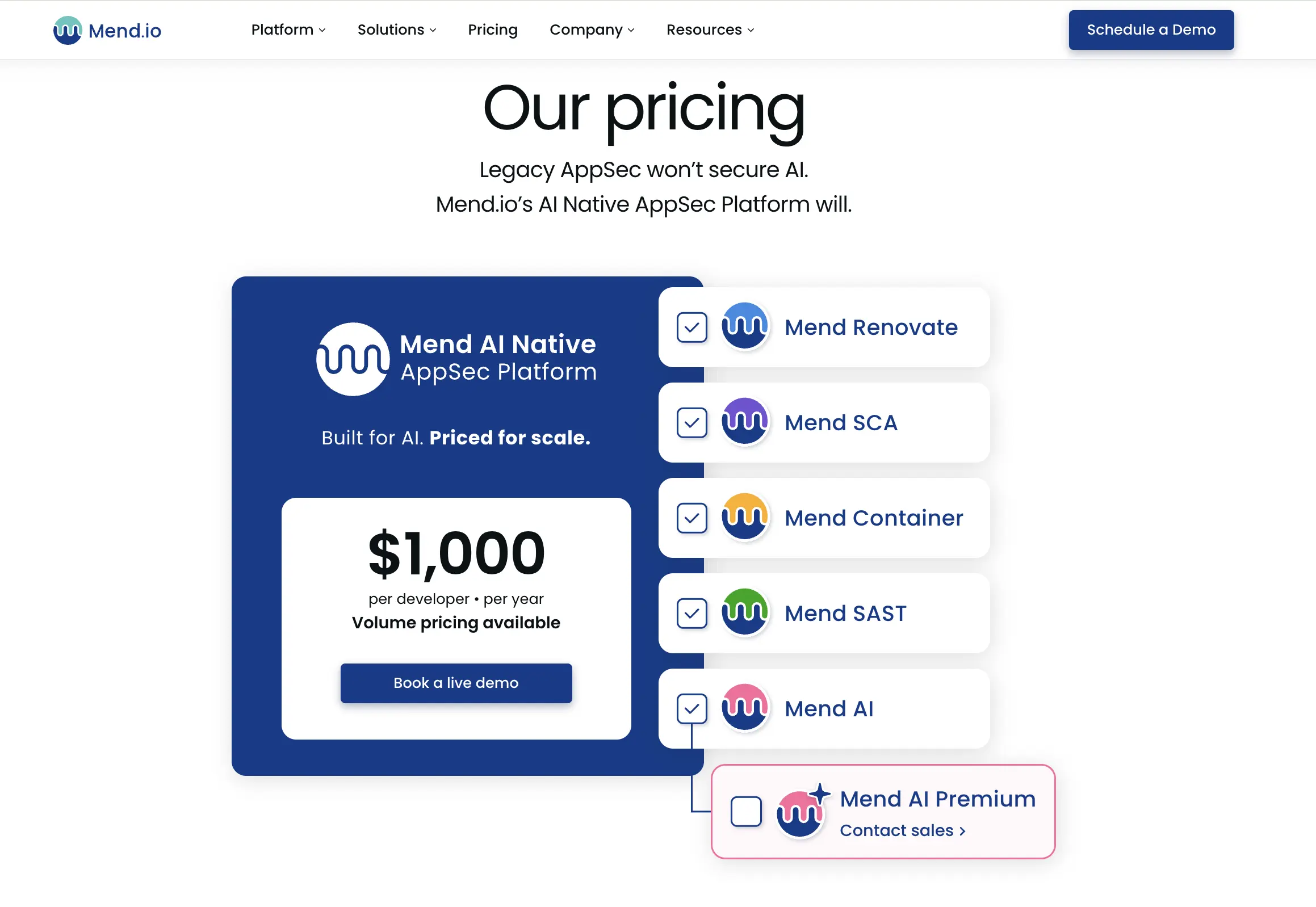

3. Mend (WhiteSource)

Mend (precedentemente WhiteSource) è specializzato nei test di sicurezza SCA con solide funzionalità di conformità. Mend fornisce una soluzione SCA olistica con conformità delle licenze, rilevamento delle vulnerabilità e integrazione con strumenti di rimedio.

Pro:

- Eccellente per la conformità delle licenze

- Patch automatiche e aggiornamenti delle dipendenze

- Buono per l’uso su scala aziendale

Contro:

- Interfaccia utente complessa

- Alto costo per il team su larga scala

Prezzi: $1,000/anno per sviluppatore

Ideale per: Grandi imprese con requisiti di conformità elevati.

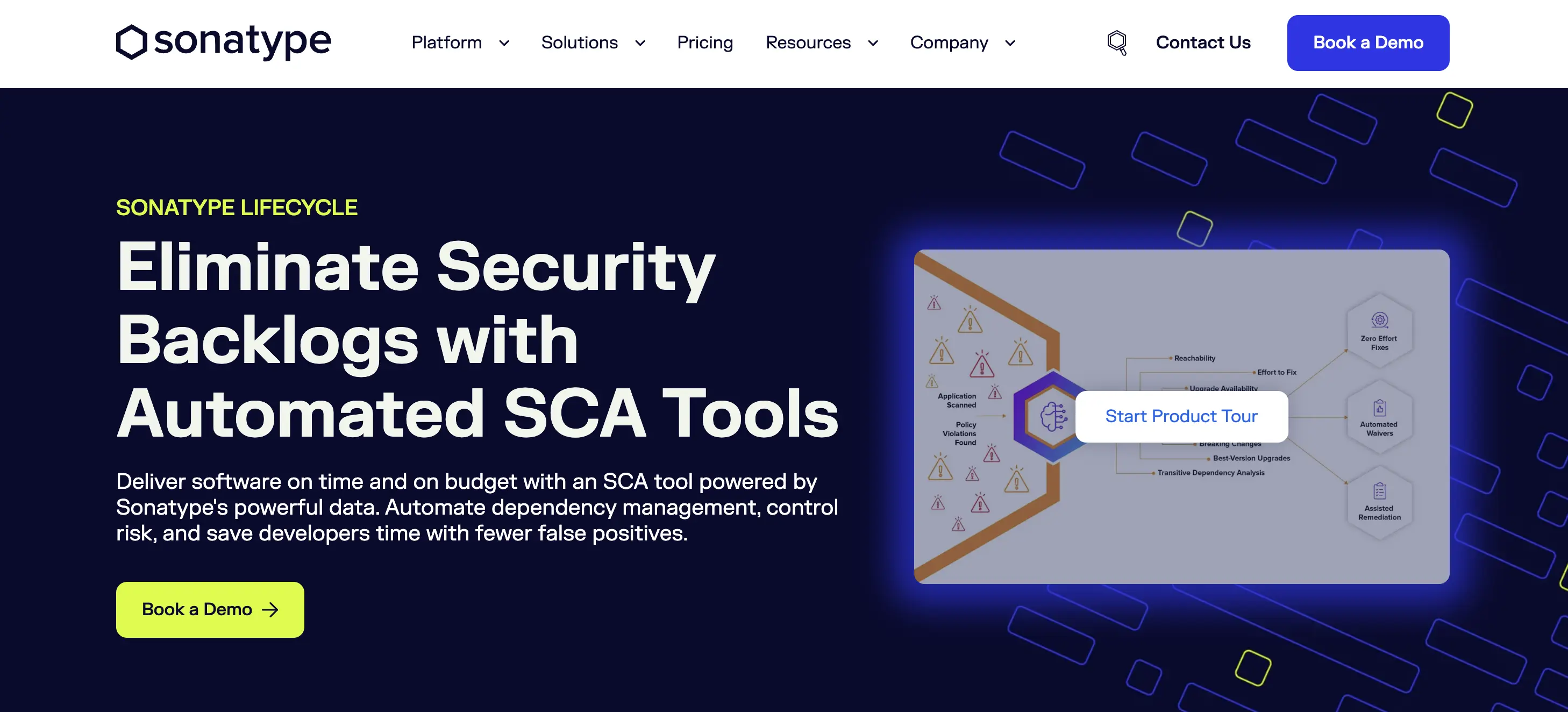

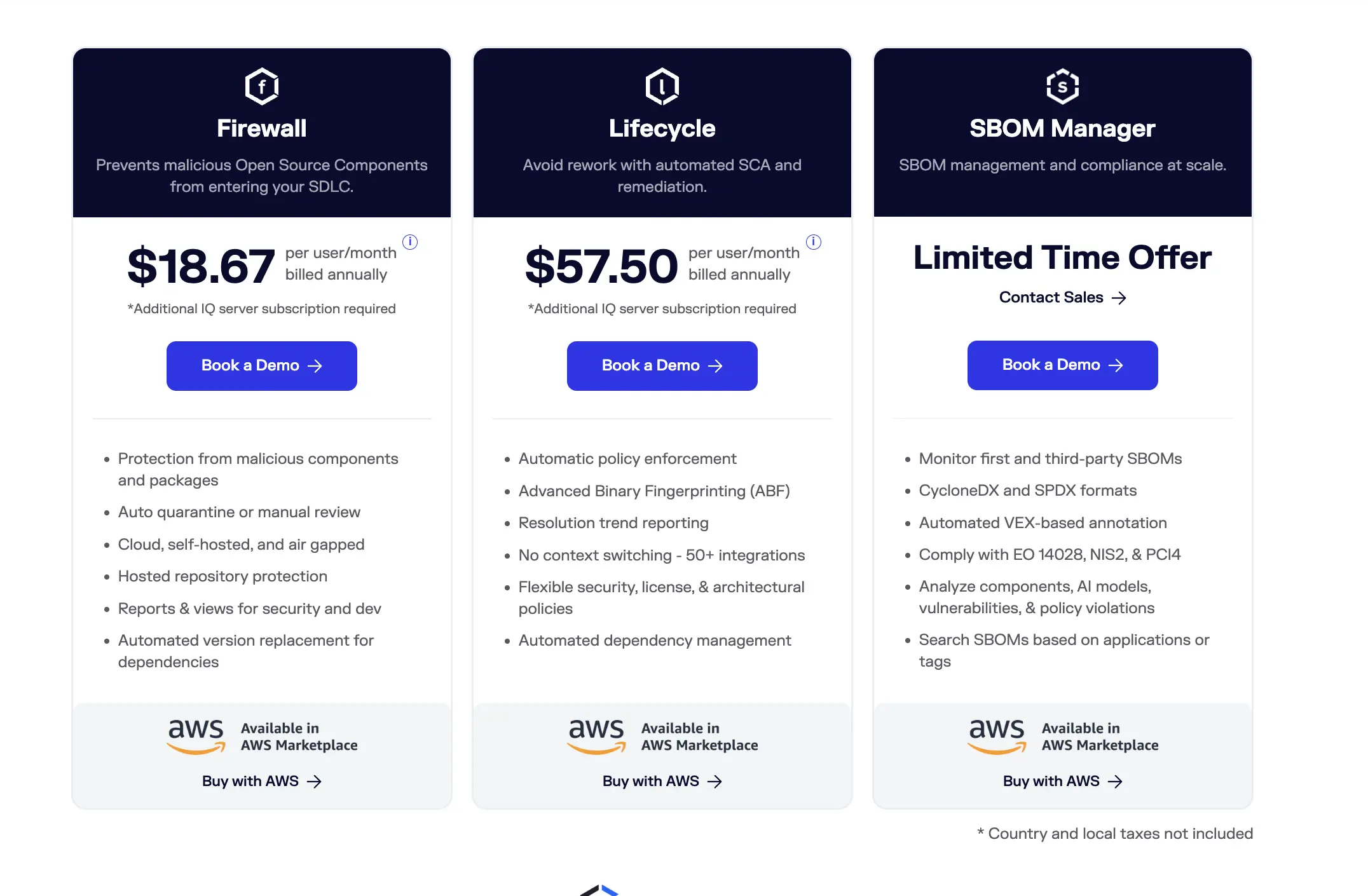

4. Sonatype Nexus Lifecycle

Uno degli strumenti di analisi della composizione del software che si concentra sulla governance della catena di fornitura.

Pro:

- Dati ricchi di sicurezza e licenze

- Si integra perfettamente con Nexus Repository

- Buono per una grande organizzazione di sviluppo

Contro:

- Curva di apprendimento ripida

- Potrebbe essere eccessivo per piccoli team.

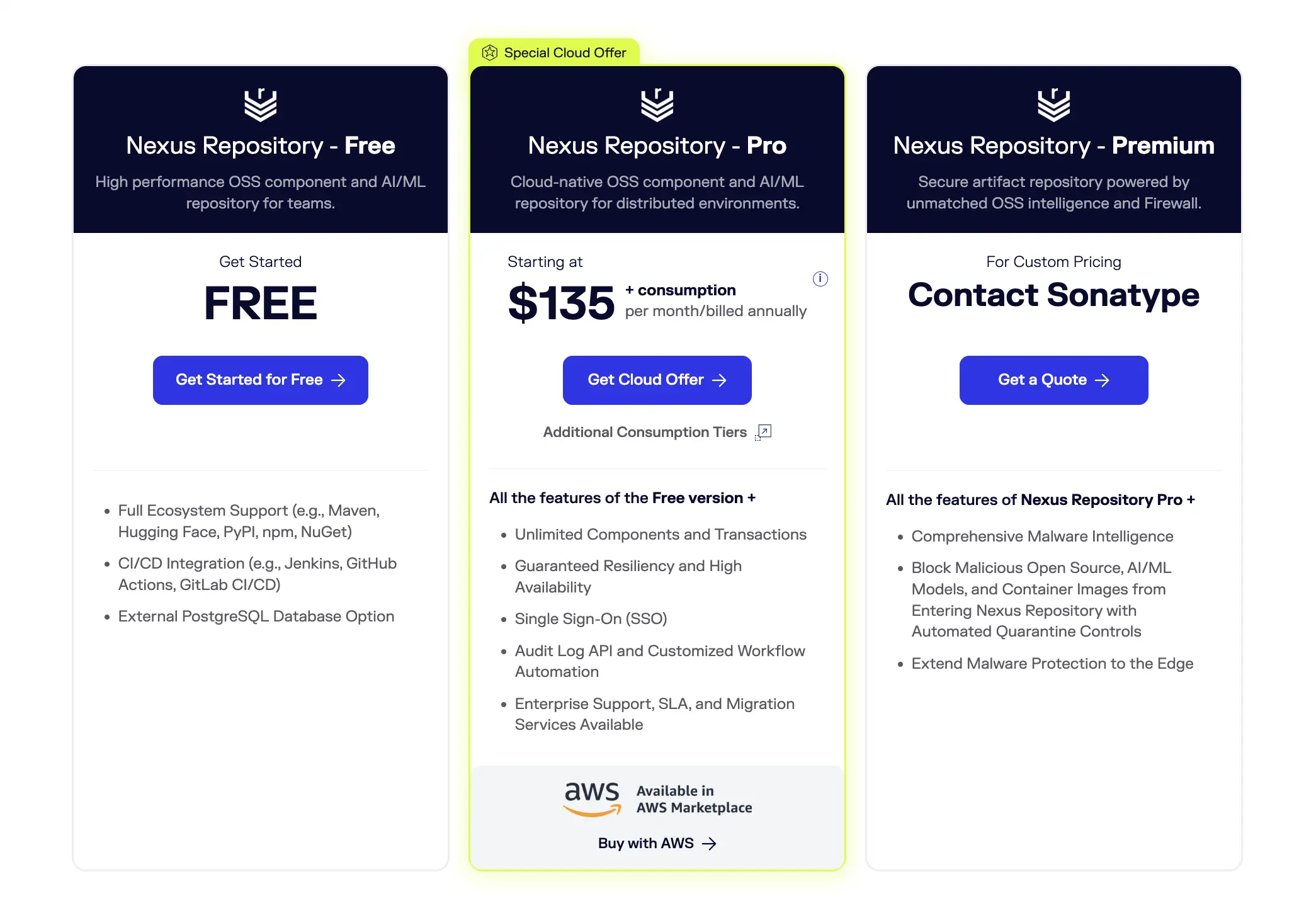

Prezzi:

- Livello gratuito disponibile per i componenti Nexus Repository OSS.

- Il piano Pro parte da US$135**/mese** per Nexus Repository Pro (cloud) + costi di consumo.

- SCA + rimedio con Sonatype Lifecycle ~ US$57.50**/utente/mese** (fatturazione annuale).

Ideale per: Organizzazioni che necessitano sia di test di sicurezza SCA che di gestione di artefatti/repository con una forte intelligenza OSS.

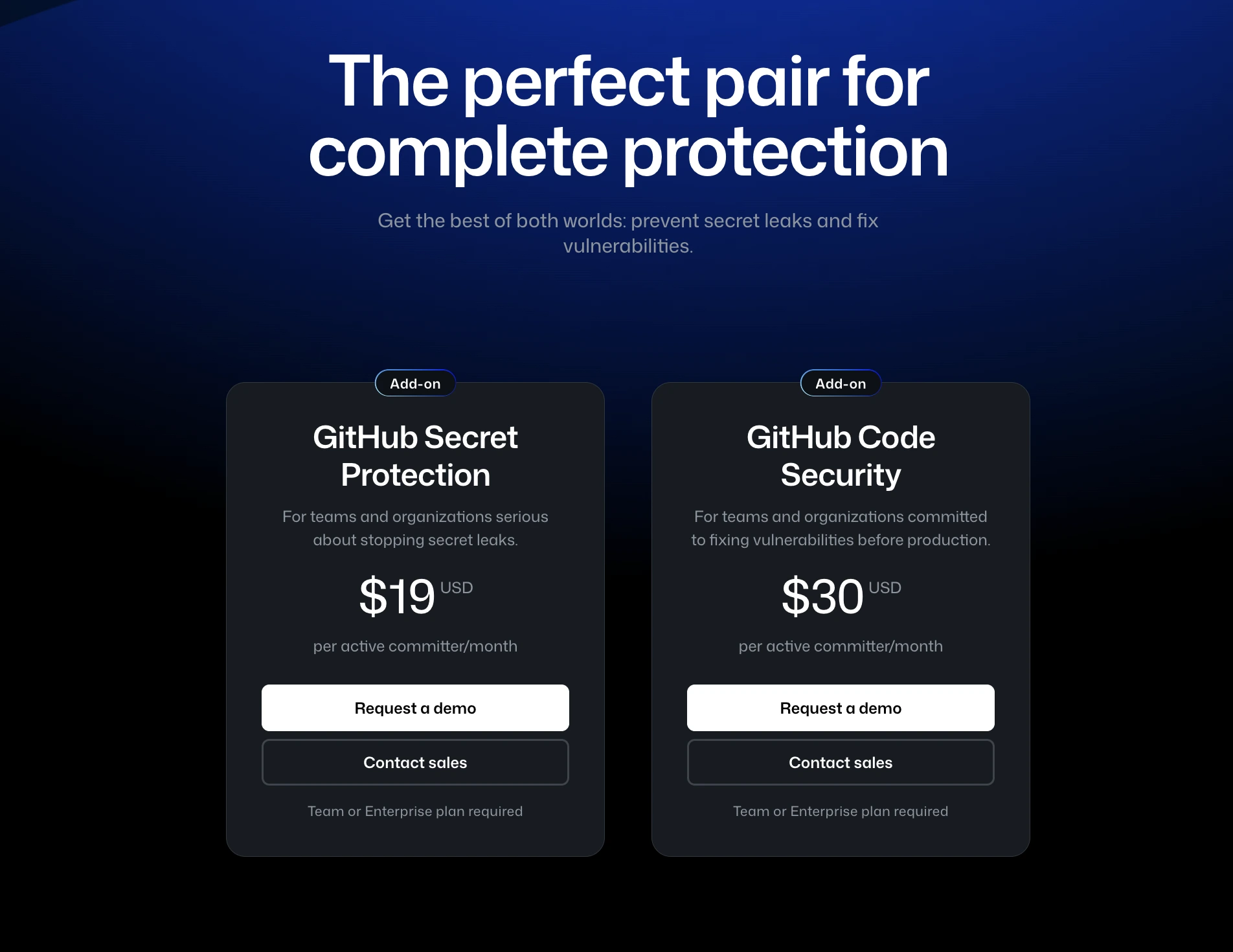

5. GitHub Advanced Security (GHAS)

GitHub Advanced Security è lo strumento di sicurezza del codice e delle dipendenze integrato in GitHub, che include funzionalità di analisi della composizione del software (SCA) come il grafo delle dipendenze, la revisione delle dipendenze, la protezione dei segreti e la scansione del codice.

Pro:

- Integrazione nativa con i repository GitHub e i flussi di lavoro CI/CD.

- Forte per la scansione delle dipendenze, i controlli delle licenze e gli avvisi tramite Dependabot.

- Protezione dei segreti e sicurezza del codice sono integrati come componenti aggiuntivi.

Contro:

- Il prezzo è per committente attivo; può diventare costoso per team numerosi.

- Alcune funzionalità sono disponibili solo nei piani Team o Enterprise.

- Meno flessibilità al di fuori dell’ecosistema GitHub.

Prezzo:

- Sicurezza del Codice GitHub: US$30 per committente attivo/mese (richiesto Team o Enterprise).

- Protezione dei Segreti GitHub: US$19 per committente attivo/mese.

Ideale per: Team che ospitano il codice su GitHub e desiderano una scansione integrata delle dipendenze e dei segreti senza gestire strumenti SCA separati.

6. JFrog Xray

JFrog Xray è uno degli strumenti SCA che può aiutarti a identificare, dare priorità e risolvere le vulnerabilità di sicurezza e i problemi di conformità delle licenze nel software open source (OSS).

JFrog offre un approccio orientato agli sviluppatori in cui si integrano con IDE e CLI per facilitare agli sviluppatori l’esecuzione di JFrog Xray senza attriti.

Pro:

- Forte integrazione DevSecOps

- Scansione SBOM e licenze

- Potente quando combinato con JFrog Artifactory (il loro gestore universale di repository di artefatti)

Contro:

- Migliore per utenti JFrog esistenti

- Costo più elevato per piccoli team

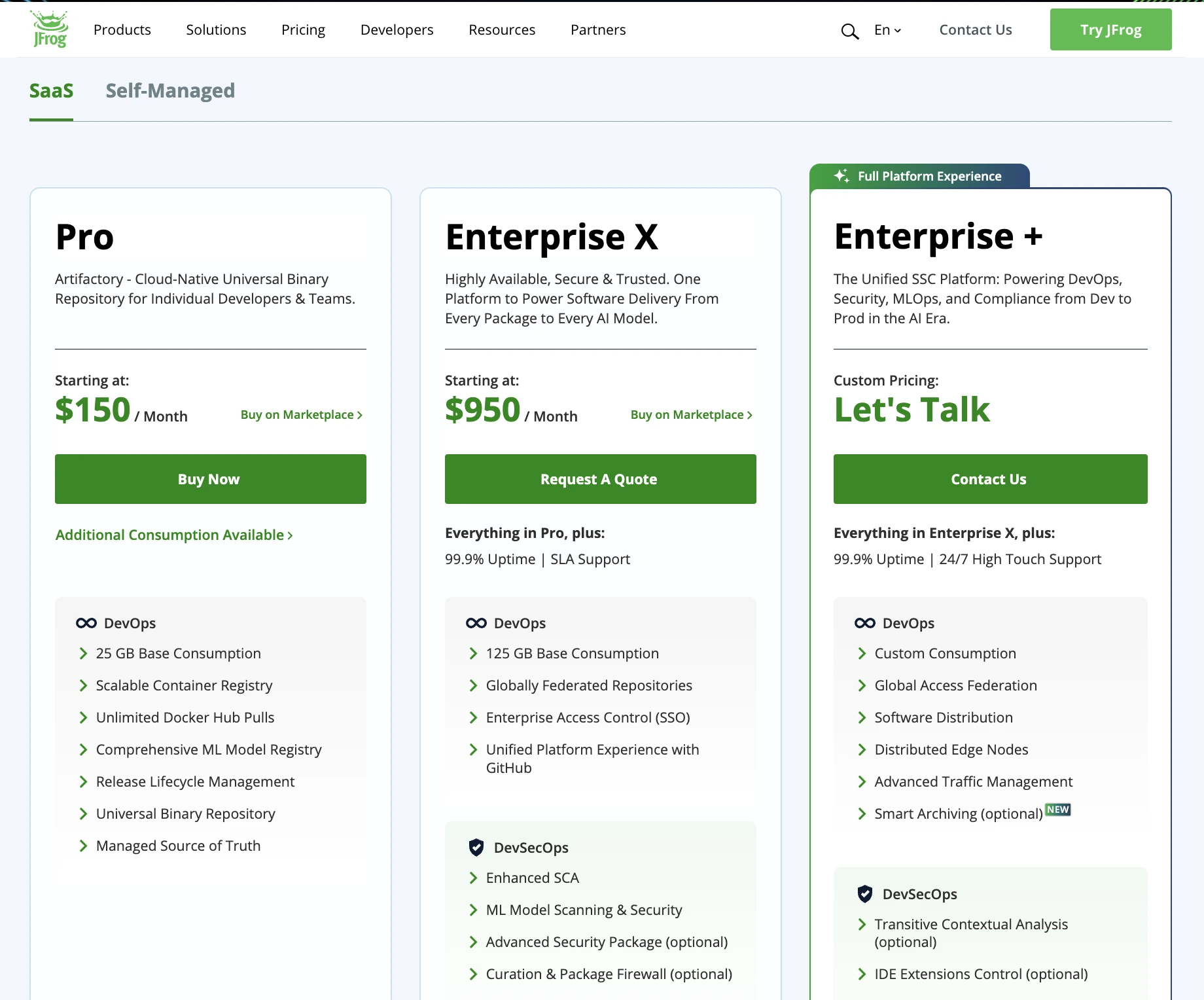

Prezzi

JFrog offre livelli flessibili per la sua analisi della composizione software (SCA) e piattaforma di gestione degli artefatti. Ecco come si presenta il prezzo:

- Pro: 150 USD/mese (cloud), include 25 GB di archiviazione/consumo di base; costo extra per GB.

- Enterprise X: 950 USD/mese, maggiore consumo di base (125 GB), supporto SLA, maggiore disponibilità.

- Pro X (Self-Managed / Enterprise Scale): 27.000 USD/anno, destinato a grandi team o organizzazioni che necessitano di piena capacità autogestita.

7. Black Duck

Black Duck è uno strumento SCA/sicurezza con profonda intelligenza sulle vulnerabilità open-source, applicazione delle licenze e automazione delle politiche.

Pro:

- Ampio database di vulnerabilità

- Forti funzionalità di conformità e governance delle licenze

- Buono per grandi organizzazioni regolamentate

Contro:

- Il costo richiede un preventivo dal fornitore.

- A volte adattamento più lento a nuovi ecosistemi rispetto a strumenti più recenti

Prezzo:

- Modello “Ottieni Prezzi”, è necessario contattare il team di vendita.

Ideale per: Imprese che necessitano di sicurezza e conformità open-source mature e collaudate.

Nota: Plexicus ASPM si integra anche con Black Duck come uno degli strumenti SCA nell’ecosistema Plexicus

8. Fossa

FOSSA è una moderna piattaforma di Software Composition Analysis (SCA) che si concentra sulla conformità delle licenze open-source, il rilevamento delle vulnerabilità e la gestione delle dipendenze. Fornisce la generazione automatizzata di SBOM (Software Bill of Materials), l’applicazione delle policy e integrazioni adatte agli sviluppatori.

Pro:

- Piano gratuito disponibile per individui e piccoli team

- Forte supporto per la conformità delle licenze e SBOM

- Scansione automatizzata delle licenze e delle vulnerabilità nei livelli Business/Enterprise

- Orientato agli sviluppatori con accesso API e integrazioni CI/CD

Contro:

- Piano gratuito limitato a 5 progetti e 10 sviluppatori

- Funzionalità avanzate come reportistica multi-progetto, SSO e RBAC richiedono il livello Enterprise.

- Il piano Business scala il costo per progetto, che può diventare costoso per grandi portafogli.

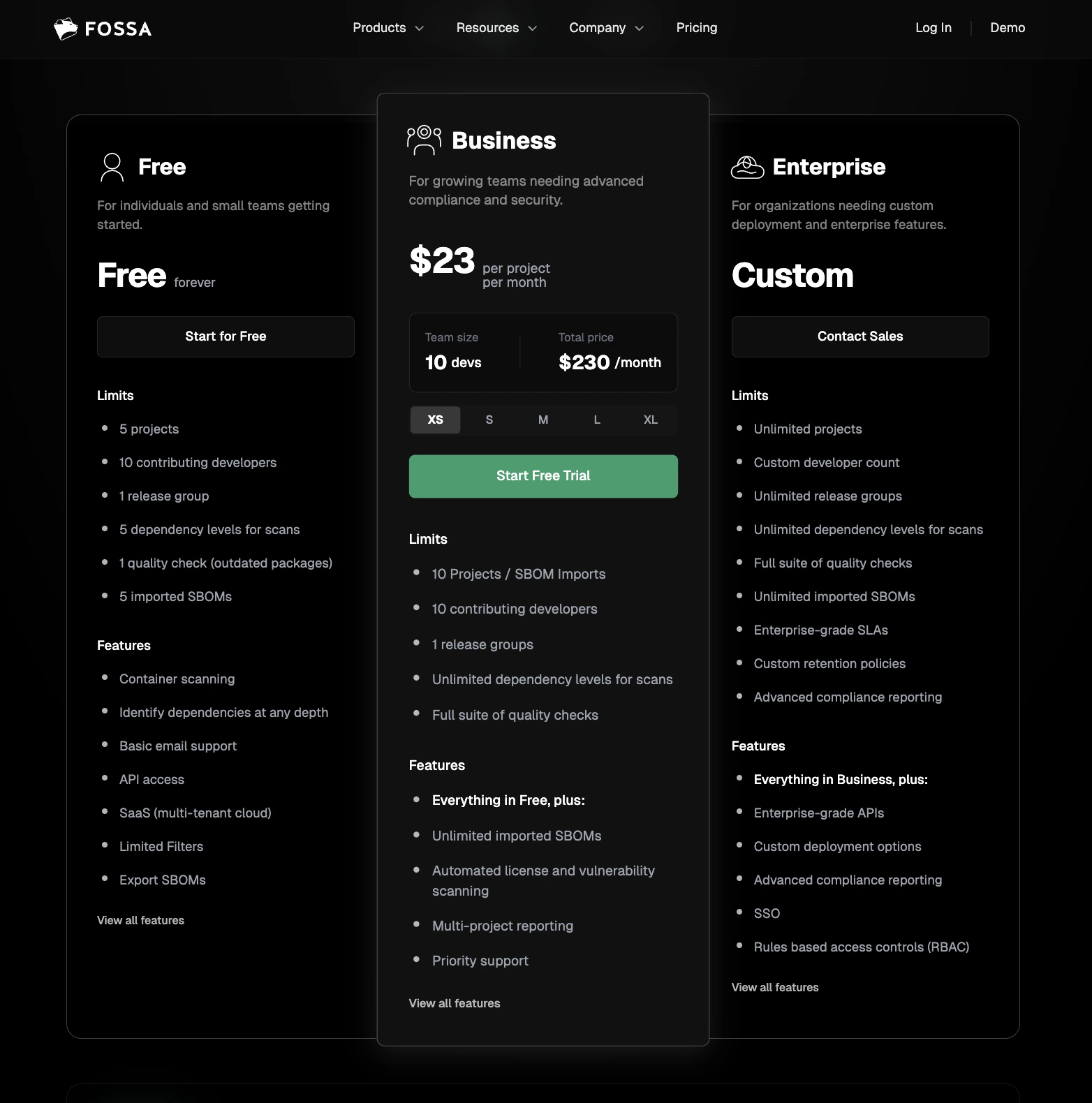

Prezzo:

- Gratuito: fino a 5 progetti e 10 sviluppatori contributori

- Business: $23 per progetto/mese (esempio: $230/mese per 10 progetti e 10 sviluppatori)

- Enterprise: Prezzo personalizzato, include progetti illimitati, SSO, RBAC, reportistica avanzata sulla conformità

Ideale per: Team che necessitano di conformità alle licenze open-source + automazione SBOM insieme alla scansione delle vulnerabilità, con opzioni scalabili per startup fino a grandi imprese.

9.Veracode SCA

Veracode SCA è uno strumento di analisi della composizione del software che offre sicurezza nella tua applicazione identificando e agendo sui rischi open-source con precisione, garantendo codice sicuro e conforme. Veracode SCA esegue anche la scansione del codice per scoprire rischi nascosti ed emergenti con il database proprietario, inclusi vulnerabilità non ancora elencate nel National Vulnerability Database (NVD).

Pro:

- Piattaforma unificata per diversi tipi di test di sicurezza

- Supporto aziendale maturo, funzionalità di reporting e conformità

Contro:

- I prezzi tendono ad essere elevati.

- L’onboarding e l’integrazione possono avere una curva di apprendimento ripida.

Prezzo: Non menzionato sul sito web; è necessario contattare il loro team di vendita

Ideale per: Organizzazioni che già utilizzano gli strumenti AppSec di Veracode, desiderando centralizzare la scansione open-source.

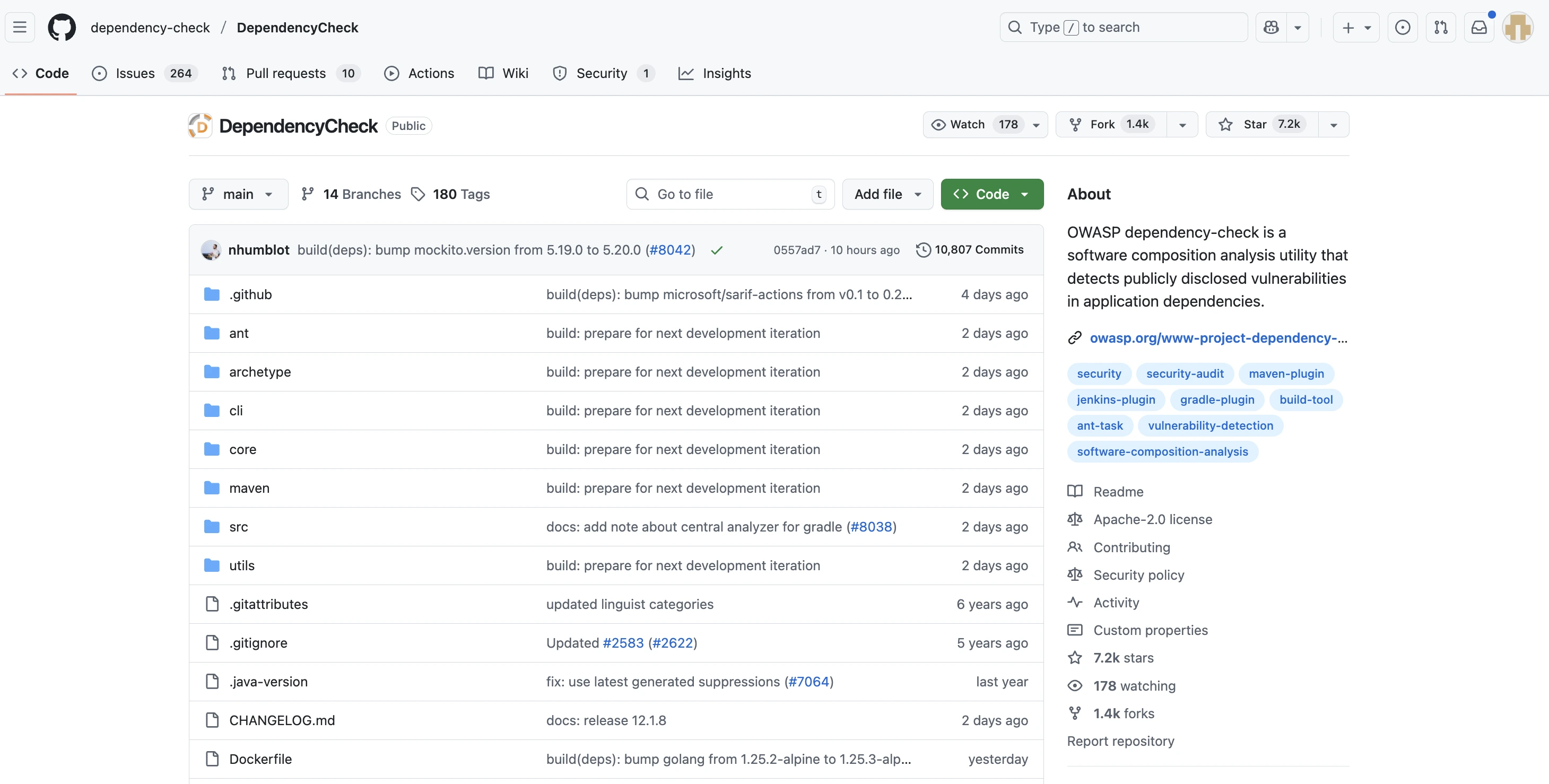

10. OWASP Dependency-Check

OWASP Dependency-Check è uno strumento SCA (Software Composition Analysis) open-source progettato per rilevare vulnerabilità pubblicamente divulgate nelle dipendenze di un progetto.

Funziona identificando gli identificatori Common Platform Enumeration (CPE) per le librerie, abbinandoli a voci CVE conosciute e integrandosi tramite diversi strumenti di build (Maven, Gradle, Jenkins, ecc.).

Pro:

- Completamente gratuito e open-source, sotto la licenza Apache 2.

- Ampio supporto all’integrazione (riga di comando, server CI, plugin di build: Maven, Gradle, Jenkins, ecc.)

- Aggiornamenti regolari tramite NVD (National Vulnerability Database) e altri feed di dati.

- Funziona bene per gli sviluppatori che vogliono individuare precocemente le vulnerabilità conosciute nelle dipendenze.

Contro:

- Limitato al rilevamento di vulnerabilità conosciute (basate su CVE)

- Non può trovare problemi di sicurezza personalizzati o difetti di logica aziendale.

- I report e le dashboard sono più basilari rispetto agli strumenti SCA commerciali; mancano di linee guida integrate per la risoluzione.

- Potrebbe necessitare di regolazioni: alberi di dipendenze grandi possono richiedere tempo e occasionalmente possono verificarsi falsi positivi o mancanze nei mapping CPE.

Prezzo:

- Gratuito (nessun costo).

Ideale per:

- Progetti open-source, piccoli team o chiunque abbia bisogno di uno scanner di vulnerabilità delle dipendenze a costo zero.

- Un team nelle prime fasi che deve individuare problemi conosciuti nelle dipendenze prima di passare a strumenti SCA a pagamento/commerciali.

Riduci il rischio di sicurezza nella tua applicazione con la Piattaforma di Sicurezza delle Applicazioni Plexicus (ASPM)

Scegliere il giusto strumento SCA o SAST è solo metà della battaglia. La maggior parte delle organizzazioni oggi affronta una proliferazione di strumenti, eseguendo scanner separati per SCA, SAST, DAST, rilevamento di segreti e configurazioni errate del cloud. Questo spesso porta a duplicazione di avvisi, report isolati e team di sicurezza sommersi dal rumore.

Ecco dove entra in gioco Plexicus ASPM. A differenza degli strumenti SCA a soluzione singola, Plexicus unifica SCA, SAST, DAST, rilevamento di segreti e configurazioni errate del cloud in un unico flusso di lavoro.

Cosa rende Plexicus diverso:

- Gestione Unificata della Postura di Sicurezza → Invece di destreggiarti tra più strumenti, ottieni un’unica dashboard per l’intera sicurezza della tua applicazione.

- Rimedi Basati su AI → Plexicus non si limita ad avvisarti dei problemi; offre correzioni automatizzate per le vulnerabilità, risparmiando ore di lavoro manuale agli sviluppatori.

- Si Adatta alla Tua Crescita → Che tu sia una startup in fase iniziale o un’impresa globale, Plexicus si adatta al tuo codice e ai requisiti di conformità.

- Fidato dalle Organizzazioni → Plexicus aiuta già le aziende a proteggere le applicazioni in ambienti di produzione, riducendo il rischio e accelerando il tempo di rilascio.

Se stai valutando strumenti SCA o SAST nel 2025, vale la pena considerare se uno scanner autonomo è sufficiente, o se hai bisogno di una piattaforma che consolidi tutto in un unico flusso di lavoro intelligente.

Con Plexicus ASPM, non ti limiti a spuntare una casella di conformità. Rimani avanti rispetto alle vulnerabilità, rilasci più velocemente e liberi il tuo team dal debito di sicurezza. Inizia a proteggere la tua applicazione con il piano gratuito di Plexicus oggi stesso.