技術的な問題: 断片化されたセキュリティツール

従来のセキュリティアプローチは、解決するよりも多くの問題を生み出す

主な課題:

複雑なアーキテクチャ

マイクロサービス、コンテナ、クラウドネイティブ環境全体でセキュリティを管理

複雑性が 73% 増加高速な CI/CD

迅速なデプロイサイクル内で脆弱性に対処

デプロイが 5倍高速化アラート疲れ

バラバラなセキュリティツールからのノイズを削減

1000+ の日常アラートセキュリティ vs スピード

セキュリティが開発を妨げるのではなく、強化するようにする

リリースが 40% 遅くなる従来のセキュリティアプローチはこれらの課題に苦戦しており、よりインテリジェントで統合されたセキュリティ体制管理ソリューションの必要性を浮き彫りにしています。

セキュリティチーム

現代の課題に直面

複雑なアーキテクチャ

73% の増加

コア機能

アプリケーションのライフサイクル全体を包括的に保護

Code Analysis Flow

Source Code

AST Parser

Rule Engine

Codex Remedium

Languages Supported:

Vulnerability Types:

AI による修復

Codex Remedium Agent:脆弱性を自動的に修正する AI セキュリティエンジニア

Codex Remedium ワークフロー

脆弱性検出

コンテキスト分析

- • コード構造分析

- • ビジネスロジックの理解

- • フレームワークパターンの認識

修正の生成

テストと検証

修正生成の例

修正前(脆弱性あり)

修正後(Codex Remedium による)

生成された成果物:

Plexicus ASPM:あなたの インテリジェントなセキュリティコパイロット

Plexicus ASPM は、開発ワークフローにシームレスに統合される、統合された AI 主導のプラットフォームを提供することで、現代のセキュリティ課題を克服するように設計されています。私たちは、アプリケーションセキュリティを受動的な雑務から、能動的でインテリジェント、かつ自動化されたプロセスへと変革します。

完全な可視性

アプリケーションセキュリティのランドスケープ全体にわたる包括的な洞察を得る

AI によるインテリジェンス

コンテキストを理解し、脅威を優先順位付けする高度な機械学習アルゴリズム

スマートオートメーション

開発プロセスにシームレスに統合される自動化されたワークフロー

プロアクティブな保護

予測セキュリティ対策とリアルタイム監視で脅威の一歩先を行く

Key Benefits:

ASPM 統合

新機能インテリジェントな自動化と継続的な監視により、ソフトウェア開発ライフサイクル全体にわたってセキュリティをシームレスに統合します。

コード: 静的分析とシークレット検出

IDE とリポジトリで直接、リアルタイムの脆弱性スキャンと安全なコーディングパターンの適用。

ビルド: 依存関係とコンテナのセキュリティ

依存関係とコンテナイメージの自動スキャンと、デプロイ前の脆弱性ブロック。

テスト: 動的セキュリティテスト

インテリジェントなセキュリティテストの生成と、包括的なカバレッジを備えた自動化された侵入テスト。

デプロイ: インフラセキュリティ検証

安全なデプロイプラクティスを確保するための設定スキャンとコンプライアンスチェック。

監視: ランタイム保護と監視

継続的な脅威検出と自動化されたインシデント対応、リアルタイムのセキュリティ洞察。

Code Analysis

Static code analysis identifies security vulnerabilities, coding errors, and compliance issues directly in your source code.

- Detect security vulnerabilities early

- Enforce secure coding standards

- Identify sensitive data exposure risks

AI Security Analysis

Real-time vulnerability detection and analysis

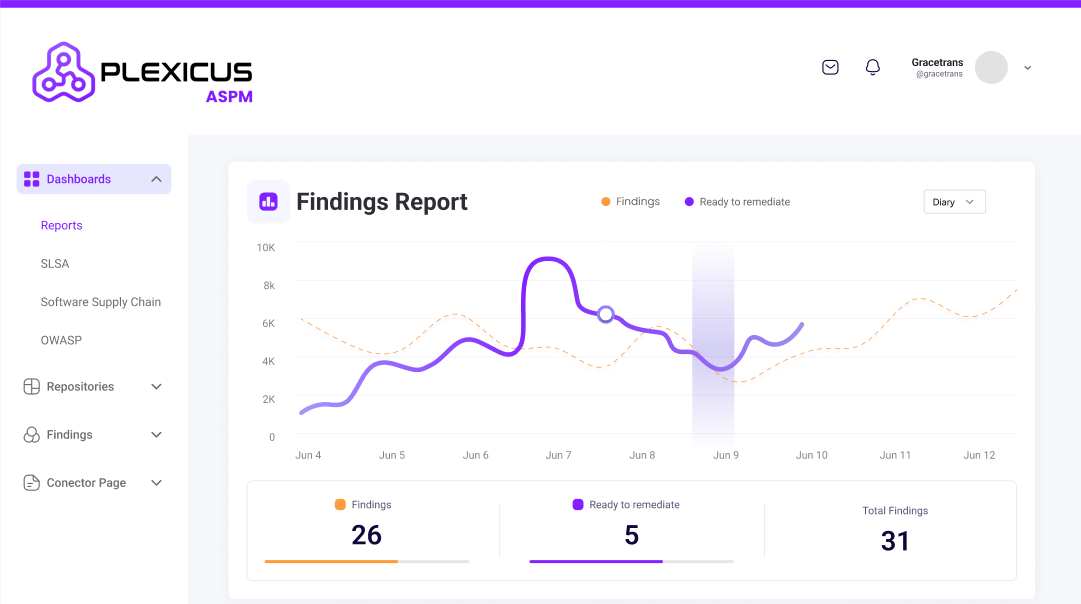

Security Findings

コンプライアンスの自動化

業界標準に対するコンプライアンスの監視とレポートを自動化

SOC 2 Type II

自動化されたコントロール:

ISO 27001:2022

自動化されたコントロール:

自動化されたコンプライアンスレポート

リアルタイムのコンプライアンスステータスと監査対応可能なドキュメント

現実世界への影響

セキュリティ体制と開発者生産性の測定可能な改善

セキュリティアラート

毎週のトリアージ時間

誤検知率

平均修正時間

セキュリティ体制を改革

始める

組織で Plexicus ASPM を導入するための道筋を選択

開発者向け

ローカルリポジトリの脆弱性をスキャン

# ローカルリポジトリの脆弱性をスキャン

python analyze.py --config=aspm-dev-config.yaml --files="./" --output=pretty

DevSecOps チーム向け

ASPM を CI/CD パイプラインに統合

# ASPM を CI/CD パイプラインに統合

curl -X POST "https://api.plexicus.com/receive_plexalyzer_message" -H "Authorization: Bearer {PLEXICUS_TOKEN}" -H "Content-Type: application/json" -d '{

"request": "create-repo",

"request_id": "cicd-aspm-setup",

"extra_data": {

"repository_name": "{CI_PROJECT_NAME}",

"repository_url": "{CI_PROJECT_URL}",

"auto_fix_enabled": true,

"fail_on_severity": "high"

}

}'

セキュリティアーキテクト向け

カスタムセキュリティポリシーとルールを構成

# カスタムセキュリティポリシーとルールを構成

curl -X POST "https://api.plexicus.com/receive_plexalyzer_message" -H "Authorization: Bearer {PLEXICUS_TOKEN}" -H "Content-Type: application/json" -d '{

"request": "configure-aspm",

"request_id": "architect-aspm-setup",

"extra_data": {

"repository_id": "{MASTER_REPO_ID}",

"custom_rules_path": "./security/rules.rego",

"policy_inheritance": true

}

}'