Hoe SQL-injectie (SQLi) remediëring op schaal te automatiseren

SQL-injectie (SQLi) blijft een van de oudste en meest verwoestende kwetsbaarheden in webbeveiliging. Ondanks dat het goed begrepen wordt, staat het consequent hoog in de OWASP Top 10 omdat het handmatig vinden en repareren van elke kwetsbare query in een moderne, snel bewegende codebase bijna onmogelijk is.

In deze gids leer je hoe je verder kunt gaan dan handmatig patchen en een workflow kunt opbouwen die SQLi-kwetsbaarheden automatisch detecteert, prioriteert en oplost met behulp van AI-gedreven automatisering.

Om je te helpen beginnen met geautomatiseerde kwetsbaarheidsdetectie, bieden we een gratis Static Application Security Testing (SAST) tool aan. Je kunt het hier gratis proberen: Plexicus Gratis SAST Tool

Waarom SQLi-remediëring nog steeds belangrijk is

De zakelijke impact van een succesvolle SQLi-aanval is binair: je beschermt je gegevens of je verliest ze. Een enkele uitgebuite kwetsbaarheid kan leiden tot:

- Volledige database-exfiltratie: Ongeautoriseerde toegang tot PII, inloggegevens en intellectueel eigendom.

- Nalevingsfout: Enorme boetes onder GDPR, SOC2 of PCI-DSS.

- Merkerosie: Verlies van klantvertrouwen dat jaren duurt om te herstellen.

De uitdaging is niet alleen weten dat SQLi slecht is; het is de remediëringskloof. Beveiligingsteams vinden kwetsbaarheden sneller dan ontwikkelaars ze kunnen oplossen.

Wat is SQLi-remediëringsautomatisering?

SQLi-remediëring is het proces van het vervangen van kwetsbare code (meestal waar gebruikersinvoer direct in een databasequery wordt samengevoegd) door veilige alternatieven zoals geparameteriseerde queries of voorbereide statements.

Automatisering van dit proces houdt in dat Statische Analyse (SAST) wordt gebruikt om de besmette gegevensstroom te vinden en AI-remediëringsengines om de code te herschrijven en terug te sturen naar de ontwikkelaar voor goedkeuring.

Hoe SQLi-remediëring te automatiseren

Stap 1: Detecteer besmette gegevensstromen

Je kunt niet repareren wat je niet kunt zien. Traditionele grep-gebaseerde zoekopdrachten naar select-statements zijn te lawaaierig. Je hebt Statische Applicatiebeveiligingstesten (SAST) nodig die taint-analyse begrijpt, wat bijhoudt hoe gegevens zich verplaatsen van een HTTP-verzoek (bron) naar een database-uitvoering (sink).

- De handmatige manier: Het auditen van elk controllerbestand in je repository.

- De Plexicus-manier: Gebruik Statische Code Analyse (SAST) om je hele codebase in enkele minuten te scannen. Plexicus brengt de gegevensstroom in kaart om precies te identificeren waar niet-gesaniteerde invoer je database bereikt.

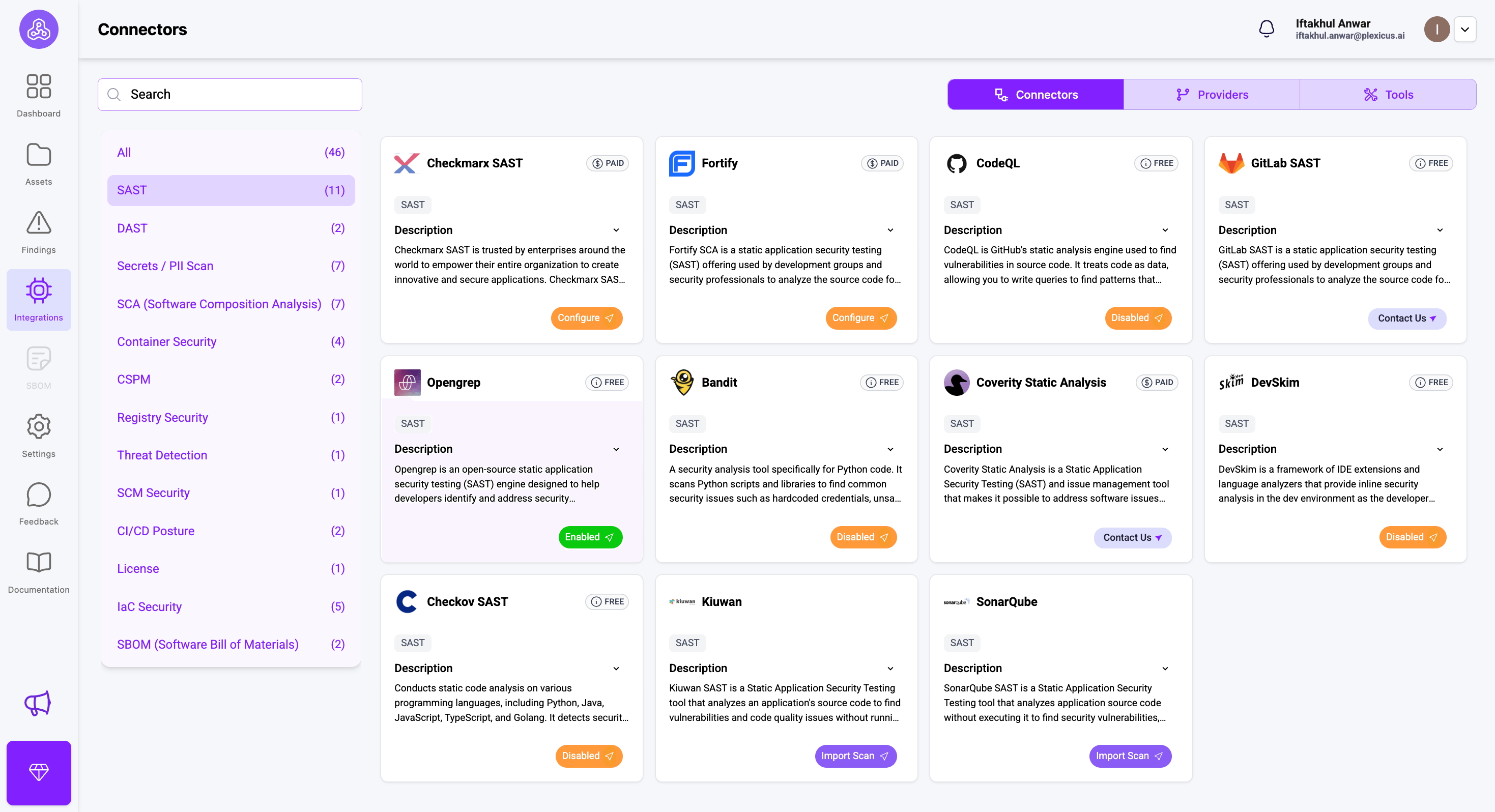

Plexicus verbindt met meerdere SAST-tools, van open source tot betaalde. Je kunt verbinding maken met de beschikbare SAST-tool via het Integratie-menu of hier controleren.

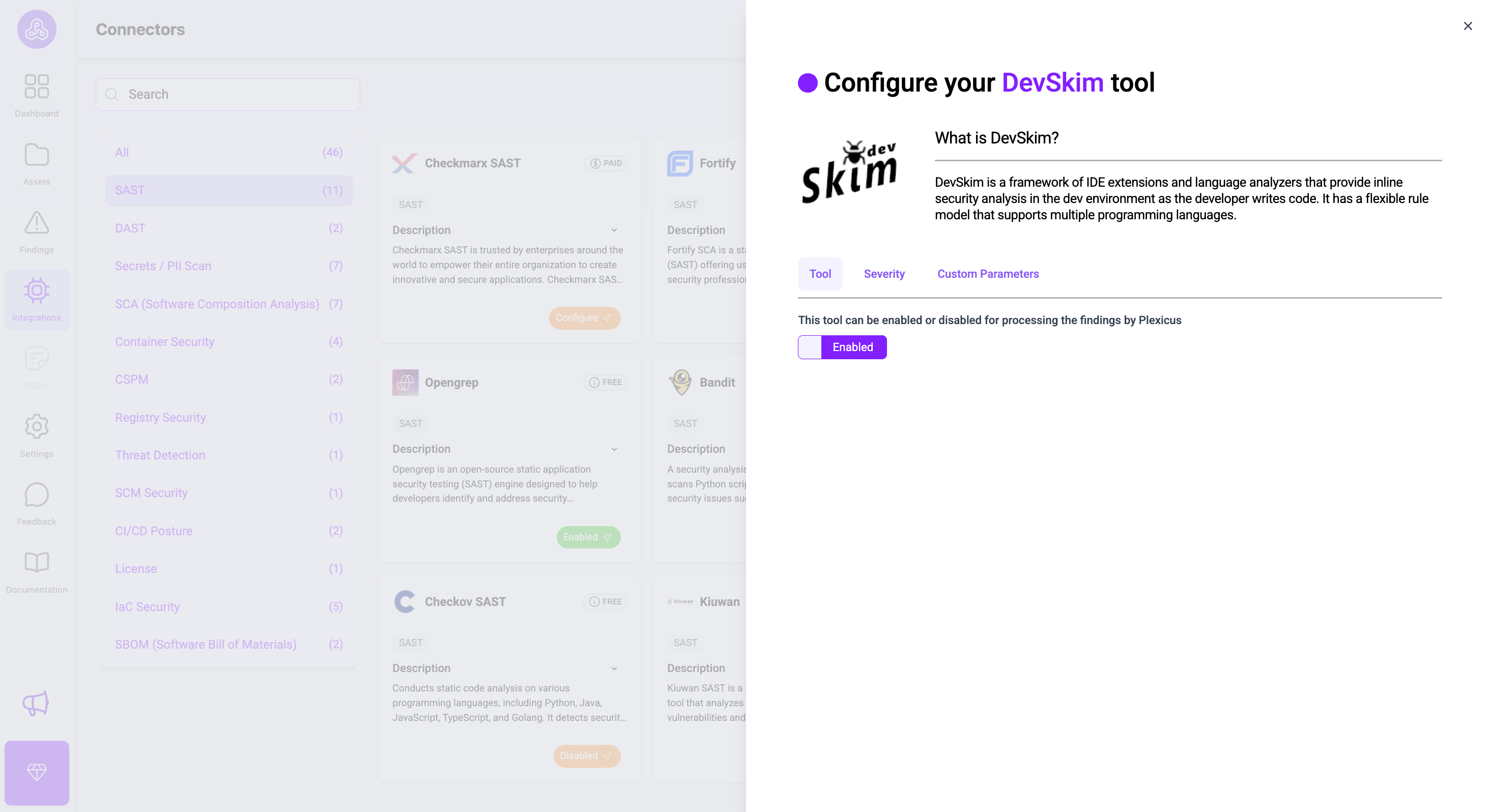

Voor tools met het label “Gratis” kun je ze direct inschakelen door op de configureer knop te klikken en de inschakelknop om te zetten.

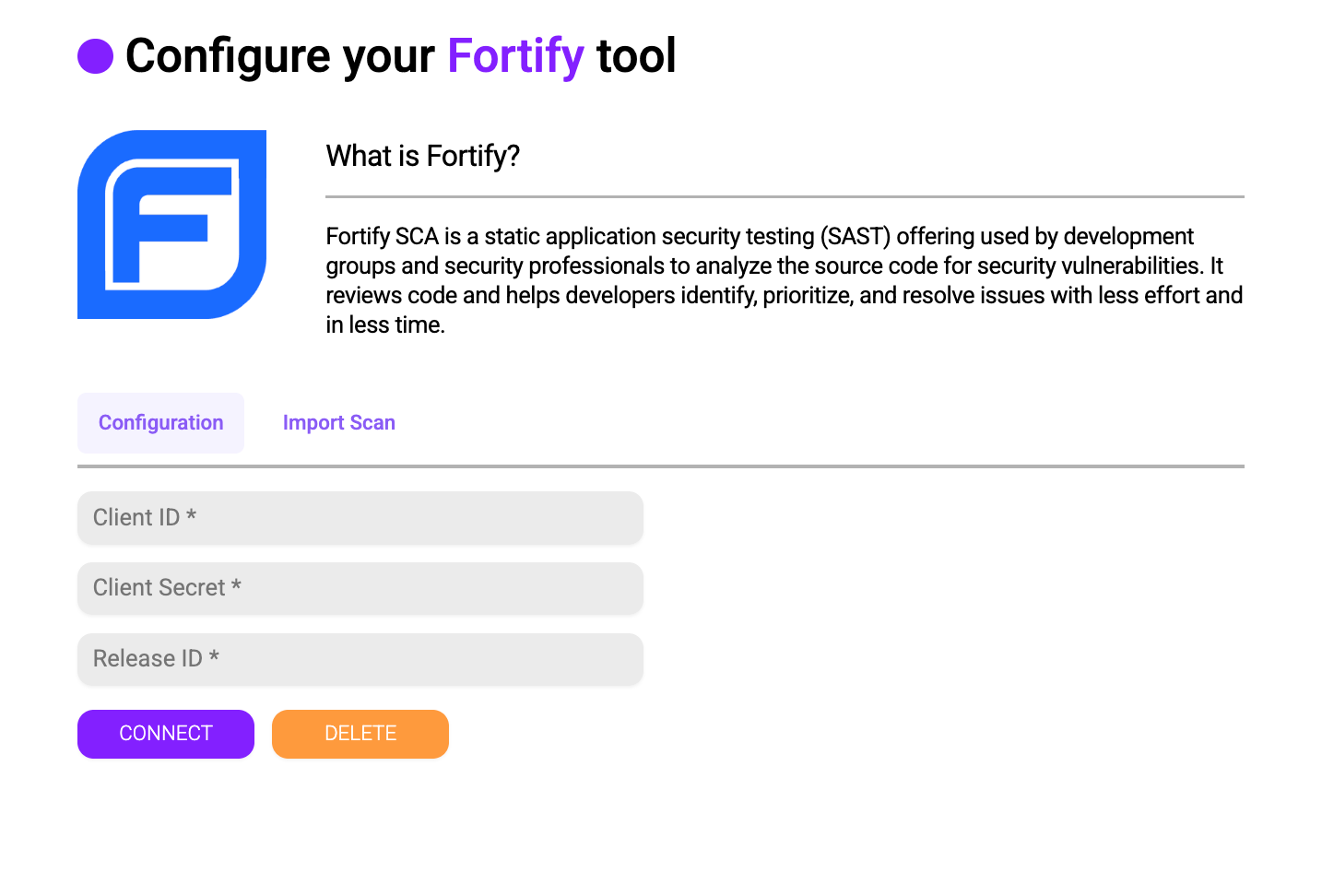

Ondertussen kun je bij de betaalde tool verbinding maken door de inloggegevens in te vullen.

Stap 2: Prioriteren op basis van Bereikbaarheid en Risico

Niet alle SQLi-kwetsbaarheden zijn gelijk. Een SQLi in een publiek toegankelijke inlogformulier is een P0 (Prioriteit 0), terwijl een in een interne, geauthenticeerde rapportagetool een P2 (Prioriteit 2) kan zijn.

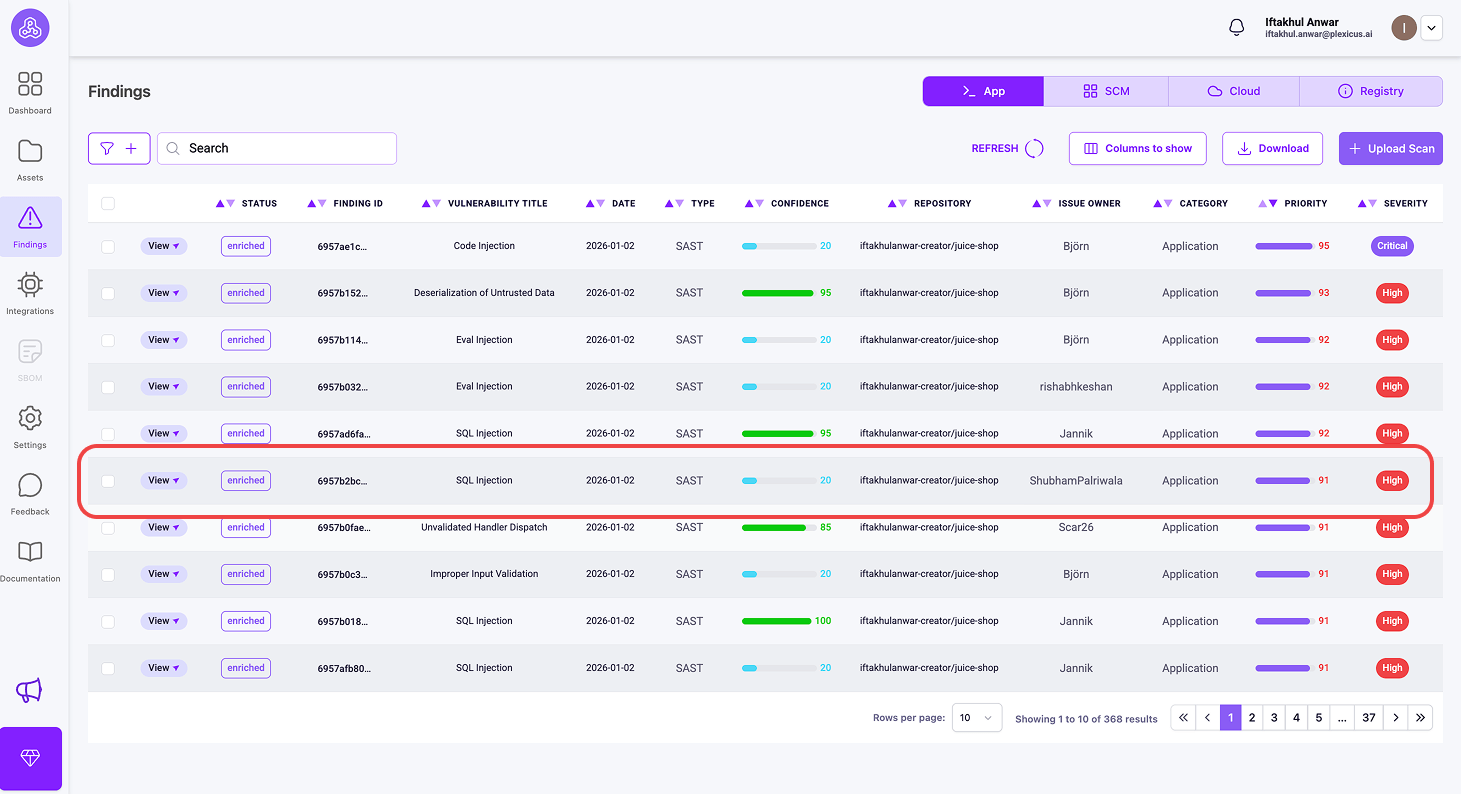

Plexicus gebruikt een multi-factor prioriteitssysteem om je te helpen focussen op de meest kritieke beveiligingsbevindingen. Het systeem kent prioriteitsscores toe van 0 tot 100, waarbij hogere scores urgentere problemen aangeven.

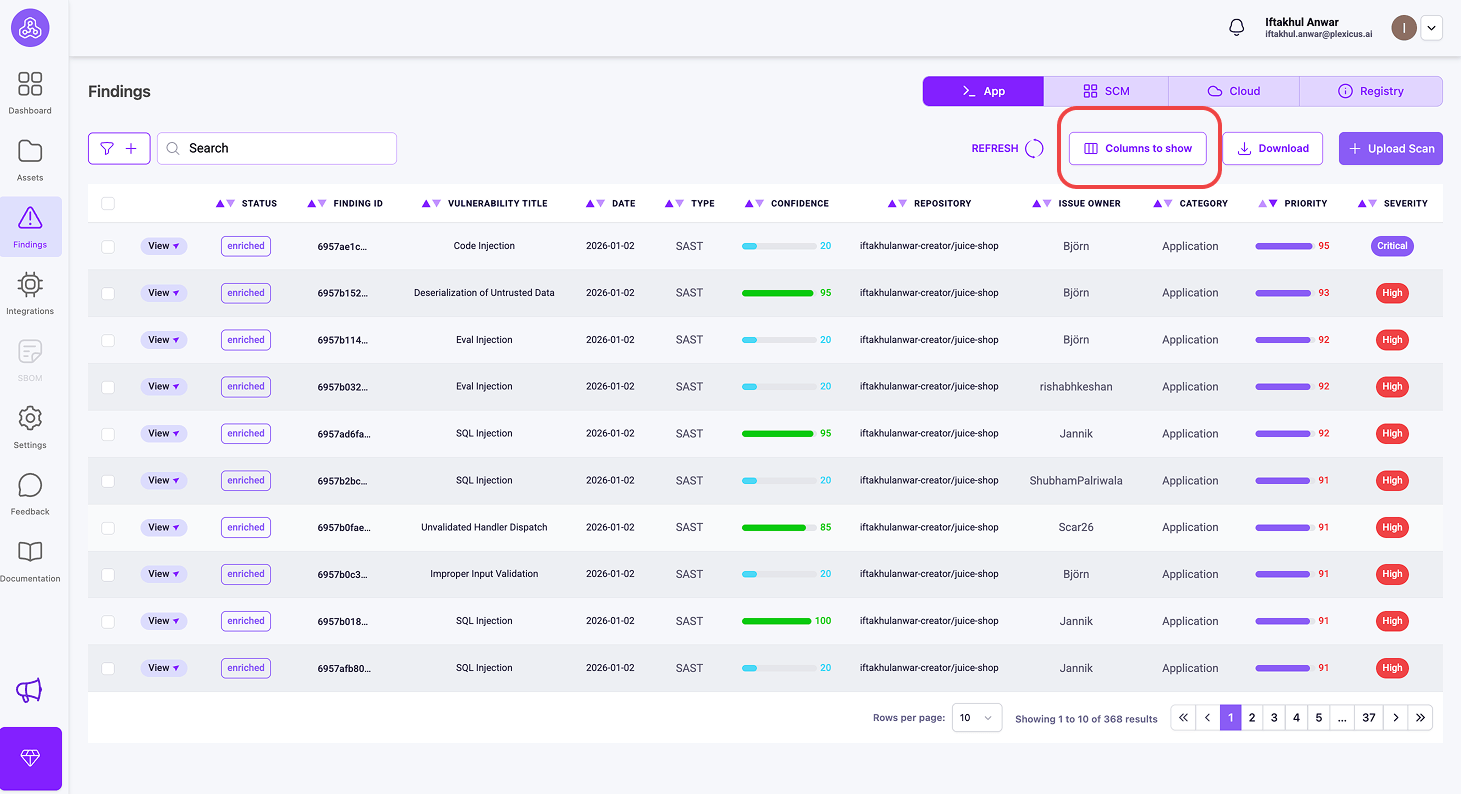

Je kunt de metrics voor je prioritering controleren door de volgende stappen te volgen:

- Zorg ervoor dat je repository is verbonden en het scanproces is voltooid.

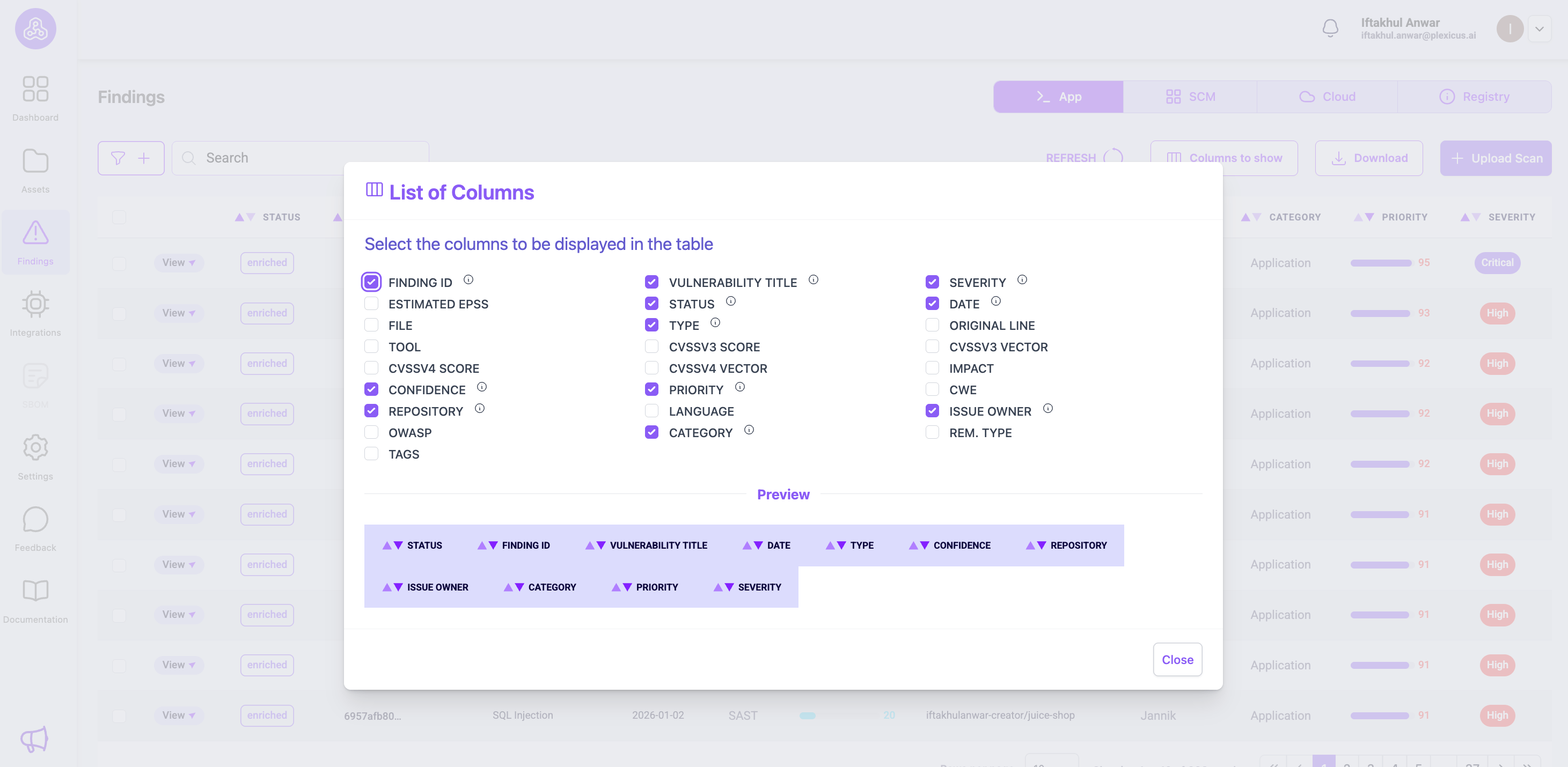

- Navigeer vervolgens naar het Findings-menu, waar je metrics vindt om prioritering te doen, inclusief Prioriteit, Impact en Vertrouwen.

- Prioriteit (Score 0-100)

- Dit is je belangrijkste prioriteringsmetric - hogere scores betekenen urgentere problemen.

- Zoek naar bevindingen met Prioriteit ≥ 80 (kritieke kwetsbaarheden)

- Impact (Score 0-100)

- Toont de bedrijfsimpactbeoordeling

- Hogere impact betekent grotere potentiële bedrijfsconsequenties.

- Vertrouwen (Score 0-100)

- Geeft aan hoe zeker Plexicus is over de bevinding

- 90-100: Definitief bewijs, 70-89: Sterke indicatoren, 50-69: Gematigd vertrouwen

- Prioriteit (Score 0-100)

- Zoek naar de Prioriteitsmetrics, die variëren van 0 tot 100, wat de ernst van de kwetsbaarheden aangeeft. Een hogere score suggereert een hogere prioriteit voor herstel.

- Als de metrics niet direct zichtbaar zijn, kun je de weergave aanpassen door op de Kolommen-knop te klikken en de metrics te selecteren die je wilt bekijken.

Je kunt andere metrics vinden om weer te geven in de bevindingenlijsttabel.

Stap 3: Automatiseer de Oplossing (AI Remediation)

Dit is waar de meeste beveiligingsprogramma’s vastlopen. Ontwikkelaars kennen vaak de specifieke syntaxis voor een geparameteriseerde query in een legacy-framework niet.

In plaats van een PDF-rapport te sturen, moet je de code verstrekken. Moderne workflows maken gebruik van Large Language Models (LLM’s) om de kwetsbare codefragmenten te scannen en een perfecte patch voor te stellen.

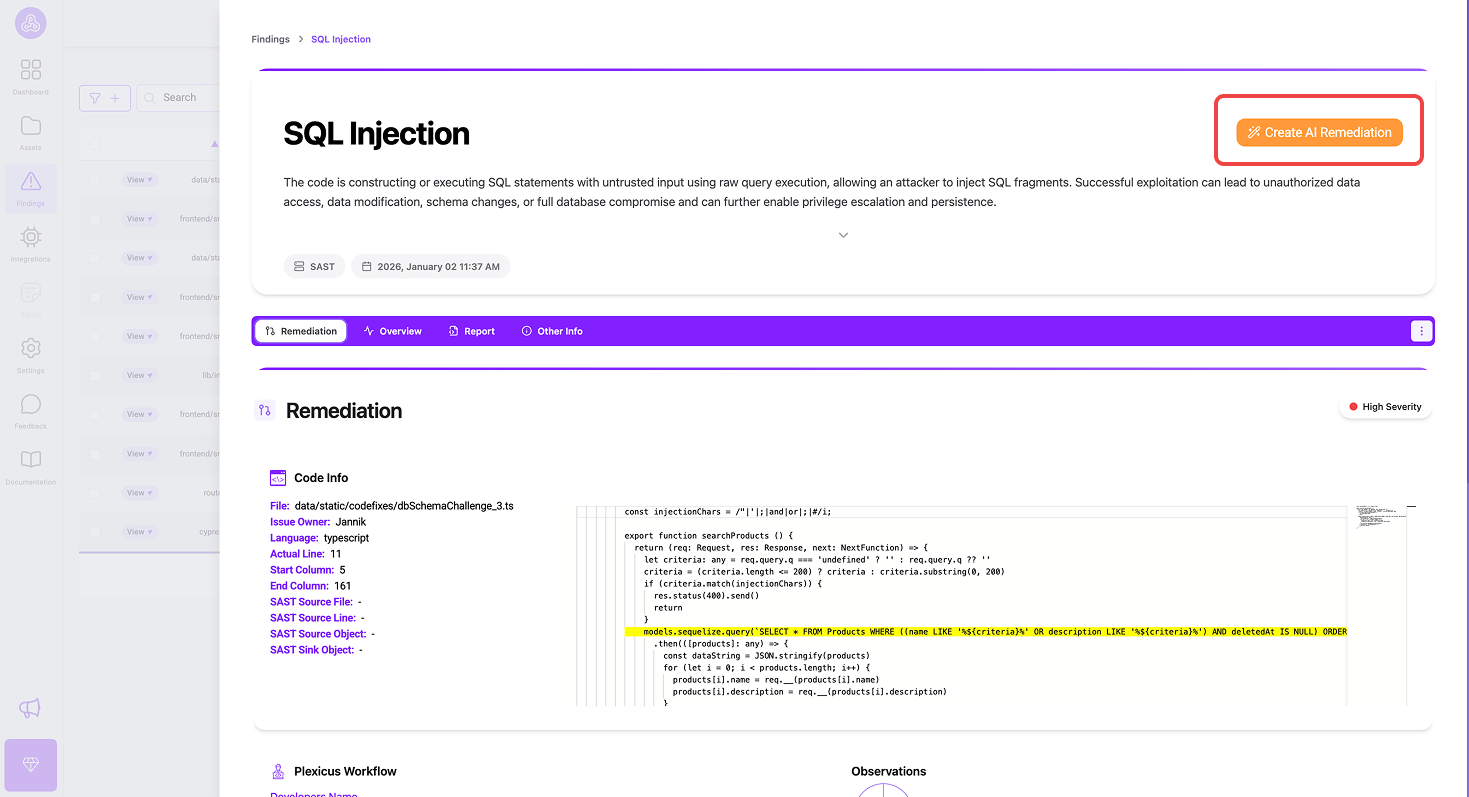

In Plexicus kun je de auto-remediëringsengine gebruiken om automatisch het gecorrigeerde codeblok te genereren. Het vervangt de concatenatie door een voorbereide instructie, waarbij de oorspronkelijke logica behouden blijft en het risico wordt weggenomen.

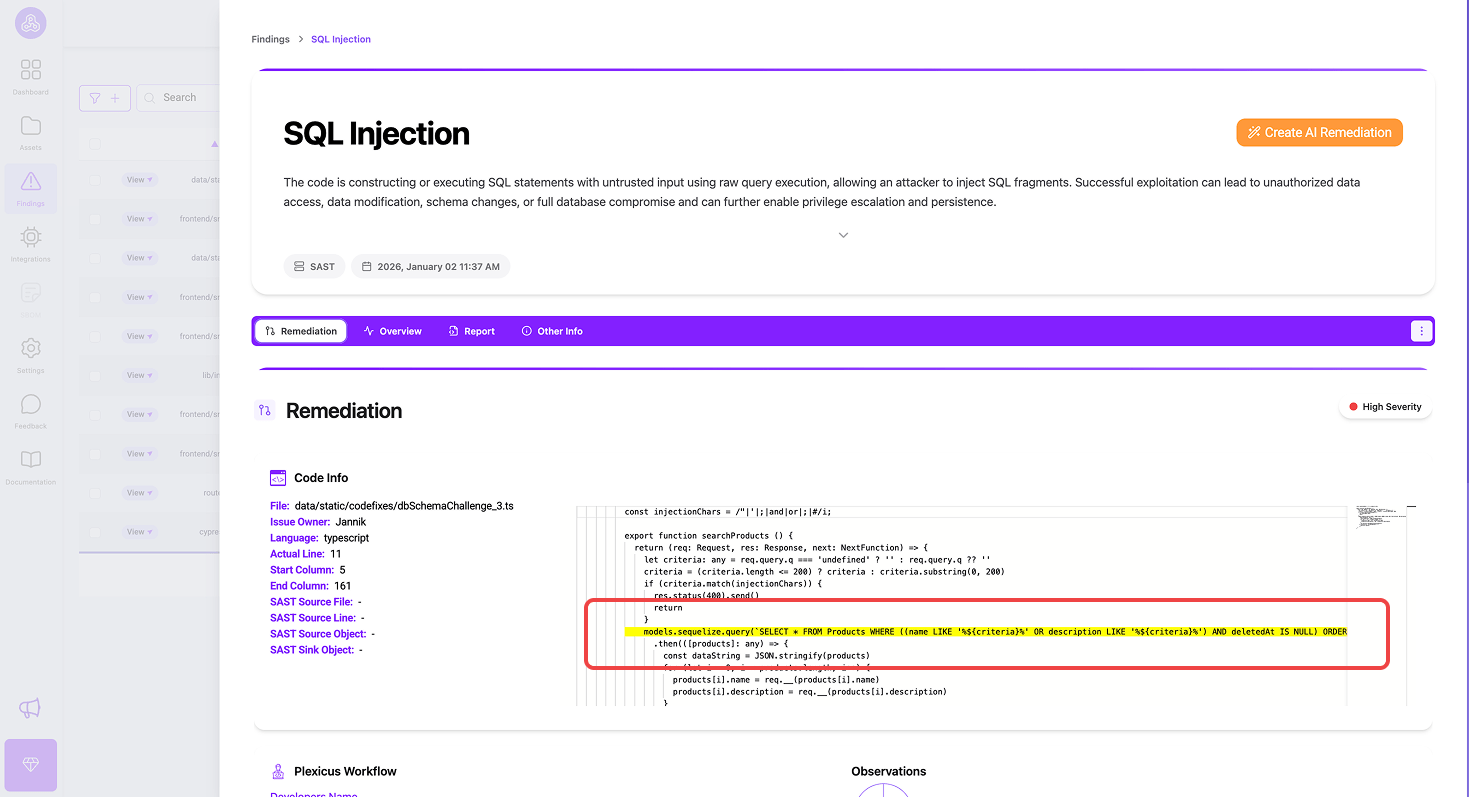

Nadat het scanproces is voltooid, kun je op de details van een specifiek beveiligingsprobleem klikken dat door de scanner is gevonden.

Er verschijnt een pop-up die je gedetailleerde informatie geeft over de kwetsbaarheid. Het codeblok laat je de code zien die de kwetsbaarheid veroorzaakt en moet worden gerepareerd.

Wanneer je klaar bent om het probleem op te lossen, kun je op de knop Create AI Remediation klikken om de remediëring te starten.

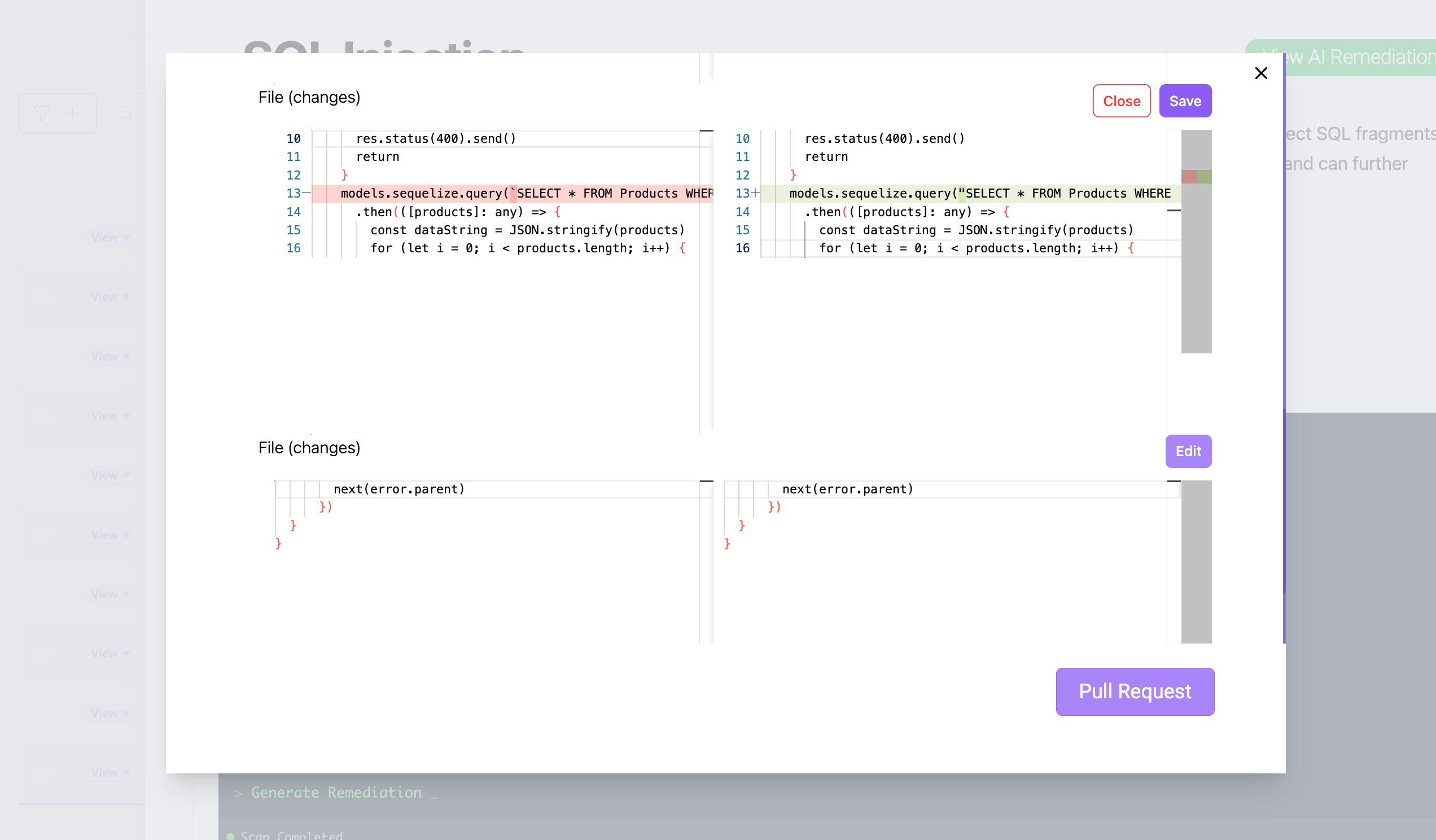

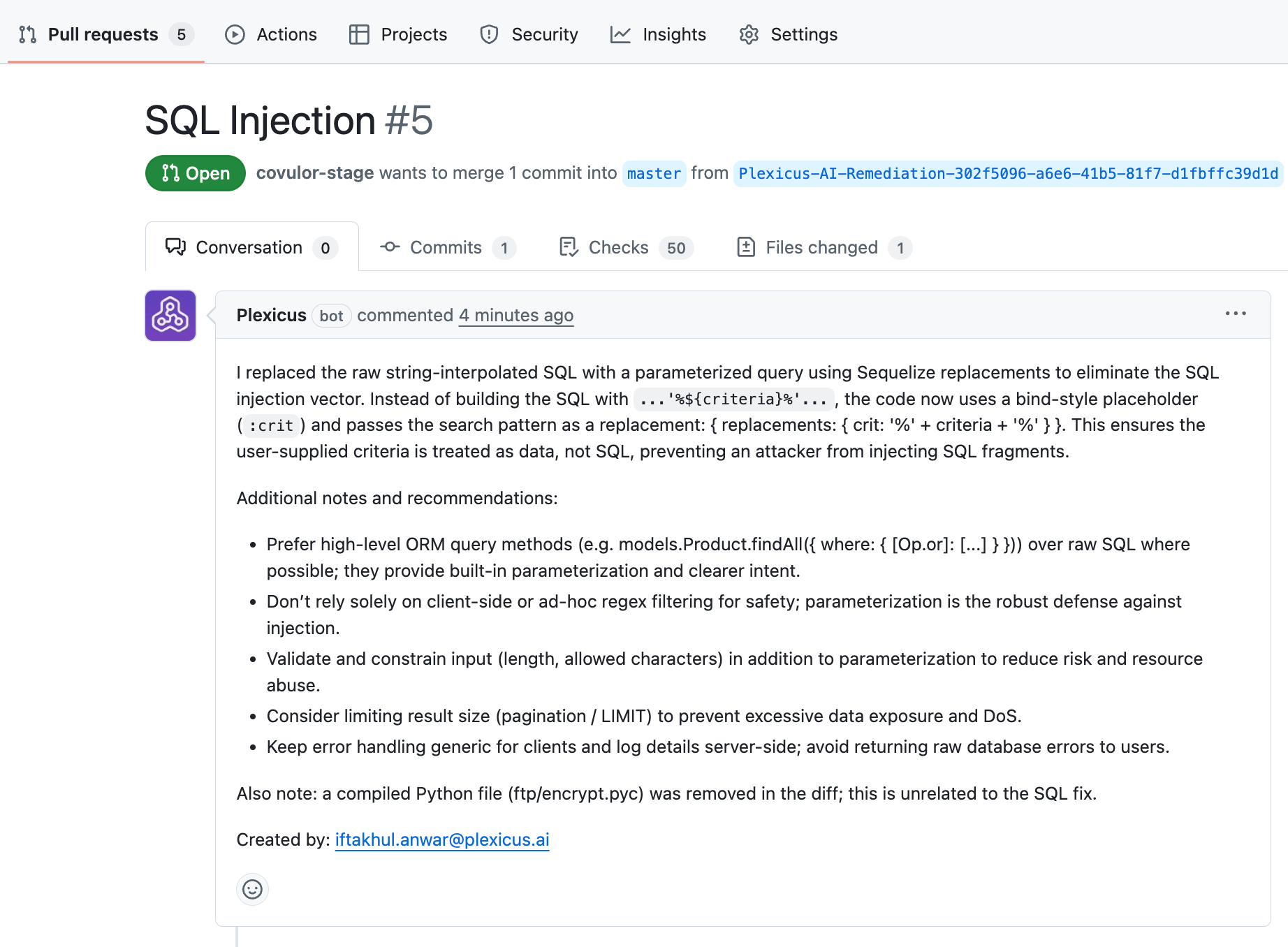

Nadat het remediëringsproces is voltooid, verschijnt er een pop-up die suggereert dat je een pull request doet. Je kunt de door AI voorgestelde wijzigingen controleren, of je kunt handmatig bewerken in een codeblok indien nodig.

De AI-remediëring wordt niet direct in de code geïmplementeerd; in plaats daarvan moet het worden goedgekeurd via het pull request-proces. Plexicus implementeert rolgebaseerde toegangscontrole, waarbij verschillende rollen verschillende mogelijkheden binnen het platform krijgen. Je kunt de rollen op een andere manier bekijken hier

Het maakt het proces met de mens in de lus mogelijk om de wijzigingen te verifiëren voordat ze in de productcode worden samengevoegd, waardoor hoge kwaliteit wordt gegarandeerd en het vertrouwen van de ontwikkelaar wordt behouden.

Stap 4: Valideren met CI Gating

Zodra een oplossing is toegepast, moet je ervoor zorgen dat de kwetsbaarheid niet terug in de codebase sluipt tijdens de volgende release.

Integreer je beveiligingstool in het PR (Pull Request) proces. Als een ontwikkelaar een nieuwe niet-geparameteriseerde query introduceert, moet de build falen. Plexicus’s CI gating fungeert als een vangnet en biedt directe feedback rechtstreeks in je broncodebeheer, zoals GitHub, GitLab, enzovoort, voordat de code ooit de productie bereikt.

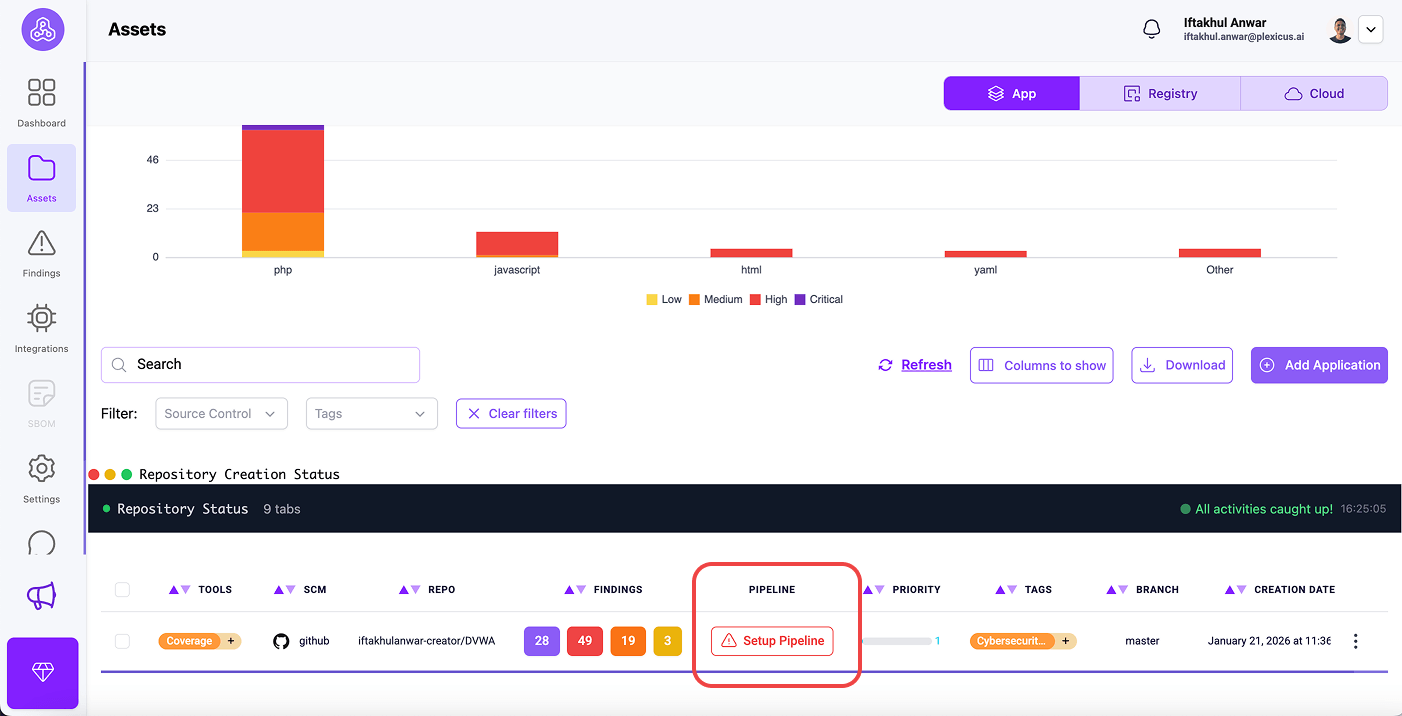

Plexicus stelt je in staat om een CI gating-mechanisme in te stellen met een paar stappen:

- Ga naar het Asset menu.

- In de Tab App, vind je je verbonden repository.

- In je verbonden repository, klik op Setup Pipeline om CI gating in te stellen

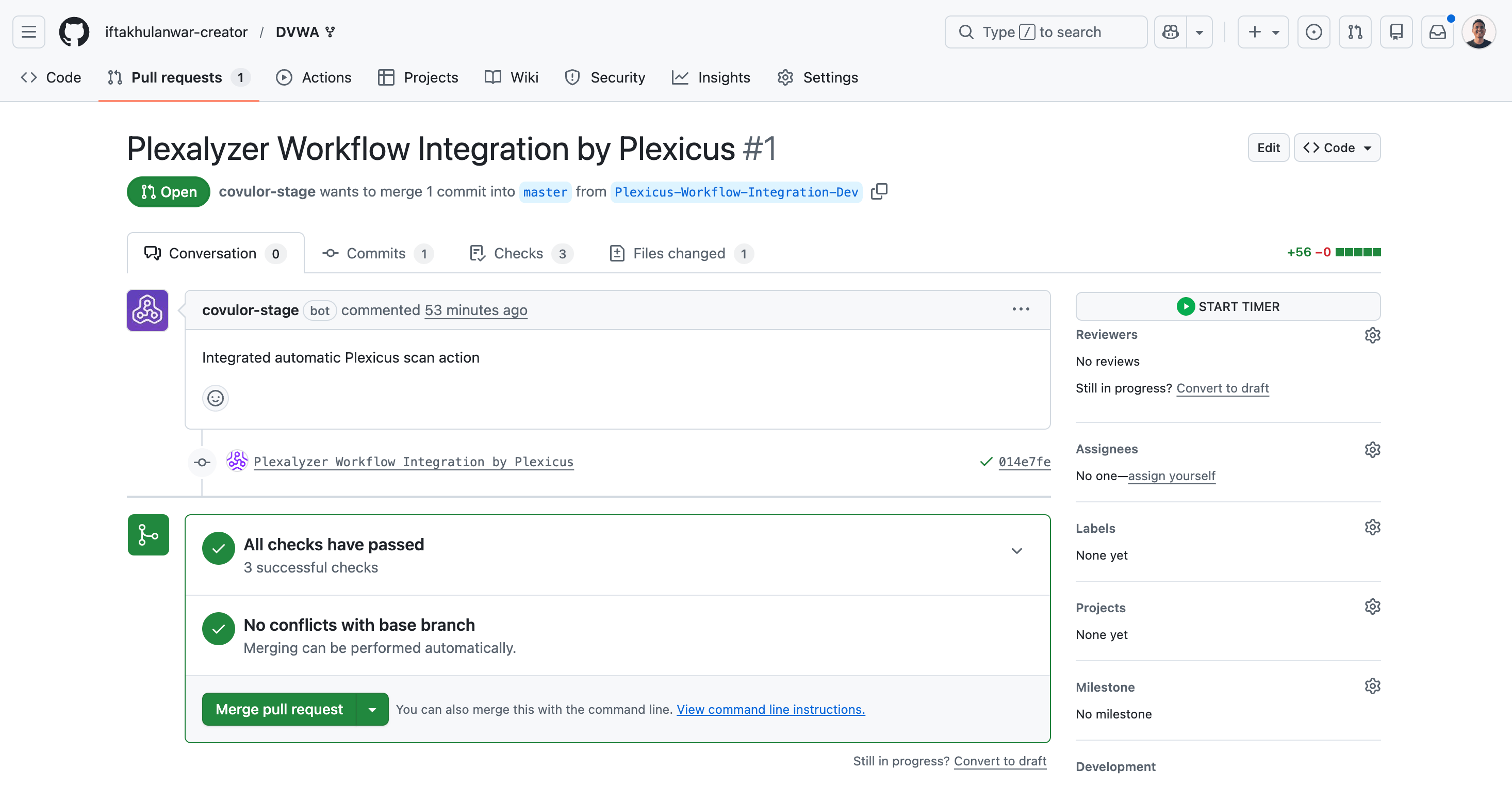

- Er verschijnt een pop-up die je vraagt om de pipeline in je SCM te configureren. Klik op Ok

- Nadat je op OK klikt, word je doorgestuurd naar het GitHub pull request tabblad. Vraag om je toestemming om de pull request te mergen om Plexicus in je GitHub acties te integreren.

- Zodra je de Plexicus workflow integratie hebt gemerged, krijgt je repository geautomatiseerde beveiligingsscans die continu worden uitgevoerd bij codewijzigingen. Het zal automatisch draaien bij elke push en pull request naar je hoofdbranch.

Vergelijking: Waarom Automatisering Wint

Vertrouwen op handmatige remediëring creëert een kwetsbaarheidsschuld die groeit elke keer dat je code pusht. Tegen de tijd dat een handmatige pentest een SQLi vindt, staat die code vaak al maanden in productie.

Door een verenigd platform zoals Plexicus te gebruiken, consolideer je meerdere tools (inclusief SAST, DAST, en AI Remediation) in één overzicht. Dit vindt niet alleen de SQLi; het sluit de cirkel door de oplossing te genereren en het ticket automatisch bij te werken via Automatische Taakcreatie.

| Functie | De Oude Manier (Handmatig) | De Moderne Manier (Geautomatiseerd) |

|---|---|---|

| Detectie | Handmatige codebeoordelingen / PDF-rapporten | Realtime SAST & DAST Scanning |

| Herstellen | Jira-tickets met “Please Fix” | Bulk AutoFix & AI Remediation |

| Validatie | Jaarlijkse Penetratietests | Continue CI/CD Gating |

| Omvang | Alleen hoofdapplicaties | Volledige Aanvalsoppervlak Monitoring |

Conclusie

SQL-injectie is een opgelost probleem, maar het blijft een belangrijke oorzaak van inbreuken vanwege uitvoeringslacunes. Door de detectie-tot-remediëringspijplijn te automatiseren, geef je ontwikkelaars de mogelijkheid om veilige code te schrijven zonder de ontwikkelsnelheid te vertragen.

Plexicus biedt een uitgebreide reeks tools, variërend van code scanning, registry en cloud tot AI-gestuurde remediëring, om je applicaties veilig te houden van de code tot de cloud.

Het platform ondersteunt een breed scala aan omgevingen om compatibiliteit met je tech stack te garanderen. Belangrijke ondersteunde omgevingen zijn programmeertalen zoals Java, Python en JavaScript, evenals cloudproviders zoals AWS, Azure en Google Cloud.

FAQ:

Q1: Wat is SQL-injectie (SQLi) en waarom is remediëring nog steeds belangrijk?

A: SQLi is een kwetsbaarheid die aanvallers in staat stelt om databasequery’s te manipuleren, wat leidt tot datalekken, nalevingsfouten en merkschade. Remediëring is cruciaal omdat zelfs één gemiste kwetsbaarheid ernstige gevolgen kan hebben, en handmatige oplossingen kunnen niet concurreren met moderne codebases.

Q2: Hoe werkt SQLi-remediëringsautomatisering?

A: Automatisering maakt gebruik van statische analysetools (SAST) om kwetsbare code te detecteren en gebruikt vervolgens AI om onveilige queries te herschrijven met veilige praktijken (zoals geparameteriseerde queries), en dient deze oplossingen in voor goedkeuring door ontwikkelaars.

Q3: Wat zijn de belangrijkste stappen om SQLi-herstel te automatiseren?

- Detecteer besmette gegevensstromen met behulp van SAST-tools.

- Prioriteer kwetsbaarheden op basis van risico en bereikbaarheid.

- Pas geautomatiseerde oplossingen toe met behulp van AI-herstelengines.

- Valideer oplossingen met CI-gating om regressies te voorkomen.

Q4: Hoe helpt Plexicus in dit proces?

A: Plexicus integreert meerdere beveiligingstools (inclusief SAST, DAST en AI-herstel) in één platform. Het automatiseert detectie, prioritering, herstel en continue validatie, waardoor de end-to-end herstelworkflow wordt gestroomlijnd.

Plexicus ondersteunt ook rolgebaseerde toegangscontrole, waardoor organisaties permissies kunnen beheren voor verschillende gebruikerssoorten (zoals beheerders, ontwikkelaars en auditors). Dit zorgt ervoor dat gebruikers de juiste toegang en verantwoordelijkheden hebben, wat zowel de beveiliging als de duidelijkheid van de workflow verbetert. Lees meer over rolverschillen hier.

Q7: Worden geautomatiseerde oplossingen direct op de codebase toegepast?

A: Nee. Geautomatiseerde oplossingen worden voorgesteld via pull requests voor menselijke beoordeling en goedkeuring. Dit zorgt voor toezicht door ontwikkelaars, behoudt de codekwaliteit en bouwt vertrouwen op in het automatiseringsproces.

Q7: Hoe helpt CI-gating bij het handhaven van de beveiliging?

A: CI-gating integreert beveiligingscontroles in het pull request-proces, waardoor nieuwe kwetsbaarheden worden geblokkeerd van samenvoeging en directe feedback aan ontwikkelaars wordt gegeven voordat code de productie bereikt.

Q8: Welke omgevingen ondersteunt Plexicus?

A: Plexicus ondersteunt een breed scala aan programmeertalen (Java, Python, JavaScript, enz.) en cloudproviders (AWS, Azure, Google Cloud), waardoor compatibiliteit over technische stacks wordt gegarandeerd.

Q9: Waarom is automatisering beter dan handmatige remediëring?

A: Automatisering sluit de remediëringskloof door continu kwetsbaarheden op schaal te scannen, te repareren en te valideren, waardoor risico’s worden verminderd en ontwikkelaarstijd wordt bespaard in vergelijking met handmatig patchen.

Q10: Hoe kan ik gratis beginnen met het detecteren van kwetsbaarheden in mijn eigen code?

A: U kunt de gratis SAST-tool van Plexicus gebruiken om uw code te scannen op kwetsbaarheden, inclusief SQL-injectierisico’s. Probeer het hier