Hvordan automatisere SQL-injeksjons (SQLi) utbedring i stor skala

SQL-injeksjon (SQLi) forblir en av de eldste og mest ødeleggende sårbarhetene innen nettverkssikkerhet. Til tross for at den er godt forstått, rangerer den konsekvent nær toppen av OWASP Topp 10 fordi det er nesten umulig å manuelt finne og fikse hver sårbare forespørsel i en moderne, raskt bevegende kodebase.

I denne veiledningen vil du lære hvordan du kan gå utover manuell lapping og bygge en arbeidsflyt som automatisk oppdager, prioriterer og utbedrer SQLi-sårbarheter ved hjelp av AI-drevet automatisering.

For å hjelpe deg i gang med automatisert sårbarhetsdeteksjon, tilbyr vi et gratis verktøy for statisk applikasjonssikkerhetstesting (SAST). Du kan prøve det her gratis: Plexicus Free SAST Tool

Hvorfor SQLi-utbedring fortsatt er viktig

Den forretningsmessige påvirkningen av et vellykket SQLi-angrep er binær: du beskytter enten dataene dine eller du mister dem. En enkelt utnyttet sårbarhet kan føre til:

- Full databaseeksfiltrasjon: Uautorisert tilgang til PII, legitimasjon og immaterielle rettigheter.

- Samsvarsfeil: Store bøter under GDPR, SOC2 eller PCI-DSS.

- Merkevareerosjon: Tap av kundetillit som tar år å gjenoppbygge.

Utfordringen er ikke bare å vite at SQLi er dårlig; det er utbedringsgapet. Sikkerhetsteam finner sårbarheter raskere enn utviklere kan fikse dem.

Hva er SQLi-utbedringsautomatisering?

SQLi-reparasjon er prosessen med å erstatte sårbar kode (vanligvis der brukerinput er satt direkte inn i en databaseforespørsel) med sikre alternativer som parameteriserte forespørsler eller forberedte utsagn.

Automatisering av denne prosessen innebærer bruk av Statisk Analyse (SAST) for å finne den forurensede dataflyten og AI-reparasjonsmotorer for å omskrive koden og sende den tilbake til utvikleren for godkjenning.

Hvordan Automatisere SQLi-reparasjon

Steg 1: Oppdage Forurensede Dataflyter

Du kan ikke fikse det du ikke kan se. Tradisjonelle grep-baserte søk etter select-utsagn er for støyende. Du trenger Statisk Applikasjonssikkerhetstesting (SAST) som forstår forurensningsanalyse, som sporer hvordan data beveger seg fra en HTTP-forespørsel (kilde) til en databaseutførelse (senkning).

- Den Manuelle Måten: Revidere hver kontrollfil i ditt depot.

- Plexicus Måten: Bruk Statisk Kodeanalyse (SAST) for å skanne hele kodebasen din på minutter. Plexicus kartlegger dataflyten for å identifisere nøyaktig hvor usanitert input treffer databasen din.

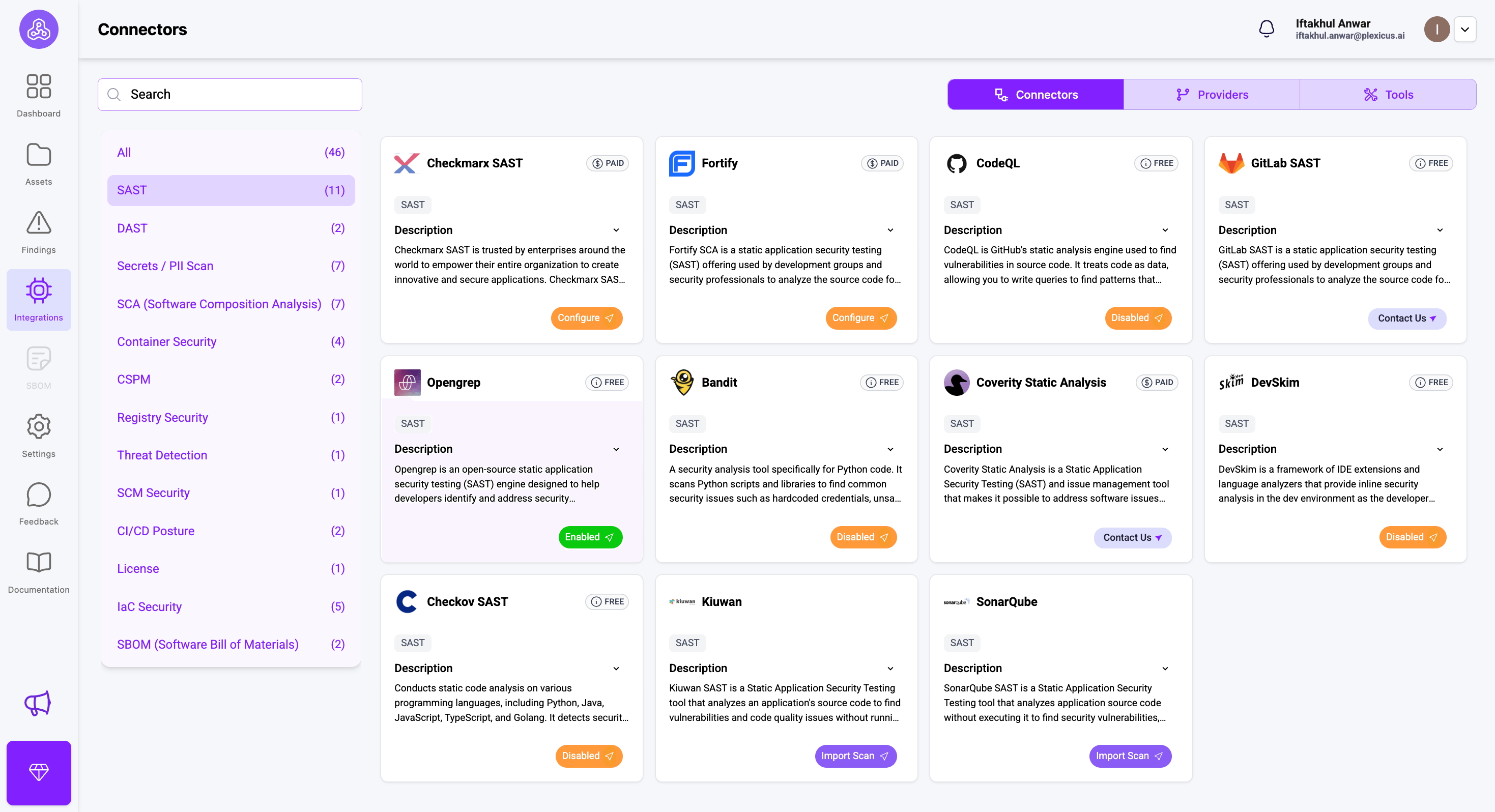

Plexicus kobler til flere SAST-verktøy, fra åpen kildekode til betalte. Du kan koble til SAST-verktøyet tilgjengelig gjennom Integrasjons-menyen eller sjekke her.

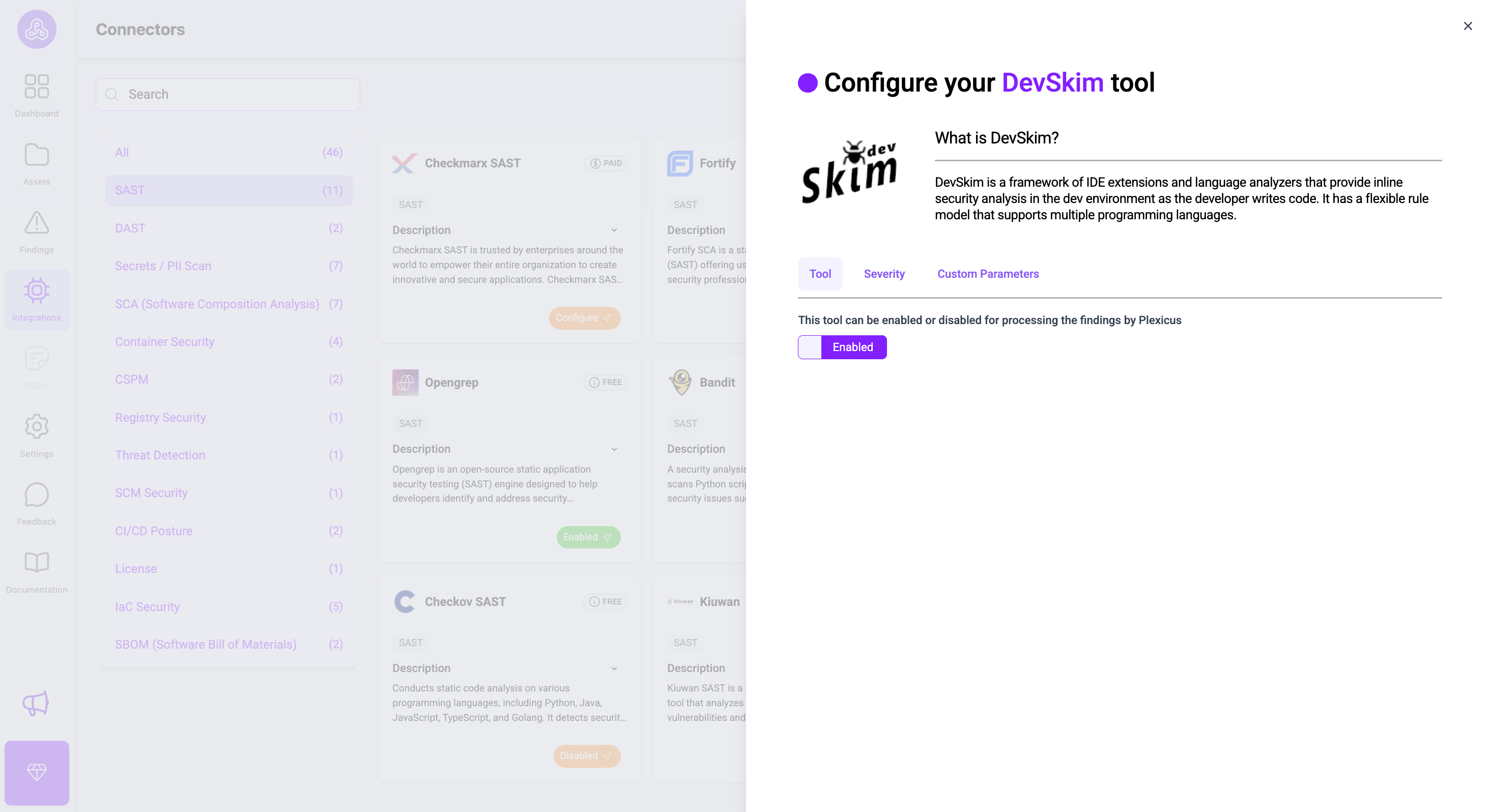

For verktøy som har en etikett “Gratis”, kan du aktivere dem direkte ved å klikke på konfigurer-knappen og slå på aktiver-knappen.

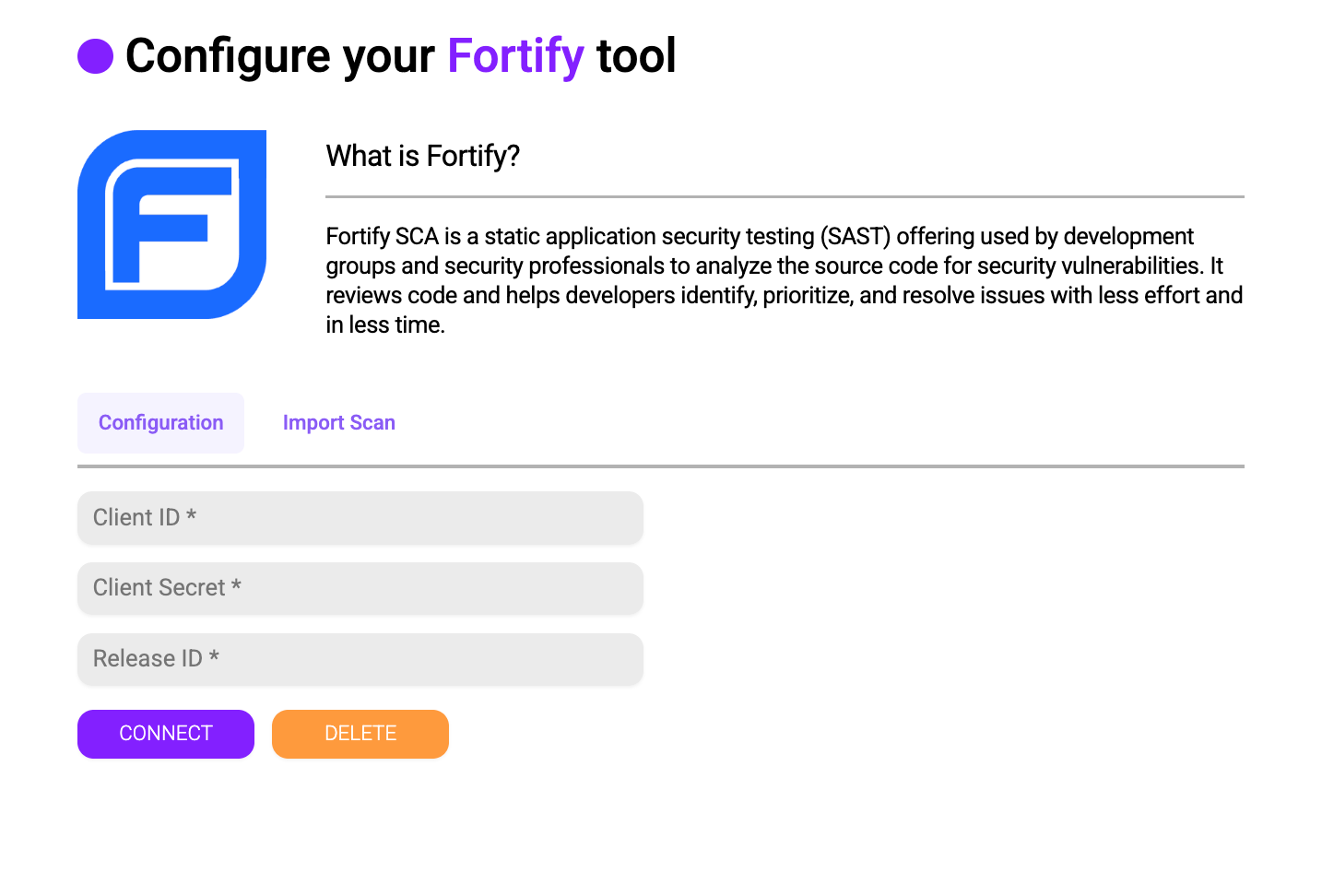

I mellomtiden, med det betalte verktøyet, kan du koble til ved å fylle inn legitimasjonen.

Steg 2: Prioriter basert på tilgjengelighet og risiko

Ikke alle SQLi-sårbarheter er skapt like. En SQLi i et offentlig tilgjengelig innloggingsskjema er en P0 (Prioritet 0), mens en i et internt, autentisert rapporteringsverktøy kan være en P2 (Prioritet 2).

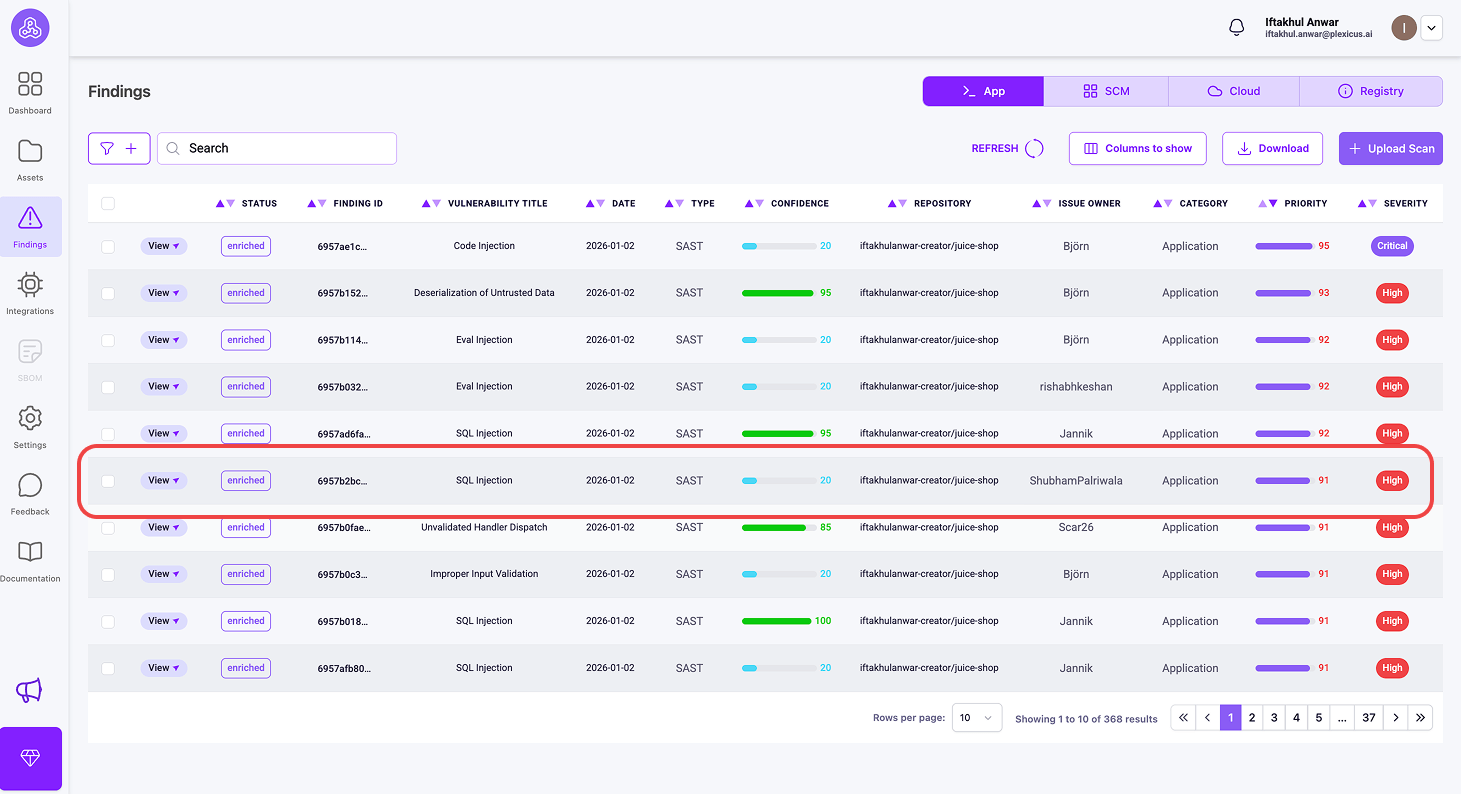

Plexicus bruker et multifaktor prioriteringssystem for å hjelpe deg med å fokusere på de mest kritiske sikkerhetsfunnene. Systemet tildeler prioritetspoeng fra 0 til 100, hvor høyere poeng indikerer mer presserende problemer.

Du kan sjekke metrikker for din prioritering ved å følge disse trinnene:

- Sørg for at depotet ditt er koblet til og at skanneprosessen er fullført.

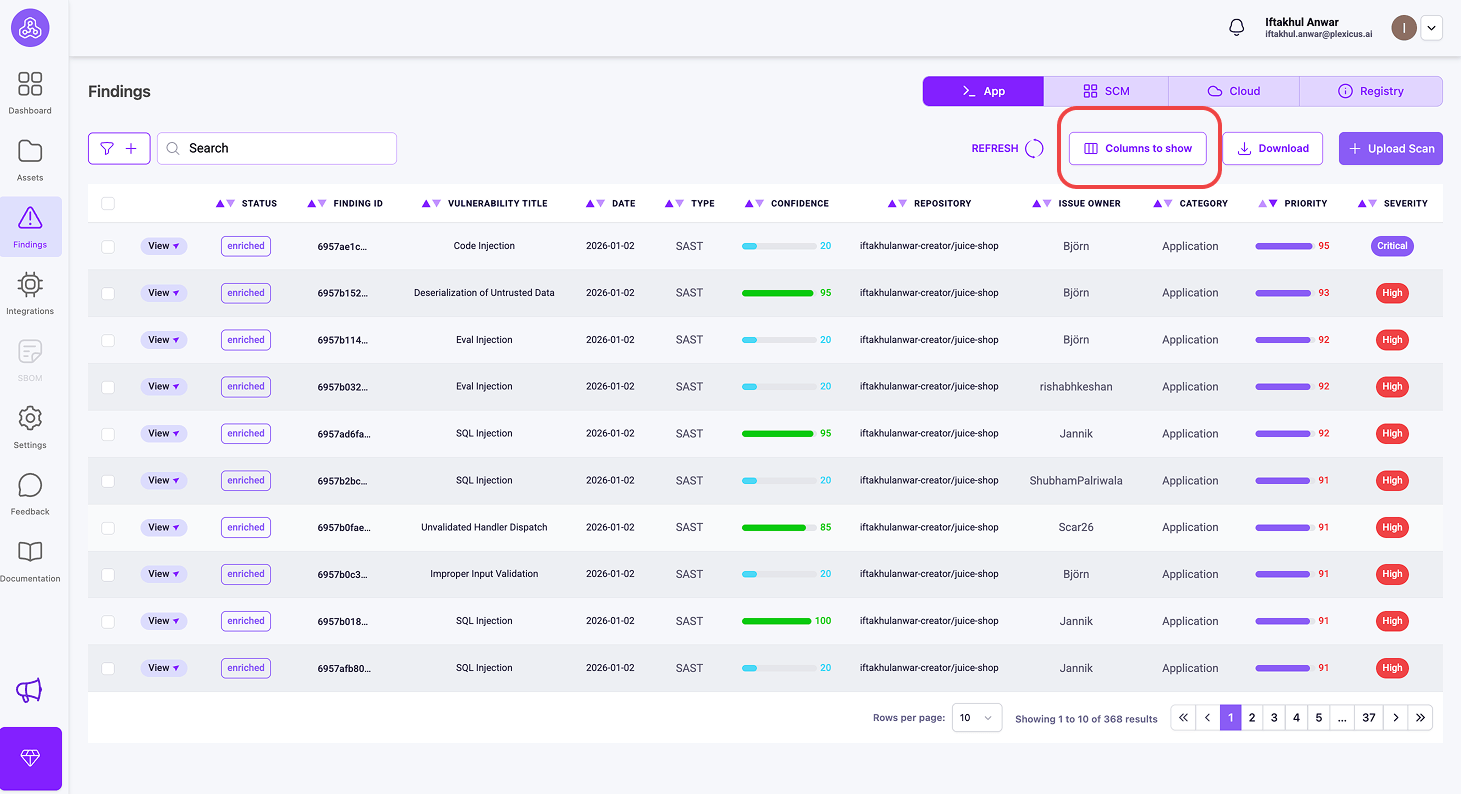

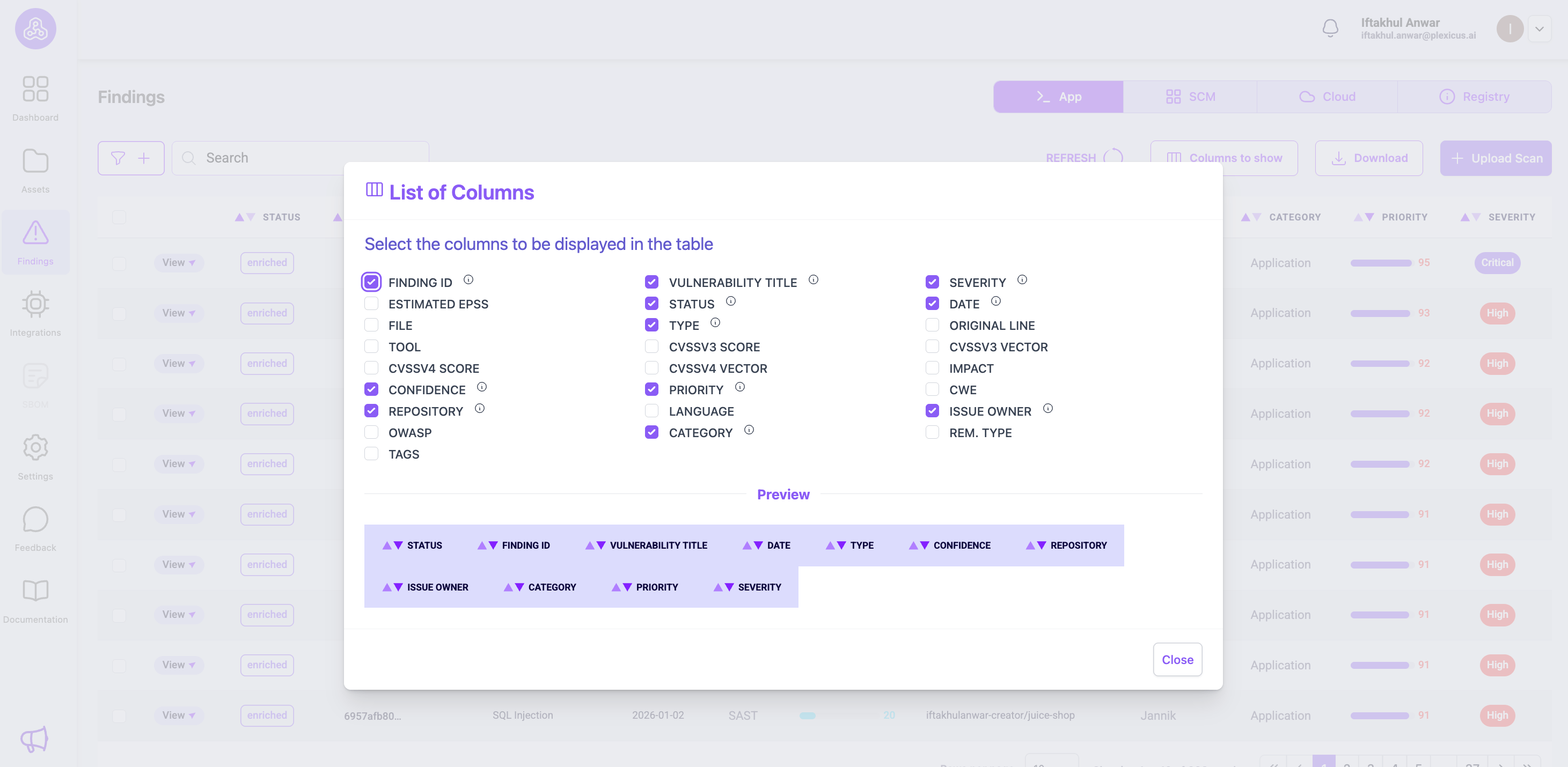

- Naviger deretter til Funnet-menyen, hvor du finner metrikker for å gjøre prioritering, inkludert Prioritet, Innvirkning og Tillitsnivå

- Prioritet (Score 0-100)

- Dette er din hovedprioriteringsmetrisk - høyere score betyr mer presserende problemer.

- Se etter funn med Prioritet ≥ 80 (kritiske sårbarheter)

- Innvirkning (Score 0-100)

- Viser vurderingen av forretningspåvirkning

- Høyere innvirkning betyr større potensielle forretningskonsekvenser.

- Tillitsnivå (Score 0-100)

- Indikerer hvor sikker Plexicus er på funnet

- 90-100: Definitive bevis, 70-89: Sterke indikatorer, 50-69: Moderat tillit

- Prioritet (Score 0-100)

- Se etter Prioritetsmetrikker, som varierer fra 0 til 100, og indikerer alvorlighetsgraden av sårbarhetene. En høyere score antyder en høyere prioritet for utbedring.

- Hvis metrikker ikke er umiddelbart synlige, kan du tilpasse visningen ved å klikke på Kolonner-knappen og velge de metrikker du ønsker å se.

Du kan finne andre metrikker å vise i funnlisten.

Steg 3: Automatiser løsningen (AI-utbedring)

Dette er hvor de fleste sikkerhetsprogrammer stopper opp. Utviklere vet ofte ikke den spesifikke syntaksen for en parameterisert spørring i et eldre rammeverk.

I stedet for å sende en PDF-rapport, bør du gi koden. Moderne arbeidsflyter utnytter Store Språkmodeller (LLMs) for å skanne den sårbare kodesnutten og foreslå en perfekt løsning.

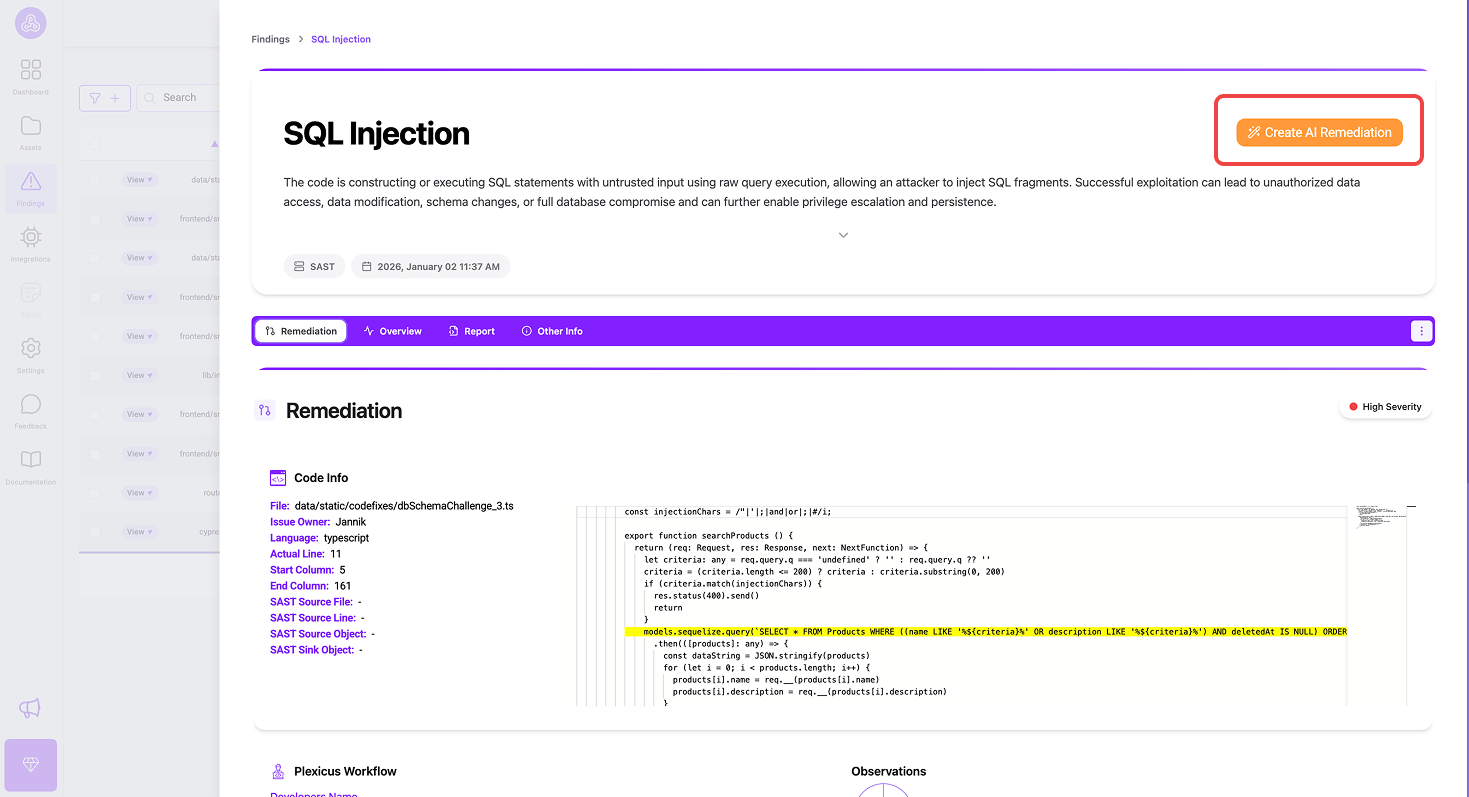

I Plexicus kan du bruke auto remediationsmotoren til å generere den korrigerte kodeblokken automatisk. Den erstatter sammenkoblingen med en forberedt uttalelse, og opprettholder den opprinnelige logikken mens risikoen fjernes.

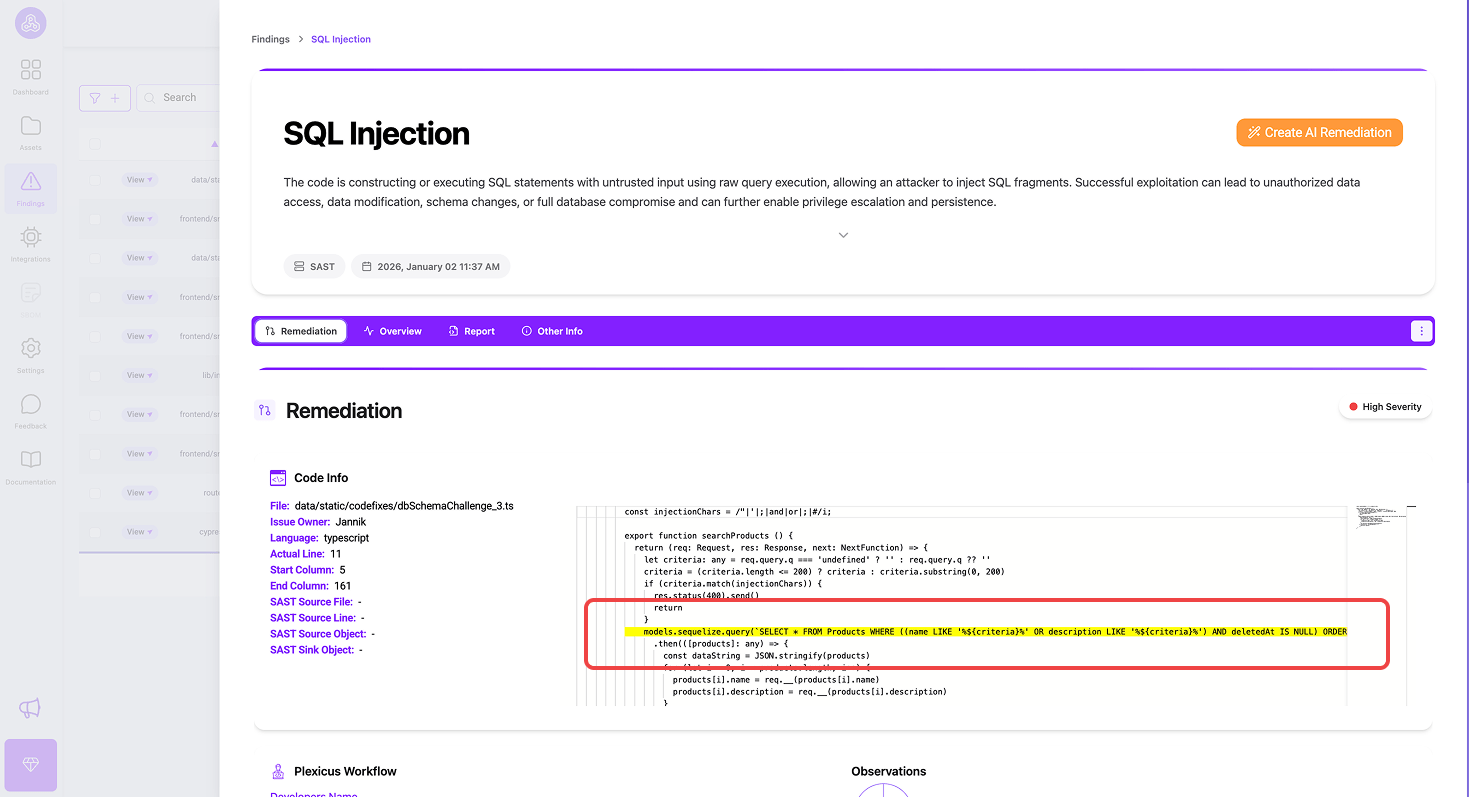

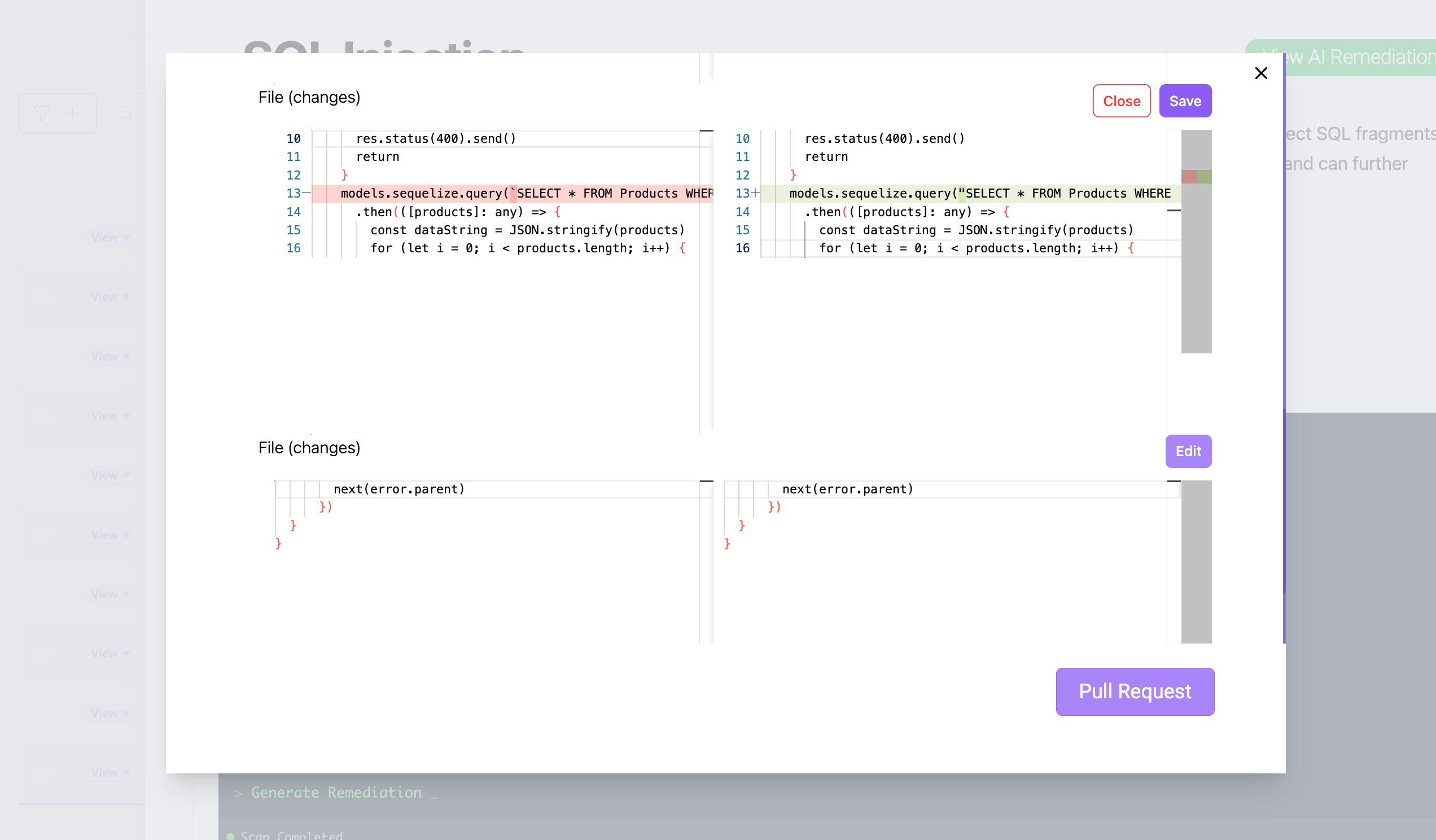

Etter at skanneprosessen er ferdig, kan du klikke på detaljene for et bestemt sikkerhetsproblem funnet av skanneren.

Det vil vise en pop-up som gir deg detaljert informasjon om sårbarheten. Kodeblokken vil vise deg koden som forårsaker sårbarhet og som må fikses.

Når du er klar til å fikse problemet, kan du klikke på Create AI Remediation-knappen for å starte utbedringen.

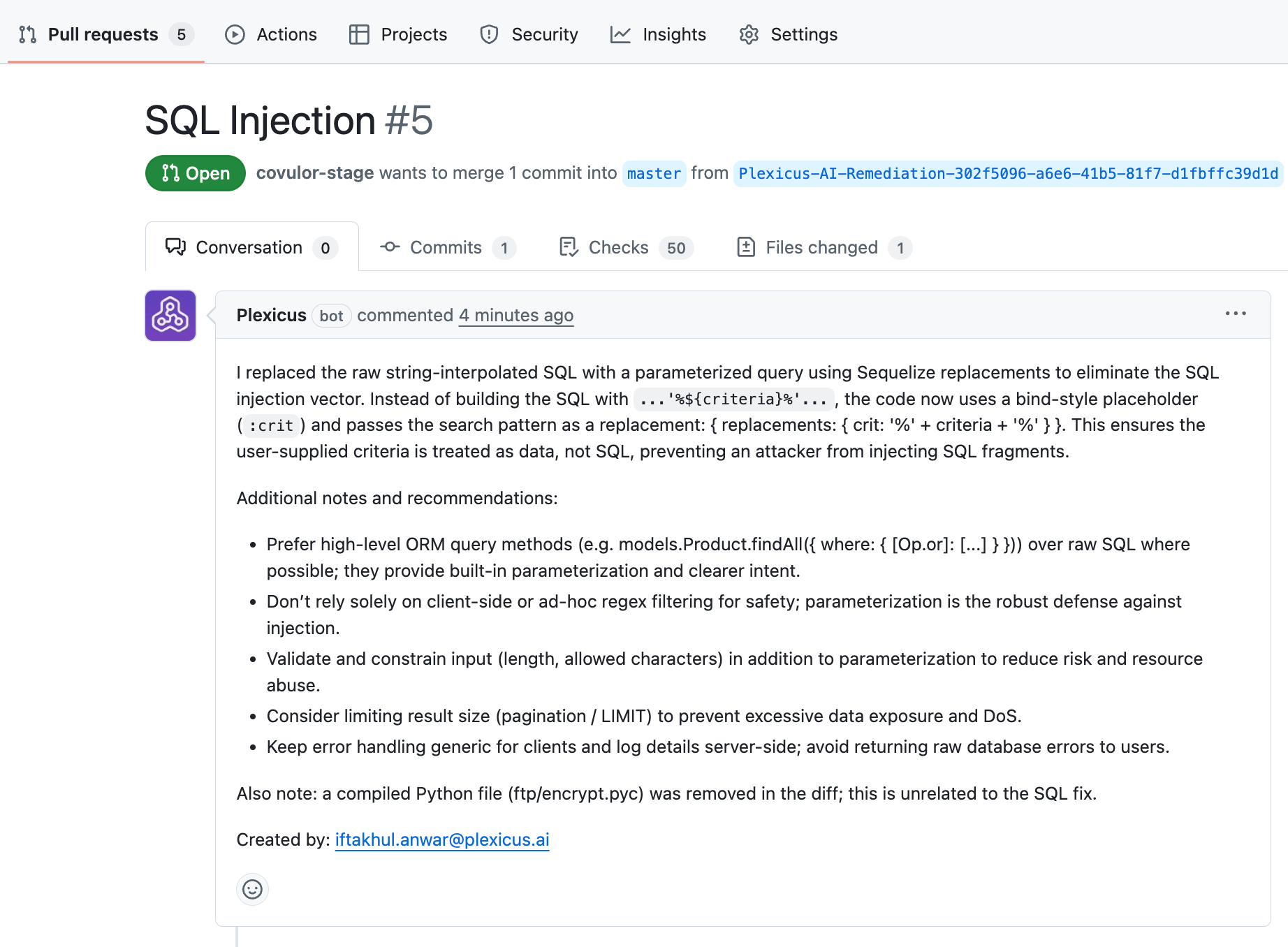

Etter at utbedringsprosessen er ferdig, vil pop-upen dukke opp for å foreslå at du gjør en pull request. Du kan sjekke endringene foreslått av AI, eller du kan redigere manuelt i en kodeblokk hvis nødvendig.

AI-rettingen er ikke direkte implementert i koden; i stedet krever den godkjenning gjennom pull request-prosessen. Plexicus implementerer rollebasert tilgangskontroll, som gir forskjellige roller ulike muligheter innen plattformen. Du kan sjekke rollene forskjellig her

Det gjør mennesket i loopen-prosessen i stand til å verifisere endringene før de flettes inn i produksjonskoden, noe som sikrer høy kvalitet og opprettholder utviklerens tillit.

Steg 4: Valider med CI Gating

Når en fiks er anvendt, må du sikre at sårbarheten ikke kryper tilbake i kodebasen under neste utgivelse.

Integrer sikkerhetsverktøyet ditt i PR (Pull Request)-prosessen. Hvis en utvikler introduserer en ny ikke-parametrisert forespørsel, bør byggingen feile. Plexicus sin CI gating fungerer som et sikkerhetsnett, og gir umiddelbar tilbakemelding direkte i kildekodehåndteringen din, som GitHub, GitLab, og så videre, før koden noen gang når produksjon.

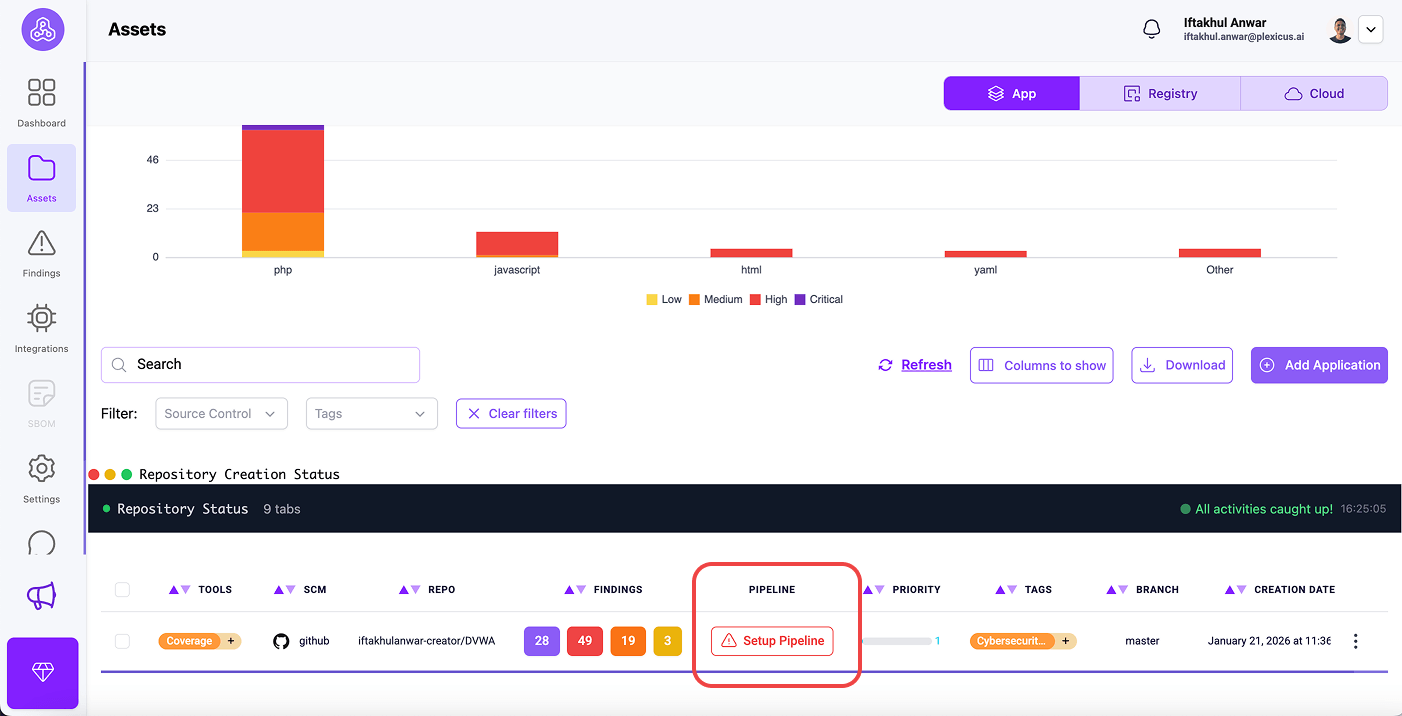

Plexicus lar deg sette opp en CI gating-mekanisme med noen få trinn:

- Gå til Asset-menyen.

- På fanen App finner du ditt tilkoblede repository.

- I ditt tilkoblede repository, klikk på Setup Pipeline for å sette opp CI-gating

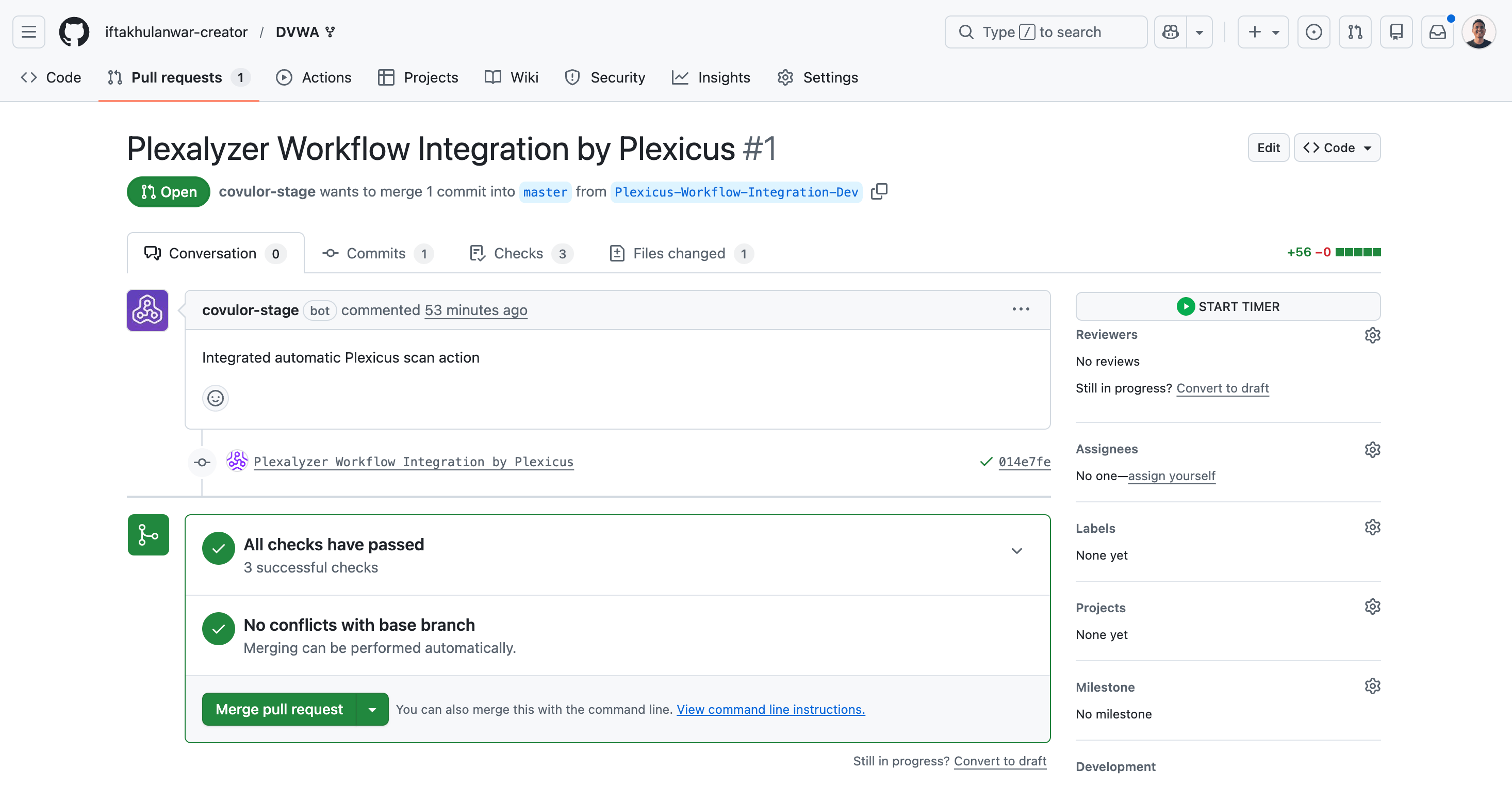

- En pop-up vil vises, og den ber deg om å konfigurere pipelinen i din SCM. Klikk Ok

- Etter at du klikker OK, vil du bli omdirigert til GitHub pull request-fanen. Be om din tillatelse til å slå sammen pull requesten for å integrere Plexicus i dine GitHub-handlinger.

- Når du har slått sammen Plexicus workflow-integrasjonen, får ditt repository automatisert sikkerhetsskanning som kjører kontinuerlig på kodeendringer. Det vil kjøre automatisk på hver push og pull request til din hovedgren.

Sammenligning: Hvorfor Automatisering Vinner

Å stole på manuell utbedring skaper en sårbarhetsgjeld som vokser hver gang du pusher kode. Når en manuell pentest finner en SQLi, har den koden ofte vært i produksjon i flere måneder.

Ved å bruke en samlet plattform som Plexicus, konsoliderer du flere verktøy (inkludert SAST, DAST, og AI Remediation) i en enkelt oversikt. Dette finner ikke bare SQLi; det lukker sløyfen ved å generere løsningen og oppdatere billetten automatisk via Automatic Task Creation.

| Funksjon | Den Gamle Måten (Manuell) | Den Moderne Måten (Automatisert) |

|---|---|---|

| Deteksjon | Manuelle kodegjennomganger / PDF-rapporter | Sanntids SAST & DAST Skanning |

| Fiksing | Jira-billetter med “Vennligst fiks” | Bulk AutoFix & AI Remediering |

| Validering | Årlige Penetrasjonstester | Kontinuerlig CI/CD Gating |

| Omfang | Kun hovedapplikasjoner | Full Overvåking av Angrepsflate |

Konklusjon

SQL Injection er et løst problem, men det forblir en ledende årsak til brudd på grunn av utførelsesgap. Ved å automatisere deteksjon-til-remediering-pipelinen, gir du utviklerne dine mulighet til å skrive sikker kode uten å redusere utviklingshastigheten.

Plexicus tilbyr en omfattende verktøypakke, som spenner fra kodeskanning, register og sky til AI-drevet remediering, for å holde applikasjonene dine sikre fra kode til sky.

Plattformen støtter et bredt spekter av miljøer for å sikre kompatibilitet med din teknologistabel. Viktige støttede miljøer inkluderer programmeringsspråk som Java, Python og JavaScript, samt skyleverandører som AWS, Azure og Google Cloud.

FAQ:

Q1: Hva er SQL Injection (SQLi) og hvorfor er remediering fortsatt viktig?

A: SQLi er en sårbarhet som lar angripere manipulere databaseforespørsler, noe som fører til datainnbrudd, samsvarsfeil og skade på merkevaren. Remediering er kritisk fordi selv én oversett sårbarhet kan ha alvorlige konsekvenser, og manuelle rettelser kan ikke holde tritt med moderne kodebaser.

Q2: Hvordan fungerer automatisering av SQLi-remediering?

A: Automatisering bruker statisk analyse (SAST) verktøy for å oppdage sårbar kode, deretter utnytter AI for å omskrive usikre spørringer ved å bruke sikre praksiser (som parameteriserte spørringer), og sender disse rettelsene for godkjenning av utviklere.

Q3: Hva er hovedtrinnene for å automatisere SQLi-utbedring?

- Oppdage forurensede dataflyter ved hjelp av SAST-verktøy.

- Prioritere sårbarheter basert på risiko og tilgjengelighet.

- Anvende automatiserte rettelser ved hjelp av AI-utbedringsmotorer.

- Validere rettelser med CI-gating for å forhindre regresjoner.

Q4: Hvordan hjelper Plexicus i denne prosessen?

A: Plexicus integrerer flere sikkerhetsverktøy (inkludert SAST, DAST og AI-utbedring) i én plattform. Det automatiserer deteksjon, prioritering, retting og kontinuerlig validering, og strømlinjeformer hele utbedringsarbeidsflyten.

Plexicus støtter også rollebasert tilgangskontroll, som lar organisasjoner administrere tillatelser for forskjellige brukertyper (som administratorer, utviklere og revisorer). Dette sikrer at brukere har passende tilgang og ansvar, noe som forbedrer både sikkerhet og arbeidsflytklarhet. Lær mer om rolleforskeller her.

Q7: Blir automatiserte rettelser anvendt direkte på kodebasen?

A: Nei. Automatiserte rettelser foreslås via pull requests for menneskelig gjennomgang og godkjenning. Dette sikrer utvikleroversikt, opprettholder kodekvalitet, og bygger tillit til automatiseringsprosessen.

Q7: Hvordan hjelper CI-gating med å opprettholde sikkerhet?

A: CI-gating integrerer sikkerhetssjekker i pull request-prosessen, blokkerer nye sårbarheter fra å bli slått sammen og gir umiddelbar tilbakemelding til utviklere før koden når produksjon.

Q8: Hvilke miljøer støtter Plexicus?

A: Plexicus støtter et bredt spekter av programmeringsspråk (Java, Python, JavaScript, etc.) og skyleverandører (AWS, Azure, Google Cloud), og sikrer kompatibilitet på tvers av teknologistabler.

Q9: Hvorfor er automatisering bedre enn manuell utbedring?

A: Automatisering lukker utbedringsgapet ved kontinuerlig å skanne, fikse og validere sårbarheter i stor skala, reduserer risiko og sparer utviklernes tid sammenlignet med manuell patching.

Q10: Hvordan kan jeg begynne å oppdage sårbarheter i min egen kode gratis?

A: Du kan bruke det gratis SAST-verktøyet som tilbys av Plexicus for å skanne koden din for sårbarheter, inkludert SQL-injeksjonsrisikoer. Prøv det her