Hvordan forhindre utviklere fra å ignorere sikkerhetsfunn (og fikse sårbarheter raskere)

Sikkerhetsverktøy har et rykte for å være støyende barrierer. Når en utvikler pusher kode, og CI/CD-pipelinen feiler med en 500-siders PDF-rapport vedlagt, er deres naturlige reaksjon ikke å fikse problemene. Det er å ignorere dem eller tvinge gjennom koden.

Denne varslingsutmattelsen er kvantifiserbar. Bransjedata viser at 33 % av DevOps-teamene kaster bort mer enn halvparten av tiden sin på å håndtere falske positiver. Problemet er ikke at utviklere ikke bryr seg om sikkerhet. Problemet er at utvikleropplevelsen (DevEx) av de fleste sikkerhetsverktøy er ødelagt. De skanner for sent, gir for lite kontekst, og krever for mye manuell forskning.

Her er hvordan man løser arbeidsflytproblemet ved å flytte sikkerhet inn i CI/CD-pipelinen.

Hvorfor det er viktig: “30-minutters vs. 15-timers” regelen

Å ignorere sikkerhetsfunn skaper en akkumulerende gjeld som dreper hastigheten.

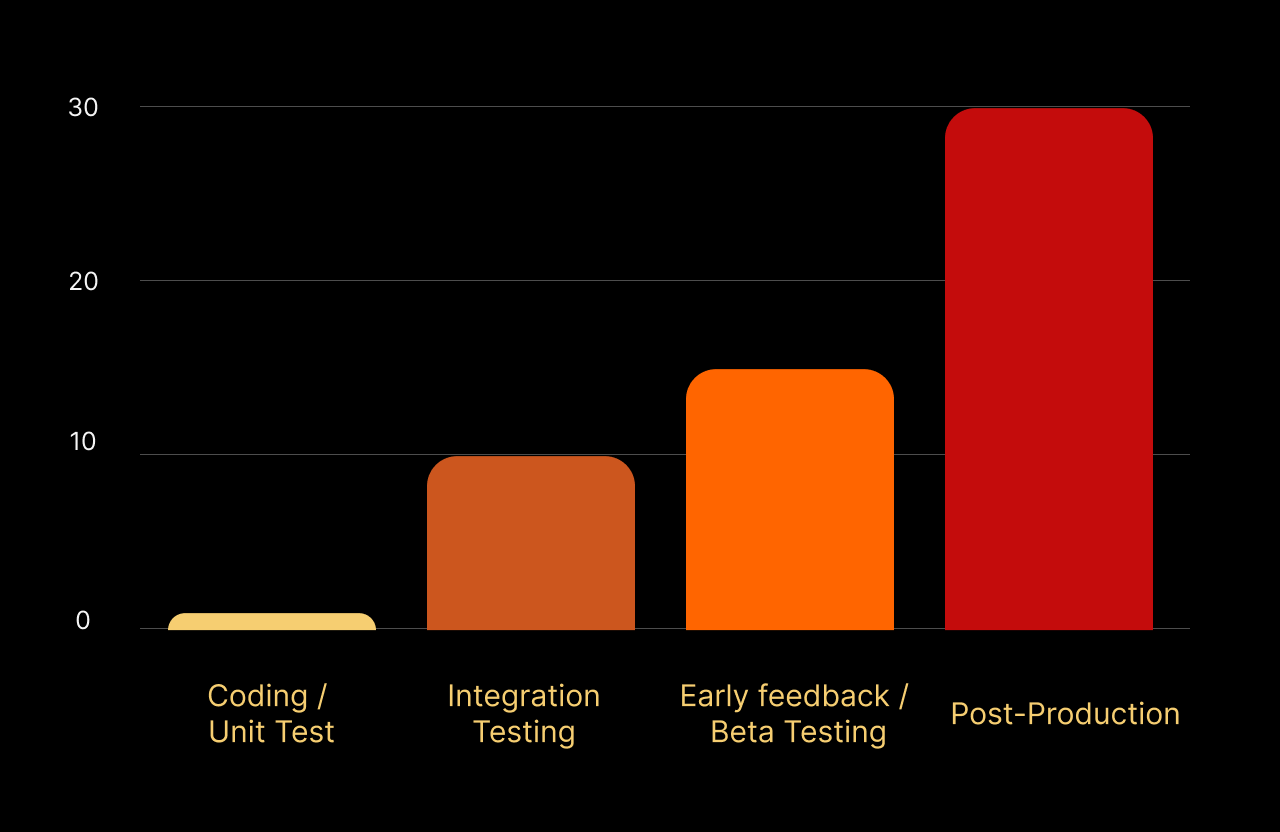

Data fra NIST antyder at hvis en utvikler fikser en sikkerhetsfeil under Pull Request (PR) gjennomgangen, tar det omtrent 30 minutter. Hvis den samme feilen oppdages i post-produksjonstesting, tar det opp mot 15 timer å triagere, gjenlære konteksten, og fikse.

Når det gjelder kostnader, er det 30 ganger dyrere å fikse sårbarheter i post-produksjon enn i utviklingsfasen.

For ingeniørledere er forretningsgrunnlaget klart: Å forbedre sikkerheten til DevEx handler ikke bare om sikkerhet; det handler om å gjenvinne 30 % av teamets ingeniørkapasitet.

Hvordan fikse arbeidsflyten

Målet er å gå fra “finne feil” til “fikse feil” uten å forlate Pull Request-grensesnittet.

Steg 1: Oppdage hemmeligheter og kodeproblemer

Eldre verktøy skanner ofte om natten. Innen da har utvikleren skiftet fokus til en ny oppgave. Du må flytte deteksjonen til det nøyaktige øyeblikket koden skyves til serveren.

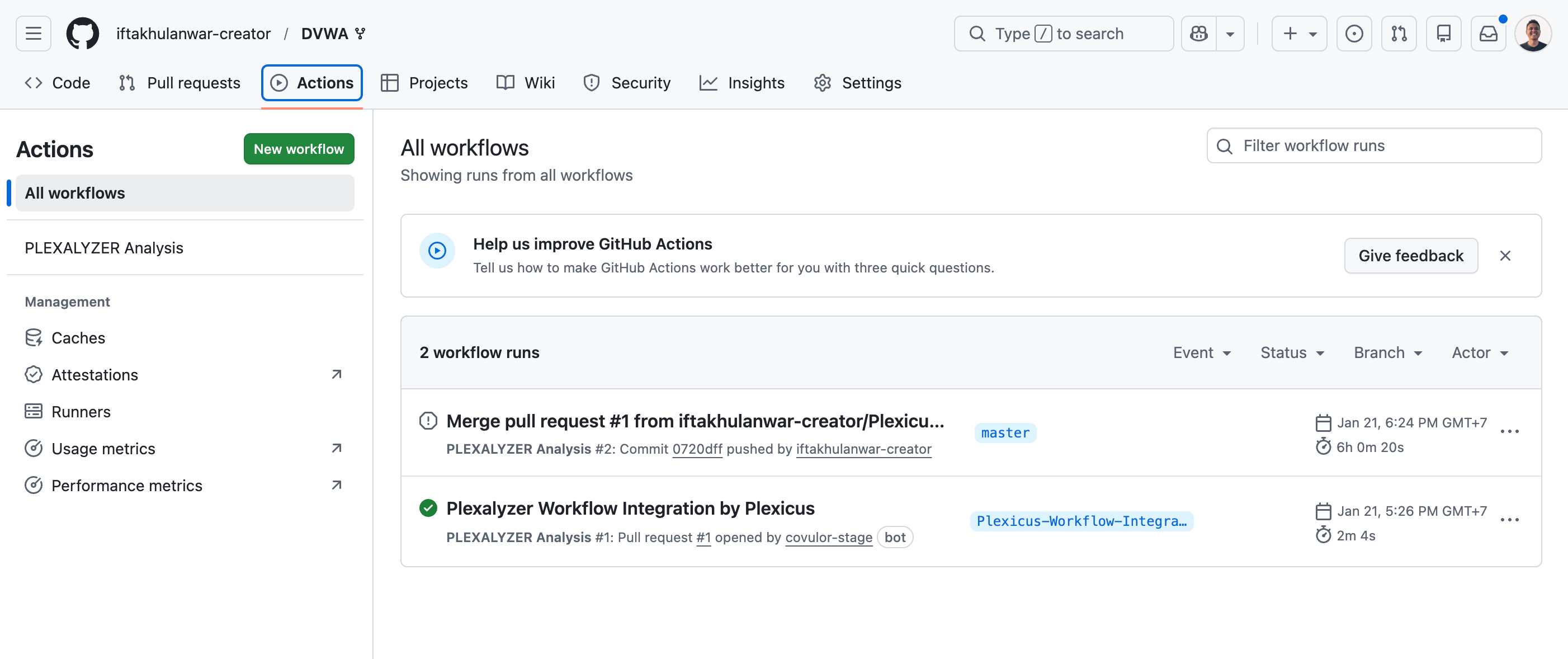

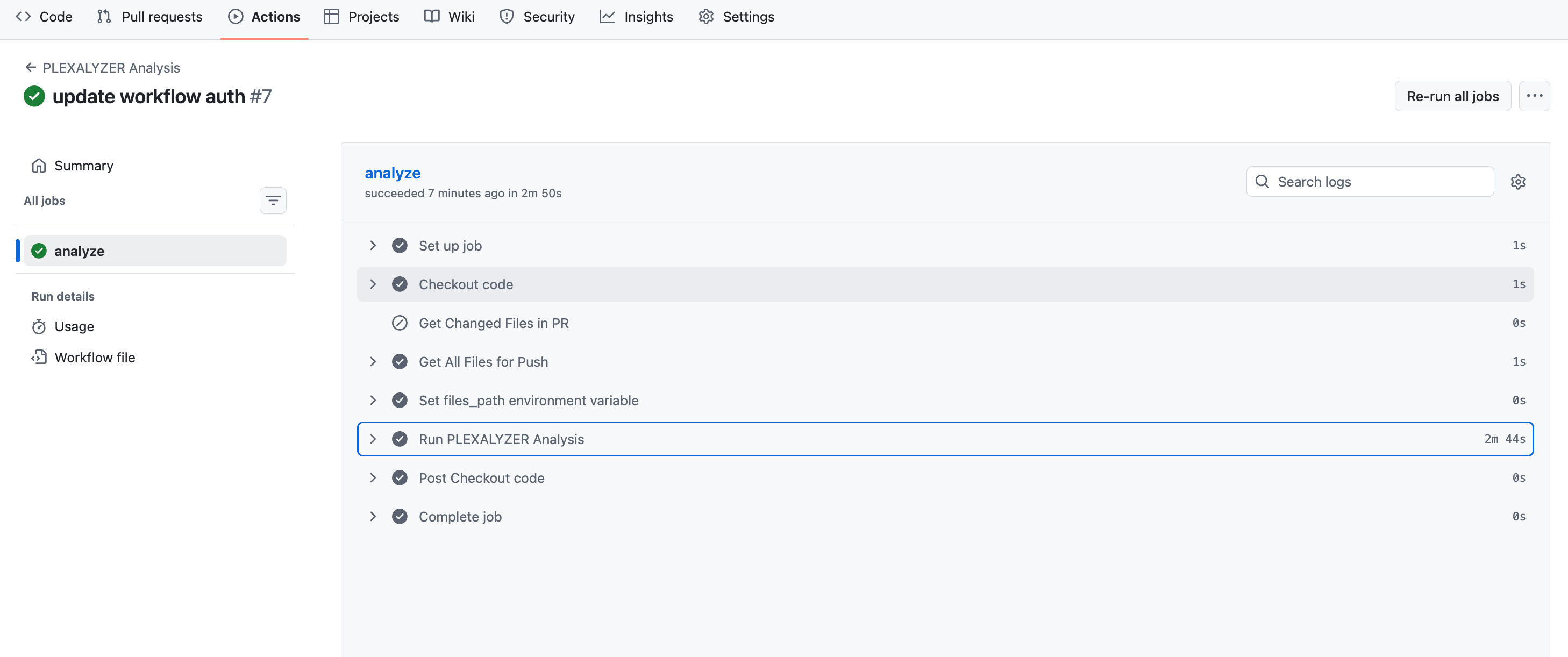

I Plexicus kan du integrere sikkerhetsverktøyene i CI/CD-pipelinen. Det vil skanne umiddelbart ved en Pull Request. Det utfører hemmelighetsdeteksjon i koden din (Git) og statisk kodeanalyse (SAST).

Du kan integrere Plexicus i CI/CD-pipelinen ved å følge disse trinnene.

Steg 2: Prioritering

Unngå varslingsutmattelse. Gjør prioritering for sikkerhetsproblemer som blir funnet.

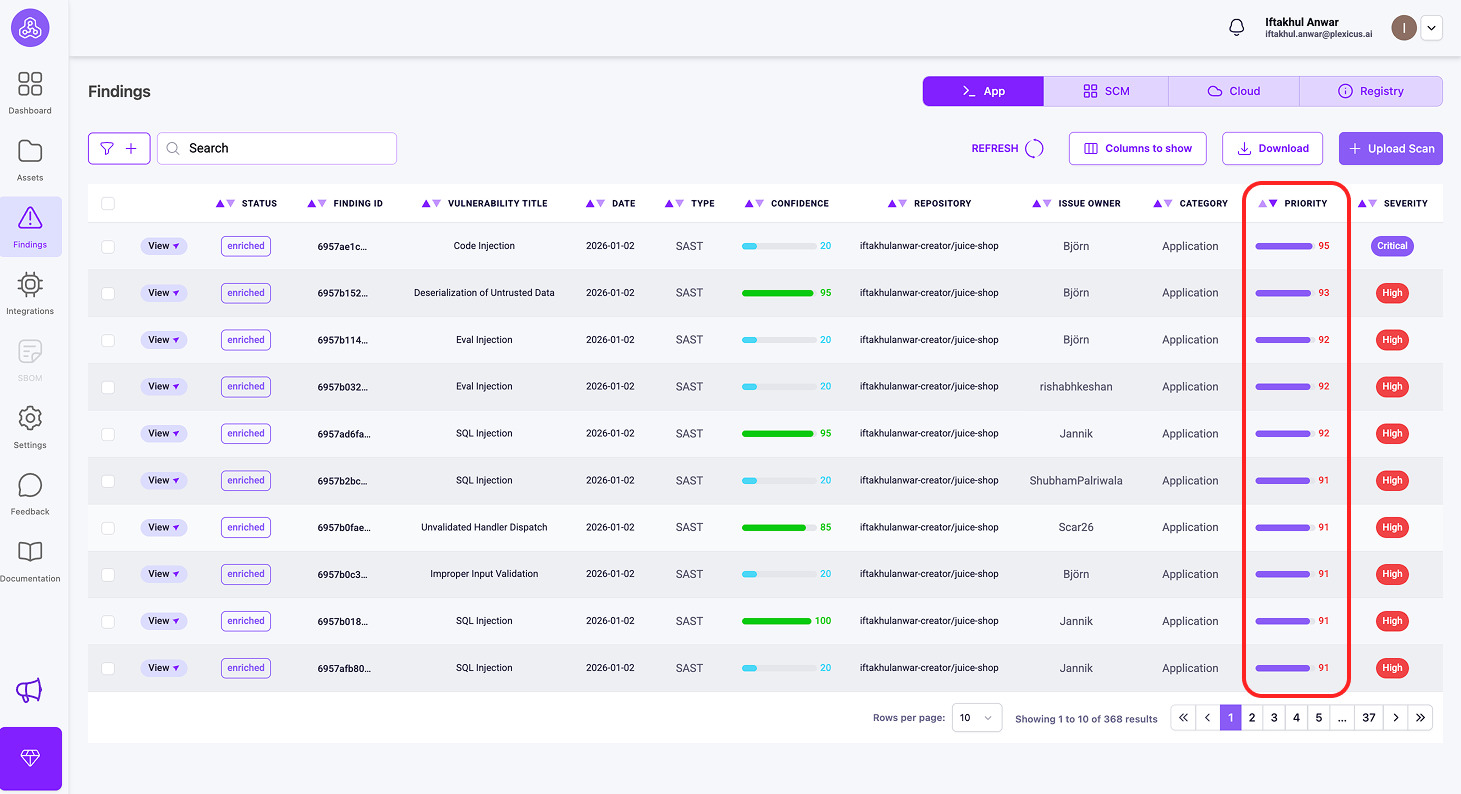

Plexicus tilbyr metrikker for å hjelpe deg med å bestemme hvilke sårbarheter som skal håndteres først:

a) Prioritetsmetrikker

Hva det måler: Hvor presserende det er å fikse problemet

Det er en score (0-100) som kombinerer teknisk alvorlighetsgrad (CVSSv4), forretningspåvirkning og tilgjengelighet av utnyttelse til ett tall. Det er din handlingskø - sorter etter Prioritet for å vite hva som må håndteres umiddelbart. Prioritet 85 betyr “slipp alt og fiks dette nå”, mens Prioritet 45 betyr “planlegg det til neste sprint.”

Eksempel: Fjernkjøring av kode (RCE) i en foreldet staging-tjeneste

En eldre staging-tjeneste inneholder en sårbarhet for fjernkjøring av kode. Tjenesten kjører teknisk sett fortsatt, men er ikke brukt, ikke koblet til produksjon, og er kun tilgjengelig fra en intern IP-tilgangsliste.

- CVSSv4: 9.8 (kritisk teknisk alvorlighetsgrad)

- Forretningspåvirkning: 30 (ingen produksjonsdata, ingen kundepåvirkning, foreldet tjeneste)

- Tilgjengelighet av utnyttelse: 35 (krever intern nettverkstilgang og tjenestespesifikk kunnskap)

- Prioritet: 42

Hvorfor se etter Prioritet:

På papiret skriker CVSSv4 (9.8) “kritisk.” Hvis du bare så på CVSS, ville dette utløse panikk og brannøvelser.

Prioritet (42) forteller den virkelige historien.

Fordi tjenesten er foreldet, isolert fra produksjon, og ikke inneholder sensitive data, er den faktiske risikoen for virksomheten lav. Prioritet nedgraderer korrekt presserende og sier:

“Fiks dette under planlagt opprydding eller avvikling, ikke som en nødsituasjon.”

Dette hjelper team med å unngå å kaste bort tid på å trekke ingeniører fra kritisk arbeid for å fikse en sårbarhet i et system som allerede er på vei ut.

b) Innvirkning

Hva det måler: Forretningskonsekvenser

Innvirkning (0-100) evaluerer hva som skjer hvis sårbarheten utnyttes, med tanke på din spesifikke kontekst: datasensitivitet, systemkritikalitet, forretningsdrift og regulatorisk overholdelse.

Eksempel: Hardkodede sky-legitimasjoner eksponert i et repository

Et sett med skytilgangsnøkler blir ved et uhell forpliktet til et Git-repository.

- Innvirkning 90: Nøklene tilhører en produksjonsskykonto med tillatelse til å lese kundedata og opprette infrastruktur. Utnyttelse kan føre til datainnbrudd, tjenesteavbrudd og brudd på overholdelse.

- Innvirkning 25: Nøklene tilhører en sandkassekonto uten sensitive data, strenge utgiftsgrenser og ingen tilgang til produksjonssystemer. Selv om de misbrukes, er forretningsinnvirkningen minimal.

Hvorfor Innvirkning Betyr Noe:

Sårbarheten er den samme: eksponerte legitimasjoner, men forretningskonsekvensene er radikalt forskjellige. Innvirkningspoeng reflekterer hva angriperen faktisk kan påvirke, ikke bare hva som gikk galt teknisk.

c) EPSS

Hva det måler: Sannsynlighet for reell trussel

EPSS er en poengsum (0,0-1,0) som forutsier sannsynligheten for at en spesifikk CVE vil bli utnyttet i det fri innen de neste 30 dagene

Eksempel: To sårbarheter med svært forskjellig reell risiko

Sårbarhet A: En kritisk fjernkodeutførelsesfeil fra 2014

- CVSS: 9.0 (veldig alvorlig på papiret)

- EPSS: 0.02

- Kontekst: Sårbarheten er godt kjent, oppdateringer har vært tilgjengelige i årevis, og det er lite til ingen aktiv utnyttelse i dag.

Sårbarhet B: En nylig avslørt autentiseringsomgåelse

- CVSS: 6.3 (middels teknisk alvorlighetsgrad)

- EPSS: 0.88

- Kontekst: Proof-of-concept utnyttelser er offentlige, angripere skanner aktivt etter dem, og utnyttelse har allerede blitt observert.

Hvorfor se på EPSS:

CVSS forteller deg hvor alvorlig en sårbarhet kan være. EPSS forteller deg hvor sannsynlig det er at den blir angrepet akkurat nå.

Selv om Sårbarhet A har en mye høyere CVSS-score, viser EPSS at det er usannsynlig at den vil bli utnyttet i nær fremtid. Sårbarhet B, til tross for sin lavere CVSS-score, representerer en mer umiddelbar trussel og bør prioriteres først.

Dette hjelper team med å fokusere på reelle angrep som skjer i dag, ikke bare teoretiske verstefallsscenarier.

Du kan sjekke disse metrikene for prioritering ved å følge disse trinnene:

- Sørg for at ditt repository er koblet til og at skanneprosessen er ferdig.

- Gå deretter til Funnet-menyen for å finne de metrikene du trenger for prioritering.

Viktige forskjeller

| Metrikk | Svar | Omfang | Område |

|---|---|---|---|

| EPSS | “Bruker angripere dette?” | Globalt trussellandskap | 0.0-1.0 |

| Prioritet | “Hva skal jeg fikse først?” | Kombinert hastescore | 0-100 |

| Innvirkning | “Hvor ille for MIN virksomhet?” | Organisasjonsspesifikk | 0-100 |

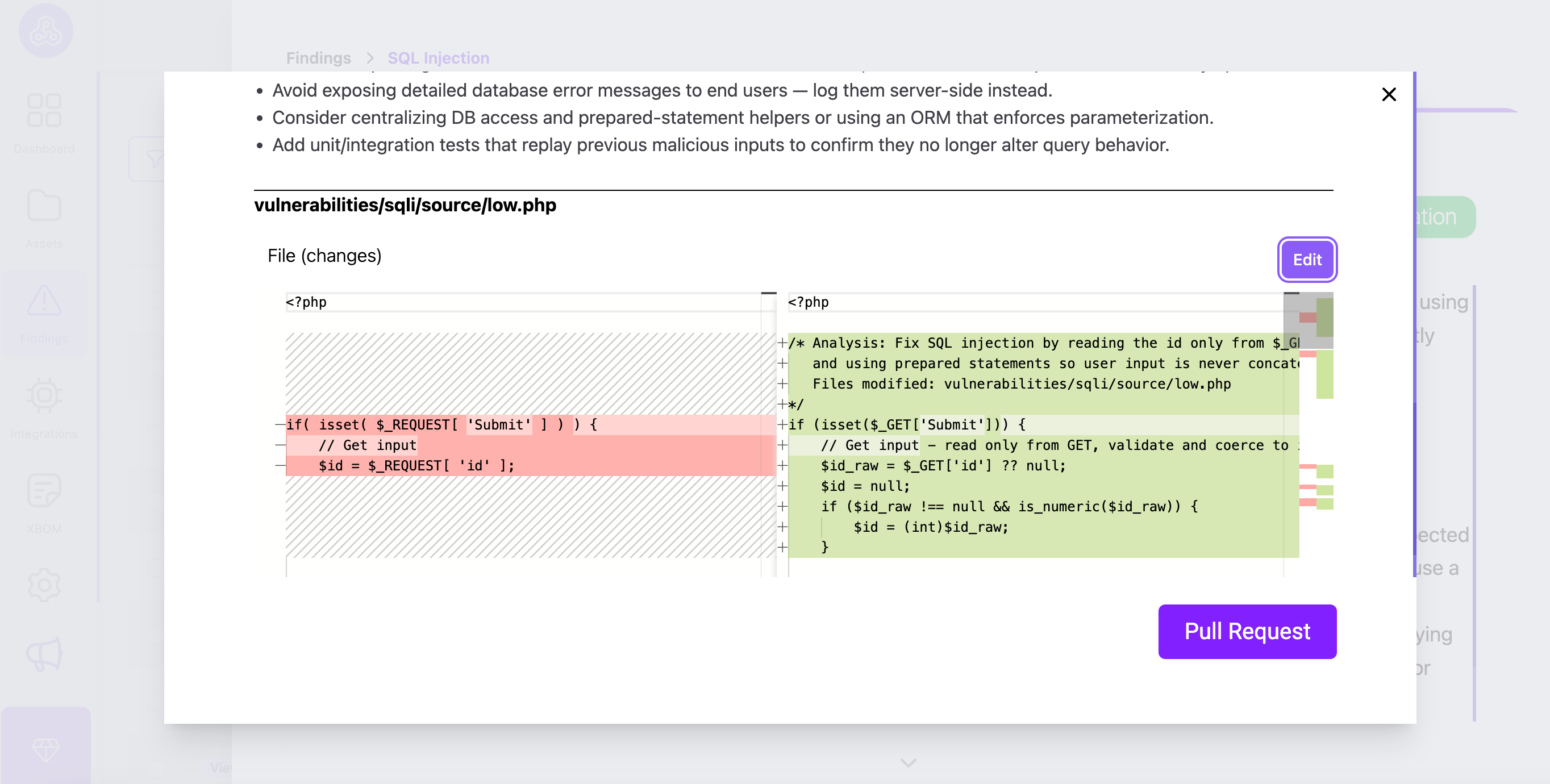

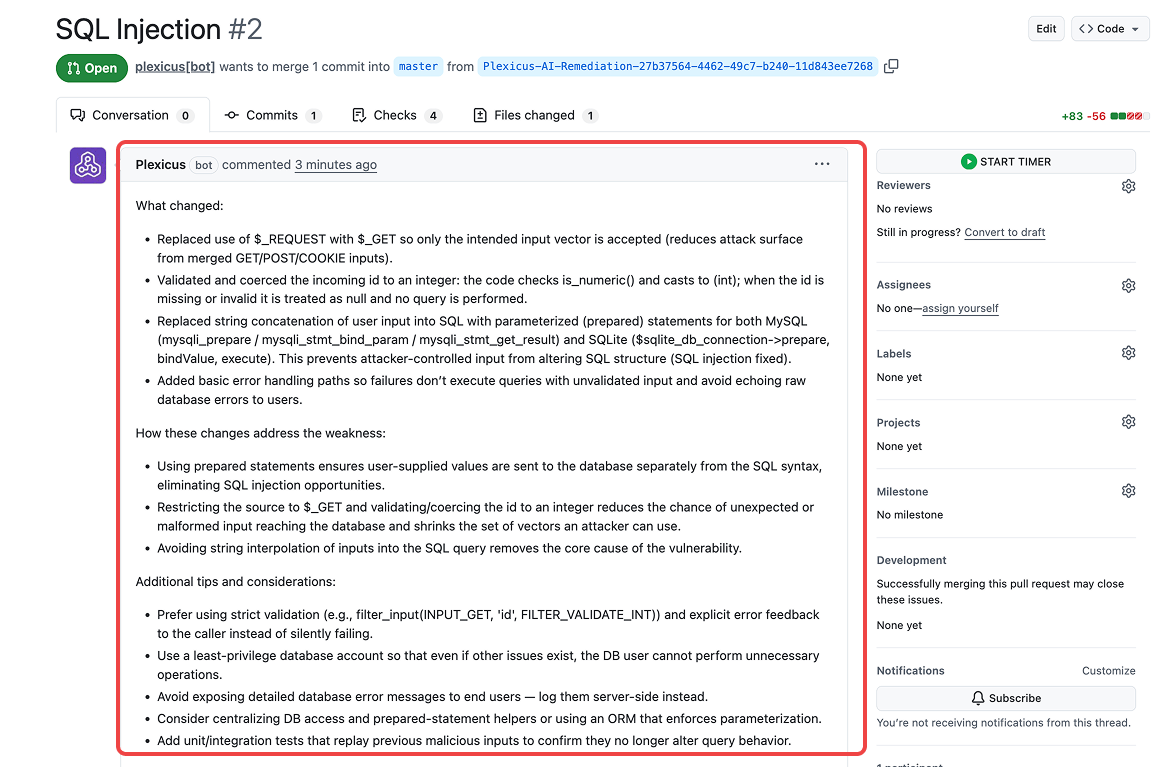

Steg 3: Fiks Sårbarheter

Dette er hvor de fleste arbeidsflyter feiler. Å fortelle en utvikler “du har en SQL-injeksjon” krever at de forsker på løsningen. Denne friksjonen fører til ignorerte advarsler.

Plexicus fikser sårbarheter automatisk. I stedet for bare å markere et problem, analyserer plexicus den sårbare kodeblokken og foreslår den eksakte kodefiksen.

Utvikleren trenger ikke å gå til Stack Overflow for å finne en løsning. De gjennomgår enkelt den foreslåtte lappen og godtar den. Dette forvandler en 1-times forskningsoppgave til en 1-minutts gjennomgangsoppgave.

Steg 4: PR Dekorasjon

Å få en utvikler til å åpne et nytt verktøy for å se feil er en arbeidsflytdreper. Funnet må vises der utvikleren allerede jobber.

Plexicus bruker PR-dekorasjoner for å poste funn direkte som kommentarer på de spesifikke kodelinjene som ble endret.

- Gammel måte: “Bygg feilet. Sjekk feilloggene.” (Utvikler bruker 20 minutter på å søke i logger).

- Ny måte: Plexicus kommenterer på Linje 42: “Høy Alvorlighet: AWS-nøkkel oppdaget her. Vennligst fjern.”

Steg 4: CI Gating

I motsetning til tradisjonelle CI-porter som bare blokkerer, genererer Plexicus automatisk løsninger og oppretter pull requests med utbedringskode. Dette betyr at når en port blokkerer en sammenslåing, mottar utviklere klare til å slå sammen fikse-PR-er, noe som reduserer friksjon.

Sammenligning: Legacy-skannere vs. Plexicus

| Funksjon | Legacy-sikkerhetsverktøy | Plexicus |

|---|---|---|

| Integrasjonspunkt | Separat dashbord / Nattlig skanning | CI/CD Pipeline (Øyeblikkelig) |

| Tilbakemeldingssløyfe | PDF-rapporter eller konsolllogger | PR-dekorasjoner (In-Flow-kommentarer) |

| Handlingsbarhet | “Her er et problem” | “Her er AI-utbedringsløsningen” |

| Tid til å fikse | Dager (Kontekstbytte nødvendig) | Minutter (Under kodegjennomgang) |

Viktig poeng

Utviklere ignorerer ikke sikkerhetsfunn fordi de er late. De ignorerer dem fordi verktøyene er ineffektive og forstyrrende.

Ved å flytte sikkerhet inn i CI/CD-pipelinen, endrer du dynamikken. Du ber ikke utviklere om å “stoppe arbeidet og gjøre sikkerhet”; du gjør sikkerhet til en del av kodegjennomgangen de allerede gjør.

Når du bruker verktøy som Plexicus, lukker du sløyfen fullstendig. Du oppdager problemet i pipelinen, fremhever det i PR-en, og anvender Plexicus AI-utbedringsløsningen.

Klar til å rydde opp i pipelinen din?

Start med å skanne din neste Pull Request for hemmeligheter, og la Plexicus håndtere fikseringen. Plexicus integreres sømløst med populære CI/CD-plattformer som Jenkins eller GitHub Actions, samt versjonskontrollsystemer som GitHub, GitLab og Bitbucket. Denne kompatibiliteten sikrer at det passer smidig inn i ditt eksisterende verktøykjede, og gjør sikkerhetsforbedring til en enkel del av din utviklingsarbeidsflyt.

Plexicus tilbyr også et gratis Community Tier for å hjelpe deg med å sikre koden din umiddelbart. For mer informasjon, sjekk prissiden. Kom i gang i dag, ingen kostnad, ingen barrierer.

Ofte stilte spørsmål (FAQ)

1. Hva er Plexicus?

Plexicus er en CNAPP- og ASPM-plattform som integreres direkte i din CI/CD-pipeline, og hjelper deg med å oppdage og fikse sårbarheter, hemmeligheter og kodeproblemer så snart koden er pushet.

2. Hvordan hjelper Plexicus utviklere med å fikse sårbarheter raskere?

Plexicus flytter sikkerhetsskanning til Pull Request (PR)-stadiet, flagger umiddelbart problemer og gir foreslåtte kodefikser. Dette reduserer tiden og innsatsen som kreves for utbedring og hjelper med å forhindre varslingsutmattelse.

3. Hvilke typer problemer oppdager Plexicus?

Plexicus oppdager flere typer sikkerhetsproblemer gjennom hele SDLC, inkludert: hemmeligheter i kode (eksponerte legitimasjoner, API-nøkler), statisk kode sårbarheter (SAST), avhengighetssårbarheter (SCA), infrastruktur som kode feilkonfigurasjoner, container sikkerhetsproblemer, sky sikkerhetsstilling, CI/CD pipeline sikkerhet, lisensoverholdelse, og dynamiske applikasjonssårbarheter (DAST). Plattformen integrerer 20+ sikkerhetsverktøy for å gi omfattende dekning av applikasjonssikkerhet.

4. Hvordan prioriterer Plexicus sårbarheter?

Plexicus bruker tre nøkkelmetrikker: Prioritet (kombinerer alvorlighetsgrad, forretningspåvirkning og utnyttbarhet), Innvirkning (forretningskonsekvenser), og EPSS (sannsynlighet for utnyttelse i den virkelige verden). Disse hjelper team med å fokusere på de mest presserende og innflytelsesrike problemene.

5. Fikser Plexicus automatisk sårbarheter?

Ja, Plexicus analyserer sårbar kode og foreslår rettelser som utviklere kan gjennomgå og akseptere direkte innenfor PR, og minimerer manuell forskning.

6. Hvordan kommuniseres funn til utviklere?

Funn legges ut som PR-dekorasjoner, kommentarer på spesifikke linjer av kode innenfor PR, slik at utviklere ser dem der de allerede jobber.

7. Hvilke CI/CD-plattformer og versjonskontrollsystemer støtter Plexicus?

Plexicus integreres med populære CI/CD-plattformer som Jenkins og GitHub Actions, og fungerer med versjonskontrollsystemer inkludert GitHub, GitLab og Bitbucket.

8. Finnes det en gratisversjon av Plexicus?

Ja, Plexicus tilbyr et gratis Community Tier. Du kan komme i gang uten kostnad. Sjekk prissiden for detaljer.

9. Hvorfor ignorerer utviklere ofte sikkerhetsfunn?

Utviklere ignorerer ofte funn fordi sikkerhetsverktøy kan være forstyrrende, støyende og tidkrevende. Plexicus adresserer dette ved å gjøre sikkerhet til en del av den eksisterende arbeidsflyten og ved å tilby handlingsrettede løsninger.