Zaufany przez innowatorów w chmurze

Wszystko w jednym Cloud Native

Platforma ochrony

Chroń każdą warstwę swojego środowiska cloud-native z zintegrowaną platformą, która upraszcza bezpieczeństwo i zgodność

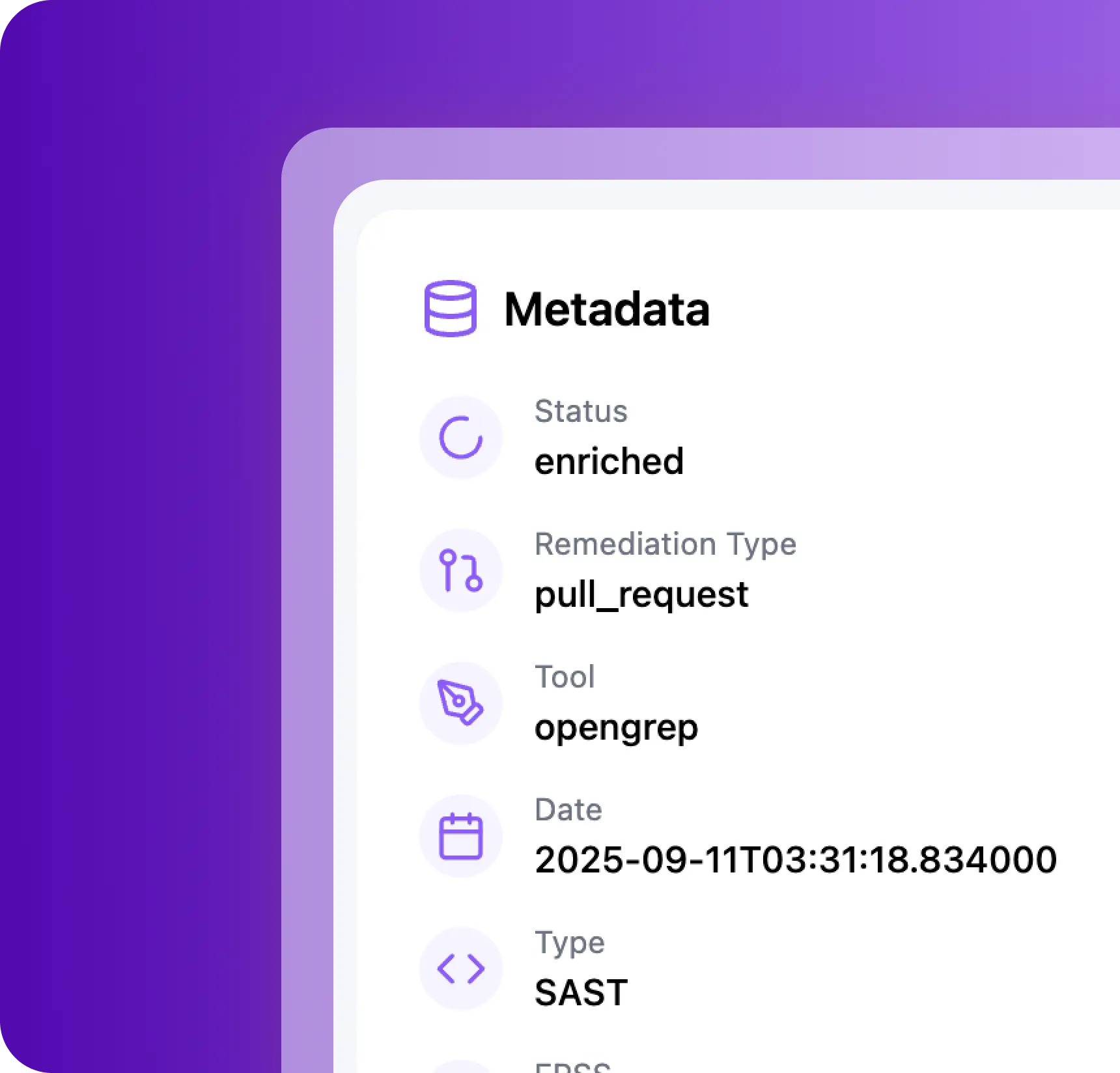

Od kodu do chmury, zabezpieczone w minutach

Tylko trzy kroki, połącz, skanuj i napraw. Nasz CNAPP zajmuje się ciężką pracą, dzięki czemu Twój zespół oszczędza czas i redukuje ryzyko

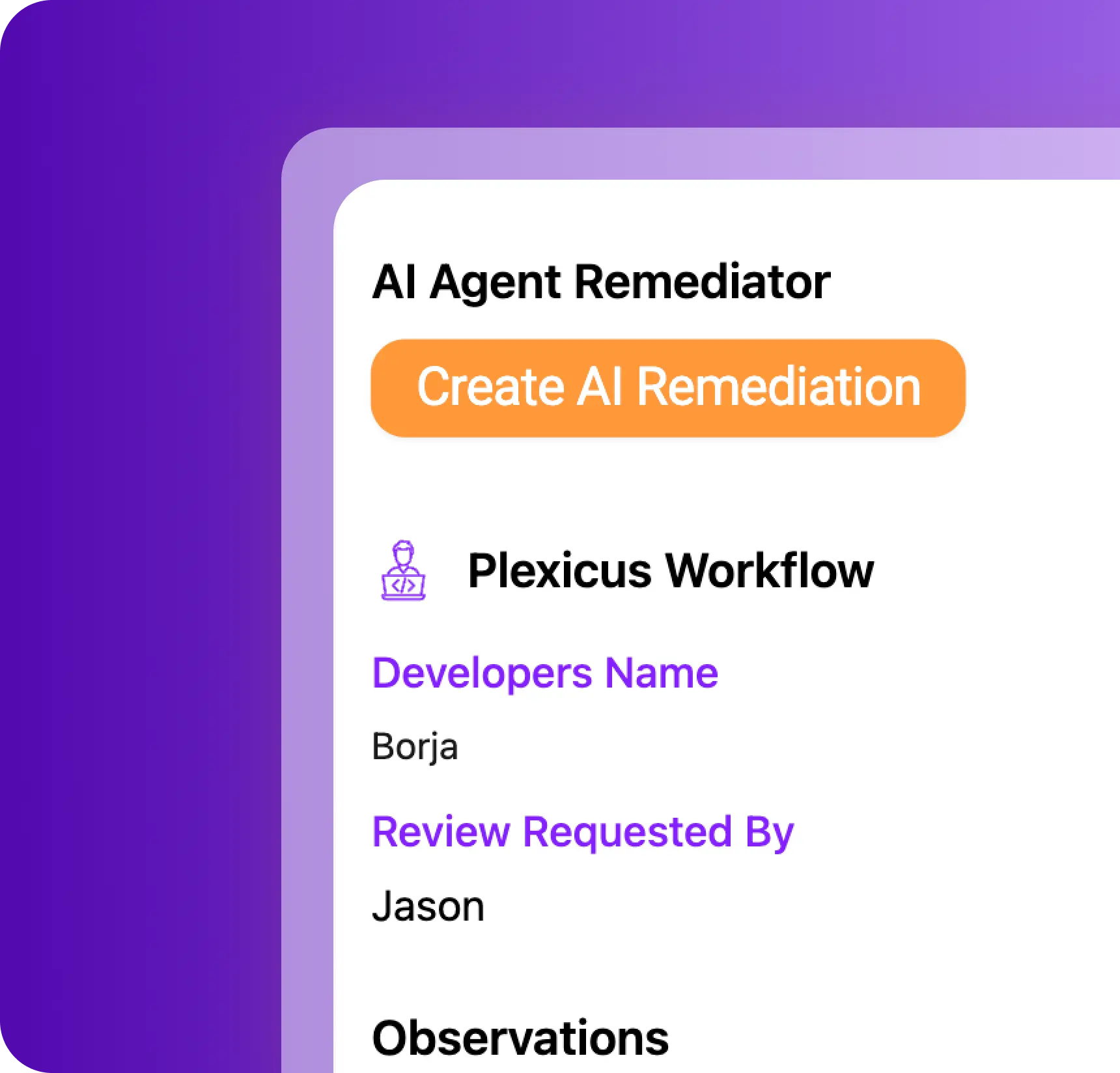

Przyspieszona naprawa, zautomatyzowana przez Plexicus

Rozwiązuj problemy natychmiast, aby Twój zespół mógł skupić się na budowaniu

'95% szybsza naprawa podatności'

Automatycznie wykrywaj i naprawiaj problemy w godzinach, a nie tygodniach

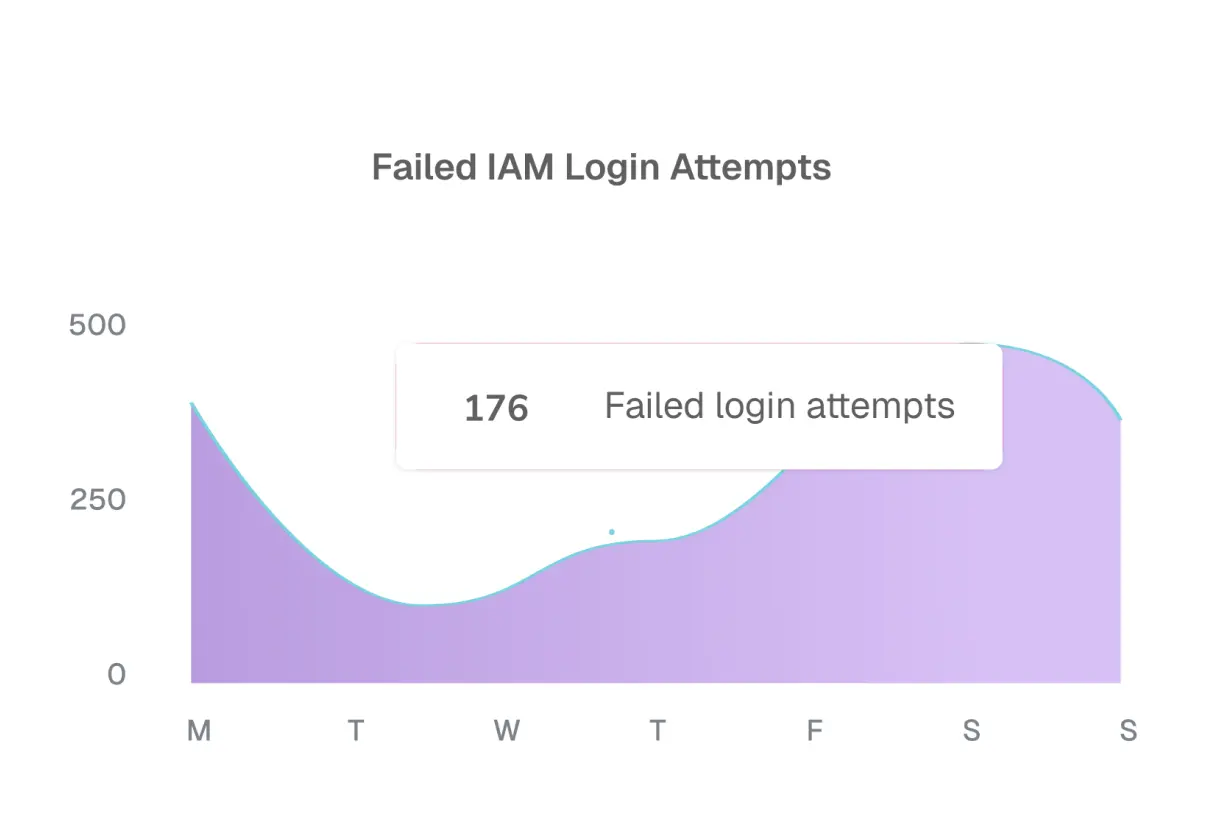

Zredukuj alerty o 70%

Eliminuj fałszywe alarmy i zmniejsz zmęczenie alertami w swoim zespole

'50% niższe koszty naprawy'

Zredukuj ręczny wysiłek dzięki zautomatyzowanym poprawkom bezpieczeństwa.

'2× szybsza gotowość do zgodności'

Osiągnij zgodność z SOC 2, HIPAA i ISO bez kosztownych opóźnień.

Zaufany przez liderów chmurowych

Dołącz do wiodących organizacji, które ufają Plexicus w ochronie swoich środowisk chmurowych efektywnie i skutecznie

Jako pionierzy w dziedzinie bezpieczeństwa chmurowego, uznaliśmy Plexicus za niezwykle innowacyjne w przestrzeni zarządzania lukami w zabezpieczeniach. Fakt, że zintegrowali Prowler jako jeden ze swoich konektorów, pokazuje ich zaangażowanie w wykorzystanie najlepszych narzędzi open-source, jednocześnie dodając znaczną wartość dzięki swoim możliwościom naprawy opartym na AI.

Toni de la FuenteZałożyciel, Prowler

Toni de la FuenteZałożyciel, ProwlerZdolność agenta AI do automatycznego generowania poprawek dla luk w zabezpieczeniach zmieniła nasz przepływ pracy.

David WilsonSzef Bezpieczeństwa, HuMaIND

David WilsonSzef Bezpieczeństwa, HuMaINDJako jeden z pierwszych klientów Plexicus, byliśmy świadkami, jak ich platforma ewoluowała w niezbędne rozwiązanie bezpieczeństwa. Ich naprawa oparta na AI znacznie zmniejszyła nasze obciążenie związane z zarządzaniem lukami w zabezpieczeniach i pozwoliła naszemu zespołowi bezpieczeństwa skupić się na inicjatywach strategicznych zamiast na powtarzalnych poprawkach.

Jose Fernando DominguezCISO, Ironchip

Jose Fernando DominguezCISO, IronchipPotężne zarządzanie lukami w zabezpieczeniach przez Plexicus pozwala nam w Puffin Security dostarczać bardziej zaawansowane usługi cyberbezpieczeństwa naszym klientom, tworząc doskonałe partnerstwo w zakresie bezpieczeństwa.

Ricardo StefanescuCEO, Puffin Security

Ricardo StefanescuCEO, Puffin SecurityPlexicus zrewolucjonizował nasz proces naprawy - nasz zespół oszczędza godziny każdego tygodnia!

Alejandro AliagaCTO, Ontinet

Alejandro AliagaCTO, OntinetIntegracja jest bezproblemowa, a automatyczna naprawa oparta na AI to zmiana gry.

Michael ChenDevSecOps Lead, Devtia

Michael ChenDevSecOps Lead, DevtiaPlexicus stał się niezbędną częścią naszego zestawu narzędzi bezpieczeństwa. To jak posiadanie eksperta ds. bezpieczeństwa dostępnego 24/7.

Jennifer LeeCTO, Quasar Cybersecurity

Jennifer LeeCTO, Quasar CybersecurityOd wdrożenia Plexicus, zauważyliśmy dramatyczną poprawę naszej postawy bezpieczeństwa przy minimalnym wysiłku ze strony naszego zespołu. Podejście oparte na AI do naprawy luk w zabezpieczeniach jest naprawdę rewolucyjne.

Alejandro AcostaCTO, Wandari

Alejandro AcostaCTO, Wandari