Jak zautomatyzować naprawę SQL Injection (SQLi) na dużą skalę

SQL injection (SQLi) pozostaje jedną z najstarszych i najbardziej niszczycielskich luk w zabezpieczeniach sieciowych. Pomimo że jest dobrze zrozumiana, konsekwentnie plasuje się w czołówce OWASP Top 10, ponieważ ręczne znalezienie i naprawienie każdej podatnej na atak kwerendy w nowoczesnej, szybko rozwijającej się bazie kodu jest niemal niemożliwe.

W tym przewodniku dowiesz się, jak wyjść poza ręczne łatanie i zbudować przepływ pracy, który automatycznie wykrywa, priorytetyzuje i naprawia luki SQLi przy użyciu automatyzacji opartej na AI.

Aby pomóc Ci rozpocząć automatyczne wykrywanie luk, oferujemy darmowe narzędzie do statycznego testowania bezpieczeństwa aplikacji (SAST). Możesz je wypróbować za darmo tutaj: Plexicus Free SAST Tool

Dlaczego nadal warto naprawiać luki SQLi

Wpływ biznesowy udanego ataku SQLi jest binarny: albo chronisz swoje dane, albo je tracisz. Pojedyncza wykorzystana luka może prowadzić do:

- Pełnej eksfiltracji bazy danych: Nieautoryzowany dostęp do PII, danych uwierzytelniających i własności intelektualnej.

- Niepowodzenia w zakresie zgodności: Ogromne kary na mocy GDPR, SOC2 lub PCI-DSS.

- Erozji marki: Utrata zaufania klientów, które odbudowuje się latami.

Wyzwanie polega nie tylko na wiedzy, że SQLi jest zły; to luka w naprawie. Zespoły ds. bezpieczeństwa znajdują luki szybciej, niż deweloperzy mogą je naprawić.

Czym jest automatyzacja naprawy SQLi?

SQLi remediation to proces zastępowania podatnego kodu (zwykle tam, gdzie dane wejściowe użytkownika są bezpośrednio łączone z zapytaniem do bazy danych) bezpiecznymi alternatywami, takimi jak zapytania parametryzowane lub przygotowane instrukcje.

Automatyzacja tego procesu polega na użyciu analizy statycznej (SAST) do znalezienia przepływu zanieczyszczonych danych oraz silników AI do przepisania kodu i przesłania go z powrotem do dewelopera do zatwierdzenia.

Jak zautomatyzować remediację SQLi

Krok 1: Wykrywanie przepływów zanieczyszczonych danych

Nie możesz naprawić tego, czego nie widzisz. Tradycyjne wyszukiwania oparte na grep dla instrukcji select są zbyt hałaśliwe. Potrzebujesz statycznego testowania bezpieczeństwa aplikacji (SAST), które rozumie analizę zanieczyszczeń, śledzącą, jak dane przemieszczają się z żądania HTTP (źródło) do wykonania bazy danych (ujście).

- Sposób ręczny: Audytowanie każdego pliku kontrolera w twoim repozytorium.

- Sposób Plexicus: Użyj statycznej analizy kodu (SAST), aby przeskanować cały kod w ciągu kilku minut. Plexicus mapuje przepływ danych, aby dokładnie zidentyfikować, gdzie niesanitowane dane wejściowe trafiają do twojej bazy danych.

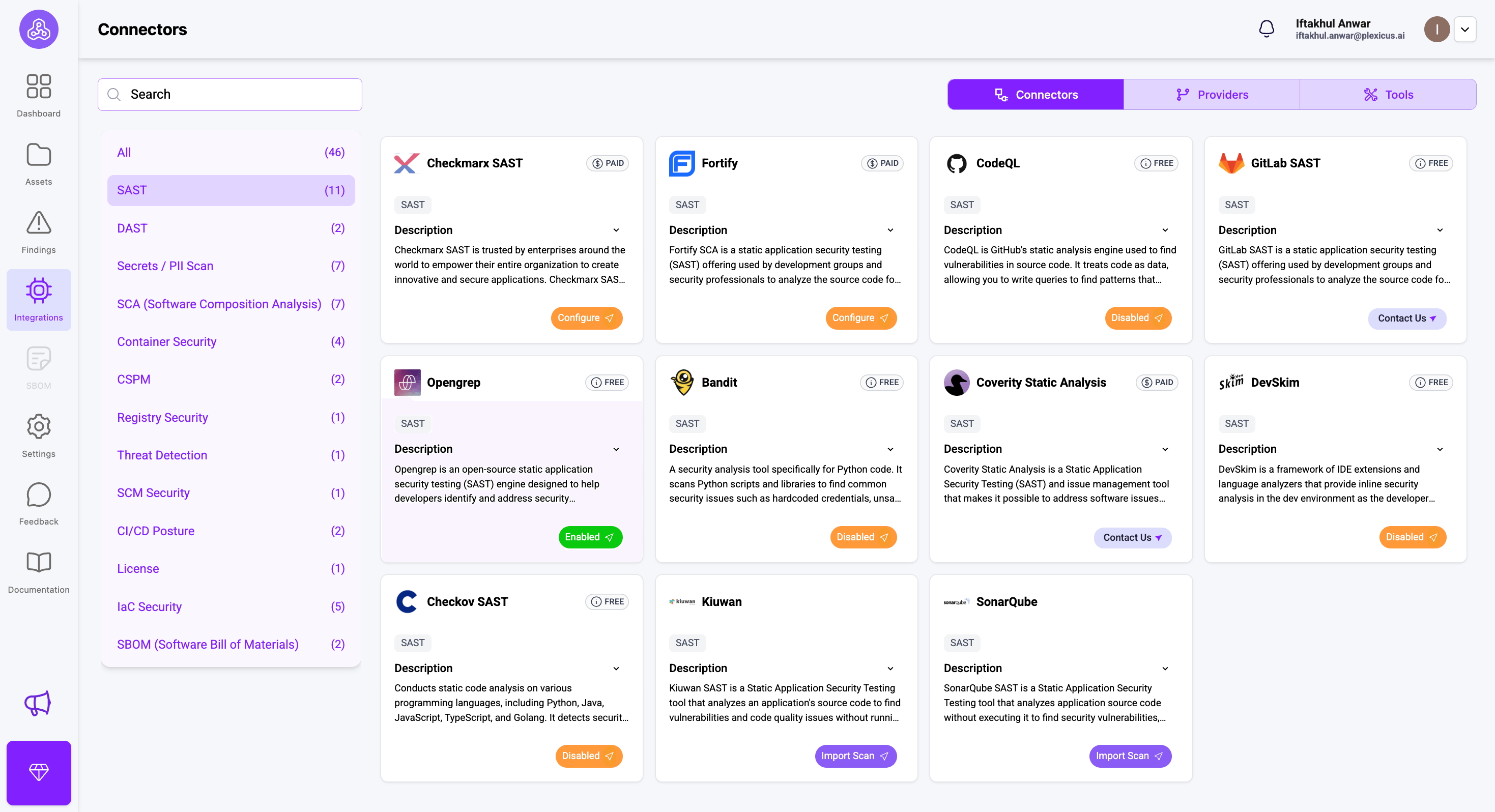

Plexicus łączy się z wieloma narzędziami SAST, od open source po płatne. Możesz połączyć się z narzędziem SAST dostępnym w menu Integracja lub sprawdzić tutaj.

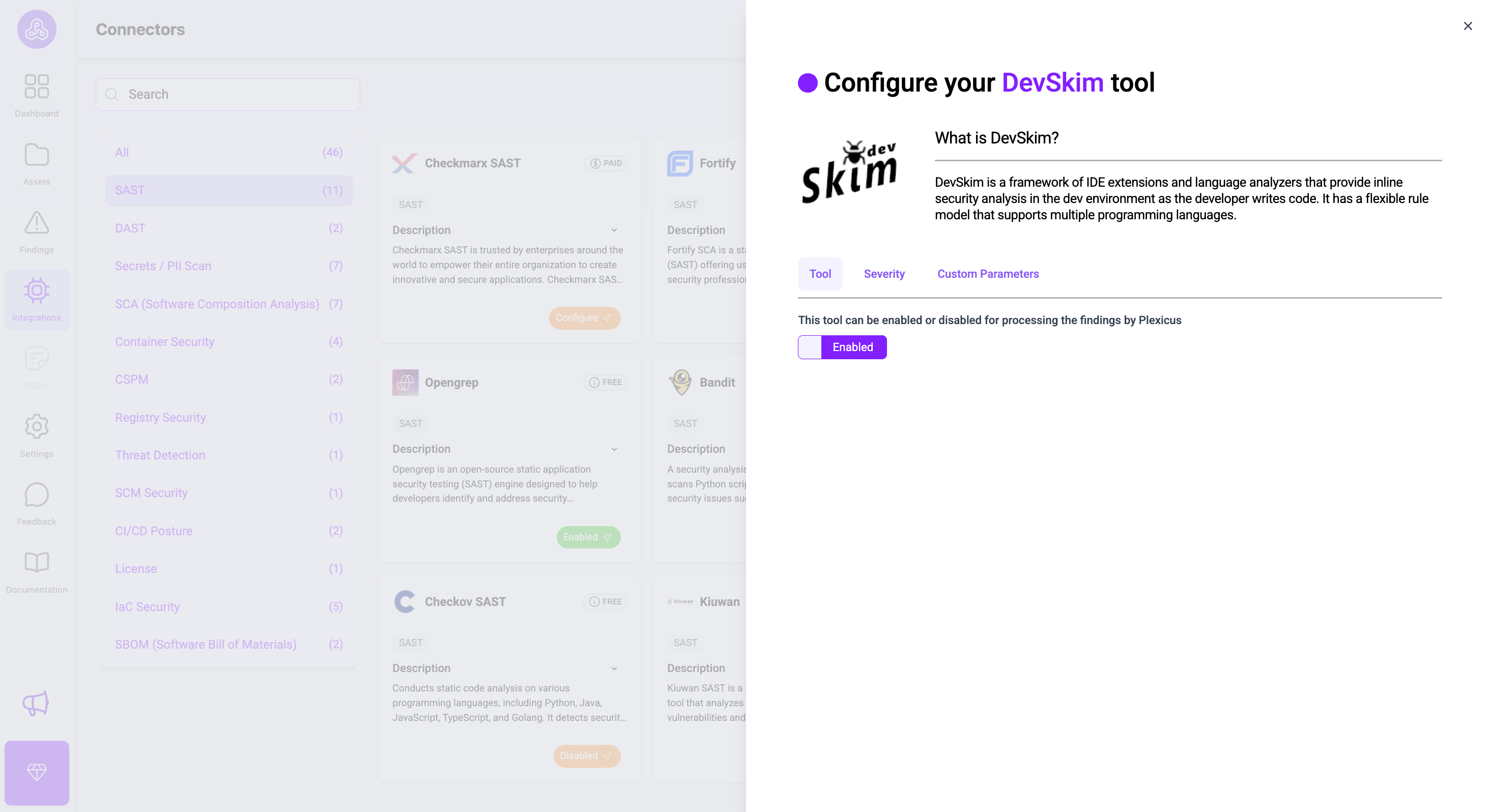

Dla narzędzi oznaczonych etykietą „Darmowe”, możesz je włączyć bezpośrednio, klikając przycisk konfiguruj i przełączając przycisk włącz.

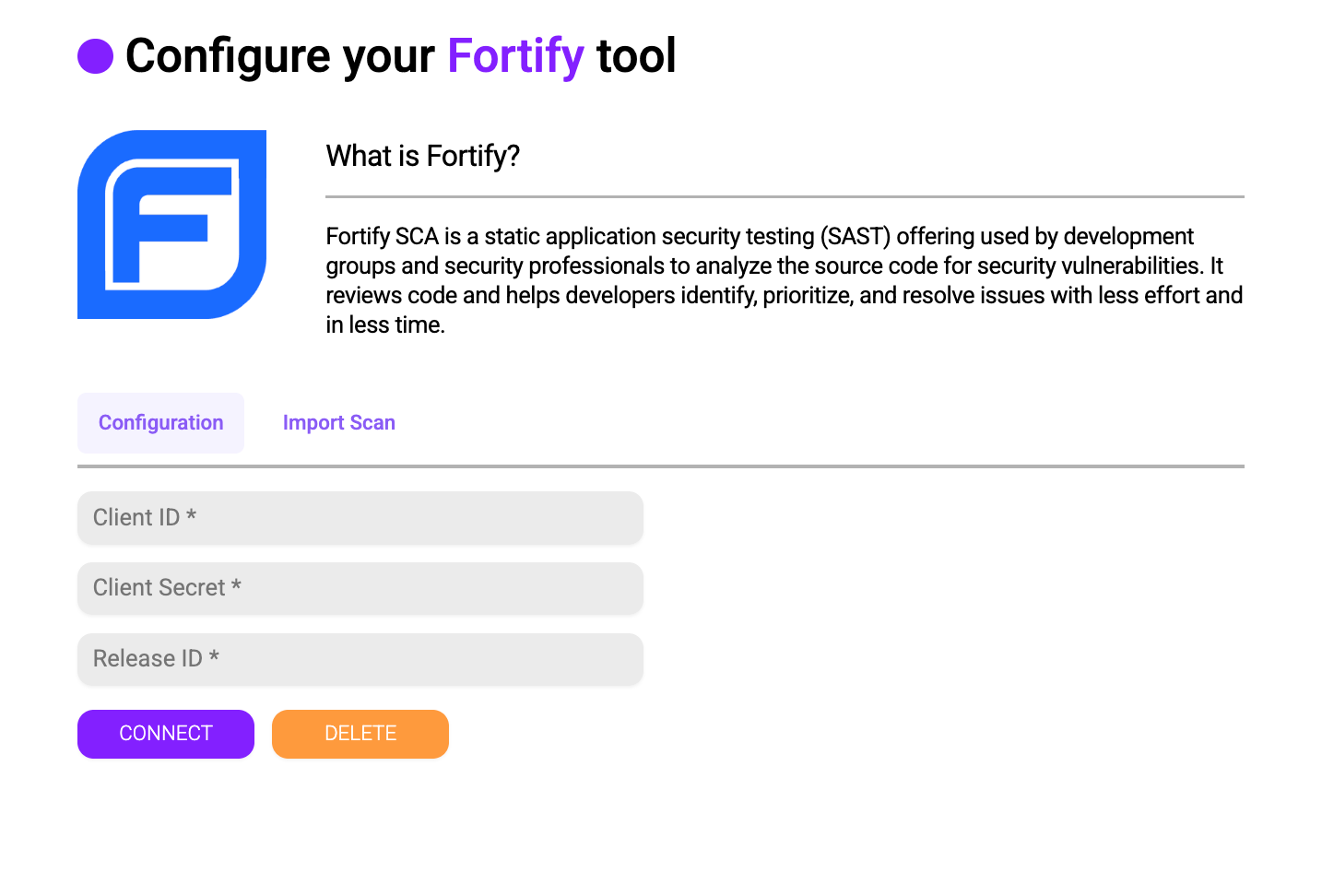

Tymczasem, w przypadku płatnego narzędzia, możesz się połączyć, wypełniając dane uwierzytelniające.

Krok 2: Priorytetyzacja na podstawie dostępności i ryzyka

Nie wszystkie podatności SQLi są sobie równe. SQLi w formularzu logowania dostępnym publicznie to P0 (Priorytet 0), podczas gdy w wewnętrznym, uwierzytelnionym narzędziu raportującym może to być P2 (Priorytet 2).

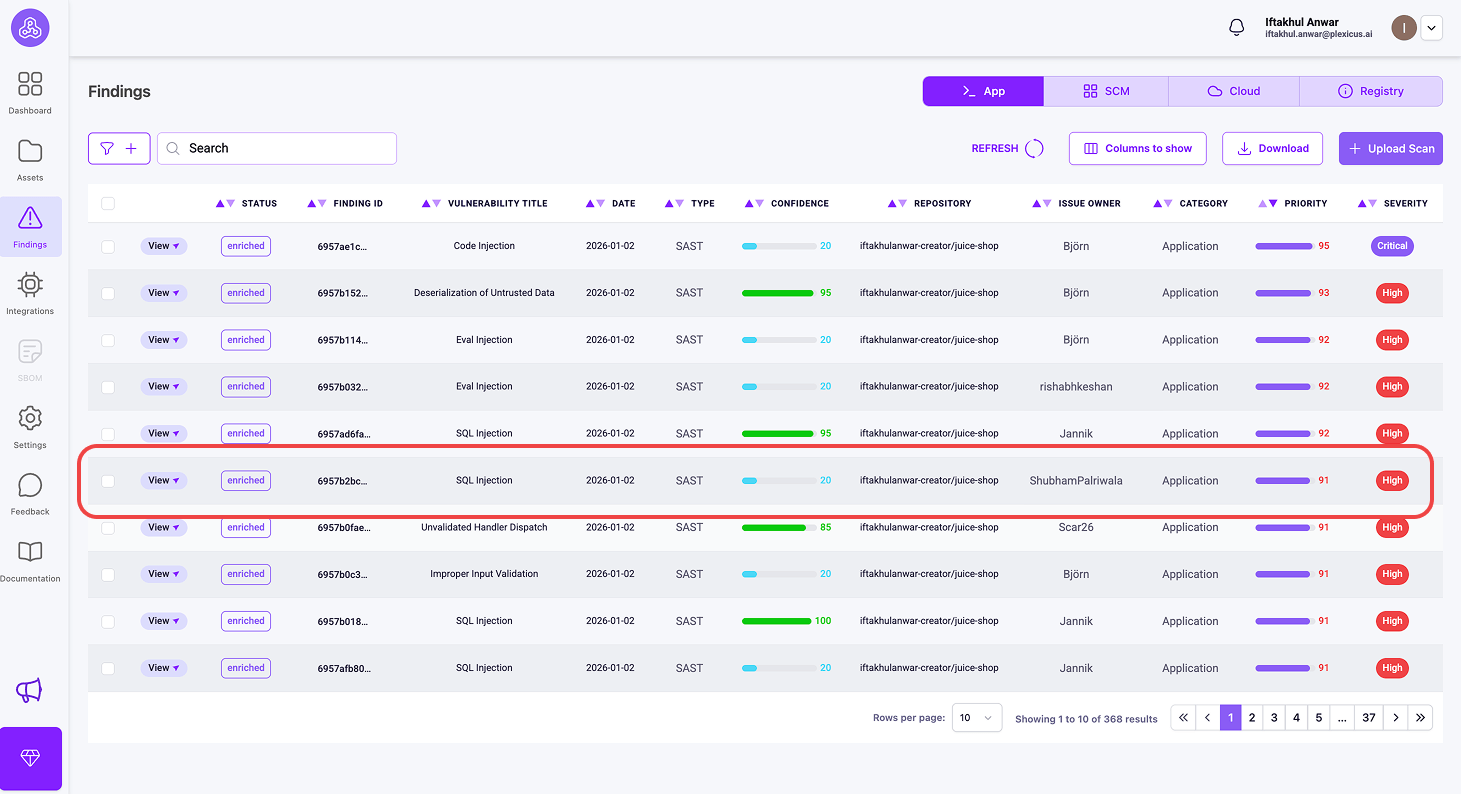

Plexicus używa systemu priorytetyzacji wieloczynnikowej, aby pomóc Ci skupić się na najważniejszych ustaleniach dotyczących bezpieczeństwa. System przypisuje oceny priorytetowe od 0 do 100, gdzie wyższe oceny wskazują na bardziej pilne problemy.

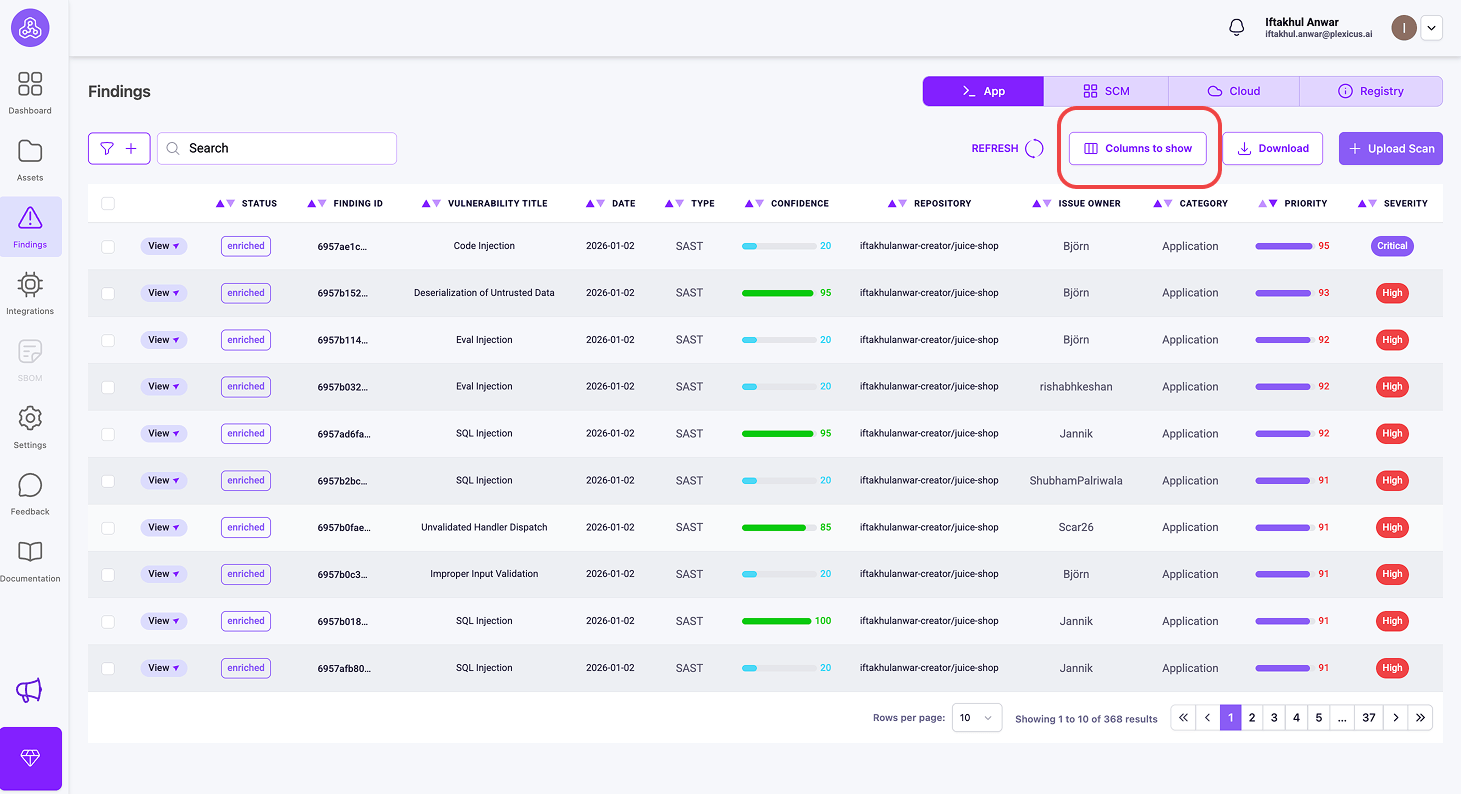

Możesz sprawdzić metryki dla swojej priorytetyzacji, wykonując następujące kroki:

- Upewnij się, że Twoje repozytorium jest podłączone i proces skanowania został zakończony.

- Następnie przejdź do menu Znaleziska, gdzie znajdziesz metryki do priorytetyzacji, w tym Priorytet, Wpływ i Pewność

- Priorytet (Wynik 0-100)

- To jest Twoja główna metryka priorytetyzacji - wyższe wyniki oznaczają bardziej pilne problemy.

- Szukaj znalezisk z Priorytetem ≥ 80 (krytyczne luki bezpieczeństwa)

- Wpływ (Wynik 0-100)

- Pokazuje ocenę wpływu na biznes

- Wyższy wpływ oznacza większe potencjalne konsekwencje dla biznesu.

- Pewność (Wynik 0-100)

- Wskazuje, jak bardzo Plexicus jest pewny znaleziska

- 90-100: Ostateczne dowody, 70-89: Silne wskaźniki, 50-69: Umiarkowana pewność

- Priorytet (Wynik 0-100)

- Szukaj metryk Priorytetu, które wahają się od 0 do 100, wskazując na powagę luk. Wyższy wynik sugeruje wyższy priorytet dla naprawy.

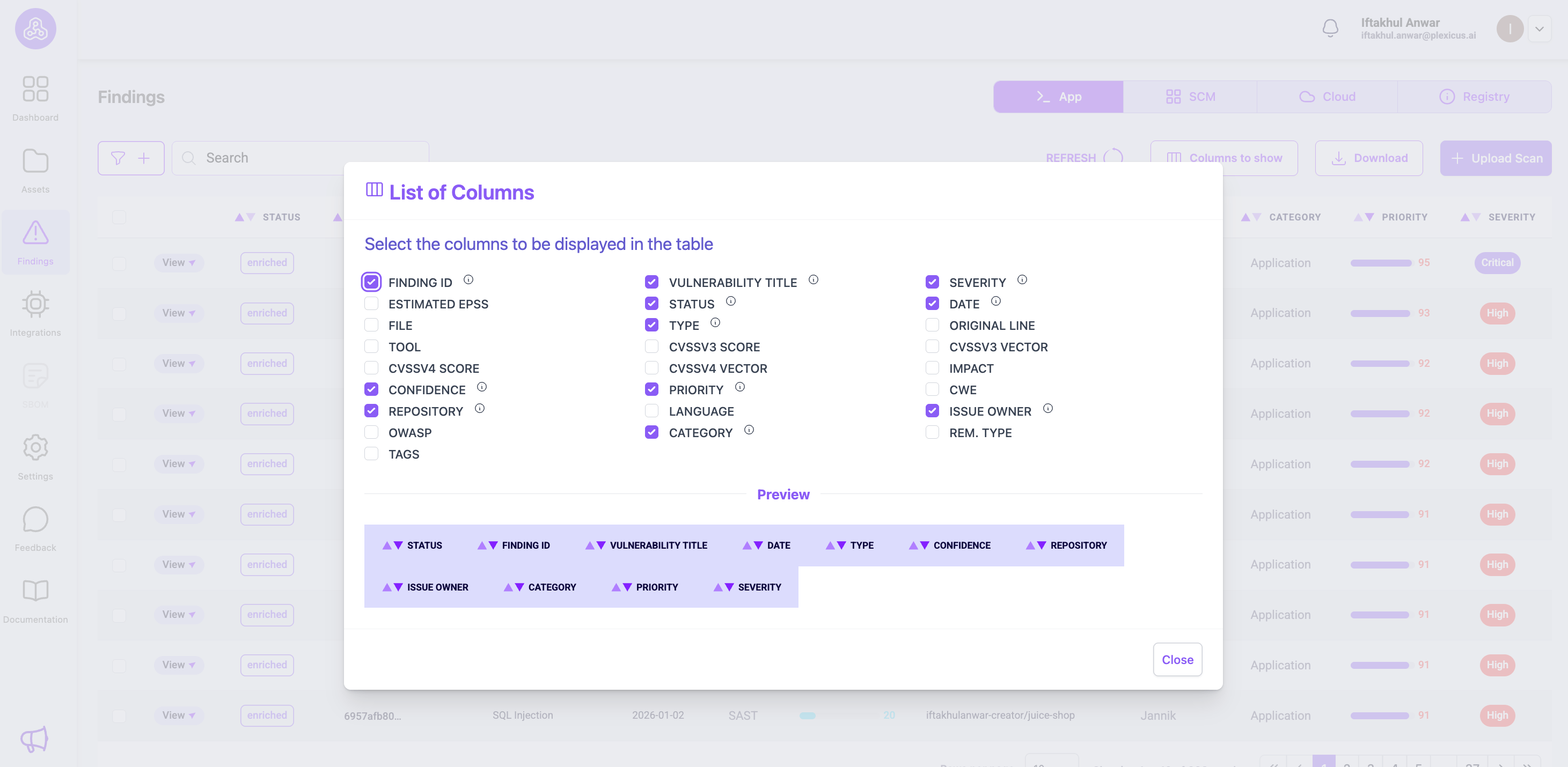

- Jeśli metryki nie są od razu widoczne, możesz dostosować wyświetlanie, klikając przycisk Kolumny i wybierając metryki, które chcesz zobaczyć.

Możesz znaleźć inne metryki do wyświetlenia w tabeli listy znalezisk.

Krok 3: Automatyzacja naprawy (AI Remediation)

To jest miejsce, gdzie większość programów bezpieczeństwa napotyka trudności. Programiści często nie znają specyficznej składni dla zapytania parametryzowanego w starszym frameworku.

Zamiast wysyłać raport PDF, powinieneś dostarczyć kod. Nowoczesne przepływy pracy wykorzystują Duże Modele Językowe (LLM) do skanowania podatnego fragmentu i sugerowania idealnej poprawki.

W Plexicus możesz użyć silnika automatycznej naprawy, aby automatycznie wygenerować poprawiony blok kodu. Zastępuje on konkatenację przygotowanym zapytaniem, zachowując oryginalną logikę przy jednoczesnym usunięciu ryzyka.

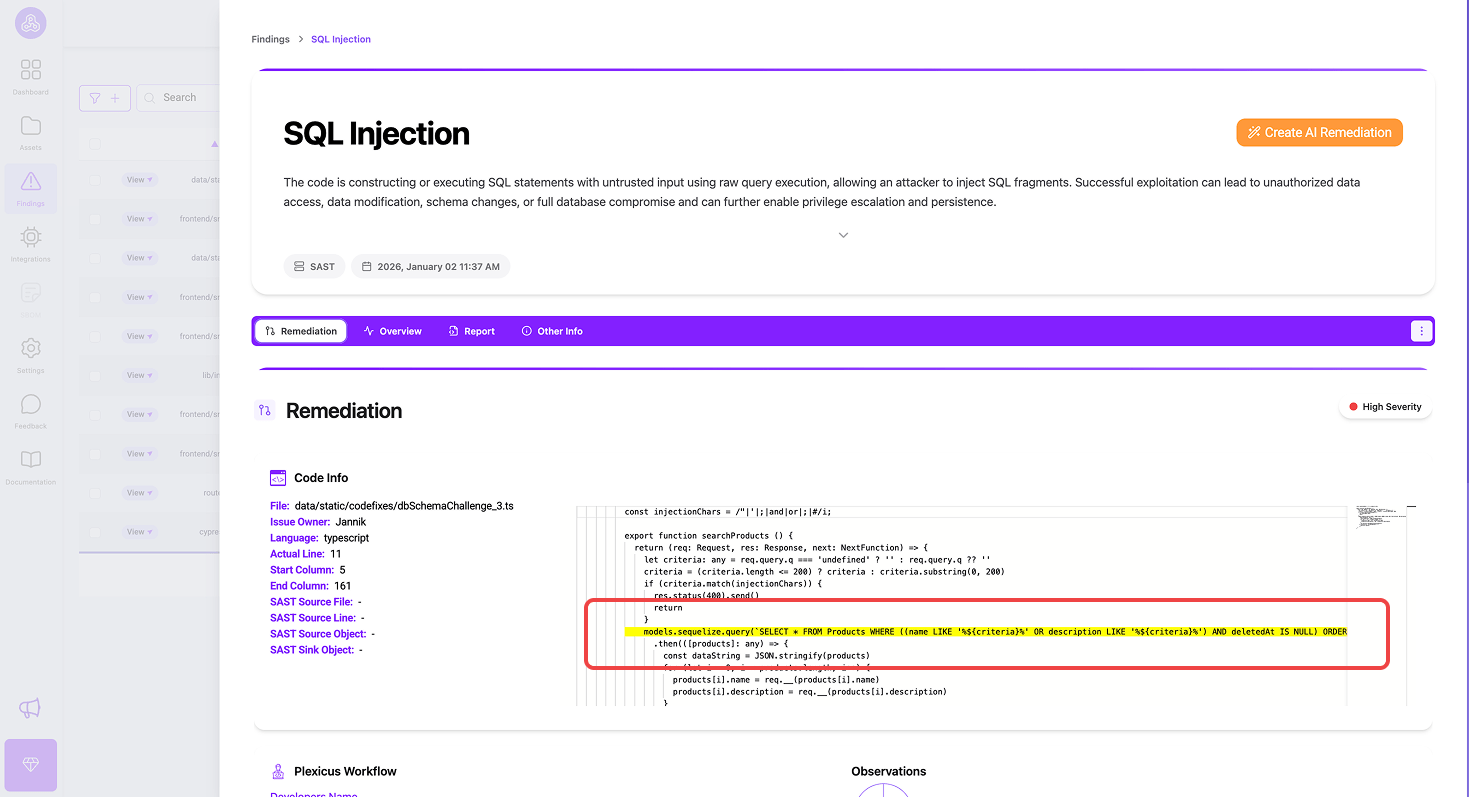

Po zakończeniu procesu skanowania możesz kliknąć szczegóły konkretnego problemu bezpieczeństwa znalezionego przez skaner.

Wyświetli się okienko z szczegółowymi informacjami o podatności. Blok kodu pokaże kod, który powoduje podatność i wymaga naprawy.

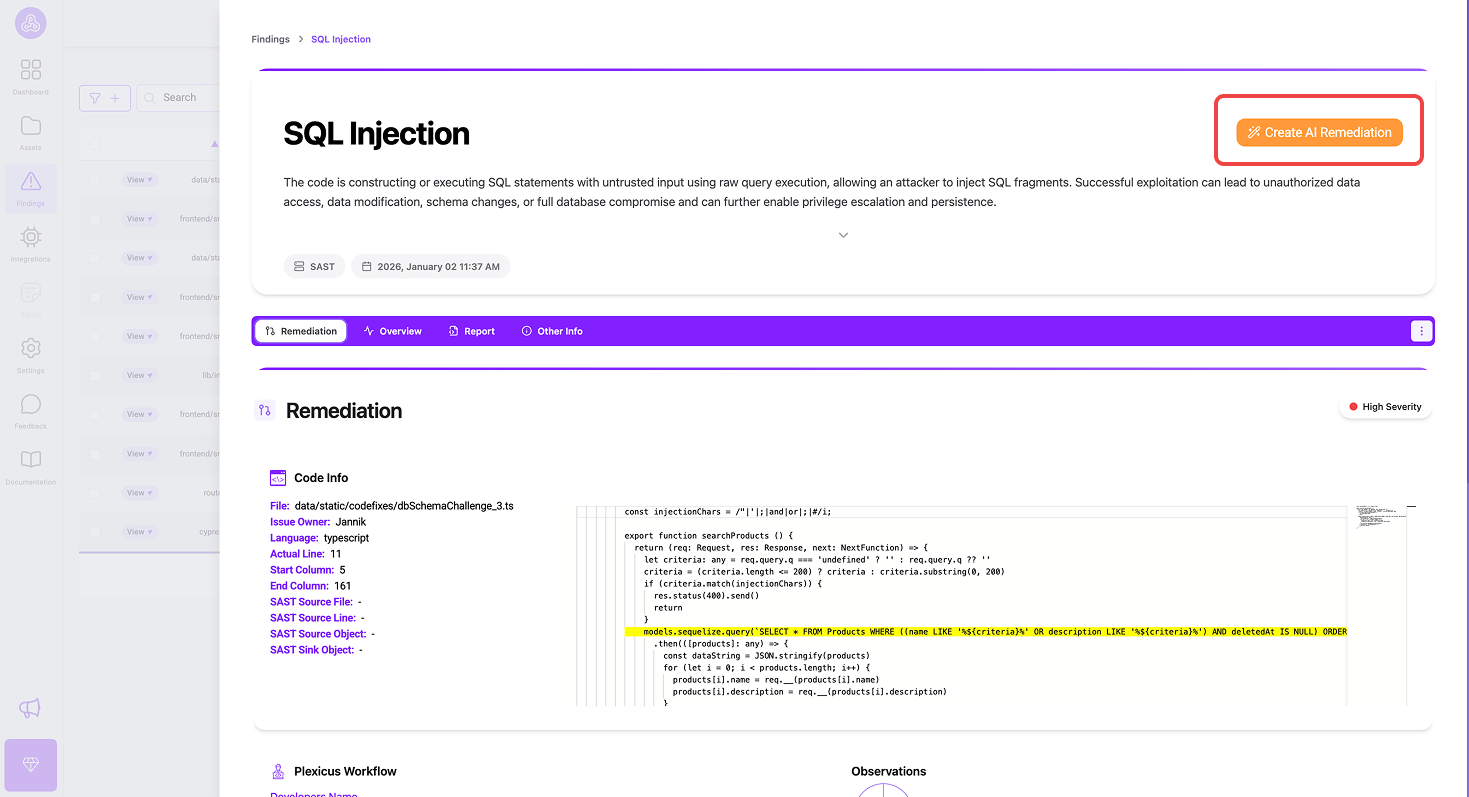

Gdy będziesz gotowy do naprawy problemu, możesz kliknąć przycisk Utwórz AI Remediation, aby rozpocząć naprawę.

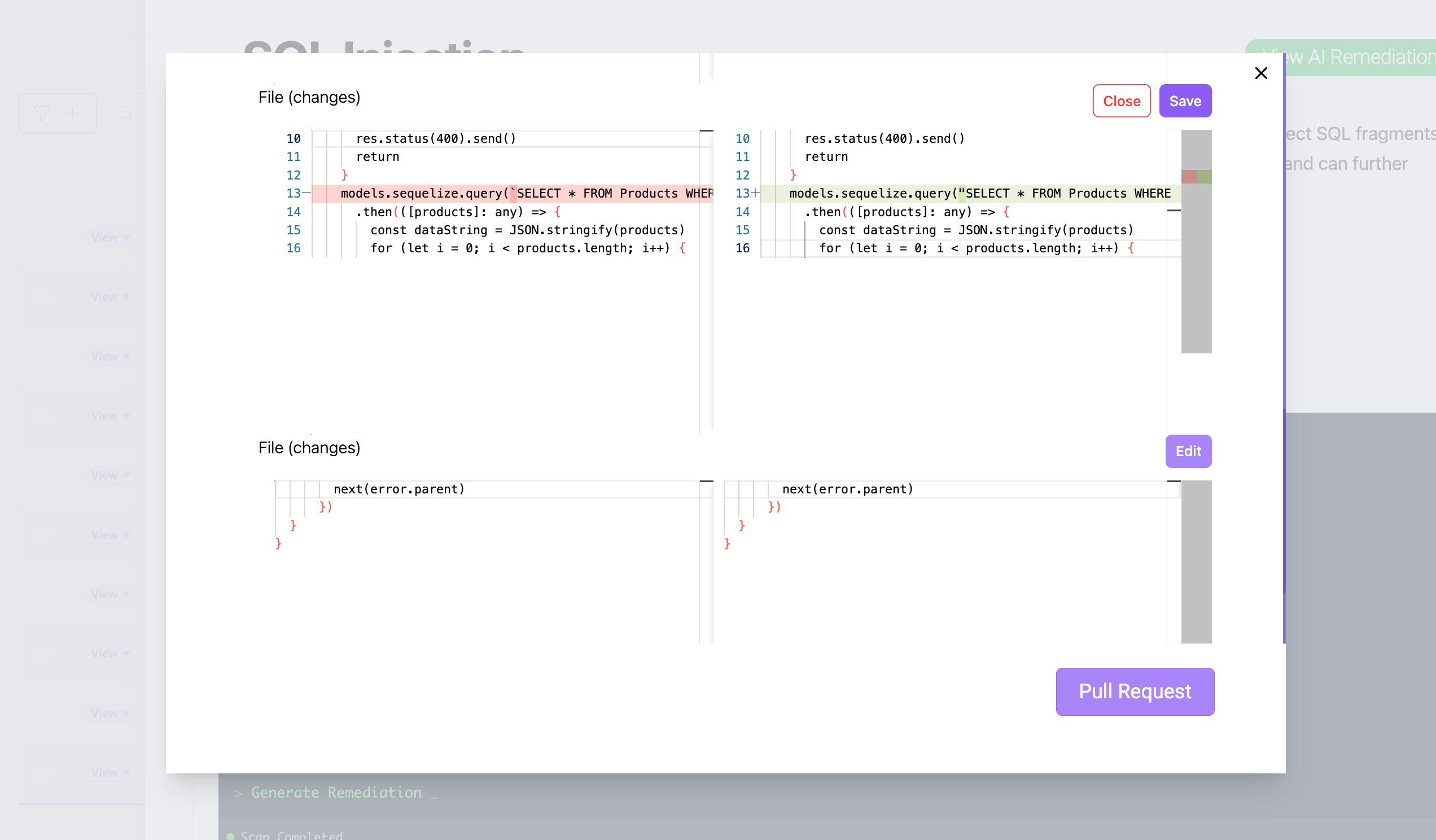

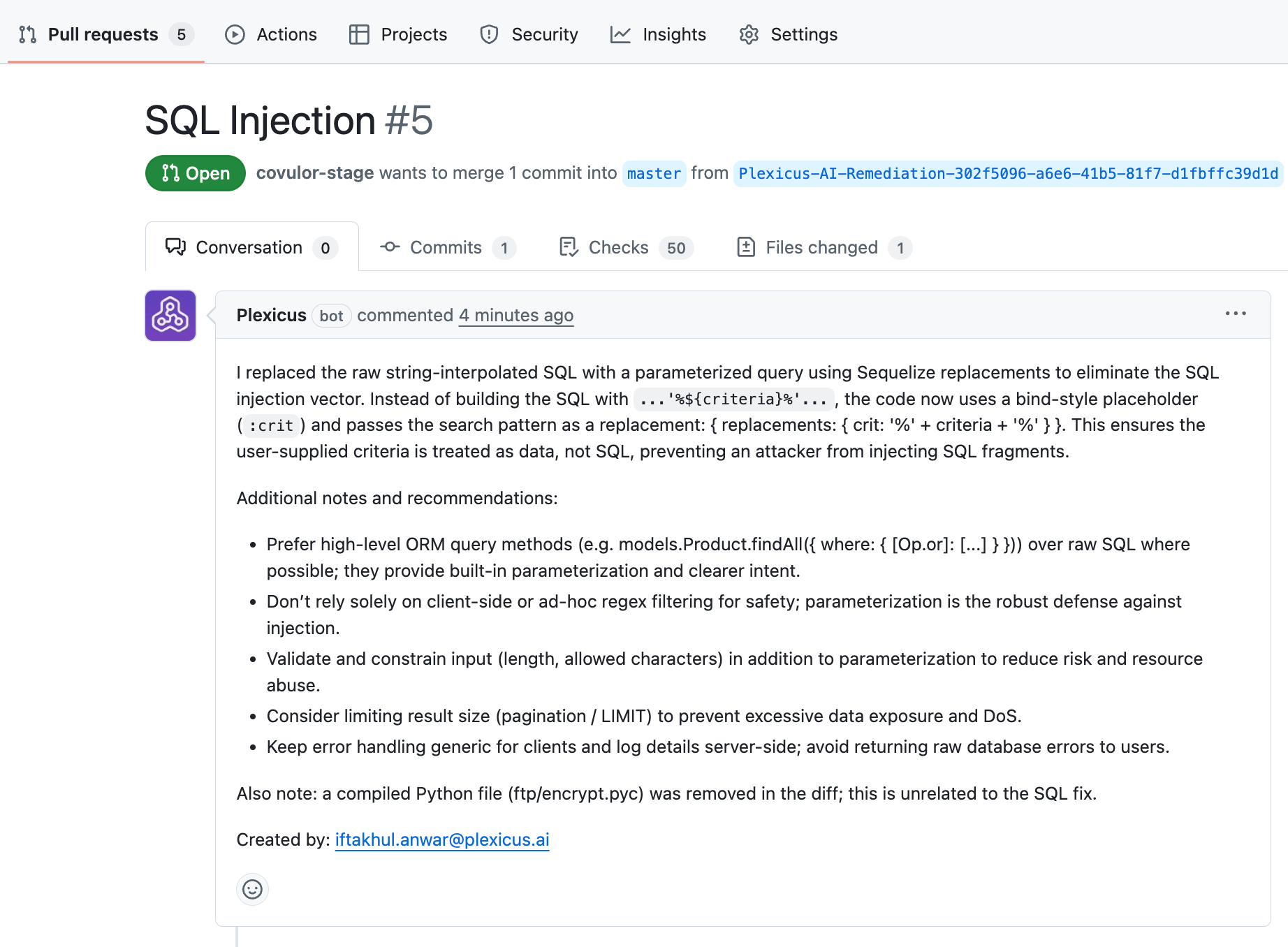

Po zakończeniu procesu naprawy pojawi się okienko sugerujące wykonanie pull request. Możesz sprawdzić zmiany zasugerowane przez AI lub edytować ręcznie w bloku kodu, jeśli to konieczne.

Remediacja AI nie jest bezpośrednio implementowana w kodzie; zamiast tego wymaga zatwierdzenia poprzez proces pull request. Plexicus wdraża kontrolę dostępu opartą na rolach, przyznając różnym rolom różne możliwości w ramach platformy. Możesz sprawdzić różnice w rolach tutaj

To sprawia, że proces z udziałem człowieka w pętli weryfikuje zmiany przed ich scaleniem do kodu produkcyjnego, zapewniając wysoką jakość i utrzymując zaufanie deweloperów.

Krok 4: Walidacja z CI Gating

Po zastosowaniu poprawki musisz upewnić się, że podatność nie powróci do bazy kodu podczas następnego wydania.

Zintegruj swoje narzędzie bezpieczeństwa z procesem PR (Pull Request). Jeśli deweloper wprowadzi nowe niezparametryzowane zapytanie, budowa powinna się nie powieść. CI gating Plexicus działa jako siatka bezpieczeństwa, zapewniając natychmiastową informację zwrotną bezpośrednio w zarządzaniu kodem źródłowym, takim jak GitHub, GitLab i inne, zanim kod trafi do produkcji.

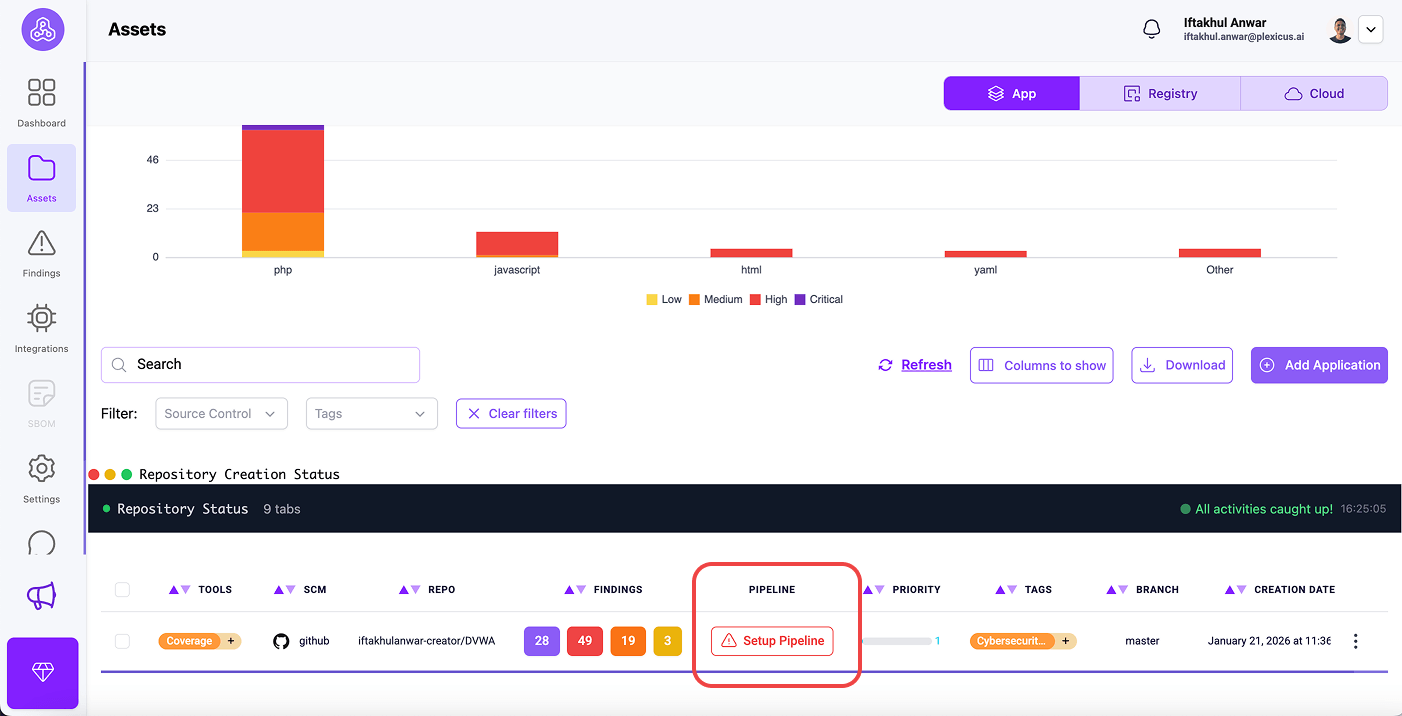

Plexicus pozwala na skonfigurowanie mechanizmu CI gating w kilku krokach:

-

Przejdź do menu Asset.

-

W zakładce App znajdziesz swoje połączone repozytorium.

-

W swoim połączonym repozytorium kliknij Setup Pipeline, aby skonfigurować CI gating

-

Pojawi się okienko pop-up, które poprosi Cię o skonfigurowanie pipeline w Twoim SCM. Kliknij OK

-

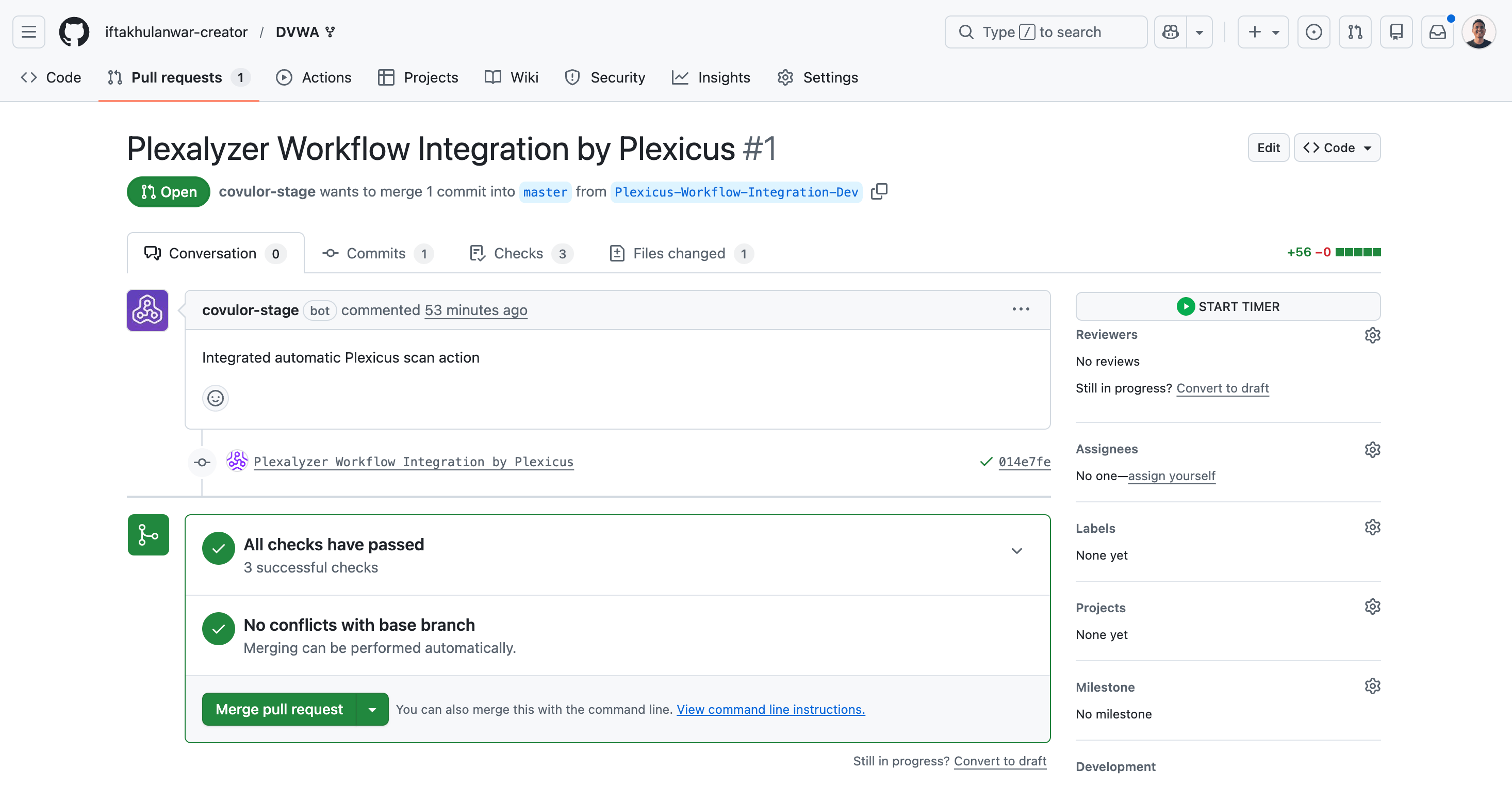

Po kliknięciu OK zostaniesz przekierowany do zakładki pull request na GitHubie. Poprosi o Twoją zgodę na scalenie pull request, aby zintegrować Plexicus w Twoich akcjach GitHub.

-

Po scaleniu integracji workflow Plexicus, Twoje repozytorium zyska automatyczne skanowanie bezpieczeństwa, które będzie działać ciągle przy każdej zmianie kodu. Będzie uruchamiane automatycznie przy każdym pushu i pull request do Twojej głównej gałęzi.

Porównanie: Dlaczego Automatyzacja Wygrywa

Poleganie na ręcznej naprawie tworzy dług podatności, który rośnie za każdym razem, gdy przesyłasz kod. Do czasu, gdy ręczny pentest wykryje SQLi, ten kod często jest już od miesięcy w produkcji.

Korzystając z zintegrowanej platformy jak Plexicus, konsolidujesz wiele narzędzi (w tym SAST, DAST i AI Remediation) w jednym panelu. To nie tylko wykrywa SQLi; zamyka pętlę, generując poprawkę i automatycznie aktualizując zgłoszenie poprzez Automatyczne Tworzenie Zadań.

| Funkcja | Stary sposób (ręczny) | Nowoczesny sposób (zautomatyzowany) |

|---|---|---|

| Wykrywanie | Ręczne przeglądy kodu / raporty PDF | Skanowanie SAST i DAST w czasie rzeczywistym |

| Naprawa | Zgłoszenia Jira z „Proszę naprawić” | Masowe AutoFix i AI Remediation |

| Walidacja | Coroczne testy penetracyjne | Ciągłe bramkowanie CI/CD |

| Zakres | Tylko główne aplikacje | Pełne monitorowanie powierzchni ataku |

Wniosek

SQL Injection to rozwiązany problem, jednak nadal pozostaje główną przyczyną naruszeń z powodu luk w wykonaniu. Automatyzując proces od wykrycia do naprawy, umożliwiasz swoim deweloperom pisanie bezpiecznego kodu bez spowalniania tempa rozwoju.

Plexicus oferuje kompleksowy zestaw narzędzi, od skanowania kodu, rejestracji i chmury po naprawę wspieraną przez AI, aby zapewnić bezpieczeństwo Twoich aplikacji od kodu po chmurę.

Jego platforma obsługuje szeroki zakres środowisk, aby zapewnić kompatybilność z Twoim stosu technologicznym. Kluczowe obsługiwane środowiska obejmują języki programowania takie jak Java, Python i JavaScript, a także dostawców chmury takich jak AWS, Azure i Google Cloud.

FAQ:

Q1: Czym jest SQL Injection (SQLi) i dlaczego naprawa nadal ma znaczenie?

A: SQLi to luka, która pozwala atakującym manipulować zapytaniami do bazy danych, prowadząc do naruszeń danych, niepowodzeń w zgodności i uszkodzenia marki. Naprawa jest krytyczna, ponieważ nawet jedna pominięta luka może mieć poważne konsekwencje, a ręczne poprawki nie nadążają za nowoczesnymi bazami kodu.

Q2: Jak działa automatyzacja naprawy SQLi?

A: Automatyzacja wykorzystuje narzędzia do analizy statycznej (SAST) do wykrywania podatnego kodu, a następnie używa AI do przepisania niebezpiecznych zapytań przy użyciu bezpiecznych praktyk (takich jak zapytania z parametrami) i przesyła te poprawki do zatwierdzenia przez deweloperów.

Q3: Jakie są główne kroki automatyzacji naprawy SQLi?

- Wykrywanie przepływów danych zanieczyszczonych za pomocą narzędzi SAST.

- Priorytetyzacja podatności na podstawie ryzyka i dostępności.

- Zastosowanie automatycznych poprawek za pomocą silników naprawczych AI.

- Walidacja poprawek z użyciem bramek CI, aby zapobiec regresjom.

Q4: Jak Plexicus pomaga w tym procesie?

A: Plexicus integruje wiele narzędzi bezpieczeństwa (w tym SAST, DAST i AI do naprawy) w jednej platformie. Automatyzuje wykrywanie, priorytetyzację, naprawę i ciągłą walidację, usprawniając cały proces naprawczy.

Plexicus wspiera również kontrolę dostępu opartą na rolach, co pozwala organizacjom zarządzać uprawnieniami dla różnych typów użytkowników (takich jak Administratorzy, Deweloperzy i Audytorzy). Zapewnia to, że użytkownicy mają odpowiedni dostęp i obowiązki, zwiększając zarówno bezpieczeństwo, jak i przejrzystość przepływu pracy. Dowiedz się więcej o różnicach w rolach tutaj.

Q7: Czy automatyczne poprawki są stosowane bezpośrednio do bazy kodu?

A: Nie. Automatyczne poprawki są proponowane za pomocą pull requestów do przeglądu i zatwierdzenia przez ludzi. Zapewnia to nadzór deweloperów, utrzymuje jakość kodu i buduje zaufanie do procesu automatyzacji.

Q7: Jak bramki CI pomagają w utrzymaniu bezpieczeństwa?

A: CI gating integruje kontrole bezpieczeństwa w procesie pull request, blokując nowe podatności przed ich scaleniem i zapewniając natychmiastową informację zwrotną dla deweloperów, zanim kod trafi do produkcji.

Q8: Jakie środowiska obsługuje Plexicus?

A: Plexicus obsługuje szeroki zakres języków programowania (Java, Python, JavaScript, itp.) oraz dostawców chmury (AWS, Azure, Google Cloud), zapewniając kompatybilność w różnych stosach technologicznych.

Q9: Dlaczego automatyzacja jest lepsza niż ręczna naprawa?

A: Automatyzacja zamyka lukę w naprawie poprzez ciągłe skanowanie, naprawianie i weryfikację podatności na dużą skalę, zmniejszając ryzyko i oszczędzając czas deweloperów w porównaniu do ręcznego łatania.

Q10: Jak mogę zacząć wykrywać podatności w moim własnym kodzie za darmo?

A: Możesz użyć darmowego narzędzia SAST dostarczanego przez Plexicus do skanowania swojego kodu pod kątem podatności, w tym ryzyka związanego z SQL injection. Wypróbuj je tutaj