Co to jest RBAC (Kontrola Dostępu oparta na Rolach)?

Kontrola dostępu oparta na rolach, czyli RBAC, to metoda zarządzania bezpieczeństwem systemu poprzez przypisywanie użytkowników do określonych ról w organizacji. Każda rola ma własny zestaw uprawnień, które decydują o tym, jakie działania mogą podejmować użytkownicy w danej roli.

Zamiast nadawać uprawnienia każdemu użytkownikowi, można je przypisać na podstawie ról (np. administrator, deweloper, analityk itp.).

Takie podejście znacznie ułatwia zarządzanie dostępem w dużych organizacjach z wieloma użytkownikami.

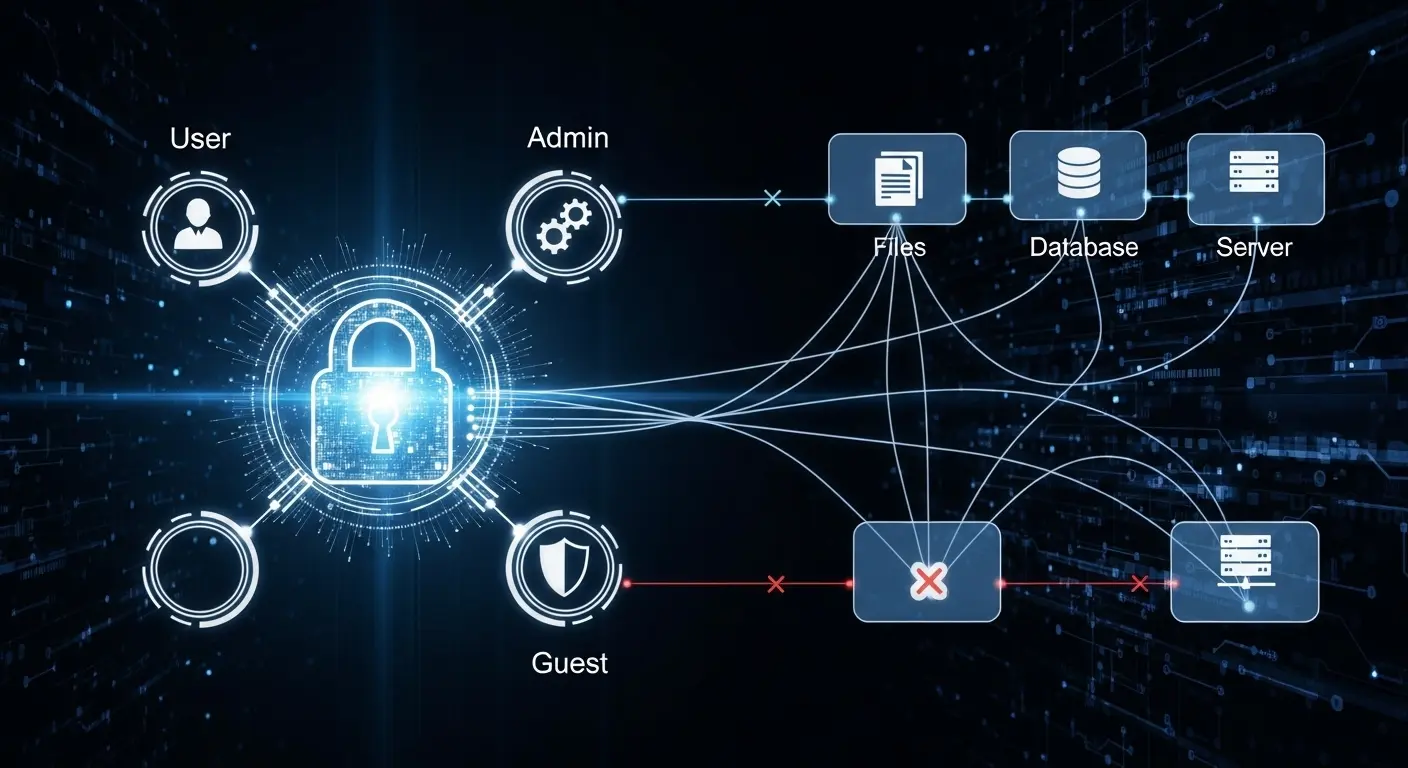

Model RBAC wizualizujący, jak użytkownicy łączą się z rolami i uprawnieniami dla bezpiecznej kontroli dostępu

Dlaczego RBAC jest ważny w bezpieczeństwie

Kontrola dostępu jest kluczową częścią cyberbezpieczeństwa. Na przykład, pewien kontrahent pobrał kiedyś 6 GB wrażliwych danych, ponieważ miał zbyt wiele uprawnień. Bez odpowiedniej kontroli dostępu, pracownicy lub kontrahenci mogą uzyskać dostęp do informacji, do których nie powinni, co może prowadzić do wycieków danych, zagrożeń wewnętrznych, błędnej konfiguracji, a nawet kradzieży.

RBAC wspiera zasadę najmniejszych uprawnień, co oznacza, że użytkownicy otrzymują tylko dostęp, którego potrzebują. Jest to kluczowa idea w bezpieczeństwie aplikacji webowych.

Jak działa model RBAC

Model RBAC zazwyczaj obejmuje 3 komponenty:

- Role: Są to zdefiniowane funkcje lub obowiązki w organizacji, takie jak Menedżer HR lub Administrator Systemu. Rola grupuje razem określone uprawnienia potrzebne do wykonywania jej zadań.

- Uprawnienia - Konkretne działania do wykonania, takie jak usunięcie użytkownika, modyfikacja dokumentu, aktualizacja bazy danych itp.

- Użytkownicy - Osoby przypisane do jednej lub więcej ról

Przykład:

- Rola Administratora: może zarządzać użytkownikami, konfigurować system i przeglądać logi

- Rola Dewelopera: może przesyłać kod, uruchamiać kompilacje, ale nie może zarządzać użytkownikami

Ten mechanizm zapewnia spójność i zmniejsza ryzyko w porównaniu do zarządzania indywidualnymi uprawnieniami użytkowników.

Zalety RBAC

Przykład wdrożenia RBAC, w którym użytkownicy, administratorzy i goście mają różne poziomy dostępu do plików, baz danych i serwerów.

- Poprawa bezpieczeństwa: Dzięki wdrożeniu zasady najmniejszych uprawnień, RBAC może zminimalizować ryzyko nieautoryzowanego dostępu do wrażliwych danych, zmniejszając powierzchnię ataku i ograniczając potencjalne szkody wynikające z zagrożeń wewnętrznych.

- Skalowalność: W miarę rozwoju organizacji zarządzanie uprawnieniami indywidualnie staje się problematyczne. RBAC upraszcza ten proces poprzez grupowanie użytkowników na podstawie ról i zarządzanie uprawnieniami dla tych ról. Jest to łatwiejsze w porównaniu do zarządzania uprawnieniami indywidualnie.

- Efektywność operacyjna: RBAC pomaga organizacjom zredukować powtarzalne zadania. Administrator dostosowuje jedynie definicję roli zamiast przyznawać lub odbierać dostęp użytkownik po użytkowniku, co zajmuje czas w dużej organizacji.

- Zgodność: Wiele ram regulacyjnych, takich jak GDPR, HIPAA i PCI DSS, wymaga ścisłej kontroli dostępu w celu ochrony wrażliwych danych. RBAC pomaga organizacjom dostosować się do tych wymagań poprzez egzekwowanie uporządkowanych zasad dostępu. Demonstrowanie polityk dostępu opartych na rolach nie tylko unika kar, ale także buduje zaufanie klientów i regulatorów.

- Audytowalność: RBAC zapewnia przejrzyste mapowanie ‘kto ma dostęp do czego’, co ułatwia przejrzystość. Jednak niekompletne mapowania RBAC mogą mieć poważne konsekwencje podczas audytu.

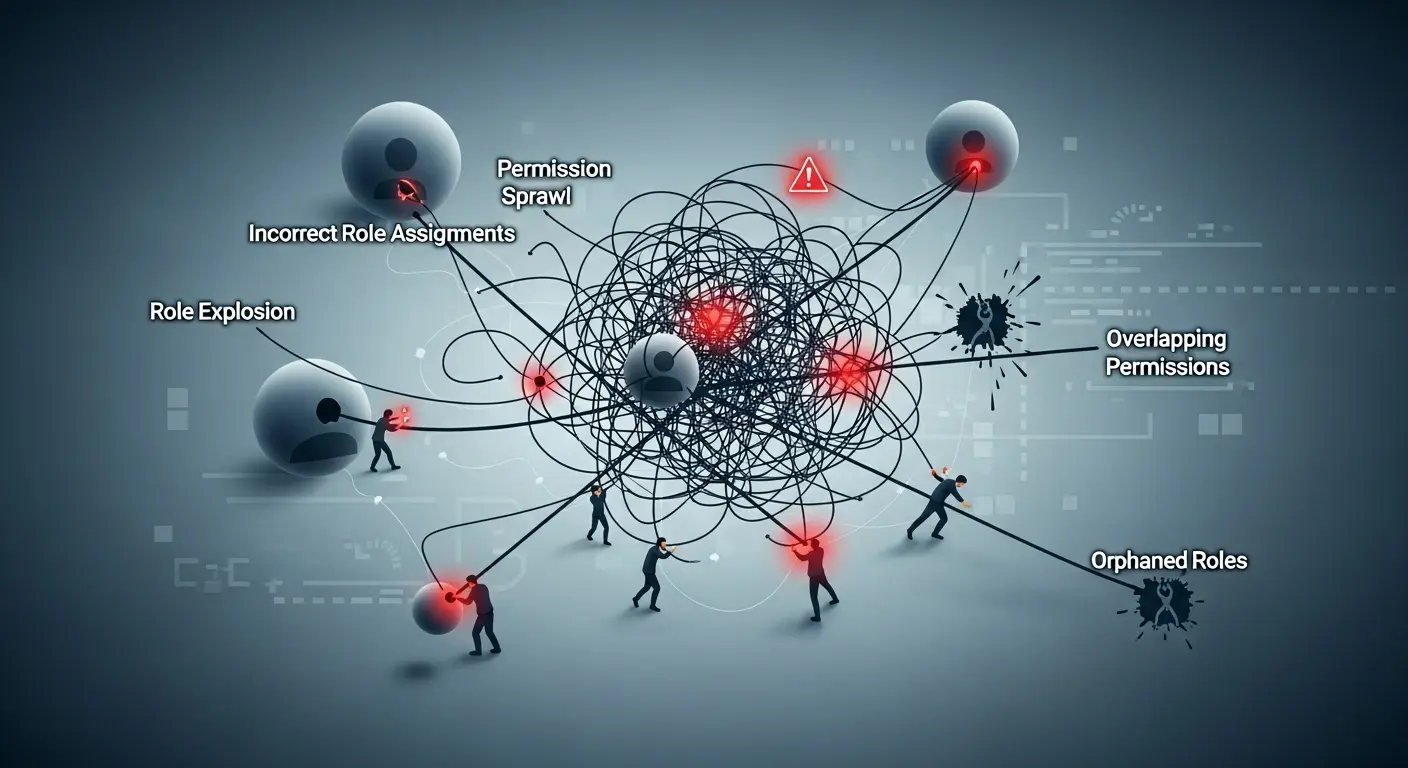

Typowe wyzwania RBAC

- Eksplozja ról występuje, gdy organizacja tworzy zbyt wiele bardzo specyficznych ról zamiast szerszych kategorii, co utrudnia ich utrzymanie. Może to prowadzić do problemów, gdy liczba ról przekracza liczbę pracowników o około 20 procent, ponieważ zarządzanie tak wieloma rolami staje się niepraktyczne.

- Sztywna struktura: RBAC opiera się ściśle na zdefiniowanych wcześniej rolach, co czyni go mniej elastycznym w dynamicznych środowiskach w porównaniu do ABAC, gdzie dostęp może dostosowywać się na podstawie atrybutów użytkownika, zasobów lub środowiska.

- Koszty utrzymania: Role i uprawnienia muszą być regularnie przeglądane i aktualizowane, aby zapobiec nadużyciom przywilejów i zapewnić, że użytkownicy nie mają niepotrzebnego dostępu.

- Nakładające się uprawnienia: Gdy wiele ról przyznaje podobne lub identyczne uprawnienia. Utrudnia to audyt, tworzy redundancję i dezorientuje administratora.

- Rozrost uprawnień: Z czasem następują zmiany organizacyjne, a użytkownicy gromadzą wiele ról. Jeśli rola przypisana użytkownikowi nie jest aktualizowana lub cofana, gdy zmienia się stanowisko lub obowiązki, prowadzi to do szerszego dostępu niż jest to konieczne, co narusza zasadę najmniejszych przywilejów.

- Osierocona rola: Rola, która nie jest zgodna z bieżącymi potrzebami biznesowymi lub rola nieprzypisana żadnemu użytkownikowi. Może to być ślepy punkt dla podatności, jeśli nie jest regularnie przeglądana.

RBAC vs ABAC

Podczas gdy RBAC koncentruje się na rolach, Kontrola Dostępu oparta na Atrybutach (ABAC) przyznaje dostęp użytkownikowi na podstawie atrybutów takich jak użytkownik, środowisko i zasoby.

| Cechy | RBAC | ABAC |

|---|---|---|

| Podstawa dostępu | Zdefiniowane role | Atrybuty (użytkownik, zasób, środowisko) |

| Elastyczność | Prosta, ale sztywna | Bardzo elastyczna, dynamiczna |

| Najlepsze dla | Duże organizacje ze stabilnymi rolami | Złożone, kontekstowo świadome środowiska |

Poniżej implementacja w bezpieczeństwie aplikacji webowych

| Model Dostępu | Przykładowy Scenariusz | Kto Co Może Zrobić | Jak Decydowany Jest Dostęp |

|---|---|---|---|

| RBAC (Kontrola Dostępu oparta na Rolach) | Aplikacja webowa do zarządzania projektami (np. Jira/Trello) | - Admin → Tworzenie projektów, zarządzanie użytkownikami, usuwanie tablic- Manager → Tworzenie/przypisywanie zadań, brak możliwości usuwania projektów- Pracownik → Aktualizacja tylko swoich zadań- Gość → Tylko przeglądanie zadań | Na podstawie zdefiniowanych ról przypisanych użytkownikom. Brak warunków kontekstowych. |

| ABAC (Kontrola Dostępu oparta na Atrybutach) | Ta sama aplikacja do zarządzania projektami, ale z atrybutami | - Manager → Dostęp do zadań tylko w swoim dziale (atrybut użytkownika) - Pracownik → Przeglądanie plików projektowych tylko jeśli projekt jest aktywny (atrybut zasobu) - Kontraktor → Dostęp do systemu tylko od 9 do 18 i z sieci biurowej (atrybuty środowiska) | Na podstawie polityk używających atrybutów: użytkownik + zasób + środowisko. Kontekst decyduje o dostępie. |

Najlepsze Praktyki RBAC

Aby skutecznie wdrożyć RBAC, rozważ następującą listę kontrolną do samooceny:

- Minimalne przywileje: Czy role zapewniają tylko niezbędny dostęp potrzebny do wykonywania pracy?

- Regularny przegląd ról: Czy przeglądamy role co kwartał, aby zidentyfikować i zaktualizować wszelkie nieużywane lub przestarzałe role?

- Unikaj eksplozji ról: Czy utrzymujemy szersze, ale znaczące role, aby zapobiec nadmiernemu i szczegółowemu tworzeniu ról?

- Audyt dzienników dostępu: Czy dzienniki dostępu są regularnie sprawdzane, aby upewnić się, że działania użytkowników odpowiadają ich zdefiniowanym rolom?

- Automatyzacja tam, gdzie to możliwe: Czy wykorzystujemy narzędzia do zarządzania tożsamością i dostępem (IAM) do automatyzacji rutynowych zadań związanych z zarządzaniem dostępem?

Jak Plexicus ASPM Wzmacnia RBAC i Bezpieczeństwo Dostępu

Wdrożenie RBAC to tylko część silnej postawy bezpieczeństwa. Współczesne organizacje potrzebują również ciągłej widoczności luk w zabezpieczeniach, błędnych konfiguracji i ryzyk związanych z dostępem w aplikacjach i środowiskach chmurowych.

Tutaj wkracza [Plexicus ASPM] .

- ✅ Jednoczy bezpieczeństwo: Łączy SCA, wykrywanie sekretów, skanowanie API i więcej w jednej platformie.

- ✅ Wymusza minimalne uprawnienia: Pomaga zidentyfikować zbyt szerokie uprawnienia, osierocone role i błędne konfiguracje, których samo RBAC nie jest w stanie wykryć.

- ✅ Wspiera zgodność: Generuje raporty gotowe do audytu dla ram takich jak GDPR, HIPAA i PCI DSS.

- ✅ Skaluje się wraz z rozwojem: Działa w złożonych aplikacjach i środowiskach cloud-native bez dodawania tarcia.

Poprzez integrację Plexicus ASPM, zespoły mogą przejść poza same przypisania ról do pełnego zarządzania postawą bezpieczeństwa aplikacji—redukując ryzyko wynikające z nadmiernych uprawnień, błędnych konfiguracji i podatnych zależności.

Powiązane terminy

- ABAC (Kontrola Dostępu oparta na Atrybutach)

- IAM (Zarządzanie Tożsamością i Dostępem)

- Zasada Najmniejszych Uprawnień

- Zero Trust Security

- Uwierzytelnianie

- Lista Kontroli Dostępu (ACL)

- Eskalacja Uprawnień

- Zarządzanie Postawą Bezpieczeństwa Aplikacji (ASPM)

FAQ: RBAC (Kontrola Dostępu oparta na Rolach)

Co oznacza RBAC w kontekście bezpieczeństwa?

RBAC oznacza Role-Based Access Control, mechanizm bezpieczeństwa do zarządzania uprawnieniami poprzez grupowanie użytkowników na podstawie roli.

Jaki jest cel RBAC?

Celem jest stosowanie minimalnych uprawnień, uproszczenie zarządzania dostępem i zmniejszenie ryzyka bezpieczeństwa.

Jaki jest przykład RBAC?

Szpital daje dostęp do kart pacjentów pielęgniarkom, ale tylko lekarz może wystawić receptę. To jest jeden z przykładów wdrożenia RBAC; nawet w rzeczywistości może być stosowany.

Jakie są zalety RBAC?

Uproszczenie zarządzania dostępem użytkowników, poprawa bezpieczeństwa, zmniejszenie ryzyka, uproszczenie audytu i zapewnienie wsparcia zgodności.

Jaka jest różnica między RBAC a ABAC?

RBAC zarządza dostępem na podstawie ról, ABAC na podstawie polityk. RBAC jest prostszy, ale sztywny; ABAC jest bardziej złożony, ale daje elastyczność