Trusted by Innovators in the Cloud

HuMaIND

HuMaIND

HuMaIND

One Platform, Complete Cloud Native Protection

Simplify your security stack with a unified CNAPP that covers every layer of your cloud-native applications and infrastructure

ASPM (Application Security Posture Management)

Full visibility into your application security and rapid risk remediation

CSPM (Cloud Security Posture Management)

Continuously monitor and maintain compliance across your cloud environments.

Container Security

Secure containers with automated detection and fixes.

CWPP

Protect workloads across VMs and serverless with advanced runtime defense

CIEM

Strengthen identity governance with smarter access controls

Od konfiguracji do ochrony w 3 krokach

Połącz, skanuj i naprawiaj. Plexicus automatyzuje bezpieczeństwo, dzięki czemu Twój zespół oszczędza godziny i natychmiast zmniejsza ryzyko

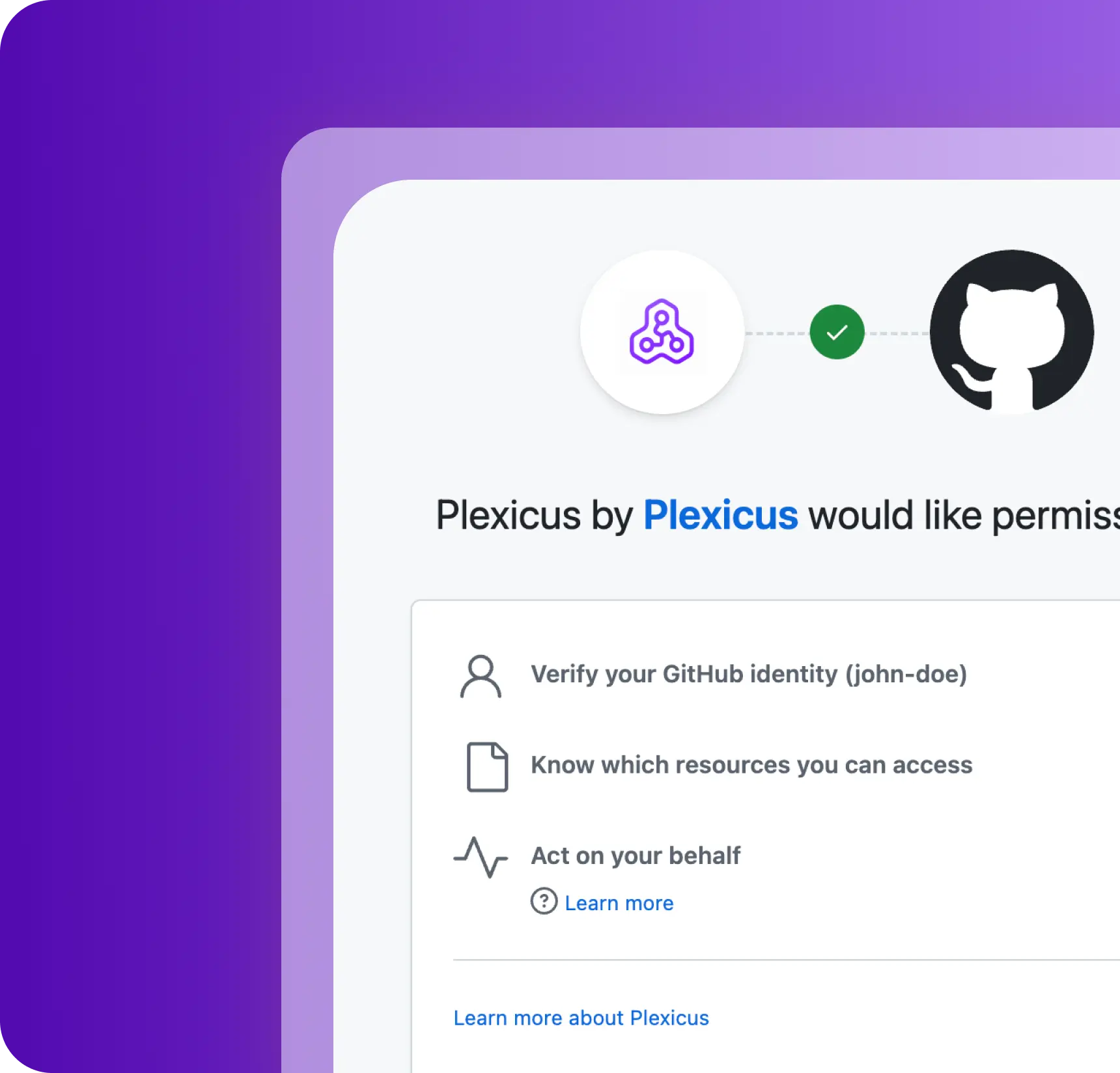

Step 1

Połącz swój kod lub chmurę

Bezproblemowo podłącz repozytoria lub infrastrukturę, bez skomplikowanej konfiguracji.

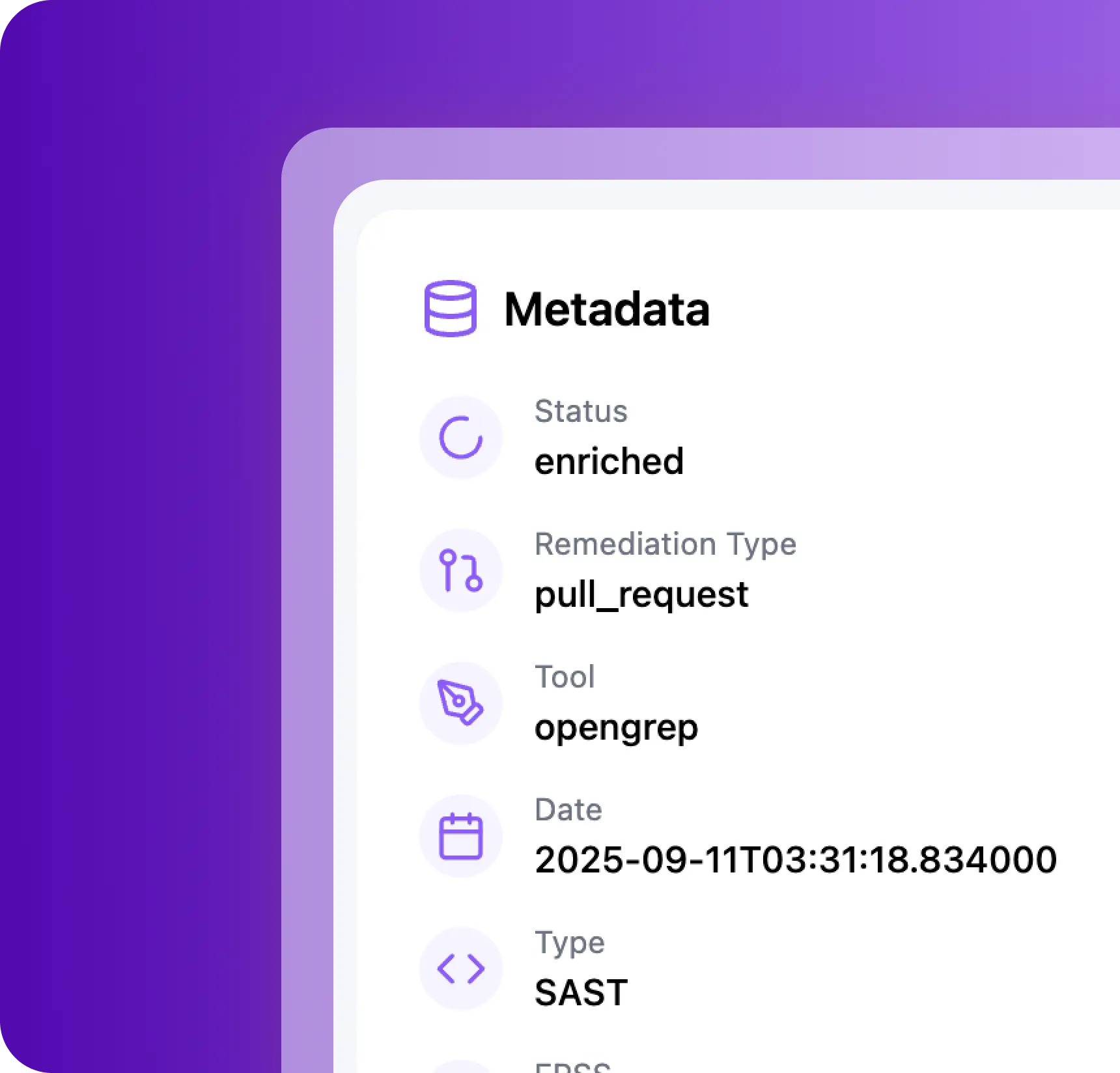

Step 2

Ciągłe skanowanie bezpieczeństwa

Uzyskaj wykrywanie podatności w czasie rzeczywistym w kodzie, kontenerach i chmurze

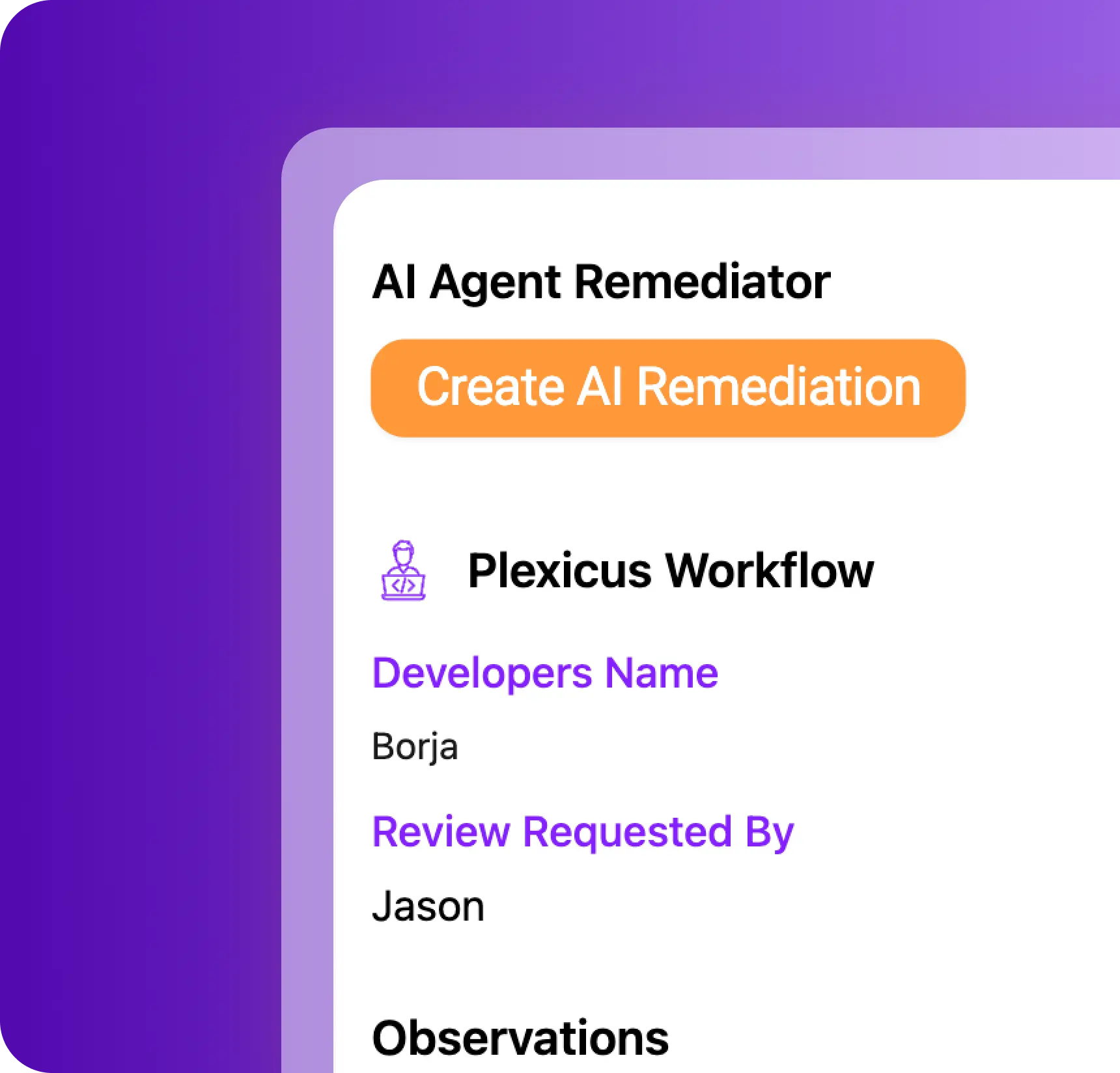

Step 3

Naprawy wykonane za Ciebie

Plexicus automatycznie usuwa ryzyka, zamieniając alerty w realne rozwiązania

Bezpieczeństwo, które dostarcza wymierne efekty

Od tygodni ręcznej pracy do godzin automatycznych napraw, Plexicus przyspiesza usuwanie zagrożeń i zgodność

Napraw problemy o 80% szybciej

Rozwiązuj podatności w godzinach, a nie tygodniach, dzięki automatycznej naprawie

Zredukuj alerty o 70%

Pożegnaj się z zmęczeniem alertami i skup się na tym, co ważne

Zredukuj koszty naprawy o połowę

Zredukuj ręczną pracę i koszty związane z bezpieczeństwem dzięki automatyzacji

Zgodność w połowie czasu

Bądź gotowy do audytu dla SOC 2, HIPAA lub ISO dwa razy szybciej

What Security Leaders Say

Trusted by leading cloud-native teams to protect apps and infrastructure

"Plexicus zrewolucjonizował nasz proces naprawy - nasz zespół oszczędza godziny każdego tygodnia!"

Alejandro Aliaga

CTO, Ontinet

"Integracja jest bezproblemowa, a automatyczna naprawa oparta na AI to zmiana gry."

Michael Chen

DevSecOps Lead, Devtia

"Plexicus stał się niezbędną częścią naszego zestawu narzędzi bezpieczeństwa. To jak posiadanie eksperta ds. bezpieczeństwa dostępnego 24/7."

Jennifer Lee

CTO, Quasar Cybersecurity

Try Plexicus CNAPP Today

Our team of experts can help you design a security and compliance solution tailored to your specific needs.