Trusted by Innovators in the Cloud

HuMaIND

HuMaIND

HuMaIND

One Platform, Complete Cloud Native Protection

Simplify your security stack with a unified CNAPP that covers every layer of your cloud-native applications and infrastructure

ASPM (Application Security Posture Management)

Full visibility into your application security and rapid risk remediation

CSPM (Cloud Security Posture Management)

Continuously monitor and maintain compliance across your cloud environments.

Container Security

Secure containers with automated detection and fixes.

CWPP

Protect workloads across VMs and serverless with advanced runtime defense

CIEM

Strengthen identity governance with smarter access controls

Da Configuração à Proteção em 3 Etapas

Conecte, escaneie e corrija. Plexicus automatiza a segurança para que sua equipe economize horas e reduza riscos instantaneamente

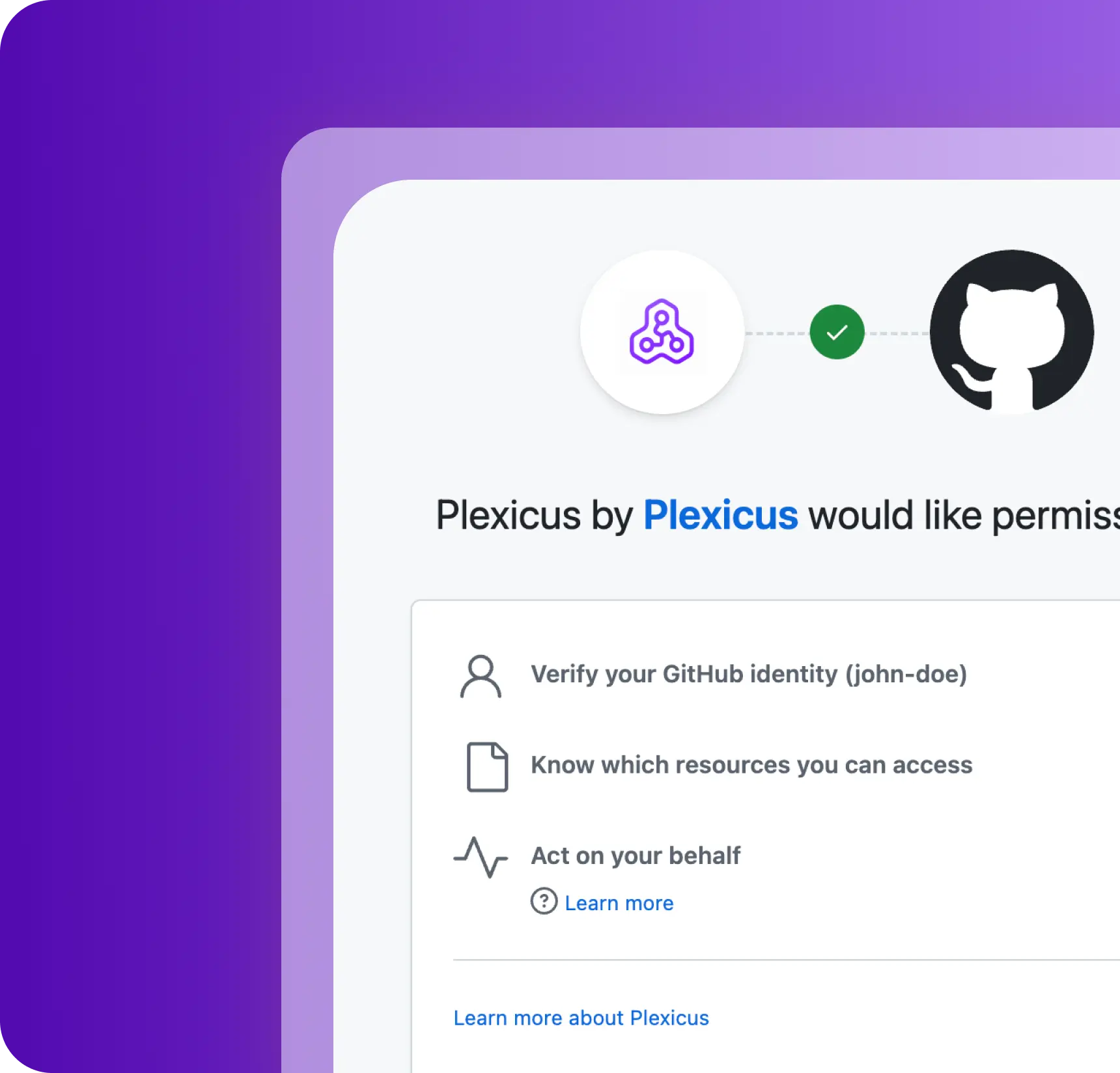

Step 1

Conecte Seu Código ou Nuvem

Conecte-se perfeitamente a repositórios ou infraestrutura, sem necessidade de configuração complexa.

Step 2

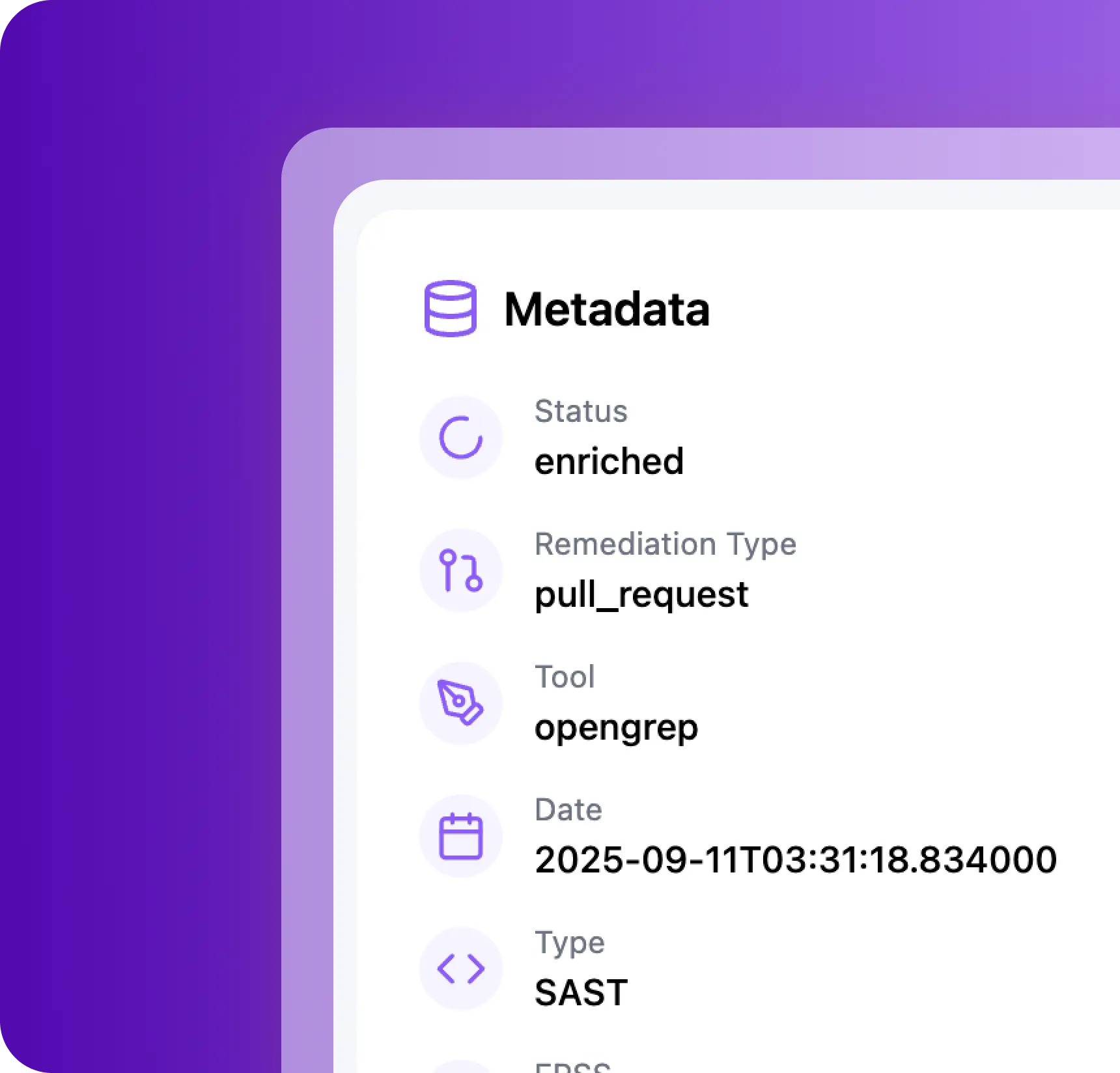

Escaneamento de Segurança Contínuo

Obtenha detecção em tempo real de vulnerabilidades em código, contêineres e nuvem

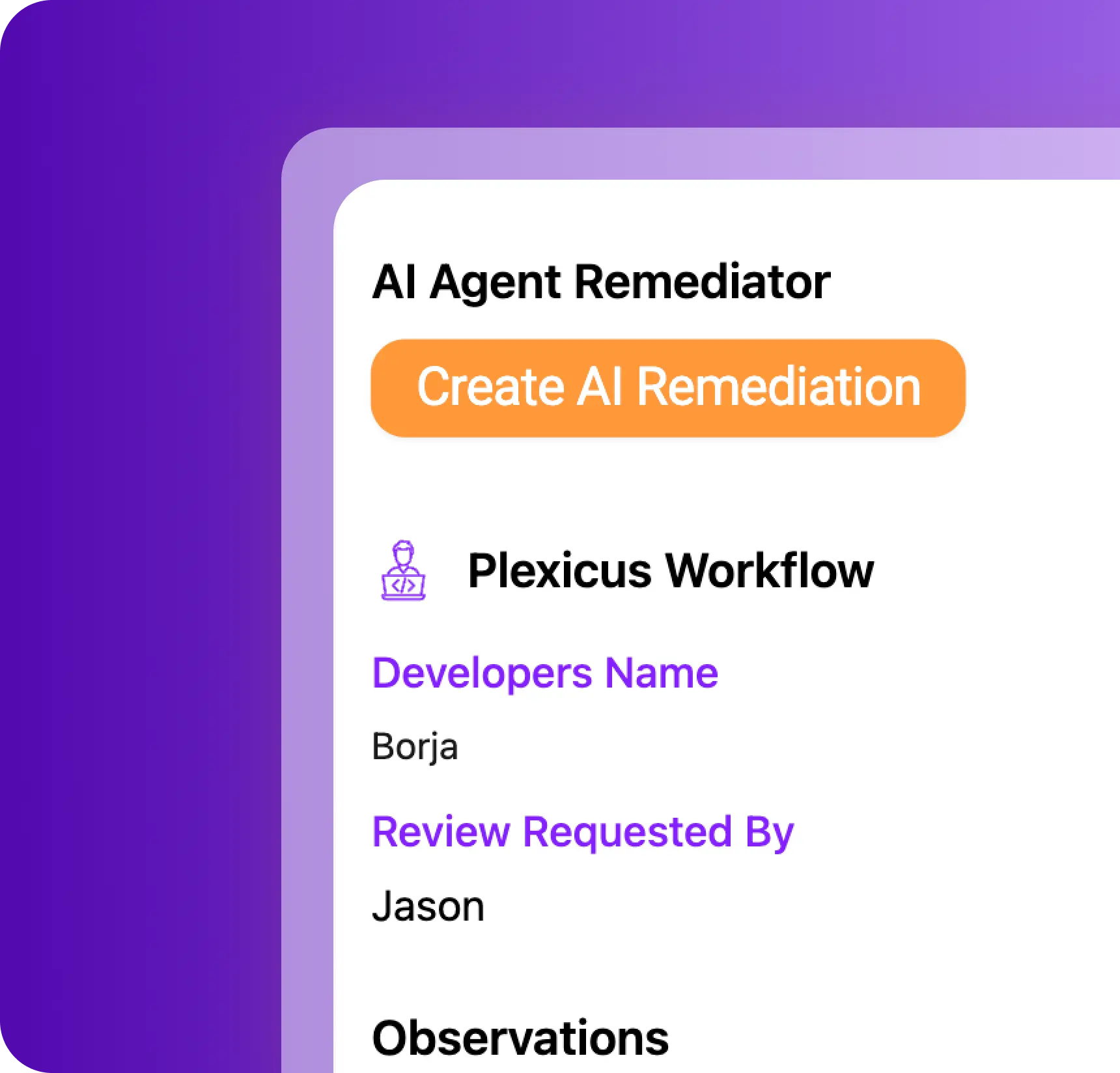

Step 3

Correções Feitas para Você

Plexicus remedia automaticamente os riscos, transformando alertas em soluções reais

Segurança Que Entrega Impacto Mensurável

De semanas de trabalho manual a horas de correções automatizadas, Plexicus acelera a remediação e conformidade

Corrija Problemas 80% Mais Rápido

Resolva vulnerabilidades em horas, não semanas, com remediação automatizada

Reduza Alertas em 70%

Diga adeus à fadiga de alertas e concentre-se no que importa

Reduza Custos de Remediação pela Metade

Reduza o trabalho manual e os custos de segurança com automação

Conformidade na Metade do Tempo

Esteja pronto para auditorias SOC 2, HIPAA ou ISO duas vezes mais rápido

What Security Leaders Say

Trusted by leading cloud-native teams to protect apps and infrastructure

"O Plexicus revolucionou nosso processo de remediação - nossa equipe está economizando horas toda semana!"

Alejandro Aliaga

CTO, Ontinet

"A integração é perfeita, e a auto-remediação alimentada por IA é um divisor de águas."

Michael Chen

Líder DevSecOps, Devtia

"O Plexicus tornou-se uma parte essencial de nosso kit de ferramentas de segurança. É como ter um engenheiro de segurança especialista disponível 24/7."

Jennifer Lee

CTO, Quasar Cybersecurity

Try Plexicus CNAPP Today

Our team of experts can help you design a security and compliance solution tailored to your specific needs.