SQL Enjeksiyonunu (SQLi) Ölçekli Olarak Otomatikleştirme Yöntemleri

SQL enjeksiyonu (SQLi), web güvenliğindeki en eski ve en yıkıcı güvenlik açıklarından biri olmaya devam etmektedir. İyi anlaşılmış olmasına rağmen, modern ve hızlı hareket eden bir kod tabanında her savunmasız sorguyu manuel olarak bulmak ve düzeltmek neredeyse imkansız olduğundan, sürekli olarak OWASP Top 10 listesinde üst sıralarda yer almaktadır.

Bu kılavuzda, manuel yamalamanın ötesine nasıl geçeceğinizi ve SQLi güvenlik açıklarını otomatik olarak tespit eden, önceliklendiren ve gideren bir iş akışı oluşturmayı öğreneceksiniz.

Otomatik güvenlik açığı tespiti ile başlamanıza yardımcı olmak için ücretsiz bir Statik Uygulama Güvenlik Testi (SAST) aracı sunuyoruz. Buradan ücretsiz deneyebilirsiniz: Plexicus Ücretsiz SAST Aracı

Neden SQLi Giderimi Hâlâ Önemli

Başarılı bir SQLi saldırısının iş etkisi ikili bir durumdur: ya verilerinizi korursunuz ya da kaybedersiniz. Tek bir istismar edilmiş güvenlik açığı şunlara yol açabilir:

- Tam Veritabanı Çıkışı: Kişisel veriler, kimlik bilgileri ve fikri mülkiyete yetkisiz erişim.

- Uyum Başarısızlığı: GDPR, SOC2 veya PCI-DSS kapsamında büyük para cezaları.

- Marka Aşınması: Yıllar süren müşteri güveni kaybı.

Sorun sadece SQLi’nin kötü olduğunu bilmek değil; bu giderim boşluğudur. Güvenlik ekipleri, geliştiricilerin düzeltebileceğinden daha hızlı güvenlik açıkları bulmaktadır.

SQLi Giderim Otomasyonu Nedir?

SQLi iyileştirme, genellikle kullanıcı girdisinin doğrudan bir veritabanı sorgusuna eklenmesiyle oluşan güvenlik açıklarını, parametreli sorgular veya hazırlanmış ifadeler gibi güvenli alternatiflerle değiştirme sürecidir.

Bu süreci otomatikleştirmek, kirlenmiş veri akışını bulmak için Statik Analiz (SAST) kullanmayı ve kodu yeniden yazmak ve geliştiricinin onayına sunmak için AI iyileştirme motorlarını kullanmayı içerir.

SQLi İyileştirmeyi Otomatikleştirme Yöntemleri

Adım 1: Kirlenmiş Veri Akışlarını Tespit Etme

Göremediğiniz şeyi düzeltemezsiniz. Seçim ifadeleri için geleneksel grep tabanlı aramalar çok gürültülüdür. HTTP isteğinden (kaynak) veritabanı yürütmesine (lavabo) veri akışını izleyen kirlenme analizini anlayan Statik Uygulama Güvenlik Testi (SAST)‘ye ihtiyacınız var.

- Manuel Yöntem: Depodaki her denetleyici dosyasını denetleme.

- Plexicus Yöntemi: Tüm kod tabanınızı dakikalar içinde taramak için Statik Kod Analizi (SAST) kullanın. Plexicus, veritabanınıza temizlenmemiş girdinin tam olarak nerede ulaştığını belirlemek için veri akışını haritalar.

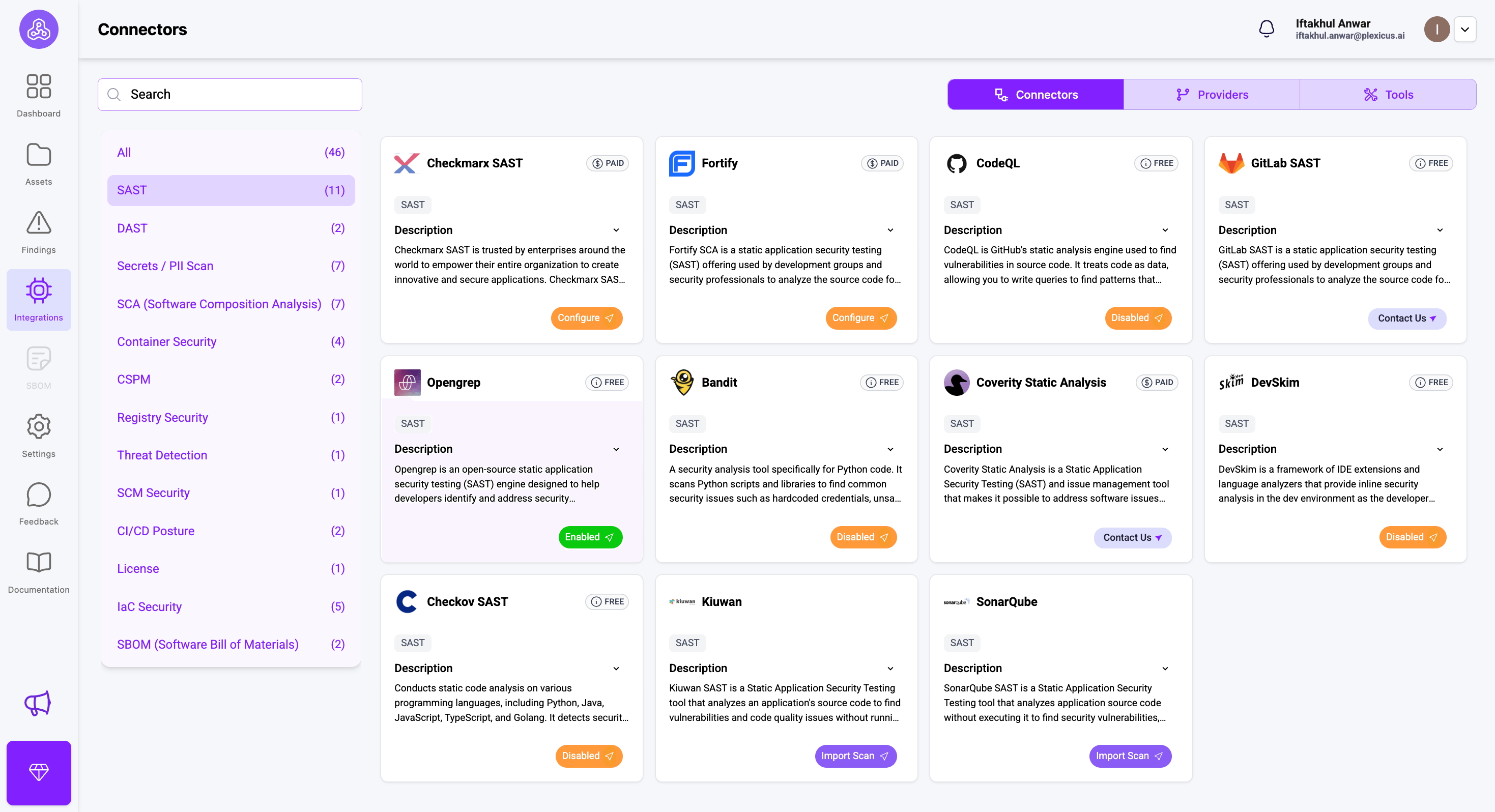

Plexicus, açık kaynaklıdan ücretli olanlara kadar birçok SAST aracı ile bağlantı kurar. Entegrasyon menüsü aracılığıyla mevcut SAST aracıyla bağlantı kurabilir veya buradan kontrol edebilirsiniz.

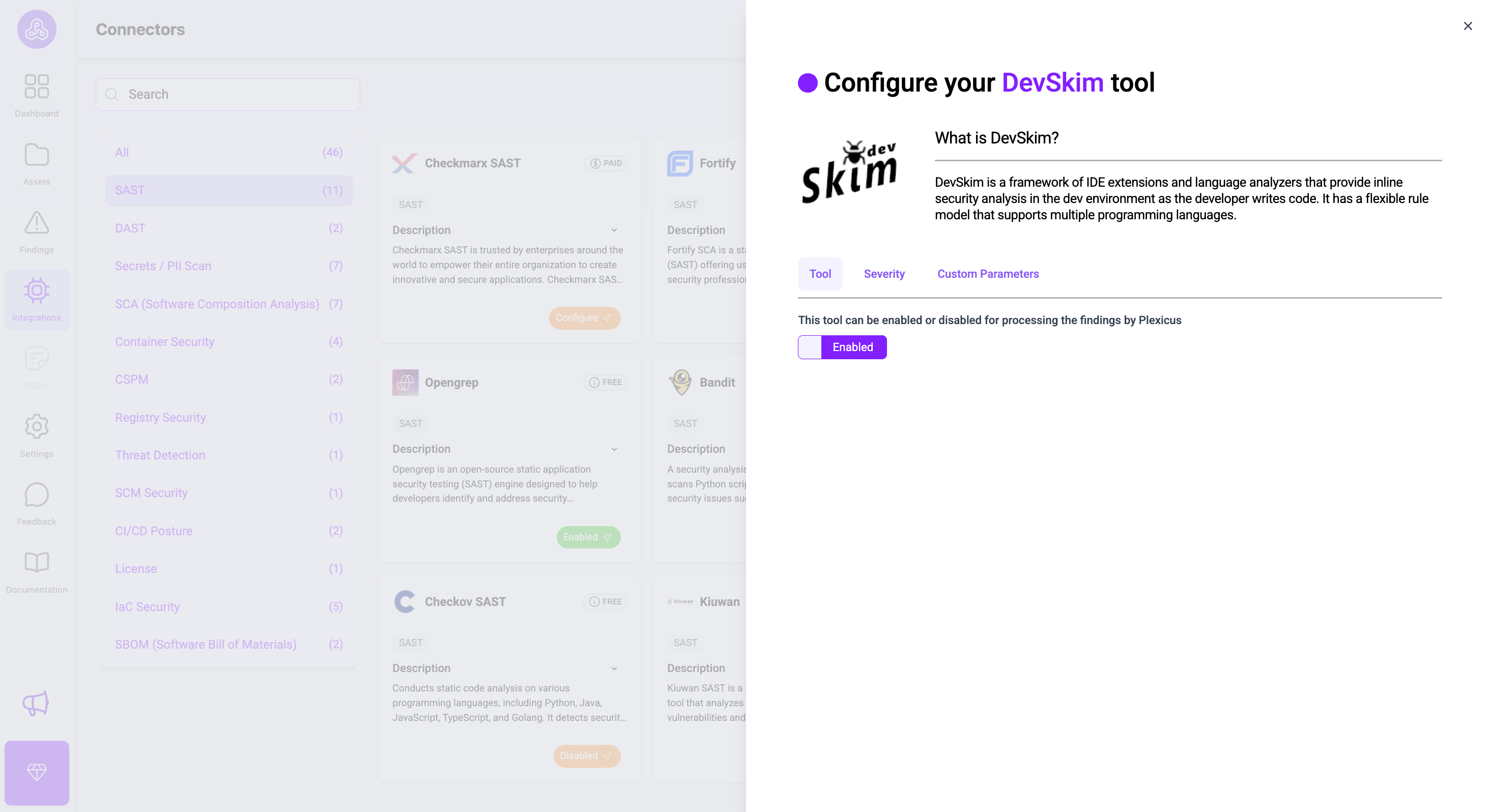

Üzerinde “Ücretsiz” etiketi bulunan araçlar için, yapılandır düğmesine tıklayarak ve etkinleştir düğmesini değiştirerek bunları doğrudan etkinleştirebilirsiniz.

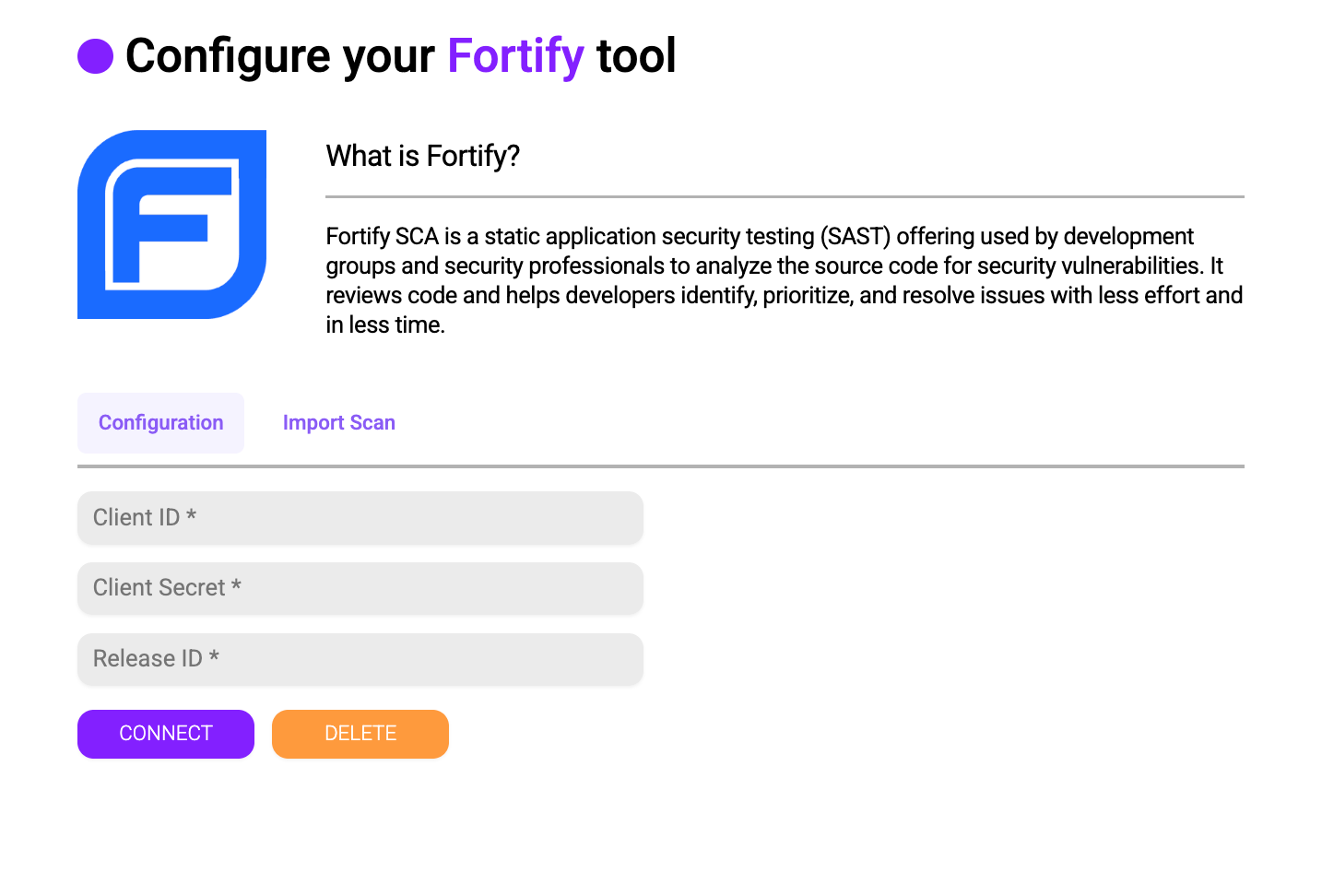

Bu arada, ücretli araçla, kimlik bilgilerini doldurarak bağlantı kurabilirsiniz.

Adım 2: Erişilebilirlik ve Riske Göre Önceliklendirin

Tüm SQLi açıkları eşit yaratılmamıştır. Genel erişime açık bir giriş formundaki bir SQLi, P0 (Öncelik 0) iken, dahili, kimlik doğrulamalı bir raporlama aracındaki bir SQLi, P2 (Öncelik 2) olabilir.

Plexicus, en kritik güvenlik bulgularına odaklanmanıza yardımcı olmak için çok faktörlü bir önceliklendirme sistemi kullanır. Sistem, daha yüksek puanların daha acil sorunları gösterdiği 0 ile 100 arasında öncelik puanları atar.

Önceliklendirme için metrikleri kontrol etmek için şu adımları izleyebilirsiniz:

- Depo bağlantınızın kurulu olduğundan ve tarama işleminin tamamlandığından emin olun.

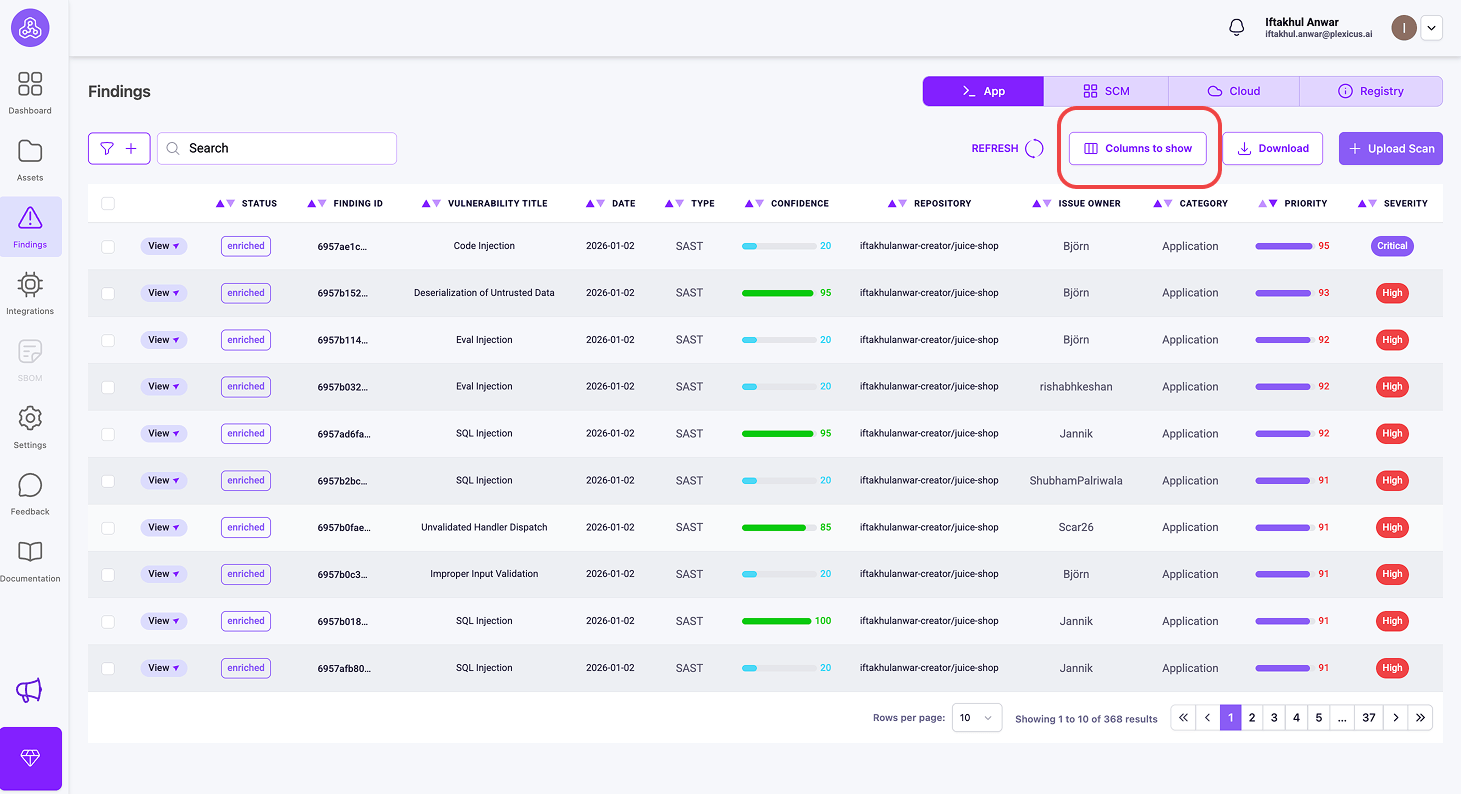

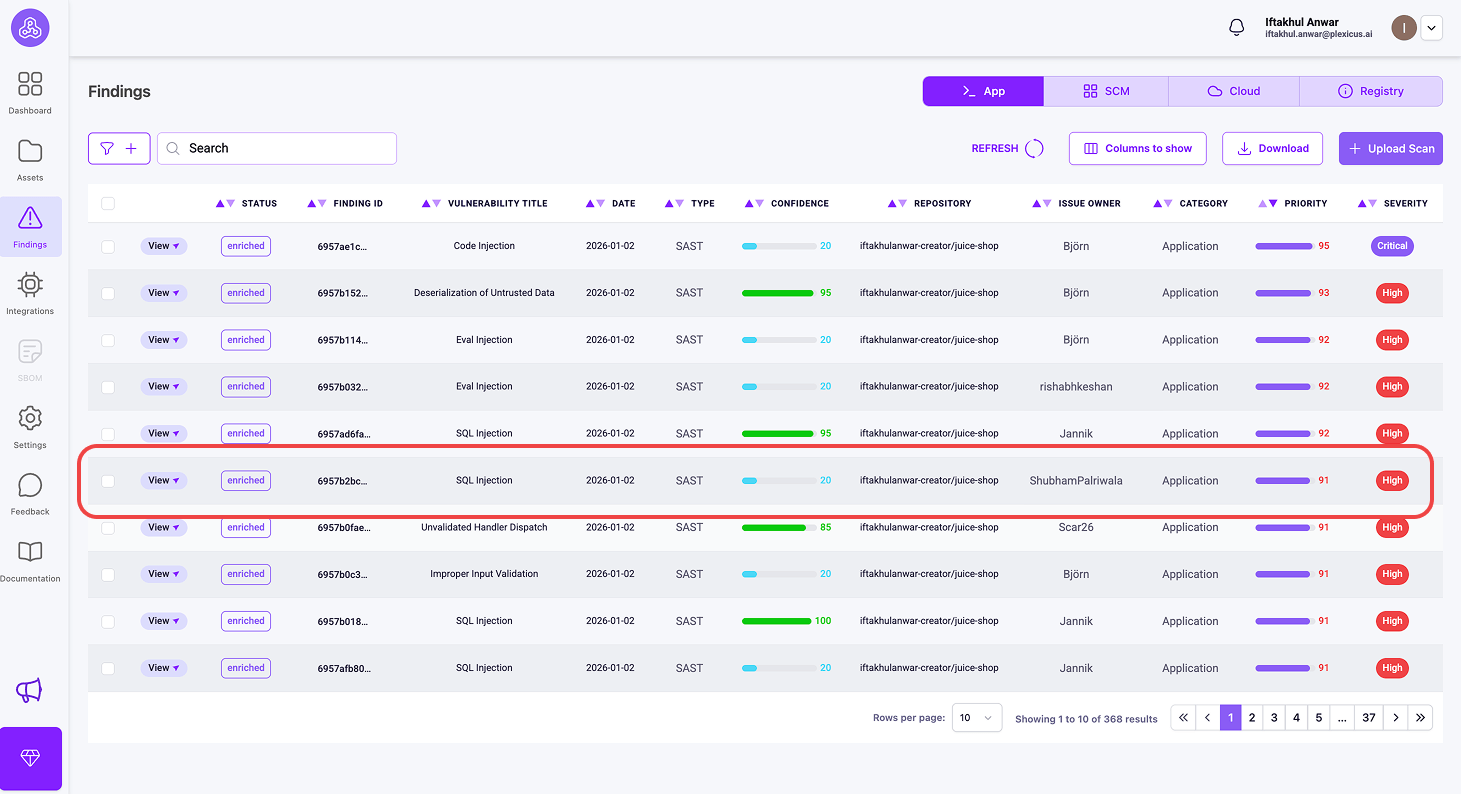

- Ardından, önceliklendirme yapmak için metrikler bulacağınız Bulgu menüsüne gidin. Öncelik, Etkisi ve Güven dahil

- Öncelik (Puan 0-100)

- Bu, ana önceliklendirme metriğinizdir - daha yüksek puanlar daha acil sorunlar anlamına gelir.

- Öncelik ≥ 80 olan bulgulara bakın (kritik güvenlik açıkları)

- Etkisi (Puan 0-100)

- İş etkisi değerlendirmesini gösterir

- Daha yüksek etki, daha büyük potansiyel iş sonuçları anlamına gelir.

- Güven (Puan 0-100)

- Plexicus’un bulgu hakkındaki kesinliğini gösterir

- 90-100: Kesin kanıt, 70-89: Güçlü göstergeler, 50-69: Orta güven

- Öncelik (Puan 0-100)

- Öncelik metriklerine bakın, bu metrikler 0 ile 100 arasında değişir ve güvenlik açıklarının ciddiyetini gösterir. Daha yüksek bir puan, düzeltme için daha yüksek öncelik önerir.

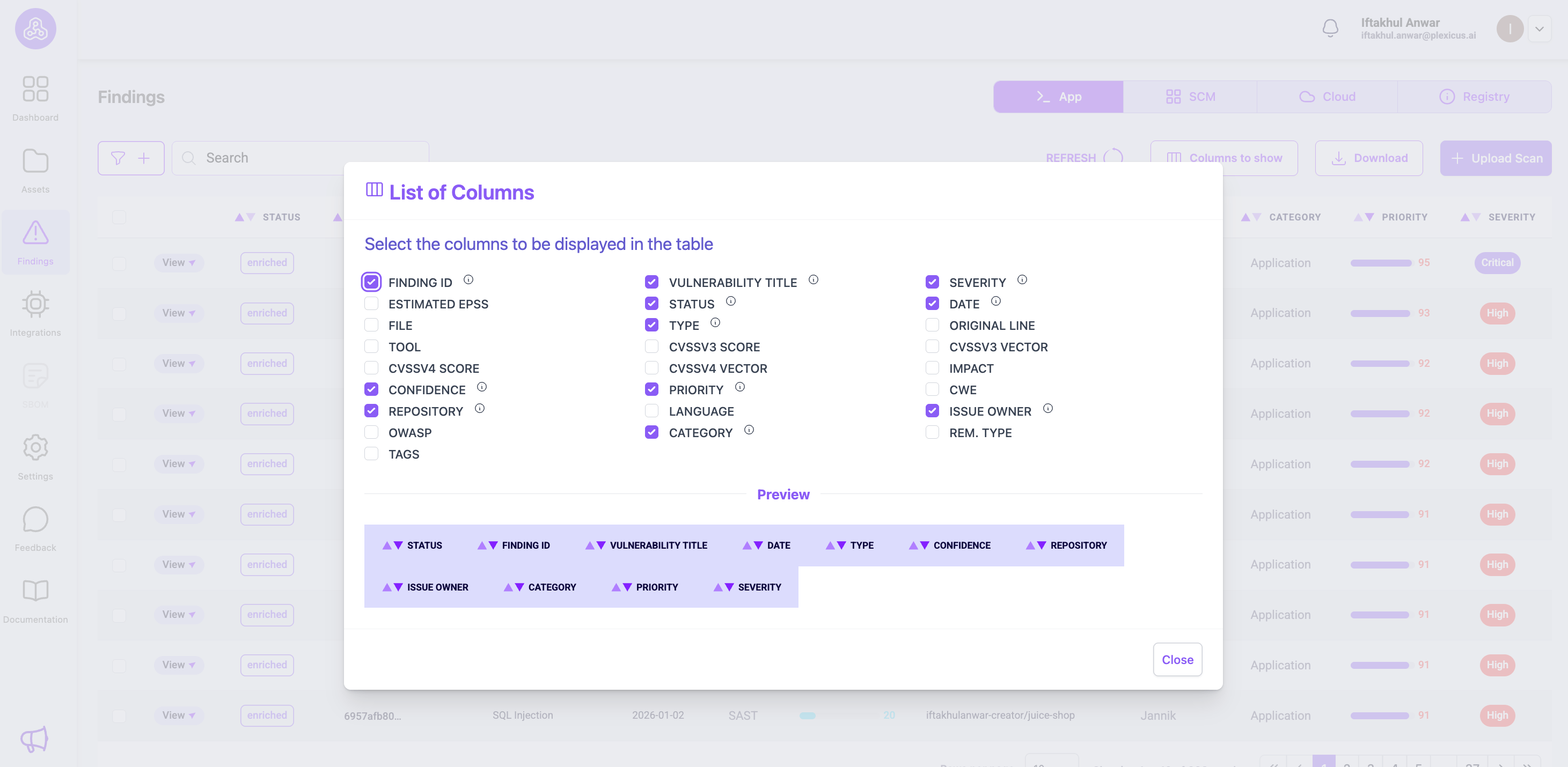

- Metrikler hemen görünmüyorsa, Sütunlar düğmesine tıklayarak ve görmek istediğiniz metrikleri seçerek görüntüyü özelleştirebilirsiniz.

Bulgu listesi tablosunda gösterilecek diğer metrikleri bulabilirsiniz.

Adım 3: Düzeltmeyi Otomatikleştirin (AI Düzeltme)

Bu, çoğu güvenlik programının durduğu yerdir. Geliştiriciler genellikle eski bir çerçevede parametreli bir sorgunun belirli sözdizimini bilmezler.

Bir PDF raporu göndermek yerine, kodu sağlamalısınız. Modern iş akışları, güvenlik açığı olan kod parçacığını taramak ve mükemmel bir yamayı önermek için Büyük Dil Modellerinden (LLM’ler) yararlanır.

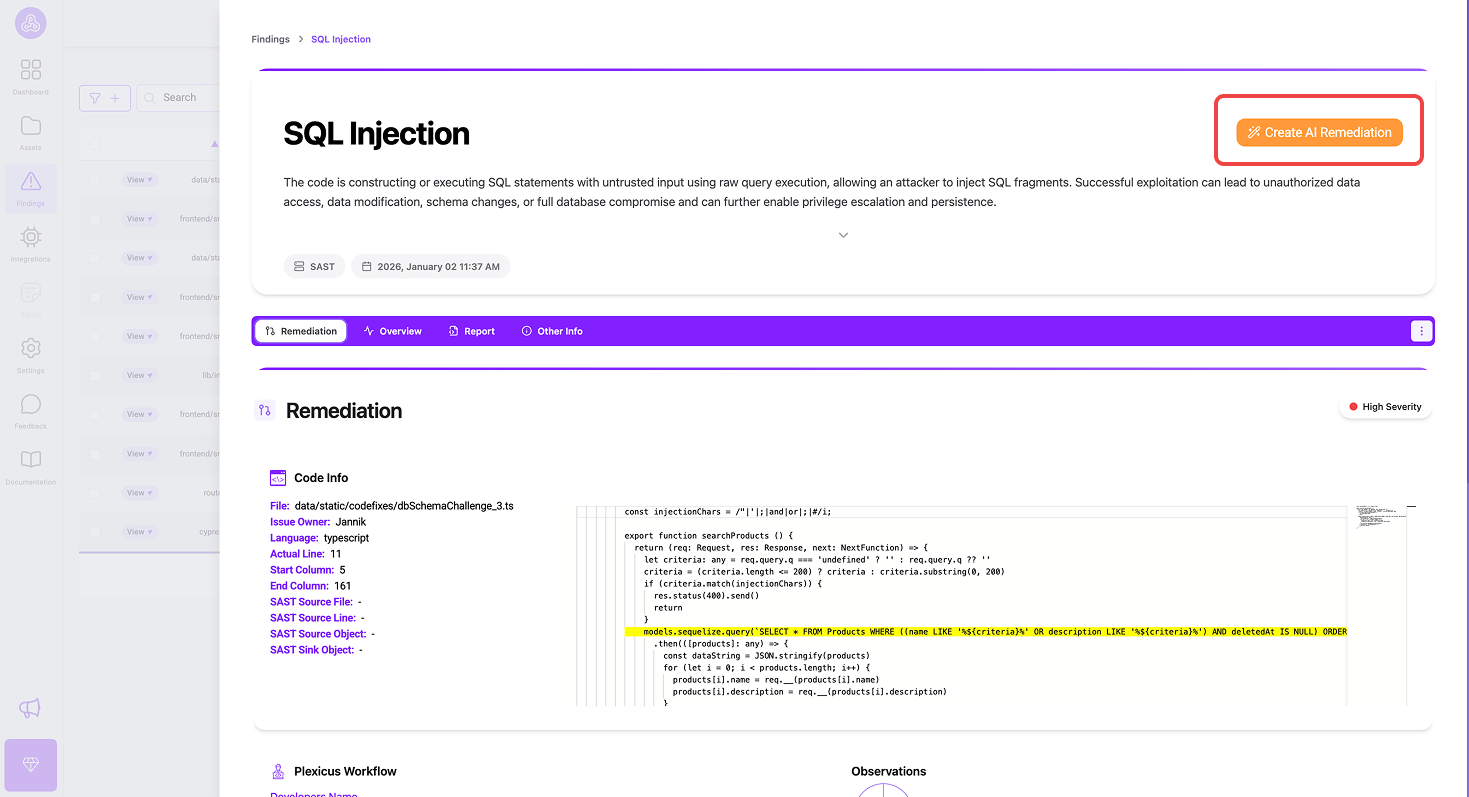

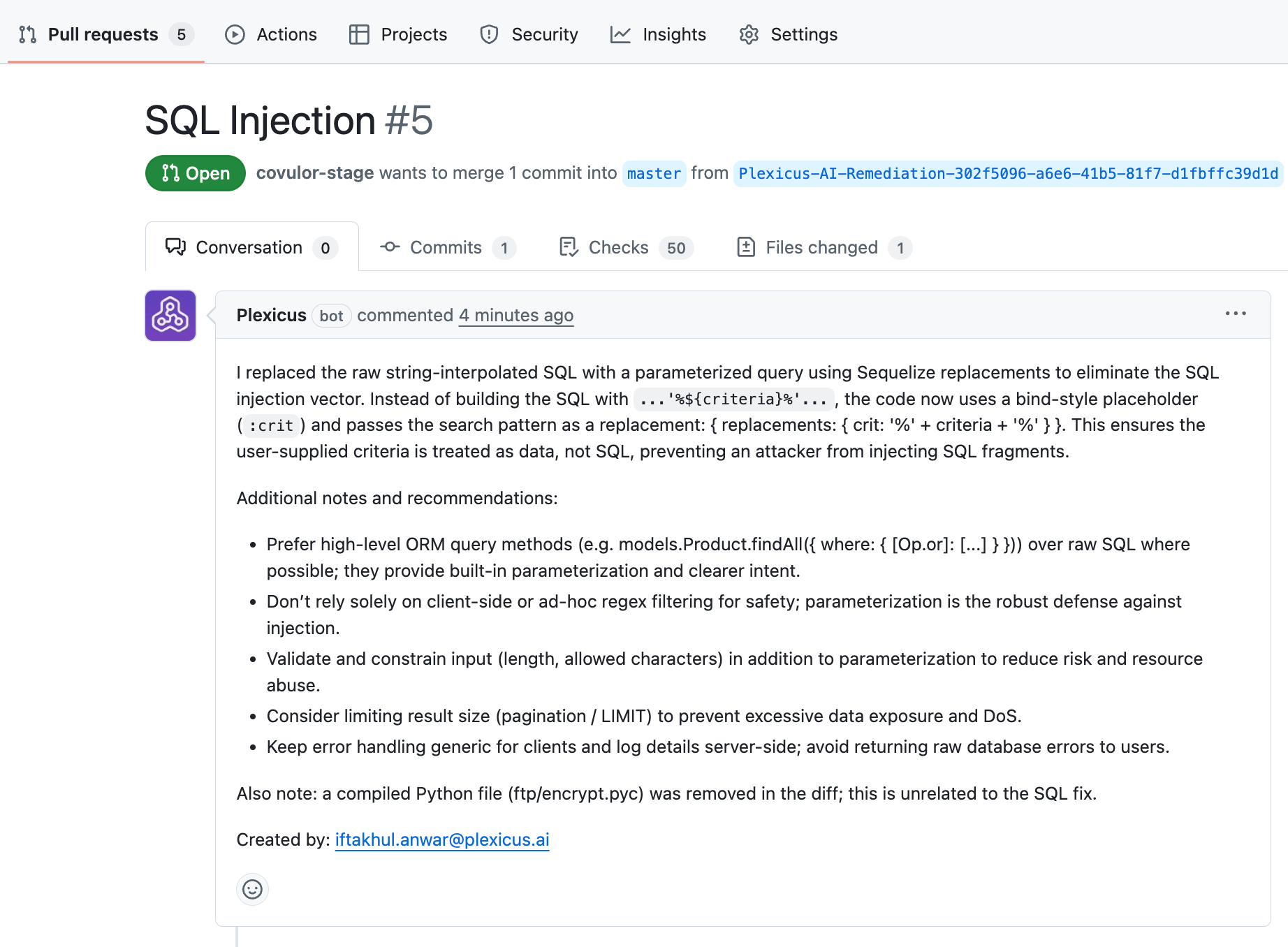

Plexicus’ta, otomatik düzeltme motorunu kullanarak düzeltilmiş kod bloğunu otomatik olarak oluşturabilirsiniz. Bu, orijinal mantığı korurken riski ortadan kaldırarak birleştirmeyi hazırlıklı bir ifadeyle değiştirir.

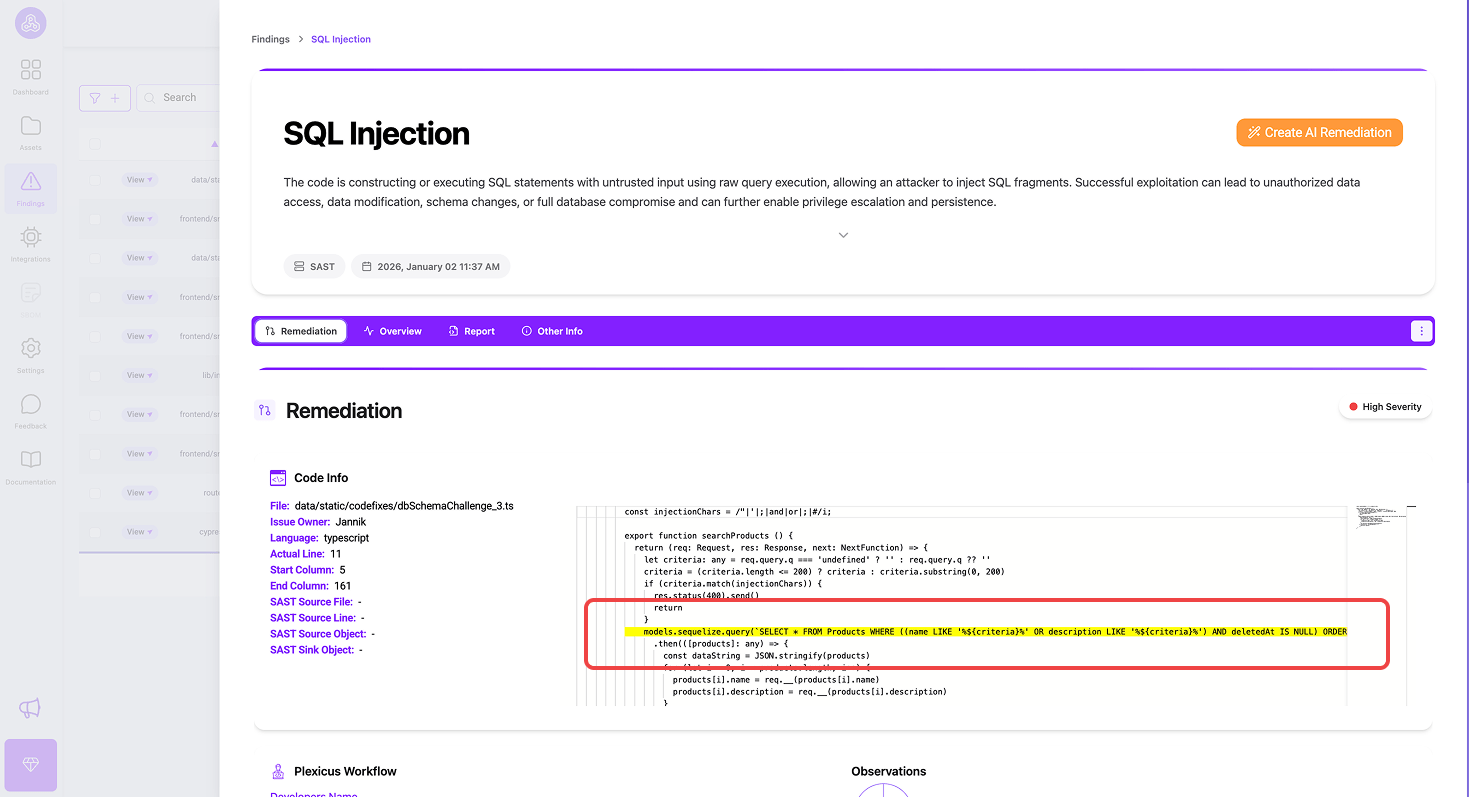

Tarama işlemi tamamlandıktan sonra, tarayıcı tarafından bulunan belirli bir güvenlik sorununun ayrıntılarına tıklayabilirsiniz.

Bu, size güvenlik açığı hakkında ayrıntılı bilgi vermek için bir açılır pencere gösterecektir. Kod bloğu, güvenlik açığına neden olan ve düzeltilmesi gereken kodu size gösterecektir.

Sorunu düzeltmeye hazır olduğunuzda, düzeltmeyi başlatmak için AI Düzeltme Oluştur düğmesine tıklayabilirsiniz.

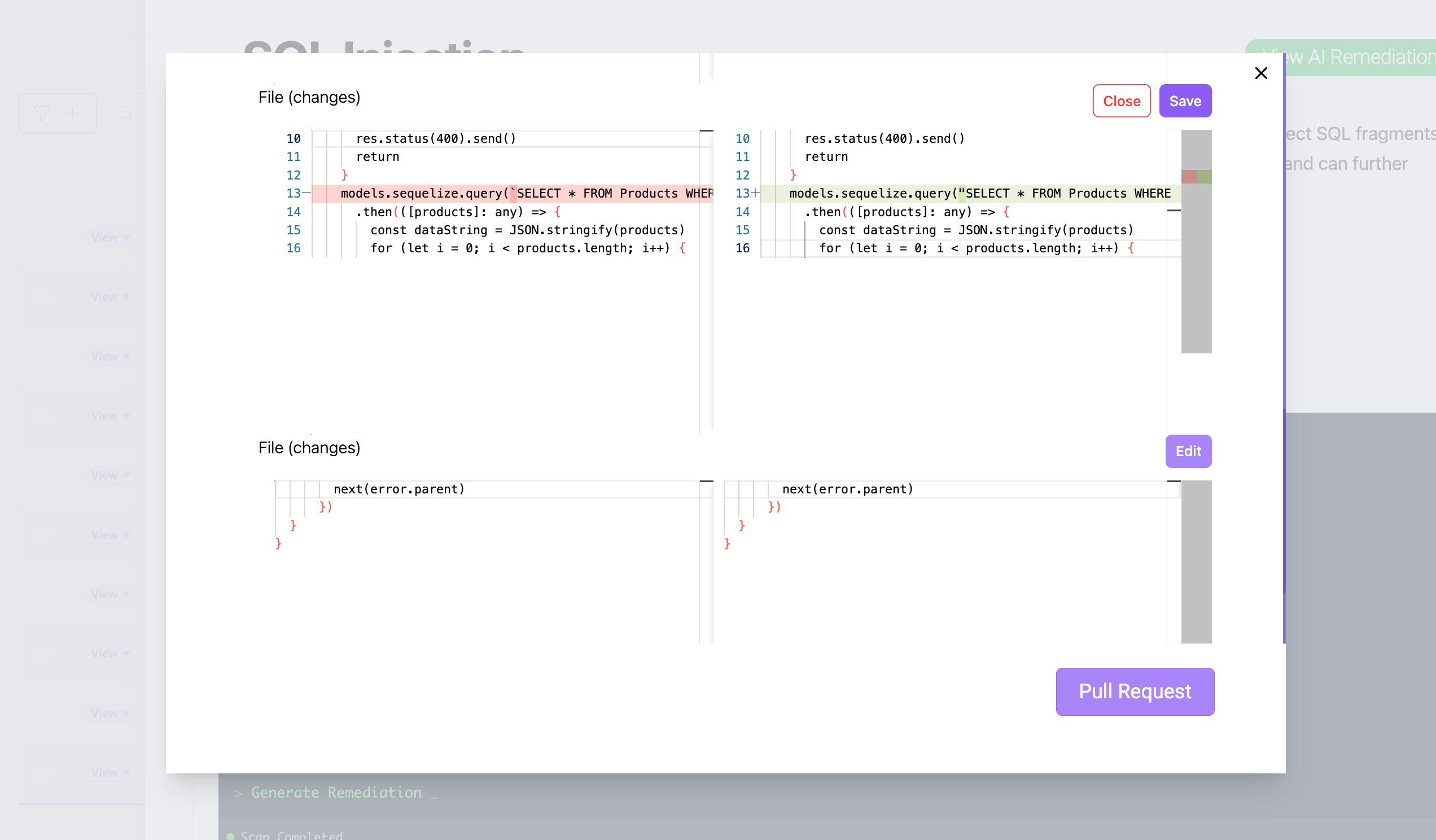

Düzeltme işlemi tamamlandıktan sonra, bir pull request yapmanızı öneren bir açılır pencere görünecektir. AI tarafından önerilen değişiklikleri kontrol edebilir veya gerekirse bir kod bloğunda manuel olarak düzenleyebilirsiniz.

AI düzeltmesi doğrudan kodda uygulanmaz; bunun yerine, pull request süreciyle onaylanması gerekir. Plexicus, platformda farklı rollere farklı yetenekler tanıyan rol tabanlı erişim kontrolü uygular. Rolleri farklı şekilde buradan kontrol edebilirsiniz.

Bu, değişikliklerin üretim koduna birleştirilmeden önce doğrulanmasını sağlayarak yüksek kaliteyi ve geliştirici güvenini koruyan insan döngüsünde bir süreç oluşturur.

Adım 4: CI Gating ile Doğrulama

Bir düzeltme uygulandıktan sonra, güvenlik açığının bir sonraki sürüm sırasında kod tabanına geri dönmemesini sağlamanız gerekir.

Güvenlik aracınızı PR (Pull Request) sürecine entegre edin. Bir geliştirici yeni bir parametresiz sorgu eklerse, derleme başarısız olmalıdır. Plexicus’un CI gating özelliği, kodun üretime ulaşmadan önce GitHub, GitLab gibi kaynak kod yönetiminizde doğrudan anında geri bildirim sağlayarak bir güvenlik ağı görevi görür.

Plexicus, birkaç adımda CI gating mekanizması kurmanıza olanak tanır:

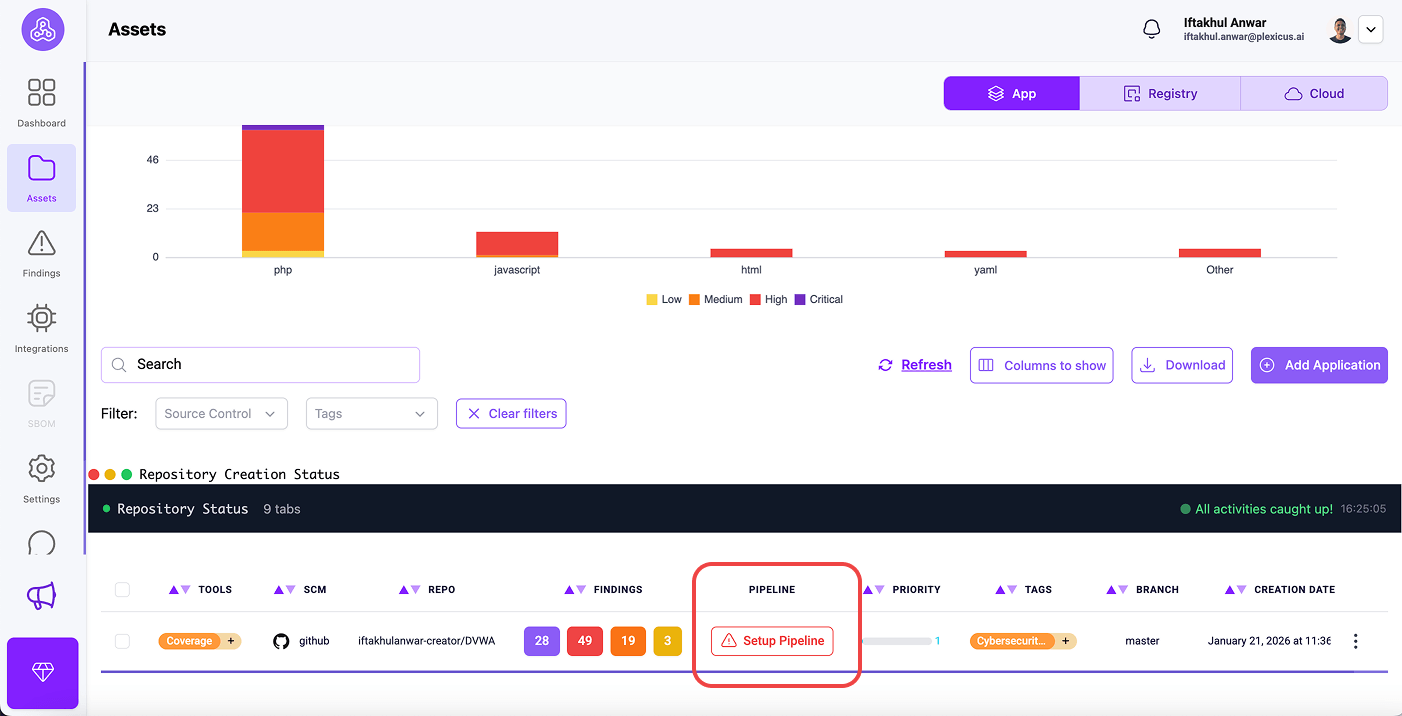

- Varlık menüsüne gidin.

- Uygulama sekmesinde, bağlı depoyu bulacaksınız.

- Bağlı deponuzda, CI geçişini ayarlamak için Boru Hattını Ayarla’ya tıklayın

- Bir açılır pencere görünecek ve SCM’nizde boru hattını yapılandırmanızı isteyecek. Tamam’a tıklayın

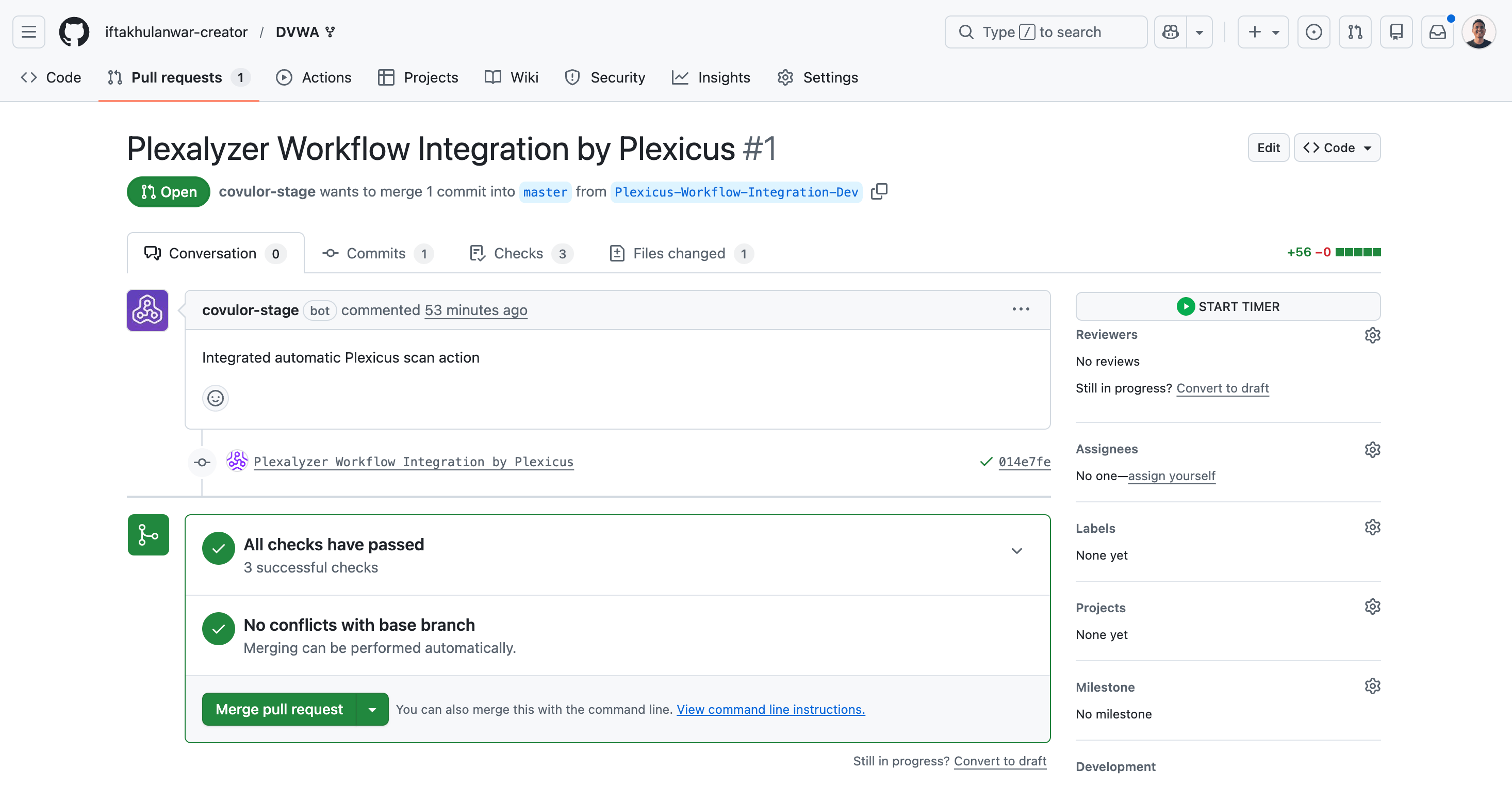

- Tamam’a tıkladıktan sonra, GitHub çekme isteği sekmesine yönlendirileceksiniz. GitHub eylemlerinizde Plexicus’u entegre etmek için çekme isteğini birleştirme izninizi isteyin.

- Plexicus iş akışı entegrasyonunu birleştirdikten sonra, deponuz kod değişikliklerinde sürekli çalışan otomatik güvenlik taraması kazanır. Ana dalınıza yapılan her itme ve çekme isteğinde otomatik olarak çalışacaktır.

Karşılaştırma: Neden Otomasyon Kazanır

Manuel iyileştirmeye güvenmek, her kod itişinizde büyüyen bir güvenlik açığı borcu oluşturur. Manuel bir pentest bir SQLi bulduğunda, bu kod genellikle aylardır üretimde olur.

Plexicus gibi birleşik bir platform kullanarak, birden fazla aracı (SAST, DAST ve AI İyileştirme dahil) tek bir cam panelde birleştirirsiniz. Bu sadece SQLi’yi bulmakla kalmaz; Otomatik Görev Oluşturma yoluyla düzeltmeyi üreterek ve bileti otomatik olarak güncelleyerek döngüyü kapatır.

| Özellik | Eski Yöntem (Manuel) | Modern Yöntem (Otomatik) |

|---|---|---|

| Tespit | Manuel kod incelemeleri / PDF raporları | Gerçek zamanlı SAST & DAST Tarama |

| Düzeltme | ”Lütfen Düzelt” ile Jira biletleri | Toplu Otomatik Düzeltme & AI İyileştirme |

| Doğrulama | Yıllık Penetrasyon Testleri | Sürekli CI/CD Geçişi |

| Kapsam | Sadece ana uygulamalar | Tam Saldırı Yüzeyi İzleme |

Sonuç

SQL Enjeksiyonu çözülmüş bir problem olmasına rağmen, uygulama boşlukları nedeniyle ihlallerin önde gelen nedenlerinden biri olmaya devam etmektedir. Tespit-iyileştirme hattını otomatikleştirerek, geliştiricilerinizi güvenli kod yazmaları için güçlendirirken geliştirme hızını yavaşlatmazsınız.

Plexicus, kod tarama, kayıt ve buluttan AI destekli iyileştirmeye kadar geniş bir araç yelpazesi sunarak uygulamalarınızı koddan buluta kadar güvenli tutar.

Platformu, teknoloji yığınınızla uyumluluğu sağlamak için geniş bir ortam yelpazesini destekler. Desteklenen ana ortamlar arasında Java, Python ve JavaScript gibi programlama dilleri ile AWS, Azure ve Google Cloud gibi bulut sağlayıcıları bulunmaktadır.

SSS:

S1: SQL Enjeksiyonu (SQLi) nedir ve iyileştirme neden hala önemlidir?

C: SQLi, saldırganların veritabanı sorgularını manipüle etmelerine olanak tanıyan bir güvenlik açığıdır ve veri ihlalleri, uyum hataları ve marka zararına yol açabilir. İyileştirme kritiktir çünkü gözden kaçan tek bir güvenlik açığı bile ciddi sonuçlar doğurabilir ve manuel düzeltmeler modern kod tabanlarıyla başa çıkamaz.

S2: SQLi iyileştirme otomasyonu nasıl çalışır?

A: Otomasyon, güvenlik açığı olan kodu tespit etmek için Statik Analiz (SAST) araçlarını kullanır, ardından güvensiz sorguları güvenli uygulamalar (parametreli sorgular gibi) kullanarak yeniden yazmak için yapay zekadan yararlanır ve bu düzeltmeleri geliştirici onayı için gönderir.

S3: SQLi düzeltmesini otomatikleştirmek için ana adımlar nelerdir?

- SAST araçlarını kullanarak kirlenmiş veri akışlarını tespit edin.

- Risk ve ulaşılabilirliğe göre güvenlik açıklarını önceliklendirin.

- Yapay zeka düzeltme motorları kullanarak otomatik düzeltmeler uygulayın.

- Geri dönüşleri önlemek için CI geçişi ile düzeltmeleri doğrulayın.

S4: Plexicus bu süreçte nasıl yardımcı olur?

A: Plexicus, bir platformda birden fazla güvenlik aracını (SAST, DAST ve yapay zeka düzeltme dahil) entegre eder. Tespit, önceliklendirme, düzeltme ve sürekli doğrulamayı otomatikleştirir, uçtan uca düzeltme iş akışını kolaylaştırır.

Plexicus ayrıca rol tabanlı erişim kontrolünü destekler ve kuruluşların farklı kullanıcı türleri (Yöneticiler, Geliştiriciler ve Denetçiler gibi) için izinleri yönetmesine olanak tanır. Bu, kullanıcıların uygun erişim ve sorumluluklara sahip olmasını sağlayarak hem güvenliği hem de iş akışı netliğini artırır. Rol farkları hakkında daha fazla bilgi edinin burada.

S7: Otomatik düzeltmeler doğrudan kod tabanına mı uygulanır?

A: Hayır. Otomatik düzeltmeler, insan incelemesi ve onayı için çekme istekleri aracılığıyla önerilir. Bu, geliştirici denetimini sağlar, kod kalitesini korur ve otomasyon sürecine güven oluşturur.

S7: CI geçişi güvenliği nasıl korur?

A: CI geçişi, güvenlik kontrollerini çekme isteği sürecine entegre eder, yeni güvenlik açıklarının birleştirilmesini engeller ve kod üretime ulaşmadan önce geliştiricilere anında geri bildirim sağlar.

S8: Plexicus hangi ortamları destekler?

A: Plexicus, geniş bir programlama dili yelpazesini (Java, Python, JavaScript, vb.) ve bulut sağlayıcılarını (AWS, Azure, Google Cloud) destekler, teknoloji yığınları arasında uyumluluk sağlar.

S9: Neden otomasyon manuel düzeltmeden daha iyidir?

A: Otomasyon, sürekli tarama, düzeltme ve güvenlik açıklarını ölçekli olarak doğrulama yoluyla düzeltme boşluğunu kapatır, manuel yamalamaya kıyasla riski azaltır ve geliştirici zamanından tasarruf sağlar.

S10: Kendi kodumdaki güvenlik açıklarını ücretsiz olarak nasıl tespit edebilirim?

A: Plexicus tarafından sağlanan ücretsiz SAST aracını kullanarak, kodunuzu SQL enjeksiyonu riskleri dahil olmak üzere güvenlik açıkları için tarayabilirsiniz. Denemek için buraya tıklayın.