Güvenlik Bulgularını Göz Ardı Etmeyi Bırakmak İçin Geliştiricileri Nasıl Durdurursunuz (Ve Güvenlik Açıklarını Daha Hızlı Düzeltin)

Güvenlik araçları, gürültülü engeller olarak bir üne sahiptir. Bir geliştirici kodu gönderdiğinde ve CI/CD hattı 500 sayfalık bir PDF raporuyla başarısız olduğunda, doğal tepkileri sorunları düzeltmek değil, onları görmezden gelmek veya kodu zorla birleştirmektir.

Bu uyarı yorgunluğu ölçülebilir. Sektör verileri, DevOps ekiplerinin %33’ünün zamanlarının yarısından fazlasını yanlış pozitifleri ele alarak harcadığını gösteriyor. Sorun, geliştiricilerin güvenliği umursamaması değil. Sorun, çoğu güvenlik aracının geliştirici deneyiminin (DevEx) bozuk olmasıdır. Çok geç tarama yaparlar, çok az bağlam sağlarlar ve çok fazla manuel araştırma talep ederler.

İşte güvenliği CI/CD hattına taşıyarak iş akışı sorununu çözmenin yolu.

Neden Önemli: “30 Dakika vs. 15 Saat” Kuralı

Güvenlik bulgularını görmezden gelmek, hızı öldüren birikmiş bir borç yaratır.

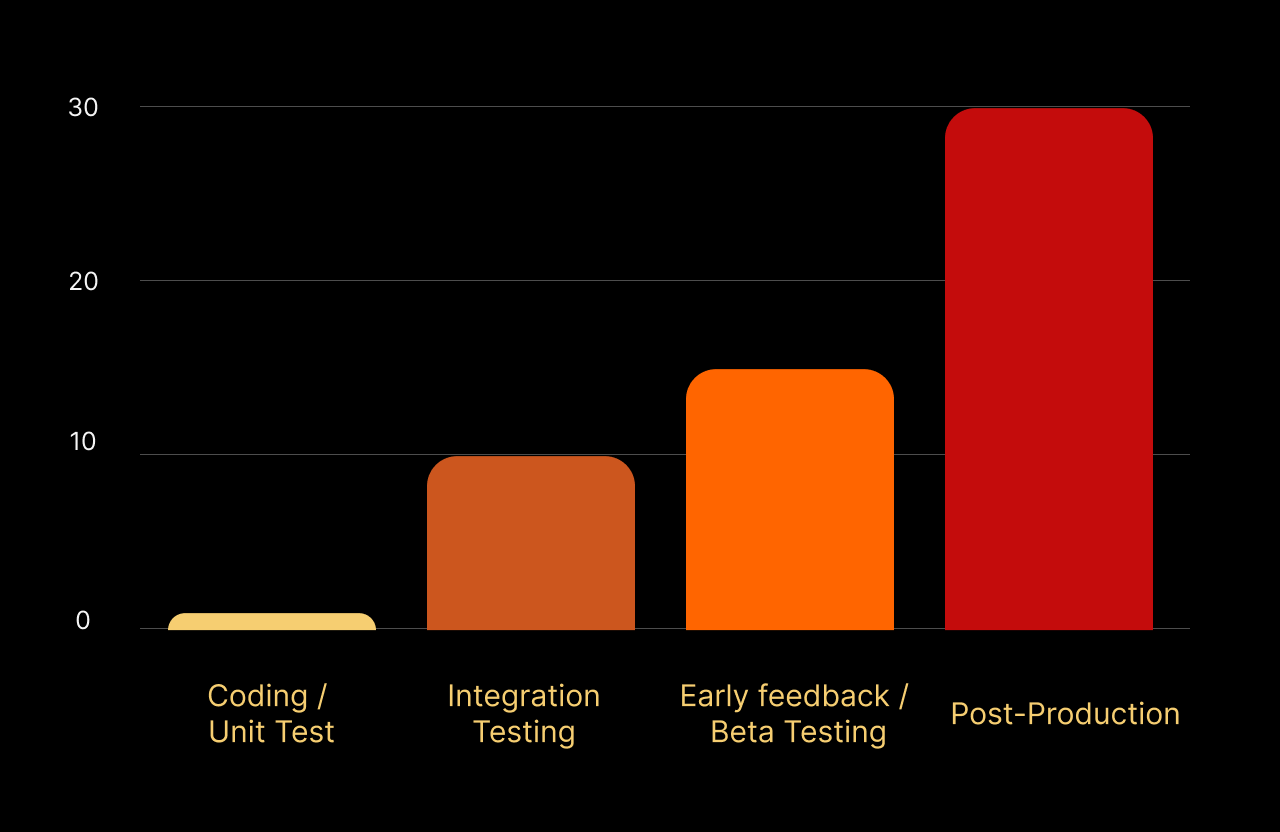

NIST verileri, bir geliştiricinin bir güvenlik açığını Çekme İsteği (PR) incelemesi sırasında düzeltirse, bunun yaklaşık 30 dakika sürdüğünü öne sürüyor. Aynı kusur, üretim sonrası testlerde yakalanırsa, bağlamı yeniden öğrenmek ve düzeltmek için 15 saatten fazla sürebilir.

Üretim sonrası aşamada güvenlik açıklarını düzeltmek, geliştirme aşamasına göre 30 kat daha pahalıdır.

Mühendislik liderleri için iş gerekçesi açıktır: DevEx güvenliğini artırmak sadece güvenlikle ilgili değildir; ekibinizin mühendislik kapasitesinin %30’unu geri kazanmakla ilgilidir.

İş Akışını Nasıl Düzeltirsiniz

Amaç, “hataları bulmak”tan “hataları düzeltmek”e geçiş yapmaktır ve bunu Pull Request arayüzünden çıkmadan yapmaktır.

Adım 1: Gizli Bilgileri ve Kod Sorunlarını Tespit Etme

Eski araçlar genellikle gece taraması yapar. O zamana kadar, geliştirici yeni bir göreve geçmiş olur. Tespiti, kodun sunucuya gönderildiği tam ana kaydırmanız gerekir.

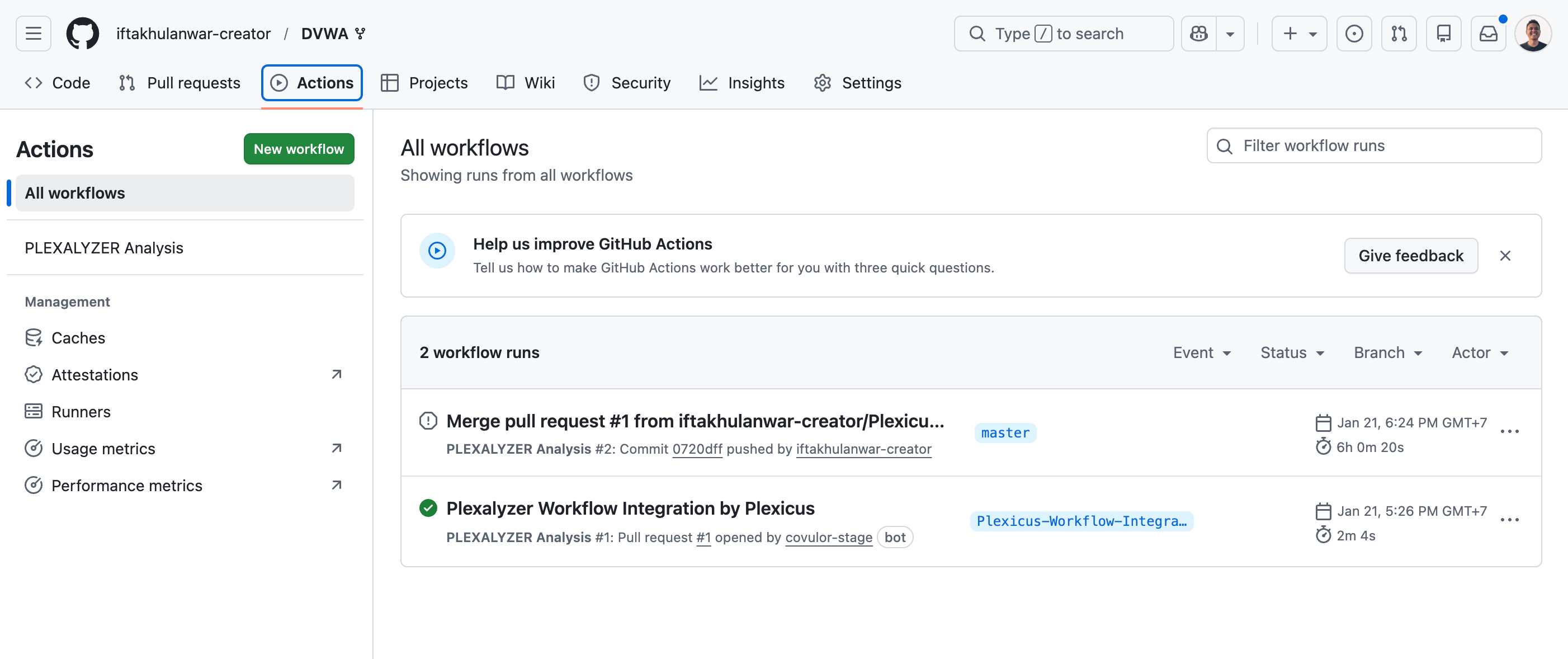

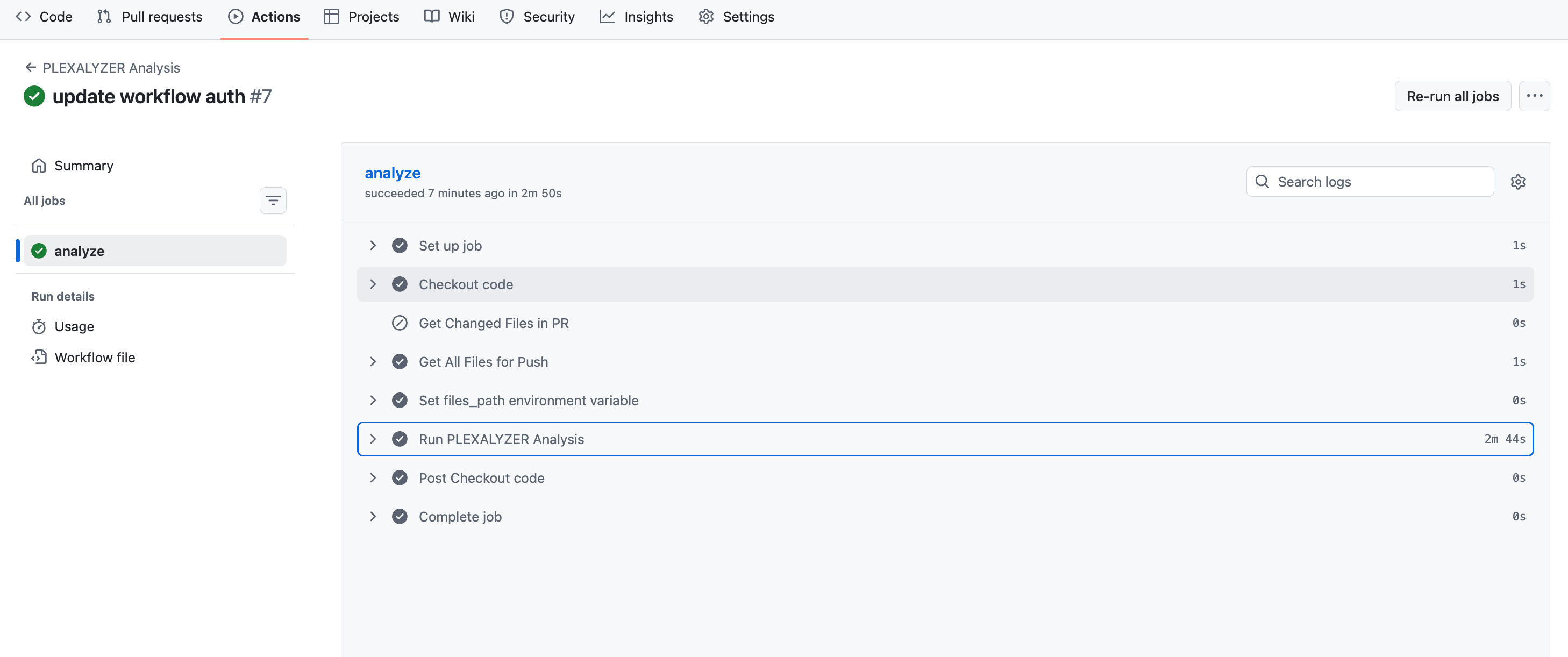

Plexicus’ta, güvenlik araçlarını CI/CD hattına entegre edebilirsiniz. Bir Pull Request yapıldığında hemen tarama yapacaktır. Kodunuzda (Git) Gizli Bilgiler tespiti ve Statik kod analizi (SAST) gerçekleştirir.

Plexicus’u CI/CD hattına entegre etmek için bu adımları izleyebilirsiniz.

Adım 2: Önceliklendirme

Uyarı yorgunluğundan kaçının. Bulunan güvenlik sorunları için önceliklendirme yapın.

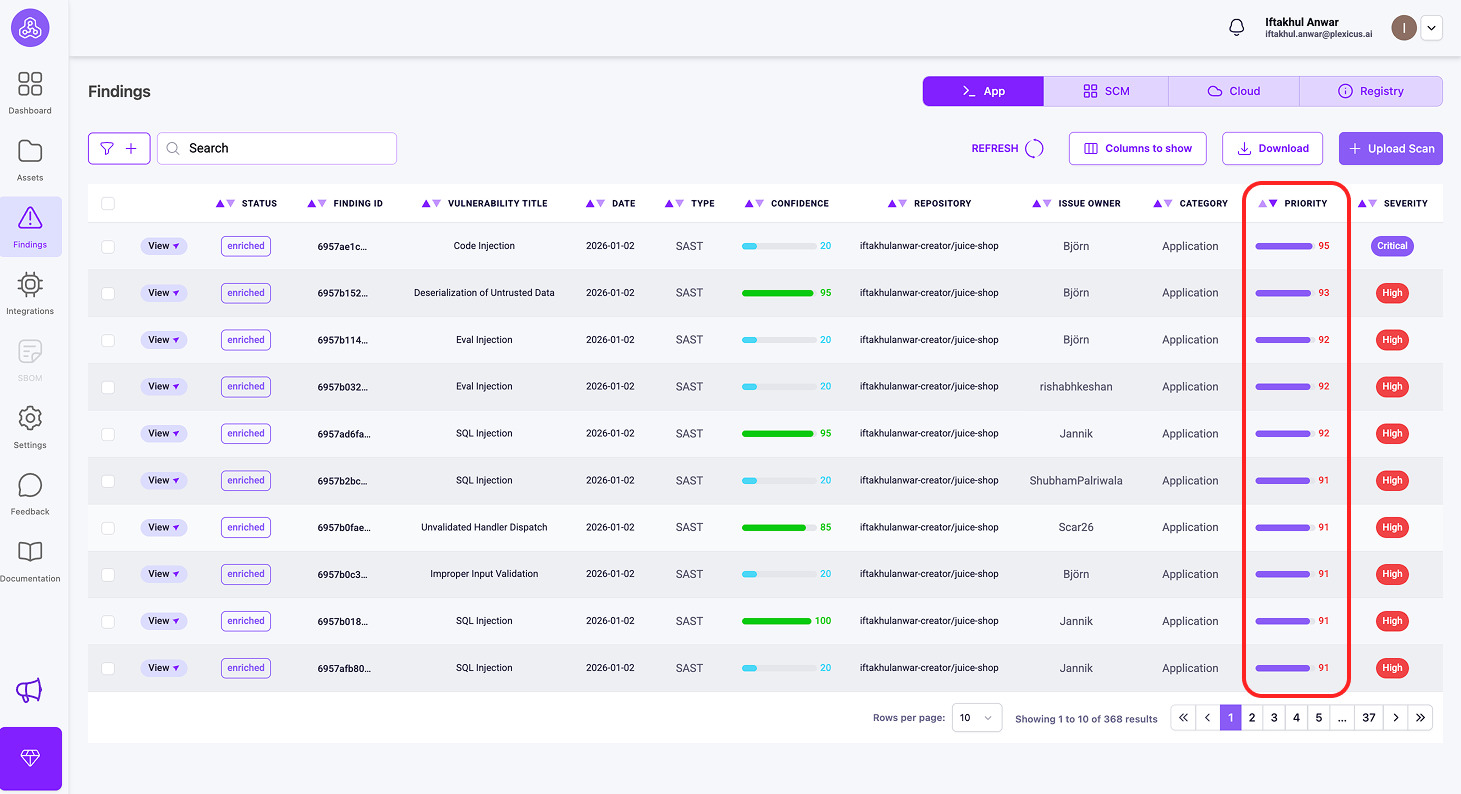

Plexicus, hangi güvenlik açıklarını önce ele almanız gerektiğine karar vermenize yardımcı olacak metrikler sunar:

a) Öncelik metrikleri

Ne ölçer: Sorunun ne kadar acil çözülmesi gerektiği

Bu bir skordur (0-100) ve teknik ciddiyet (CVSSv4), iş etkisi ve istismar edilebilirliği birleştirerek tek bir sayı oluşturur. Bu sizin eylem sıranızdır - hemen ne yapılması gerektiğini bilmek için Öncelik’e göre sıralayın. Öncelik 85, “her şeyi bırak ve bunu hemen düzelt” anlamına gelirken, Öncelik 45, “bunu bir sonraki sprint için planla” anlamına gelir.

Örnek: Kullanımdan kaldırılmış bir aşama hizmetinde Uzaktan Kod Yürütme (RCE)

Eski bir aşama hizmeti, Uzaktan Kod Yürütme açığı içermektedir. Hizmet teknik olarak hala çalışıyor ancak kullanılmıyor, üretime bağlı değil ve yalnızca dahili bir IP izin listesi üzerinden erişilebilir.

- CVSSv4: 9.8 (kritik teknik ciddiyet)

- İş Etkisi: 30 (üretim verisi yok, müşteri etkisi yok, kullanımdan kaldırılmış hizmet)

- İstismar Edilebilirlik: 35 (dahili ağ erişimi ve hizmete özgü bilgi gerektirir)

- Öncelik: 42

Neden Önceliğe Bakmalısınız:

Kağıt üzerinde, CVSSv4 (9.8) “kritik” diye bağırıyor. Sadece CVSS’e bakarsanız, bu panik ve acil durum tatbikatlarını tetikler.

Öncelik (42) gerçek hikayeyi anlatır.

Çünkü hizmet kullanımdan kaldırılmış, üretimden izole edilmiş ve hassas veri içermiyor, iş için gerçek risk düşüktür. Öncelik, aciliyeti doğru bir şekilde düşürür ve şöyle der:

“Bunu planlı temizlik veya devre dışı bırakma sırasında düzeltin, acil bir durum değil.”

Bu, ekiplerin mühendisleri kritik işlerden çekip, zaten kullanım dışı olan bir sistemdeki bir açığı düzeltmek için zaman kaybetmelerini önlemeye yardımcı olur.

b) Etki

Ne ölçer: İşletme sonuçları

Etki (0-100), güvenlik açığı istismar edildiğinde ne olacağını değerlendirir ve sizin özel bağlamınızı dikkate alır: veri hassasiyeti, sistem kritiklik derecesi, iş operasyonları ve yasal uyumluluk.

Örnek: Bir depoda ifşa edilen sabit kodlanmış bulut kimlik bilgileri

Bir dizi bulut erişim anahtarı yanlışlıkla bir Git deposuna taahhüt edilir.

- Etki 90: Anahtarlar, müşteri verilerini okuma ve altyapı oluşturma iznine sahip bir üretim bulut hesabına aittir. İstismar, veri ihlallerine, hizmet kesintilerine ve uyumluluk ihlallerine yol açabilir.

- Etki 25: Anahtarlar, hassas veri içermeyen, sıkı harcama limitleri olan ve üretim sistemlerine erişimi olmayan bir sanal alan hesabına aittir. Kötüye kullanılsa bile, iş etkisi minimaldir.

Neden Etki Önemlidir:

Güvenlik açığı aynı: ifşa edilen kimlik bilgileri, ancak işletme sonuçları kökten farklıdır. Etki puanları, saldırganın gerçekten neyi etkileyebileceğini yansıtır, sadece teknik olarak neyin yanlış gittiğini değil.

c) EPSS

Ne ölçer: Gerçek dünya tehdit olasılığı

EPSS, belirli bir CVE’nin önümüzdeki 30 gün içinde vahşi doğada istismar edilme olasılığını tahmin eden bir puandır (0.0-1.0).

Örnek: Çok farklı gerçek dünya riski olan iki güvenlik açığı

Güvenlik Açığı A: 2014’ten kalma kritik bir uzaktan kod yürütme açığı

- CVSS: 9.0 (kağıt üzerinde çok ciddi)

- EPSS: 0.02

- Bağlam: Güvenlik açığı iyi biliniyor, yamalar yıllardır mevcut ve bugün neredeyse hiç aktif istismar yok.

Güvenlik Açığı B: Yeni açıklanan bir kimlik doğrulama atlatma

- CVSS: 6.3 (orta teknik ciddiyet)

- EPSS: 0.88

- Bağlam: Kavram kanıtı istismarlar kamuya açık, saldırganlar bunları aktif olarak tarıyor ve istismar zaten gözlemlenmiş.

EPSS’ye Neden Bakmalısınız:

CVSS size bir güvenlik açığının ne kadar kötü olabileceğini söyler. EPSS ise şu anda saldırıya uğrama olasılığının ne kadar yüksek olduğunu belirtir.

Güvenlik Açığı A, çok daha yüksek bir CVSS puanına sahip olsa da, EPSS bunun yakın zamanda istismar edilme olasılığının düşük olduğunu gösteriyor. Güvenlik Açığı B, daha düşük CVSS puanına rağmen, daha acil bir tehdit oluşturur ve öncelikli olarak ele alınmalıdır.

Bu, ekiplerin bugün gerçekleşen gerçek saldırılara odaklanmasına, sadece teorik en kötü senaryolara değil, yardımcı olur.

Bu metrikleri önceliklendirme için kontrol etmek için şu adımları izleyebilirsiniz:

- Depo bağlantınızın kurulduğundan ve tarama işleminin tamamlandığından emin olun.

- Ardından önceliklendirme için ihtiyaç duyduğunuz metrikleri bulmak üzere Bulgu menüsüne gidin.

Anahtar Farklılıklar

| Metrik | Cevaplar | Kapsam | Aralık |

|---|---|---|---|

| EPSS | “Saldırganlar bunu kullanıyor mu?” | Küresel tehdit manzarası | 0.0-1.0 |

| Öncelik | “Önce neyi düzeltmeliyim?” | Birleşik aciliyet puanı | 0-100 |

| Etkisi | “Benim işim için ne kadar kötü?” | Kuruma özgü | 0-100 |

Adım 3: Güvenlik Açıklarını Düzeltme

Çoğu iş akışının başarısız olduğu yer burasıdır. Bir geliştiriciye “SQL enjeksiyonunuz var” demek, düzeltmeyi araştırmalarını gerektirir. Bu sürtünme, uyarıların göz ardı edilmesine yol açar.

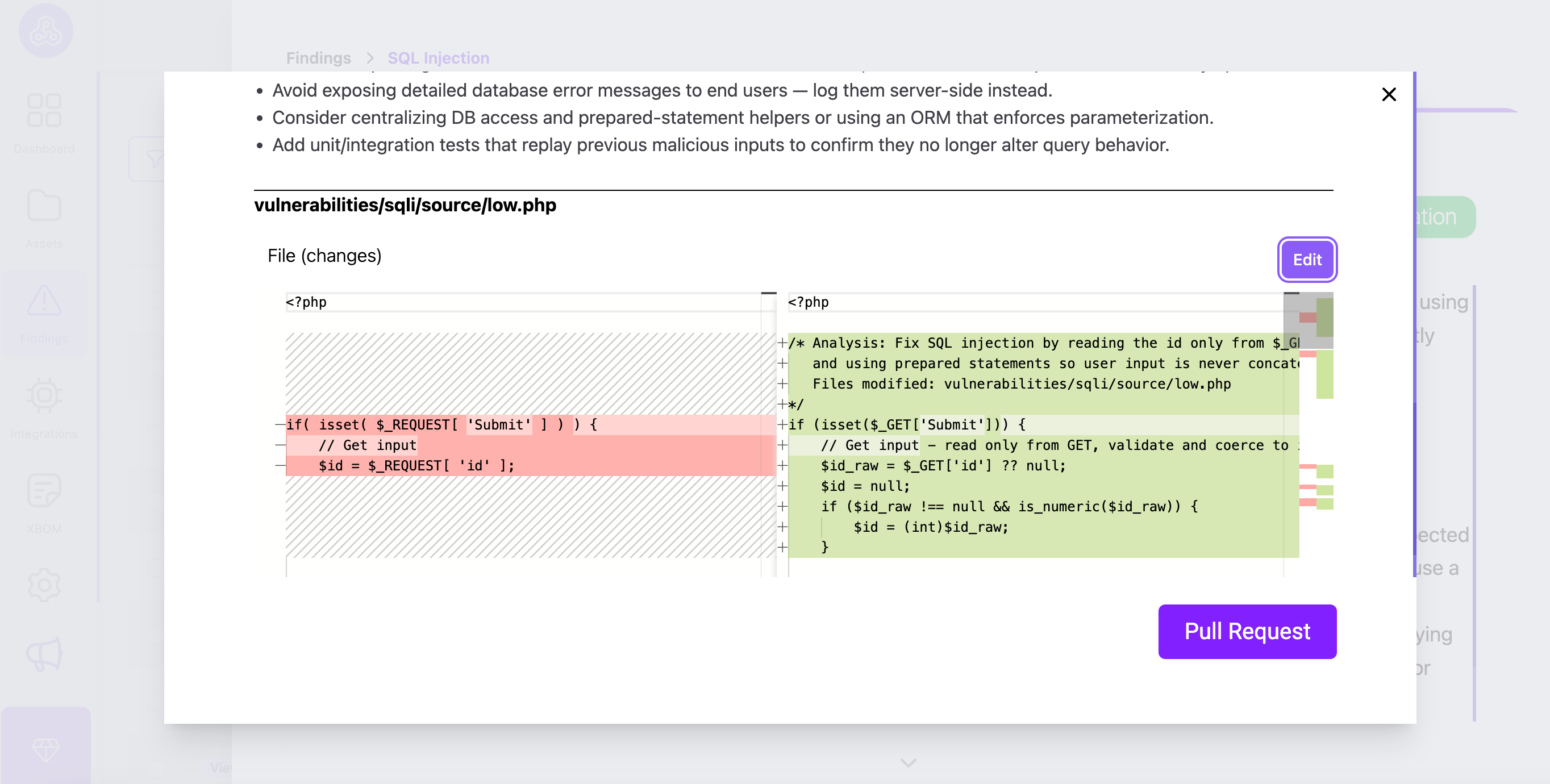

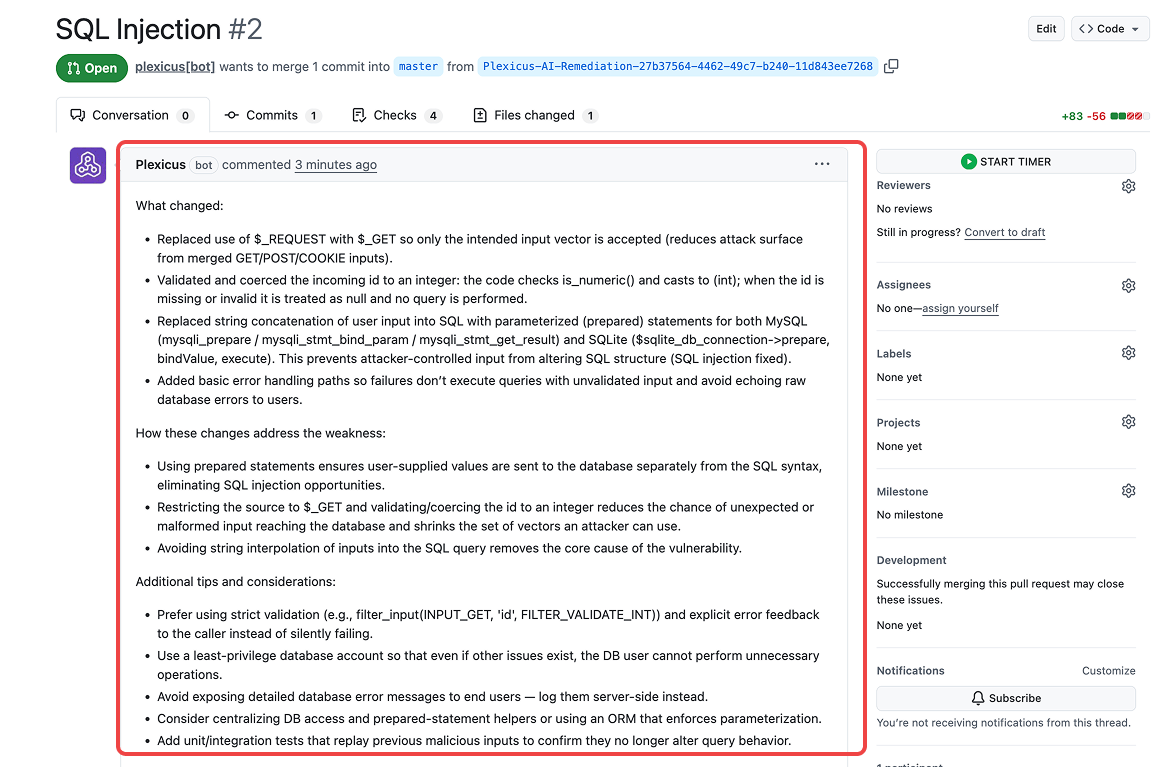

Plexicus güvenlik açıklarını otomatik olarak düzeltir. Sadece bir sorunu işaretlemek yerine, plexicus savunmasız kod bloğunu analiz eder ve tam kod düzeltmesini önerir.

Geliştiricinin çözüm bulmak için Stack Overflow’a gitmesine gerek yoktur. Sadece önerilen yamanın üzerinden geçip kabul ederler. Bu, 1 saatlik bir araştırma görevini 1 dakikalık bir inceleme görevine dönüştürür.

Adım 4: PR Dekorasyonu

Bir geliştiriciyi hataları görmek için yeni bir araç açmaya zorlamak bir iş akışı katilidir. Bulgular, geliştiricinin zaten çalıştığı yerde görünmelidir.

Plexicus, bulguları doğrudan değişen kod satırlarına yorum olarak göndermek için PR dekorasyonlarını kullanır.

- Eski yol: “Yapı başarısız oldu. Hata günlüklerini kontrol edin.” (Geliştirici 20 dakika günlükleri arar).

- Yeni yol: Plexicus Satır 42’ye yorum yapar: “Yüksek Ciddiyet: Burada AWS Anahtarı tespit edildi. Lütfen kaldırın.”

Adım 4: CI Geçişi

Geleneksel CI kapıları yalnızca engelleme işlevi görürken, Plexicus otomatik olarak düzeltmeler oluşturur ve iyileştirme koduyla pull request’ler (PR) yaratır. Bu, bir kapı birleştirmeyi engellediğinde, geliştiricilerin sürtünmeyi azaltarak birleştirmeye hazır düzeltme PR’leri aldığı anlamına gelir.

Karşılaştırma: Geleneksel Tarayıcılar vs. Plexicus

| Özellik | Geleneksel Güvenlik Araçları | Plexicus |

|---|---|---|

| Entegrasyon Noktası | Ayrı Gösterge Paneli / Gece Taraması | CI/CD Pipeline (Anında) |

| Geri Bildirim Döngüsü | PDF Raporları veya Konsol Günlükleri | PR Dekorasyonları (Akış İçi Yorumlar) |

| Eyleme Geçirilebilirlik | “İşte bir sorun” | “İşte AI İyileştirme düzeltmesi” |

| Düzeltme Süresi | Günler (Bağlam Değişimi Gerektirir) | Dakikalar (Kod İncelemesi Sırasında) |

Anahtar çıkarım

Geliştiriciler güvenlik bulgularını tembel oldukları için göz ardı etmezler. Onları göz ardı ederler çünkü araçlar verimsiz ve kesintiye neden olur.

Güvenliği CI/CD pipeline’ına kaydırarak, dinamiği değiştirirsiniz. Geliştiricilerden “çalışmayı bırakıp güvenlik yapmalarını” istemiyorsunuz; zaten yaptıkları kod incelemesinin bir parçası olarak güvenliği dahil ediyorsunuz.

Plexicus gibi araçlar kullandığınızda, döngüyü tamamen kapatırsınız. Sorunu pipeline’da tespit eder, PR’de vurgular ve Plexicus AI iyileştirme düzeltmesini uygularsınız.

Pipeline’ınızı temizlemeye hazır mısınız?

Bir sonraki Çekme İsteğinizi tarayarak sırları bulun ve Plexicus’un düzeltmesini sağlayın. Plexicus, Jenkins veya GitHub Actions gibi popüler CI/CD platformlarıyla ve GitHub, GitLab ve Bitbucket gibi sürüm kontrol sistemleriyle sorunsuz bir şekilde entegre olur. Bu uyumluluk, mevcut araç zincirinize sorunsuz bir şekilde uyum sağlamasını ve güvenlik iyileştirmesini geliştirme iş akışınızın zahmetsiz bir parçası haline getirir.

Plexicus ayrıca kodunuzu hemen güvence altına almanıza yardımcı olmak için ücretsiz bir Topluluk Katmanı sunar. Daha fazla ayrıntı için fiyatlandırma sayfasını kontrol edin. Bugün başlayın, maliyet yok, engel yok.

Sıkça Sorulan Sorular (SSS)

1. Plexicus nedir?

Plexicus, CI/CD hattınıza doğrudan entegre olan ve kod itildiği anda güvenlik açıklarını, sırları ve kod sorunlarını tespit edip düzeltmenize yardımcı olan bir CNAPP ve ASPM platformudur.

2. Plexicus, geliştiricilerin güvenlik açıklarını daha hızlı düzeltmelerine nasıl yardımcı olur?

Plexicus, güvenlik taramasını Çekme İsteği (PR) aşamasına kaydırarak sorunları hemen işaretler ve önerilen kod düzeltmelerini sağlar. Bu, düzeltme için gereken zaman ve çabayı azaltır ve uyarı yorgunluğunu önlemeye yardımcı olur.

3. Plexicus hangi tür sorunları tespit eder?

Plexicus, SDLC’nin tamamında birden fazla türde güvenlik sorununu tespit eder, bunlar arasında: kodda gizli bilgiler (açığa çıkan kimlik bilgileri, API anahtarları), statik kod güvenlik açıkları (SAST), bağımlılık güvenlik açıkları (SCA), kod olarak altyapı yanlış yapılandırmaları, konteyner güvenlik sorunları, bulut güvenlik duruşu, CI/CD boru hattı güvenliği, lisans uyumluluğu ve dinamik uygulama güvenlik açıkları (DAST) bulunmaktadır. Platform, uygulama güvenliğinin kapsamlı bir şekilde ele alınması için 20’den fazla güvenlik aracıyla entegre olur.

4. Plexicus güvenlik açıklarını nasıl önceliklendirir?

Plexicus, üç ana metriği kullanır: Öncelik (ciddiyet, iş etkisi ve istismar edilebilirliği birleştirir), Etki (iş sonuçları) ve EPSS (gerçek dünya istismar olasılığı). Bu metrikler, ekiplerin en acil ve etkili sorunlara odaklanmasına yardımcı olur.

5. Plexicus güvenlik açıklarını otomatik olarak düzeltir mi?

Evet, Plexicus, savunmasız kodu analiz eder ve geliştiricilerin doğrudan PR içinde inceleyip kabul edebileceği yamalar önerir, böylece manuel araştırmayı en aza indirir.

6. Bulgular geliştiricilere nasıl iletilir?

Bulgular, PR dekorasyonları olarak, PR içindeki belirli kod satırlarına yapılan yorumlar şeklinde gönderilir, böylece geliştiriciler onları zaten çalıştıkları yerde görürler.

7. Plexicus hangi CI/CD platformlarını ve sürüm kontrol sistemlerini destekler?

Plexicus, Jenkins ve GitHub Actions gibi popüler CI/CD platformlarıyla entegre olur ve GitHub, GitLab ve Bitbucket dahil olmak üzere sürüm kontrol sistemleriyle çalışır.

8. Plexicus’un ücretsiz bir versiyonu var mı?

Evet, Plexicus ücretsiz bir Topluluk Katmanı sunar. Ücretsiz olarak başlayabilirsiniz. Detaylar için fiyatlandırma sayfasını kontrol edin.

9. Geliştiriciler neden genellikle güvenlik bulgularını görmezden gelir?

Geliştiriciler genellikle bulguları görmezden gelir çünkü güvenlik araçları rahatsız edici, gürültülü ve zaman alıcı olabilir. Plexicus, güvenliği mevcut iş akışının bir parçası haline getirerek ve uygulanabilir çözümler sunarak bu sorunu ele alır.