10 lựa chọn thay thế Aikido Security hàng đầu cho năm 2026: Từ giảm tiếng ồn đến sửa chữa tự động

Aikido Security trở nên phổ biến nhờ cắt giảm các cảnh báo không cần thiết. Bằng cách tập trung vào khả năng tiếp cận, nó đã giúp các nhà phát triển tránh được “spam lỗ hổng” mà các máy quét cũ tạo ra. Nhưng vào năm 2026, chỉ biết lỗi nào có thể tiếp cận được không còn đủ nữa.

Giờ đây, khi các tác nhân AI tạo ra hơn 41% mã doanh nghiệp và các nhà nghiên cứu đã tìm thấy hơn 256 tỷ dòng mã do AI tạo ra, thách thức đã thay đổi. Câu hỏi không còn là “Tôi nên sửa lỗi nào?” mà là “Làm thế nào để tôi có thể sửa tất cả chúng?”

Hướng dẫn này xem xét các lựa chọn thay thế hàng đầu cho Aikido vào năm 2026, không chỉ ưu tiên giảm tiếng ồn mà còn khắc phục tự động và bao phủ đầy đủ từ Mã đến Đám mây.

Nhìn lướt qua: 10 lựa chọn thay thế hàng đầu cho Aikido vào năm 2026

| Nền tảng | Tốt nhất cho | Điểm khác biệt cốt lõi | Tự động hóa sửa lỗi | Mô hình giá |

|---|---|---|---|---|

| Plexicus | Sửa lỗi tự động | Codex Remedium AI Agents | Toàn bộ (AI PRs) | Theo nhà phát triển |

| Snyk | Niềm tin của nhà phát triển | Công cụ DeepCode AI thời gian thực | Một phần (Cập nhật) | Theo nhà phát triển |

| Jit | Điều phối an ninh | Gói công cụ đơn giản hóa | Hướng dẫn | Theo nhà phát triển |

| Cycode | Chuỗi cung ứng | Tăng cường tính toàn vẹn mã | Thủ công/Hướng dẫn | Theo nhà phát triển |

| Apiiro | Ưu tiên rủi ro | Đồ thị ngữ cảnh sâu | Thủ công | Doanh nghiệp |

| Ox Security | ASPM chủ động | Công cụ VibeSec toàn bộ pipeline | Hướng dẫn | Theo khối lượng công việc |

| Wiz | Hiển thị đám mây | Đồ thị an ninh hàng đầu ngành | Thủ công | Theo khối lượng công việc |

| GitHub AS | An ninh trong repo | Kiểm tra nền tảng gốc | Một phần | Theo người cam kết |

| SonarQube | Chất lượng mã | Phân tích tĩnh sâu (SAST) | Thủ công | Theo dự án |

| ArmorCode | Tổ chức lớn | Tích hợp dữ liệu đa công cụ | Thủ công | Doanh nghiệp |

Tại sao nên lắng nghe chúng tôi?

Tại Plexicus, chúng tôi tin rằng kỷ nguyên của an ninh “Chỉ phát hiện” đã qua. Vào năm 2026, các nhà phát triển không cần thêm một bảng điều khiển nào nữa. Họ cần một đối tác có thể sửa chữa các vấn đề an ninh… Chúng tôi tập trung vào An ninh dẫn đầu bởi sản phẩm, đảm bảo rằng an ninh là một sản phẩm phụ không gây cản trở trong quá trình phát triển, không phải là một trở ngại.

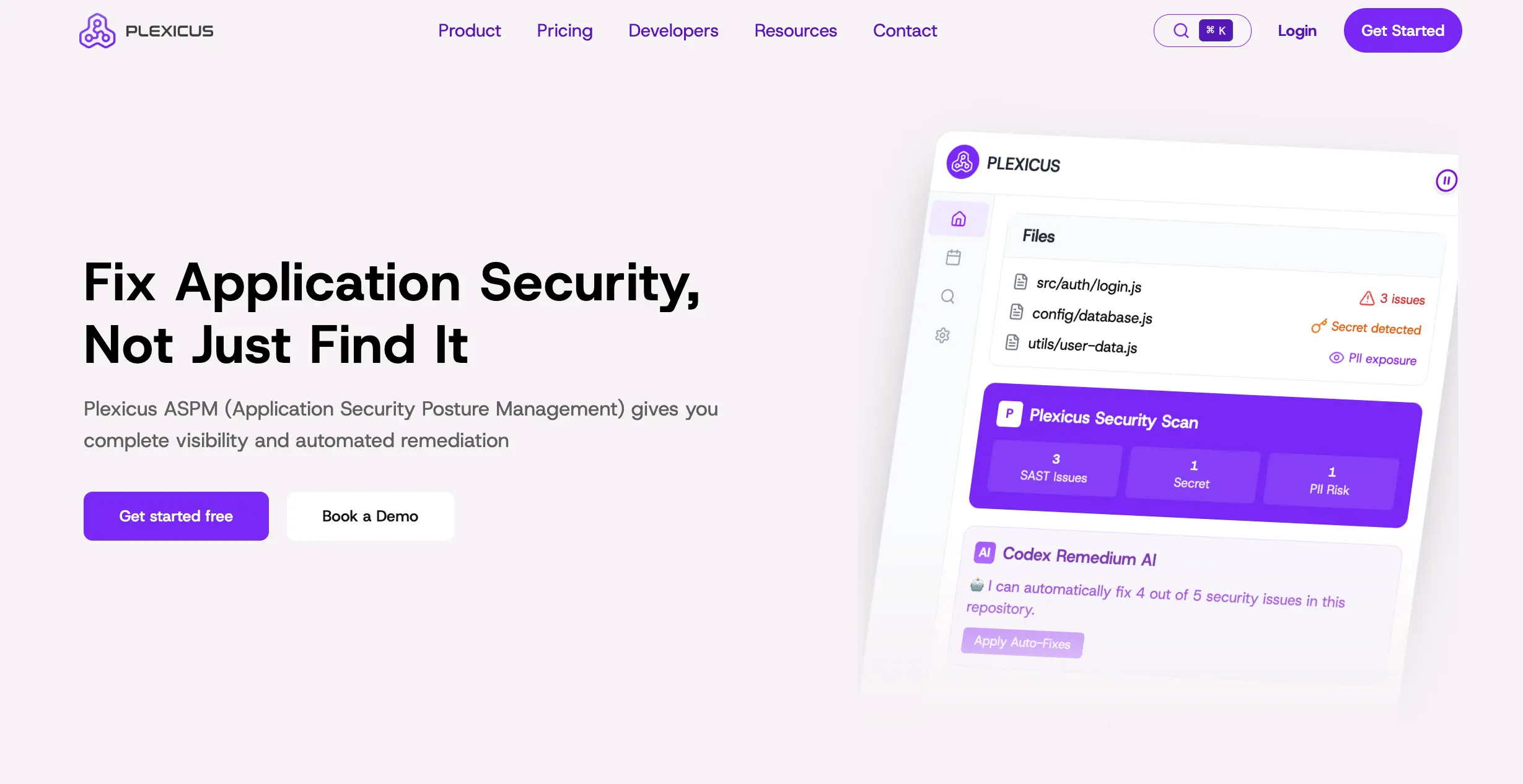

1. Plexicus (Người dẫn đầu về khắc phục)

Plexicus là sự phát triển tự nhiên cho các nhóm yêu thích sự yên tĩnh của Aikido nhưng ghét việc phải sửa vé thủ công. Trong khi Aikido lọc tiếng ồn, Plexicus xử lý công việc.

- Tính năng chính: Codex Remedium là một tác nhân AI tự động phân tích lỗ hổng, hiểu mã nguồn cục bộ và gửi một Pull Request đã được kiểm tra và hoạt động.

- Ưu điểm: Giảm MTTR xuống 95%. Nó kết hợp ASPM và CSPM vào một quy trình làm việc do AI điều khiển.

- Nhược điểm: Các tác nhân AI cần cấu hình ban đầu để phù hợp với phong cách doanh nghiệp cụ thể.

- Tại sao chọn nó: Nếu đội ngũ kỹ thuật của bạn đang chìm trong một danh sách dài các lỗ hổng có thể tiếp cận mà không ai có thời gian để sửa chữa.

- Giá năm 2026: Minh bạch 49,90 USD/nhà phát triển/tháng.

2. Snyk

Snyk là đối thủ đáng gờm nhất của Aikido trong không gian ưu tiên nhà phát triển. Đến năm 2026, Snyk đã tích hợp hoàn toàn DeepCode AI để cung cấp phản hồi gần như tức thì trong IDE.

- Tính năng chính: Snyk Code (SAST) và Snyk Open Source (SCA) với các đề xuất sửa lỗi tự động.

- Ưu điểm: Cơ sở dữ liệu lỗ hổng lớn nhất trong ngành. Được các nhà phát triển tin tưởng rất cao.

- Nhược điểm: Có thể trở nên đắt đỏ hơn đáng kể so với Aikido khi bạn thêm các mô-đun đám mây và container.

- Tại sao chọn nó: Nếu bạn muốn một công cụ với tích hợp IDE tốt nhất và hỗ trợ cộng đồng lớn.

- Giá năm 2026: Có sẵn gói miễn phí. Gói trả phí bắt đầu từ $25/dev/tháng.

3. Jit (Just In Time Security)

Jit tập trung vào “Minimum Viable Security” stack. Nó điều phối các công cụ mã nguồn mở và thương mại khác nhau để bạn không phải quản lý chúng riêng lẻ.

- Tính năng chính: Kích hoạt chỉ với một cú nhấp chuột cho SAST, SCA, Secrets, và IaC trên toàn bộ tổ chức GitHub của bạn.

- Ưu điểm: Khởi động cực kỳ nhanh chóng. Cảm giác như một giải pháp bảo mật trong hộp.

- Nhược điểm: Vì nó bao bọc các công cụ khác, bạn có thể đôi khi gặp phải giới hạn của các máy quét cơ bản.

- Tại sao chọn nó: Dành cho các nhóm nhỏ muốn từ không đến tuân thủ hoàn toàn trong một buổi chiều.

- Giá năm 2026: $50/tháng cho mỗi nhà phát triển. Thanh toán hàng năm

4. Cycode

Khi các cuộc tấn công chuỗi cung ứng đã tăng mạnh vào năm 2026, Cycode đã trở nên cần thiết để bảo vệ tính toàn vẹn của mã.

- Các tính năng chính: Quét bí mật được củng cố và bảo vệ chống lại việc sửa đổi mã trong suốt vòng đời phát triển phần mềm (SDLC).

- Ưu điểm: Bảo vệ mạnh mẽ nhất cho chuỗi cung ứng phần mềm.

- Nhược điểm: Giao diện người dùng có thể phức tạp đối với các nhóm chỉ tìm kiếm quét lỗ hổng đơn giản.

- Tại sao chọn nó: Nếu mối quan tâm chính của bạn là ngăn chặn rò rỉ bí mật hoặc thay đổi mã trái phép.

5. Apiiro

Apiiro là “bộ não” của hoạt động. Nó xây dựng một đồ thị đa chiều của mã, nhà phát triển và cơ sở hạ tầng của bạn để tìm ra các khu vực có rủi ro cao nhất.

- Các tính năng chính: Đánh giá rủi ro theo ngữ cảnh hiểu khi nào một nhà phát triển mới vào nghề đang thay đổi mã quan trọng.

- Ưu điểm: Ưu tiên tuyệt vời cho các cơ sở mã lớn, phức tạp.

- Nhược điểm: Nặng về doanh nghiệp. Nó quá mức cần thiết cho các công ty khởi nghiệp nhỏ.

- Tại sao chọn nó: Tốt nhất cho các tổ chức lớn cần quản lý rủi ro trên hàng ngàn kho lưu trữ.

6. Ox Security

Ox Security đã giới thiệu danh mục “ASPM chủ động”. Động cơ VibeSec năm 2026 của họ đảm bảo rằng các kiểm tra bảo mật phù hợp với tốc độ sản xuất mã hiện đại.

- Các tính năng chính: Tầm nhìn từ đầu đến cuối từ máy tính xách tay của nhà phát triển đến container đám mây sản xuất.

- Ưu điểm: Xuất sắc trong việc lập bản đồ toàn bộ chuỗi cung ứng phần mềm.

- Nhược điểm: Giá cả dựa trên khối lượng công việc, có thể tăng nhanh chóng.

7. Wiz

Wiz là người khổng lồ trong lĩnh vực bảo mật đám mây. Trong khi Aikido bắt đầu từ mã và chuyển sang đám mây, Wiz bắt đầu từ đám mây và chuyển sang mã.

- Tính năng chính: Đồ thị bảo mật, giúp hình dung cách một lỗ hổng mã có thể dẫn đến một vụ vi phạm dữ liệu lớn.

- Ưu điểm: Tư thế đám mây tốt nhất trong lớp (CSPM).

- Nhược điểm: Vẫn cảm giác như một công cụ của đội bảo mật hơn là công cụ của nhà phát triển.

8. GitHub Advanced Security

Đối với các đội đã sử dụng GitHub Enterprise, GHAS là lựa chọn mặc định. Nó được tích hợp trực tiếp vào giao diện người dùng mà bạn sử dụng hàng ngày.

- Tính năng chính: CodeQL cho phân tích ngữ nghĩa sâu và Dependabot cho nâng cấp tự động.

- Ưu điểm: Không cần thiết lập. Nó đã có sẵn nơi mã của bạn sống.

- Nhược điểm: Có thể đắt đỏ so với những gì nó cung cấp so với các công cụ chuyên biệt như Plexicus hoặc Aikido.

9. SonarQube

SonarQube là vua di sản của chất lượng mã. Năm 2026, nó vẫn là tiêu chuẩn cho các đội quan tâm đến mã sạch cũng như mã bảo mật.

- Tính năng chính: Phân tích tĩnh sâu rộng trên hơn 30 ngôn ngữ lập trình.

- Ưu điểm: Rất trưởng thành. Nó phát hiện các “mùi” mã mà các công cụ bảo mật có thể bỏ sót.

- Nhược điểm: Thời gian quét chậm so với các lựa chọn thay thế hiện đại, nhẹ nhàng.

10. ArmorCode

ArmorCode là một công cụ tổng hợp. Nó không tự quét mã mà thay vào đó, nó thu thập dữ liệu từ tất cả các công cụ khác của bạn vào một nơi.

- Tính năng chính: Quản lý lỗ hổng bảo mật hợp nhất và quy trình làm việc tự động hóa vé.

- Ưu điểm: Hoàn hảo cho các doanh nghiệp có sự phân tán công cụ.

- Nhược điểm: Bạn vẫn phải trả tiền và quản lý các công cụ quét riêng lẻ.

Câu hỏi thường gặp: FAQ

Tại sao tìm kiếm một lựa chọn thay thế cho Aikido vào năm 2026?

Mặc dù Aikido rất tốt trong việc giảm tiếng ồn, nhiều nhóm hiện đang tìm kiếm Khắc phục. Phát hiện chỉ là một nửa trận chiến. Các công cụ như Plexicus thực hiện bước tiếp theo bằng cách thực sự viết mã để sửa các vấn đề.

Plexicus có cung cấp phân tích khả năng tiếp cận như Aikido không?

Có. Plexicus sử dụng khả năng tiếp cận để ưu tiên những sửa chữa do AI tạo ra nào sẽ được trình bày trước. Chúng tôi đảm bảo rằng các nhà phát triển của bạn chỉ dành thời gian xem xét các sửa chữa cho mã thực sự bị lộ.

Làm thế nào để xử lý 256 tỷ dòng mã AI đang được viết?

Phân loại thủ công truyền thống đã lỗi thời. Bạn cần một nền tảng sử dụng AI để chống lại AI. Bằng cách sử dụng Plexicus Codex Remedium, phản ứng bảo mật của bạn cuối cùng có thể theo kịp tốc độ của đội ngũ phát triển được hỗ trợ bởi AI của bạn.

Tôi có thể dễ dàng chuyển từ Aikido không?

Hầu hết các công cụ ASPM hiện đại như Plexicus kết nối qua OIDC hoặc GitHub Apps. Điều này có nghĩa là bạn có thể chạy chúng song song với Aikido trong một tuần để so sánh Tỷ lệ Sửa chữa trước khi thực hiện chuyển đổi.

Suy nghĩ cuối cùng

Nếu bạn đã mệt mỏi với một bảng điều khiển chỉ cho bạn biết điều gì sai, đã đến lúc chuyển sang một công cụ có thể sửa chữa nó. AI đang viết mã của bạn. Hãy để AI sửa chữa bảo mật của bạn.