技术问题: 分散的安全工具

传统安全方法带来的问题多于解决的问题

关键挑战:

复杂架构

管理微服务、容器和云原生环境的安全

复杂性增加 73%快速 CI/CD

在快速部署周期中解决漏洞

部署速度快 5 倍警报疲劳

减少来自不同安全工具的噪音

每天 1000+ 个警报安全与速度

确保安全赋能而不是阻碍开发

发布速度慢 40%传统安全方法在这些挑战中挣扎,突显了需要更智能和集成的安全态势管理解决方案。

安全团队

面对现代挑战

复杂架构

增加 73%

核心能力

在整个应用生命周期中提供全面的安全覆盖

Code Analysis Flow

Source Code

AST Parser

Rule Engine

Codex Remedium

Languages Supported:

Vulnerability Types:

AI 驱动的修复

Codex Remedium Agent:您的 AI 安全工程师,自动修复漏洞

Codex Remedium 工作流程

检测到漏洞

上下文分析

- • 代码结构分析

- • 业务逻辑理解

- • 框架模式识别

修复生成

测试与验证

示例修复生成

前(易受攻击)

后(Codex Remedium)

生成的工件:

Plexicus ASPM:您的 智能安全副驾驶

Plexicus ASPM 旨在通过提供一个统一的、AI 驱动的平台来克服现代安全挑战,该平台无缝集成到您的开发工作流程中。我们将应用安全从被动的任务转变为主动、智能和自动化的过程。

完全可见性

在整个应用安全领域获得全面洞察

AI 驱动的智能

先进的机器学习算法,理解上下文并优先处理威胁

智能自动化

自动化工作流程,无缝集成到您的开发过程中

主动保护

通过预测性安全措施和实时监控保持领先于威胁

Key Benefits:

ASPM 集成

新通过智能自动化和持续监控,无缝集成安全到整个软件开发生命周期。

代码: 静态分析与秘密检测

实时漏洞扫描和安全编码模式强制直接在您的 IDE 和存储库中。

构建: 依赖与容器安全

自动扫描依赖和容器镜像,阻止漏洞在部署前。

测试: 动态安全测试

智能安全测试生成和自动化渗透测试,提供全面覆盖。

部署: 基础设施安全验证

配置扫描和合规检查,确保安全部署实践。

监控: 运行时保护与监控

持续威胁检测和自动化事件响应,提供实时安全洞察。

Code Analysis

Static code analysis identifies security vulnerabilities, coding errors, and compliance issues directly in your source code.

- Detect security vulnerabilities early

- Enforce secure coding standards

- Identify sensitive data exposure risks

AI Security Analysis

Real-time vulnerability detection and analysis

Security Findings

合规自动化

自动化合规监控和行业标准报告

SOC 2 Type II

自动化控制:

ISO 27001:2022

自动化控制:

自动化合规报告

实时合规状态和审计准备文档

实际影响

安全态势和开发者生产力的可衡量改善

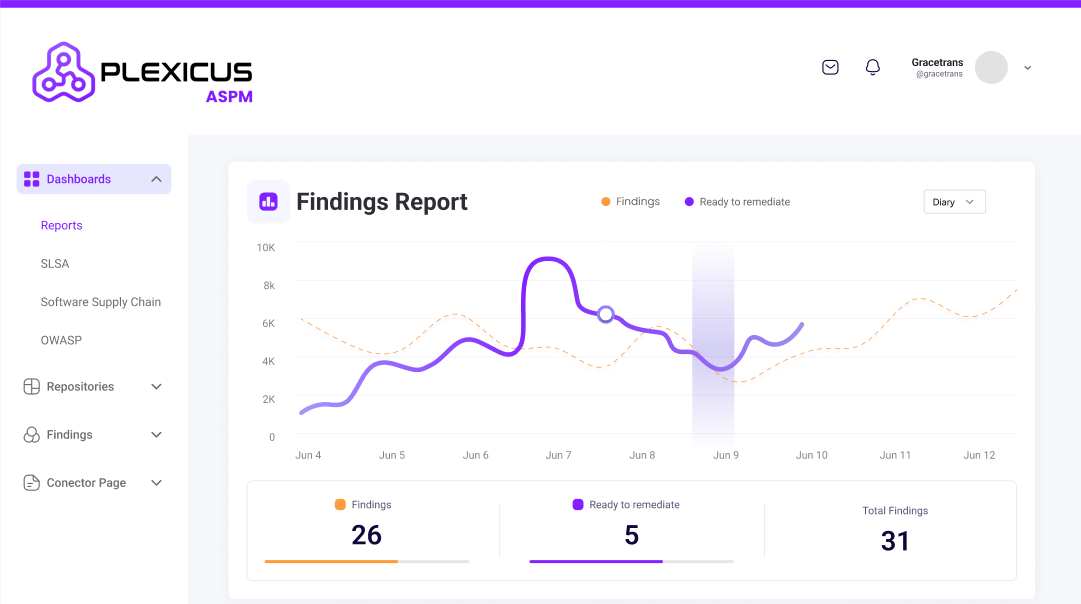

安全警报

每周分类时间

误报率

平均修复时间

改变您的安全态势

开始

选择您的路径,将 Plexicus ASPM 实施到您的组织中

为开发者

扫描您的本地存储库中的漏洞

# 扫描您的本地存储库中的漏洞

python analyze.py --config=aspm-dev-config.yaml --files="./" --output=pretty

为 DevSecOps 团队

将 ASPM 集成到您的 CI/CD 管道中

# 将 ASPM 集成到您的 CI/CD 管道中

curl -X POST "https://api.plexicus.com/receive_plexalyzer_message" -H "Authorization: Bearer {PLEXICUS_TOKEN}" -H "Content-Type: application/json" -d '{

"request": "create-repo",

"request_id": "cicd-aspm-setup",

"extra_data": {

"repository_name": "{CI_PROJECT_NAME}",

"repository_url": "{CI_PROJECT_URL}",

"auto_fix_enabled": true,

"fail_on_severity": "high"

}

}'

为安全架构师

配置自定义安全策略和规则

# 配置自定义安全策略和规则

curl -X POST "https://api.plexicus.com/receive_plexalyzer_message" -H "Authorization: Bearer {PLEXICUS_TOKEN}" -H "Content-Type: application/json" -d '{

"request": "configure-aspm",

"request_id": "architect-aspm-setup",

"extra_data": {

"repository_id": "{MASTER_REPO_ID}",

"custom_rules_path": "./security/rules.rego",

"policy_inheritance": true

}

}'