كيفية أتمتة معالجة حقن SQL (SQLi) على نطاق واسع

حقن SQL (SQLi) لا يزال واحدًا من أقدم وأشد الثغرات تدميرًا في أمان الويب. على الرغم من أنه مفهوم جيدًا، إلا أنه يحتل باستمرار مرتبة قريبة من القمة في OWASP Top 10 لأن العثور يدويًا على كل استعلام ضعيف وإصلاحه في قاعدة كود حديثة وسريعة الحركة يكاد يكون مستحيلًا.

في هذا الدليل، ستتعلم كيفية الانتقال إلى ما بعد التصحيح اليدوي وبناء سير عمل يكتشف تلقائيًا ثغرات SQLi ويعطيها الأولوية ويعالجها باستخدام الأتمتة المدفوعة بالذكاء الاصطناعي.

لمساعدتك على البدء في اكتشاف الثغرات الأوتوماتيكي، نقدم أداة اختبار أمان التطبيقات الثابتة (SAST) مجانًا. يمكنك تجربتها هنا مجانًا: أداة Plexicus المجانية لـ SAST

لماذا لا يزال إصلاح SQLi مهمًا

تأثير الأعمال لهجوم SQLi ناجح هو ثنائي: إما أن تحمي بياناتك أو تفقدها. يمكن أن يؤدي استغلال ثغرة واحدة إلى:

- استخراج كامل لقاعدة البيانات: وصول غير مصرح به إلى معلومات التعريف الشخصية، وبيانات الاعتماد، والملكية الفكرية.

- فشل الامتثال: غرامات ضخمة تحت GDPR، SOC2، أو PCI-DSS.

- تآكل العلامة التجارية: فقدان ثقة العملاء الذي يستغرق سنوات لإعادة بنائه.

التحدي ليس فقط معرفة أن SQLi سيء؛ إنه فجوة الإصلاح. فرق الأمان تجد الثغرات أسرع مما يمكن للمطورين إصلاحها.

ما هي أتمتة إصلاح SQLi؟

إصلاح SQLi هو عملية استبدال الكود الضعيف (عادةً حيث يتم دمج إدخال المستخدم مباشرة في استعلام قاعدة البيانات) ببدائل آمنة مثل الاستعلامات المعلبة أو البيانات المحضرة.

أتمتة هذه العملية تتضمن استخدام التحليل الثابت (SAST) للعثور على تدفق البيانات الملوثة ومحركات الإصلاح بالذكاء الاصطناعي لإعادة كتابة الكود وإرساله مرة أخرى إلى المطور للموافقة.

كيفية أتمتة إصلاح SQLi

الخطوة 1: اكتشاف تدفقات البيانات الملوثة

لا يمكنك إصلاح ما لا يمكنك رؤيته. عمليات البحث التقليدية باستخدام grep عن عبارات select تكون صاخبة للغاية. تحتاج إلى اختبار أمان التطبيقات الثابت (SAST) الذي يفهم تحليل التلوث، والذي يتتبع كيفية انتقال البيانات من طلب HTTP (المصدر) إلى تنفيذ قاعدة البيانات (المصب).

- الطريقة اليدوية: تدقيق كل ملف تحكم في مستودعك.

- طريقة Plexicus: استخدم تحليل الكود الثابت (SAST) لمسح قاعدة الكود الخاصة بك بالكامل في دقائق. يقوم Plexicus برسم تدفق البيانات لتحديد بالضبط أين يصل الإدخال غير المعقم إلى قاعدة البيانات الخاصة بك.

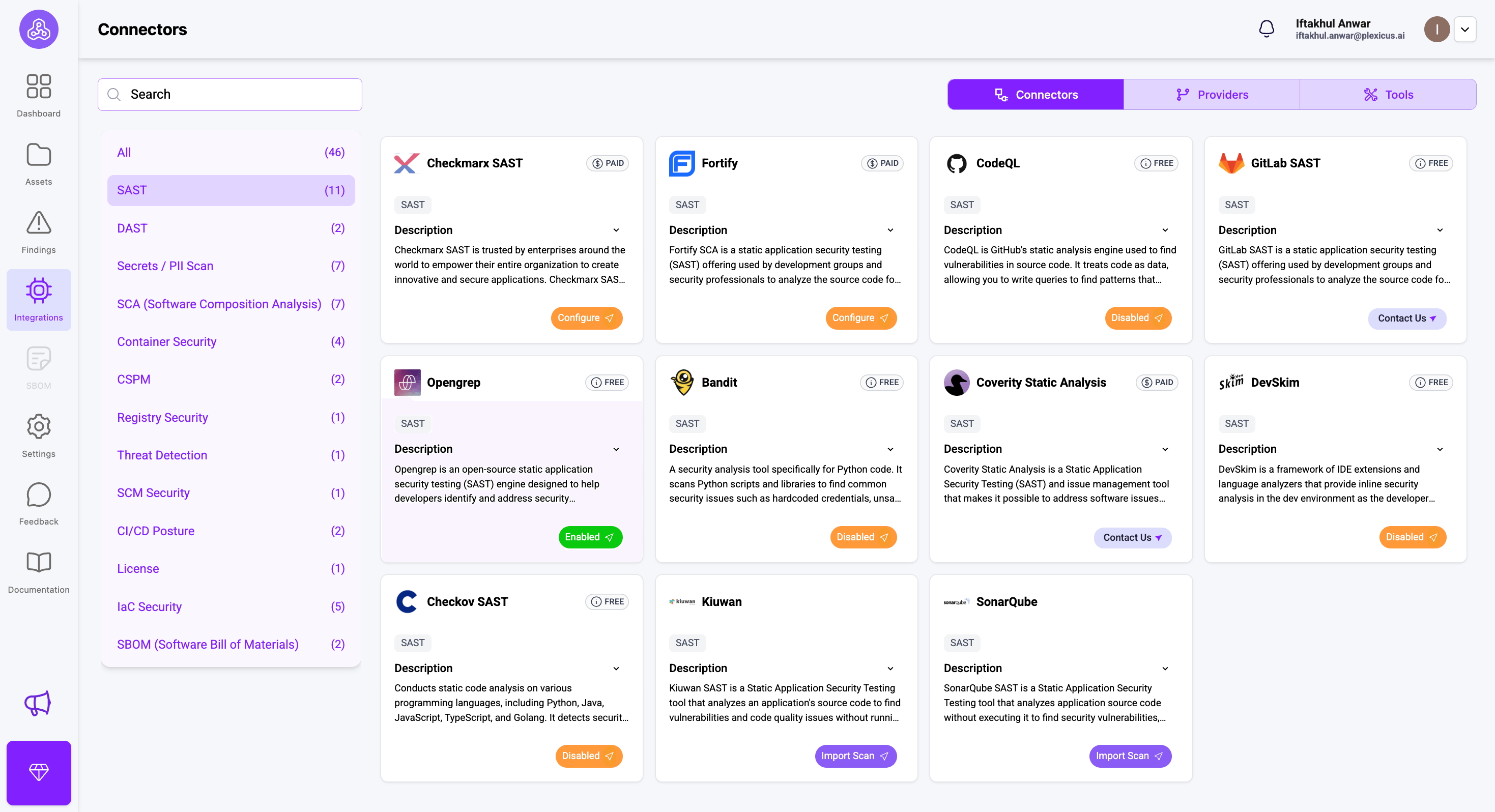

يتصل Plexicus بالعديد من أدوات SAST، من المصادر المفتوحة إلى المدفوعة. يمكنك الاتصال بأداة SAST المتاحة من خلال قائمة التكامل أو التحقق من هنا.

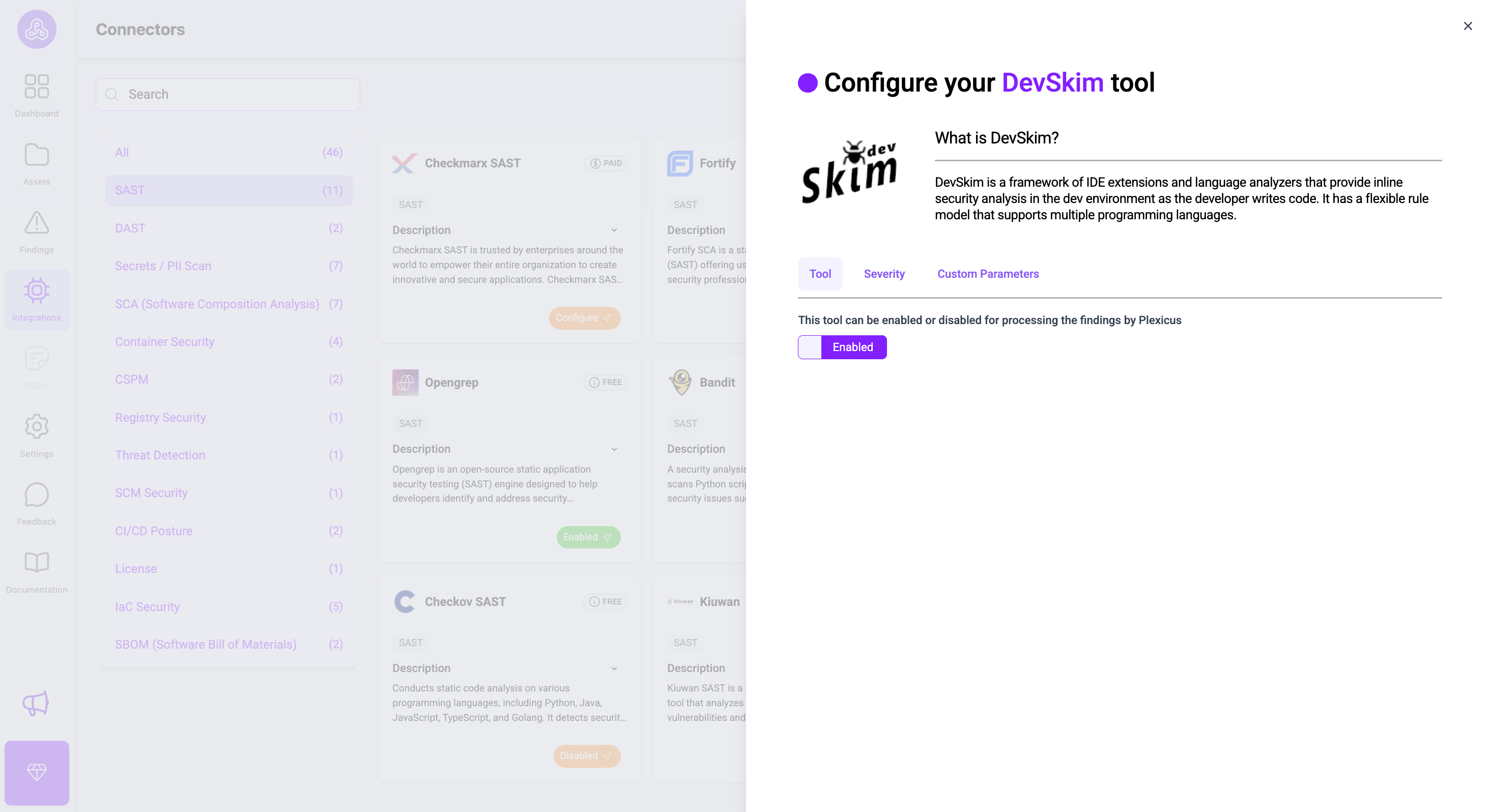

بالنسبة للأدوات التي تحمل تسمية “مجانية”، يمكنك تفعيلها مباشرة بالنقر على زر الإعدادات وتبديل زر التفعيل.

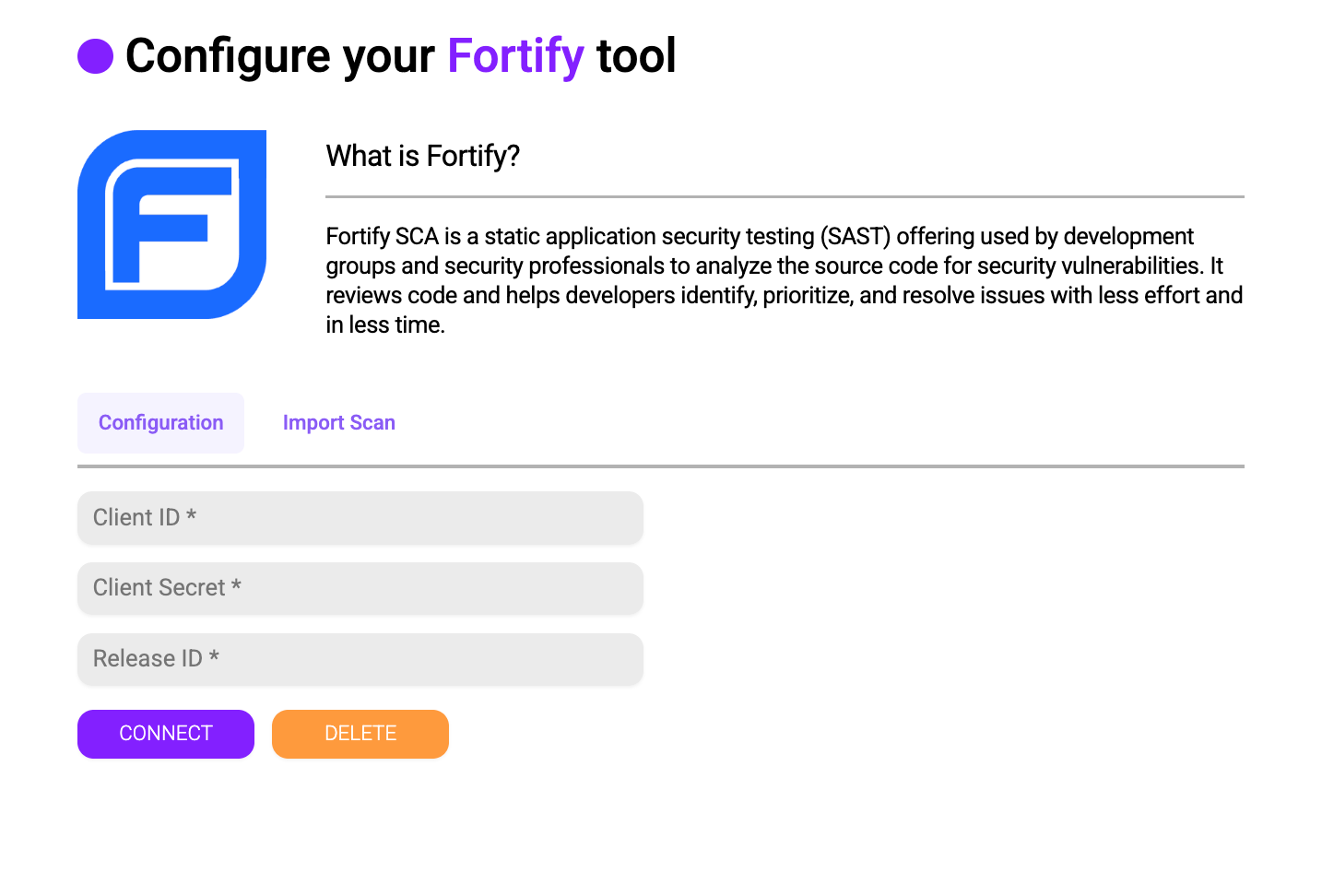

وفي الوقت نفسه، مع الأداة المدفوعة، يمكنك الاتصال عن طريق ملء بيانات الاعتماد.

الخطوة 2: تحديد الأولويات بناءً على إمكانية الوصول والمخاطر

ليست جميع ثغرات SQLi متساوية. فالثغرة في نموذج تسجيل الدخول العام تعتبر P0 (الأولوية 0)، بينما الثغرة في أداة تقارير داخلية ومصادق عليها قد تكون P2 (الأولوية 2).

تستخدم Plexicus نظام تحديد أولويات متعدد العوامل لمساعدتك على التركيز على أهم النتائج الأمنية. يقوم النظام بتعيين درجات أولوية من 0 إلى 100، مع الإشارة إلى أن الدرجات الأعلى تدل على قضايا أكثر إلحاحًا.

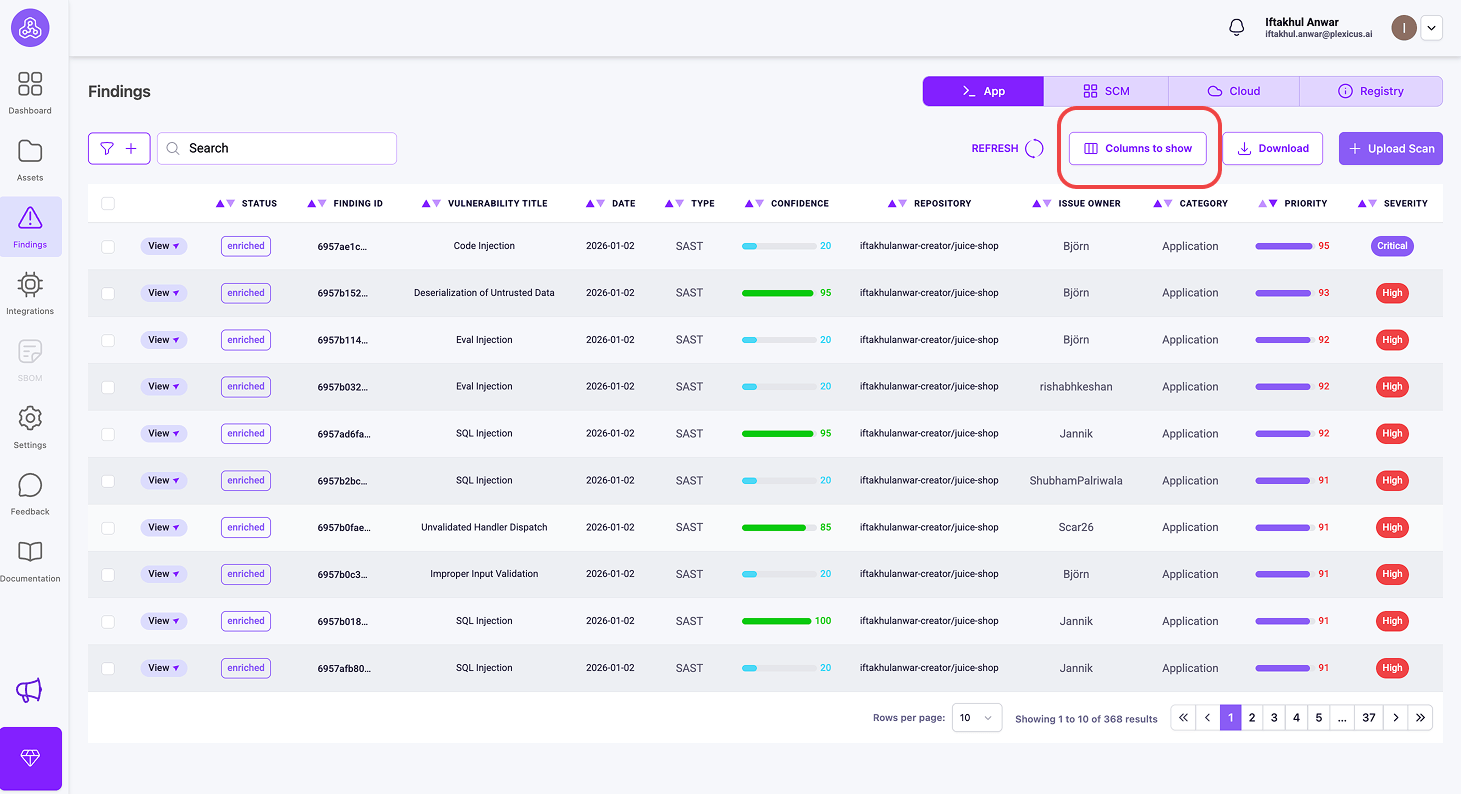

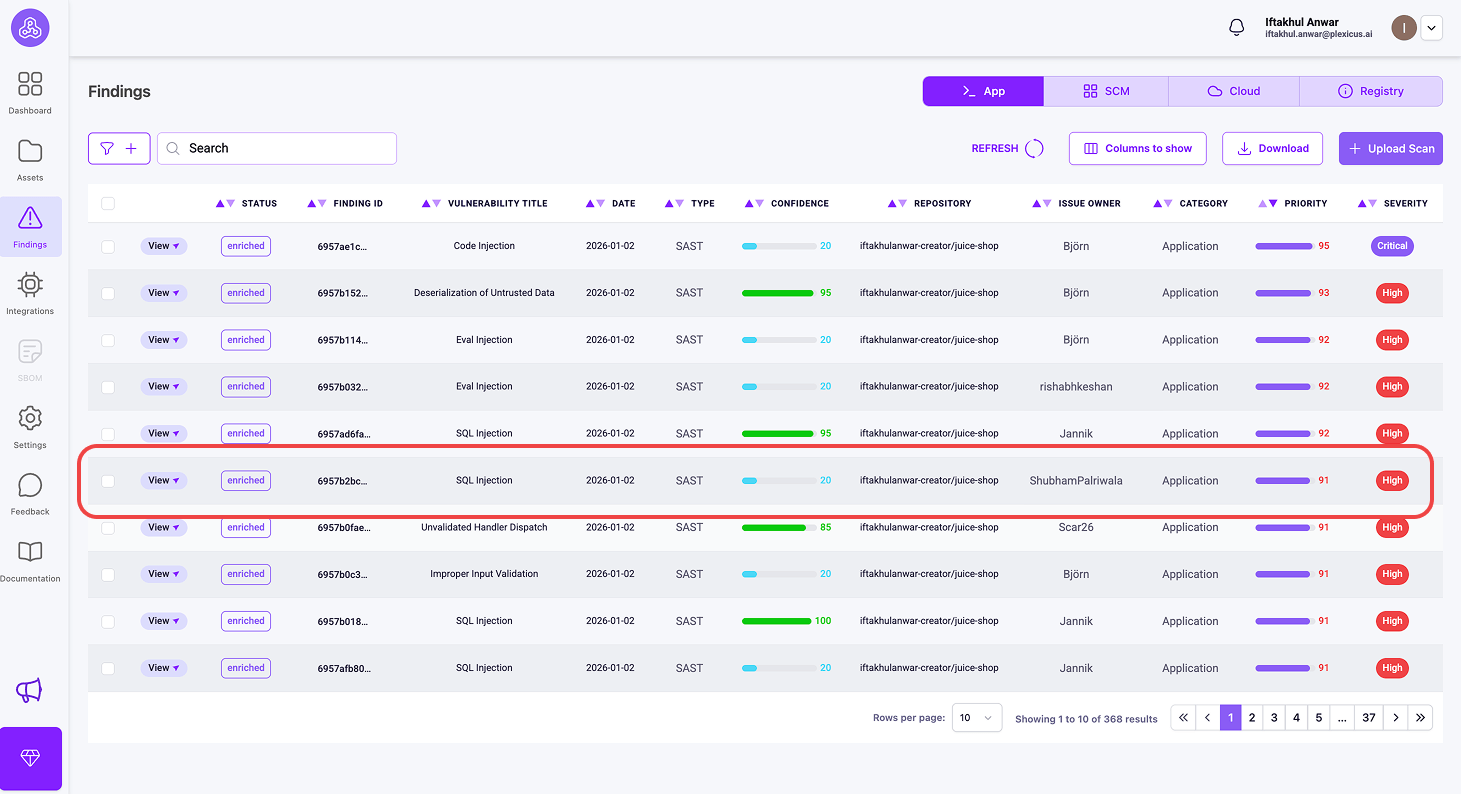

يمكنك التحقق من المقاييس لتحديد أولوياتك باتباع هذه الخطوات:

- تأكد من أن مستودعك متصل وأن عملية الفحص قد انتهت.

- ثم انتقل إلى قائمة Findings، حيث ستجد مقاييس لتحديد الأولويات، بما في ذلك Priority، Impact، و Confidence

- Priority (الدرجة 0-100)

- هذا هو مقياس تحديد الأولويات الرئيسي لديك - الدرجات الأعلى تعني مشكلات أكثر إلحاحًا.

- ابحث عن النتائج ذات الأولوية ≥ 80 (الثغرات الحرجة)

- Impact (الدرجة 0-100)

- يظهر تقييم تأثير العمل

- التأثير الأعلى يعني عواقب عمل أكبر محتملة.

- Confidence (الدرجة 0-100)

- يشير إلى مدى تأكد Plexicus من النتيجة

- 90-100: دليل قاطع، 70-89: مؤشرات قوية، 50-69: ثقة معتدلة

- ابحث عن مقاييس الأولوية، التي تتراوح من 0 إلى 100، مما يشير إلى شدة الثغرات. تشير الدرجة الأعلى إلى أولوية أعلى للإصلاح.

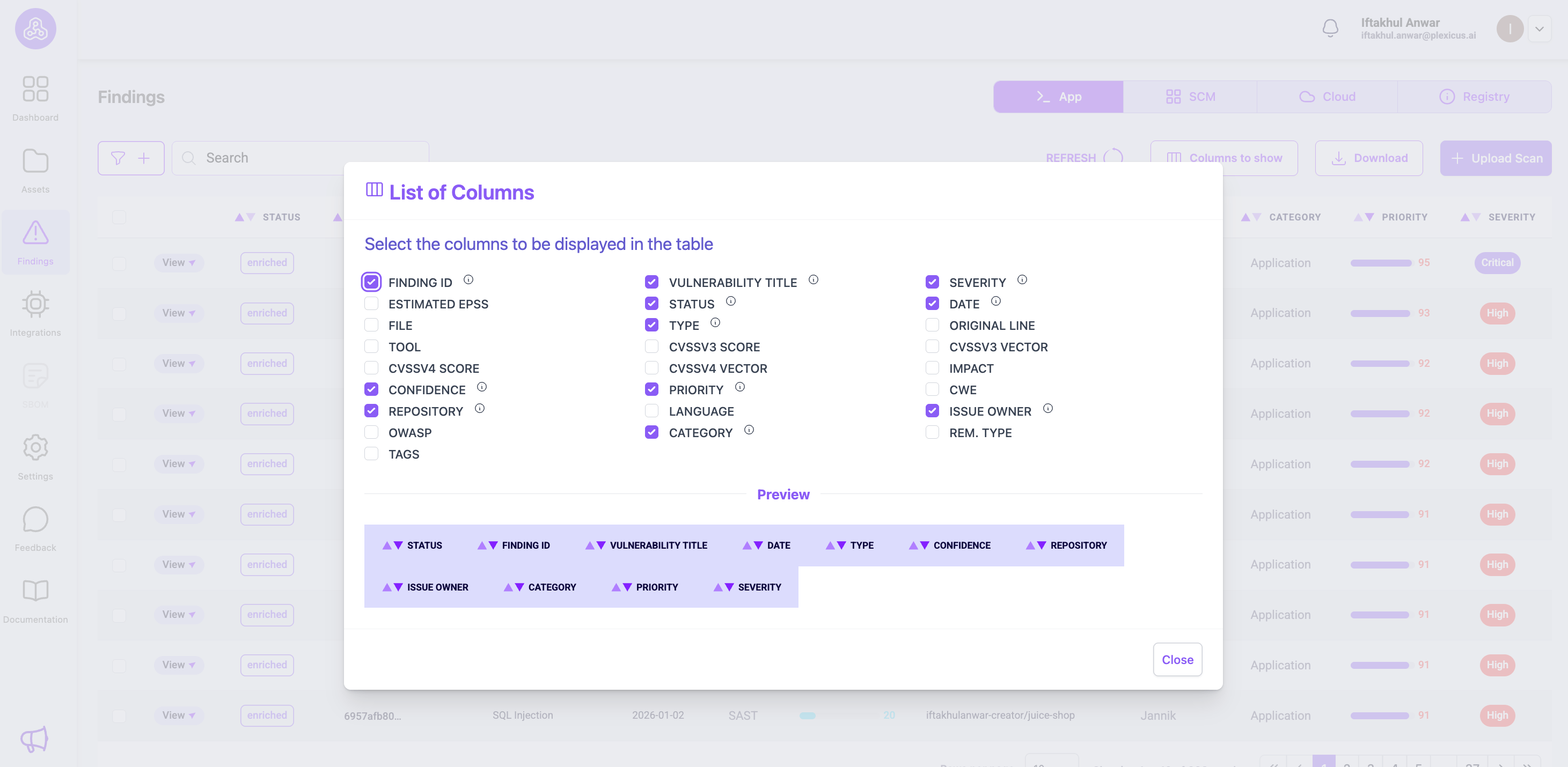

- إذا لم تكن المقاييس مرئية على الفور، يمكنك تخصيص العرض بالنقر فوق زر الأعمدة وتحديد المقاييس التي ترغب في عرضها.

يمكنك العثور على مقاييس أخرى لعرضها في جدول قائمة النتائج.

الخطوة 3: أتمتة الإصلاح (إصلاح الذكاء الاصطناعي)

هذا هو المكان الذي تتوقف فيه معظم برامج الأمان. غالبًا ما لا يعرف المطورون الصيغة المحددة للاستعلام المبرمج في إطار عمل قديم.

بدلاً من إرسال تقرير PDF، يجب عليك توفير الكود. تستفيد سير العمل الحديثة من نماذج اللغة الكبيرة (LLMs) لفحص المقتطف الضعيف واقتراح تصحيح مثالي.

في Plexicus، يمكنك استخدام محرك التصحيح التلقائي لتوليد كتلة الكود المصححة تلقائيًا. يقوم باستبدال التجميع ببيان مُعد، مع الحفاظ على المنطق الأصلي مع إزالة الخطر.

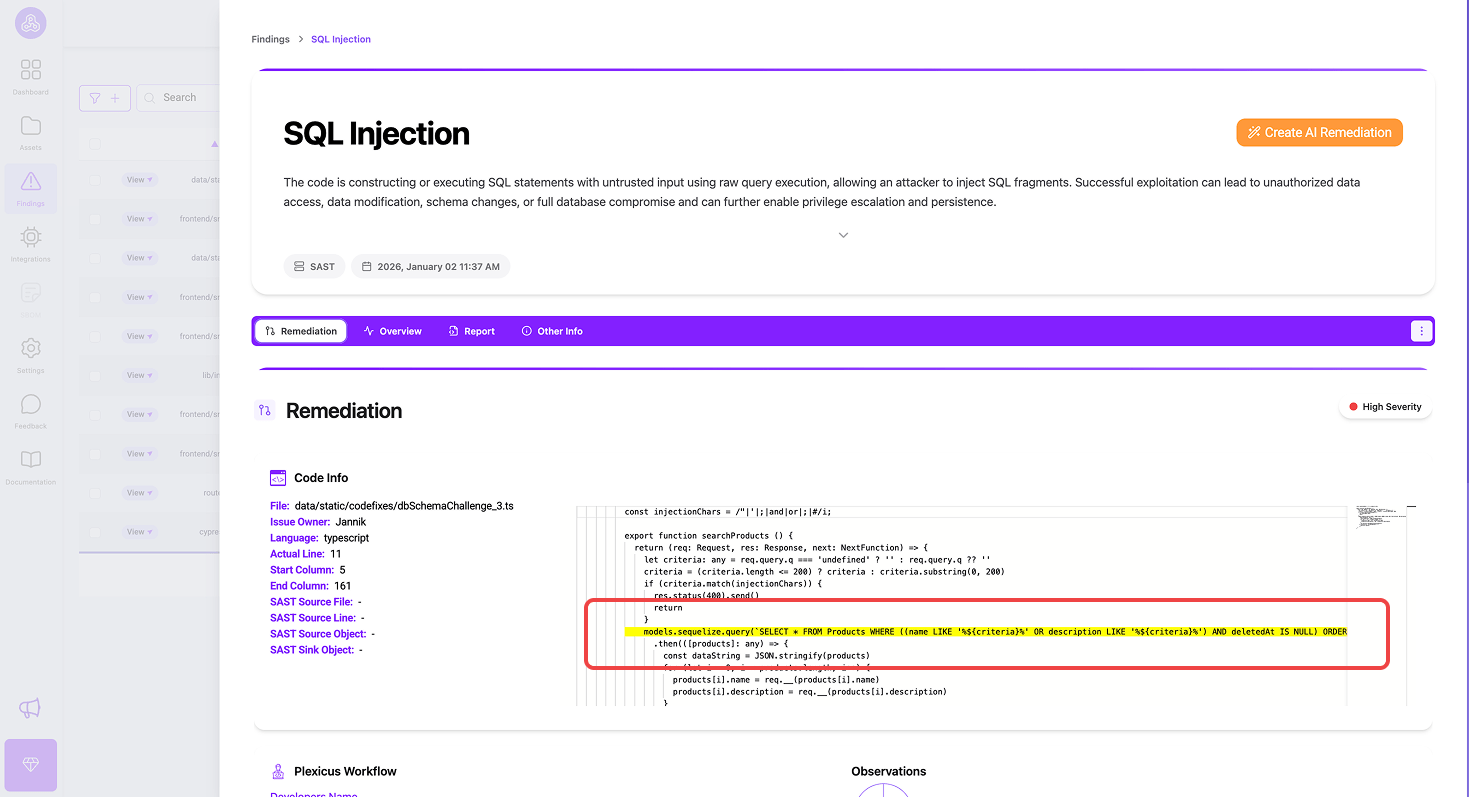

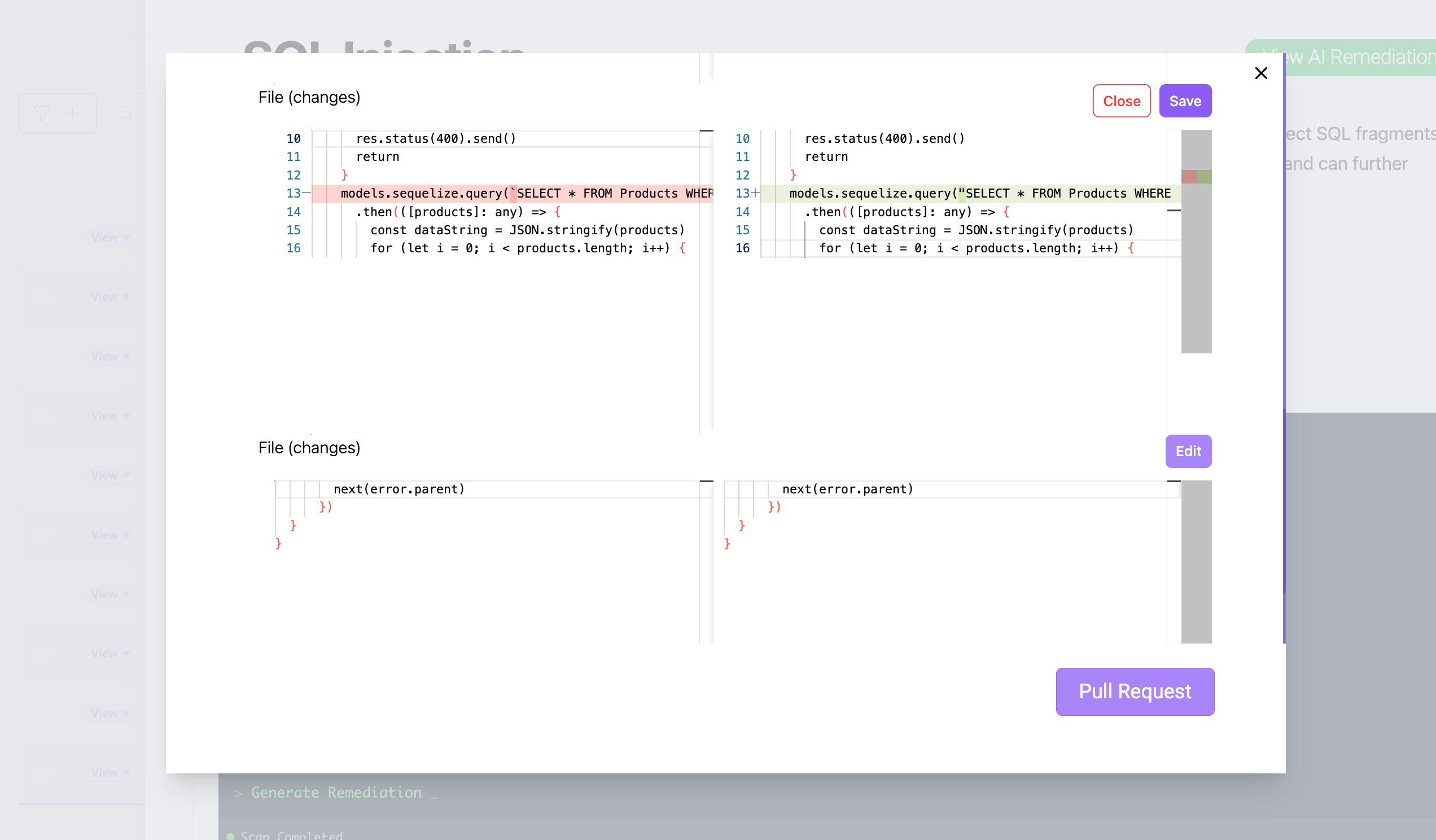

بعد انتهاء عملية الفحص، يمكنك النقر على تفاصيل مشكلة الأمان المحددة التي وجدها الماسح.

سيعرض نافذة منبثقة لتزويدك بمعلومات مفصلة حول الثغرة الأمنية. سيخبرك كود الكتلة بالكود الذي يسبب الثغرة ويحتاج إلى إصلاح.

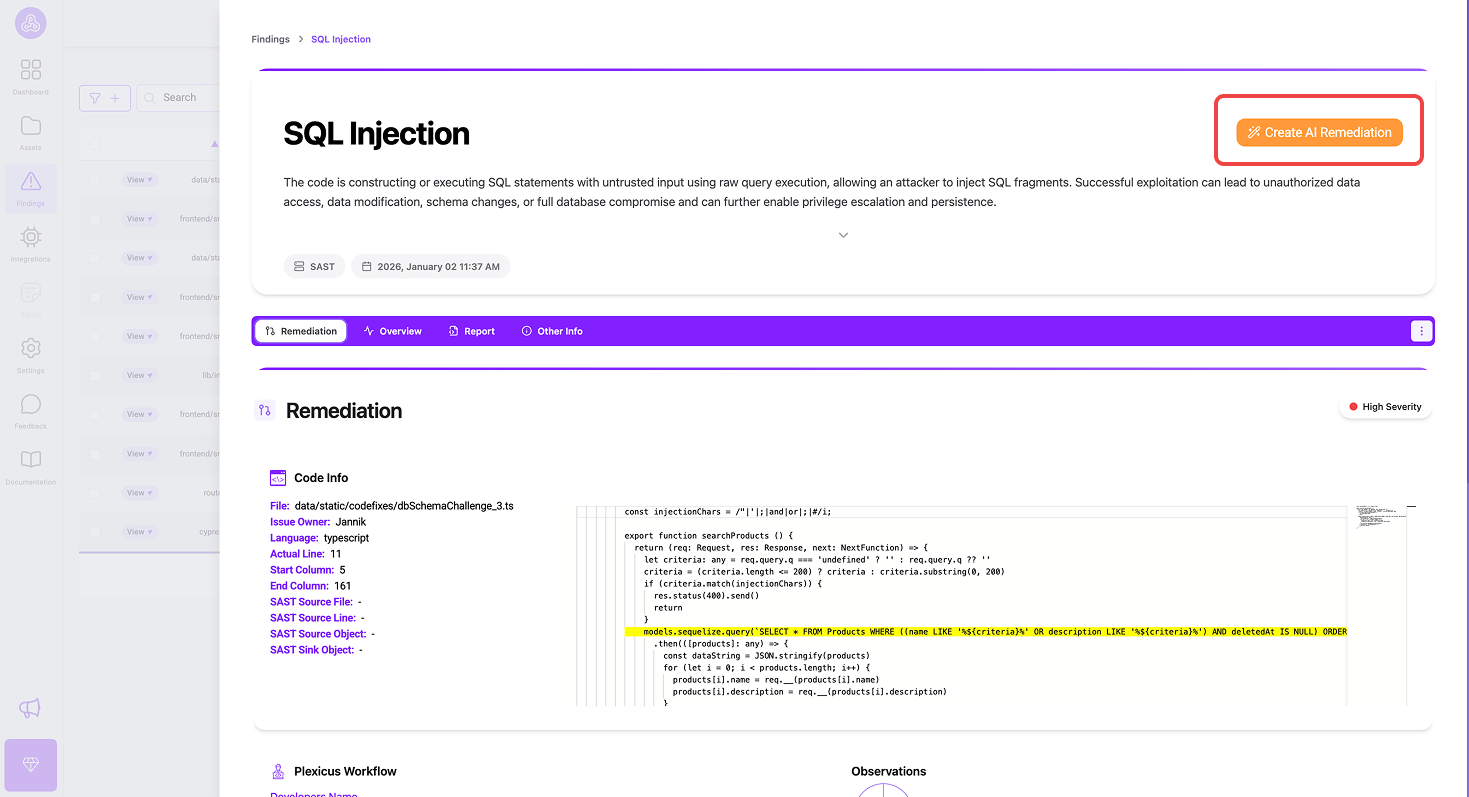

عندما تكون جاهزًا لإصلاح المشكلة، يمكنك النقر على زر إنشاء تصحيح AI لبدء التصحيح.

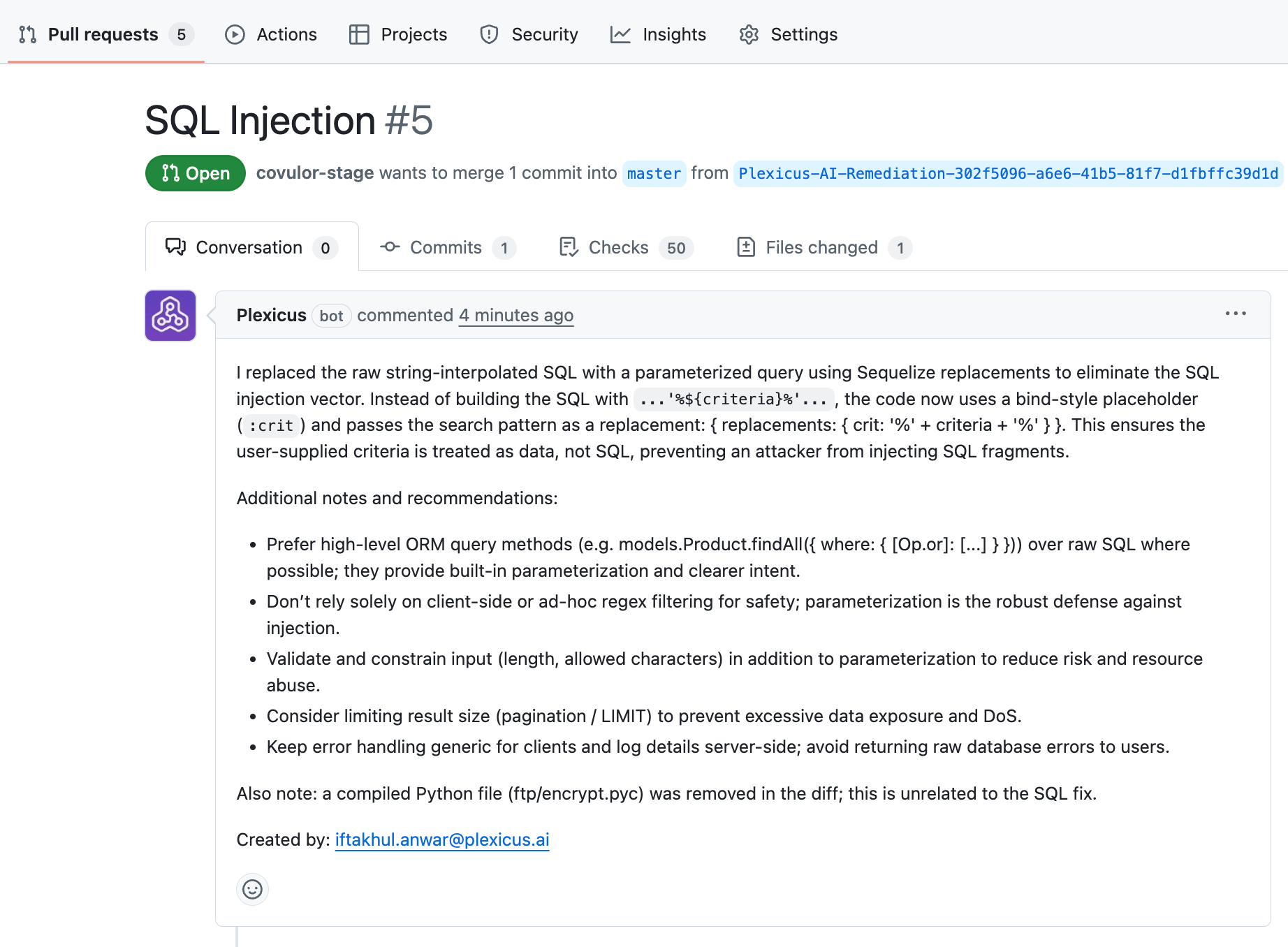

بعد انتهاء عملية التصحيح، ستظهر نافذة منبثقة تقترح عليك القيام بـ طلب سحب. يمكنك التحقق من التغييرات التي اقترحها الذكاء الاصطناعي، أو يمكنك التعديل يدويًا في كتلة الكود إذا لزم الأمر.

لا يتم تنفيذ معالجة الذكاء الاصطناعي مباشرة في الكود؛ بل تحتاج إلى موافقة من خلال عملية طلب السحب. يقوم Plexicus بتنفيذ التحكم في الوصول المستند إلى الأدوار، مما يمنح الأدوار المختلفة قدرات مختلفة داخل المنصة. يمكنك التحقق من الأدوار بشكل مختلف هنا

يجعل عملية الإنسان في الدائرة تتحقق من التغييرات قبل دمجها في كود الإنتاج، مما يضمن جودة عالية ويحافظ على ثقة المطورين.

الخطوة 4: التحقق مع CI Gating

بمجرد تطبيق الإصلاح، يجب عليك التأكد من أن الثغرة الأمنية لا تعود إلى قاعدة الكود خلال الإصدار التالي.

قم بدمج أداة الأمان الخاصة بك في عملية PR (طلب السحب). إذا قام مطور بإدخال استعلام جديد غير مفصل، يجب أن يفشل البناء. يعمل CI gating الخاص بـ Plexicus كشبكة أمان، مما يوفر ردود فعل فورية مباشرة في إدارة كود المصدر الخاص بك، مثل GitHub وGitLab وما إلى ذلك، قبل أن يصل الكود إلى الإنتاج.

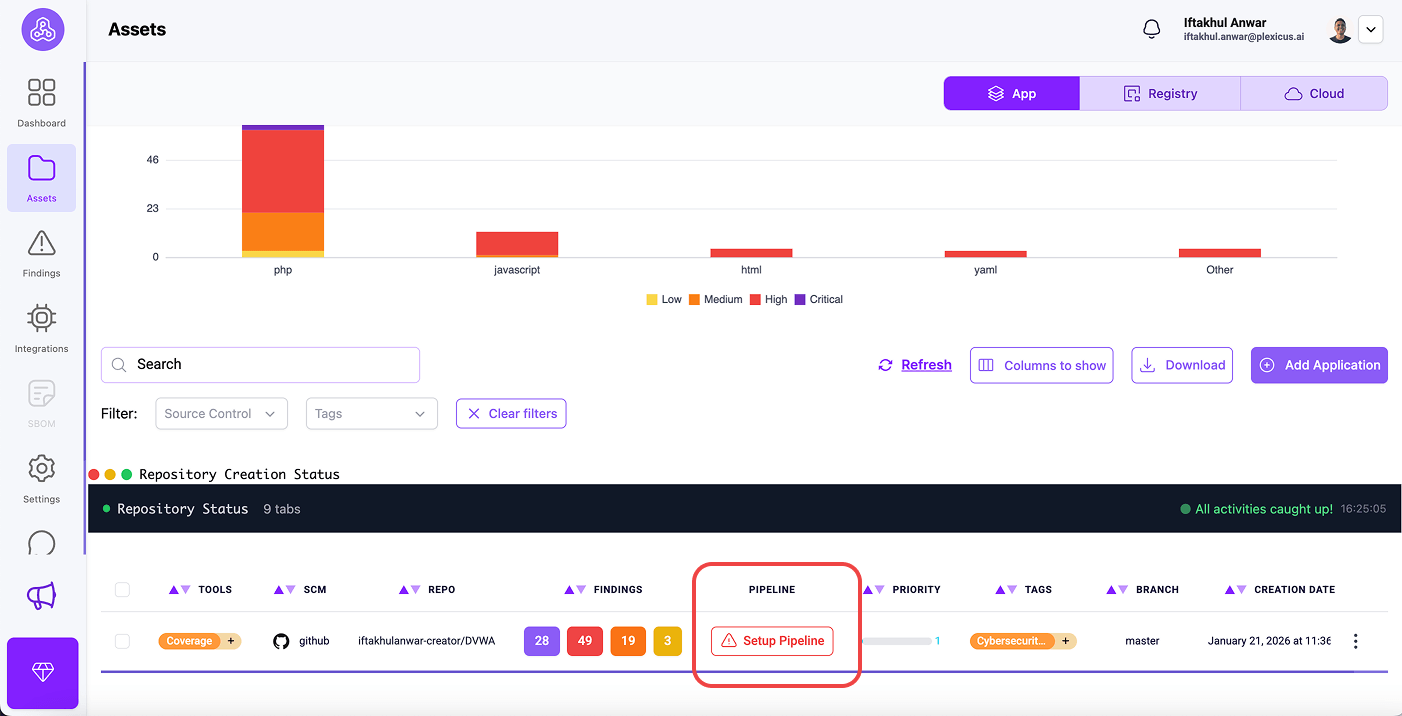

يسمح لك Plexicus بإعداد آلية CI gating ببضع خطوات:

-

اذهب إلى قائمة الأصول.

-

في علامة التبويب التطبيق، ستجد المستودع المتصل بك.

-

في المستودع المتصل بك، انقر على إعداد خط الأنابيب لإعداد بوابة CI

-

ستظهر نافذة منبثقة تطلب منك تكوين خط الأنابيب في SCM الخاص بك. انقر على موافق

-

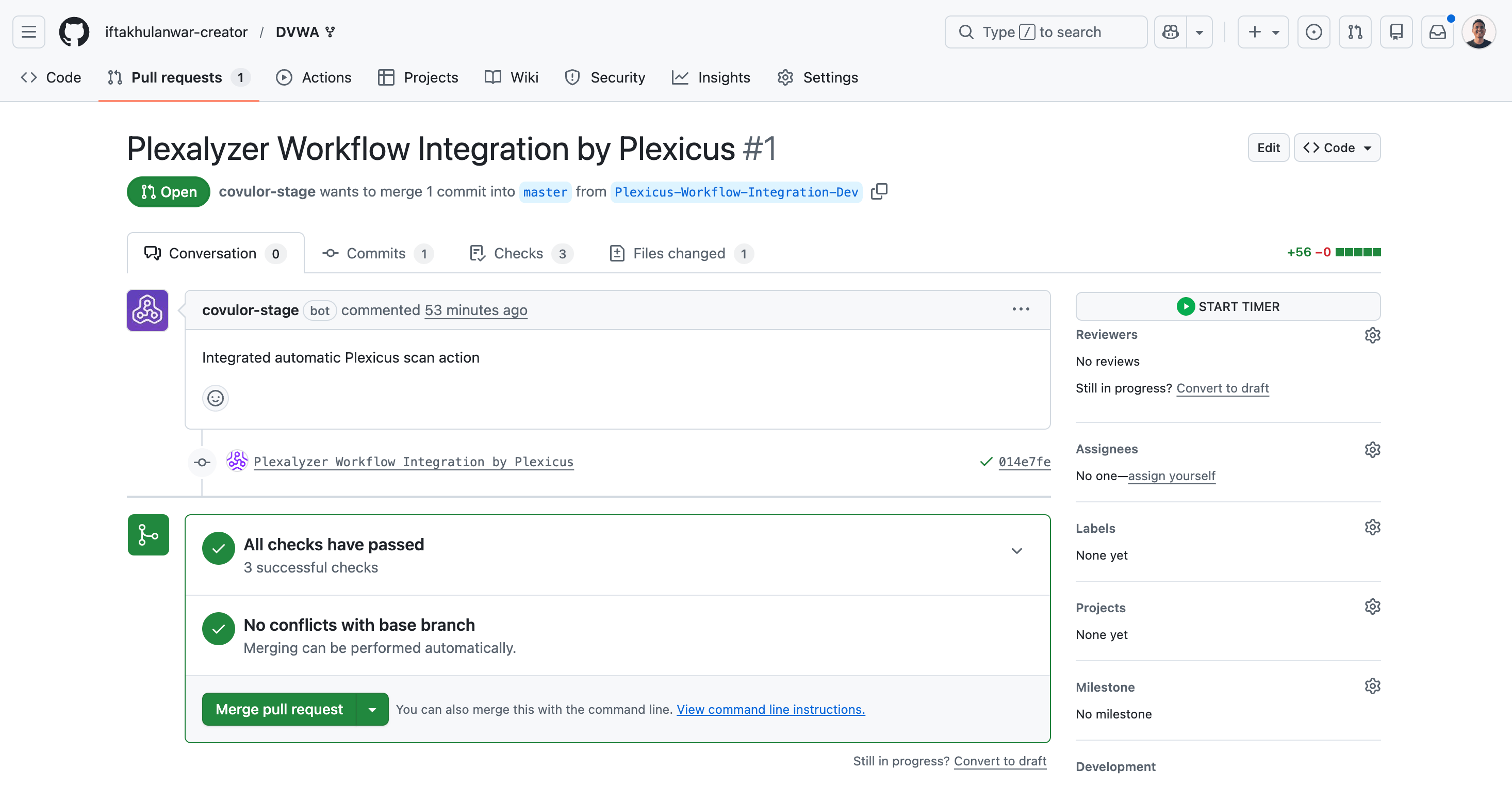

بعد النقر على موافق، سيتم إعادة توجيهك إلى علامة تبويب طلب السحب في GitHub. اطلب إذنك لدمج طلب السحب لدمج Plexicus في إجراءات GitHub الخاصة بك.

-

بمجرد دمج تكامل سير العمل Plexicus، يكتسب المستودع الخاص بك فحص أمني تلقائي يعمل باستمرار على تغييرات الكود. سيتم تشغيله تلقائيًا على كل دفع وطلب سحب إلى الفرع الرئيسي الخاص بك.

مقارنة: لماذا تفوز الأتمتة

الاعتماد على المعالجة اليدوية يخلق دينًا من الثغرات الأمنية ينمو في كل مرة تقوم فيها بدفع الكود. بحلول الوقت الذي يجد فيه اختبار الاختراق اليدوي SQLi، يكون هذا الكود غالبًا في الإنتاج لعدة أشهر.

باستخدام منصة موحدة مثل Plexicus، تقوم بتوحيد أدوات متعددة (بما في ذلك SAST وDAST ومعالجة AI) في لوحة واحدة. هذا لا يكتشف فقط SQLi؛ بل يغلق الحلقة عن طريق توليد الإصلاح وتحديث التذكرة تلقائيًا عبر إنشاء المهام التلقائي.

| الميزة | الطريقة القديمة (يدويًا) | الطريقة الحديثة (آليًا) |

|---|---|---|

| الكشف | مراجعات الكود اليدوية / تقارير PDF | الفحص الفوري SAST & DAST |

| الإصلاح | تذاكر Jira مع “يرجى الإصلاح” | الإصلاح التلقائي بالجملة والمعالجة بالذكاء الاصطناعي |

| التحقق | اختبارات الاختراق السنوية | التحقق المستمر CI/CD |

| النطاق | التطبيقات الرئيسية فقط | مراقبة السطح الهجومي الكامل |

الخلاصة

حقن SQL هو مشكلة تم حلها، ومع ذلك لا يزال سببًا رئيسيًا للاختراقات بسبب فجوات التنفيذ. من خلال أتمتة خط الأنابيب من الكشف إلى المعالجة، يمكنك تمكين المطورين لديك من كتابة كود آمن دون إبطاء سرعة التطوير.

Plexicus تقدم مجموعة شاملة من الأدوات، بدءًا من فحص الكود، والسجل، والسحابة إلى المعالجة المدعومة بالذكاء الاصطناعي، للحفاظ على أمان تطبيقاتك من الكود إلى السحابة.

تدعم منصتها مجموعة واسعة من البيئات لضمان التوافق مع مجموعة التكنولوجيا الخاصة بك. تشمل البيئات المدعومة الرئيسية لغات البرمجة مثل Java وPython وJavaScript، بالإضافة إلى مزودي السحابة مثل AWS وAzure وGoogle Cloud.

الأسئلة الشائعة:

س1: ما هو حقن SQL (SQLi) ولماذا لا تزال المعالجة مهمة؟

ج: SQLi هو ثغرة تسمح للمهاجمين بالتلاعب في استعلامات قاعدة البيانات، مما يؤدي إلى اختراق البيانات، وفشل الامتثال، وتلف العلامة التجارية. المعالجة مهمة لأن حتى ثغرة واحدة غير مكتشفة يمكن أن يكون لها عواقب وخيمة، ولا يمكن للإصلاحات اليدوية مواكبة قواعد البيانات الحديثة.

س2: كيف تعمل أتمتة معالجة SQLi؟

A: تستخدم الأتمتة أدوات التحليل الثابت (SAST) لاكتشاف الشيفرة الضعيفة، ثم تستفيد من الذكاء الاصطناعي لإعادة كتابة الاستعلامات غير الآمنة باستخدام ممارسات آمنة (مثل الاستعلامات المعلّمة)، وتقدم هذه الإصلاحات للموافقة من قبل المطورين.

Q3: ما هي الخطوات الرئيسية لأتمتة معالجة SQLi؟

- اكتشاف تدفقات البيانات الملوثة باستخدام أدوات SAST.

- إعطاء الأولوية للثغرات بناءً على المخاطر وقابلية الوصول.

- تطبيق الإصلاحات الآلية باستخدام محركات الإصلاح بالذكاء الاصطناعي.

- التحقق من الإصلاحات باستخدام CI gating لمنع التراجع.

Q4: كيف يساعد Plexicus في هذه العملية؟

A: يدمج Plexicus أدوات أمان متعددة (بما في ذلك SAST وDAST والإصلاح بالذكاء الاصطناعي) في منصة واحدة. يقوم بأتمتة الاكتشاف وإعطاء الأولوية والإصلاح والتحقق المستمر، مما يبسط سير العمل الكامل لمعالجة الثغرات.

يدعم Plexicus أيضًا التحكم في الوصول بناءً على الأدوار، مما يسمح للمؤسسات بإدارة الأذونات لأنواع المستخدمين المختلفة (مثل المسؤولين والمطورين والمدققين). يضمن ذلك أن يكون لدى المستخدمين الوصول والمسؤوليات المناسبة، مما يعزز الأمان ووضوح سير العمل. تعرف على المزيد حول اختلافات الأدوار هنا.

Q7: هل يتم تطبيق الإصلاحات الآلية مباشرة على قاعدة الشيفرة؟

A: لا. يتم اقتراح الإصلاحات الآلية عبر طلبات السحب للمراجعة والموافقة البشرية. يضمن ذلك إشراف المطورين، والحفاظ على جودة الشيفرة، وبناء الثقة في عملية الأتمتة.

Q7: كيف يساعد CI gating في الحفاظ على الأمان؟

A: دمج CI gating عمليات الفحص الأمني في عملية طلب السحب، مما يمنع دمج الثغرات الجديدة ويوفر ملاحظات فورية للمطورين قبل وصول الكود إلى الإنتاج.

Q8: ما البيئات التي يدعمها Plexicus؟

A: يدعم Plexicus مجموعة واسعة من لغات البرمجة (Java, Python, JavaScript, إلخ) ومزودي السحابة (AWS, Azure, Google Cloud)، مما يضمن التوافق عبر مجموعات التكنولوجيا.

Q9: لماذا الأتمتة أفضل من المعالجة اليدوية؟

A: تغلق الأتمتة فجوة المعالجة عن طريق الفحص المستمر، والإصلاح، والتحقق من الثغرات على نطاق واسع، مما يقلل من المخاطر ويوفر وقت المطور مقارنة بالتصحيح اليدوي.

Q10: كيف يمكنني البدء في اكتشاف الثغرات في الكود الخاص بي مجانًا؟

A: يمكنك استخدام أداة SAST المجانية المقدمة من Plexicus لفحص الكود الخاص بك للثغرات، بما في ذلك مخاطر حقن SQL. جربها هنا