ما هو التحكم في الوصول المستند إلى الأدوار (RBAC)؟

التحكم في الوصول المستند إلى الأدوار، أو RBAC، هو طريقة لإدارة أمان النظام من خلال تعيين المستخدمين لأدوار محددة داخل المؤسسة. كل دور يأتي مع مجموعة خاصة من الأذونات، التي تحدد ما هي الإجراءات المسموح للمستخدمين في هذا الدور القيام بها.

بدلاً من منح الإذن لكل مستخدم، يمكنك تعيينه بناءً على الأدوار (مثل المدير، المطور، المحلل، إلخ).

هذا النهج يجعل من الأسهل بكثير إدارة الوصول في المؤسسات الكبيرة التي تحتوي على العديد من المستخدمين.

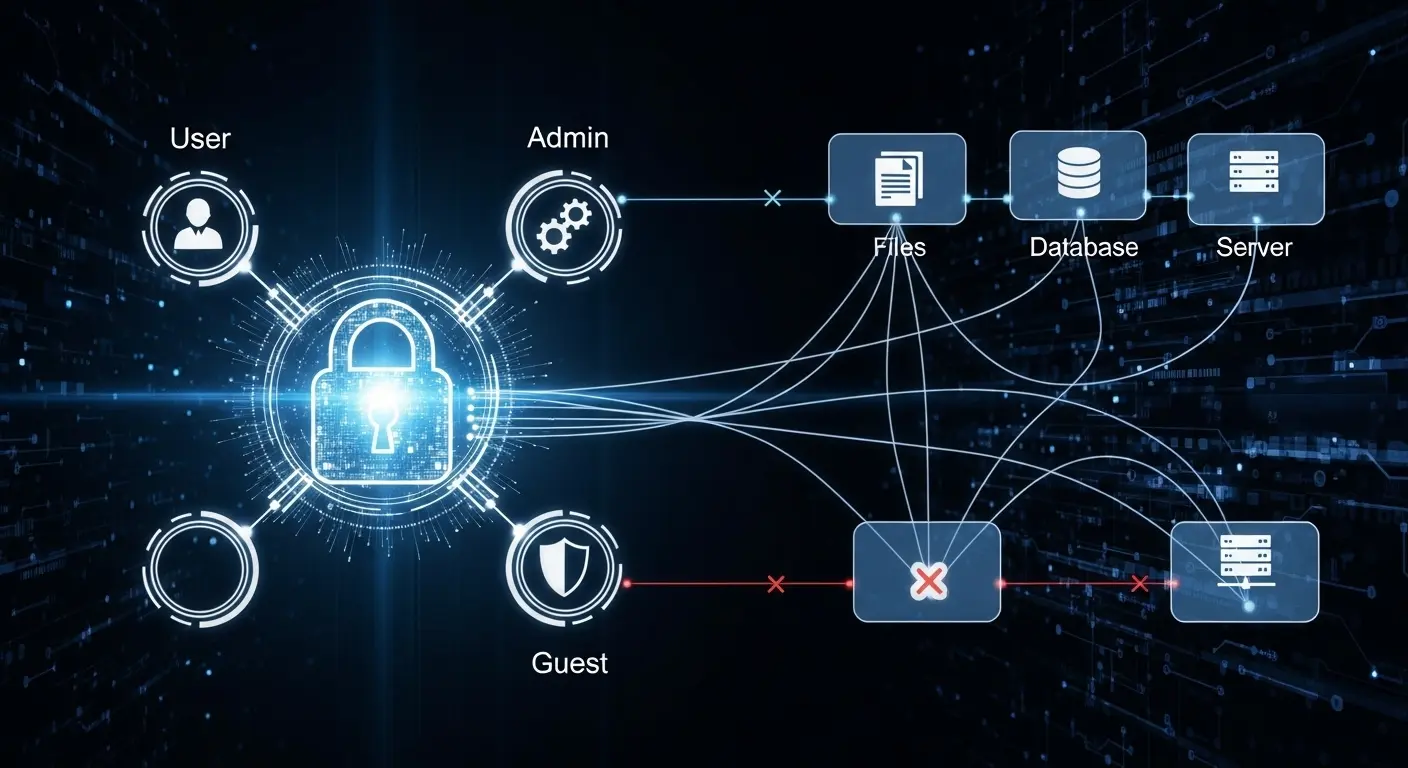

نموذج RBAC يوضح كيفية ارتباط المستخدمين بالأدوار والأذونات للتحكم في الوصول الآمن

لماذا يهم RBAC في الأمان

التحكم في الوصول هو جزء أساسي من الأمن السيبراني. على سبيل المثال، قام مقاول مرة بتنزيل 6 جيجابايت من البيانات الحساسة لأنه كان لديه الكثير من الأذونات. بدون التحكم المناسب في الوصول، قد يصل الموظفون أو المقاولون إلى معلومات لا ينبغي لهم الوصول إليها، مما قد يؤدي إلى تسرب البيانات، أو تهديدات داخلية، أو سوء التكوين، أو حتى السرقة.

يدعم RBAC مبدأ الأقل امتيازًا، مما يعني أن المستخدمين يحصلون فقط على الوصول الذي يحتاجونه. هذه فكرة رئيسية في أمان تطبيقات الويب.

كيف يعمل نموذج RBAC

يتضمن نموذج RBAC عادةً 3 مكونات:

- الأدوار: هذه هي الوظائف أو المسؤوليات المحددة داخل المنظمة، مثل مدير الموارد البشرية أو مسؤول النظام. تجمع الدور بين أذونات محددة مطلوبة لأداء مهامها.

- الإذن - إجراء معين لأداء، مثل حذف المستخدم، تعديل المستند، تحديث قاعدة البيانات، إلخ.

- المستخدمون - الأفراد المعينون لدور أو أكثر

مثال :

- دور المسؤول : يمكنه إدارة المستخدمين، تكوين النظام، وعرض السجلات

- دور المطور : يمكنه دفع الكود، تشغيل البنيات، لكنه لا يمكنه إدارة المستخدمين

يضمن هذا الآلية الاتساق ويقلل من المخاطر مقارنة بإدارة أذونات المستخدم الفردية.

مزايا التحكم في الوصول القائم على الأدوار (RBAC)

مثال على تنفيذ RBAC حيث يمتلك المستخدمون، المديرون، والضيوف مستويات وصول مختلفة إلى الملفات، قواعد البيانات، والخوادم.

- تحسين الأمان: من خلال تنفيذ أقل الامتيازات، يمكن لـ RBAC تقليل خطر وصول المستخدمين غير المصرح لهم إلى البيانات الحساسة، مما يقلل من سطح الهجوم ويحد من الأضرار المحتملة من التهديدات الداخلية.

- قابلية التوسع: مع نمو المنظمة، يصبح من الصعب إدارة الأذونات بشكل فردي. يبسط RBAC هذه العملية عن طريق تجميع المستخدمين بناءً على الدور وإدارة الأذونات له. سيكون من الأسهل مقارنة بإدارة الأذونات بشكل فردي.

- الكفاءة التشغيلية: يساعد RBAC المنظمات على تقليل المهام المتكررة. يقوم المسؤول فقط بتعديل تعريف الدور بدلاً من منح أو إلغاء الوصول لكل مستخدم على حدة، مما يستغرق وقتًا في منظمة كبيرة.

- الامتثال: تتطلب العديد من الأطر التنظيمية، مثل GDPR وHIPAA وPCI DSS، ضوابط وصول صارمة لحماية البيانات الحساسة. يساعد RBAC المنظمات على التوافق مع هذه المتطلبات من خلال فرض قواعد وصول منظمة. لا يقتصر إظهار سياسات الوصول القائمة على الأدوار على تجنب الغرامات فحسب، بل يبني أيضًا الثقة مع العملاء والمنظمين.

- قابلية التدقيق: يوفر RBAC خريطة واضحة لـ ‘من يصل إلى ماذا’ لتسهيل الشفافية. ومع ذلك، يمكن أن يكون لخرائط RBAC غير المكتملة عواقب خطيرة أثناء التدقيق.

التحديات الشائعة لنظام التحكم بالوصول القائم على الأدوار (RBAC)

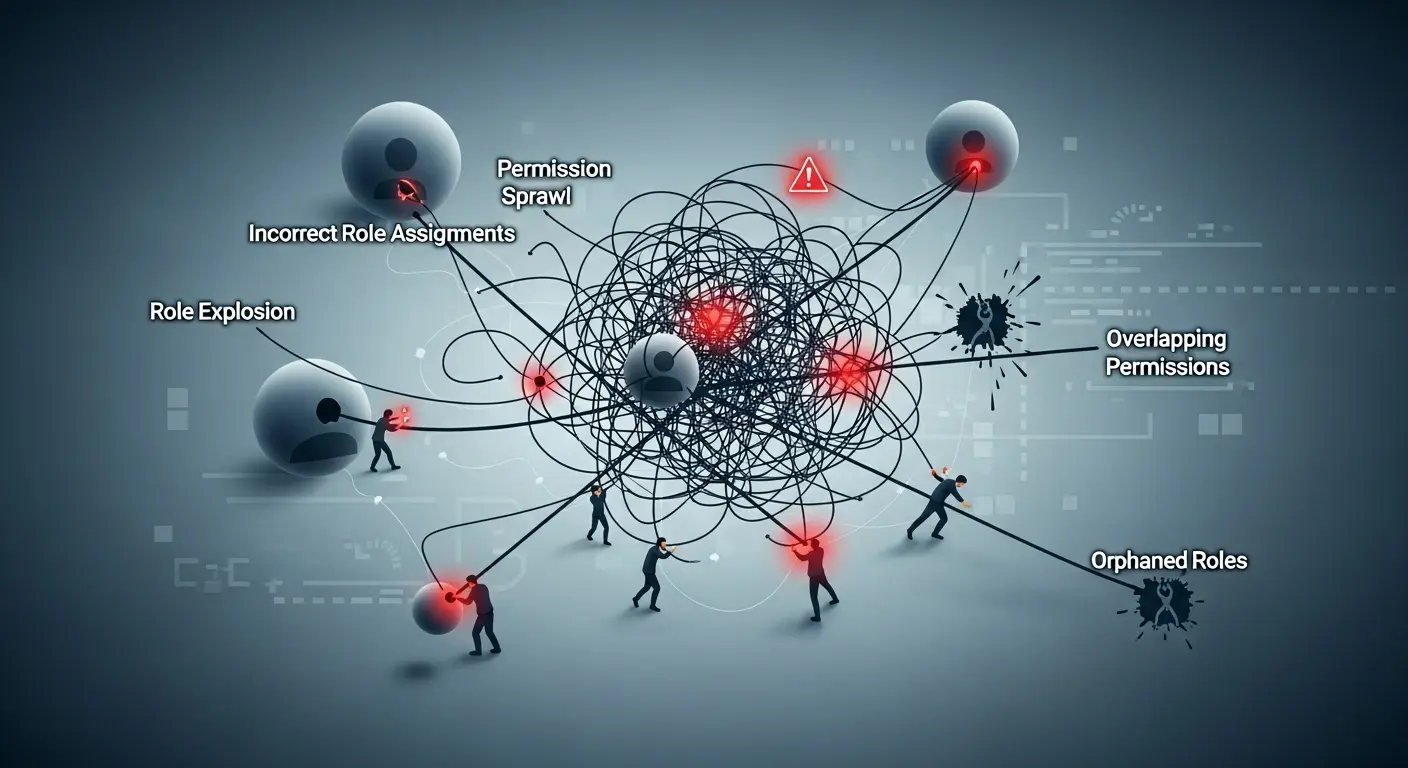

- انفجار الأدوار يحدث عندما تنشئ المنظمة عددًا كبيرًا جدًا من الأدوار المحددة بدقة بدلاً من الفئات الأوسع، مما يجعل من الصعب الحفاظ عليها. يمكن أن يؤدي ذلك إلى مشاكل عندما يتجاوز عدد الأدوار عدد الموظفين بحوالي 20 بالمائة، حيث يصبح إدارة هذا العدد الكبير من الأدوار غير عملي.

- الهيكل الصارم : يعتمد التحكم في الوصول المستند إلى الأدوار (RBAC) بشكل صارم على الأدوار المحددة مسبقًا، مما يجعله أقل مرونة في البيئات الديناميكية مقارنة بالتحكم في الوصول المستند إلى السمات (ABAC)، حيث يمكن أن يتكيف الوصول بناءً على المستخدم أو المورد أو سمات البيئة.

- عبء الصيانة : يجب مراجعة الأدوار والأذونات وتحديثها بانتظام لمنع إساءة استخدام الامتيازات وضمان عدم حصول المستخدمين على وصول غير ضروري.

- تداخل الأذونات: عندما تُمنح أدوار متعددة لأذونات متشابهة أو متطابقة. سيجعل ذلك من الصعب التدقيق، ويخلق تكرارًا، ويُربك المسؤول.

- انتشار الأذونات : بمرور الوقت، يحدث تغيير تنظيمي، ويتراكم لدى المستخدمين أدوار متعددة. إذا لم يتم تحديث أو إلغاء الأدوار المخصصة للمستخدم عند تغيير المنصب أو المسؤوليات، فسيؤدي ذلك إلى وصول أوسع مما هو ضروري، مما ينتهك مبدأ الأقل امتيازًا.

- الدور اليتيم : دور لا يتماشى مع الحاجة التجارية الحالية أو دور غير مخصص لأي مستخدم. يمكن أن يكون نقطة عمياء للثغرات إذا لم يتم مراجعته بانتظام.

التحكم في الوصول المستند إلى الأدوار مقابل التحكم في الوصول المستند إلى السمات

بينما يركز التحكم في الوصول المستند إلى الأدوار (RBAC) على الأدوار، فإن التحكم في الوصول المستند إلى السمات (ABAC) يمنح المستخدم الوصول بناءً على السمات مثل المستخدم والبيئة والموارد.

| الميزة | RBAC | ABAC |

|---|---|---|

| أساس الوصول | الأدوار المحددة مسبقًا | السمات (المستخدم، المورد، البيئة) |

| المرونة | بسيط ولكنه صارم | مرن للغاية، ديناميكي |

| الأفضل لـ | المنظمات الكبيرة ذات الأدوار المستقرة | البيئات المعقدة والواعية بالسياق |

التنفيذ أدناه في أمن تطبيقات الويب

| نموذج الوصول | سيناريو المثال | من يمكنه فعل ماذا | كيف يتم تحديد الوصول |

|---|---|---|---|

| RBAC (التحكم في الوصول المستند إلى الأدوار) | تطبيق ويب لإدارة المشاريع (مثل Jira/Trello) | - المسؤول → إنشاء المشاريع، إدارة المستخدمين، حذف اللوحات- المدير → إنشاء/تعيين المهام، لا يمكن حذف المشاريع- الموظف → تحديث مهامه فقط- الضيف → عرض المهام فقط | بناءً على الأدوار المحددة مسبقًا المعينة للمستخدمين. لا توجد شروط سياقية. |

| ABAC (التحكم في الوصول المستند إلى السمات) | نفس تطبيق إدارة المشاريع، ولكن مع السمات | - المدير → الوصول إلى المهام فقط في قسمه (سمة المستخدم) - الموظف → عرض ملفات المشروع فقط إذا كان المشروع نشطًا (سمة المورد) - المقاول → الوصول إلى النظام فقط من الساعة 9 صباحًا حتى 6 مساءً ومن شبكة المكتب (سمات البيئة) | بناءً على السياسات باستخدام السمات: المستخدم + المورد + البيئة. السياق يحدد الوصول. |

أفضل الممارسات لـ RBAC

لتنفيذ RBAC بفعالية، ضع في اعتبارك قائمة التقييم الذاتي التالية:

- أقل الامتيازات: هل توفر الأدوار فقط الوصول الضروري المطلوب للوظيفة؟

- مراجعة الأدوار بانتظام: هل نقوم بمراجعة الأدوار كل ثلاثة أشهر لتحديد وتحديث أي أدوار غير مستخدمة أو قديمة؟

- تجنب انفجار الأدوار: هل نحافظ على أدوار أوسع ولكن ذات معنى لمنع إنشاء أدوار مفرطة ومفصلة؟

- تدقيق سجلات الوصول: هل يتم فحص سجلات الوصول بانتظام لضمان أنشطة المستخدمين تتوافق مع أدوارهم المحددة؟

- الأتمتة حيثما أمكن: هل نستفيد من أدوات إدارة الهوية والوصول (IAM) لأتمتة مهام إدارة الوصول الروتينية؟

كيف يعزز Plexicus ASPM من أمان RBAC والوصول

تطبيق RBAC هو جزء فقط من وضع أمني قوي. تحتاج المنظمات الحديثة أيضًا إلى رؤية مستمرة للثغرات الأمنية وسوء التكوينات ومخاطر الوصول عبر التطبيقات وبيئات السحابة.

هنا يأتي دور [Plexicus ASPM] .

- ✅ يوحد الأمان: يجمع بين SCA، كشف الأسرار، فحص API، والمزيد في منصة واحدة.

- ✅ يفرض أقل الامتيازات: يساعدك في اكتشاف الوصول المفرط في الصلاحيات، الأدوار اليتيمة، وسوء التكوينات التي لا يمكن لـ RBAC اكتشافها بمفرده.

- ✅ يدعم الامتثال: يولد تقارير جاهزة للتدقيق لأطر العمل مثل GDPR، HIPAA، وPCI DSS.

- ✅ يتوسع مع النمو: يعمل عبر التطبيقات المعقدة وبيئات السحابة الأصلية دون إضافة احتكاك.

من خلال دمج Plexicus ASPM، يمكن للفرق الانتقال إلى ما هو أبعد من مجرد تعيين الأدوار إلى إدارة كاملة لوضع أمان التطبيقات—مما يقلل من المخاطر الناتجة عن الصلاحيات المفرطة، وسوء التكوينات، والاعتماديات الضعيفة.

المصطلحات ذات الصلة

- ABAC (التحكم في الوصول المستند إلى السمات)

- IAM (إدارة الهوية والوصول)

- مبدأ أقل الامتيازات

- أمان الثقة الصفرية

- المصادقة

- قائمة التحكم في الوصول (ACL)

- تصعيد الامتيازات

- إدارة وضع أمان التطبيقات (ASPM)

الأسئلة الشائعة: RBAC (التحكم في الوصول المستند إلى الأدوار)

ماذا يعني RBAC في الأمان؟

RBAC تعني التحكم في الوصول المستند إلى الدور، وهي آلية أمان لإدارة الأذونات عن طريق تجميع المستخدمين بناءً على الدور

ما هو الغرض من RBAC؟

الغرض من تطبيق أقل الامتيازات، تبسيط إدارة الوصول وتقليل المخاطر الأمنية.

ما هو مثال على RBAC؟

يعطي المستشفى الوصول إلى ملف المريض للممرضات، ولكن يمكن للطبيب فقط إنشاء وصفة طبية. هذا مثال على تنفيذ RBAC؛ حتى في العالم الحقيقي يمكن تطبيقه.

ما هي مزايا RBAC؟

تبسيط إدارة وصول المستخدم، تحسين الأمان، تقليل المخاطر، تبسيط التدقيق، وتوفير دعم الامتثال.

ما الفرق بين RBAC وABAC؟

يدير RBAC الوصول بناءً على الأدوار، بينما يعتمد ABAC على السياسات. RBAC أبسط ولكنه صارم؛ ABAC أكثر تعقيدًا ولكنه يوفر مرونة