Sådan automatiseres SQL Injection (SQLi) afhjælpning i stor skala

SQL-injektion (SQLi) forbliver en af de ældste og mest ødelæggende sårbarheder inden for web-sikkerhed. På trods af at være velkendt, rangerer den konsekvent nær toppen af OWASP Top 10, fordi det er næsten umuligt manuelt at finde og rette hver sårbar forespørgsel i en moderne, hurtigt udviklende kodebase.

I denne guide vil du lære, hvordan du bevæger dig ud over manuel patching og bygger en arbejdsgang, der automatisk opdager, prioriterer og afhjælper SQLi-sårbarheder ved hjælp af AI-drevet automatisering.

For at hjælpe dig med at komme i gang med automatiseret sårbarhedsdetektion, tilbyder vi et gratis Static Application Security Testing (SAST) værktøj. Du kan prøve det her gratis: Plexicus Free SAST Tool

Hvorfor SQLi-afhjælpning stadig er vigtig

Den forretningsmæssige påvirkning af et vellykket SQLi-angreb er binært: enten beskytter du dine data, eller du mister dem. En enkelt udnyttet sårbarhed kan føre til:

- Fuld database-eksfiltration: Uautoriseret adgang til PII, legitimationsoplysninger og intellektuel ejendom.

- Manglende overholdelse: Store bøder under GDPR, SOC2 eller PCI-DSS.

- Brand erosion: Tab af kundetillid, der tager år at genopbygge.

Udfordringen er ikke bare at vide, at SQLi er dårligt; det er afhjælpningsgabet. Sikkerhedsteams finder sårbarheder hurtigere, end udviklere kan rette dem.

Hvad er SQLi-afhjælpningsautomatisering?

SQLi-afhjælpning er processen med at erstatte sårbar kode (normalt hvor brugerinput er sammenkædet direkte i en databaseforespørgsel) med sikre alternativer som parameteriserede forespørgsler eller forberedte udsagn.

Automatisering af denne proces involverer brug af Statisk Analyse (SAST) til at finde den forurenede dataflow og AI-afhjælpningsmotorer til at omskrive koden og sende den tilbage til udvikleren for godkendelse.

Sådan Automatiseres SQLi-afhjælpning

Trin 1: Registrer Forurenede Dataflows

Du kan ikke rette, hvad du ikke kan se. Traditionelle grep-baserede søgninger efter select-udsagn er for støjende. Du har brug for Statisk Applikationssikkerhedstest (SAST), der forstår forureningsanalyse, som sporer, hvordan data bevæger sig fra en HTTP-anmodning (kilde) til en databaseudførelse (sink).

- Den Manuelle Måde: Gennemgå hver controller-fil i dit arkiv.

- Plexicus Metoden: Brug Statisk Kodeanalyse (SAST) til at scanne hele din kodebase på få minutter. Plexicus kortlægger dataflowet for præcist at identificere, hvor usanitiseret input rammer din database.

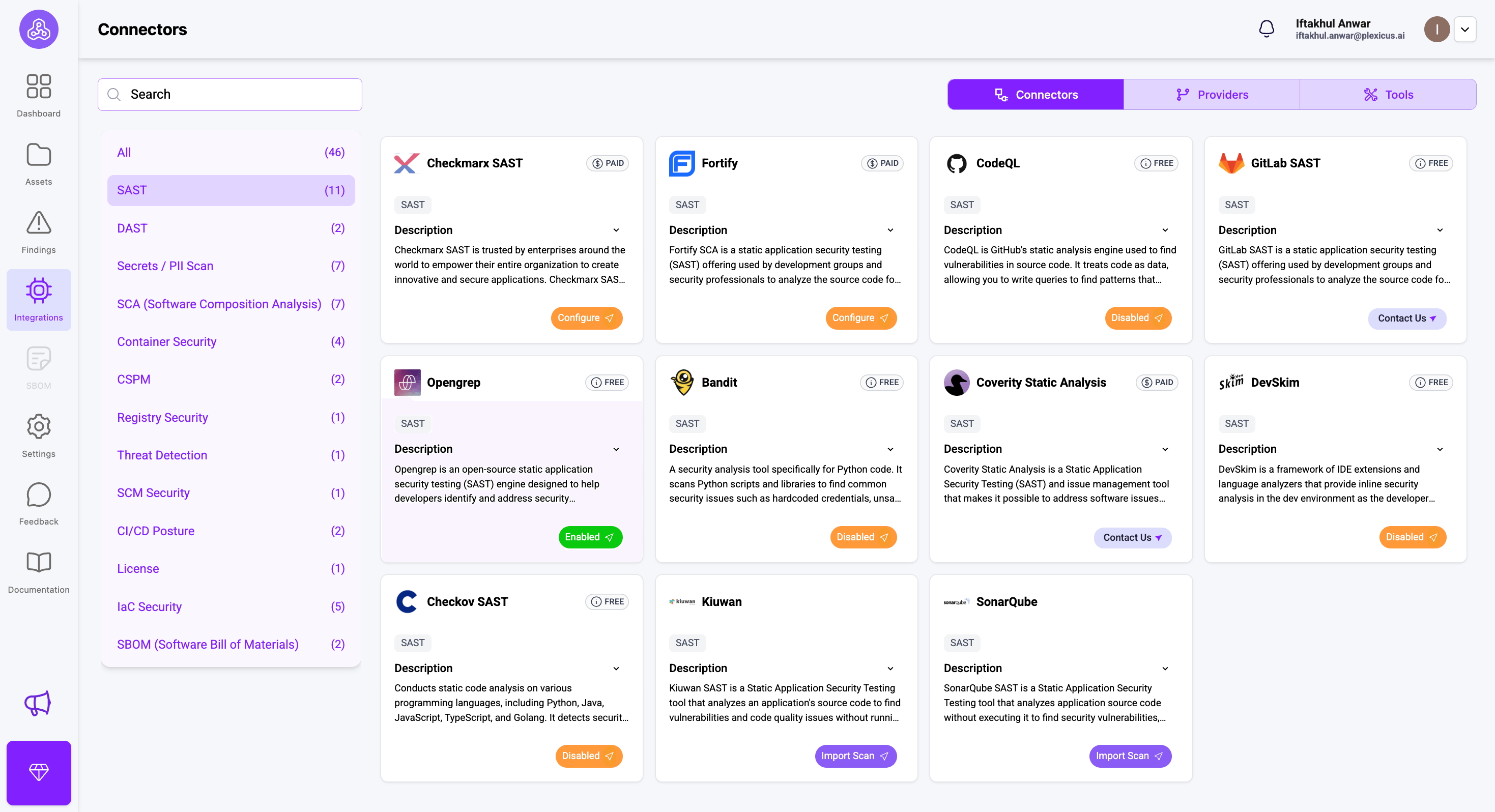

Plexicus forbinder med flere SAST-værktøjer, fra open source til betalte. Du kan forbinde med det tilgængelige SAST-værktøj gennem Integration-menuen eller tjekke her.

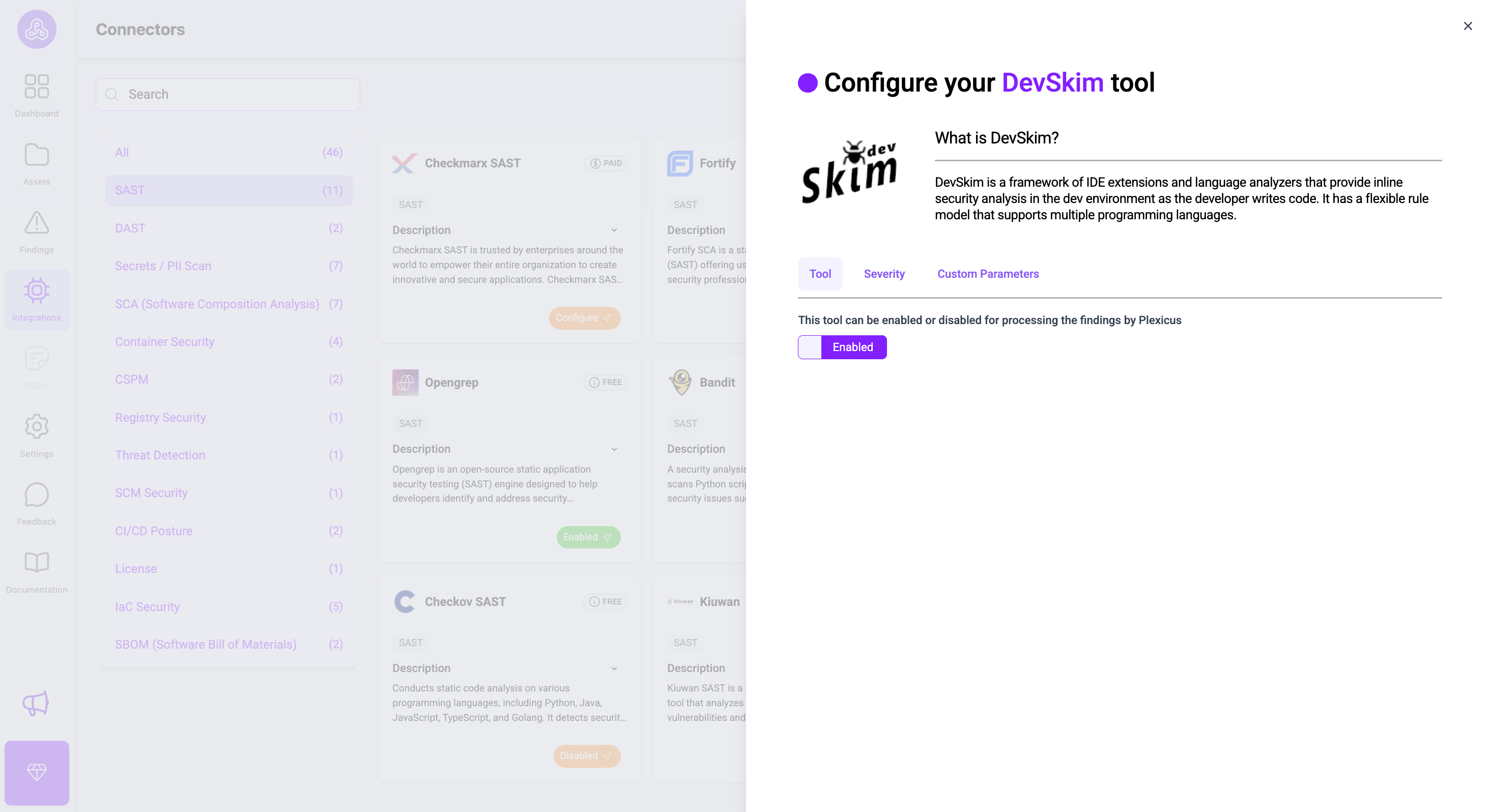

For værktøjer, der har en etiket “Gratis”, kan du aktivere dem direkte ved at klikke på konfigurer-knappen og skifte aktiver-knappen.

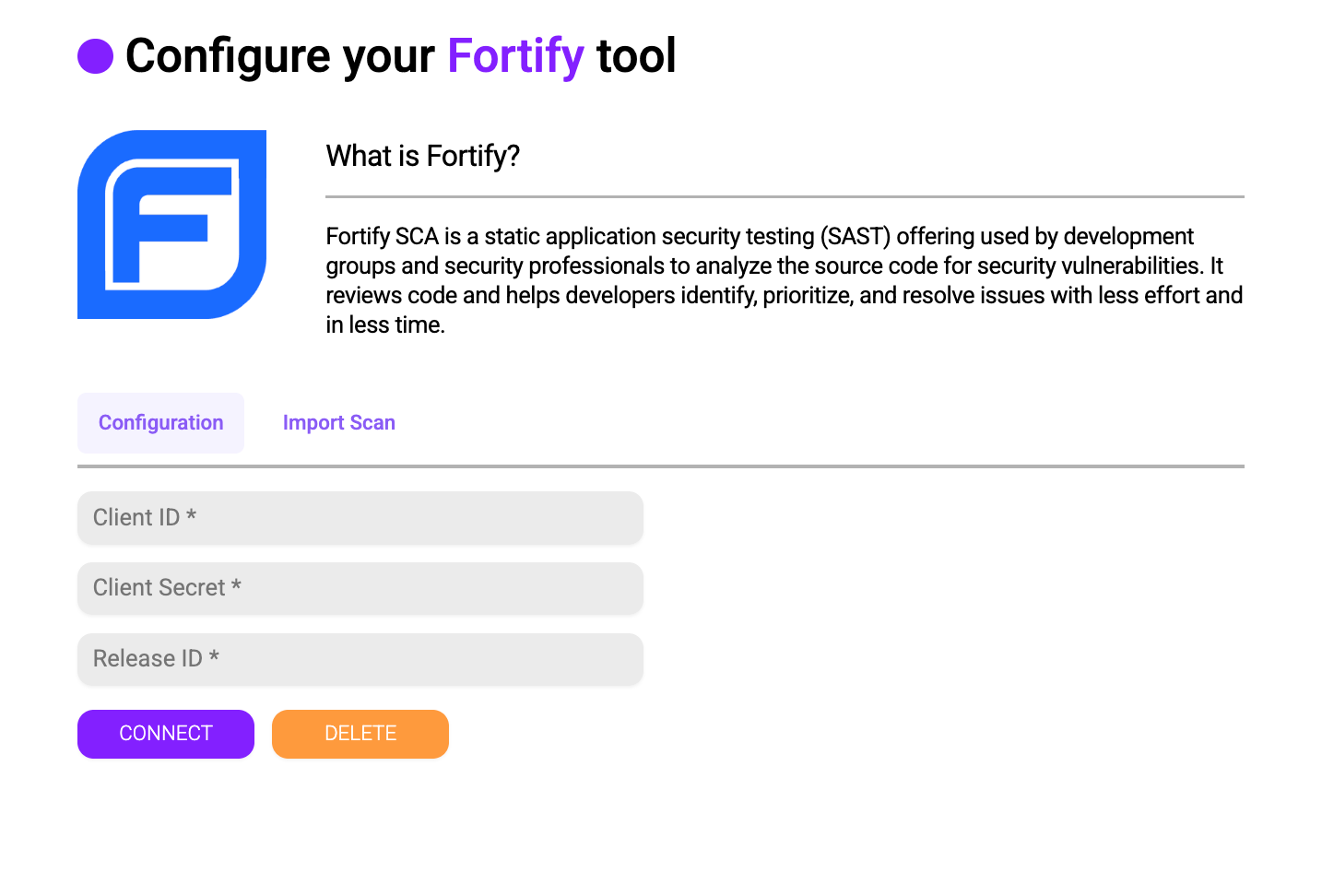

I mellemtiden kan du med det betalte værktøj forbinde ved at udfylde legitimationsoplysningerne.

Trin 2: Prioriter baseret på tilgængelighed og risiko

Ikke alle SQLi-sårbarheder er skabt lige. En SQLi i en offentligt tilgængelig loginformular er en P0 (Prioritet 0), mens en i et internt, autentificeret rapporteringsværktøj kan være en P2 (Prioritet 2).

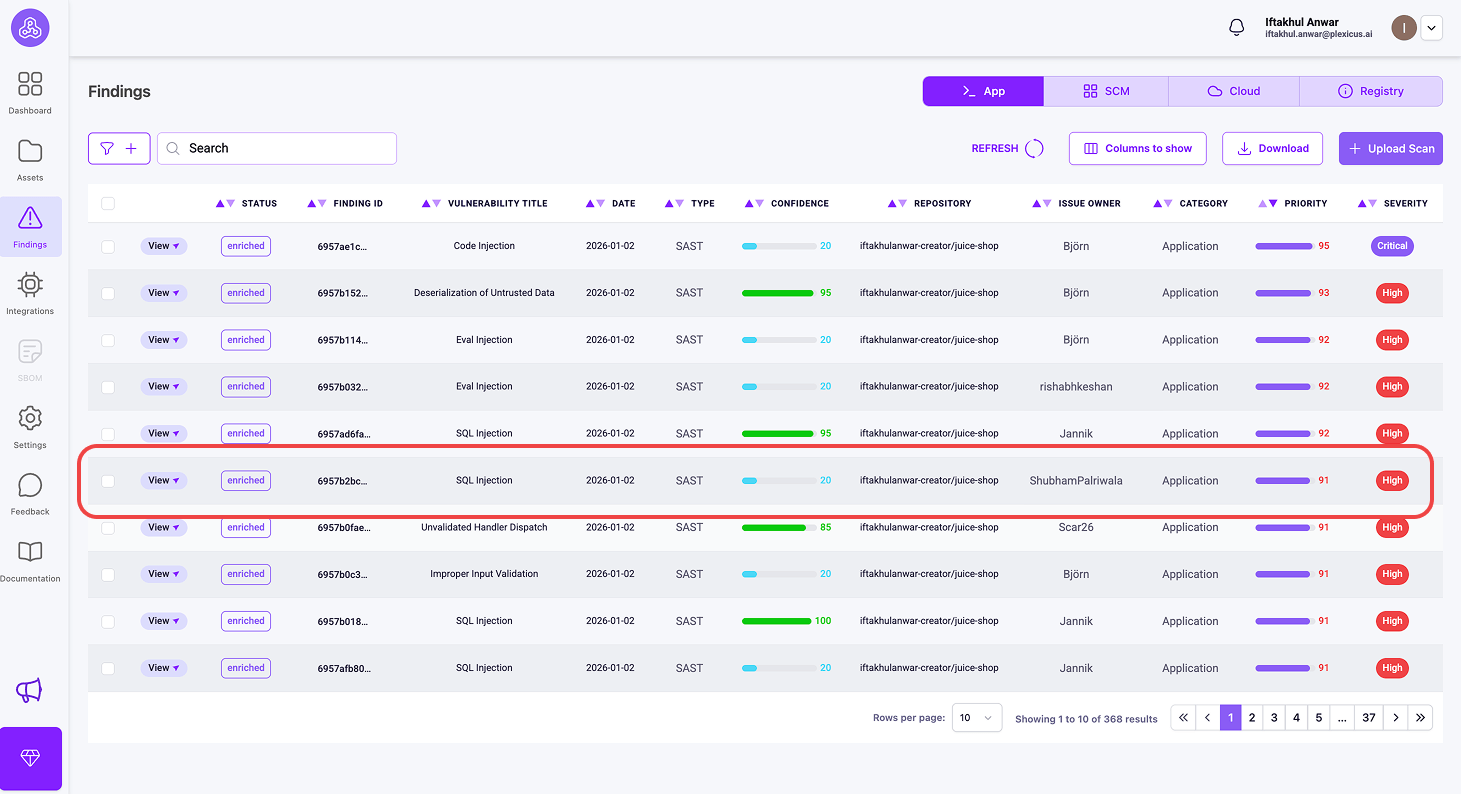

Plexicus bruger et multifaktor-prioriteringssystem til at hjælpe dig med at fokusere på de mest kritiske sikkerhedsfund. Systemet tildeler prioritetsscorer fra 0 til 100, hvor højere scorer indikerer mere presserende problemer.

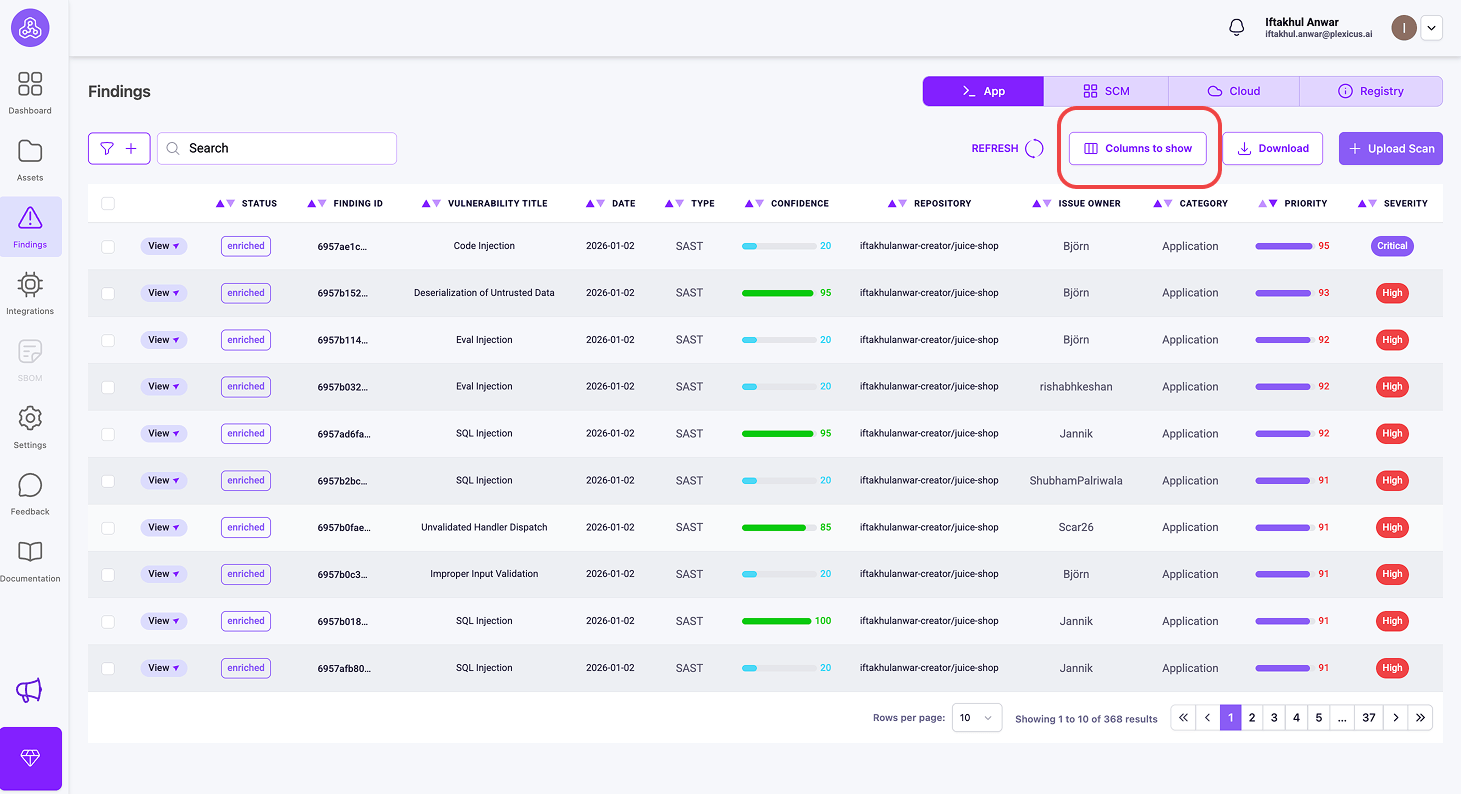

Du kan tjekke metrics for din prioritering ved at følge disse trin:

- Sørg for, at dit repository er forbundet, og at scanningsprocessen er afsluttet.

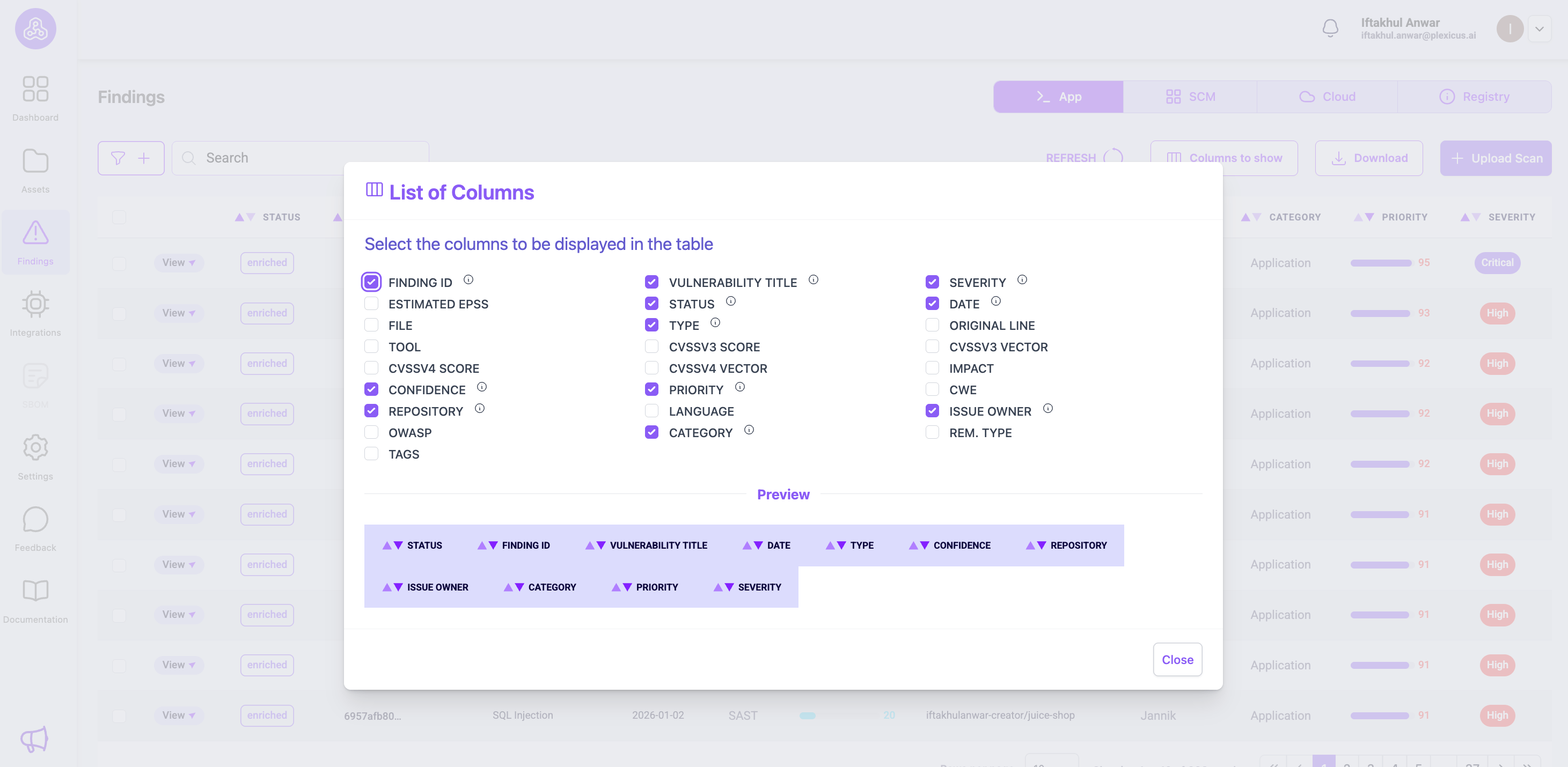

- Naviger derefter til Findings-menuen, hvor du finder metrikker til prioritering, inklusive Priority, Impact og Confidence

- Priority (Score 0-100)

- Dette er din hovedprioriteringsmetrik - højere scores betyder mere presserende problemer.

- Kig efter fund med Priority ≥ 80 (kritiske sårbarheder)

- Impact (Score 0-100)

- Viser vurderingen af forretningspåvirkning

- Højere impact betyder større potentielle forretningskonsekvenser.

- Confidence (Score 0-100)

- Angiver, hvor sikker Plexicus er på fundet

- 90-100: Definitive beviser, 70-89: Stærke indikatorer, 50-69: Moderat tillid

- Priority (Score 0-100)

- Kig efter Priority-metrikkerne, som spænder fra 0 til 100, hvilket indikerer alvoren af sårbarhederne. En højere score antyder en højere prioritet for afhjælpning.

- Hvis metrikkerne ikke er synlige med det samme, kan du tilpasse visningen ved at klikke på Kolonner-knappen og vælge de metrikker, du ønsker at se.

Du kan finde andre metrikker til at vise i findings-listetabellen.

Step 3: Automate the Fix (AI Remediation)

Dette er hvor de fleste sikkerhedsprogrammer går i stå. Udviklere ved ofte ikke den specifikke syntaks for en parameteriseret forespørgsel i en ældre ramme.

I stedet for at sende en PDF-rapport, bør du levere koden. Moderne arbejdsgange udnytter Store Sproglige Modeller (LLMs) til at scanne det sårbare kodeudsnit og foreslå en perfekt løsning.

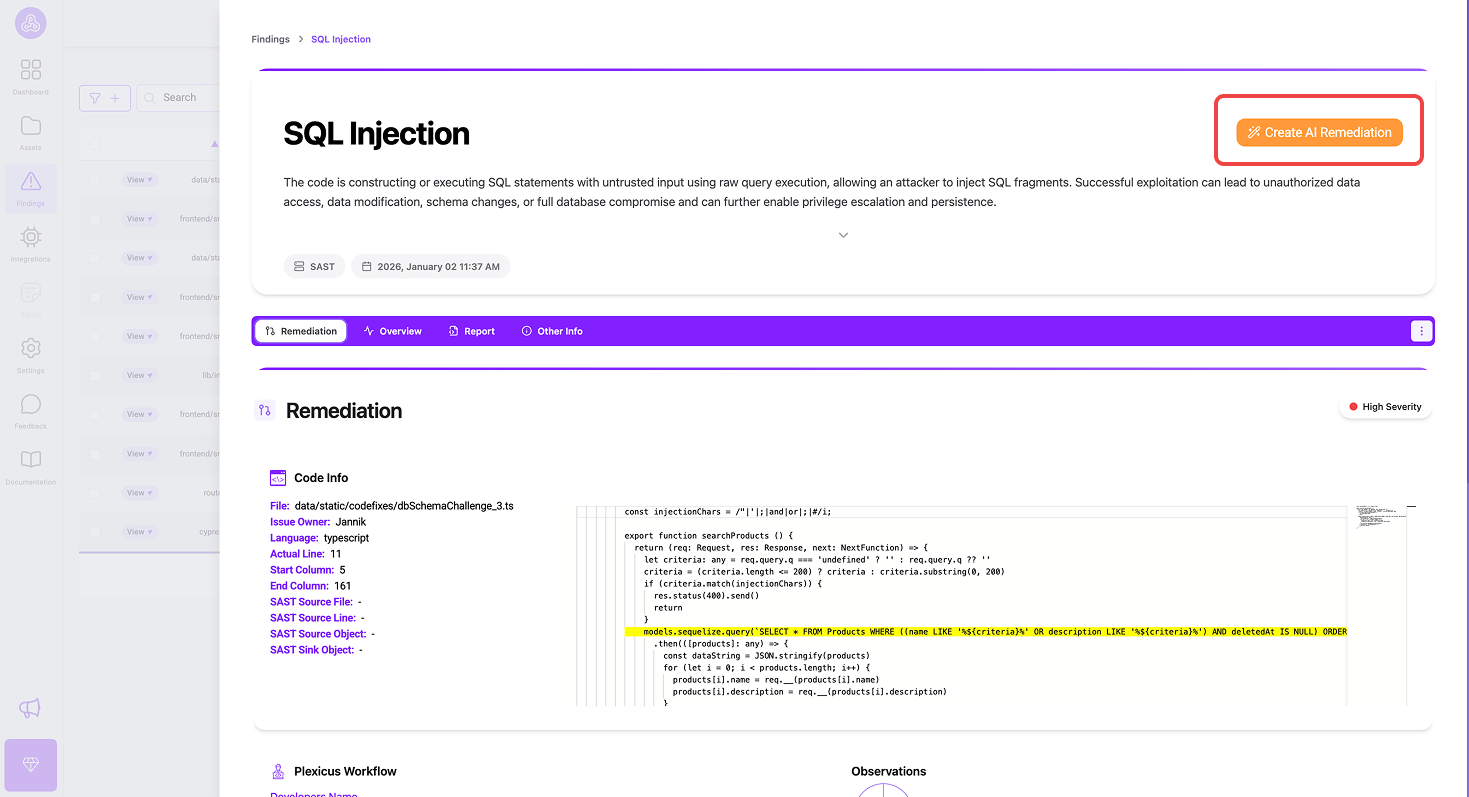

I Plexicus kan du bruge auto remediationsmotoren til automatisk at generere den korrigerede kodeblok. Den erstatter sammenkædningen med en forberedt erklæring, hvilket bevarer den oprindelige logik, mens risikoen fjernes.

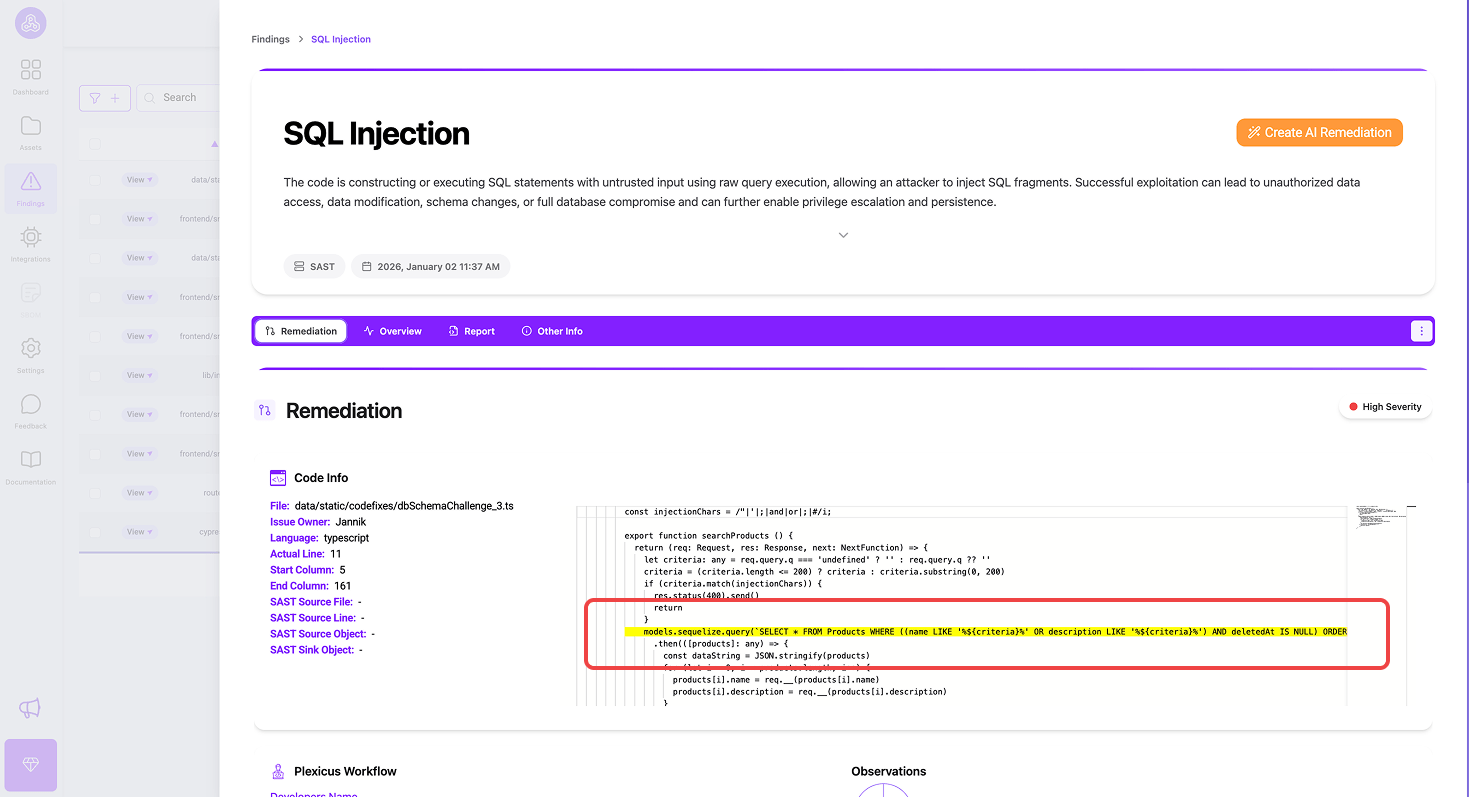

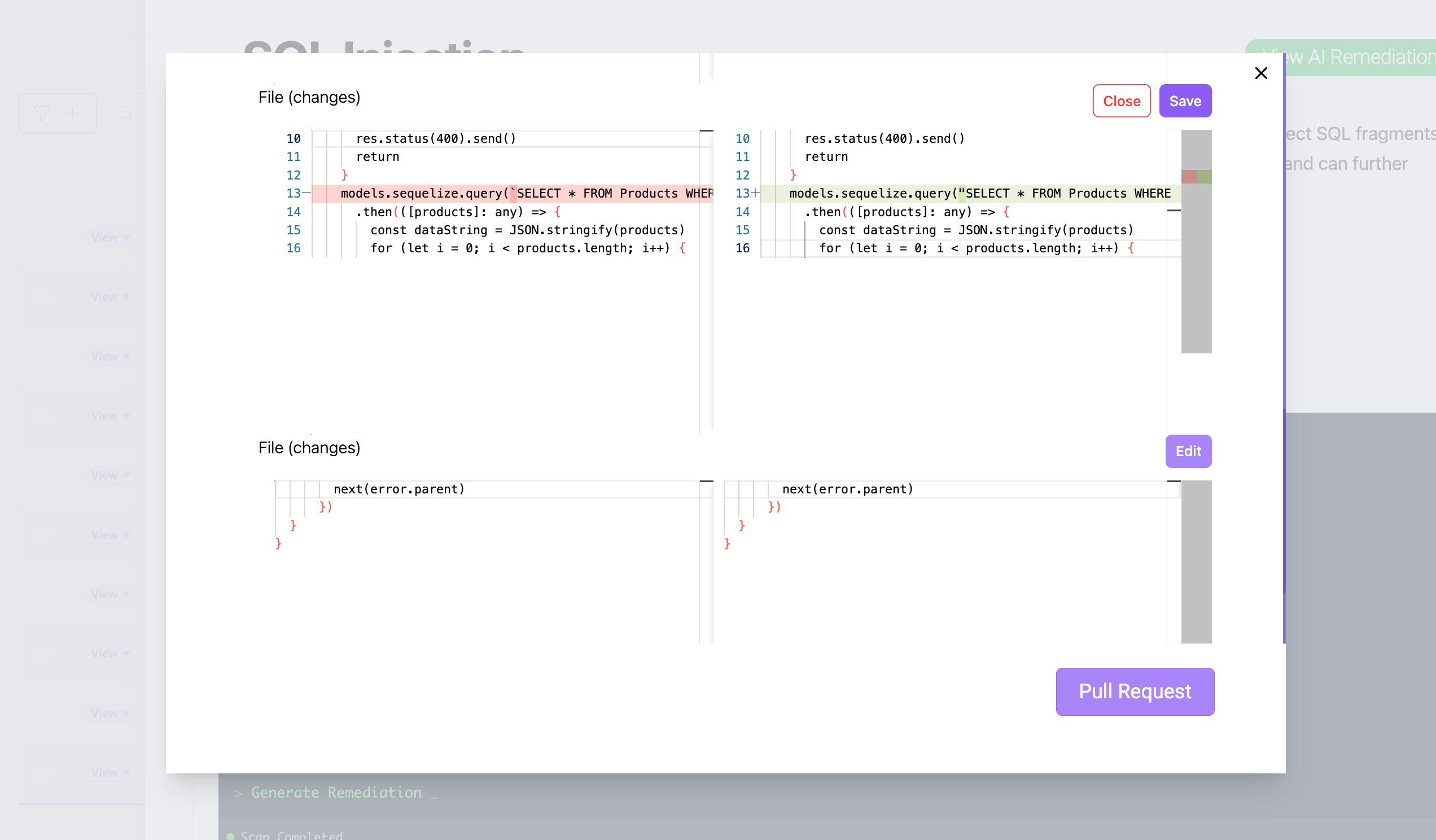

Når scanningsprocessen er afsluttet, kan du klikke på detaljerne for et bestemt sikkerhedsproblem fundet af scanneren.

Det vil vise en pop-up, der giver dig detaljeret information om sårbarheden. Kodeblokken vil vise dig koden, der forårsager sårbarheden og skal rettes.

Når du er klar til at løse problemet, kan du klikke på knappen Opret AI Remediation for at starte udbedringen.

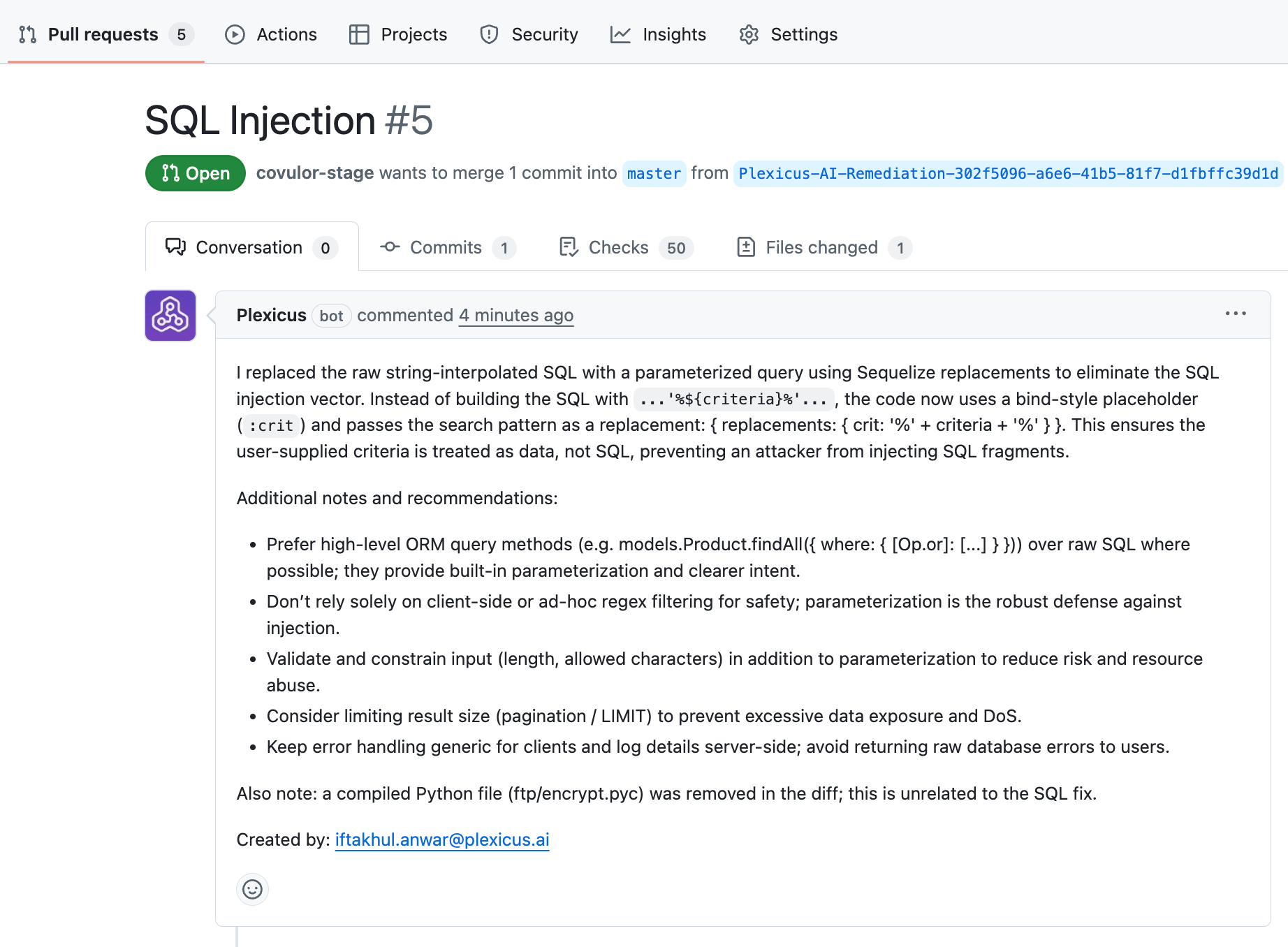

Efter udbedringsprocessen er afsluttet, vil pop-up’en foreslå, at du laver en pull request. Du kan tjekke de ændringer, der er foreslået af AI, eller du kan redigere manuelt i en kodeblok, hvis det er nødvendigt.

AI-afhjælpningen implementeres ikke direkte i koden; i stedet kræver den godkendelse gennem pull request-processen. Plexicus implementerer rollebaseret adgangskontrol, der giver forskellige roller forskellige kapaciteter inden for platformen. Du kan tjekke rollerne forskelligt her

Det gør mennesket i loop-processen i stand til at verificere ændringerne, før de flettes ind i produktionskoden, hvilket sikrer høj kvalitet og opretholder udviklernes tillid.

Trin 4: Valider med CI Gating

Når en rettelse er anvendt, skal du sikre, at sårbarheden ikke kryber tilbage i kodebasen under den næste udgivelse.

Integrer dit sikkerhedsværktøj i PR (Pull Request) processen. Hvis en udvikler introducerer en ny ikke-parameteriseret forespørgsel, bør builden fejle. Plexicus’s CI gating fungerer som et sikkerhedsnet, der giver øjeblikkelig feedback direkte i din kildekodestyring, som GitHub, GitLab osv., før koden nogensinde når produktion.

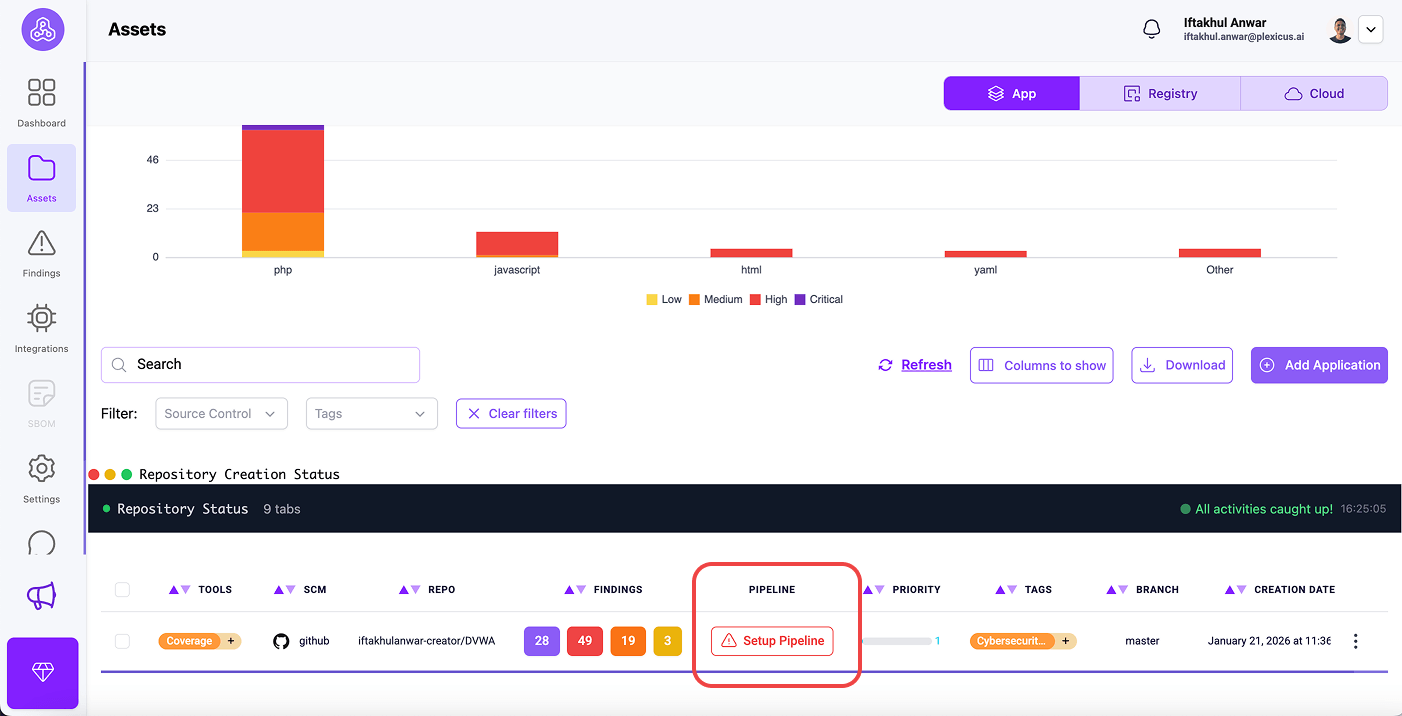

Plexicus giver dig mulighed for at opsætte en CI gating-mekanisme med få trin:

- Gå til Asset-menuen.

- Under fanen App finder du dit tilsluttede repository.

- I dit tilsluttede repository skal du klikke på Setup Pipeline for at opsætte CI-gating

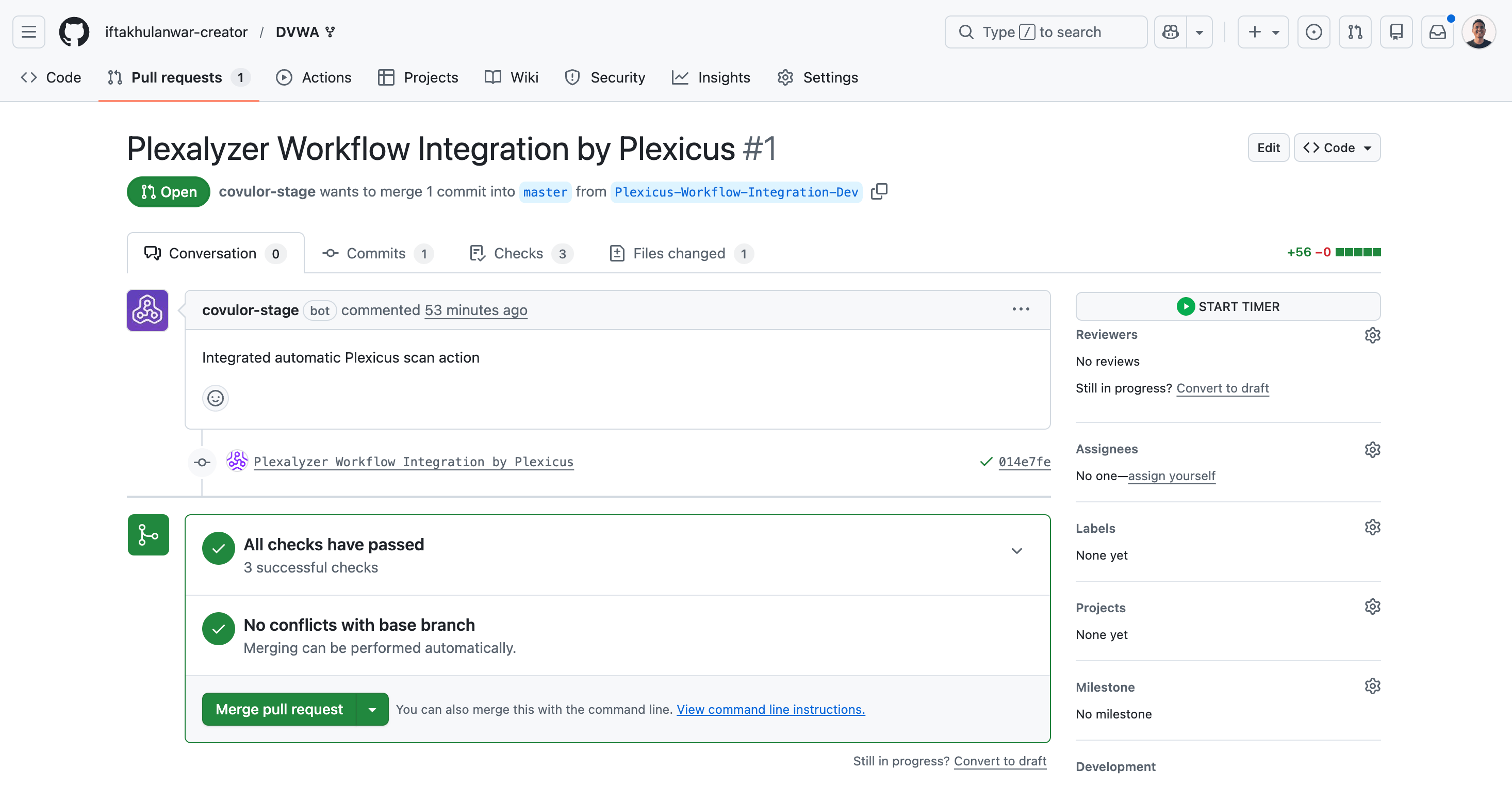

- Der vil dukke en pop-up op, som beder dig om at konfigurere pipelinen i din SCM. Klik Ok

- Efter du klikker OK, vil du blive omdirigeret til GitHub pull request-fanen. Bed om din tilladelse til at flette pull request for at integrere Plexicus i dine GitHub-handlinger.

- Når du har flettet Plexicus workflow-integrationen, får dit repository automatiseret sikkerhedsscanning, der kører kontinuerligt ved kodeændringer. Det vil køre automatisk ved hver push og pull request til din hovedgren.

Sammenligning: Hvorfor Automatisering Vinder

At stole på manuel afhjælpning skaber en sårbarhedsgæld, der vokser hver gang du skubber kode. Når en manuel pentest finder en SQLi, har den kode ofte været i produktion i måneder.

Ved at bruge en samlet platform som Plexicus konsoliderer du flere værktøjer (inklusive SAST, DAST og AI Remediation) i en enkelt oversigt. Dette finder ikke kun SQLi; det lukker også cirklen ved at generere løsningen og opdatere billetten automatisk via Automatic Task Creation.

| Funktion | Den gamle måde (Manuel) | Den moderne måde (Automatiseret) |

|---|---|---|

| Detektion | Manuelle kodegennemgange / PDF-rapporter | Real-time SAST & DAST Scanning |

| Rettelse | Jira-billetter med “Venligst fix” | Bulk AutoFix & AI Remediation |

| Validering | Årlige penetrationstests | Kontinuerlig CI/CD Gating |

| Omfang | Kun hovedapplikationer | Fuld angrebsovervågning |

Konklusion

SQL Injection er et løst problem, men det forbliver en førende årsag til brud på grund af udførelsesgab. Ved at automatisere detektions-til-remedierings-pipelinen giver du dine udviklere mulighed for at skrive sikker kode uden at sænke udviklingshastigheden.

Plexicus tilbyder en omfattende suite af værktøjer, der spænder fra kodescanning, registrering og cloud til AI-drevet remediation, for at holde dine applikationer sikre fra koden til skyen.

Dens platform understøtter en bred vifte af miljøer for at sikre kompatibilitet med din teknologistak. Vigtige understøttede miljøer inkluderer programmeringssprog som Java, Python og JavaScript, samt cloud-udbydere som AWS, Azure og Google Cloud.

FAQ:

Q1: Hvad er SQL Injection (SQLi) og hvorfor er remediation stadig vigtig?

A: SQLi er en sårbarhed, der tillader angribere at manipulere databaseforespørgsler, hvilket fører til databrud, overholdelsesfejl og skader på brandet. Remediation er kritisk, fordi selv én overset sårbarhed kan have alvorlige konsekvenser, og manuelle rettelser kan ikke følge med moderne kodebaser.

Q2: Hvordan fungerer SQLi remediation automatisering?

A: Automatisering bruger statisk analyse (SAST) værktøjer til at opdage sårbar kode, og anvender derefter AI til at omskrive usikre forespørgsler ved hjælp af sikre praksisser (som parameteriserede forespørgsler), og indsender disse rettelser til udviklergodkendelse.

Q3: Hvad er de vigtigste trin til at automatisere SQLi-afhjælpning?

- Registrer forurenede dataflows ved hjælp af SAST-værktøjer.

- Prioriter sårbarheder baseret på risiko og tilgængelighed.

- Anvend automatiserede rettelser ved hjælp af AI-afhjælpningsmotorer.

- Valider rettelser med CI-gating for at forhindre regressioner.

Q4: Hvordan hjælper Plexicus i denne proces?

A: Plexicus integrerer flere sikkerhedsværktøjer (inklusive SAST, DAST og AI-afhjælpning) i én platform. Det automatiserer detektion, prioritering, rettelse og kontinuerlig validering, hvilket strømliner den end-to-end afhjælpningsarbejdsgang.

Plexicus understøtter også rollebaseret adgangskontrol, hvilket giver organisationer mulighed for at administrere tilladelser for forskellige brugertyper (såsom administratorer, udviklere og revisorer). Dette sikrer, at brugere har passende adgang og ansvar, hvilket forbedrer både sikkerhed og arbejdsgangens klarhed. Læs mere om forskelle i roller her.

Q7: Anvendes automatiserede rettelser direkte på kodebasen?

A: Nej. Automatiserede rettelser foreslås via pull requests til menneskelig gennemgang og godkendelse. Dette sikrer udviklerovervågning, opretholder kodekvalitet og opbygger tillid til automatiseringsprocessen.

Q7: Hvordan hjælper CI-gating med at opretholde sikkerhed?

A: CI-gating integrerer sikkerhedstjek i pull request-processen, hvilket blokerer nye sårbarheder fra at blive flettet og giver øjeblikkelig feedback til udviklere, før koden når produktion.

Q8: Hvilke miljøer understøtter Plexicus?

A: Plexicus understøtter en bred vifte af programmeringssprog (Java, Python, JavaScript osv.) og cloud-udbydere (AWS, Azure, Google Cloud), hvilket sikrer kompatibilitet på tværs af teknologistakke.

Q9: Hvorfor er automatisering bedre end manuel afhjælpning?

A: Automatisering lukker afhjælpningsgabet ved kontinuerligt at scanne, rette og validere sårbarheder i stor skala, hvilket reducerer risikoen og sparer udviklertid sammenlignet med manuel patching.

Q10: Hvordan kan jeg begynde at opdage sårbarheder i min egen kode gratis?

A: Du kan bruge det gratis SAST-værktøj, der leveres af Plexicus, til at scanne din kode for sårbarheder, inklusive SQL-injektionsrisici. Prøv det her