Hvordan man forhindrer udviklere i at ignorere sikkerhedsfund (og løser sårbarheder hurtigere)

Sikkerhedsværktøjer har ry for at være støjende barrierer. Når en udvikler skubber kode, og CI/CD-pipelinen fejler med en 500-siders PDF-rapport vedhæftet, er deres naturlige reaktion ikke at rette problemerne. Det er at ignorere dem eller tvinge koden til at blive flettet.

Denne alarmtræthed er kvantificerbar. Branchedata viser, at 33% af DevOps-teams spilder mere end halvdelen af deres tid på at håndtere falske positiver. Problemet er ikke, at udviklere ikke bekymrer sig om sikkerhed. Problemet er, at udvikleroplevelsen (DevEx) af de fleste sikkerhedsværktøjer er brudt. De scanner for sent, giver for lidt kontekst og kræver for meget manuel forskning.

Her er hvordan man løser workflow-problemet ved at flytte sikkerhed ind i CI/CD-pipelinen.

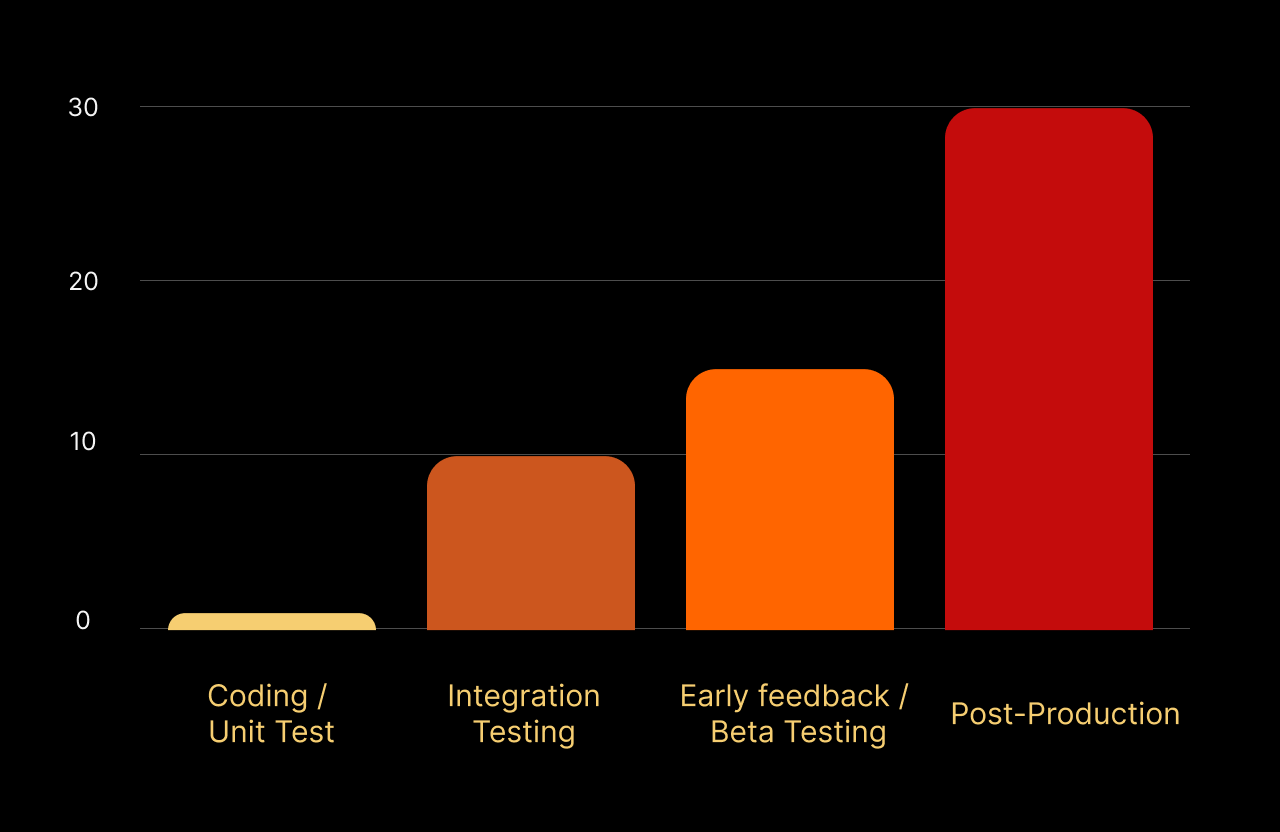

Hvorfor Det Er Vigtigt: “30-Minutters vs. 15-Timers” Reglen

At ignorere sikkerhedsfund skaber en akkumulerende gæld, der dræber hastigheden.

Data fra NIST antyder, at hvis en udvikler retter en sikkerhedsfejl under Pull Request (PR) gennemgangen, tager det omkring 30 minutter. Hvis den samme fejl fanges i post-produktions test, tager det op til 15 timer at triagere, genlære konteksten og rette.

Med hensyn til omkostninger er det 30 gange dyrere at rette sårbarheder i post-produktion end i udviklingsfasen.

For ingeniørledere er forretningscasen klar: Forbedring af sikkerheden i DevEx handler ikke kun om sikkerhed; det handler om at genvinde 30% af dit teams ingeniørkapacitet.

Sådan rettes arbejdsgangen

Målet er at gå fra “at finde fejl” til “at rette fejl” uden at forlade Pull Request-grænsefladen.

Trin 1: Registrer hemmeligheder og kodeproblemer

Ældre værktøjer scanner ofte om natten. På det tidspunkt har udvikleren skiftet fokus til en ny opgave. Du skal flytte detektionen til det præcise øjeblik, hvor koden skubbes til serveren.

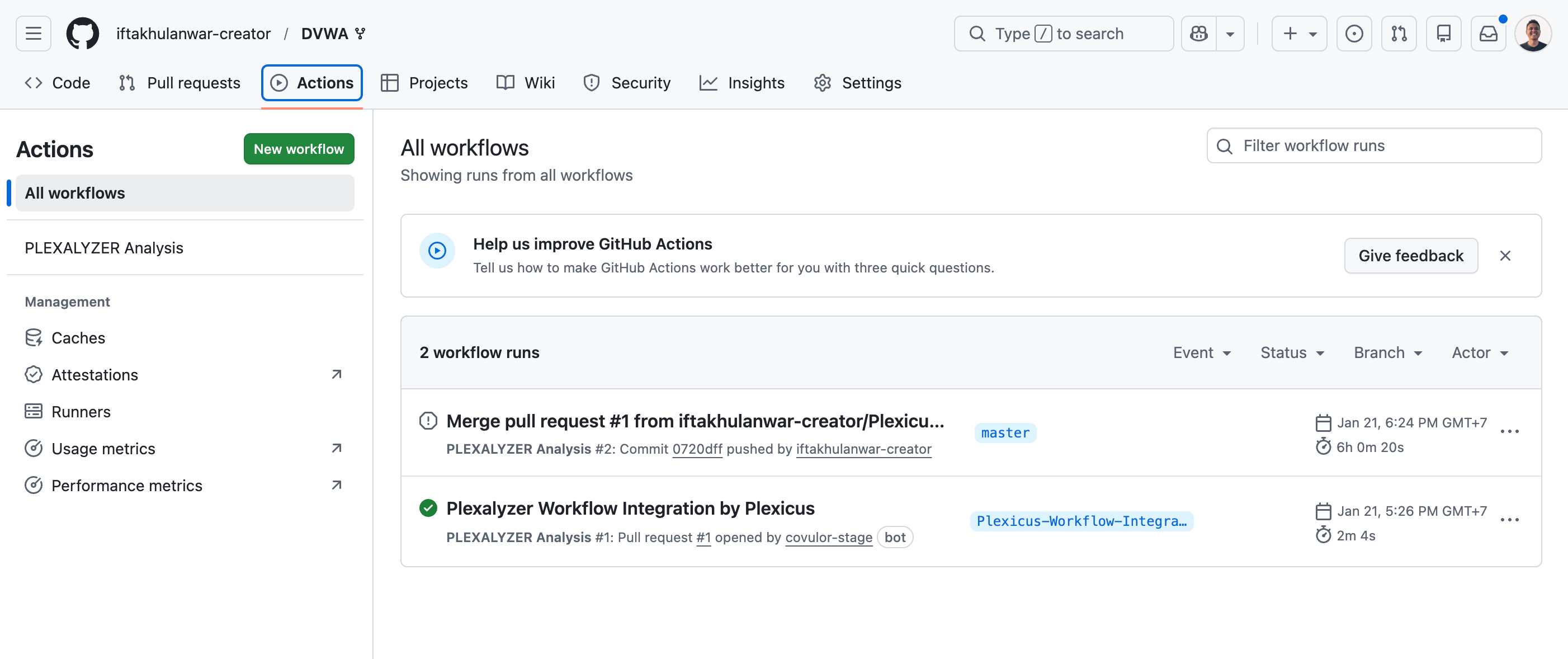

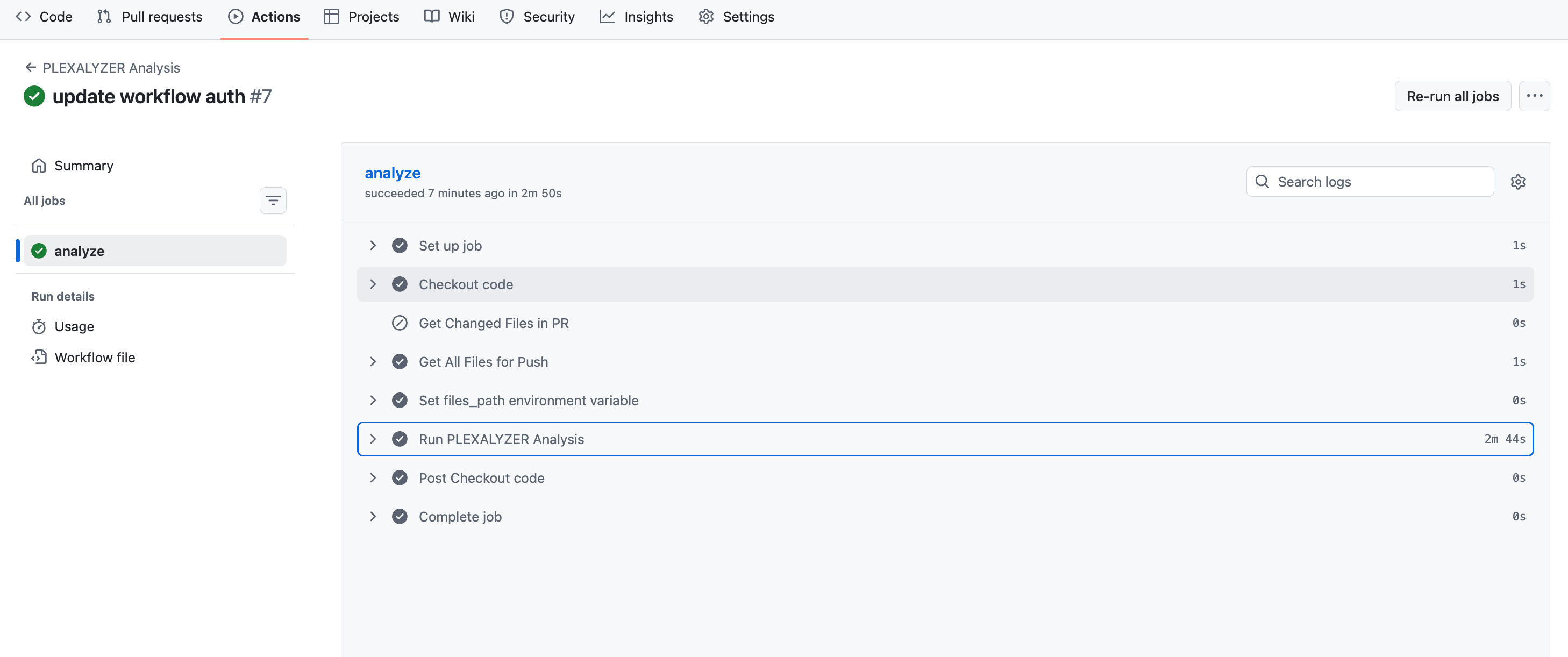

I Plexicus kan du integrere sikkerhedsværktøjerne i CI/CD-pipelinen. Det vil scanne med det samme ved en Pull Request. Det udfører detektion af hemmeligheder i din kode (Git) og statisk kodeanalyse (SAST).

Du kan integrere Plexicus i CI/CD-pipelinen ved at følge disse trin.

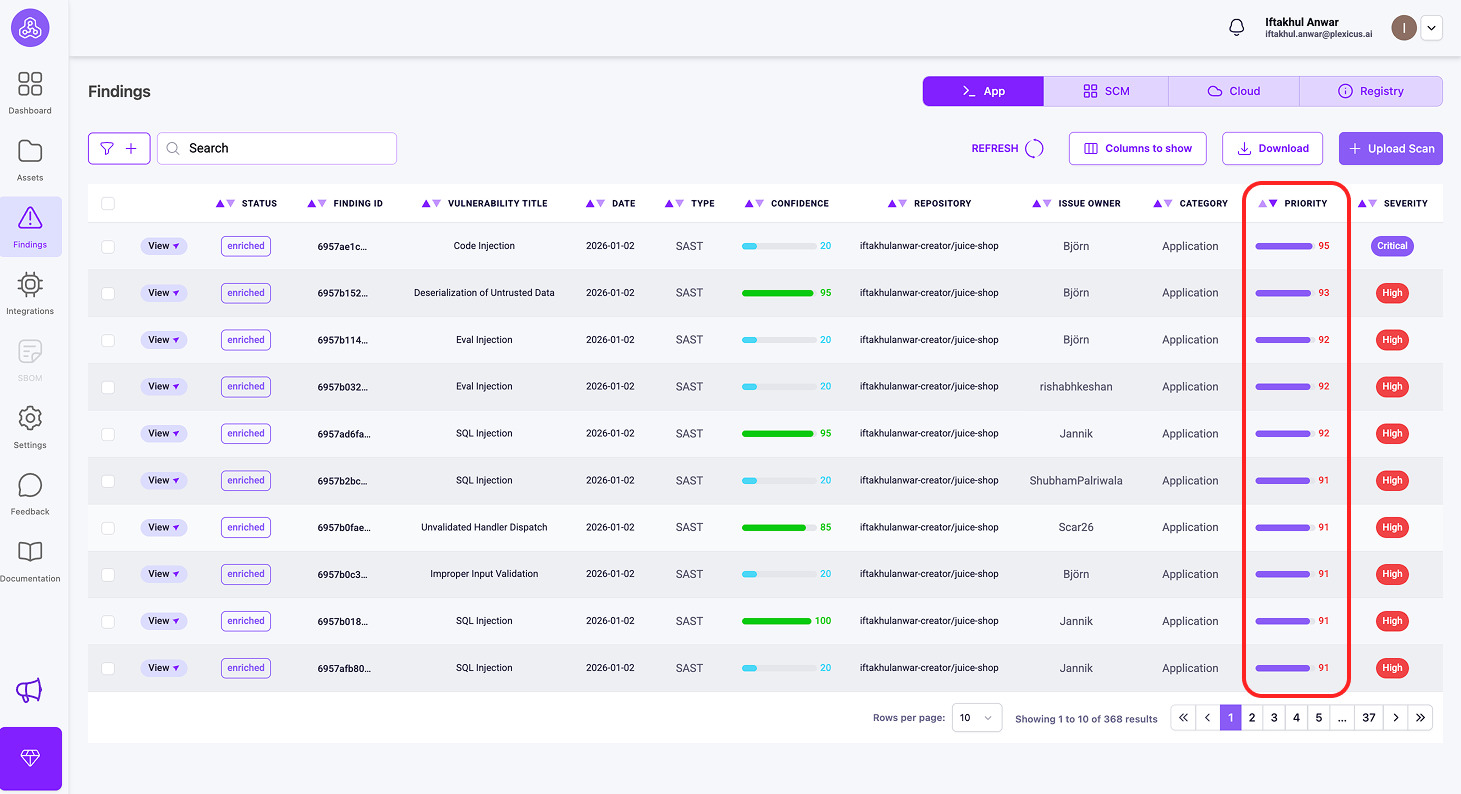

Trin 2: Prioritering

Undgå alarmtræthed. Prioriter sikkerhedsproblemer, der findes.

Plexicus tilbyder metrikker, der hjælper dig med at beslutte, hvilke sårbarheder der skal tackles først:

a) Prioritetsmetrikker

Hvad det måler: Hvor presserende det er at løse problemet

Det er en score (0-100), der kombinerer teknisk alvorlighed (CVSSv4), forretningspåvirkning og udnyttelsesmulighed til ét tal. Det er din handlingskø - sorter efter Prioritet for at vide, hvad der skal håndteres med det samme. Prioritet 85 betyder “drop alt og fix dette nu”, mens Prioritet 45 betyder “planlæg det til næste sprint.”

Eksempel: Fjernkodeudførelse (RCE) i en udfaset staging-tjeneste

En ældre staging-tjeneste indeholder en sårbarhed for fjernkodeudførelse. Tjenesten kører teknisk set stadig, men er ikke brugt, ikke forbundet til produktion, og er kun tilgængelig fra en intern IP-allowliste.

- CVSSv4: 9.8 (kritisk teknisk alvorlighed)

- Forretningspåvirkning: 30 (ingen produktionsdata, ingen kundepåvirkning, udfaset tjeneste)

- Udnyttelsesmulighed: 35 (kræver intern netværksadgang og tjenestespecifik viden)

- Prioritet: 42

Hvorfor kigge efter Prioritet:

På papiret skriger CVSSv4 (9.8) “kritisk.” Hvis du kun kiggede på CVSS, ville dette udløse panik og brandøvelser.

Prioritet (42) fortæller den virkelige historie.

Fordi tjenesten er udfaset, isoleret fra produktion og ikke indeholder følsomme data, er den faktiske risiko for virksomheden lav. Prioritet nedgraderer korrekt presserende karakter og siger:

“Fix dette under planlagt oprydning eller nedlukning, ikke som en nødsituation.”

Dette hjælper teams med at undgå at spilde tid på at trække ingeniører væk fra kritisk arbejde for at løse en sårbarhed i et system, der allerede er på vej ud.

b) Indvirkning

Hvad det måler: Forretningskonsekvenser

Indvirkning (0-100) evaluerer, hvad der sker, hvis sårbarheden udnyttes, med hensyntagen til din specifikke kontekst: datasensitivitet, systemkritikalitet, forretningsdrift og lovgivningsmæssig overholdelse.

Eksempel: Hardkodede cloud-legitimationsoplysninger eksponeret i et repository

Et sæt cloud-adgangsnøgler bliver ved et uheld forpligtet til et Git-repository.

- Indvirkning 90: Nøglerne tilhører en produktions-cloud-konto med tilladelse til at læse kundedata og oprette infrastruktur. Udnyttelse kunne føre til databrud, serviceafbrydelse og overtrædelser af overholdelse.

- Indvirkning 25: Nøglerne tilhører en sandkassekonto uden følsomme data, strenge forbrugsgrænser og ingen adgang til produktionssystemer. Selv hvis de misbruges, er forretningspåvirkningen minimal.

Hvorfor Indvirkning Er Vigtig:

Sårbarheden er den samme: eksponerede legitimationsoplysninger, men forretningskonsekvenserne er radikalt forskellige. Indvirkningsscore afspejler hvad angriberen faktisk kan påvirke, ikke bare hvad der gik galt teknisk.

c) EPSS

Hvad det måler: Sandsynlighed for trussel i den virkelige verden

EPSS er en score (0,0-1,0), der forudsiger sandsynligheden for, at en specifik CVE vil blive udnyttet i naturen inden for de næste 30 dage

Eksempel: To sårbarheder med meget forskellig risiko i den virkelige verden

Sårbarhed A: En kritisk fjernkodeudførelsesfejl fra 2014

- CVSS: 9.0 (meget alvorlig på papiret)

- EPSS: 0.02

- Kontekst: Sårbarheden er velkendt, patches har været tilgængelige i årevis, og der er lidt til ingen aktiv udnyttelse i dag.

Sårbarhed B: En nyligt offentliggjort autentificeringsomgåelse

- CVSS: 6.3 (medium teknisk alvorlighed)

- EPSS: 0.88

- Kontekst: Proof-of-concept exploits er offentlige, angribere scanner aktivt efter dem, og udnyttelse er allerede blevet observeret.

Hvorfor se på EPSS:

CVSS fortæller dig hvor slem en sårbarhed kunne være. EPSS fortæller dig hvor sandsynligt det er at blive angrebet lige nu.

Selvom Sårbarhed A har en meget højere CVSS-score, viser EPSS, at det er usandsynligt, at den vil blive udnyttet i den nærmeste fremtid. Sårbarhed B, trods dens lavere CVSS-score, repræsenterer en mere umiddelbar trussel og bør prioriteres først.

Dette hjælper teams med at fokusere på reelle angreb, der sker i dag, ikke kun teoretiske værst tænkelige scenarier.

Du kan kontrollere disse metrikker for prioritering ved at følge disse trin:

- Sørg for, at dit repository er forbundet, og scanningsprocessen er afsluttet.

- Gå derefter til Findings-menuen for at finde de metrikker, du har brug for til prioritering.

Vigtige Forskelle

| Metric | Svar | Omfang | Rækkevidde |

|---|---|---|---|

| EPSS | “Bruger angribere dette?” | Globalt trusselslandskab | 0.0-1.0 |

| Prioritet | “Hvad skal jeg rette først?” | Kombineret hastescore | 0-100 |

| Indvirkning | “Hvor slemt er det for MIN virksomhed?” | Organisationsspecifik | 0-100 |

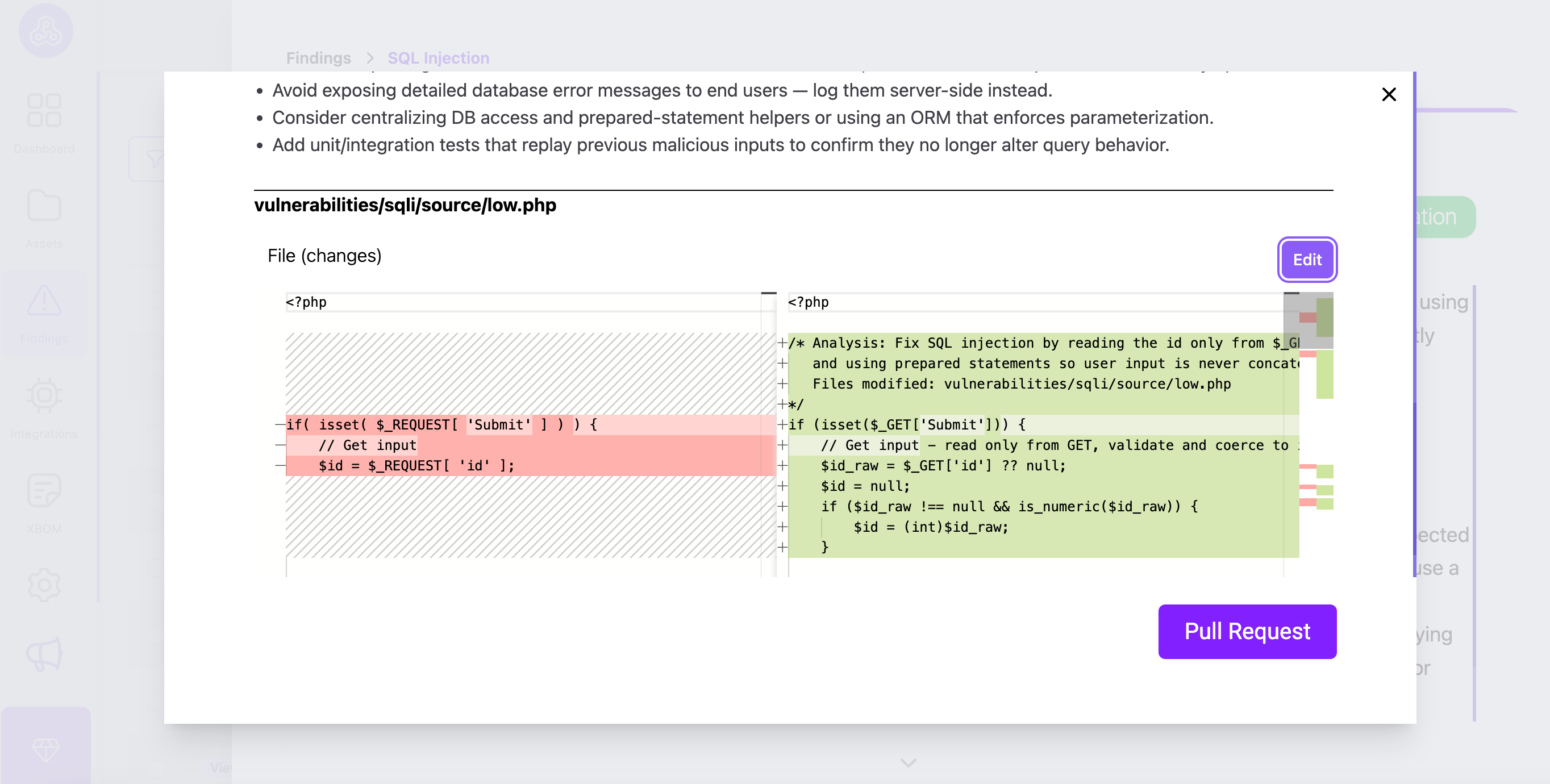

Trin 3: Ret Sårbarheder

Dette er, hvor de fleste arbejdsgange fejler. At fortælle en udvikler “du har en SQL-injektion” kræver, at de undersøger løsningen. Denne friktion fører til ignorerede advarsler.

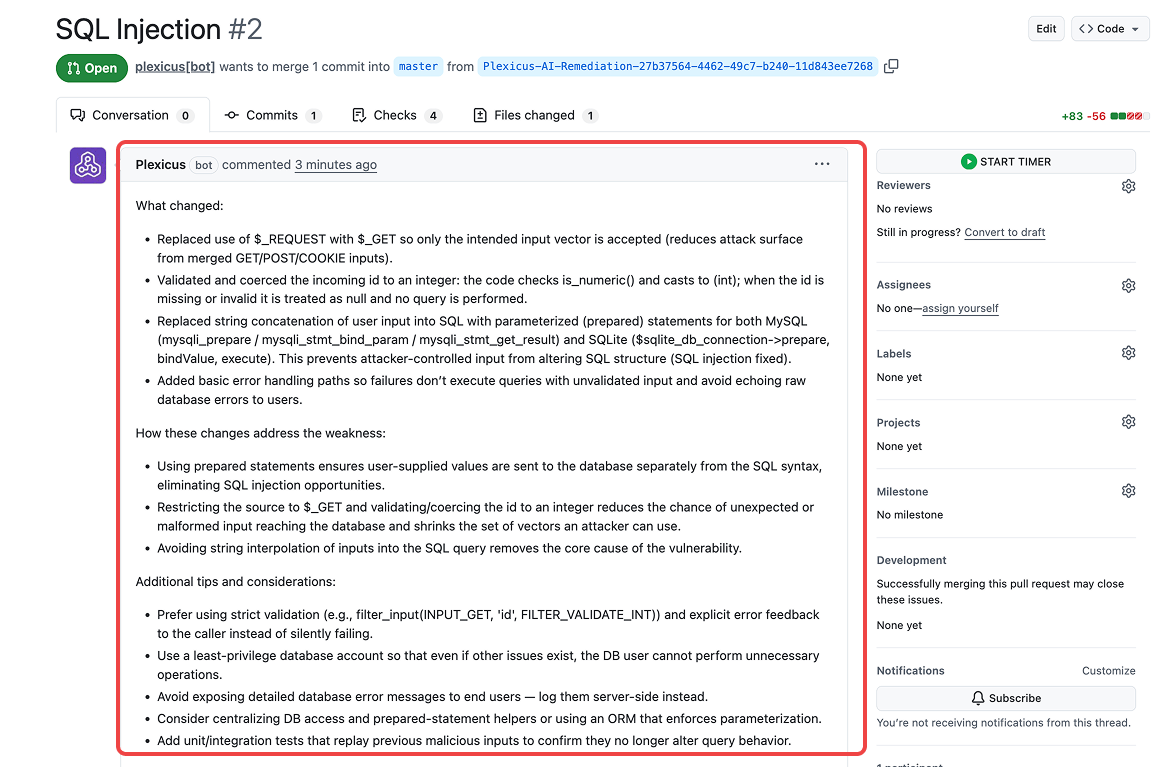

Plexicus retter sårbarheder automatisk. I stedet for blot at markere et problem, analyserer plexicus den sårbare kodeblok og foreslår den præcise kodefix.

Udvikleren behøver ikke at gå til Stack Overflow for at finde en løsning. De gennemgår blot den foreslåede patch og accepterer den. Dette forvandler en 1-times forskning til en 1-minuts gennemgang.

Trin 4: PR Dekoration

At få en udvikler til at åbne et nyt værktøj for at se fejl er en arbejdsgangdræber. Fund skal vises, hvor udvikleren allerede arbejder.

Plexicus bruger PR-dekorationer til at poste fund direkte som kommentarer på de specifikke kodelinjer, der er ændret.

- Gammel måde: “Build mislykkedes. Tjek fejllogs.” (Udvikler bruger 20 min. på at søge i logs).

- Ny måde: Plexicus kommenterer på Linje 42: “Høj alvorlighed: AWS-nøgle fundet her. Fjern venligst.”

Trin 4: CI Gating

I modsætning til traditionelle CI-gates, der kun blokerer, genererer Plexicus automatisk rettelser og opretter pull requests med afhjælpningskode. Dette betyder, at når en gate blokerer en sammenfletning, modtager udviklere klar-til-sammenfletning fix PR’er, hvilket reducerer friktion.

Sammenligning: Legacy Scannere vs. Plexicus

| Funktion | Legacy Sikkerhedsværktøjer | Plexicus |

|---|---|---|

| Integrationspunkt | Separat Dashboard / Natlig Scan | CI/CD Pipeline (Øjeblikkelig) |

| Feedback Loop | PDF Rapporter eller Konsol Logs | PR Dekorationer (In-Flow Kommentarer) |

| Handlingsdygtighed | “Her er et problem” | “Her er AI Afhjælpning fixen” |

| Tid til at rette | Dage (Kontekstskift krævet) | Minutter (Under Kodegennemgang) |

Nøglepunkt

Udviklere ignorerer ikke sikkerhedsfund, fordi de er dovne. De ignorerer dem, fordi værktøjerne er ineffektive og forstyrrende.

Ved at flytte sikkerhed ind i CI/CD-pipelinen ændrer du dynamikken. Du beder ikke udviklere om at “stoppe arbejdet og lave sikkerhed”; du gør sikkerhed til en del af den kodegennemgang, de allerede laver.

Når du bruger værktøjer som Plexicus, lukker du løkken fuldstændigt. Du opdager problemet i pipelinen, fremhæver det i PR’en og anvender Plexicus AI afhjælpningsfixen.

Klar til at rydde op i din pipeline?

Start med at scanne din næste Pull Request for hemmeligheder, og lad Plexicus håndtere rettelserne. Plexicus integrerer problemfrit med populære CI/CD-platforme som Jenkins eller GitHub Actions, samt versionskontrolsystemer som GitHub, GitLab og Bitbucket. Denne kompatibilitet sikrer, at det passer gnidningsløst ind i din eksisterende værktøjskæde, hvilket gør sikkerhedsforbedring til en ubesværet del af din udviklingsarbejdsgang.

Plexicus tilbyder også et gratis Community Tier for at hjælpe dig med at sikre din kode med det samme. For flere detaljer, tjek prissiden. Kom i gang i dag, ingen omkostninger, ingen barrierer.

Ofte Stillede Spørgsmål (FAQ)

1. Hvad er Plexicus?

Plexicus er en CNAPP og ASPM platform, der integrerer direkte i din CI/CD-pipeline, og hjælper dig med at opdage og rette sårbarheder, hemmeligheder og kodeproblemer, så snart koden er skubbet.

2. Hvordan hjælper Plexicus udviklere med at rette sårbarheder hurtigere?

Plexicus flytter sikkerhedsscanning til Pull Request (PR) stadiet, hvor det straks markerer problemer og giver foreslåede kodeændringer. Dette reducerer den tid og indsats, der kræves for afhjælpning og hjælper med at forhindre alarmtræthed.

3. Hvilke typer problemer opdager Plexicus?

Plexicus opdager flere typer sikkerhedsproblemer på tværs af hele SDLC, herunder: hemmeligheder i kode (eksponerede legitimationsoplysninger, API-nøgler), statisk kode sårbarheder (SAST), afhængighedssårbarheder (SCA), infrastruktur som kode fejlkonfigurationer, container sikkerhedsproblemer, cloud sikkerhedsholdning, CI/CD pipeline sikkerhed, licensoverholdelse, og dynamiske applikationssårbarheder (DAST). Platformen integrerer 20+ sikkerhedsværktøjer for at give omfattende dækning af applikationssikkerhed.

4. Hvordan prioriterer Plexicus sårbarheder?

Plexicus bruger tre nøglemetrikker: Prioritet (kombinerer alvorlighed, forretningspåvirkning og udnyttelsesmulighed), Indvirkning (forretningskonsekvenser), og EPSS (sandsynlighed for reel udnyttelse). Disse hjælper teams med at fokusere på de mest presserende og indflydelsesrige problemer.

5. Retter Plexicus automatisk sårbarheder?

Ja, Plexicus analyserer sårbar kode og foreslår rettelser, som udviklere kan gennemgå og acceptere direkte inden for PR’en, hvilket minimerer manuel forskning.

6. Hvordan kommunikeres fund til udviklere?

Fund postes som PR-dekorationer, kommentarer på specifikke kodelinjer inden for PR’en, så udviklere ser dem, hvor de allerede arbejder.

7. Hvilke CI/CD-platforme og versionskontrolsystemer understøtter Plexicus?

Plexicus integrerer med populære CI/CD-platforme som Jenkins og GitHub Actions og fungerer med versionskontrolsystemer, herunder GitHub, GitLab og Bitbucket.

8. Er der en gratis version af Plexicus?

Ja, Plexicus tilbyder en gratis Community Tier. Du kan komme i gang uden omkostninger. Tjek prissiden for detaljer.

9. Hvorfor ignorerer udviklere ofte sikkerhedsfund?

Udviklere ignorerer ofte fund, fordi sikkerhedsværktøjer kan være forstyrrende, støjende og tidskrævende. Plexicus adresserer dette ved at gøre sikkerhed til en del af den eksisterende arbejdsgang og ved at levere handlingsrettede løsninger.