Plexicus vs. Jit: Welches AI DevSecOps-Tool behebt tatsächlich Ihren Rückstand?

Bis 2026 haben sich die Diskussionen über DevSecOps verändert. Das Auffinden von Schwachstellen ist nicht mehr die Hauptherausforderung. Jetzt ist das größte Problem die große Menge an Sicherheitsverschuldung, die Entwickler keine Zeit haben zu beheben.

Wenn Sie Plexicus und Jit vergleichen, betrachten Sie zwei Hauptansätze: Autonome Behebung und Einheitliche Orchestrierung. Beide Plattformen versuchen, die Dinge zu erleichtern, aber sie haben unterschiedliche Philosophien und bieten Ihren Ingenieuren unterschiedliche Erfahrungen.

Dieser Leitfaden bietet einen einfachen, unvoreingenommenen Vergleich von Jit und Plexicus innerhalb von realen DevSecOps-Workflows.

Kurze Vergleichszusammenfassung

| Merkmal | Plexicus | Jit |

|---|---|---|

| Kernphilosophie | Behebung zuerst: Verwendet KI, um den gefundenen Code zu reparieren. | Orchestrierung zuerst: Vereinheitlicht den „Security-as-Code“-Stack. |

| Automatisierungsgrad | Hoch: Autonome KI-Agenten generieren/testen PR-Patches. | Mäßig: KI-unterstützte Triagierung und „Ein-Klick“-Lösungen. |

| Hauptunterscheidungsmerkmal | Codex Remedium: KI, die funktionalen Code schreibt. | Sicherheitspläne: YAML-basierte Multi-Tool-Orchestrierung. |

| Primärer Benutzer | DevSecOps & Teams mit hoher Sicherheitsverschuldung. | Entwickler & Teams, die einen Stack von Grund auf neu aufbauen. |

| Cloud-Unterstützung | AWS, Azure, GCP, Oracle Cloud. | AWS, Azure, GCP. |

Was ist Plexicus?

Plexicus ist eine KI-basierte Cloud-Native Application Protection (CNAPP) und Application Security Posture Management (ASPM) Plattform, die für das von ihr als ‘automatisierte Stille’ bezeichnete Zeitalter entwickelt wurde.

- Das Problem ist, dass traditionelle Scanner zu viel Lärm erzeugen. Sie generieren Tickets, die Entwickler häufig ignorieren.

- Plexicus geht dieses Problem mit seiner Codex Remedium KI-Engine an, die Erkennung und Behebung verbindet. Anstatt nur Warnungen zu senden, analysiert es den Code, versteht die Logik und erstellt einen funktionierenden Pull Request (PR) mit der Lösung.

- Das Ziel ist es, die Mean Time to Remediation (MTTR) zu senken, indem die Routinearbeit des Patchens automatisiert wird. Dies ermöglicht es Entwicklern, mehr Zeit mit der Überprüfung und Genehmigung von Lösungen zu verbringen, anstatt sie zu schreiben.

Was ist Jit?

Jit (Just-In-Time) ist eine Application Security Orchestration Plattform, die das „Minimum Viable Security“ Stack mühelos bereitstellt.

- Das Problem ist, dass die Verwaltung separater Tools für SAST, SCA, Geheimnisse und IaC ein großes operatives Problem darstellen kann.

- Jit löst dies, indem es beliebte Open-Source-Tools wie Semgrep und Trivy in eine entwicklerfreundliche Plattform integriert. Mit seinen Sicherheitsplänen können Sie in nur wenigen Minuten einen vollständigen Sicherheitsprozess über Ihre GitHub-Organisation einrichten.

- Das Ziel ist es, Entwicklern eine einzige, einheitliche Ansicht aller Anwendungssicherheitsbefunde direkt in ihrem Workflow zu bieten.

Kernunterschiede auf einen Blick

- „Der Fixer“ vs. „Der Manager“: Plexicus ist ein KI-Agent, der die Arbeit erledigt (Code schreiben). Jit ist eine Verwaltungsebene, die die Tools koordiniert (Scans durchführen).

- Native Erreichbarkeit: Plexicus beinhaltet Plexalyzer, der bestimmt, ob eine Schwachstelle tatsächlich in der Produktion „erreichbar“ ist. Jit verwendet die „Angriffspfadanalyse“, um Risiken zu visualisieren, aber Plexicus konzentriert sich mehr darauf, diese Daten zu nutzen, um zu bestimmen, welche KI-Fixes zuerst ausgeführt werden sollen.

- Tooling-Tiefe: Jit verlässt sich stark auf die Orchestrierung anderer Tools (Open-Source oder kommerziell). Plexicus ist eine einheitlichere Plattform, bei der die Intelligenz direkt im Remediation-Agenten integriert ist.

Feature-by-Feature-Vergleich

1. Remediation-Workflow

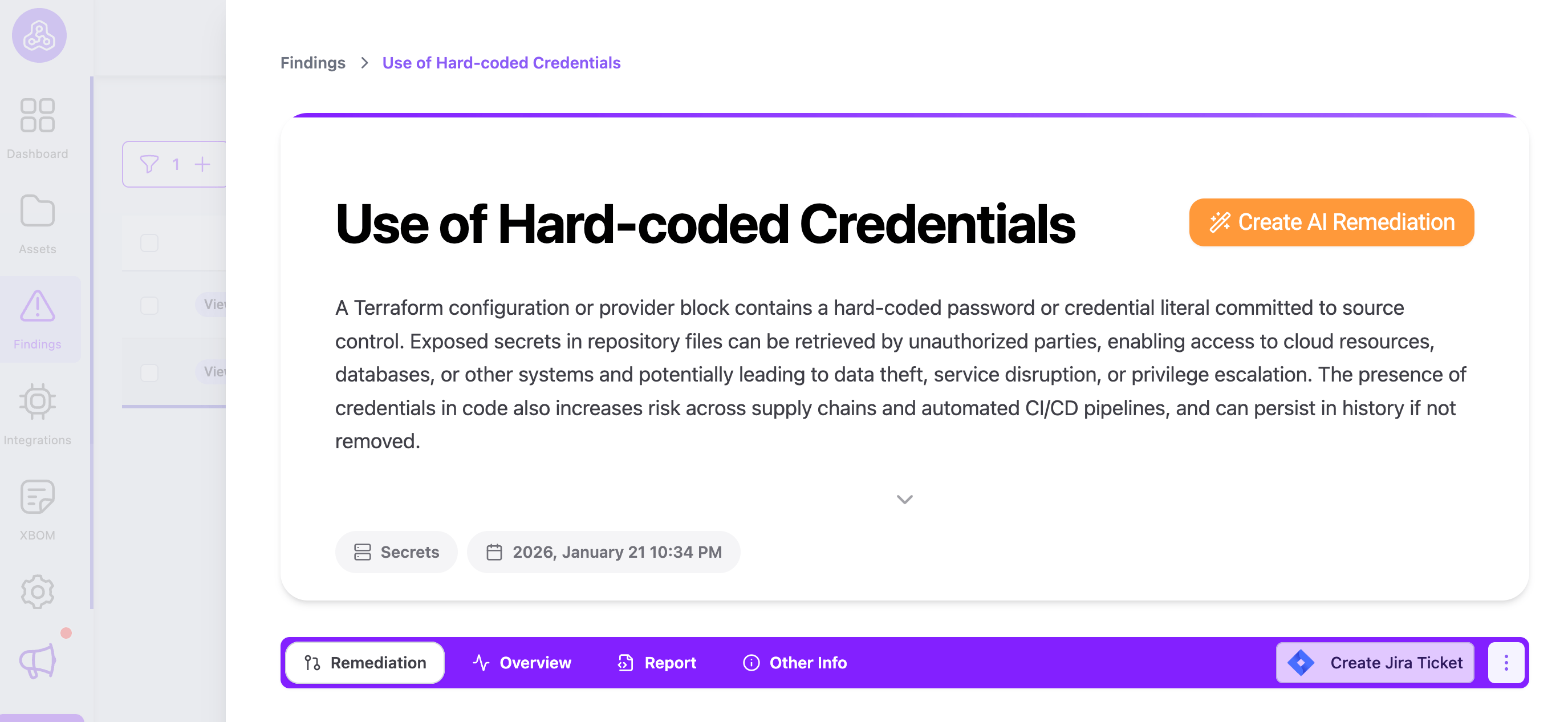

-

Plexicus: Dies ist sein „Killer-Feature“. Wenn eine Schwachstelle erkannt wird, löst Plexicus seine Codex Remedium AI-Engine aus. Dieser Agent klont das Repository in ein temporäres Verzeichnis, generiert eine Code-Ebene-Fixierung mithilfe von KI in einem isolierten Docker-Sandbox, extrahiert die Änderungen als Git-Diff und öffnet automatisch eine Pull-Anfrage mit der Behebung. Die PR kann dann in Ihren bestehenden CI/CD-Pipelines (wie GitHub Actions) validiert werden, um sicherzustellen, dass keine Regressionen vor dem Zusammenführen auftreten.

-

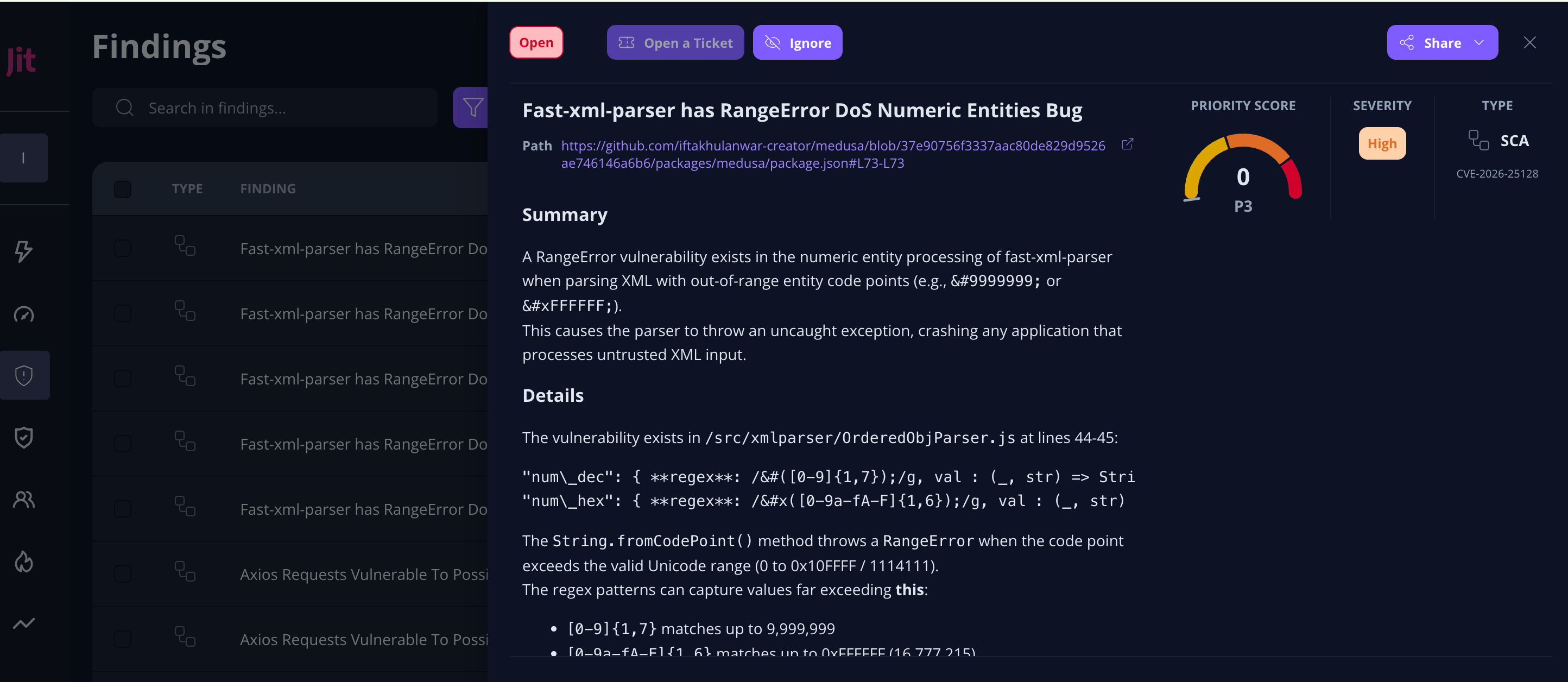

Jit: Konzentriert sich auf „Inline-Fixes“ und „One-Click-Remediation“. Bei häufigen Problemen (wie einer veralteten Bibliothek) kann Jit das Versions-Upgrade automatisieren. Bei komplexeren Code-Schwachstellen bietet es einen vorgeschlagenen Fix, den der Entwickler überprüfen und mit einem Klick anwenden kann.

2. Entwicklererfahrung (DX)

- Jit: Optimiert für die Shift Left Bewegung. Es lebt im PR. Wenn ein Entwickler ein Geheimnis oder ein anfälliges Paket einfügt, kommentiert Jit sofort. Die Erfahrung ist so gestaltet, dass sie „unsichtbar“ ist, bis ein Fix erforderlich ist.

- Plexicus: Optimiert für „Security Silence“. Durch die Automatisierung der Behebung zielt Plexicus darauf ab, die Jira/Ticket-Warteschlange des Entwicklers leer zu halten. Der Entwickler interagiert hauptsächlich mit Plexicus in der Merge-Phase und nicht in der Triage-Phase.

3. Integration & Skalierbarkeit

- Jit: Hervorragend für Teams, die Open-Source lieben. Es ermöglicht den Austausch von Tools (z.B. den Austausch einer SAST-Engine gegen eine andere), ohne den Entwickler-Workflow zu ändern.

- Plexicus: Unterstützt Multi-Cloud-Umgebungen durch die Integration mit häufig verwendeten Cloud-Sicherheitstools (Prowler und CloudSploit) und bietet native Scan-Funktionen für AWS, Azure, GCP und Oracle Cloud Infrastructure. Die Plattform ist für Unternehmensumgebungen konzipiert, mit Funktionen wie rollenbasierter Zugriffskontrolle (RBAC), Unterstützung für Multi-Tenancy und Webhook-Integrationen für benutzerdefinierte Ticketing-Systeme.

Automatisierung & Entwicklerauswirkung

Im Jahr 2026 sind die höchsten Kosten im Bereich Sicherheit nicht die Lizenzkosten, sondern die Ingenieurzeit.

- Jit spart Zeit bei Einrichtung und Sichtbarkeit. Es ist nicht mehr nötig, eine dedizierte Person zur Verwaltung von 10 verschiedenen Sicherheitstools zu haben.

- Plexicus spart Zeit bei der Ausführung. Es entfernt die „Forschung -> Patch -> Test“-Schleife, die derzeit etwa 20 % der Woche eines durchschnittlichen Entwicklers beansprucht.

Vor- und Nachteile

Plexicus

Vorteile:

- Autonome KI-gestützte Behebung: Generiert Code-Fixes durch die Codex Remedium-Engine und erstellt automatisch Pull-Requests zur Überprüfung

- Umfassende Sicherheitsabdeckung: Integriert über 26 Tools in den Bereichen SAST, SCA, Geheimnisserkennung, Containerscanning und Multi-Cloud-Sicherheit (AWS, Azure, GCP, Oracle OCI)

- Dreistufige Behebungsstrategie: Leitet Ergebnisse intelligent zu Mutes (False Positives), Bibliotheksupdates oder KI-generierten Patches basierend auf dem Ergebnistyp

Nachteile:

- Erfordert PR-Überprüfungsprozess: KI-generierte Patches benötigen eine menschliche Überprüfung vor dem Zusammenführen, was die Zustimmung des Teams für KI-unterstützte Workflows erfordert.

- Höhere Kosten als DIY-Open-Source: Erweiterte Funktionen erfordern eine höhere Anfangsinvestition als grundlegende Open-Source-Setups.

Jit

Vorteile:

- Schnellstes „Zero-to-One“-Setup in der Branche.

- Einheitliche Ansicht aller Open-Source-Sicherheitstools.

- Transparente, pro-Entwickler Preisgestaltung.

Nachteile:

- Begrenzt durch die Scanner, die es orchestriert, kann es nicht beheben, was der Scanner nicht vollständig versteht.

- Ein hohes Volumen an Warnungen kann immer noch zu Triagemüdigkeit führen.

Wann Plexicus mehr Sinn macht

Plexicus ist die bessere Wahl für skalierende Engineering-Teams, die bereits „sicherheitsbewusst“ sind, aber in einem Rückstand von Schwachstellen ertrinken.

Wenn Ihr Sicherheitsteam den ganzen Tag damit verbringt, Entwickler zu bitten, „bitte aktualisieren Sie diese Bibliothek“, wird Plexicus dieses Problem lösen, indem es einfach das Update für sie durchführt.

Wann Jit möglicherweise besser geeignet ist

Jit ist die bessere Wahl für Startups und schlanke Teams, die derzeit keine Sicherheitstools haben. Wenn Sie nächsten Monat ein SOC 2-Audit bestehen müssen und SAST, SCA und Secret-Scanning bis morgen früh über 50 Repos laufen müssen, ist Jit der effizienteste Weg.

Wichtige Erkenntnis

Die Entscheidung zwischen Plexicus und Jit hängt von einer einfachen Frage ab: Brauchen Sie mehr Augen für das Problem oder mehr Hände auf der Tastatur?

Jit bietet die Augen, um eine einheitliche, kristallklare Sicht auf Ihre Risiken zu liefern.

Plexicus bietet die Hände, einen KI-Partner, der tatsächlich den Code schreibt, um diese Risiken zu schließen.

Häufig gestellte Fragen (FAQ)

1. Behebt Jit tatsächlich Code so, wie Plexicus es tut?

Nicht wirklich. Jit hat mit seinem „Agentic AppSec“-Ansatz einen langen Weg zurückgelegt, ist aber immer noch hauptsächlich darauf fokussiert, Entwicklern bei der Behebung von Problemen zu helfen. Es bietet Ein-Klick-Aktionen (wie das Erhöhen einer Abhängigkeitsversion) und KI-generierte Vorschläge, die Entwickler selbst überprüfen und anwenden.

Plexicus ist von Natur aus anders. Es ist für autonome Behebung konzipiert - seine KI (Codex Remedium) schreibt tatsächlich die Lösung in einem isolierten Docker-Sandbox, erstellt einen Branch und öffnet einen Pull-Request zur Überprüfung. Der PR wird dann in Ihren bestehenden CI/CD-Pipelines (wie GitHub Actions) validiert, um sicherzustellen, dass es keine Regressionen vor dem Zusammenführen gibt.

2. Können Plexicus und Jit zusammen verwendet werden?

Ja, und das ist ziemlich üblich. Viele Teams verwenden Jit als ihr „Kontrollpanel“, um mehrere Scanner zu betreiben und zu organisieren, und verlassen sich dann auf Plexicus, um den Behebungsrückstand tatsächlich zu klären. Da beide Tools mit GitHub und GitLab integriert sind und API-first sind, arbeiten sie gut nebeneinander. Jit bietet Ihnen Sichtbarkeit, und Plexicus erledigt die schwere Arbeit.

3. Welches hilft mehr beim Bestehen eines SOC 2 Audits?

Es hängt davon ab, in welchem Stadium Sie sich befinden:

- Jit ist normalerweise besser, um schnell konform zu werden. Sein Security-as-Code-Setup hilft Teams, die erforderlichen Scanner schnell einzurichten, insbesondere für Startups, die sich ihrem ersten SOC 2 Audit stellen.

- Plexicus glänzt, sobald Sie bereits konform sind. Das automatische Beheben von Schwachstellen hilft, Probleme zu verhindern, die zu lange offen bleiben und Sie während laufender Audits aus der Konformität drängen.

4. Wie gehen sie mit Fehlalarmen um?

Beide versuchen, das Rauschen zu reduzieren, aber auf unterschiedliche Weise:

- Plexicus erkennt Fehlalarme durch die Analyse des Code-Kontexts - unterscheidet Testdateien, Dokumentation und Beispiele vom Produktionscode. Wenn es nicht identifizieren kann, wo ein Problem behoben werden soll, handelt es sich wahrscheinlich um einen Fehlalarm, der automatisch unterdrückt werden kann.

- Jit konzentriert sich auf den Kontext. Es überprüft, ob eine Ressource internetfähig ist oder sensible Daten verarbeitet, und entscheidet dann, ob ein Alarm wirklich kritisch oder lediglich informativ ist.

5. Wie sieht es mit Multi-Cloud-Unterstützung aus?

- Plexicus unterstützt alle großen Cloud-Anbieter, einschließlich AWS, GCP, Azure und Oracle Cloud (OCI), was es zu einer starken Option für Teams mit komplexen oder gemischten Umgebungen macht.

- Jit deckt AWS, Azure und GCP gut ab, aber der Schwerpunkt der Cloud-Sicherheit liegt hauptsächlich auf Infrastruktur-als-Code (wie Terraform und CloudFormation) und nicht auf tiefem Laufzeitschutz.