Was ist RBAC (Role-Based Access Control)?

Role-Based Access Control, oder RBAC, ist eine Methode zur Verwaltung der Systemsicherheit, indem Benutzer bestimmten Rollen innerhalb einer Organisation zugewiesen werden. Jede Rolle verfügt über einen eigenen Satz von Berechtigungen, die festlegen, welche Aktionen Benutzer in dieser Rolle ausführen dürfen.

Anstatt jedem Benutzer Berechtigungen zu erteilen, können Sie diese basierend auf Rollen zuweisen (z. B. Administrator, Entwickler, Analyst usw.).

Dieser Ansatz erleichtert die Verwaltung des Zugriffs in großen Organisationen mit vielen Benutzern erheblich.

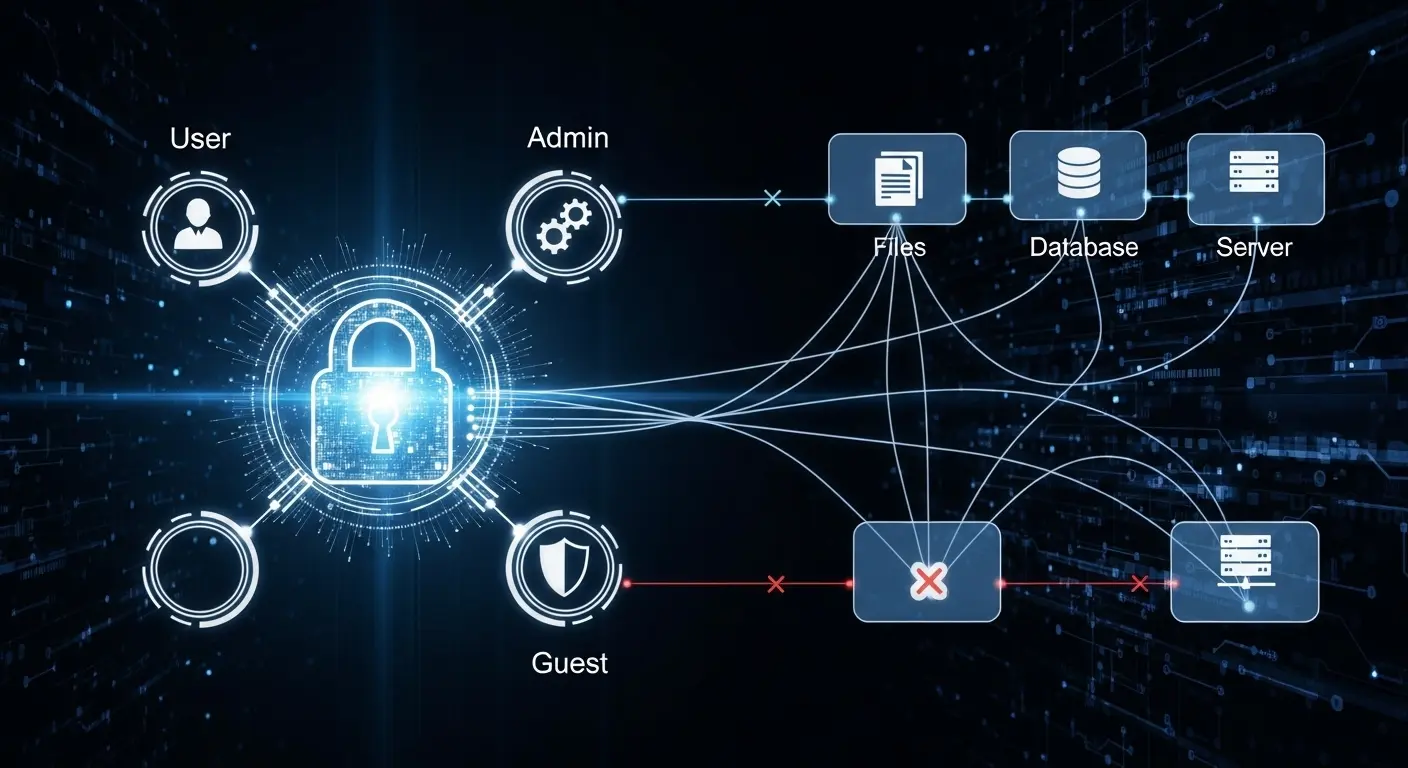

RBAC-Modell, das visualisiert, wie Benutzer mit Rollen und Berechtigungen für eine sichere Zugriffskontrolle verbunden sind

Warum RBAC in der Sicherheit wichtig ist

Zugangskontrolle ist ein wesentlicher Bestandteil der Cybersicherheit. Zum Beispiel hat ein Auftragnehmer einmal 6 GB sensibler Daten heruntergeladen, weil er zu viele Berechtigungen hatte. Ohne ordnungsgemäße Zugangskontrolle könnten Mitarbeiter oder Auftragnehmer auf Informationen zugreifen, die sie nicht sollten, was zu Datenlecks, Insider-Bedrohungen, Fehlkonfigurationen oder sogar Diebstahl führen kann.

RBAC unterstützt das Prinzip der minimalen Rechtevergabe, was bedeutet, dass Benutzer nur den Zugang erhalten, den sie benötigen. Dies ist eine zentrale Idee in der Sicherheit von Webanwendungen.

Wie das RBAC-Modell funktioniert

Das RBAC-Modell umfasst typischerweise 3 Komponenten:

- Rollen: Dies sind definierte Jobfunktionen oder Verantwortlichkeiten innerhalb einer Organisation, wie z.B. HR-Manager oder Systemadministrator. Eine Rolle fasst spezifische Berechtigungen zusammen, die zur Ausführung ihrer Aufgaben erforderlich sind.

- Berechtigung - Bestimmte Aktion, die ausgeführt werden soll, wie z.B. Benutzer löschen, Dokumente ändern, Datenbank aktualisieren usw.

- Benutzer - Einzelpersonen, die einer oder mehreren Rollen zugewiesen sind

Beispiel:

- Admin-Rolle: kann Benutzer verwalten, das System konfigurieren und Protokolle einsehen

- Entwickler-Rolle: kann Code einspielen, Builds ausführen, aber keine Benutzer verwalten

Dieser Mechanismus sorgt für Konsistenz und reduziert das Risiko im Vergleich zur Verwaltung individueller Benutzerberechtigungen.

Vorteile von RBAC

Beispiel für die Implementierung von RBAC, bei der Benutzer, Administratoren und Gäste unterschiedliche Zugriffsebenen auf Dateien, Datenbanken und Server haben.

- Verbesserung der Sicherheit: Durch die Implementierung von minimalen Berechtigungen kann RBAC das Risiko unbefugter Zugriffe auf sensible Daten minimieren, die Angriffsfläche reduzieren und potenzielle Schäden durch Insider-Bedrohungen begrenzen.

- Skalierbarkeit: Wenn ein Unternehmen wächst, ist es problematisch, Berechtigungen individuell zu verwalten. RBAC vereinfacht diesen Prozess, indem Benutzer basierend auf Rollen gruppiert und Berechtigungen dafür verwaltet werden. Es wird einfacher im Vergleich zur individuellen Berechtigungsverwaltung.

- Betriebliche Effizienz: RBAC hilft Organisationen, repetitive Aufgaben zu reduzieren. Der Administrator passt nur die Rollendefinition an, anstatt den Zugriff Benutzer für Benutzer zu gewähren oder zu entziehen, was bei großen Organisationen zeitaufwändig ist.

- Compliance: Viele regulatorische Rahmenwerke wie GDPR, HIPAA und PCI DSS erfordern strenge Zugriffskontrollen zum Schutz sensibler Daten. RBAC hilft Organisationen, sich an diese Anforderungen anzupassen, indem es strukturierte Zugriffsregeln durchsetzt. Die Demonstration von rollenbasierten Zugriffspolicies vermeidet nicht nur Geldstrafen, sondern baut auch Vertrauen bei Kunden und Regulierungsbehörden auf.

- Prüfbarkeit: RBAC bietet eine klare Zuordnung von ‘wer auf was zugreift’, um Transparenz zu erleichtern. Unvollständige RBAC-Zuordnungen können jedoch während einer Prüfung schwerwiegende Folgen haben.

Häufige Herausforderungen von RBAC

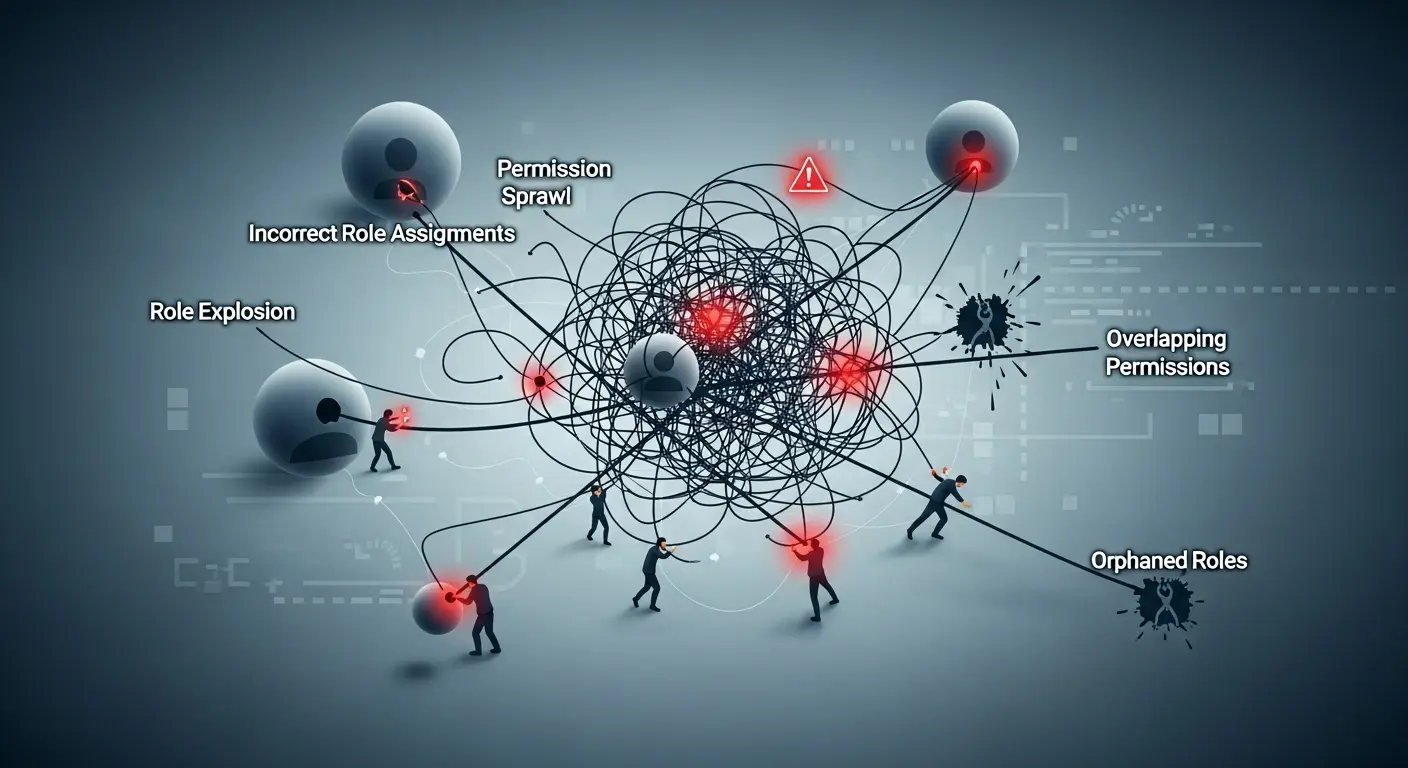

- Rollenexplosion tritt auf, wenn eine Organisation zu viele sehr spezifische Rollen anstelle breiterer Kategorien erstellt, was die Wartung erschwert. Dies kann zu Problemen führen, wenn die Anzahl der Rollen die Anzahl der Mitarbeiter um etwa 20 Prozent übersteigt, da die Verwaltung so vieler Rollen unpraktisch wird.

- Starre Struktur: RBAC basiert strikt auf vordefinierten Rollen, was es in dynamischen Umgebungen weniger flexibel macht im Vergleich zu ABAC, wo der Zugriff basierend auf Benutzer-, Ressourcen- oder Umgebungsattributen angepasst werden kann.

- Wartungsaufwand: Rollen und Berechtigungen müssen regelmäßig überprüft und aktualisiert werden, um Missbrauch von Privilegien zu verhindern und sicherzustellen, dass Benutzer keinen unnötigen Zugriff haben.

- Überlappende Berechtigungen: Wenn mehreren Rollen ähnliche oder identische Berechtigungen zugewiesen werden. Dies erschwert die Prüfung, schafft Redundanz und verwirrt den Administrator.

- Berechtigungsausbreitung: Im Laufe der Zeit gibt es organisatorische Veränderungen, und Benutzer sammeln mehrere Rollen an. Wenn die einem Benutzer zugewiesene Rolle nicht aktualisiert oder widerrufen wird, wenn sich die Position oder Verantwortlichkeiten ändern, führt dies zu einem breiteren Zugriff als notwendig, was das Prinzip des geringsten Privilegs verletzt.

- Verwaiste Rolle: Eine Rolle, die nicht mit dem aktuellen Geschäftsbedarf übereinstimmt oder einer Rolle, die keinem Benutzer zugewiesen ist. Sie kann eine Schwachstelle darstellen, wenn sie nicht regelmäßig überprüft wird.

RBAC vs ABAC

Während RBAC rollenfokussiert ist, gewährt Attributbasierte Zugriffskontrolle Benutzern Zugriff basierend auf Attributen wie Benutzer, Umgebung und Ressourcen.

| Merkmal | RBAC | ABAC |

|---|---|---|

| Grundlage des Zugriffs | Vordefinierte Rollen | Attribute (Benutzer, Ressource, Umgebung) |

| Flexibilität | Einfach, aber starr | Sehr flexibel, dynamisch |

| Am besten geeignet für | Große Organisationen mit stabilen Rollen | Komplexe, kontextbewusste Umgebungen |

Nachfolgend die Implementierung in der Webanwendungssicherheit

| Zugriffsmodell | Beispielszenario | Wer kann was tun | Wie der Zugriff entschieden wird |

|---|---|---|---|

| RBAC (Rollenbasierte Zugriffskontrolle) | Projektmanagement-Web-App (z.B. Jira/Trello) | - Admin → Projekte erstellen, Benutzer verwalten, Boards löschen- Manager → Aufgaben erstellen/zuweisen, keine Projektlöschung- Mitarbeiter → Nur ihre Aufgaben aktualisieren- Gast → Nur Aufgaben ansehen | Basierend auf vordefinierten Rollen, die Benutzern zugewiesen sind. Keine kontextuellen Bedingungen. |

| ABAC (Attributbasierte Zugriffskontrolle) | Gleiche Projektmanagement-Web-App, aber mit Attributen | - Manager → Zugriff auf Aufgaben nur in ihrer Abteilung (Benutzerattribut)- Mitarbeiter → Projektdateien nur ansehen, wenn das Projekt aktiv ist (Ressourcenattribut)- Auftragnehmer → Zugriff auf das System nur von 9 bis 18 Uhr und aus dem Büronetzwerk (Umgebungsattribute) | Basierend auf Richtlinien unter Verwendung von Attributen: Benutzer + Ressource + Umgebung. Der Kontext bestimmt den Zugriff. |

RBAC Best Practices

Um RBAC effektiv zu implementieren, berücksichtigen Sie die folgende Selbstbewertungsliste:

- Minimaler Zugriff: Bieten die Rollen nur den notwendigen Zugriff, der für die Arbeit erforderlich ist?

- Regelmäßige Überprüfung der Rollen: Überprüfen wir die Rollen vierteljährlich, um ungenutzte oder veraltete Rollen zu identifizieren und zu aktualisieren?

- Vermeidung von Rollenexplosion: Pflegen wir breitere, aber sinnvolle Rollen, um eine übermäßige und detaillierte Rollenerstellung zu verhindern?

- Überprüfung der Zugriffsprotokolle: Werden die Zugriffsprotokolle regelmäßig überprüft, um sicherzustellen, dass die Benutzeraktivitäten ihren definierten Rollen entsprechen?

- Automatisierung, wo möglich: Nutzen wir Identity and Access Management (IAM)-Tools, um routinemäßige Aufgaben im Zugriffsmanagement zu automatisieren?

Wie Plexicus ASPM RBAC und Zugriffssicherheit stärkt

Die Implementierung von RBAC ist nur ein Teil einer starken Sicherheitsstrategie. Moderne Organisationen benötigen auch kontinuierliche Sichtbarkeit in Bezug auf Schwachstellen, Fehlkonfigurationen und Zugriffsrisiken in Anwendungen und Cloud-Umgebungen.

Hier kommt [Plexicus ASPM] ins Spiel.

- ✅ Vereinheitlicht Sicherheit: Kombiniert SCA, Geheimnisserkennung, API-Scanning und mehr in einer einzigen Plattform.

- ✅ Erzwingt das Prinzip der minimalen Rechte: Hilft Ihnen, übermäßig großzügige Zugriffsrechte, verwaiste Rollen und Fehlkonfigurationen zu erkennen, die RBAC allein nicht erfassen kann.

- ✅ Unterstützt die Einhaltung von Vorschriften: Erstellt auditbereite Berichte für Rahmenwerke wie GDPR, HIPAA und PCI DSS.

- ✅ Skaliert mit Wachstum: Funktioniert über komplexe Anwendungen und cloud-native Umgebungen hinweg, ohne Reibung zu verursachen.

Durch die Integration von Plexicus ASPM können Teams über die reine Rollenzuweisung hinausgehen und ein vollständiges Application Security Posture Management erreichen—Risiken durch übermäßige Berechtigungen, Fehlkonfigurationen und anfällige Abhängigkeiten reduzieren.

Verwandte Begriffe

- ABAC (Attributbasierte Zugriffskontrolle)

- IAM (Identity and Access Management)

- Prinzip der minimalen Rechte

- Zero Trust Sicherheit

- Authentifizierung

- Zugriffskontrollliste (ACL)

- Privilegieneskalation

- Application Security Posture Management (ASPM)

FAQ: RBAC (Role-Based Access Control)

Wofür steht RBAC in der Sicherheit?

RBAC steht für Role-Based Access Control, ein Sicherheitsmechanismus zur Verwaltung von Berechtigungen durch Gruppierung von Benutzern basierend auf Rollen.

Was ist der Zweck von RBAC?

Der Zweck besteht darin, die geringsten Privilegien anzuwenden, das Zugriffsmanagement zu vereinfachen und Sicherheitsrisiken zu reduzieren.

Was ist ein Beispiel für RBAC?

Ein Krankenhaus gewährt Krankenschwestern Zugriff auf Patientenakten, aber nur ein Arzt kann ein medizinisches Rezept erstellen. Dies ist ein Beispiel für die Implementierung von RBAC; selbst in der realen Welt kann es angewendet werden.

Was sind die Vorteile von RBAC?

Vereinfachung des Benutzerzugriffsmanagements, Verbesserung der Sicherheit, Risikoreduzierung, Vereinfachung von Audits und Bereitstellung von Unterstützung für Compliance.

Was ist der Unterschied zwischen RBAC und ABAC?

RBAC verwaltet den Zugriff basierend auf Rollen, ABAC basierend auf Richtlinien. RBAC ist einfacher, aber starr; ABAC ist komplexer, bietet aber Flexibilität