אבטחת יישומי אינטרנט: שיטות עבודה מומלצות, בדיקות והערכה לשנת 2025

אבטחת יישומי אינטרנט היא פרקטיקה להגנה על יישומי אינטרנט או שירותים מקוונים מפני התקפות סייבר שמטרתן לגנוב נתונים, לפגוע בפעילות או לפגוע במשתמשים

אבטחת יישומי אינטרנט חיונית להגנה על האפליקציות שלך מפני התקפות סייבר שמכוונות לנתונים רגישים ומשבשות פעולות. מדריך זה מכסה את חשיבות אבטחת יישומי האינטרנט, פגיעויות נפוצות, שיטות עבודה מומלצות ושיטות בדיקה, ועוזר לך לאבטח את האפליקציה שלך, להבטיח עמידה בדרישות ולשמור על אמון המשתמשים.

סיכום

-

מהי אבטחת יישומי אינטרנט?

אבטחת יישומי אינטרנט מגנה על אפליקציות מקוונות מפני גניבת נתונים, גישה לא מורשית והפרעות בשירות הנגרמות על ידי התקפות סייבר. -

מדוע אבטחת יישומי אינטרנט חשובה

אפליקציות אינטרנט מודרניות מטפלות בנתונים רגישים—כל פגיעות יכולה להוביל לפריצות, אובדן כספי ונזק למוניטין. -

בעיות אבטחת יישומי אינטרנט נפוצות

מ-SQL injection ועד תצורה שגויה, הבנת פגיעויות נפוצות היא הצעד הראשון לבניית אפליקציה מאובטחת. -

שיטות עבודה מומלצות לאבטחת יישומי אינטרנט

מעקב אחר קידוד מאובטח, הצפנה ועקרונות גישה מינימלית עוזר לצמצם את שטח התקיפה שלך ביעילות. -

בדיקות אבטחת יישומי אינטרנט

גישות בדיקה כמו SAST, DAST ו-IAST מזהות פגיעויות מוקדם, ומבטיחות שחרורים בטוחים יותר. -

ביקורת אבטחת יישומי אינטרנט

ביקורות מספקות סקירה מובנית של מצב האבטחה שלך, ועוזרות לך לעמוד במסגרת כמו GDPR או HIPAA. -

כיצד לבדוק אבטחת יישומי אינטרנט

סריקות אוטומטיות, בדיקות חדירה ופלטפורמות כמו Plexicus מייעלות את גילוי הפגיעויות והתיקון. -

שאלות נפוצות: אבטחת יישומי אינטרנט

חקור שאלות מפתח סביב בדיקות, ביקורות ופרקטיקות הטובות ביותר להגנה על יישומי אינטרנט.

מהי אבטחת יישומי אינטרנט?

אבטחת יישומי אינטרנט היא פרקטיקה להגנה על יישומי אינטרנט או שירותים מקוונים מפני התקפות סייבר שמטרתן לגנוב נתונים, לפגוע בפעולות או לפגוע במשתמשים.

כיום, יישומים נמצאים בכבדות ביישומי אינטרנט, החל ממסחר אלקטרוני ועד לוחות מחוונים של SaaS. הגנה על יישומי אינטרנט מפני איומי סייבר הפכה לחיונית להגנה על נתוני לקוחות, נתוני ארגונים, השגת אמון לקוחות והתאמה לתקנות ציות.

מאמר זה ידריך אותך לחקור את הפרקטיקות הטובות ביותר באבטחת יישומי אינטרנט, שיטות בדיקה, הערכה, ביקורות וכלים להגנה על יישום האינטרנט שלך מפני תוקפים.

מדוע אבטחת יישומי אינטרנט חשובה?

יישומי אינטרנט משמשים לעיתים קרובות לאחסון ולעיבוד נתונים שונים, החל ממידע אישי, עסקאות עסקיות, וגם תשלומים. אם נשאיר יישום אינטרנט עם פגיעות, זה יאפשר לתוקפים:

- לגנוב את הנתונים, כולל מידע אישי או מידע פיננסי (לדוגמה, מספר כרטיס אשראי, כניסת משתמש וכו’)

- להזריק סקריפט זדוני או תוכנות זדוניות

- לחטוף את סשן המשתמשים ולהעמיד פנים שהם משתמשים ביישום האינטרנט

- להשתלט על השרת ולהשיק התקפת אבטחה בקנה מידה גדול.

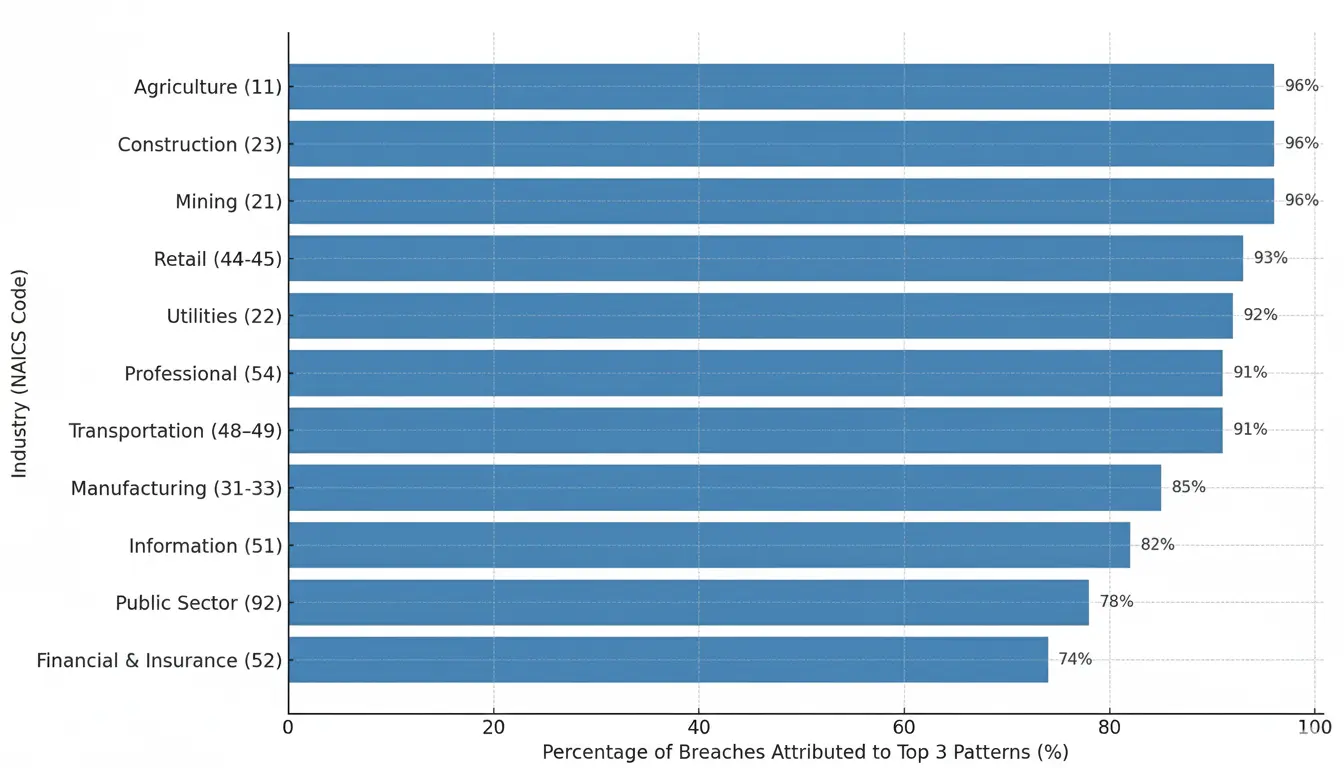

התקפות על יישומי אינטרנט הופכות גם לדפוסים המובילים לצד חדירה למערכות והנדסה חברתית בתעשיות שונות.

הנה תרשים עמודות המראה את אחוז הפריצות המיוחסות לשלושת הדפוסים המובילים (כולל התקפות בסיסיות על יישומי אינטרנט) בתעשיות שונות (מקורות: Verizon DBIR - 2025)

| תעשייה (NAICS) | שלושת הדפוסים המובילים מייצגים… |

|---|---|

| חקלאות (11) | 96% מהפריצות |

| בנייה (23) | 96% מהפריצות |

| כרייה (21) | 96% מהפריצות |

| קמעונאות (44-45) | 93% מהפריצות |

| שירותים (22) | 92% מהפריצות |

| תחבורה (48–49) | 91% מהפריצות |

| מקצועי (54) | 91% מהפריצות |

| ייצור (31-33) | 85% מהפריצות |

| מידע (51) | 82% מהפריצות |

| פיננסים וביטוח (52) | 74% מהפריצות |

אם נפרק לפי אזור גלובלי, זה נותן לנו תמונה ברורה יותר של איך אבטחת יישומי אינטרנט חשובה מאוד למניעת איומי סייבר.

להלן דפוסי סיווג תקריות נתונים (מקור: Verizon DBIR - 2025)

| אזור גלובלי | שלושת דפוסי סיווג התקריות המובילים | אחוז הפריצות המיוצג על ידי שלושת הדפוסים המובילים |

|---|---|---|

| אמריקה הלטינית והקריביים (LAC) | חדירת מערכת, הנדסה חברתית, והתקפות בסיסיות על יישומי אינטרנט | 99% |

| אירופה, המזרח התיכון ואפריקה (EMEA) | חדירת מערכת, הנדסה חברתית, והתקפות בסיסיות על יישומי אינטרנט | 97% |

| צפון אמריקה (NA) | חדירת מערכת, כל השאר, והנדסה חברתית | 90% |

| אסיה והפסיפיק (APAC) | חדירת מערכת, הנדסה חברתית, ושגיאות שונות | 89% |

סקירה זו הופכת את הערכת אבטחת יישומי אינטרנט לקריטית כדי להגן על יישום האינטרנט מפני מתקפת סייבר.

בעיות אבטחת יישומי אינטרנט נפוצות

הבנת בעיות טיפוסיות היא הצעד הראשון להגנה על יישום אינטרנט. להלן בעיות נפוצות ביישומי אינטרנט:

- הזרקת SQL : תוקפים מנצלים שאילתות למסד הנתונים כדי לקבל גישה או לשנות את מסד הנתונים

- Cross-Site Scripting (XSS) : ביצוע סקריפט זדוני שרץ בדפדפן המשתמש, מה שמאפשר לתוקף לגנוב את נתוני המשתמש

- Cross-Site Request Forgery (CSRF) : טכניקה של תוקף לגרום למשתמש לבצע פעולה לא רצויה.

- אימות שבור : אימות חלש מאפשר לתוקפים להעמיד פנים שהם משתמשים.

- הפניות ישירות לאובייקטים לא בטוחים (IDOR) : כתובות URL או מזהים חשופים שמעניקים לתוקפים גישה למערכת

- הגדרות אבטחה שגויות : הגדרות שגויות במיכל, ענן, APIs, שרת שפותחות דלת לתוקפים לגשת למערכת

- רישום וניטור לא מספקים : הפרות אינן מזוהות ללא נראות מתאימה

ניתן גם להתייחס ל-OWASP Top 10 כדי לקבל עדכונים על בעיות אבטחה נפוצות ביותר ביישומי אינטרנט.

שיטות עבודה מומלצות לאבטחת יישומי אינטרנט

להלן הפרקטיקה הטובה ביותר שתוכל להשתמש בה כדי למזער את בעיות האבטחה באפליקציית האינטרנט שלך:

- אימוץ תקני קידוד מאובטח : עקוב אחר המסגרת וההנחיות שמתאימות למחזור חיי פיתוח תוכנה מאובטח (SSDLC)

- יישום אימות והרשאה חזקים : השתמש בשיטות אימות חזקות כמו אימות רב-גורמי (MFA), בקרת גישה מבוססת תפקידים (RBAC), וניהול מושבים.

- הצפנת נתונים: הגן על נתונים באמצעות הצפנה בזמן מעבר (TLS/SSL) ובמנוחה (AES-256, וכו’).

- ביצוע בדיקות ואודיט אבטחה באופן קבוע : בצע בדיקות חדירה או הערכת אבטחה באופן קבוע כדי לגלות בעיות פגיעות מתפתחות.

- תיקון ועדכון בתדירות גבוהה : שמור על המסגרת, השרת והספריות מעודכנים כדי לסגור בעיות פגיעות ידועות.

- שימוש בחומות אש ליישומים אינטרנטיים (WAFs) : מנע תנועה זדונית מלהגיע לאפליקציה שלך.

- אבטחת APIs : יישם תקני אבטחה לנקודות קצה של ה-API שלך.

- יישום רישום ומעקב : גלה התנהגות חשודה עם SIEM (ניהול אירועי אבטחה ומידע) או כלי מעקב.

- יישום עקרון ההרשאה המינימלית : מזער הרשאות לכל מסד נתונים, אפליקציה, שירותים ומשתמשים. תן גישה רק למה שהם צריכים.

- הדרכת מפתחים וצוות : הגדל את המודעות לאבטחה על ידי הדרכתם ליישם תקני אבטחה בתפקידם.

בדיקות אבטחה ליישומים אינטרנטיים

בדיקת אבטחת יישומי אינטרנט היא תהליך לבדוק פגיעויות ביישום כדי להגן על האפליקציה מפני תוקפים. ניתן לבצע זאת בשלבים שונים של פיתוח, פריסה והרצה כדי להבטיח שהפגיעויות יתוקנו לפני שינוצלו על ידי תוקפים.

סוגי בדיקות אבטחת יישומי אינטרנט:

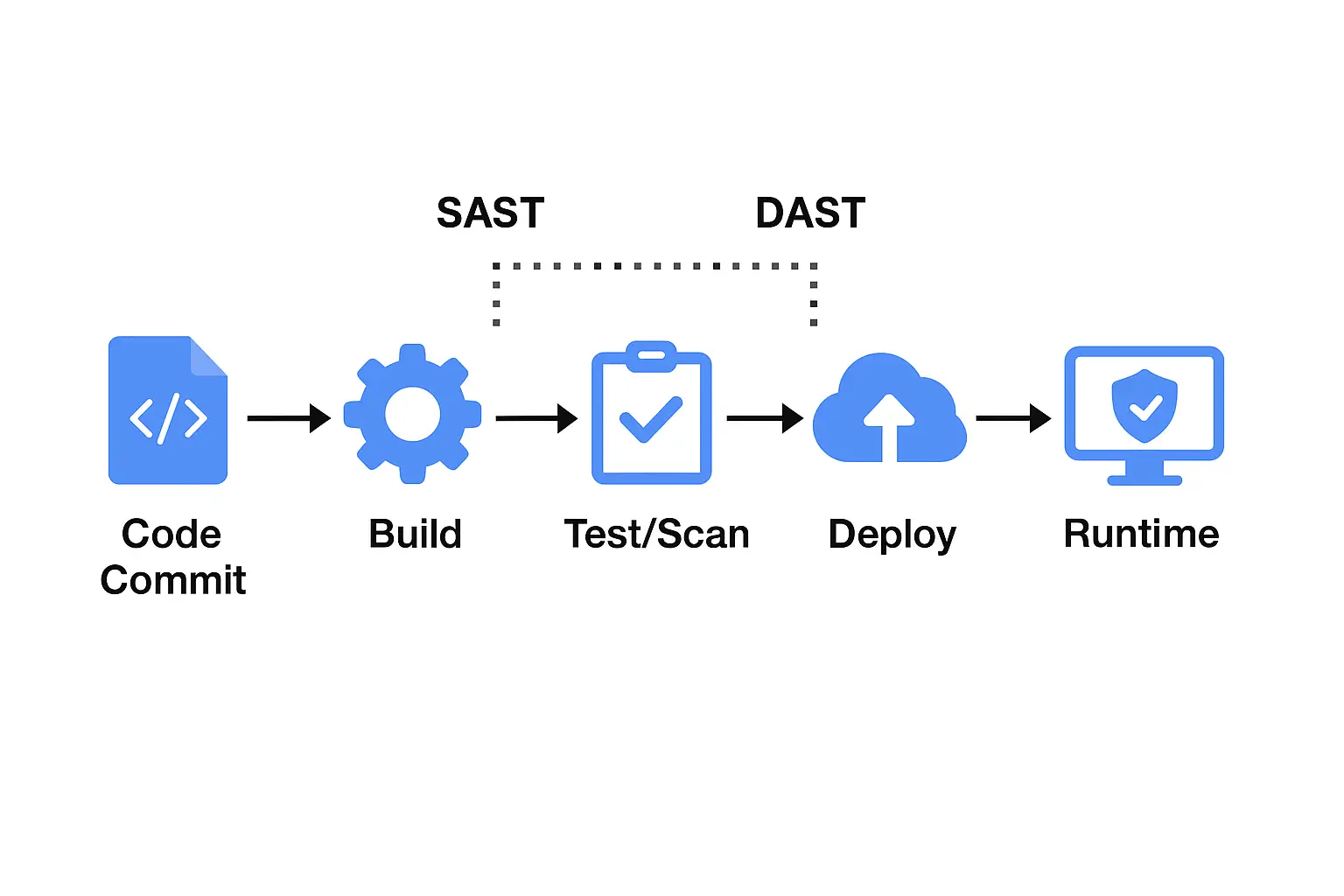

- בדיקת אבטחת יישומים סטטית (SAST) : סריקת קוד מקור למציאת פגיעויות לפני הפריסה

- בדיקת אבטחת יישומים דינמית (DAST) : סימולציה של התקפה אמיתית ביישום פועל כדי לחשוף פגיעויות.

- בדיקת אבטחת יישומים אינטראקטיבית (IAST) : משלבת SAST ו-DAST למציאת פגיעויות, תנתח את התגובה של כל פעולה במהלך הבדיקה

- בדיקות חדירה : האקרים אתיים יבצעו בדיקה אמיתית של היישום כדי לחשוף פגיעויות נסתרות שעלולות להחמיץ בבדיקות אוטומטיות

עם Plexicus ASPM, שיטות בדיקה שונות אלו מובאות לתוך זרימת עבודה אחת. הפלטפורמה משתלבת ישירות בצינור CI/CD, ומספקת למפתחים משוב מיידי על בעיות כמו תלות פגיעות, סודות מקודדים או תצורות לא בטוחות, זמן רב לפני שהיישומים מגיעים לייצור.

רשימת בדיקות אבטחת יישומי אינטרנט

רשימת הבדיקה המובנית תעזור לך למצוא פגיעויות בקלות רבה יותר. להלן רשימת הבדיקה שתוכל להשתמש בה כדי לאבטח את יישום האינטרנט שלך:

- אימות קלט: כדי להימנע מהזרקת SQL, XSS והתקפות הזרקה.

- מנגנוני אימות: אכוף MFA ומדיניות סיסמאות חזקות.

- ניהול מושבים: ודא שהמושבים והעוגיות מאובטחים.

- הרשאה: ודא שמשתמשים יכולים לגשת רק למשאבים ולפעולות המותרים לתפקידיהם (ללא הסלמת הרשאות).

- נקודות קצה של API: בדוק כדי להימנע מחשיפת נתונים רגישים.

- טיפול בשגיאות: הימנע מהצגת פרטי מערכת בהודעות שגיאה.

- רישום ומעקב: ודא שהמערכת יכולה גם לעקוב אחר התנהגות חריגה.

- סריקת תלות: חפש פגיעויות בספריות צד שלישי.

- תצורת ענן: ודא שאין תצורה שגויה, בדוק הרשאות מינימליות, אבטח מפתחות ותפקידים נכונים של IAM.

ביקורת אבטחת יישום אינטרנט

ביקורת אבטחת יישום אינטרנט שונה מבדיקת אבטחת יישום אינטרנט. ביקורת נותנת לך סקירה פורמטית של תוכנית אבטחת היישום שלך. בינתיים, מטרת בדיקת האבטחה היא למצוא פגיעויות; מטרת ביקורת האבטחה היא למדוד את היישום שלך מול תקנים, מדיניות ומסגרות תאימות.

ביקורת אבטחת יישום כוללת:

- פרקטיקות קידוד אבטחת אינטרנט

- מיפוי תאימות (למשל, GDPR, HIPAA וכו’)

- ניתוח תלות צד שלישי

- יעילות המעקב ותגובה לאירועים

ביקורת אבטחה תעזור לארגון שלך לאבטח את היישום ולעמוד בתקנים רגולטוריים.

כיצד לבדוק אבטחת יישום אינטרנט

ארגונים לעיתים קרובות מבצעים את השלבים הבאים:

- הרצת סריקת אבטחה אוטומטית (SCA, SAST, DAST)

- ביצוע בדיקות חדירה ידניות.

- סקירת תצורה על השרת, מיכל, ותשתית ענן

- ביקורת על בקרת גישה ואכיפת MFA (אימות רב-גורמי)

- מעקב אחר תיקון עם אינטגרציה של מערכת כרטיסים, כמו Jira או כלי דומה

פלטפורמות כמו Plexicus הופכות את בדיקת הפגיעויות לקלה יותר, במיוחד כאשר Plexicus מספקת תיקון AI כדי לעזור לך להאיץ בפתרון בעיות אבטחה.

שאלות נפוצות: אבטחת יישומי אינטרנט

שאלה 1: מהי אבטחת יישומי אינטרנט?

אבטחת יישומי אינטרנט היא יישום של הגנה על יישומי אינטרנט מפני איומי סייבר.

שאלה 2: מהי בדיקת אבטחת יישומי אינטרנט?

תהליך לגישה, סריקה וניתוח יישומי אינטרנט עם שיטות בדיקת אבטחה שונות (SAST, DAST, SCA וכו’) כדי למצוא פגיעויות לפני שהן מנוצלות על ידי תוקפים.

שאלה 3: מהן שיטות העבודה הטובות ביותר לאבטחת יישומי אינטרנט?

שיטות ליישום גישת אבטחה ביישומי אינטרנט, כולל אימות, הצפנה, אימות ותיקונים רגילים.

שאלה 4: מהו ביקורת אבטחת יישומי אינטרנט?

ביקורת היא סקירה פורמלית של יישום האבטחה שלך, לעיתים קרובות משמשת לעמידה בתקני תאימות ורגולציה.

שאלה 5: מהם כלי הערכת אבטחת יישומי אינטרנט?

אלו פלטפורמות שסורקות, בודקות קוד, תלות, תצורה, זמן ריצה וסביבה כדי למצוא פגיעויות.

שאלה 6: כיצד לבדוק אבטחת יישומי אינטרנט?

על ידי שילוב סריקות אוטומטיות, בדיקות חדירה, ביקורות וניטור מתמשך. שימוש בפלטפורמות משולבות כמו Plexicus מייעל את התהליך הזה.