SQLインジェクション(SQLi)の修正を大規模に自動化する方法

SQLインジェクション (SQLi) は、ウェブセキュリティにおける最も古く、最も壊滅的な脆弱性の一つです。よく理解されているにもかかわらず、現代の急速に進化するコードベースにおいて、すべての脆弱なクエリを手動で見つけて修正することはほぼ不可能であるため、OWASP Top 10の上位に常にランクインしています。

このガイドでは、手動の修正を超えて、AI駆動の自動化を使用してSQLiの脆弱性を自動的に検出、優先順位付け、修正するワークフローを構築する方法を学びます。

自動化された脆弱性検出を始めるために、無料の静的アプリケーションセキュリティテスト (SAST) ツールを提供しています。こちらで無料で試すことができます : Plexicus Free SAST Tool

なぜSQLiの修正が依然として重要なのか

成功したSQLi攻撃のビジネスへの影響は二者択一です:データを保護するか、失うかのどちらかです。単一の脆弱性が悪用されると、以下のような結果を招く可能性があります:

- 完全なデータベース流出: PII、資格情報、知的財産への不正アクセス。

- コンプライアンス違反: GDPR、SOC2、PCI-DSSに基づく巨額の罰金。

- ブランドの侵食: 数年かけて再構築する必要がある顧客の信頼の喪失。

問題はSQLiが悪いことを知っているだけではなく、修正のギャップです。セキュリティチームは、開発者が修正するよりも速く脆弱性を発見します。

SQLi修正自動化とは何か

SQLiの修正は、脆弱なコード(通常、ユーザー入力がデータベースクエリに直接結合される部分)を、パラメータ化されたクエリや準備されたステートメントのような安全な代替手段に置き換えるプロセスです。

自動化このプロセスは、静的解析(SAST)を使用して汚染されたデータフローを見つけ、AI修正エンジンを使用してコードを書き換え、開発者に承認を求めて提出することを含みます。

SQLi修正の自動化方法

ステップ1: 汚染されたデータフローを検出する

見えないものは修正できません。従来のgrepベースの検索によるselectステートメントはノイズが多すぎます。データがHTTPリクエスト(ソース)からデータベース実行(シンク)にどのように移動するかを追跡する汚染分析を理解する**静的アプリケーションセキュリティテスト(SAST)**が必要です。

- 手動の方法: リポジトリ内のすべてのコントローラファイルを監査する。

- Plexicusの方法: **静的コード解析(SAST)**を使用して、数分でコードベース全体をスキャンします。Plexicusはデータの流れをマッピングし、未サニタイズの入力がデータベースに到達する正確な場所を特定します。

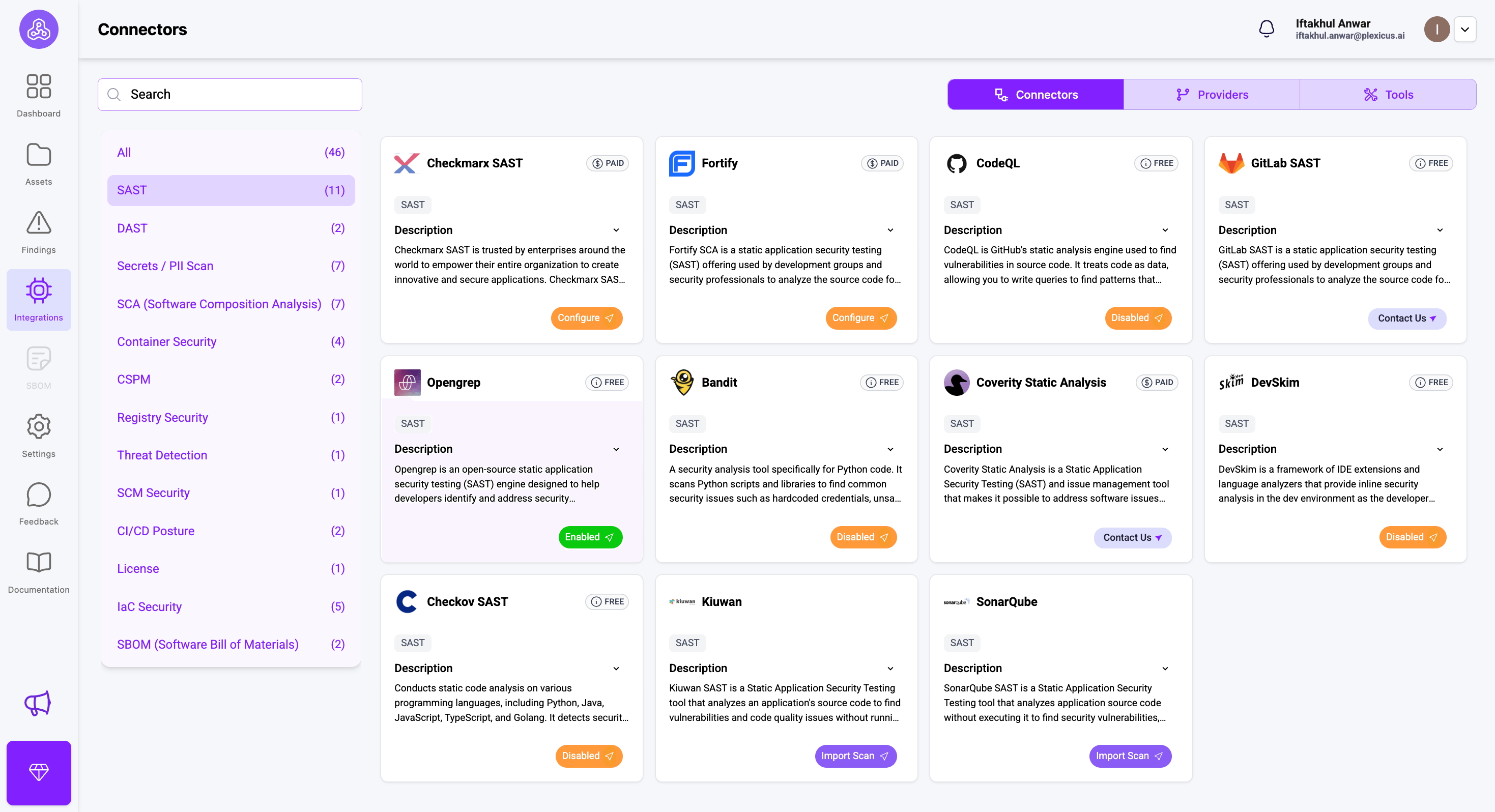

Plexicusは、オープンソースから有料のものまで、複数のSASTツールと接続します。統合メニューを通じて利用可能なSASTツールと接続するか、こちらを確認してください。

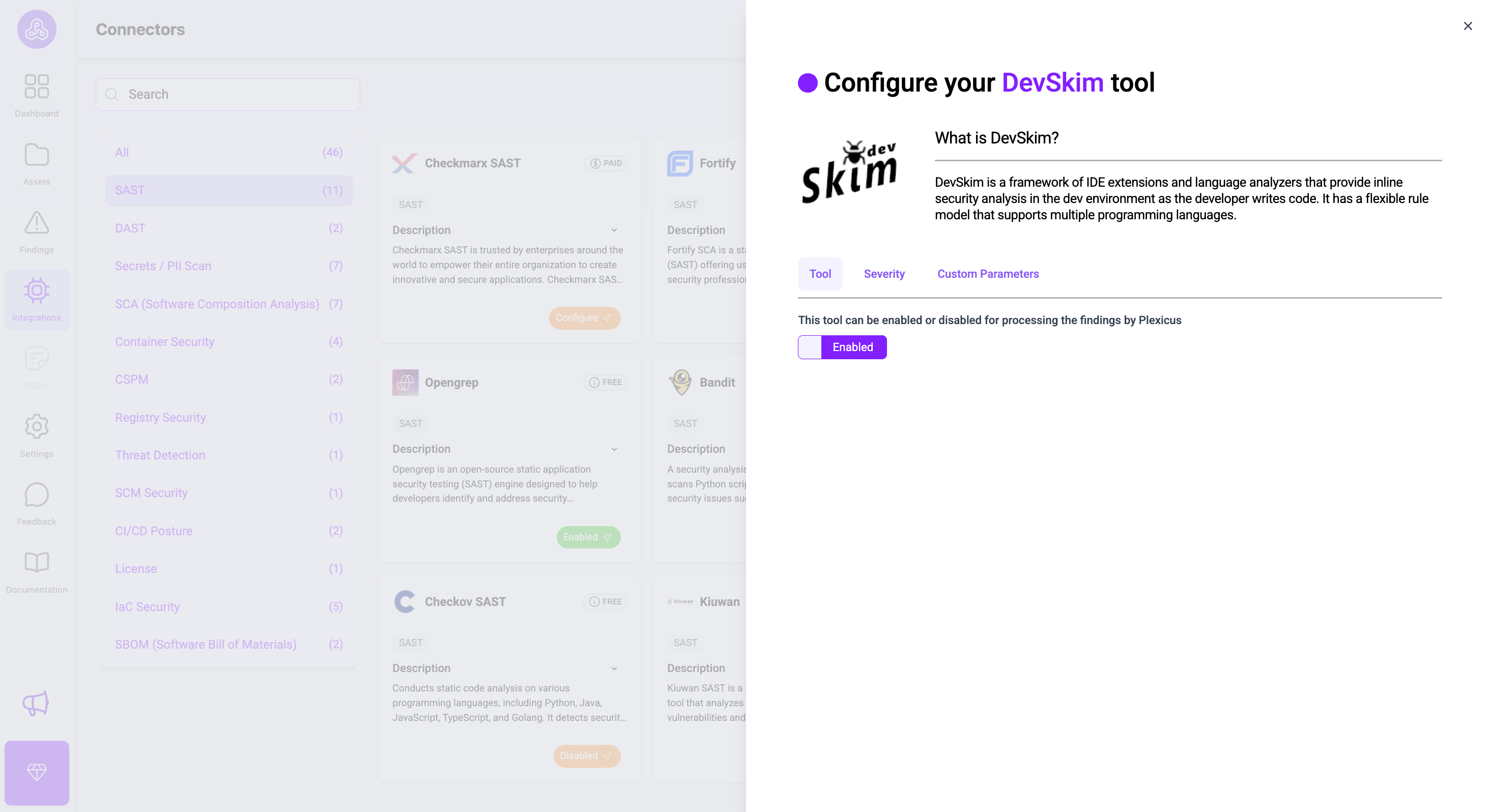

「無料」とラベル付けされたツールについては、設定ボタンをクリックし、有効化ボタンを切り替えることで直接有効にすることができます。

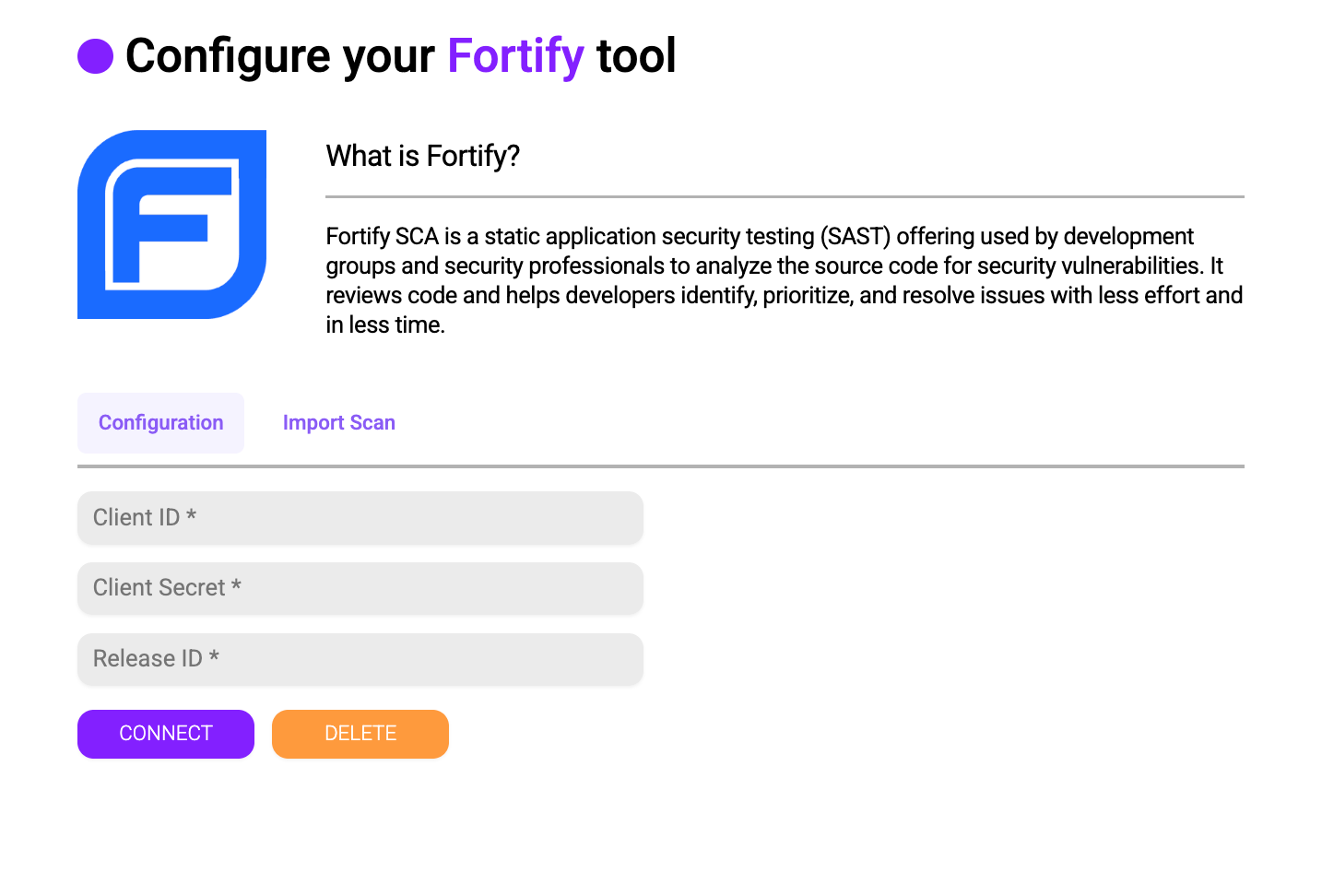

一方、有料ツールでは、資格情報を入力して接続することができます。

ステップ2: 到達可能性とリスクに基づいて優先順位を付ける

すべてのSQLi脆弱性が同じではありません。公開されているログインフォームのSQLiはP0(優先度0)であり、内部の認証された報告ツールのSQLiはP2(優先度2)かもしれません。

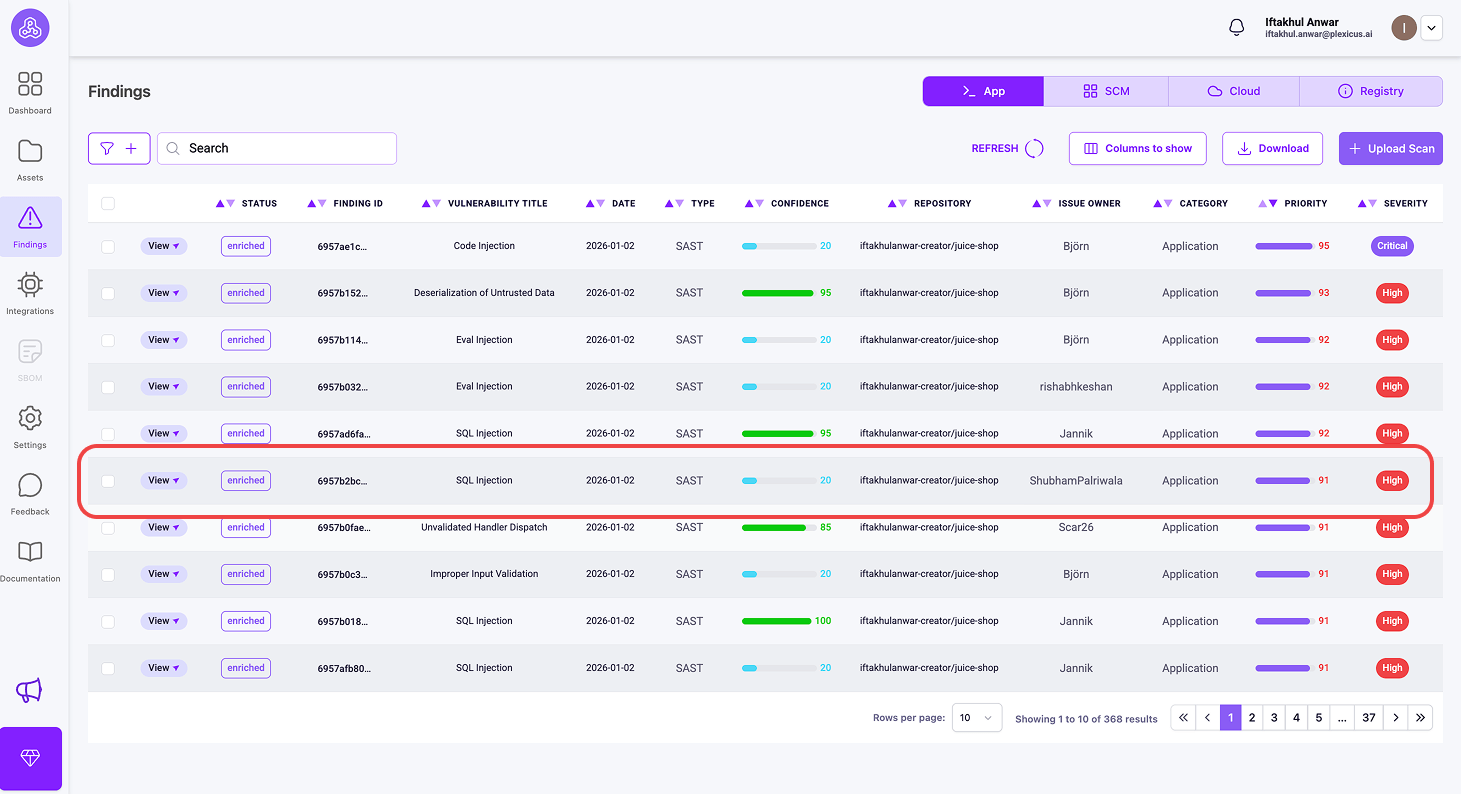

Plexicusは、最も重要なセキュリティの発見に集中できるようにするため、多要素優先順位付けシステムを使用しています。このシステムは、0から100までの優先順位スコアを割り当て、スコアが高いほど緊急性が高い問題を示します。

優先順位付けのためのメトリクスを確認するには、次の手順に従ってください:

- リポジトリが接続され、スキャンプロセスが完了していることを確認してください。

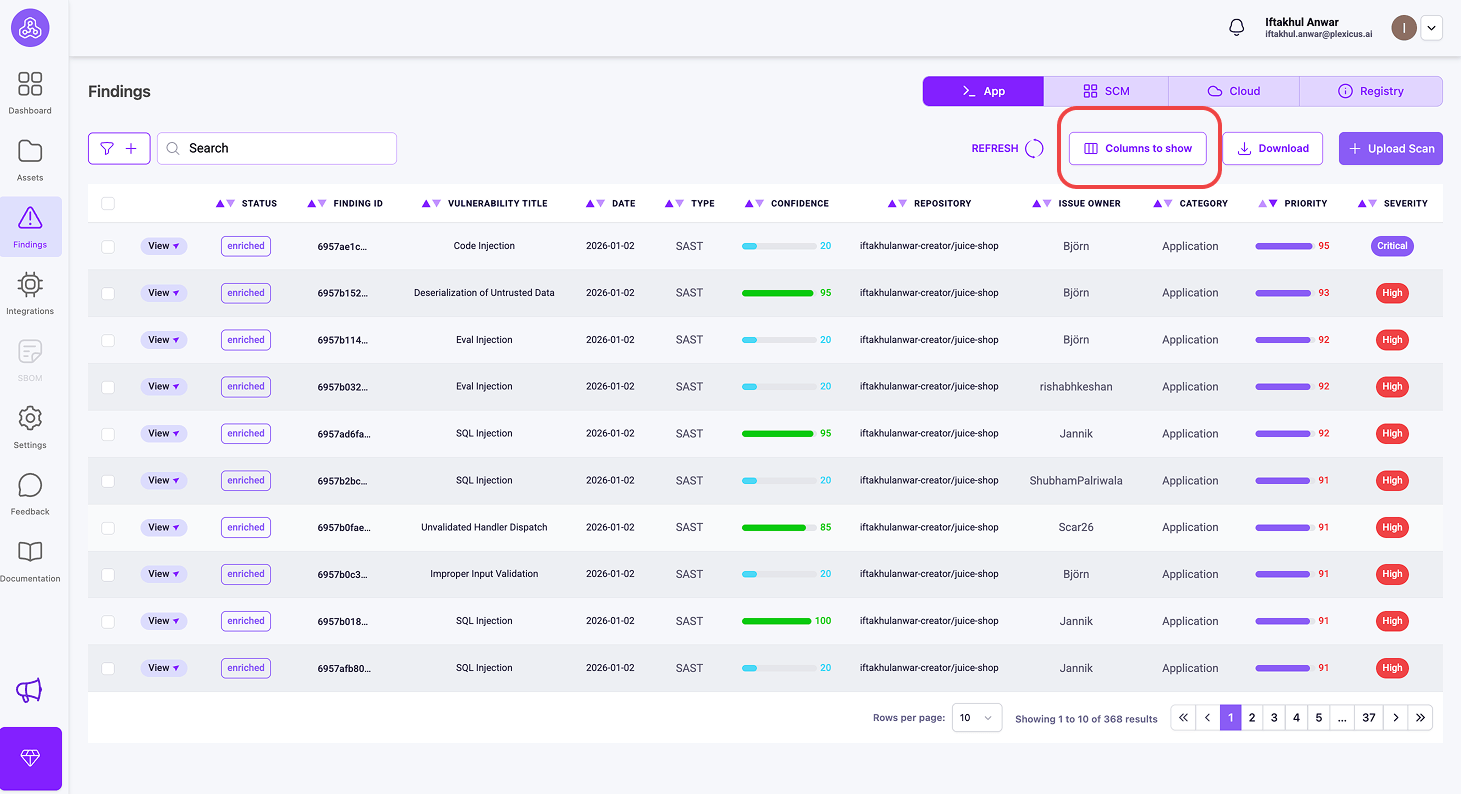

- 次に、Findings メニューに移動し、優先順位付けを行うためのメトリクスを見つけます。Priority、Impact、Confidence を含みます。

- Priority (スコア 0-100)

- これは主要な優先順位付けメトリクスです。スコアが高いほど、より緊急な問題を意味します。

- Priority ≥ 80 の発見を探します(重大な脆弱性)。

- Impact (スコア 0-100)

- ビジネスへの影響評価を示します。

- 影響が大きいほど、ビジネスへの潜在的な影響が大きくなります。

- Confidence (スコア 0-100)

- Plexicus が発見についてどれほど確信しているかを示します。

- 90-100: 確定的な証拠、70-89: 強い指標、50-69: 中程度の確信。

- Priority (スコア 0-100)

- Priority メトリクスを探します。これは 0 から 100 の範囲で、脆弱性の深刻度を示します。スコアが高いほど、修正の優先度が高いことを示します。

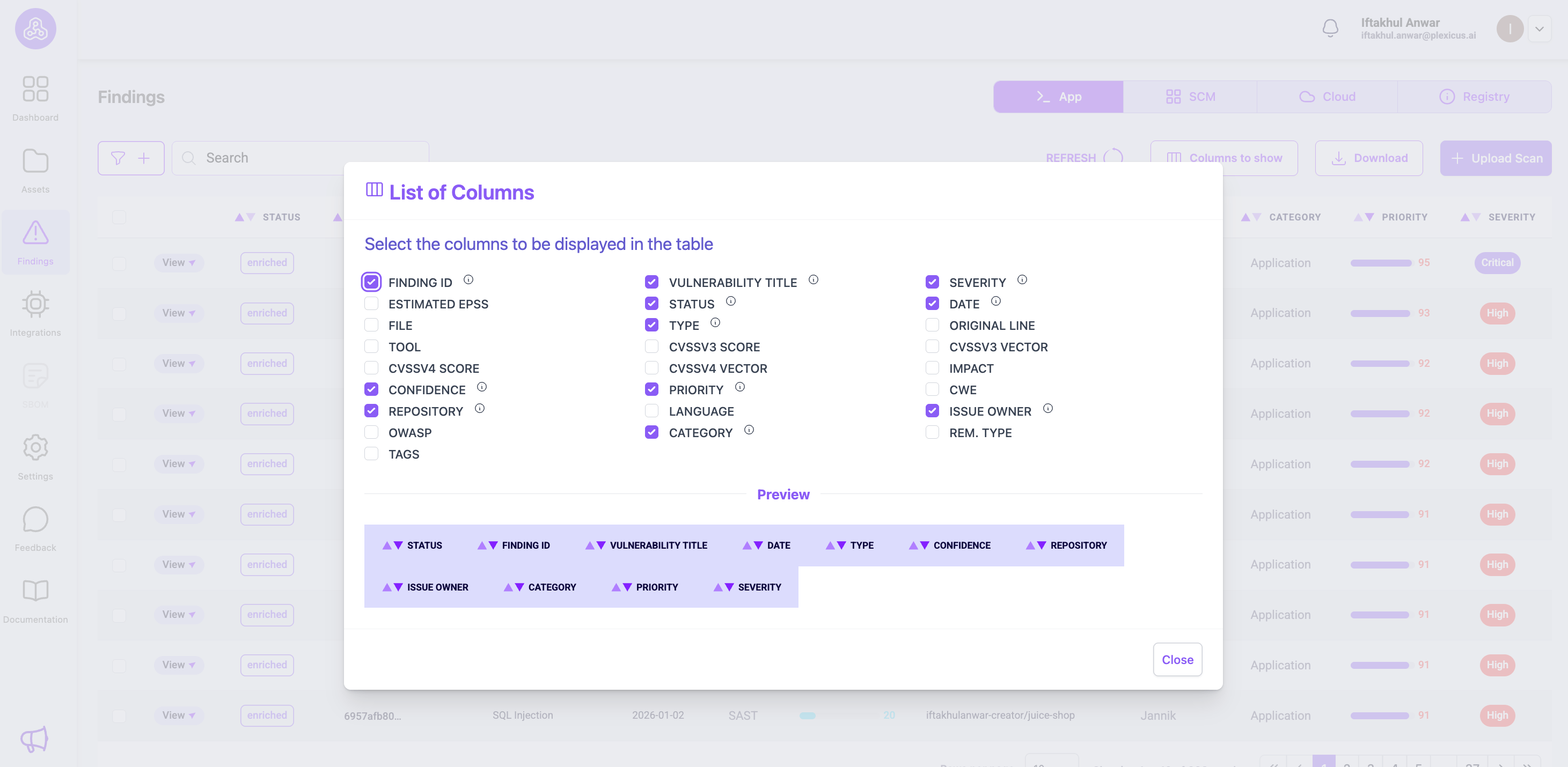

- メトリクスがすぐに表示されない場合は、Columns ボタンをクリックして表示をカスタマイズし、表示したいメトリクスを選択できます。

Findings リストテーブルに表示する他のメトリクスを見つけることができます。

ステップ 3: 修正を自動化する (AI Remediation)

ほとんどのセキュリティプログラムが行き詰まるのはここです。開発者は、レガシーフレームワークでのパラメータ化されたクエリの具体的な構文を知らないことがよくあります。

PDFレポートを送る代わりに、コードを提供すべきです。現代のワークフローでは、脆弱なスニペットをスキャンし、完璧な修正を提案するために大規模言語モデル(LLM)を活用しています。

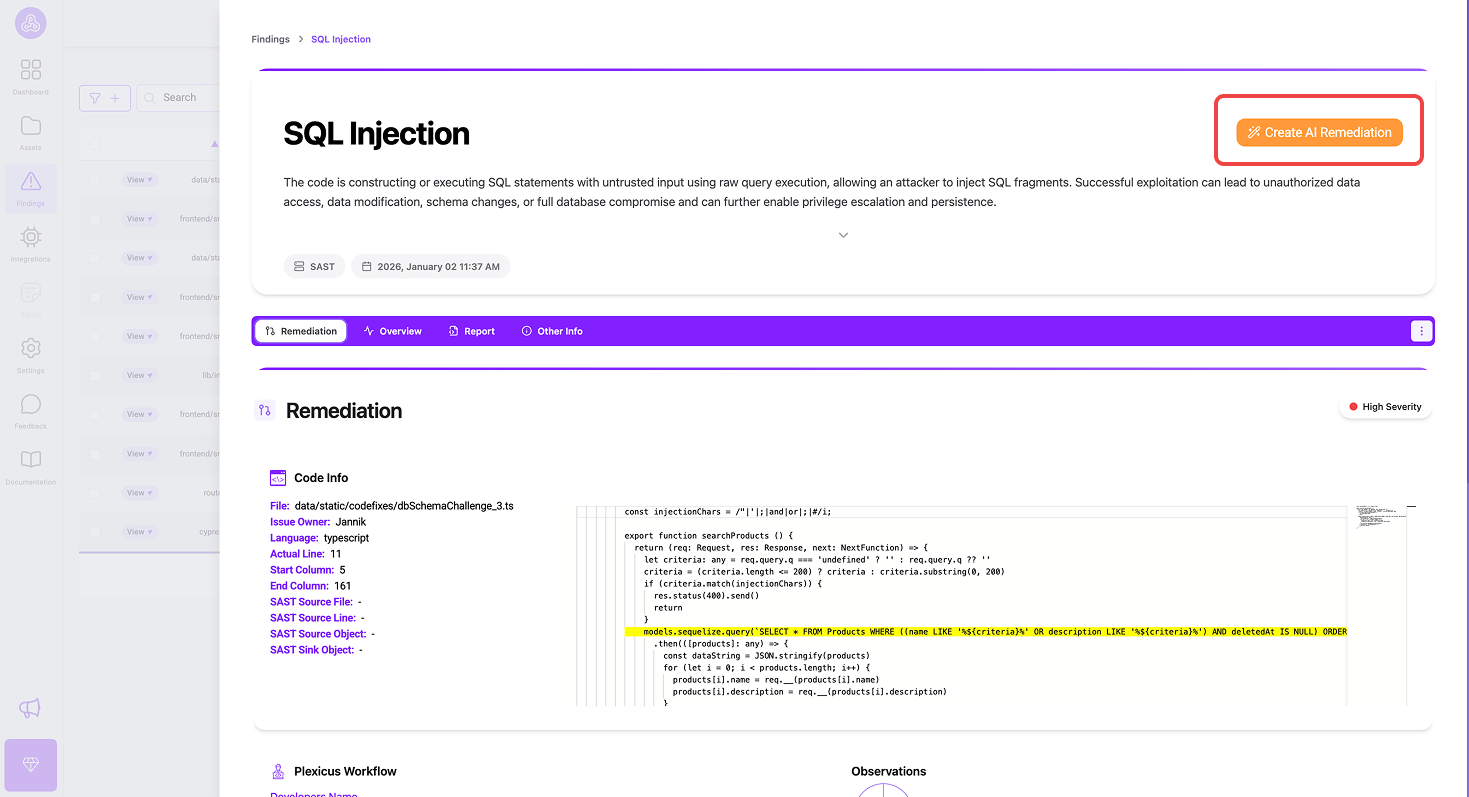

Plexicusでは、自動修正エンジンを使用して、修正されたコードブロックを自動的に生成できます。これは、結合を準備されたステートメントに置き換え、元のロジックを維持しながらリスクを排除します。

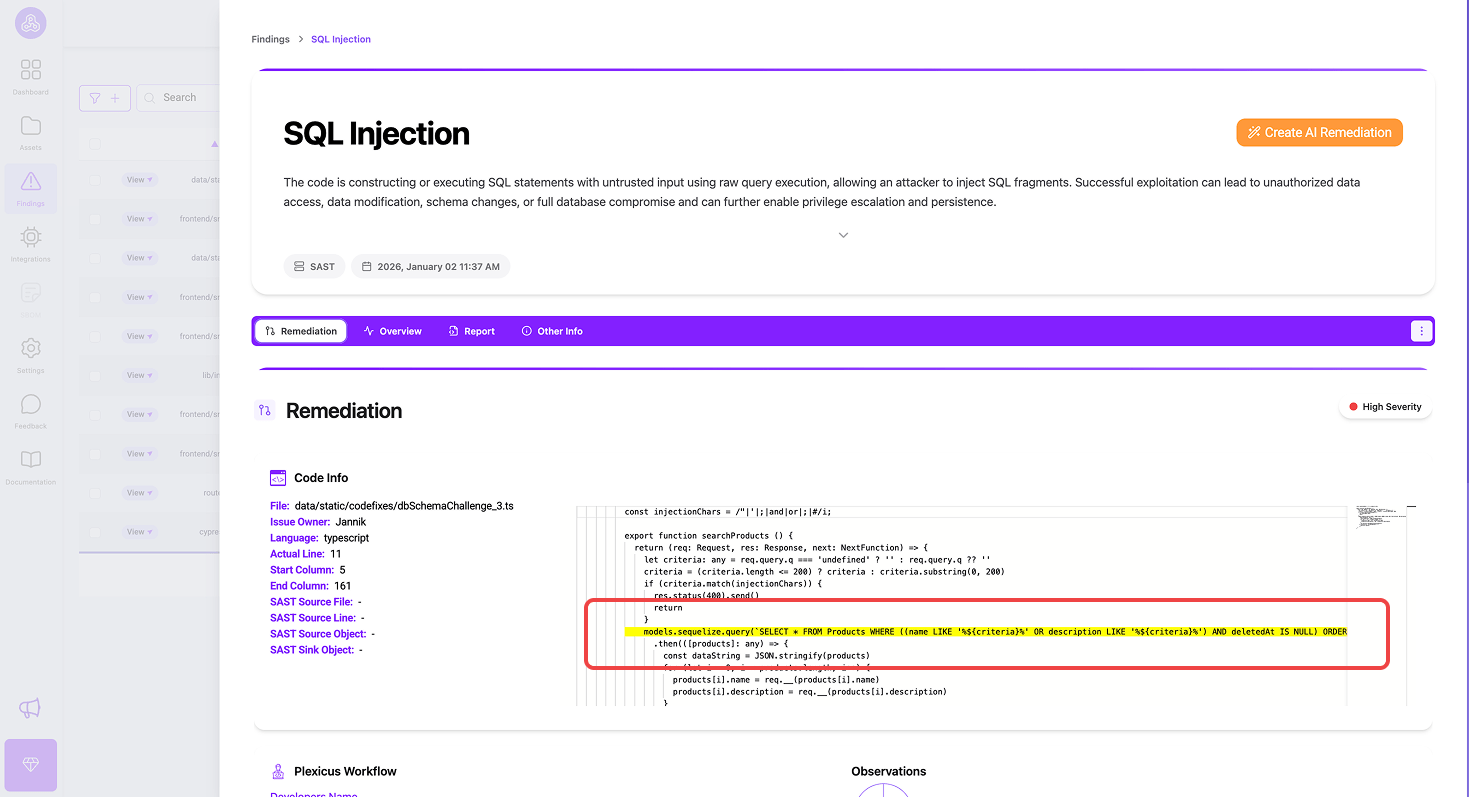

スキャンプロセスが終了したら、スキャナーによって見つかった特定のセキュリティ問題の詳細をクリックできます。

脆弱性に関する詳細情報を提供するポップアップが表示されます。ブロックコードは、脆弱性を引き起こし、修正が必要なコードを示します。

問題を修正する準備ができたら、AI修正作成ボタンをクリックして修正を開始できます。

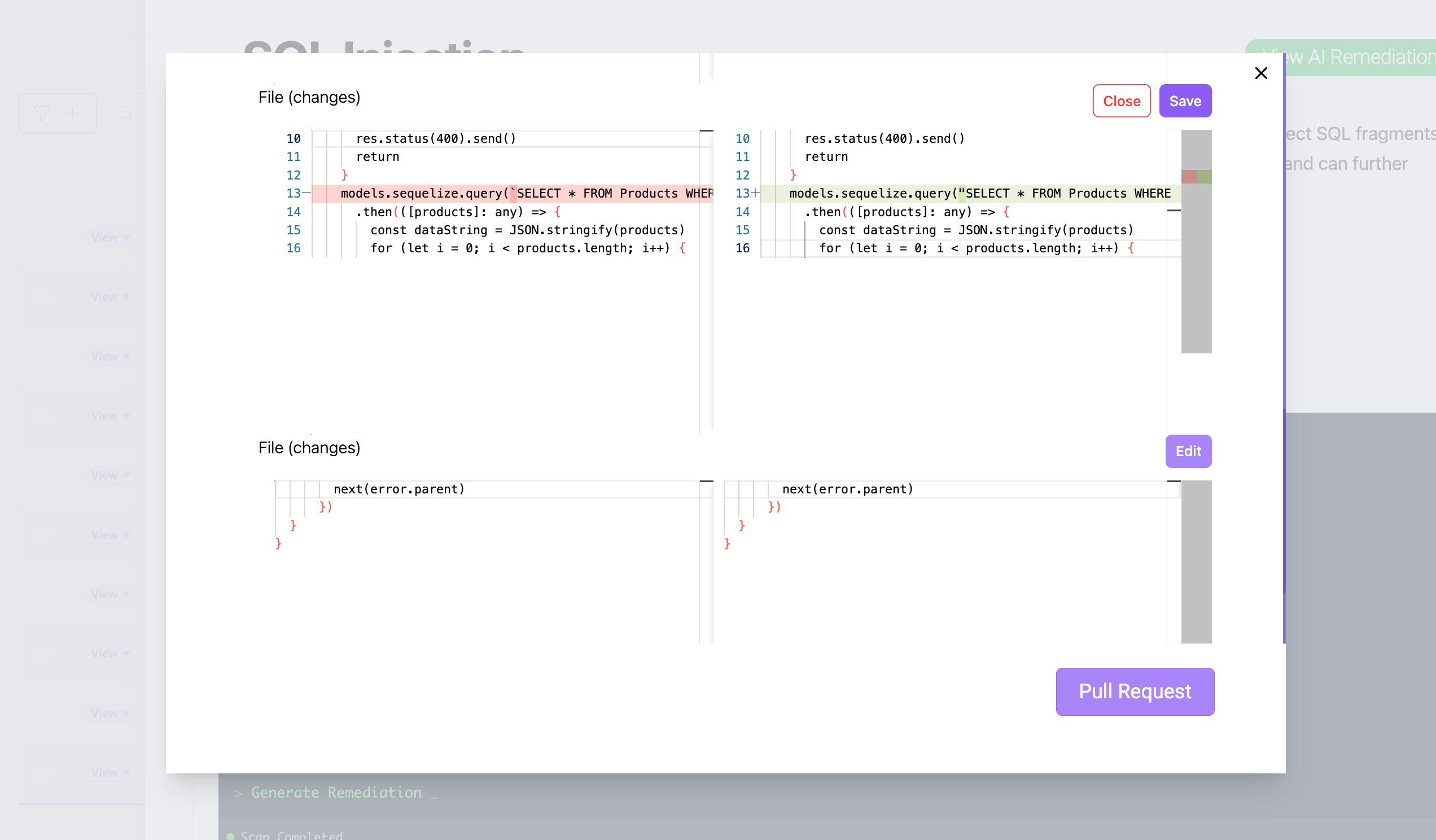

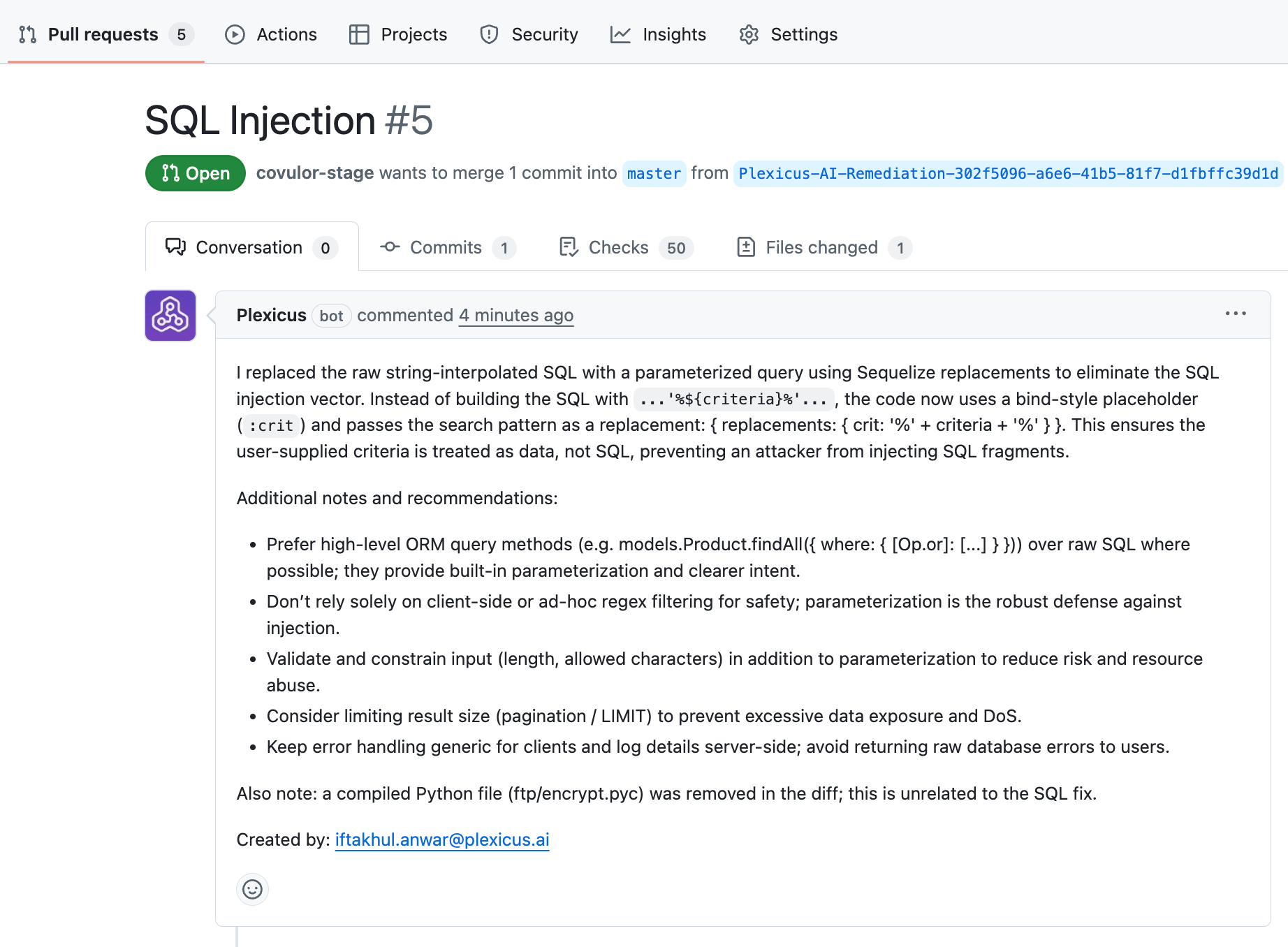

修正プロセスが終了した後、ポップアップが表示され、プルリクエストを行うことを提案します。AIによって提案された変更を確認するか、必要に応じてコードブロックを手動で編集することができます。

AIの修正はコードに直接実装されるのではなく、プルリクエストプロセスを通じて承認が必要です。Plexicusは役割ベースのアクセス制御を実装しており、プラットフォーム内で異なる役割に異なる能力を付与しています。役割の違いをこちらで確認できます。

これにより、人間がループ内で変更を検証し、プロダクションコードにマージする前に高品質を確保し、開発者の信頼を維持します。

ステップ4: CIゲーティングで検証

修正が適用されたら、次のリリース時に脆弱性がコードベースに戻らないようにする必要があります。

セキュリティツールをPR(プルリクエスト)プロセスに統合します。開発者が新しい未パラメータ化クエリを導入した場合、ビルドは失敗するべきです。PlexicusのCIゲーティングは安全ネットとして機能し、コードがプロダクションに到達する前にGitHubやGitLabなどのソースコード管理で直接フィードバックを提供します。

Plexicusは数ステップでCIゲーティングメカニズムを設定することを可能にします。

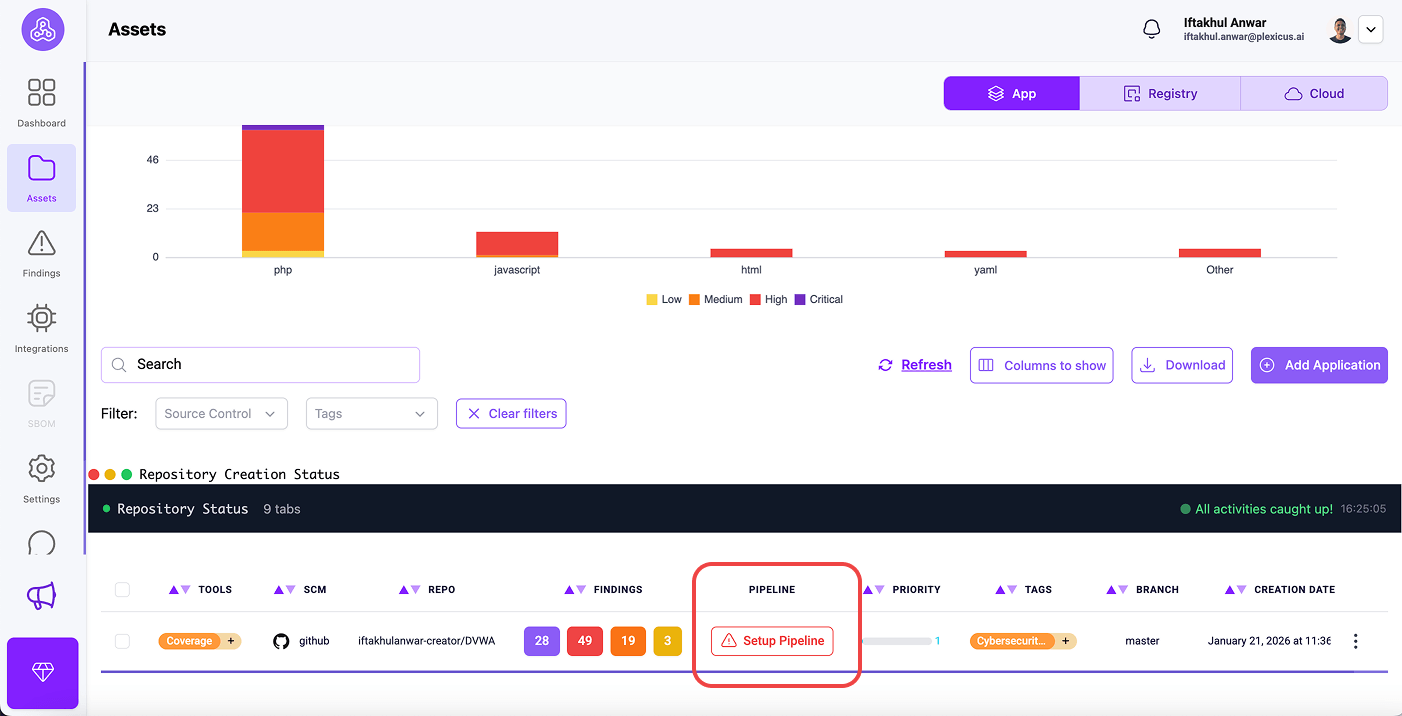

- アセットメニューに移動します。

- アプリタブで、接続されたリポジトリを見つけます。

- 接続されたリポジトリで、パイプラインのセットアップをクリックしてCIゲーティングを設定します。

- ポップアップが表示され、SCMでパイプラインを設定するように求められます。OKをクリックします。

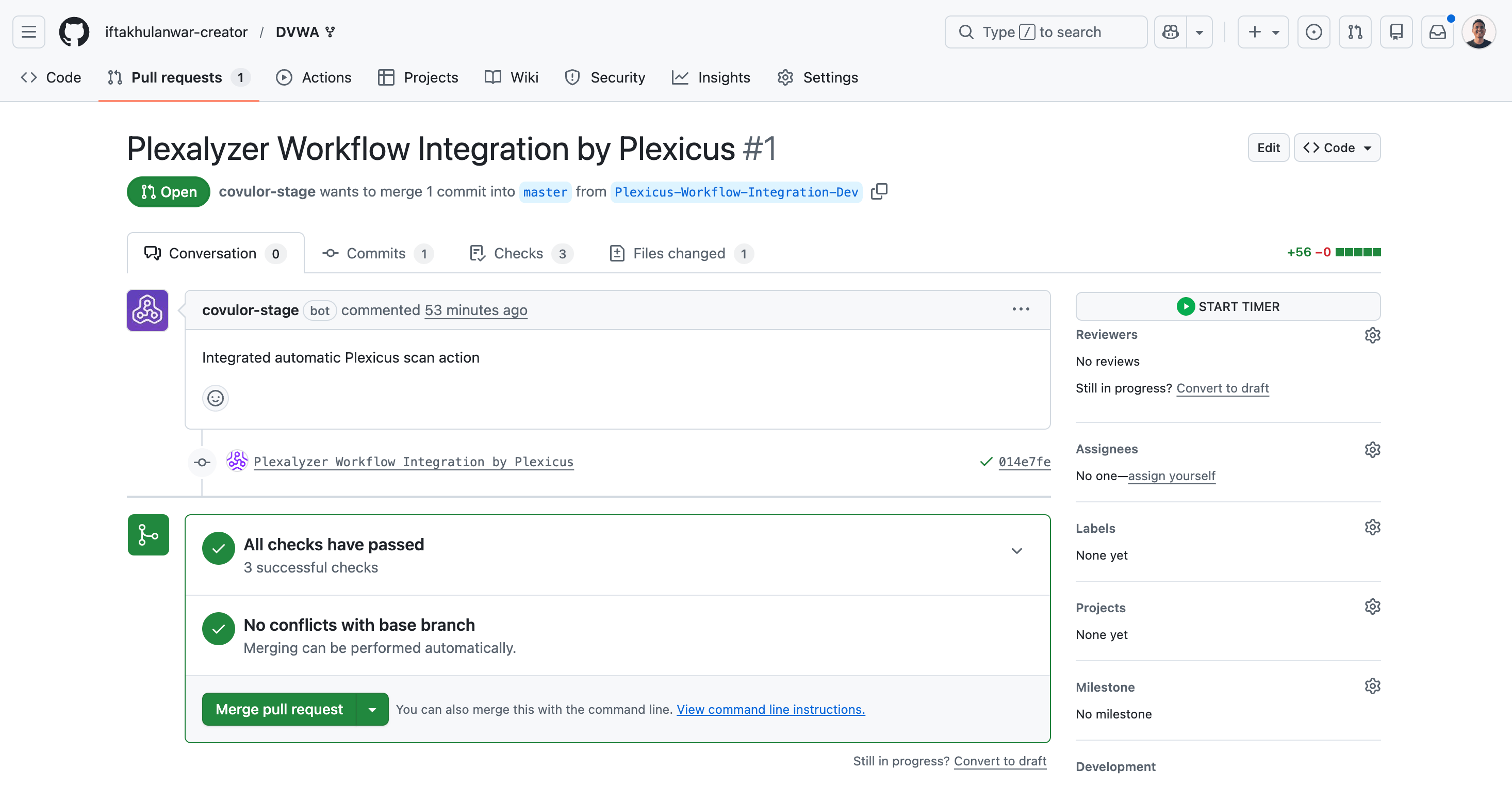

- OKをクリックすると、GitHubのプルリクエストタブにリダイレクトされます。GitHubアクションにPlexicusを統合するためにプルリクエストをマージする許可を求められます。

- Plexicusワークフロー統合をマージすると、リポジトリはコード変更に対して継続的に実行される自動セキュリティスキャンを取得します。メインブランチへのプッシュとプルリクエストのたびに自動的に実行されます。

比較: なぜ自動化が勝つのか

手動による修正に依存すると、コードをプッシュするたびに脆弱性の負債が増加します。手動のペンテストでSQLiが発見される頃には、そのコードはしばしば数ヶ月間本番環境にあります。

Plexicusのような統合プラットフォームを使用することで、SAST、DAST、AI修正を含む複数のツールを単一のガラスのパネルに統合します。これにより、SQLiを発見するだけでなく、修正を生成し、自動タスク作成を通じてチケットを自動的に更新することでループを閉じます。

| 機能 | 従来の方法(手動) | 現代の方法(自動化) |

|---|---|---|

| 検出 | 手動コードレビュー / PDFレポート | リアルタイムSAST & DASTスキャン |

| 修正 | Jiraチケットに「修正してください」 | 一括自動修正 & AIリメディエーション |

| 検証 | 年次ペネトレーションテスト | 継続的CI/CDゲーティング |

| 範囲 | メインアプリのみ | フルアタックサーフェスモニタリング |

結論

SQLインジェクションは解決済みの問題ですが、実行のギャップにより依然として侵害の主要な原因となっています。検出からリメディエーションまでのパイプラインを自動化することで、開発速度を落とすことなく開発者に安全なコードを書く力を与えます。

Plexicusは、コードスキャン、レジストリ、クラウドからAI駆動のリメディエーションまで、コードからクラウドまでアプリケーションを安全に保つ包括的なツールスイートを提供します。

そのプラットフォームは、Java、Python、JavaScriptなどのプログラミング言語や、AWS、Azure、Google Cloudなどのクラウドプロバイダーを含む幅広い環境をサポートしており、技術スタックとの互換性を確保します。

FAQ:

Q1: SQLインジェクション(SQLi)とは何ですか、そしてなぜリメディエーションが依然として重要なのですか?

A: SQLiは攻撃者がデータベースクエリを操作し、データ侵害、コンプライアンス違反、ブランドの損害を引き起こす脆弱性です。リメディエーションは重要であり、1つの脆弱性が見逃されると重大な結果を招く可能性があり、手動の修正では現代のコードベースに追いつくことができません。

Q2: SQLiリメディエーションの自動化はどのように機能しますか?

A: 自動化は静的解析(SAST)ツールを使用して脆弱なコードを検出し、安全なプラクティス(例えばパラメータ化されたクエリ)を使用してAIが不安全なクエリを書き換え、これらの修正を開発者の承認に提出します。

Q3: SQLiの修正を自動化する主なステップは何ですか?

- SASTツールを使用して汚染されたデータフローを検出する。

- リスクと到達可能性に基づいて脆弱性を優先順位付けする。

- AI修正エンジンを使用して自動修正を適用する。

- 回帰を防ぐためにCIゲーティングで修正を検証する。

Q4: Plexicusはこのプロセスでどのように役立ちますか?

A: Plexicusは複数のセキュリティツール(SAST、DAST、AI修正を含む)を一つのプラットフォームに統合します。検出、優先順位付け、修正、継続的な検証を自動化し、エンドツーエンドの修正ワークフローを効率化します。

Plexicusは役割ベースのアクセス制御もサポートしており、組織が異なるユーザータイプ(管理者、開発者、監査人など)の権限を管理できるようにします。これにより、ユーザーが適切なアクセスと責任を持ち、セキュリティとワークフローの明確さが向上します。役割の違いについて詳しくはこちらをご覧ください。

Q7: 自動修正はコードベースに直接適用されますか?

A: いいえ。自動修正はプルリクエストを通じて人間によるレビューと承認のために提案されます。これにより、開発者の監督が確保され、コード品質が維持され、自動化プロセスへの信頼が築かれます。

Q7: CIゲーティングはセキュリティをどのように維持しますか?

A: CIゲーティングは、プルリクエストプロセスにセキュリティチェックを統合し、新しい脆弱性がマージされるのを防ぎ、コードが本番環境に到達する前に開発者に即時フィードバックを提供します。

Q8: Plexicusはどのような環境をサポートしていますか?

A: Plexicusは、幅広いプログラミング言語(Java、Python、JavaScriptなど)とクラウドプロバイダー(AWS、Azure、Google Cloud)をサポートしており、技術スタック全体での互換性を確保しています。

Q9: なぜ自動化は手動の修正よりも優れているのですか?

A: 自動化は、スケールで脆弱性を継続的にスキャン、修正、検証することで修正のギャップを埋め、手動のパッチ適用に比べてリスクを軽減し、開発者の時間を節約します。

Q10: 自分のコードで脆弱性を無料で検出するにはどうすればよいですか?

A: Plexicusが提供する無料のSASTツールを使用して、SQLインジェクションのリスクを含む脆弱性をコードをスキャンすることができます。こちらでお試しください。