2026年までに、DevSecOpsの議論は変化しました。脆弱性を見つけることが主な課題ではなくなりました。今、最大の問題は、開発者が対処する時間がない大量のセキュリティ負債です。

PlexicusとJitを比較している場合、2つの主要なアプローチを検討しています:自律的修復と統合オーケストレーションです。両方のプラットフォームは物事を簡単にしようとしていますが、異なる哲学を持ち、エンジニアに異なる体験を提供します。

このガイドは、実際のDevSecOpsワークフロー内でのJitとPlexicusの率直で偏りのない比較を提供します。

クイック比較サマリー

| 機能 | Plexicus | Jit |

|---|---|---|

| コア哲学 | 修復優先: AIを使用して見つけたコードを修正します。 | オーケストレーション優先: “Security-as-Code”スタックを統合します。 |

| 自動化レベル | 高: 自律的AIエージェントがPRパッチを生成/テストします。 | 中程度: AI支援のトリアージと“ワンクリック”修正。 |

| 主要な差別化要因 | Codex Remedium: 機能的なコードを書くAI。 | セキュリティプラン: YAMLベースのマルチツールオーケストレーション。 |

| 主なユーザー | DevSecOps & 高いセキュリティ負債を持つチーム。 | ゼロからスタックを構築する開発者 & チーム。 |

| クラウドサポート | AWS, Azure, GCP, Oracle Cloud. | AWS, Azure, GCP. |

Plexicusとは?

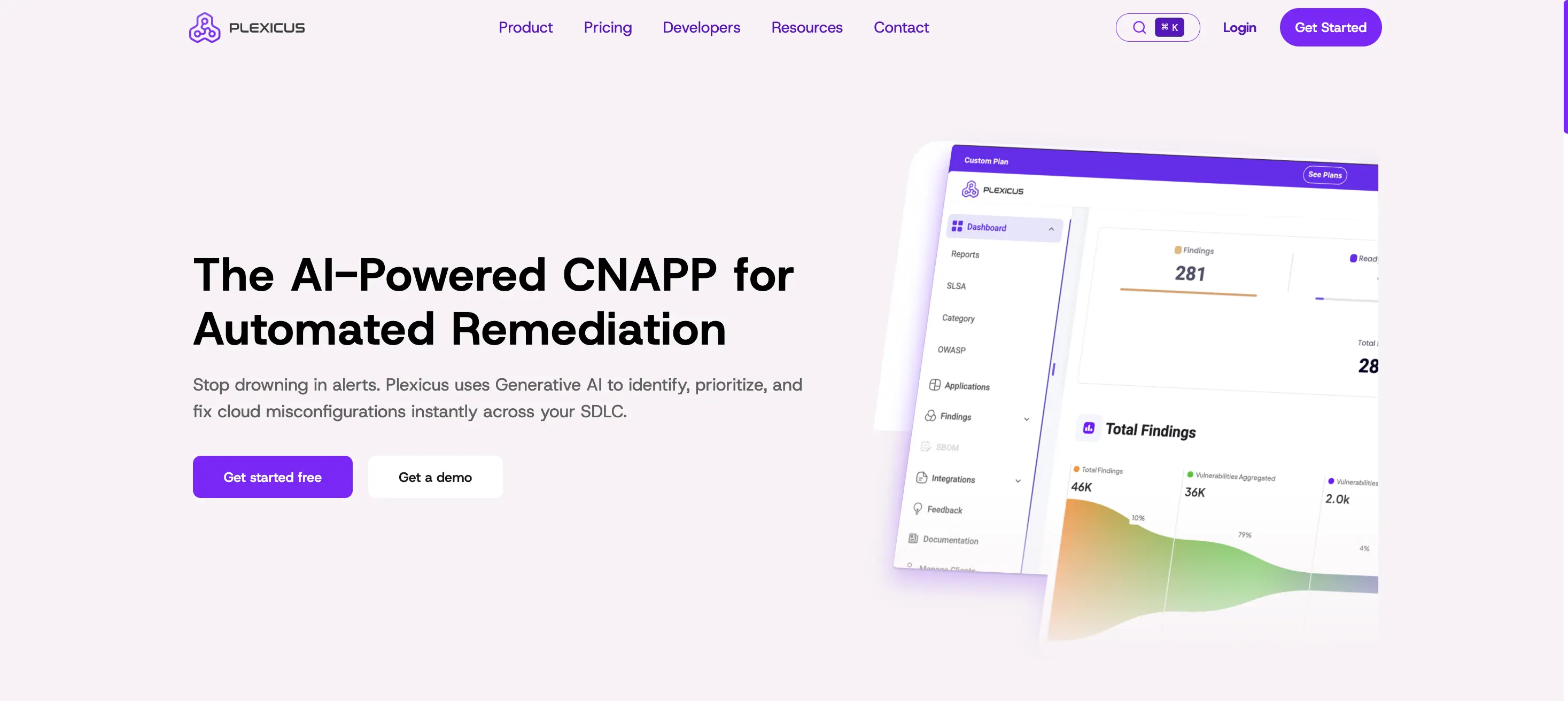

Plexicusは、AIベースの**クラウドネイティブアプリケーション保護(CNAPP)およびアプリケーションセキュリティ姿勢管理(ASPM)**プラットフォームであり、“自動化された静寂”の時代と呼ばれるもののために設計されています。

- 問題は、従来のスキャナーがノイズを多く生み出すことです。これらは、開発者が無視しがちなチケットを生成します。

- Plexicusは、検出と修正を接続するためにCodex Remedium AIエンジンを使用してこれに取り組んでいます。単にアラートを送信するのではなく、コードを分析し、ロジックを理解し、修正を含む作業用のプルリクエスト(PR)を作成します。

- 目標は、パッチ適用のルーチン作業を自動化することで修正までの平均時間(MTTR)を短縮することです。これにより、開発者は修正を書くのではなく、レビューと承認により多くの時間を費やすことができます。

Jitとは何か?

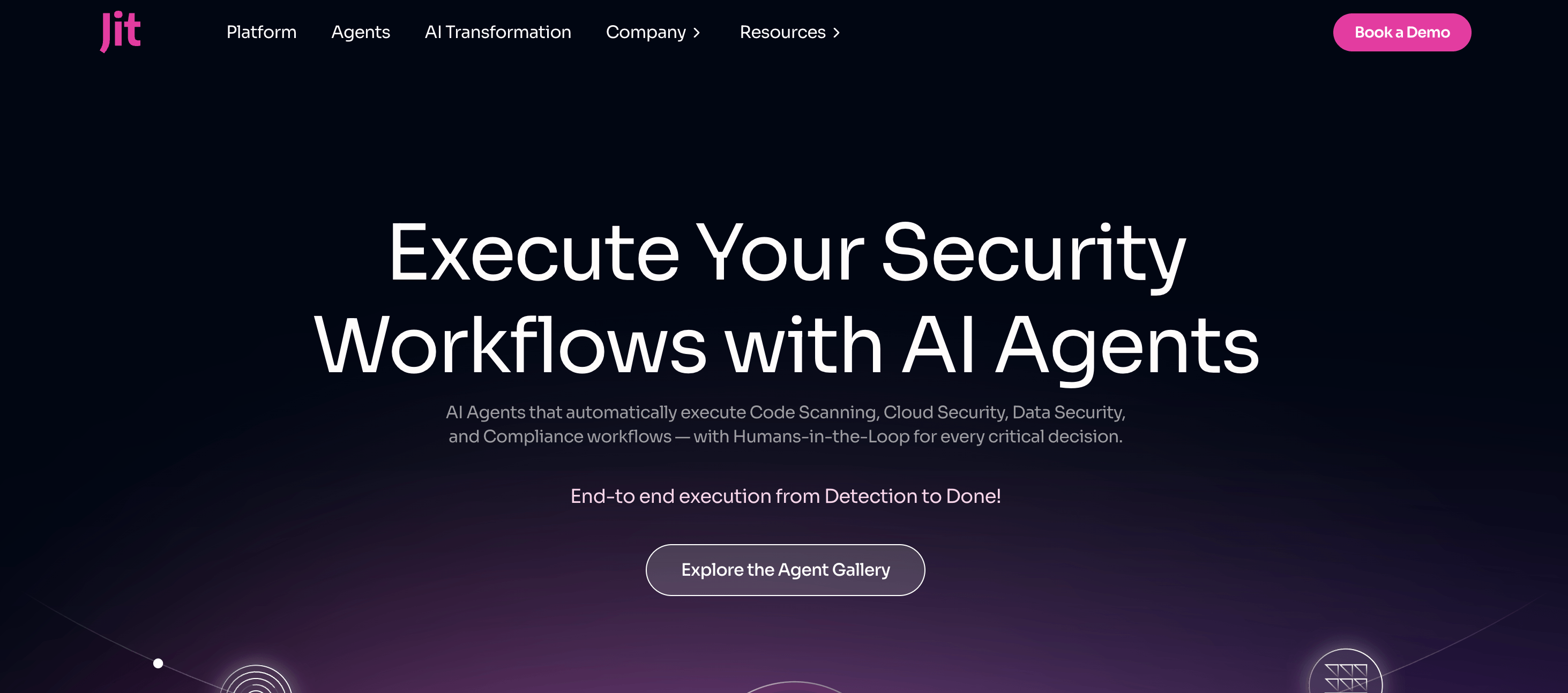

Jit(ジャストインタイム)は、“最小限の実行可能なセキュリティ”スタックを簡単に展開できるアプリケーションセキュリティオーケストレーションプラットフォームです。

- 問題は、SAST、SCA、シークレット、およびIaCのために別々のツールを管理することが、大きな運用上の頭痛の種になることです。

- Jitは、SemgrepやTrivyのような人気のあるオープンソースツールを1つの開発者向けプラットフォームに統合することでこれを解決します。セキュリティプランを使用すると、GitHub組織全体で完全なセキュリティプロセスを数分で設定できます。

- 目標は、開発者にワークフロー内でアプリケーションセキュリティのすべての発見を一元的に表示することです。

コアの違いを一目で

- 「修正者」対「管理者」: Plexicusはコードを書く作業を行うAIエージェントです。Jitはツールを調整する管理レイヤーです(スキャンを実行します)。

- ネイティブ到達可能性: Plexicusには、脆弱性が実際に本番環境で「到達可能」かどうかを判断するPlexalyzerが含まれています。Jitはリスクを視覚化するために「攻撃パス」分析を使用しますが、Plexicusはそのデータを使用してどのAI修正を最初に実行するかを決定することに重点を置いています。

- ツールの深さ: Jitは他のツール(オープンソースまたは商用)のオーケストレーションに大きく依存しています。Plexicusは、インテリジェンスが修正エージェント自体に組み込まれている、より統合されたプラットフォームです。

機能ごとの比較

1. 修正ワークフロー

-

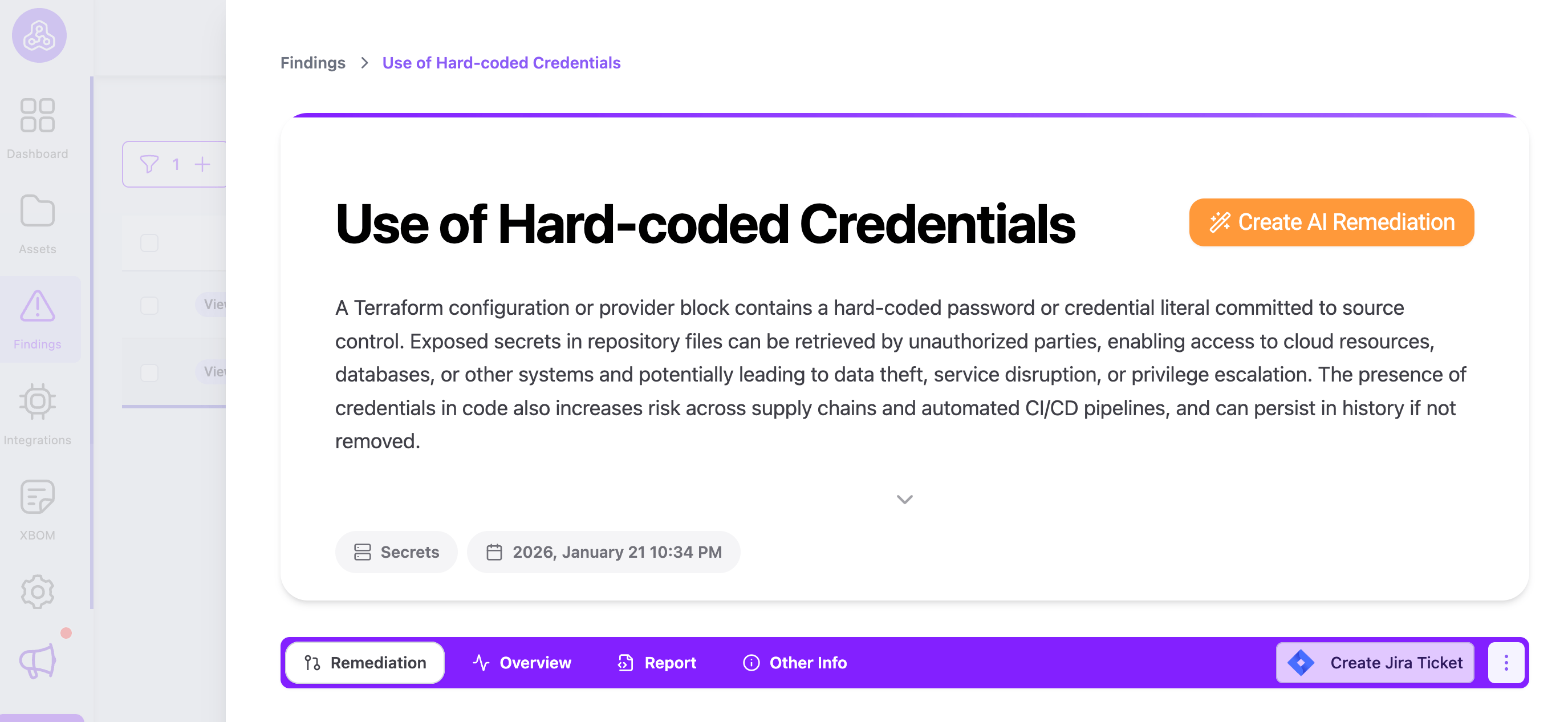

Plexicus: これはその「キラーフィーチャー」です。脆弱性が検出されると、PlexicusはCodex Remedium AIエンジンを起動します。このエージェントはリポジトリを一時ディレクトリにクローンし、AIを使用して隔離されたDockerサンドボックス内でコードレベルの修正を生成し、変更をgit diffとして抽出し、修正を含むプルリクエストを自動的に開きます。その後、PRは既存のCI/CDパイプライン(GitHub Actionsなど)で検証され、マージ前にリグレッションがないことを確認します。

-

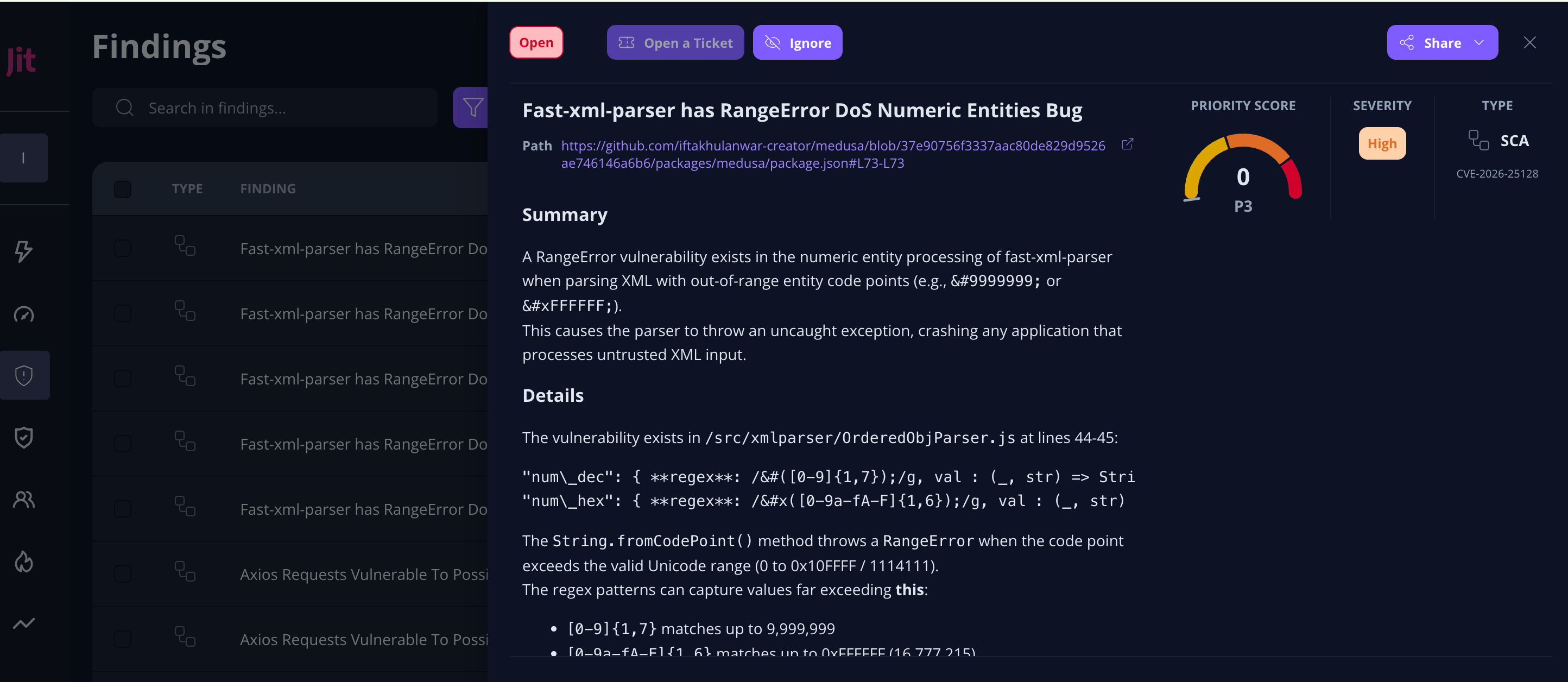

Jit: 「インライン修正」と「ワンクリック修正」に焦点を当てています。一般的な問題(古いライブラリなど)に対して、Jitはバージョンアップを自動化できます。より複雑なコードの脆弱性については、開発者がレビューしてクリックで適用できる修正案を提供します。

2. 開発者体験(DX)

- Jit: Shift Leftセキュリティ運動に最適化されています。PR内に存在します。開発者がシークレットや脆弱なパッケージを含めた場合、Jitは即座にコメントします。この体験は、修正が必要になるまで「見えない」ように設計されています。

- Plexicus: 「セキュリティサイレンス」に最適化されています。修正を自動化することで、Plexicusは開発者のJira/チケットキューを空に保つことを目指しています。開発者は主にマージ段階でPlexicusとやり取りし、トリアージ段階ではありません。

3. 統合とスケーラビリティ

- Jit: オープンソースを愛するチームに最適です。開発者のワークフローを変更せずにツールを交換することができます(例:あるSASTエンジンを別のものに交換)。

- Plexicus: 一般的に使用されるクラウドセキュリティツール(ProwlerやCloudSploit)との統合を通じてマルチクラウド環境をサポートし、AWS、Azure、GCP、Oracle Cloud Infrastructureに対するネイティブなスキャン機能を提供します。このプラットフォームはエンタープライズ環境向けに構築されており、ロールベースのアクセス制御(RBAC)、マルチテナンシーサポート、カスタムチケッティングシステム用のWebhook統合などの機能を備えています。

自動化と開発者への影響

2026年におけるセキュリティの最大のコストはライセンスではなく、エンジニアリング時間です。

- Jit はセットアップと可視性で時間を節約します。10種類の異なるセキュリティツールを管理する専任者はもう必要ありません。

- Plexicus は実行で時間を節約します。現在、平均的な開発者の週の約20%を消費している「調査 -> パッチ -> テスト」ループを排除します。

長所と短所

Plexicus

長所:

- 自律的なAI駆動の修正: Codex Remediumエンジンを通じてコード修正を生成し、レビュー用のプルリクエストを自動的に作成

- 包括的なセキュリティカバレッジ: SAST、SCA、秘密検出、コンテナスキャン、マルチクラウドセキュリティ(AWS、Azure、GCP、Oracle OCI)を含む26以上のツールを統合

- 三層の修正戦略: 発見のタイプに基づいて、ミュート(偽陽性)、ライブラリの更新、またはAI生成のパッチに知的にルーティング

短所:

- PRレビューのプロセスが必要: AI生成のパッチはマージ前に人間のレビューが必要で、AI支援のワークフローにはチームの同意が必要です。

- DIYオープンソースよりも高コスト: 高度な機能は基本的なオープンソース設定よりも初期投資が高くなります。

Jit

利点:

- 業界最速の「ゼロからワン」セットアップ。

- すべてのオープンソースセキュリティツールの統一ビュー。

- 開発者ごとの透明な価格設定。

欠点:

- オーケストレーションするスキャナーに制限され、スキャナーが完全に理解していない問題を修正できません。

- アラートの大量発生は依然としてトリアージ疲れを引き起こす可能性があります。

Plexicusがより適している場合

Plexicusは、すでに「セキュリティ意識」があるが、脆弱性のバックログに溺れているスケーリングエンジニアリングチームに最適です。

セキュリティチームが一日中開発者を追いかけて「このライブラリを更新してください」と頼むような状況であれば、Plexicusは単にその更新を行うことでその問題を解決します。

Jitがより適している場合

Jitは、現在セキュリティツールを持たないスタートアップやリーンチームに最適です。来月SOC 2監査を通過する必要があり、明日の朝までに50のリポジトリでSAST、SCA、シークレットスキャンを実行する必要がある場合、Jitは最も効率的な方法です。

重要なポイント

PlexicusとJitの選択は、単純な質問に帰着します: 問題にもっと目を向ける必要がありますか、それともキーボードにもっと手を置く必要がありますか?

Jitは、リスクの統一された明確なビューを提供する目を提供します。

Plexicusは、実際にコードを書いてリスクを解消するAIパートナーである手を提供します。

よくある質問 (FAQ)

1. JitはPlexicusのようにコードを実際に修正しますか?

そうではありません。 Jitは「エージェンティックAppSec」アプローチで大きく進化しましたが、主に開発者が問題を修正するのを支援することに焦点を当てています。依存関係のバージョンを上げるなどのワンクリックアクションや、開発者が自分でレビューして適用するAI生成の提案を提供します。

Plexicusは設計上異なります。自律的な修正のために構築されており、そのAI(Codex Remedium)は実際に修正を隔離されたDockerサンドボックスで書き、ブランチを作成し、レビューのためのプルリクエストを開きます。その後、プルリクエストは既存のCI/CDパイプライン(GitHub Actionsなど)で検証され、マージ前にリグレッションがないことを確認します。

2. PlexicusとJitを一緒に使用できますか?

はい、そしてそれは非常に一般的です。 多くのチームはJitを「コントロールパネル」として使用して複数のスキャナーを実行および整理し、その後Plexicusに実際に修正のバックログをクリアさせます。両方のツールはGitHubおよびGitLabと統合されており、APIファーストであるため、並行してうまく機能します。Jitは可視性を提供し、Plexicusは重労働を行います。

3. SOC 2監査に合格するのにどちらが役立ちますか?

あなたがどの段階にいるかによります:

- Jit は通常、迅速にコンプライアンスを達成するのに適しています。セキュリティ・アズ・コードのセットアップにより、特に初めてSOC 2監査に直面するスタートアップにとって必要なスキャナーを迅速に立ち上げることができます。

- Plexicus は、すでにコンプライアンスを達成している場合に優れています。脆弱性を自動的に修正することで、問題が長期間放置されてコンプライアンスを失うことを防ぎ、継続的な監査中にコンプライアンスを維持します。

4. 彼らは誤検知をどのように処理しますか?

どちらもノイズを減らそうとしますが、異なる方法を取ります。

- Plexicus は、コードのコンテキストを分析することで誤検知を検出します。テストファイル、ドキュメント、例を本番コードから区別します。問題を修正する場所を特定できない場合、それは誤検知である可能性が高く、自動的に抑制されます。

- Jit はコンテキストに焦点を当てます。リソースがインターネットに接続されているか、機密データを扱っているかを確認し、アラートが本当に重要なのか、単なる情報提供なのかを判断します。

5. マルチクラウドのサポートはどうですか?

- Plexicus は、AWS、GCP、Azure、Oracle Cloud (OCI) を含む主要なクラウドプロバイダーをすべてサポートしており、複雑または混合環境を持つチームにとって強力な選択肢です。

- Jit は AWS、Azure、GCP をしっかりとカバーしていますが、そのクラウドセキュリティの焦点は主にインフラストラクチャー・アズ・コード(Terraform や CloudFormation など)にあり、深いランタイム保護には重点を置いていません。