2026年のWiz.io代替トップ10: 可視性から修復へ

2026年までに、クラウドセキュリティの優先事項は変化しました。可視性はもはや主要な売り文句ではありません。Wiz.ioが2020年代初頭にすでに基準を設定したためです。現在の主な課題は、変化のペースに追いつくことです。

AI駆動のコーディングツールが機能リリースを加速しているため、開発者はこれまで以上に多くのコードを生成し、バグも増えています。2025年には、すべてのコードの41%がAIによって生成され、AIによって1年間で2560億行以上のコードが生成されました。

もしあなたのCNAPP (Cloud-Native Application Protection Platform)が1万件の脆弱性を示す美しいグラフを表示しても、各脆弱性を手動で修正することをチームに任せるのであれば、それはセキュリティツールではありません。それはデータ入力の作業です。このガイドでは、自動修正と開発者の流れを優先する2026年のWizのベスト代替案をレビューします。

一目でわかる: 2026年のトップ10 Wiz.io 代替案

| プラットフォーム | 最適用途 | コア差別化要因 | セットアップタイプ | 価格モデル |

|---|---|---|---|---|

| Plexicus | 自動修正 | Codex Remedium AIエージェント | エージェントレス (OIDC) | 開発者ごと |

| Aikido | リーンチーム | 到達可能性のみのスキャン | エージェントレス | 月額固定 |

| Orca Security | データガバナンス | SideScanning AI+ (DSPM) | エージェントレス | ワークロードごと |

| Snyk | シフトレフト | 開発者ネイティブIDEワークフロー | インテグレーション | 開発者ごと |

| Prisma Cloud | コンプライアンス | 統合ポリシーコードとして | ハイブリッド | クレジットベース |

| Sysdig | ランタイム / K8s | eBPFベースのアクティブブロッキング | エージェントベース | ノードごと |

| Aqua Security | コンテナ | イメージサンドボックスデトネーション | ハイブリッド | 見積もりベース |

| CrowdStrike | 脅威インテリジェンス | 統合EDRとクラウドセキュリティ | エージェントベース | ワークロードごと |

| CloudGuard | ネットワーキング | ハイブリッドクラウド周辺制御 | ハイブリッド | 見積もりベース |

| Lacework | 異常 | ポリグラフ行動マッピング | エージェントレス | データボリューム |

なぜ私たちの意見を聞くべきなのか?

Plexicusでは、セキュリティツールを構築するだけでなく、CI/CDパイプラインで直接作業を行っています。良いセキュリティツールは、発見したアラートの数ではなく、解決したアラートの数で評価されるべきだと考えています。AI生成コードの数十億行が存在する中で、手作業では追いつけません。

私たちはプロダクト主導のセキュリティを信じています。セキュリティツールは、コードを書く人々を助けるべきであり、レビューする人々だけを助けるものではありません。

1. Plexicus (修正のリーダー)

Plexicus AIは2026年に登場し、「Wiz疲れ」に悩む組織にとって主要な代替手段となりました。Wizが家が火事だと教えてくれるのに対し、PlexicusはAI消防士を送り込んで火を消します。

- 主な特徴: Codex Remediumは、コードをスキャンし、脆弱性のコンテキストを理解し、ユニットテスト付きの機能的なプルリクエスト(PR)を生成する独自のAIエージェントです。

- 利点: 平均修復時間(MTTR)を最大95%削減します。開発者の採用率が高く、彼らのために作業を行います。

- 欠点: 幅広い機能セットが内部コーディング標準に合わせるためにより多くのセットアップ時間を必要とすることがあります。

- 選ぶ理由: セキュリティチームがリリースサイクルのボトルネックとなっている場合、脆弱性の実際の修正を自動化する必要があります。

- 2026年の価格: 完全なCNAPP機能を備えた透明な**$49.90/開発者/月**。

自動修復のためのPlexicusの使用方法:

- ダッシュボードにログインし、SCMまたはクラウドの資格情報を追加します。

- Findingsメニューに移動します。

- Impactでフィルタリングして、修正が必要なものを優先します。

- 詳細な発見ビューに入るにはViewをクリックします。

- 修復プロセスを開始するにはAuto Remediationボタンをクリックします。

- サイドバーでAI生成コードを確認し、Submit Pull Requestをクリックします。

- 必要に応じて、自分でコードを編集することもできます。

2. Aikido Security

合気道は「無駄なし」の王者であり続けています。2026年にはノイズ削減にさらに力を入れ、開発者がアラートを受け取った場合、それが100%活用可能であることを保証しています。

- 主な特徴: インストールされているが実際には実行されないライブラリのアラートを抑制する到達可能性チェック。

- 利点: 誤検知率が劇的に低下。セットアップは10分以内で完了。

- 欠点: 数千ノードの大規模企業向けには設計されていない。

- 選ぶ理由: 20人のセキュリティチームを持たない高成長スタートアップや中規模市場の企業に最適。

- 2026年の価格: 無料で開始。有料プランは月額350ドル。

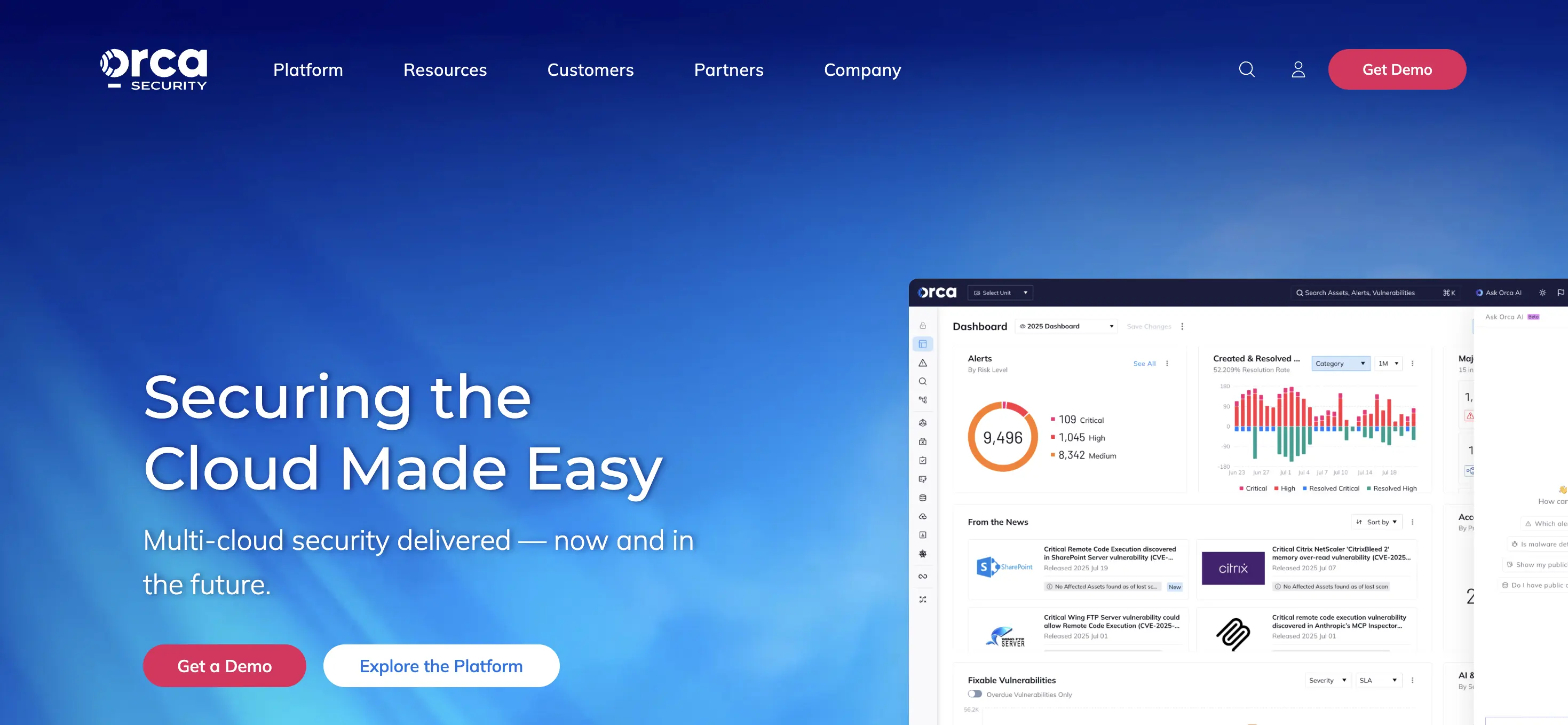

3. オルカセキュリティ

オルカはウィズの最も直接的な競争相手です。2026年には、オルカは**DSPM(データセキュリティ姿勢管理)**に大きく転換し、マルチクラウド環境でリスクにさらされている機密データ(PII)を特定しています。

- 主な特徴: エージェントなしでブロックストレージを読み取り、「シャドウAI」インスタンスや露出したLLMプロンプトを見つけるSideScanning AI+。

- 利点: 管理されていない資産への驚異的な可視性。

- 欠点: 大規模なエフェメラルワークロードには高価になる可能性があります。

- 選ぶ理由: 「誰が我々のデータにアクセスしているのか」が主な関心事である場合。

- 2026年の価格: 見積もりベースでワークロード中心。

4. スニーク

スニークはIDEでバグを止めたいチームのための既存のツールです。2026年のアップデートには、開発者がタイプする際にリアルタイムでセキュリティ提案を提供する「DeepCode AI」が含まれています。

- 主な特徴: 業界をリードする脆弱性データベースがほぼすべてのCI/CDツールとネイティブに統合されています。

- 利点: 開発者からの高い信頼。ソフトウェアサプライチェーンのセキュリティに優れています。

- 欠点: CSPM(クラウドポスチャー)は依然としてAppSecのルーツに次いでいます。

- 選ぶ理由: チームがコミットレベルでの「予防的」セキュリティを優先する場合。

- 2026年の価格: 無料プランあり。有料プランは**$25/開発者/月**から。

5. Prisma Cloud (Palo Alto Networks)

企業の重鎮。Prisma Cloudは、世界中のすべての規制当局を満足させながら、数千のクラウドアカウントを管理する必要がある組織向けです。

- 主な特徴: IaCテンプレートとライブランタイム環境の両方に適用される統一されたポリシーコード。

- 利点: 市場で最も包括的な機能セット。

- 欠点: 管理が複雑。専門的なトレーニングが必要です。

- 選ぶ理由: 厳しい規制要件を持つ大企業。

- 2026年の価格: クレジットベースのモデル。

6. Sysdig Secure

Sysdigは「ランタイム」の専門家です。2026年には、SysdigはKubernetesにおけるランタイムセキュリティのゴールドスタンダードです。

- 主な特徴: Falco Runtime XはeBPFを使用して、コンテナの脱出や暗号通貨の不正採掘などの脅威をリアルタイムで検出し、ブロックします。

- 利点: 事件後の調査に最適なフォレンジック機能。

- 欠点: 深い可視性を得るためにはエージェントやセンサーが必要です。

- 選ぶ理由: アクティブなブロッキングが必要な高セキュリティ環境。

- 2026年の価格: ノードベース。

7. Aqua Security

Aquaは、コンテナ化されたアプリケーションとサーバーレスアプリケーションに特化したライフサイクルアプローチを提供します。

- 主な特徴: コンテナイメージをサンドボックスで「爆発」させ、その挙動を確認する動的脅威分析。

- 利点: 優れたイメージ署名とサプライチェーンの整合性。

- 欠点: 非コンテナ化されたワークロードが多い場合、孤立しているように感じることがあります。

- 選ぶ理由: スタックが100% Kubernetesの場合。

- 2026年の価格: 見積もりベース。

8. CrowdStrike Falcon Cloud Security

すでにエンドポイントにCrowdStrikeを使用している場合、そのクラウドモジュールはシームレスな追加となります。

- 主な特徴: 統合されたEDR(エンドポイント検出と応答)とCSPM。

- 利点: すべてに対応する単一のエージェント。世界クラスの脅威インテリジェンスを持っています。

- 欠点: 「純粋な」AppSecツールではありません。ソースコード分析においては弱いです。

- 選ぶ理由: エンドポイントとクラウドセキュリティを統合したいチーム向け。

- 2026年の価格: 見積もりベース。

9. Check Point CloudGuard

CloudGuardは「ネットワークファースト」セキュリティチーム向けに構築されています。クラウド環境間のトラフィックの移動と境界に焦点を当てています。

- 主な機能: 高度なネットワーク脅威防止とWAF統合。

- 利点: ハイブリッドクラウドネットワークセキュリティに優れています。

- 欠点: 新しいスタートアップと比べるとUIが「レガシー」に感じることがあります。

- 選ぶ理由: 複雑なネットワークアーキテクチャを持つ組織。

- 2026年の価格: 見積もりベース。

10. Lacework (FortiCNAPP)

現在Fortinetの一部であるLaceworkは、機械学習を使用して異常な行動を検出する異常検出に焦点を当てています。

- 主な機能: クラウド内のすべてのインタラクションをマッピングして異常な行動を見つけるPolygraph Data Platform。

- 利点: スキャナーが見逃す「ゼロデイ」脅威を発見します。

- 欠点: アラートが発生した理由を調査するのが難しいことがあります。

- 選ぶ理由: 侵害検出に「設定して忘れる」アプローチを求めるチーム。

- 2026年の価格: 使用量ベース。

FAQ: よくある質問

コードの41%がAI生成されている中で、これらのツールはどのように対応していますか?

標準的なスキャナーはAI生成コードの膨大な量に苦労します。Plexicusのようなプラットフォームは独自のAIエージェントを使用してコードが生成される速度でスキャンし、コードがマージされる前にほぼ瞬時に修正を提供します。

2026年において「エージェントレス」は常にエージェントベースよりも優れているのでしょうか?

必ずしもそうではありません。エージェントレスツール(Wiz、Orca、Plexicus)は迅速な可視性とポスチャーに最適です。しかし、進行中の攻撃をブロックしたり、詳細なフォレンジックを行う必要がある場合は、SysdigのようなランタイムエージェントやeBPFセンサーが必要です。

PlexicusはWizとどう違うのか?

Wizは可視性プラットフォームです。Plexicusは修正プラットフォームです。Wizは攻撃経路をグラフで表示します。PlexicusはGitHubやGitLabに統合し、AIを使用して脆弱性を自動的に修正するプルリクエストを開きます。

ASPMとは何か、なぜ必要なのか?

アプリケーションセキュリティポスチャーマネジメント(ASPM)は、コードとクラウドの間のギャップを埋めます。コードの一行にある脆弱性をAWSで実行されている特定のコンテナにマッピングします。これは、Wizがしばしば欠いている結合組織です。

最終的な考え

2026年には、最良のセキュリティツールは邪魔にならないものです。現在のプラットフォームがチームが閉じることができる以上のチケットを生成している場合、アラートインフレーションに苦しんでいます。

Plexicus AIを試してみてください。セキュリティ問題の優先順位付けと修正に役立ちます。無料で始める。