Plexicus vs. Jit: Welke AI DevSecOps-tool lost uw achterstand daadwerkelijk op?

Tegen 2026 zijn de discussies over DevSecOps veranderd. Het vinden van kwetsbaarheden is niet langer de grootste uitdaging. Nu is het grootste probleem de grote hoeveelheid beveiligingsschuld die ontwikkelaars geen tijd hebben om aan te pakken.

Als je Plexicus en Jit vergelijkt, overweeg je twee hoofdbenaderingen: Autonome Remediatie en Geïntegreerde Orchestratie. Beide platforms proberen dingen gemakkelijker te maken, maar ze hebben verschillende filosofieën en bieden verschillende ervaringen voor je ingenieurs.

Deze gids biedt een duidelijke, onbevooroordeelde vergelijking van Jit en Plexicus binnen real-world DevSecOps-workflows.

Snelle Vergelijkingssamenvatting

| Functie | Plexicus | Jit |

|---|---|---|

| Kernfilosofie | Remediatie-Eerst: Gebruikt AI om de code te repareren die het vindt. | Orchestratie-Eerst: Verenigt de “Security-as-Code” stack. |

| Automatiseringsniveau | Hoog: Autonome AI-agenten genereren/testen PR-patches. | Matig: AI-geassisteerde triage en “one-click” fixes. |

| Belangrijkste Onderscheidende Kenmerk | Codex Remedium: AI die functionele code schrijft. | Beveiligingsplannen: YAML-gebaseerde multi-tool orchestratie. |

| Primaire Gebruiker | DevSecOps & Teams met hoge beveiligingsschuld. | Ontwikkelaars & Teams die een stack vanaf nul bouwen. |

| Cloudondersteuning | AWS, Azure, GCP, Oracle Cloud. | AWS, Azure, GCP. |

Wat Is Plexicus?

Plexicus is een AI-gebaseerd Cloud-Native Application Protection (CNAPP) en Application Security Posture Management (ASPM) platform ontworpen voor wat het noemt het tijdperk van ‘geautomatiseerde stilte.’

- Het probleem is dat traditionele scanners te veel ruis creëren. Ze genereren tickets die ontwikkelaars vaak negeren.

- Plexicus pakt dit aan door zijn Codex Remedium AI-engine te gebruiken om detectie en remediatie te verbinden. In plaats van alleen waarschuwingen te sturen, analyseert het de code, begrijpt het de logica en creëert het een werkende Pull Request (PR) met de oplossing.

- Het doel is om de Mean Time to Remediation (MTTR) te verlagen door het routinematige werk van patchen te automatiseren. Hierdoor kunnen ontwikkelaars meer tijd besteden aan het beoordelen en goedkeuren van oplossingen in plaats van ze te schrijven.

Wat is Jit?

Jit (Just-In-Time) is een Application Security Orchestration platform dat het “Minimum Viable Security” stack moeiteloos maakt om te implementeren.

- Het probleem is dat het beheren van afzonderlijke tools voor SAST, SCA, geheimen, en IaC een grote operationele hoofdpijn kan zijn.

- Jit lost dit op door populaire open-source tools zoals Semgrep en Trivy te combineren in één ontwikkelaarsvriendelijk platform. Met zijn Security Plans kunt u binnen enkele minuten een compleet beveiligingsproces opzetten voor uw GitHub-organisatie.

- Het doel is om ontwikkelaars een enkele, uniforme weergave te geven van alle applicatiebeveiligingsbevindingen direct in hun workflow.

Kernverschillen in een oogopslag

- “The Fixer” vs. “The Manager”: Plexicus is een AI-agent die het werk doet (code schrijven). Jit is een beheerslaag die de tools coördineert (scans uitvoeren).

- Native Bereikbaarheid: Plexicus bevat Plexalyzer, die bepaalt of een kwetsbaarheid daadwerkelijk “bereikbaar” is in productie. Jit gebruikt “Attack Path”-analyse om risico’s te visualiseren, maar Plexicus richt zich meer op het gebruik van die gegevens om te bepalen welke AI-fixes eerst moeten worden uitgevoerd.

- Diepte van Tooling: Jit vertrouwt sterk op het orkestreren van andere tools (open-source of commercieel). Plexicus is een meer verenigd platform, waar de intelligentie is ingebakken in de remediëringsagent zelf.

Kenmerk-voor-Kenmerk Vergelijking

1. Remediëringsworkflow

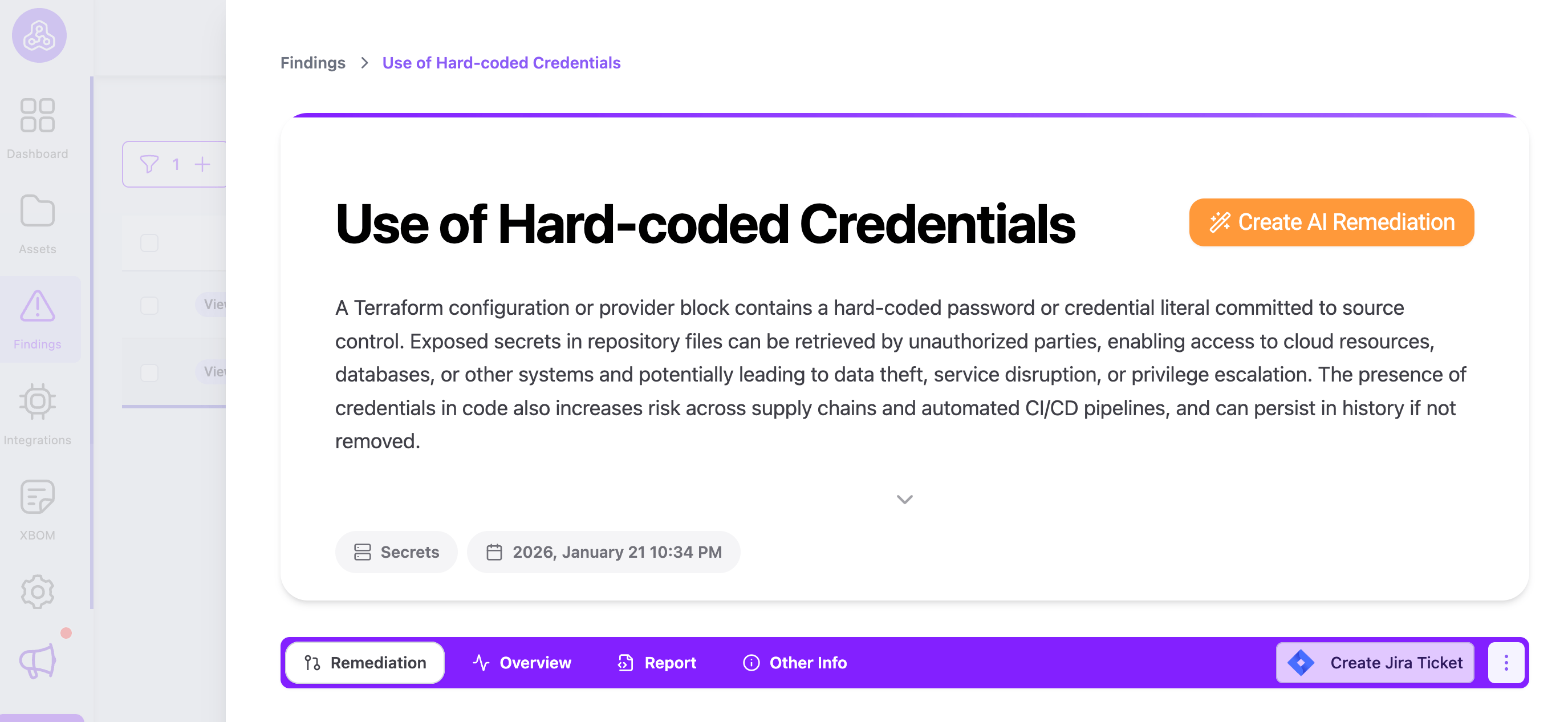

-

Plexicus: Dit is zijn “Killer Feature.” Wanneer een kwetsbaarheid wordt gedetecteerd, activeert Plexicus zijn Codex Remedium AI-engine. Deze agent kloont de repository naar een tijdelijke map, genereert een code-niveau oplossing met AI in een geïsoleerde Docker-sandbox, haalt de wijzigingen als een git diff op en opent automatisch een pull request met de oplossing. De PR kan vervolgens gevalideerd worden in je bestaande CI/CD-pijplijnen (zoals GitHub Actions) om ervoor te zorgen dat er geen regressies zijn voordat deze wordt samengevoegd.

-

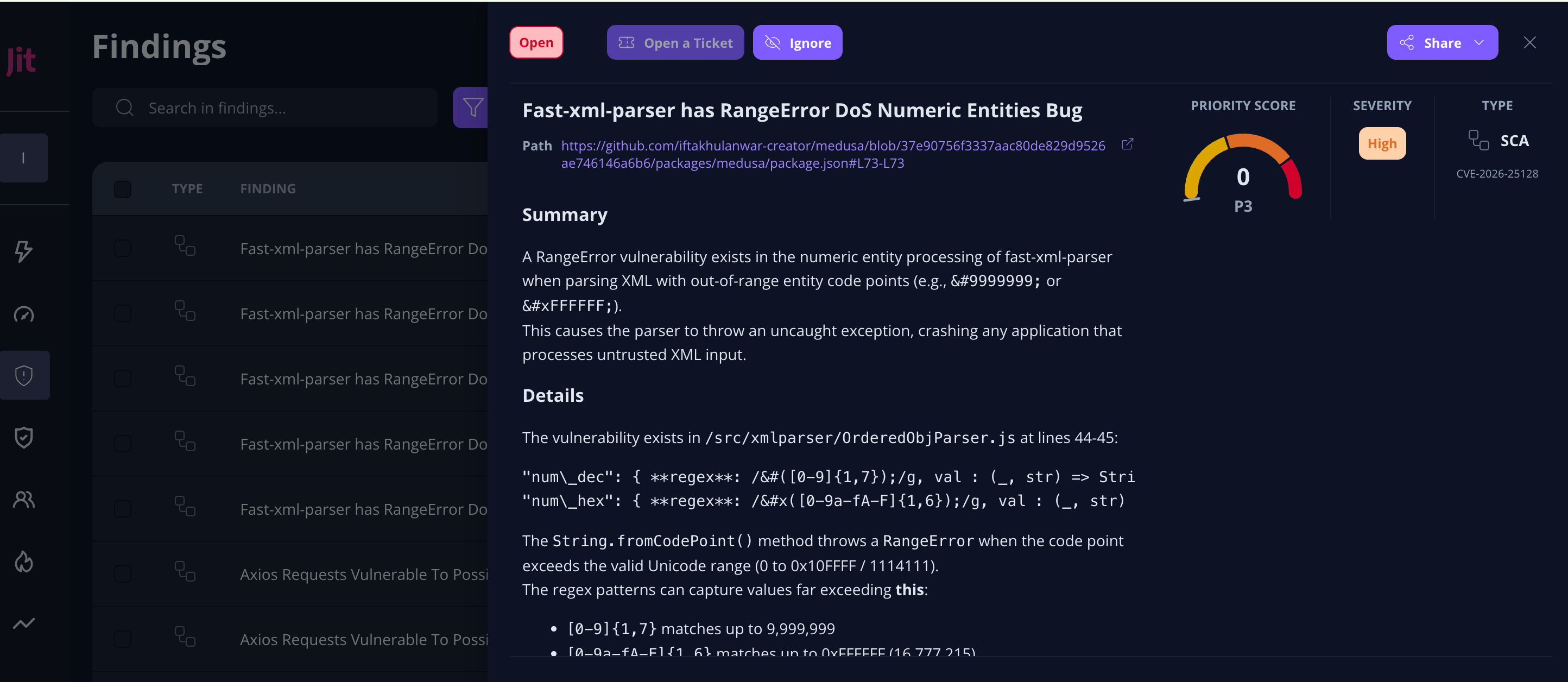

Jit: Richt zich op “Inline Fixes” en “One-Click Remediation.” Voor veelvoorkomende problemen (zoals een verouderde bibliotheek) kan Jit de versie automatisch verhogen. Voor complexere codekwetsbaarheden biedt het een voorgestelde oplossing die de ontwikkelaar kan beoordelen en toepassen met een klik.

2. Developer Experience (DX)

- Jit: Geoptimaliseerd voor de Shift Left beweging. Het leeft in de PR. Als een ontwikkelaar een geheim of een kwetsbaar pakket opneemt, reageert Jit onmiddellijk. De ervaring is ontworpen om “onzichtbaar” te zijn totdat een oplossing nodig is.

- Plexicus: Geoptimaliseerd voor “Security Silence.” Door de oplossing te automatiseren, streeft Plexicus ernaar de Jira/Ticket-queue van de ontwikkelaar leeg te houden. De ontwikkelaar heeft voornamelijk interactie met Plexicus in de Merge-fase in plaats van de Triage-fase.

3. Integratie & Schaalbaarheid

- Jit: Uitstekend voor teams die van open-source houden. Hiermee kun je tools wisselen (bijv. het wisselen van de ene SAST-engine voor een andere) zonder de ontwikkelaarsworkflow te veranderen.

- Plexicus: Ondersteunt multi-cloud omgevingen door integratie met veelgebruikte cloudbeveiligingstools (Prowler en CloudSploit) en biedt native scanmogelijkheden voor AWS, Azure, GCP en Oracle Cloud Infrastructure. Het platform is gebouwd voor bedrijfsomgevingen, met functies zoals rolgebaseerde toegangscontrole (RBAC), ondersteuning voor multi-tenancy en webhook-integraties voor aangepaste ticketingsystemen.

Automatisering & Impact op Ontwikkelaars

In 2026 is de hoogste kostenpost in beveiliging niet de licentie; het is engineeringtijd.

- Jit bespaart tijd op setup en zichtbaarheid. Je hebt niet langer een toegewijd persoon nodig om 10 verschillende beveiligingstools te beheren.

- Plexicus bespaart tijd op uitvoering. Het verwijdert de “Onderzoek -> Patch -> Test”-cyclus die momenteel ongeveer 20% van de gemiddelde ontwikkelaarsweek in beslag neemt.

Voors & Tegens

Plexicus

Voors:

- Autonome AI-aangedreven herstel: Genereert codefixes via de Codex Remedium-engine en creëert automatisch pull requests voor beoordeling

- Uitgebreide beveiligingsdekking: Integreert 26+ tools voor SAST, SCA, geheimendetectie, containerscanning en multi-cloud beveiliging (AWS, Azure, GCP, Oracle OCI)

- Drieledige herstelstrategie: Routeert bevindingen intelligent naar mutes (false positives), bibliotheekupdates of AI-gegenereerde patches op basis van het type bevinding

Tegens:

- Vereist PR-reviewproces: AI-gegenereerde patches hebben menselijke beoordeling nodig voordat ze worden samengevoegd, wat teaminzet vereist voor AI-ondersteunde workflows

- Hogere kosten dan doe-het-zelf open-source: Geavanceerde functies brengen een hogere initiële investering met zich mee dan basis open-source setups.

Jit

Voordelen:

- Snelste “Zero-to-One” setup in de industrie.

- Geïntegreerd overzicht van alle open-source beveiligingstools.

- Transparante, per-ontwikkelaar prijsstelling.

Nadelen:

- Beperkt door de scanners die het orkestreert, het kan niet oplossen wat de scanner niet volledig begrijpt.

- Een hoog volume aan waarschuwingen kan nog steeds leiden tot triage vermoeidheid.

Wanneer Plexicus Meer Zin Heeft

Plexicus is beter geschikt voor groeiende engineeringteams die al “beveiligingsbewust” zijn maar verdrinken in een achterstand van kwetsbaarheden.

Als je beveiligingsteam de hele dag bezig is met het achtervolgen van ontwikkelaars om “alsjeblieft deze bibliotheek bij te werken,” zal Plexicus dat probleem oplossen door simpelweg de update voor hen uit te voeren.

Wanneer Jit Een Betere Keuze Kan Zijn

Jit is de betere keuze voor startups en slanke teams die momenteel geen beveiligingstools hebben. Als je volgende maand een SOC 2 audit moet doorstaan en SAST, SCA en Secret scanning moet laten draaien over 50 repositories tegen morgenochtend, is Jit de meest efficiënte weg.

Belangrijkste Conclusie

De beslissing tussen Plexicus en Jit komt neer op een simpele vraag: Heb je meer ogen nodig voor het probleem, of meer handen op het toetsenbord?

Jit biedt de ogen om een geïntegreerd, glashelder overzicht van je risico’s te leveren.

Plexicus biedt de handen, een AI-partner die daadwerkelijk de code schrijft om die risico’s te sluiten.

Veelgestelde Vragen (FAQ)

1. Lost Jit code daadwerkelijk op zoals Plexicus dat doet?

Niet echt. Jit heeft een lange weg afgelegd met zijn “Agentic AppSec”-benadering, maar het is nog steeds voornamelijk gericht op het helpen van ontwikkelaars bij het oplossen van problemen. Het biedt één-klik acties (zoals het verhogen van een afhankelijkheidsversie) en AI-gegenereerde suggesties die ontwikkelaars zelf beoordelen en toepassen.

Plexicus is anders van opzet. Het is gebouwd voor autonome remediëring - zijn AI (Codex Remedium) schrijft daadwerkelijk de oplossing in een geïsoleerde Docker-sandbox, creëert een branch en opent een pull request voor beoordeling. De PR wordt vervolgens gevalideerd in uw bestaande CI/CD-pijplijnen (zoals GitHub Actions) om ervoor te zorgen dat er geen regressies zijn voordat deze wordt samengevoegd.

2. Kunnen Plexicus en Jit samen worden gebruikt?

Ja, en dat is vrij gebruikelijk. Veel teams gebruiken Jit als hun “bedieningspaneel” om meerdere scanners te draaien en te organiseren, en vertrouwen vervolgens op Plexicus om daadwerkelijk de remediëringsachterstand op te ruimen. Omdat beide tools integreren met GitHub en GitLab en API-first zijn, werken ze goed naast elkaar. Jit geeft u zichtbaarheid, en Plexicus doet het zware werk.

3. Welke helpt meer bij het slagen voor een SOC 2-audit?

Het hangt af van de fase waarin u zich bevindt:

- Jit is meestal beter om snel compliant te worden. De security-as-code setup helpt teams snel de vereiste scanners op te zetten, vooral voor startups die hun eerste SOC 2-audit ondergaan.

- Plexicus blinkt uit zodra u al compliant bent. Het automatisch oplossen van kwetsbaarheden helpt voorkomen dat problemen te lang open blijven staan en u tijdens lopende audits uit compliance duwen.

4. Hoe gaan ze om met valse positieven?

Beide proberen ruis te verminderen, maar op verschillende manieren:

- Plexicus detecteert valse positieven door de codecontext te analyseren - het onderscheidt testbestanden, documentatie en voorbeelden van productcode. Als het niet kan identificeren waar een probleem moet worden opgelost, is het waarschijnlijk een vals positief en kan het automatisch worden onderdrukt.

- Jit richt zich op context. Het controleert of een bron internetgericht is of gevoelige gegevens verwerkt, en besluit vervolgens of een waarschuwing echt kritiek is of slechts informatief.

5. Hoe zit het met multi-cloud ondersteuning?

- Plexicus ondersteunt alle grote cloudproviders, waaronder AWS, GCP, Azure en Oracle Cloud (OCI), waardoor het een sterke optie is voor teams met complexe of gemengde omgevingen.

- Jit dekt AWS, Azure en GCP goed, maar de focus van zijn cloudbeveiliging ligt voornamelijk op infrastructuur-als-code (zoals Terraform en CloudFormation) in plaats van diepe runtimebescherming.