Webapplicatiebeveiliging: Beste praktijken, testen en beoordeling voor 2025

Webapplicatiebeveiliging is een praktijk om webapplicaties of online diensten te beschermen tegen cyberaanvallen die gericht zijn op het stelen van gegevens, het beschadigen van de operaties of het compromitteren van gebruikers.

Webapplicatiebeveiliging is essentieel om uw apps te beschermen tegen cyberaanvallen die zich richten op gevoelige gegevens en de werking verstoren. Deze gids behandelt het belang van webappbeveiliging, veelvoorkomende kwetsbaarheden, best practices en testmethoden, zodat u uw applicatie kunt beveiligen, naleving kunt garanderen en gebruikersvertrouwen kunt behouden.

Samenvatting

-

Wat is Webapplicatiebeveiliging?

Webapplicatiebeveiliging beschermt online apps tegen gegevensdiefstal, ongeautoriseerde toegang en verstoring van diensten veroorzaakt door cyberaanvallen. -

Waarom Webapplicatiebeveiliging Belangrijk Is

Moderne webapps verwerken gevoelige gegevens—elke kwetsbaarheid kan leiden tot inbreuken, financiële verliezen en reputatieschade. -

Veelvoorkomende Webapplicatiebeveiligingsproblemen

Van SQL-injectie tot misconfiguratie, het begrijpen van veelvoorkomende kwetsbaarheden is de eerste stap naar het bouwen van een veilige app. -

Best Practices voor Webapplicatiebeveiliging

Het volgen van veilige codering, encryptie en principes van minimaal toegangsrecht helpt uw aanvalsoppervlak effectief te verkleinen. -

Webapplicatiebeveiligingstesten

Testbenaderingen zoals SAST, DAST en IAST detecteren kwetsbaarheden vroegtijdig, wat zorgt voor veiligere releases. -

Webapplicatiebeveiligingsaudit

Audits bieden een gestructureerde beoordeling van uw beveiligingspositie, waardoor u kunt voldoen aan kaders zoals GDPR of HIPAA. -

Hoe webapplicatiebeveiliging te controleren

Geautomatiseerde scans, penetratietests en platforms zoals Plexicus stroomlijnen kwetsbaarheidsdetectie en -oplossing. -

FAQ: Webapplicatiebeveiliging

Ontdek belangrijke vragen over testen, audits en best practices voor de bescherming van webapplicaties.

Wat is webapplicatiebeveiliging?

Webapplicatiebeveiliging is een praktijk om webapplicaties of online diensten te beschermen tegen cyberaanvallen die gericht zijn op het stelen van gegevens, het beschadigen van de werking of het compromitteren van gebruikers.

Tegenwoordig zijn applicaties sterk afhankelijk van webapps, van e-commerce tot SaaS-dashboards. Het beschermen van webapplicaties tegen cyberdreigingen is essentieel geworden voor het beschermen van klantgegevens, organisatiegegevens, het winnen van klantvertrouwen en het voldoen aan nalevingsvoorschriften.

Dit artikel zal u begeleiden bij het verkennen van best practices voor webapplicatiebeveiliging, testmethoden, beoordeling, audits en tools om uw webapplicatie te beschermen tegen aanvallers.

Waarom is webapplicatiebeveiliging belangrijk?

Webapplicaties worden vaak gebruikt om verschillende gegevens op te slaan en te verwerken, variërend van persoonlijke informatie, zakelijke transacties tot betalingen. Als we een webapplicatie met een kwetsbaarheid achterlaten, kunnen aanvallers:

- de gegevens stelen, inclusief persoonlijke informatie of financiële gerelateerde informatie (bijv. creditcardnummer, gebruikerslogin, etc.)

- kwaadaardige scripts of malware injecteren

- gebruikerssessies kapen en zich voordoen als een gebruiker van de webapplicatie

- de server overnemen en een grootschalige beveiligingsaanval lanceren.

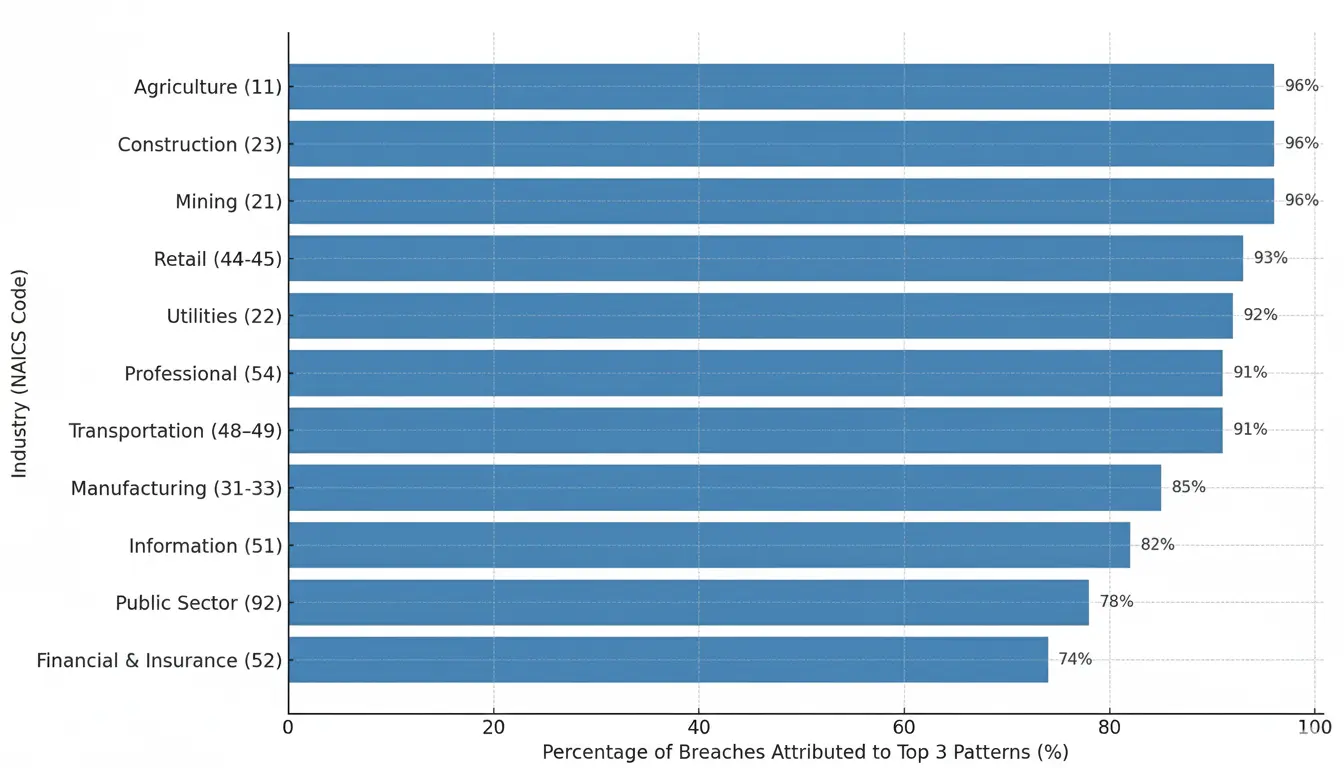

Webapplicatie-aanvallen behoren ook tot de top drie patronen, samen met systeeminbraak en social engineering in verschillende industrieën.

Hier is het staafdiagram dat het percentage inbreuken toont dat wordt toegeschreven aan de top drie patronen (inclusief Basic Web Application Attacks) in verschillende industrieën (bronnen: Verizon DBIR - 2025)

| Industrie (NAICS) | Top 3 Patronen Vertegenwoordigen… |

|---|---|

| Landbouw (11) | 96% van de inbreuken |

| Bouw (23) | 96% van de inbreuken |

| Mijnbouw (21) | 96% van de inbreuken |

| Detailhandel (44-45) | 93% van de inbreuken |

| Nutvoorzieningen (22) | 92% van de inbreuken |

| Transport (48–49) | 91% van de inbreuken |

| Professioneel (54) | 91% van de inbreuken |

| Productie (31-33) | 85% van de inbreuken |

| Informatie (51) | 82% van de inbreuken |

| Financieel en Verzekeringen (52) | 74% van de inbreuken |

Als we het opsplitsen op basis van wereldwijde regio, krijgen we een duidelijker beeld van hoe belangrijk webapplicatiebeveiliging is om cyberdreigingen te voorkomen.

Hieronder gegevensincidentclassificatiepatronen (bron: Verizon DBIR - 2025)

| Wereldwijde Regio | Top 3 Incidentclassificatiepatronen | Percentage van Inbreuken Vertegenwoordigd door Top 3 Patronen |

|---|---|---|

| Latijns-Amerika en Caraïben (LAC) | Systeeminbraak, Social Engineering en Basis Webapplicatie-aanvallen | 99% |

| Europa, Midden-Oosten en Afrika (EMEA) | Systeeminbraak, Social Engineering en Basis Webapplicatie-aanvallen | 97% |

| Noord-Amerika (NA) | Systeeminbraak, Alles Overige en Social Engineering | 90% |

| Azië en de Stille Oceaan (APAC) | Systeeminbraak, Social Engineering en Diverse Fouten | 89% |

Dit overzicht maakt de webapplicatiebeveiligingsbeoordeling cruciaal om de webapplicatie te beveiligen tegen een cyberaanval.

Veelvoorkomende Beveiligingsproblemen bij Webapplicaties

Het begrijpen van typische problemen is de eerste stap om een webapplicatie te beveiligen. Hieronder staan veelvoorkomende problemen bij webapplicaties:

- SQL-injectie: aanvallers manipuleren queries naar de database om toegang te krijgen of de database te wijzigen

- Cross-Site Scripting (XSS): voer een kwaadaardig script uit dat in de browser van de gebruiker draait, waardoor de aanvaller de gegevens van de gebruiker kan stelen

- Cross-Site Request Forgery (CSRF): een techniek van aanvallers om een gebruiker een ongewenste actie te laten uitvoeren.

- Gebroken Authenticatie: zwakke authenticatie stelt aanvallers in staat zich voor te doen als gebruikers.

- Onveilige Directe Objectverwijzingen (IDOR): Blootgestelde URL’s of ID’s die aanvallers toegang tot het systeem geven

- Beveiligingsmisconfiguraties: Misconfiguratie in container, cloud, API’s, server die de deur opent voor aanvallers om toegang tot het systeem te krijgen

- Onvoldoende Logging en Monitoring: inbreuken worden onopgemerkt zonder de juiste zichtbaarheid

U kunt ook verwijzen naar OWASP Top 10 om updates te krijgen over de meest voorkomende beveiligingsproblemen in webapplicaties.

Beste Praktijken voor Webapplicatiebeveiliging

Hieronder staat de beste praktijk die je kunt gebruiken om de beveiligingsproblemen in je webapplicatie te minimaliseren:

- Adopteer Veilige Codeerstandaarden: Volg het raamwerk en de richtlijnen die aansluiten bij de veilige softwareontwikkelingslevenscyclus (SSDLC)

- Pas Sterke Authenticatie & Autorisatie toe: Gebruik sterke authenticatiemethoden zoals MFA, rolgebaseerde toegangscontrole (RBAC), en sessiebeheer.

- Versleutel Gegevens: Bescherm gegevens met encryptie, zowel tijdens verzending (TLS/SSL) als in rust (AES-256, etc.)

- Voer Regelmatige Tests & Beveiligingsaudits uit: Voer regelmatige penetratietests of beveiligingsbeoordelingen uit om opkomende kwetsbaarheidsproblemen te ontdekken.

- Patch en Update Frequent: Houd het raamwerk, de server en bibliotheken up-to-date om bekende kwetsbaarheidsproblemen te sluiten.

- Gebruik Webapplicatie Firewalls (WAFs): Voorkom dat kwaadaardig verkeer uw app bereikt.

- Beveilig API’s: Pas beveiligingsstandaarden toe op uw API-eindpunten.

- Implementeer Logging & Monitoring: Detecteer verdacht gedrag met SIEM (Security Information and Event Management) of monitoringtools.

- Pas Minimaal Toestemmingsbeleid toe: Minimaliseer de toestemming voor elke database, applicatie, diensten en gebruikers. Geef alleen toegang tot wat ze nodig hebben.

- Train Ontwikkelaars en Personeel: Verhoog het bewustzijn over beveiliging door hen te trainen in het implementeren van beveiligingsstandaarden in hun rol.

Webapplicatie Beveiligingstesten

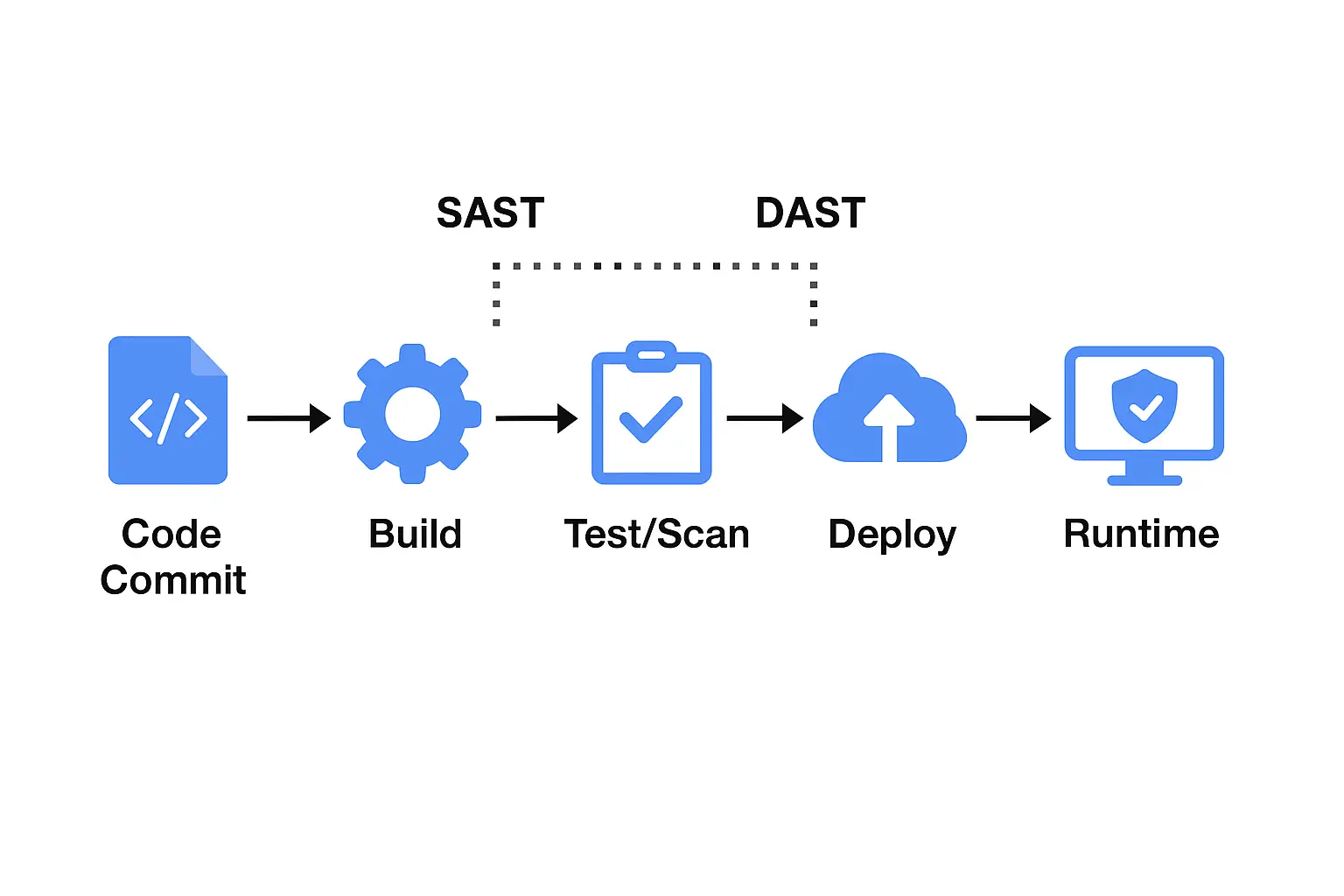

Webapplicatiebeveiligingstesten is een proces om kwetsbaarheden in de applicatie te controleren om de app te beveiligen tegen aanvallers. Het kan in meerdere stadia van ontwikkeling, implementatie en runtime worden uitgevoerd om ervoor te zorgen dat kwetsbaarheden worden verholpen voordat ze door aanvallers worden uitgebuit.

Soorten Webapplicatiebeveiligingstesten:

- Statische applicatiebeveiligingstesten (SAST) : scant broncode om kwetsbaarheden te vinden vóór implementatie

- Dynamische applicatiebeveiligingstesten (DAST) : Simuleert een echte aanval in een draaiende applicatie om kwetsbaarheden bloot te leggen.

- Interactieve Applicatiebeveiligingstesten (IAST) : combineert SAST en DAST om kwetsbaarheden te vinden, het zal de respons van elke actie tijdens het testen analyseren

- Penetratietesten : ethische hackers zullen een echte test van de applicatie uitvoeren om verborgen kwetsbaarheden bloot te leggen die mogelijk door automatische testen worden gemist

Met Plexicus ASPM worden deze verschillende testmethoden in een enkele workflow samengebracht. Het platform integreert direct in de CI/CD-pijplijn, waardoor ontwikkelaars directe feedback krijgen over problemen zoals kwetsbare afhankelijkheden, hardcoded geheimen of onveilige configuraties, lang voordat applicaties in productie gaan.

Checklist voor Webapplicatiebeveiligingstesten

De gestructureerde checklist zal u helpen om gemakkelijker kwetsbaarheden te vinden. Hieronder vindt u een checklist die u kunt gebruiken om uw webapplicatie te beveiligen:

- Invoervalidatie: om SQL-injectie, XSS en injectie-aanvallen te voorkomen.

- Authenticatiemechanismen: dwing MFA en sterke wachtwoordbeleid af.

- Sessiebeheer: zorg ervoor dat sessies en cookies veilig zijn.

- Autorisatie: controleer dat gebruikers alleen toegang hebben tot bronnen en acties die zijn toegestaan voor hun rollen (geen privilege-escalatie).

- API-eindpunten: controleer om blootstelling van gevoelige gegevens te voorkomen.

- Foutafhandeling: vermijd het weergeven van systeemdetails in foutmeldingen.

- Logging & monitoring: zorg ervoor dat het systeem ook ongewoon gedrag kan volgen.

- Afhankelijkheidsscanning: zoek naar kwetsbaarheden in externe bibliotheken.

- Cloudconfiguratie: zorg ervoor dat er geen verkeerde configuratie is, controleer het principe van minste privilege, beveilig sleutels en juiste IAM-rollen.

Webapplicatiebeveiligingsaudit

Een webapplicatiebeveiligingsaudit verschilt van webapplicatiebeveiligingstesten. Een audit geeft u een formele beoordeling van uw applicatiebeveiligingsprogramma. Terwijl het doel van beveiligingstesten is om kwetsbaarheden te vinden, is het doel van een beveiligingsaudit om uw applicatie te meten aan de hand van standaarden, beleidsregels en nalevingskaders.

Applicatiebeveiligingsaudit, inclusief:

- beveiligingswebcodeerpraktijken

- nalevingsmapping (bijv. GDPR, HIPAA, enz.)

- analyse van externe afhankelijkheden

- effectiviteit van monitoring en incidentrespons

Een beveiligingsaudit zal uw organisatie helpen om de applicatie te beveiligen en te voldoen aan de regelgeving.

Hoe de beveiliging van webapplicaties te controleren

Organisaties doen vaak de volgende stappen:

- Voer geautomatiseerde beveiligingsscans uit (SCA, SAST, DAST)

- Voer handmatige penetratietests uit.

- Controleer de configuratie op de server, container en cloudinfrastructuur

- Controleer toegangscontrole en handhaaf MFA (multi-factor authenticatie)

- Volg herstelmaatregelen met ticketintegratie, zoals Jira of een vergelijkbare tool

Platformen zoals Plexicus maken kwetsbaarheidscontroles gemakkelijker, vooral omdat Plexicus AI-herstel biedt om u te helpen sneller beveiligingsproblemen op te lossen.

FAQ: Web Application Security

Q1: Wat is webapplicatiebeveiliging?

Webapplicatiebeveiliging is de implementatie van het beschermen van webapplicaties tegen cyberdreigingen.

Q2: Wat is webapplicatiebeveiligingstesten?

Een proces om webapplicaties te benaderen, scannen en analyseren met verschillende beveiligingstestmethoden (SAST, DAST, SCA, enz.) om kwetsbaarheden te vinden voordat ze door aanvallers worden uitgebuit.

Q3: Wat zijn de beste praktijken voor webapplicatiebeveiliging?

Praktijken om een beveiligingsaanpak in webapplicaties te implementeren, inclusief validatie, encryptie, authenticatie en regelmatige patching.

Q4: Wat is een webapplicatiebeveiligingsaudit?

Een audit is een formele beoordeling van uw beveiligingsapplicatie, vaak gebruikt om te voldoen aan nalevings- en regelgevingsnormen.

Q5: Wat zijn tools voor webapplicatiebeveiligingsbeoordeling?

Dit zijn platforms die code, afhankelijkheden, configuratie, runtime en omgeving scannen en testen om kwetsbaarheden te vinden.

Q6: Hoe controleer je de beveiliging van webapplicaties?

Door geautomatiseerde scans, penetratietests, audits en continue monitoring te combineren. Het gebruik van geïntegreerde platforms zoals Plexicus stroomlijnt dit proces.