Plexicus vs. Jit: Hvilket AI DevSecOps-verktøy fikser egentlig din backlog?

Innen 2026 har DevSecOps-diskusjoner endret seg. Å finne sårbarheter er ikke lenger den største utfordringen. Nå er det største problemet den store mengden sikkerhetsgjeld som utviklere ikke har tid til å håndtere.

Hvis du sammenligner Plexicus og Jit, vurderer du to hovedtilnærminger: Autonom Remediering og Enhetlig Orkestrering. Begge plattformene prøver å gjøre ting enklere, men de har forskjellige filosofier og gir ulike opplevelser for ingeniørene dine.

Denne guiden gir en enkel, upartisk sammenligning av Jit og Plexicus innenfor virkelige DevSecOps-arbeidsflyter.

Rask Sammenligningsoversikt

| Funksjon | Plexicus | Jit |

|---|---|---|

| Kjernefilosofi | Remediering-First: Bruker AI for å fikse koden den finner. | Orkestrering-First: Forener “Security-as-Code”-stakken. |

| Automatiseringsnivå | Høyt: Autonome AI-agenter genererer/tester PR-patcher. | Moderat: AI-assistert triage og “ett-klikk”-fikser. |

| Nøkkeldifferensierer | Codex Remedium: AI som skriver funksjonell kode. | Sikkerhetsplaner: YAML-basert multi-verktøy orkestrering. |

| Primærbruker | DevSecOps & Team med høy sikkerhetsgjeld. | Utviklere & Team som bygger en stakk fra bunnen av. |

| Sky-støtte | AWS, Azure, GCP, Oracle Cloud. | AWS, Azure, GCP. |

Hva er Plexicus?

Plexicus er en AI-basert Cloud-Native Application Protection (CNAPP) og Application Security Posture Management (ASPM) plattform designet for det den kaller æraen av ‘automatisert stillhet.’

- Problemet er at tradisjonelle skannere skaper for mye støy. De genererer oppgaver som utviklere ofte ender opp med å ignorere.

- Plexicus takler dette ved å bruke sin Codex Remedium AI-motor for å koble deteksjon og utbedring. I stedet for bare å sende varsler, analyserer den koden, forstår logikken, og oppretter en fungerende Pull Request (PR) med løsningen.

- Målet er å redusere Mean Time to Remediation (MTTR) ved å automatisere det rutinemessige arbeidet med patching. Dette lar utviklere bruke mer tid på å gjennomgå og godkjenne løsninger i stedet for å skrive dem.

Hva er Jit?

Jit (Just-In-Time) er en Application Security Orchestration plattform som gjør det enkelt å implementere “Minimum Viable Security” stacken.

- Problemet er at det å administrere separate verktøy for SAST, SCA, hemmeligheter og IaC kan være en stor operasjonell hodepine.

- Jit løser dette ved å kombinere populære open-source verktøy som Semgrep og Trivy i en utviklervennlig plattform. Med sine sikkerhetsplaner kan du sette opp en komplett sikkerhetsprosess på tvers av din GitHub-organisasjon på bare noen få minutter.

- Målet er å gi utviklere en enkelt, samlet oversikt over alle sikkerhetsfunn i applikasjonen rett i deres arbeidsflyt.

Kjernedifferanser på et øyeblikk

- “The Fixer” vs. “The Manager”: Plexicus er en AI-agent som gjør arbeidet (skriver kode). Jit er et administrasjonslag som koordinerer verktøyene (kjører skanninger).

- Naturlig tilgjengelighet: Plexicus inkluderer Plexalyzer, som bestemmer om en sårbarhet faktisk er “tilgjengelig” i produksjon. Jit bruker “Attack Path”-analyse for å visualisere risiko, men Plexicus fokuserer mer på å bruke disse dataene til å bestemme hvilke AI-rettelser som skal kjøres først.

- Verktøydybde: Jit er sterkt avhengig av å orkestrere andre verktøy (open-source eller kommersielle). Plexicus er en mer samlet plattform, hvor intelligensen er bakt inn i selve utbedringsagenten.

Funksjon-for-funksjon-sammenligning

1. Utbedringsarbeidsflyt

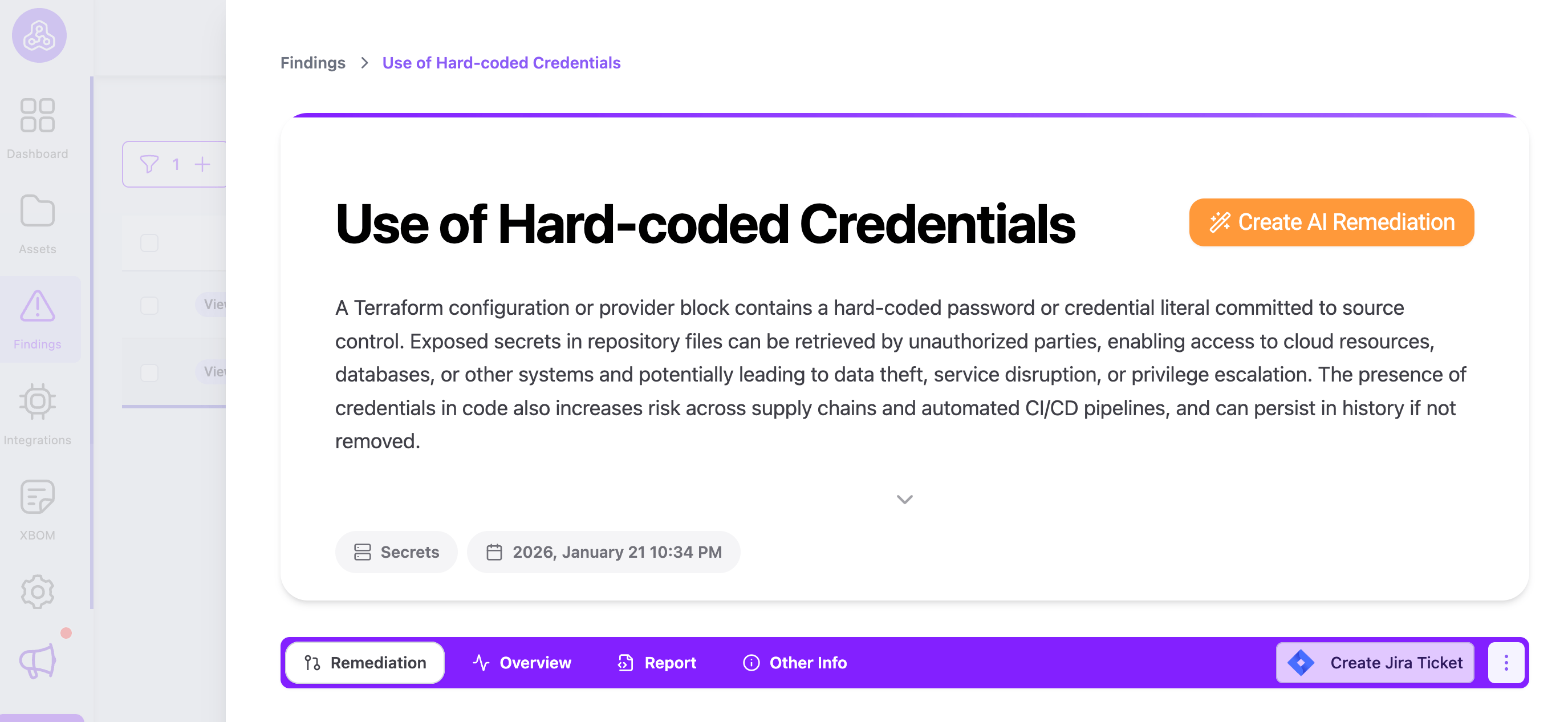

-

Plexicus: Dette er dens “Killer Feature.” Når en sårbarhet oppdages, utløser Plexicus sin Codex Remedium AI-motor. Denne agenten kloner depotet til en midlertidig katalog, genererer en kode-nivå fiks ved hjelp av AI i en isolert Docker-sandkasse, trekker ut endringene som en git diff, og åpner automatisk en pull request med utbedringen. PR-en kan deretter valideres i dine eksisterende CI/CD-pipelines (som GitHub Actions) for å sikre at det ikke er noen regresjoner før sammenslåing.

-

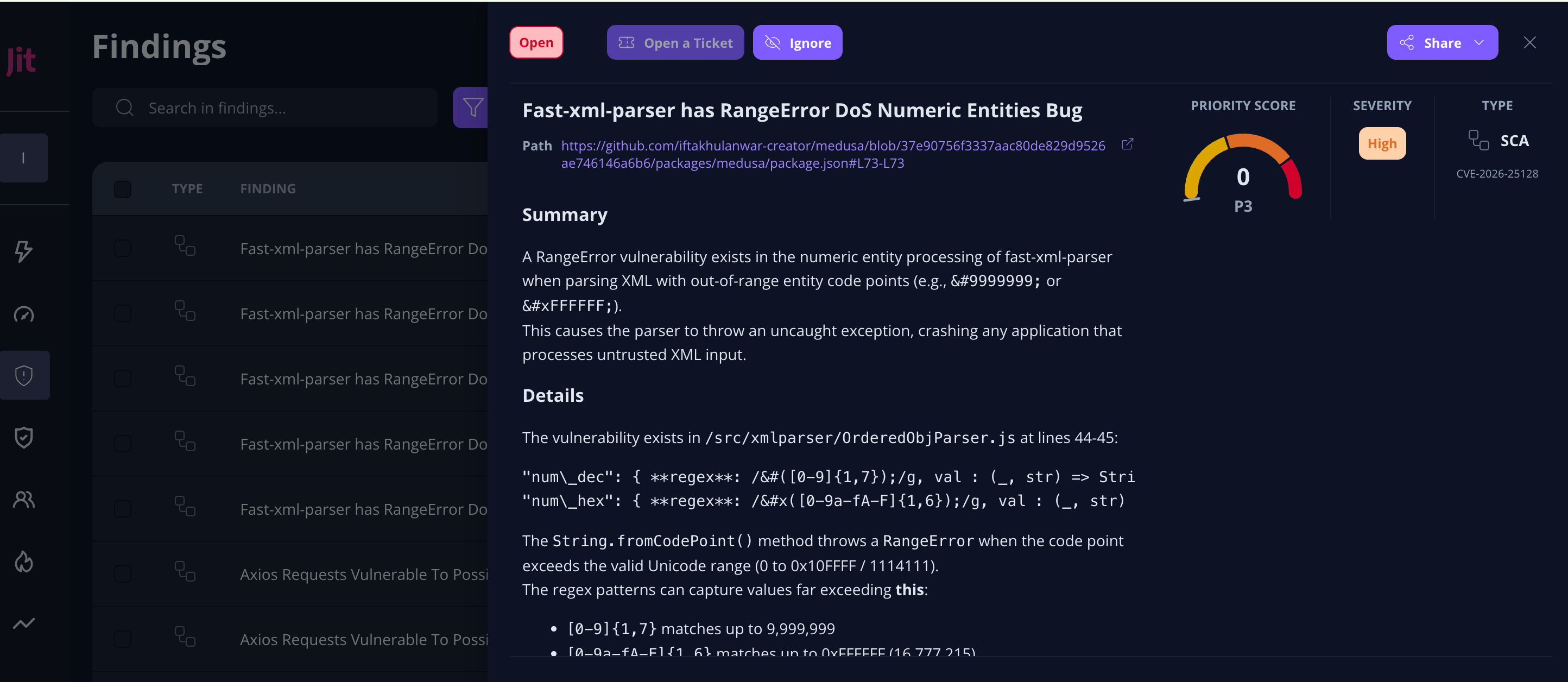

Jit: Fokuserer på “Inline Fixes” og “One-Click Remediation.” For vanlige problemer (som et utdatert bibliotek), kan Jit automatisere versjonsøkningen. For mer komplekse kode-sårbarheter, gir den et foreslått fiks som utvikleren kan gjennomgå og anvende med et klikk.

2. Utvikleropplevelse (DX)

- Jit: Optimalisert for Shift Left-bevegelsen. Den lever i PR-en. Hvis en utvikler inkluderer en hemmelighet eller en sårbar pakke, kommenterer Jit umiddelbart. Opplevelsen er designet for å være “usynlig” til en fiks er nødvendig.

- Plexicus: Optimalisert for “Security Silence.” Ved å automatisere utbedringen, har Plexicus som mål å holde utviklerens Jira/Ticket-kø tom. Utvikleren interagerer primært med Plexicus på Merge-stadiet i stedet for Triage-stadiet.

3. Integrasjon og Skalerbarhet

- Jit: Utmerket for team som elsker åpen kildekode. Det lar deg bytte verktøy (f.eks. bytte en SAST-motor med en annen) uten å endre utviklerens arbeidsflyt.

- Plexicus: Støtter multi-cloud miljøer ved å integrere med ofte brukte sky-sikkerhetsverktøy (Prowler og CloudSploit) og gir native skannekapasiteter for AWS, Azure, GCP og Oracle Cloud Infrastructure. Plattformen er bygget for bedriftsmiljøer, med funksjoner som rollebasert tilgangskontroll (RBAC), støtte for multi-tenancy og webhook-integrasjoner for tilpassede billettsystemer.

Automatisering & Utviklerpåvirkning

I 2026 er den høyeste kostnaden i sikkerhet ikke lisensen; det er ingeniørtid.

- Jit sparer tid på oppsett og synlighet. Du trenger ikke lenger en dedikert person for å administrere 10 forskjellige sikkerhetsverktøy.

- Plexicus sparer tid på utførelse. Det fjerner “Forskning -> Patch -> Test”-sløyfen som for tiden bruker omtrent 20% av en gjennomsnittlig utviklers uke.

Fordeler & Ulemper

Plexicus

Fordeler:

- Autonom AI-drevet utbedring: Genererer kodefikser gjennom Codex Remedium-motoren og oppretter automatisk pull requests for gjennomgang

- Omfattende sikkerhetsdekning: Integrerer 26+ verktøy på tvers av SAST, SCA, hemmelighetsdeteksjon, containerskanning og multi-cloud sikkerhet (AWS, Azure, GCP, Oracle OCI)

- Tre-nivå utbedringsstrategi: Ruter funn intelligent til dempinger (falske positiver), bibliotekoppdateringer eller AI-genererte patcher basert på funntype

Ulemper:

- Krever PR-gjennomgangsprosess: AI-genererte endringer trenger menneskelig gjennomgang før de flettes, noe som krever teamets aksept for AI-assisterte arbeidsflyter

- Høyere kostnad enn DIY åpen kildekode: Avanserte funksjoner har en høyere initial investering enn grunnleggende oppsett med åpen kildekode.

Jit

Fordeler:

- Raskeste “Zero-to-One” oppsett i bransjen.

- Enhetlig visning av alle sikkerhetsverktøy med åpen kildekode.

- Gjennomsiktig, per-utvikler prising.

Ulemper:

- Begrenset av skannerne det orkestrerer, det kan ikke fikse det skanneren ikke fullt ut forstår.

- Et høyt volum av varsler kan fortsatt føre til triage-tretthet.

Når Plexicus gir mer mening

Plexicus er bedre egnet for skalerende ingeniørteam som allerede er “sikkerhetsbevisste” men drukner i en etterslep av sårbarheter.

Hvis sikkerhetsteamet ditt bruker hele dagen på å jage utviklere for å “vennligst oppdatere dette biblioteket,” vil Plexicus løse det problemet ved ganske enkelt å gjøre oppdateringen for dem.

Når Jit kan være et bedre valg

Jit er det bedre valget for oppstartsbedrifter og slanke team som for tiden ikke har noen sikkerhetsverktøy. Hvis du trenger å bestå en SOC 2-revisjon neste måned og trenger å få SAST, SCA og hemmelighetsskanning til å kjøre på 50 repos innen i morgen tidlig, er Jit den mest effektive veien.

Viktige takeaway

Beslutningen mellom Plexicus og Jit kommer ned til et enkelt spørsmål: Trenger du flere øyne på problemet, eller flere hender på tastaturet?

Jit gir øynene til å levere en enhetlig, krystallklar oversikt over risikoene dine.

Plexicus gir hendene, en AI-partner som faktisk skriver koden for å lukke disse risikoene.

Ofte stilte spørsmål (FAQ)

1. Fikser Jit faktisk kode på samme måte som Plexicus gjør?

Ikke helt. Jit har kommet langt med sin “Agentic AppSec”-tilnærming, men det er fortsatt primært fokusert på å hjelpe utviklere med å fikse problemer. Det tilbyr ett-klikks handlinger (som å oppdatere en avhengighetsversjon) og AI-genererte forslag som utviklere selv vurderer og anvender.

Plexicus er annerledes av design. Det er bygget for autonom utbedring - dets AI (Codex Remedium) skriver faktisk fiksen i en isolert Docker-sandkasse, oppretter en gren, og åpner en pull request for gjennomgang. PR-en blir deretter validert i dine eksisterende CI/CD-pipelines (som GitHub Actions) for å sikre at det ikke er noen regresjoner før sammenslåing.

2. Kan Plexicus og Jit brukes sammen?

Ja, og det er ganske vanlig. Mange team bruker Jit som deres “kontrollpanel” for å kjøre og organisere flere skannere, og stoler deretter på Plexicus for faktisk å rydde opp i utbedringskøen. Siden begge verktøyene integreres med GitHub og GitLab og er API-først, fungerer de godt side om side. Jit gir deg synlighet, og Plexicus gjør det tunge arbeidet.

3. Hvilken hjelper mest med å bestå en SOC 2-revisjon?

Det avhenger av hvilket stadium du er på:

- Jit er vanligvis bedre for å bli raskt kompatibel. Dens sikkerhet-som-kode-oppsett hjelper team raskt med å sette opp de nødvendige skannerne, spesielt for oppstartsbedrifter som står overfor sin første SOC 2-revisjon.

- Plexicus utmerker seg når du allerede er kompatibel. Automatisk fiksing av sårbarheter hjelper med å forhindre at problemer blir stående åpne for lenge og skyver deg ut av samsvar under pågående revisjoner.

4. Hvordan håndterer de falske positiver?

Begge prøver å redusere støy, men på forskjellige måter:

- Plexicus oppdager falske positiver gjennom å analysere kodekontekst - skille testfiler, dokumentasjon og eksempler fra produksjonskode. Hvis den ikke kan identifisere hvor et problem skal fikses, er det sannsynligvis en falsk positiv og kan automatisk undertrykkes.

- Jit fokuserer på kontekst. Den sjekker om en ressurs er internett-eksponert eller håndterer sensitiv data, og bestemmer deretter om en varsling er virkelig kritisk eller bare informativ.

5. Hva med støtte for multi-sky?

- Plexicus støtter alle store skyleverandører, inkludert AWS, GCP, Azure og Oracle Cloud (OCI), noe som gjør det til et sterkt alternativ for team med komplekse eller blandede miljøer.

- Jit dekker AWS, Azure og GCP godt, men dens fokus på skysikkerhet er primært på infrastruktur-som-kode (som Terraform og CloudFormation) i stedet for dyp runtime-beskyttelse.