10 najlepszych narzędzi SAST w 2025 roku | Najlepsze analizatory kodu i audyty kodu źródłowego

Porównaj najlepsze narzędzia SAST w 2025 roku. Zalety, wady, ceny i przypadki użycia najlepszych analizatorów kodu i platform do audytu kodu źródłowego.

Oto 10 najlepszych narzędzi SAST do bezpiecznego rozwoju w 2025 roku

Statyczne testowanie bezpieczeństwa aplikacji (SAST) jest kluczowym elementem nowoczesnego bezpieczeństwa aplikacji. Ponad 70% aplikacji ma co najmniej jedną lukę w zabezpieczeniach, więc audyt kodu źródłowego jest teraz koniecznością dla zespołów deweloperskich.

Na rynku dostępne są dziesiątki narzędzi SAST, od open-source po rozwiązania klasy enterprise. Wyzwanie polega na tym: Które narzędzie SAST jest najlepsze dla Twojego zespołu?

Aby pomóc Ci w nawigacji po tych opcjach, ten przewodnik porównuje najlepsze narzędzia SAST na rok 2025, w tym zarówno darmowe, jak i rozwiązania dla przedsiębiorstw. Dzięki temu możesz podjąć świadomą decyzję odpowiadającą potrzebom Twojego zespołu.

Czym są narzędzia SAST?

Narzędzia do statycznego testowania bezpieczeństwa aplikacji (SAST) analizują kod źródłowy aplikacji bez jej uruchamiania. Dowiedz się więcej o koncepcji SAST tutaj.

Narzędzie SAST może wykrywać podatności takie jak:

- Podatności na SQL Injection

- Ujawnione sekrety (klucze API, hasła)

- Podatności na cross-site scripting (XSS)

- Użycie niebezpiecznego algorytmu kryptograficznego.

SAST skanuje pod kątem podatności bez uruchamiania aplikacji, w przeciwieństwie do DAST, który sprawdza bezpieczeństwo podczas działania aplikacji. Oznacza to, że SAST może wykrywać problemy wcześniej w cyklu życia oprogramowania, dzięki czemu deweloperzy mogą naprawić problemy przed wdrożeniem.

SAST vs. DAST: Kluczowe różnice

| Cechy | Narzędzia SAST | Narzędzia DAST |

|---|---|---|

| Punkt analizy | Kod źródłowy, pliki binarne (statyczne) | Działająca aplikacja (dynamiczna) |

| Kiedy używane | Wcześnie w SDLC (przed wdrożeniem) | Po kompilacji, w czasie działania |

| Przykłady | SonarQube, Semgrep, Plexicus ASPM | OWASP ZAP, Burp Suite |

| Mocne strony | Zapobiega podatnościom przed wydaniem | Ujawnia rzeczywiste wektory ataków |

| Ograniczenia | Może generować fałszywe alarmy | Może pomijać ukryte błędy logiki |

Najlepszą praktyką bezpieczeństwa jest połączenie SAST i DAST w celu zabezpieczenia aplikacji.

W skrócie: Tabela porównawcza narzędzi SAST

Oto nasza wyselekcjonowana lista najlepszych narzędzi SAST do obserwacji w 2025 roku.

| Narzędzie | Typ | Cennik | Najlepsze dla |

|---|---|---|---|

| Plexicus ASPM | ASPM (w tym SAST) | Darmowe 30 dni, płatny poziom od: $50/dev | Zespoły potrzebujące zintegrowanego zarządzania postawą bezpieczeństwa z wbudowanym SAST |

| SonarQube | Open-source / Enterprise | Darmowe (Community), Enterprise ~$150+/dev/rok | Łączenie zasad jakości kodu + bezpieczeństwa |

| Checkmarx One | Cloud Enterprise | Ceny dla przedsiębiorstw (na podstawie wyceny) | Duże przedsiębiorstwa z wymagającymi środowiskami zgodności |

| Veracode | SaaS | Ceny dla przedsiębiorstw (na podstawie wyceny) | Przedsiębiorstwa potrzebujące zgodności opartej na politykach |

| Fortify (OpenText) | Enterprise | Zaczyna się od ~$25k/rok | Regulowane branże, SAST na miejscu |

| Semgrep | Open-source | Darmowe, Płatny Zespół ~$2400/rok | Deweloperzy potrzebujący szybkiego skanowania opartego na regułach CI/CD |

| Snyk Code | Cloud | Darmowe (podstawowe), Płatne od ~$50/mies/dev | Nowoczesne zespoły deweloperskie chcące SAST wspomaganego przez AI |

| GitLab SAST | Wbudowane CI/CD | Darmowe (podstawowe), Ultimate ~$29/użytkownik/mies | Zespoły już korzystające z pipeline’ów GitLab |

| Codacy | Cloud / SaaS | Darmowe (open source), Pro ~$15/dev/mies | Małe do średnich zespoły automatyzujące przeglądy kodu + SAST |

| ZeroPath | SAST zasilany przez AI | Ceny niepubliczne (na podstawie wyceny) | Zespoły poszukujące statycznej analizy wspomaganej przez AI z nowoczesnymi przepływami pracy |

Dlaczego warto nas słuchać?

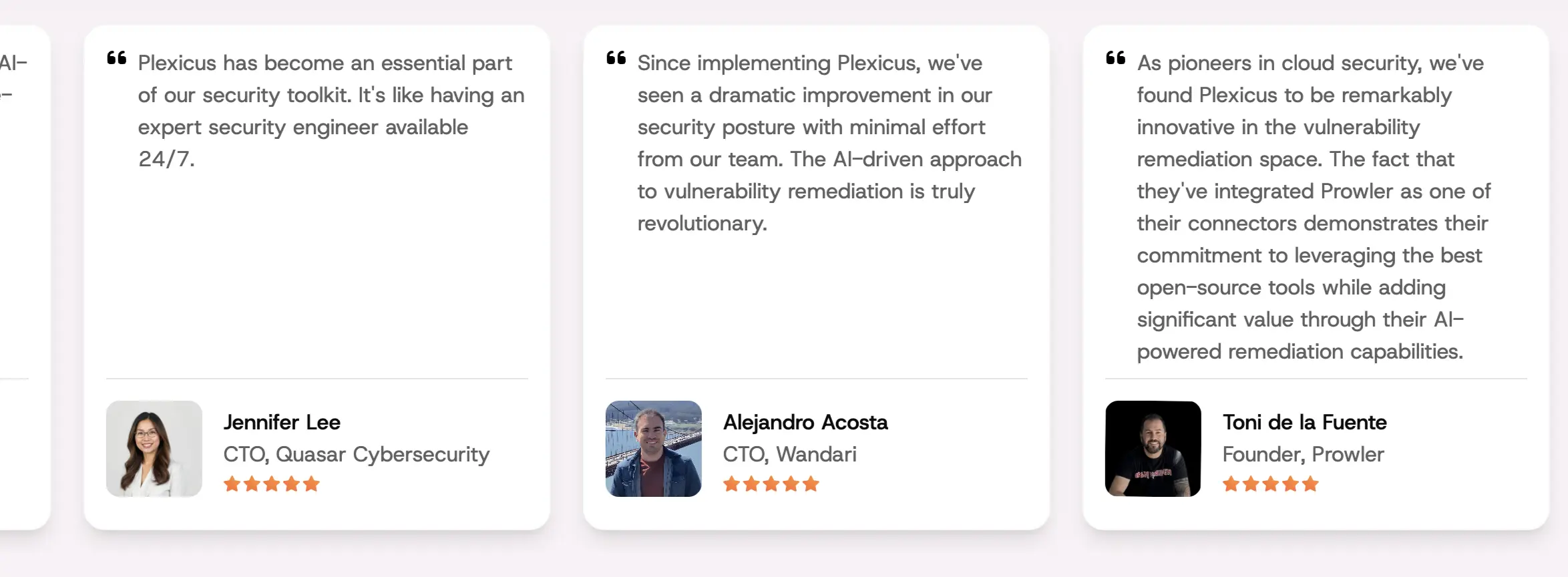

Pomogliśmy już organizacjom takim jak Ironchip, Devtia, Wandari, itd. zabezpieczyć ich aplikacje za pomocą SAST, skanowania zależności (SCA), IaC i skanera podatności API.

Oto, co jeden z naszych klientów podzielił się:

Plexicus zrewolucjonizował nasz proces naprawczy; nasz zespół oszczędza godziny każdego tygodnia! - Alejandro Aliaga, CTO Ontinet

Najlepsze narzędzia SAST w 2025 roku

Oto nasza lista najlepszych narzędzi SAST. Dla każdego z nich przedstawiamy zalety, wady i najlepsze przypadki użycia, aby pomóc Ci zdecydować, które narzędzie odpowiada Twoim potrzebom. Szczegóły poniżej:

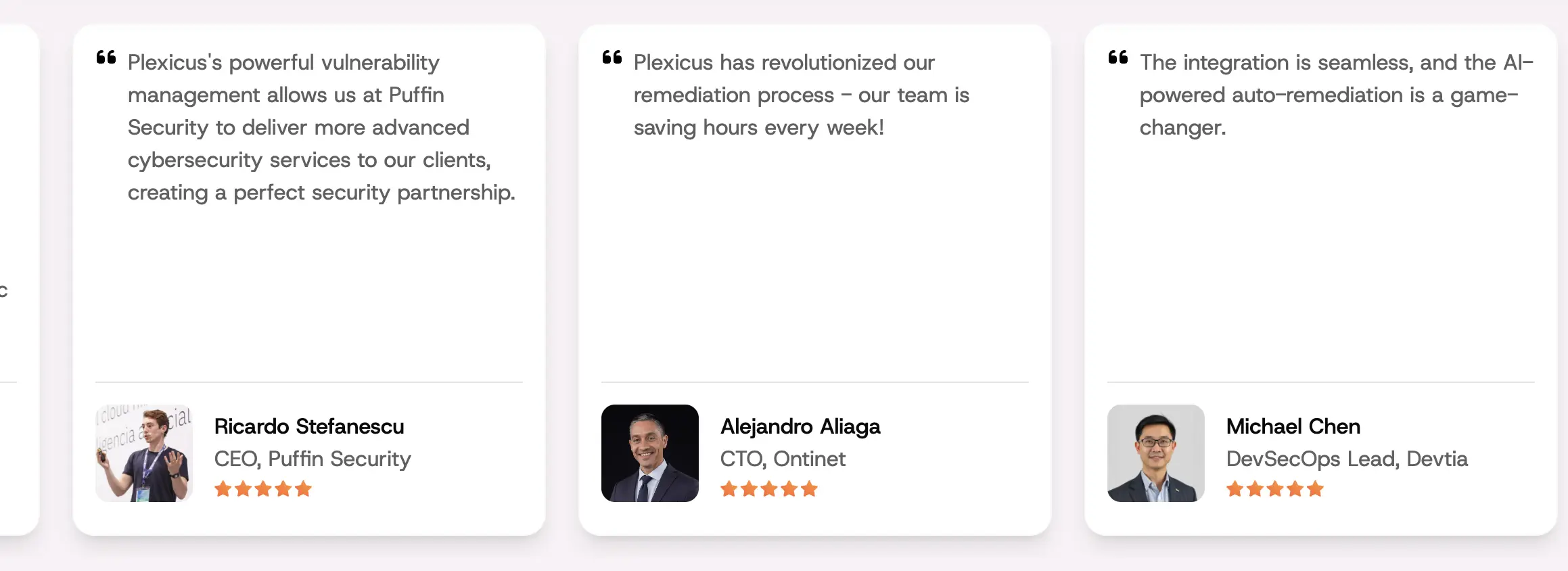

1. Plexicus ASPM (Zintegrowany z SAST)

Plexicus ASPM to platforma zarządzania postawą bezpieczeństwa aplikacji, która integruje wiele narzędzi bezpieczeństwa w jednym przepływie pracy. Obejmuje SAST, analizę komponentów oprogramowania (SCA), skaner podatności API, skanowanie infrastruktury jako kodu (IaC) oraz wykrywanie tajemnic.

W przeciwieństwie do samodzielnych narzędzi, Plexicus pomaga organizacjom zarządzać podatnościami od początku do końca: wykrywanie, priorytetyzacja i automatyczna naprawa z użyciem AI.

Najważniejsze cechy:

- Wbudowany silnik SAST do wykrywania podatności w kodzie

- Zawiera również SCA (Analiza Składu Oprogramowania), wykrywanie sekretów, skanowanie błędnych konfiguracji oraz skaner podatności API.

- Integruje się bezpośrednio z GitHub, GitLab, BitBucket, GitTea i pipeline’ami CI/CD

- Priorytetyzuje podatności na podstawie rzeczywistego ryzyka.

- Oferuje naprawę wspieraną przez AI do szybszego rozwiązywania problemów

- Pomaga w raportowaniu zgodności (PCI-DSS, SOC2, HIPAA).

Zalety:

- Zunifikowana platforma (SAST, SCA, wykrywanie sekretów, wykrywanie błędnych konfiguracji, skaner podatności API w jednym miejscu)

- Silne skupienie na doświadczeniu dewelopera

- Ciągłe monitorowanie kodu, kontenerów i chmury

Wady:

- Nie jest samodzielnym narzędziem tylko SAST

- Skoncentrowany na przedsiębiorstwach, najlepsza wartość przy użyciu w całej organizacji, a nie tylko przez indywidualnych deweloperów

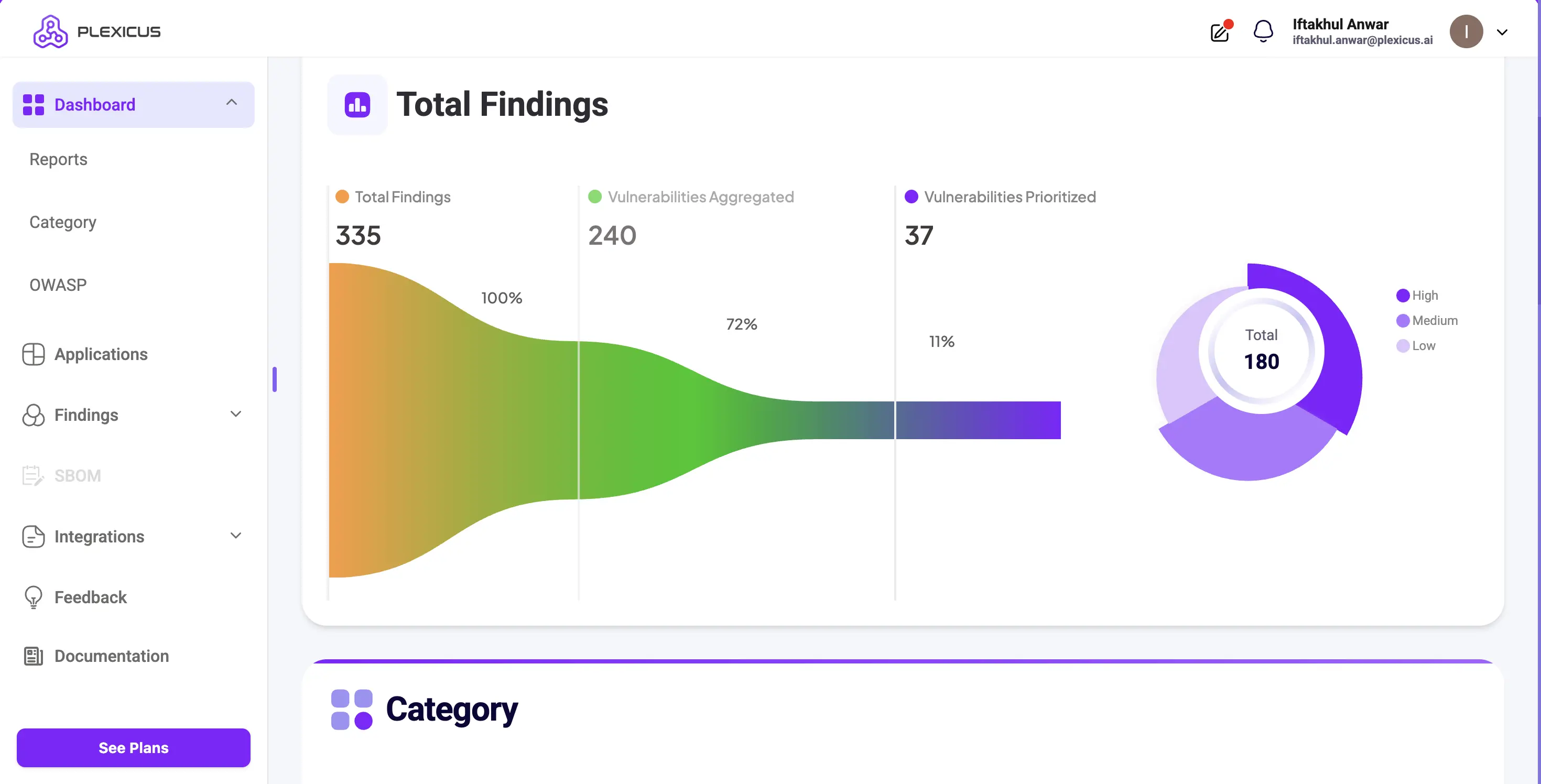

Cena :

- Darmowa wersja próbna na 30 dni

- Płatna wersja zaczyna się od $50/deweloper.

- Plan niestandardowy dla przedsiębiorstw

Najlepsze dla: Zespołów, które potrzebują czegoś więcej niż narzędzie SAST, kompletnego bezpieczeństwa aplikacji w jednym przepływie pracy

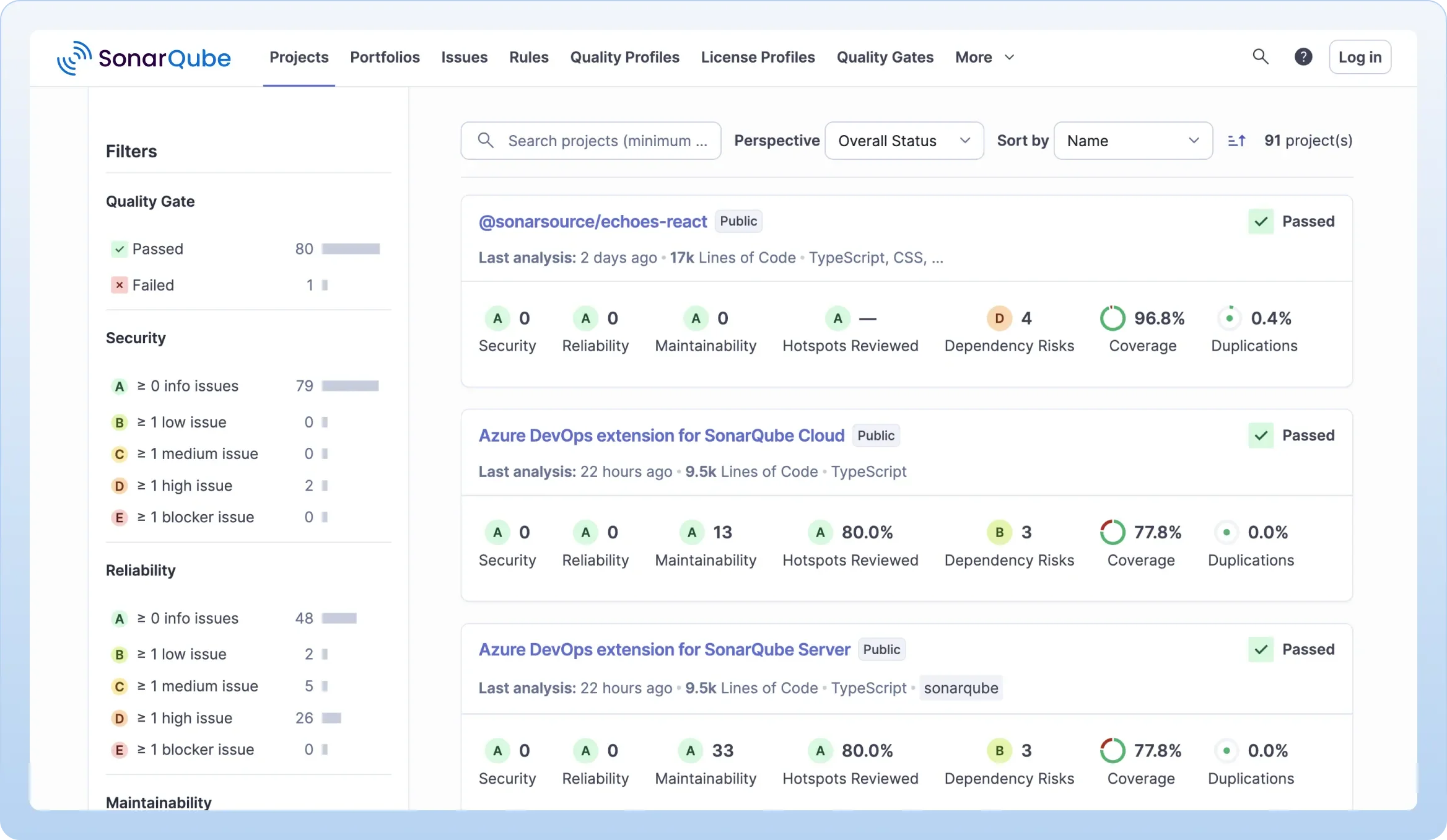

2. SonarQube

SonarQube jest jednym z analizatorów kodu open-source. Zaczęło jako narzędzie do jakości kodu i rozszerzyło się na narzędzie bezpieczeństwa. Obsługuje ponad 30 języków i integruje się z pipeline CI/CD.

Zalety:

- Silne wsparcie społeczności

- Doskonałe do łączenia jakości kodu + bezpieczeństwa

Wady:

- Darmowa wersja ma ograniczone zasady bezpieczeństwa.

- Wymagana edycja Enterprise dla zaawansowanych możliwości SAST

- Może generować szum w dużych bazach kodu

Cena:

- Darmowa (edycja Community)

- Enterprise zaczyna się od ~$150/rok na dewelopera.

Najlepsze dla: Zespołów, które chcą połączyć jakość kodu i audyt kodu źródłowego w jednym narzędziu.

3. Checkmarx One

Checkmarx One, natywna platforma Appsec w chmurze z zaawansowanym SAST, SCA i skanowaniem IaC. Znana z pokrycia zgodności, popularna w branżach regulowanych.

Zalety:

- Silna adopcja w przedsiębiorstwach

- Głębokie pokrycie podatności

- Mocna integracja zgodności (HIPAA, PCI)

- Pokrycie wielu stosów technologicznych (Java, .NET, Python, JavaScript, Go, itd.).

Wady:

- Kosztowna dla mniejszych zespołów

- Bardziej stroma krzywa uczenia się

- Cięższe wdrożenie w porównaniu do nowszych narzędzi

Cena: Tylko plany dla przedsiębiorstw

Najlepsze dla: Przedsiębiorstw z rygorystycznymi wymaganiami zgodności (finanse, opieka zdrowotna, rząd).

4. Veracode

Veracode to platforma testowania bezpieczeństwa aplikacji oparta na SaaS. Jej siła leży w zarządzaniu i raportowaniu opartym na politykach, co czyni ją odpowiednią dla organizacji z rygorystycznymi potrzebami zgodności.

Zalety:

- Dostawa SaaS (bez skomplikowanej konfiguracji).

- Przepływy pracy oparte na politykach i zarządzanie ryzykiem.

- Skalowalność dla dużych globalnych zespołów.

Wady:

- Wysoki koszt w porównaniu do alternatyw open-source.

- Ograniczona możliwość dostosowania w porównaniu do rozwiązań hostowanych samodzielnie.

- Niektóre raporty o wolniejszym doradztwie w zakresie naprawy.

Cena:

- Niestandardowe ceny dla przedsiębiorstw (premium w systemie warstwowym).

Najlepsze dla: Przedsiębiorstwa priorytetowo traktujące zarządzanie, zgodność i egzekwowanie polityk.

5. Fortify

Fortify (wcześniej Micro Focus, teraz OpenText) oferuje SAST na miejscu i w chmurze z głęboką integracją z ekosystemem oprogramowania dla przedsiębiorstw.

Zalety:

- Dobre dla skomplikowanych aplikacji

- Dekady wiarygodności w przedsiębiorstwach

- Silne funkcje zgodności

- Obsługa szerokiego zakresu języków programowania.

Wady:

- Wolniejsza innowacja w porównaniu do konkurencji

- Przestarzały interfejs użytkownika

- Drogie licencjonowanie

Cena:

- Ceny dla przedsiębiorstw, niestandardowa wycena

Najlepsze dla: Duże przedsiębiorstwa w silnie regulowanych sektorach

6. Semgrep

Semgrep to lekkie, otwarte narzędzie SAST znane z opartego na regułach skanowania bezpieczeństwa i łatwej integracji z przepływami pracy CI/CD.

Zalety:

- Szybkie i lekkie skanowanie.

- Darmowa wersja z aktywną społecznością OSS.

- Wysoce konfigurowalne reguły

- Integracja z GitHub Actions

Wady:

- Wymaga pisania reguł dla zaawansowanych przypadków użycia

- Ograniczone funkcje zarządzania przedsiębiorstwem.

- Może pominąć podatności poza zdefiniowanymi regułami.

- Może pominąć złożone podatności w porównaniu do narzędzi SAST klasy przedsiębiorstwa

Najlepsze dla: Zespoły potrzebujące lekkiego, konfigurowalnego analizatora kodu.

7. Synk Code

Snyk Code jest częścią platformy bezpieczeństwa zorientowanej na deweloperów Snyk. Integruje AI, aby wspomagać skanowanie podatności. Jego siła leży w przyjazności dla deweloperów, z szybkimi poprawkami i integracjami IDE.

Zalety:

- Skaner podatności wspomagany przez AI

- Ścisła integracja z IDE (VS Code, JetBrains, itp.).

- Silna integracja z przepływami pracy deweloperów

Wady:

- Niektóre fałszywe alarmy przy zaawansowanych skanach

- Drogie dla zespołów o dużej skali

- Darmowa wersja ma ograniczenia.

Cennik:

- Darmowy (podstawowy).

- Plan zespołowy: ~23 USD/miesiąc za użytkownika.

- Enterprise: cena niestandardowa.

Najlepsze dla: Zespoły skoncentrowane na deweloperach używające nowoczesnych stosów technologicznych.

8. GitLab SAST

GitLab oferuje wbudowany SAST w płatnym planie, co umożliwia bezproblemową integrację z CI/CD. Zaletą jest prostota; skany bezpieczeństwa są natywne i wymagają minimalnej konfiguracji.

Zalety:

- Wbudowany w GitLab CI/CD

- Bezproblemowa integracja

- Szerokie wsparcie dla języków

Wady:

- Tylko dla użytkowników GitLab

- Mniej konfigurowalny niż narzędzia samodzielne

Cennik:

- Darmowy z podstawowym skanowaniem

- Funkcje skanowania i zarządzania na poziomie enterprise dostępne tylko w Ultimate.

Najlepsze dla: Zespół już budujący w środowisku GitLab, w tym CI/CD

9. Codacy

Codacy to platforma jakości i bezpieczeństwa kodu, która oferuje analizę statyczną, pokrycie testami i kontrole bezpieczeństwa. Obsługuje ponad 40 języków i integruje się z niektórymi SCM, takimi jak Github, GitLab, BitBucket.

Zalety:

- Łatwe do skonfigurowania

- Dobre raportowanie i pulpit nawigacyjny

- Automatyzuje przeglądy kodu + audyty

- Dostępne dla hostingu własnego

Wady:

- Nie tak zaawansowane w głębokości wykrywania luk jak korporacyjne SAST.

- Ograniczone funkcje zgodności korporacyjnej

Cena:

- Darmowe (Hosting własny)

- Zaczyna się od ~$21/miesiąc za więcej funkcji

- Najlepsze dla: Zespoły potrzebujące jakości kodu + lekkiego SAST razem

10. ZeroPath

ZeroPath to narzędzie SAST wspomagane przez AI, zaprojektowane dla dzisiejszej poliglotycznej bazy kodu (mieszanie różnych języków programowania). ZeroPath wykorzystuje modele ML do poprawy dokładności i redukcji fałszywych alarmów.

Integruje się bezproblemowo z przepływami pracy CI/CD, umożliwiając zespołowi inżynierskiemu budowanie bezpiecznych aplikacji bez spowalniania dostawy.

Zalety:

- Wykrywanie oparte na AI/ML z mniejszą liczbą fałszywych alarmów.

- Nowoczesny, przyjazny dla deweloperów interfejs użytkownika.

- Silne integracje z CI/CD.

Wady:

- Relatywnie nowy gracz (mniejsze przyjęcie w przedsiębiorstwach).

- Mniejsza społeczność w porównaniu do starszych narzędzi.

Cena:

- Ceny w chmurze zaczynają się od ~20 USD za dewelopera/miesiąc.

Najlepsze dla: Zespoły inżynierskie szukające nowoczesnej, napędzanej AI analizy statycznego kodu.

Zabezpiecz swoją aplikację za pomocą Plexicus ASPM.

Większość zespołów dzisiaj potrzebuje więcej niż tylko skanowania statycznego kodu, aby znaleźć podatności. Potrzebują bardziej holistycznego podejścia, które obejmuje zależności, infrastrukturę i czas działania w jednym przepływie pracy.

Plexicus wypełnia te krytyczne luki, integrując SAST, SCA, orkiestrację DAST, skanowanie IaC i naprawę napędzaną AI w jedną przyjazną dla deweloperów platformę ASPM. Zamiast żonglować wieloma narzędziami

Gotowy, aby znaleźć podatności w swojej aplikacji? Rozpocznij Plexicus za darmo już dziś.