Como Automatizar a Remediação de Injeção de SQL (SQLi) em Escala

Injeção de SQL (SQLi) continua sendo uma das vulnerabilidades mais antigas e devastadoras na segurança da web. Apesar de ser bem compreendida, ela consistentemente ocupa posições próximas ao topo do OWASP Top 10 porque encontrar e corrigir manualmente todas as consultas vulneráveis em um código moderno e dinâmico é quase impossível.

Neste guia, você aprenderá como ir além da correção manual e construir um fluxo de trabalho que detecta, prioriza e remedia automaticamente vulnerabilidades de SQLi usando automação impulsionada por IA.

Para ajudá-lo a começar com a detecção automatizada de vulnerabilidades, oferecemos uma ferramenta gratuita de Teste de Segurança de Aplicações Estáticas (SAST). Você pode experimentá-la gratuitamente aqui: Ferramenta SAST Gratuita Plexicus

Por que a Remediação de SQLi Ainda Importa

O impacto comercial de um ataque de SQLi bem-sucedido é binário: você protege seus dados ou os perde. Uma única vulnerabilidade explorada pode levar a:

- Exfiltração Completa do Banco de Dados: Acesso não autorizado a PII, credenciais e propriedade intelectual.

- Falha de Conformidade: Multas massivas sob GDPR, SOC2 ou PCI-DSS.

- Erosão da Marca: Perda de confiança do cliente que leva anos para ser reconstruída.

O desafio não é apenas saber que SQLi é ruim; é o gap de remediação. As equipes de segurança encontram vulnerabilidades mais rápido do que os desenvolvedores conseguem corrigi-las.

O que é Automação de Remediação de SQLi?

A remediação de SQLi é o processo de substituir código vulnerável (geralmente onde a entrada do usuário é concatenada diretamente em uma consulta de banco de dados) por alternativas seguras, como consultas parametrizadas ou declarações preparadas.

Automatizar esse processo envolve o uso de Análise Estática (SAST) para encontrar o fluxo de dados contaminados e motores de remediação de IA para reescrever o código e enviá-lo de volta ao desenvolvedor para aprovação.

Como Automatizar a Remediação de SQLi

Passo 1: Detectar Fluxos de Dados Contaminados

Você não pode corrigir o que não pode ver. Pesquisas tradicionais baseadas em grep para declarações select são muito ruidosas. Você precisa de Testes de Segurança de Aplicações Estáticas (SAST) que entendam a análise de contaminação, que rastreia como os dados se movem de uma solicitação HTTP (fonte) para uma execução de banco de dados (destino).

- O Modo Manual: Auditar cada arquivo de controlador em seu repositório.

- O Modo Plexicus: Use Análise de Código Estático (SAST) para escanear todo o seu código em minutos. O Plexicus mapeia o fluxo de dados para identificar exatamente onde a entrada não sanitizada atinge seu banco de dados.

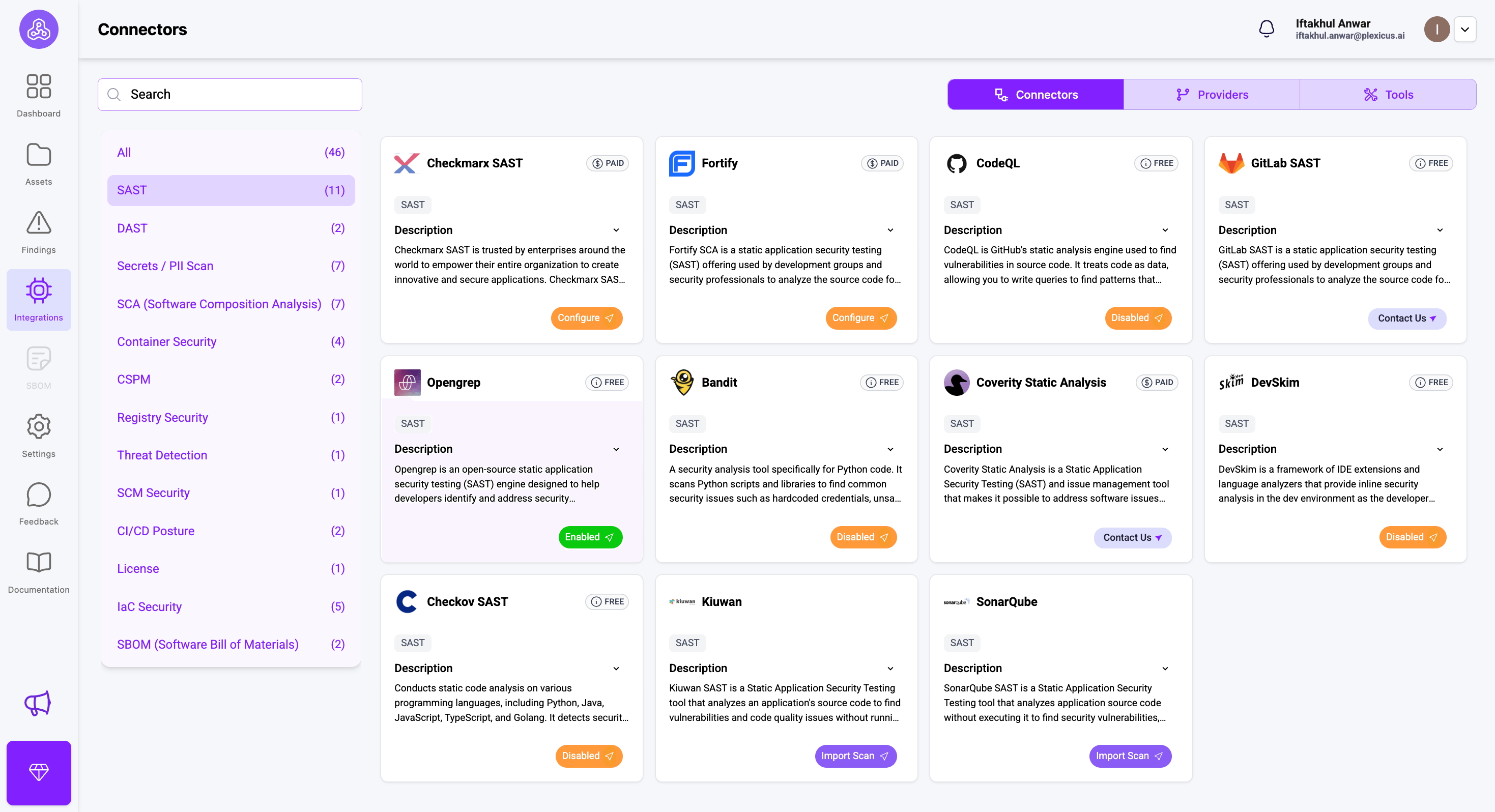

O Plexicus se conecta com várias ferramentas SAST, desde as de código aberto até as pagas. Você pode se conectar com a ferramenta SAST disponível através do menu de Integração ou verificar aqui.

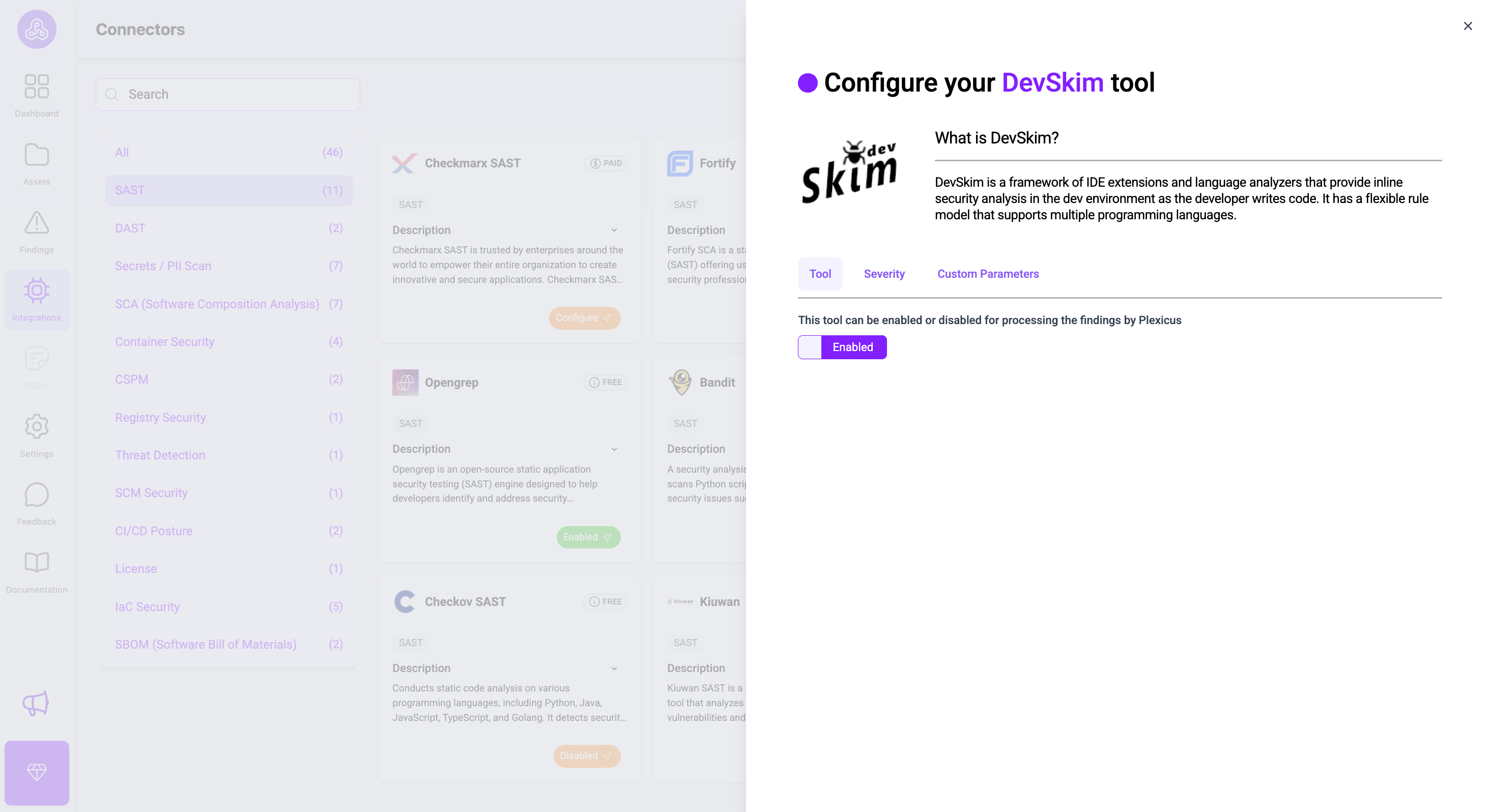

Para ferramentas que têm o rótulo “Grátis”, você pode ativá-las diretamente clicando no botão configurar e alternando o botão de ativação.

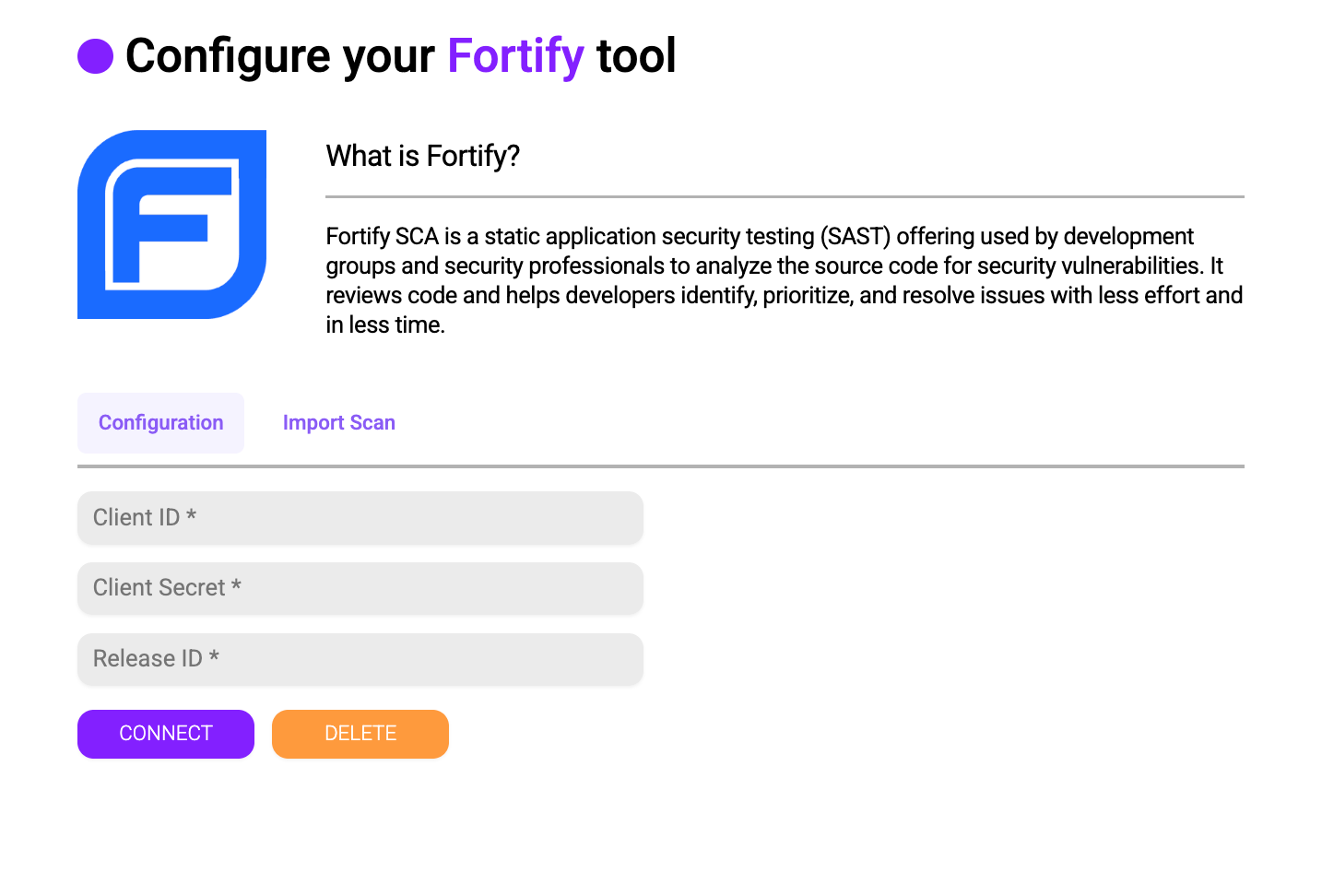

Enquanto isso, com a ferramenta paga, você pode se conectar preenchendo as credenciais.

Passo 2: Priorizar com Base na Acessibilidade e no Risco

Nem todas as vulnerabilidades de SQLi são criadas iguais. Um SQLi em um formulário de login voltado para o público é um P0 (Prioridade 0), enquanto um em uma ferramenta de relatório interna e autenticada pode ser um P2 (Prioridade 2).

O Plexicus usa um sistema de priorização multifatorial para ajudá-lo a focar nas descobertas de segurança mais críticas. O sistema atribui pontuações de prioridade de 0 a 100, com pontuações mais altas indicando questões mais urgentes.

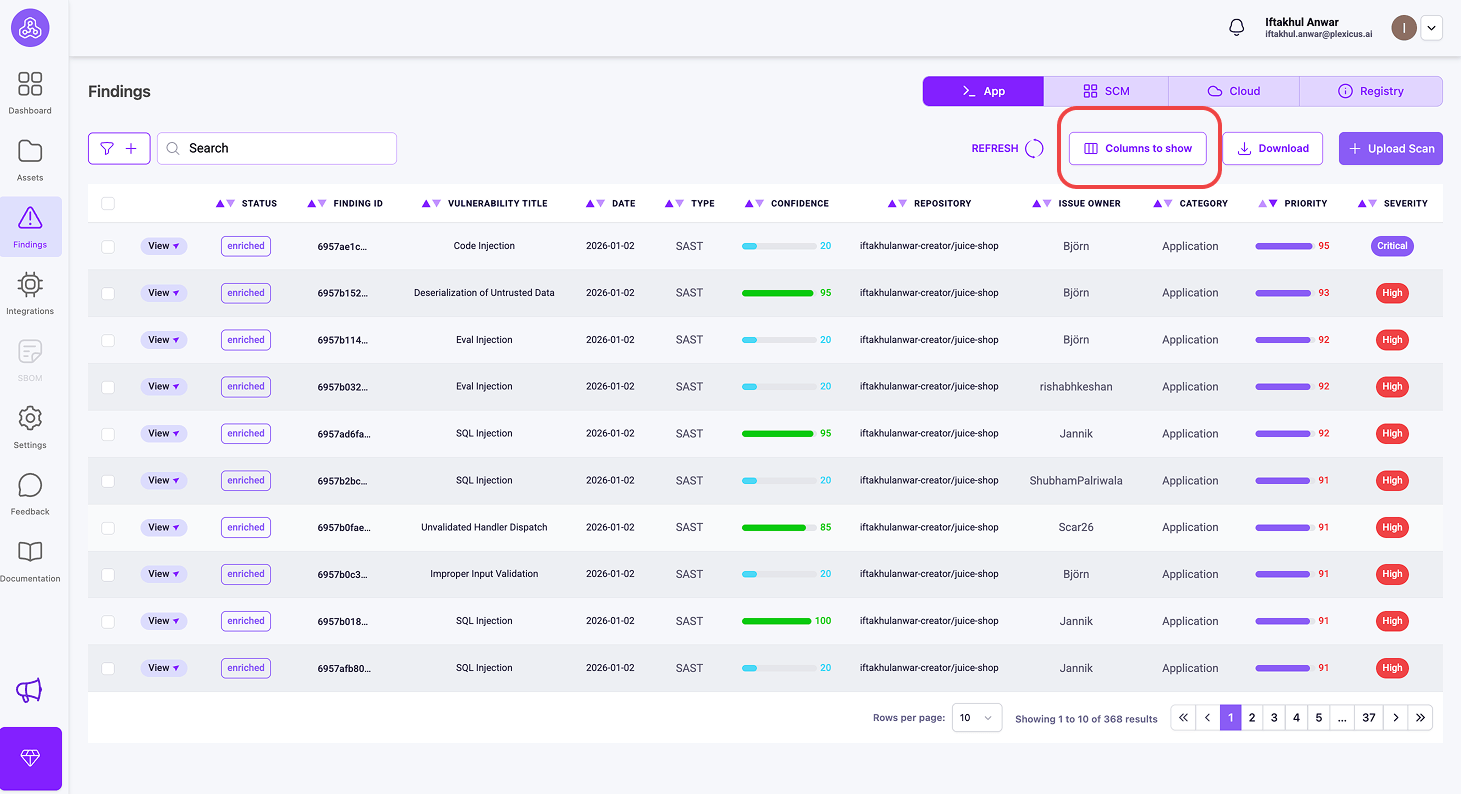

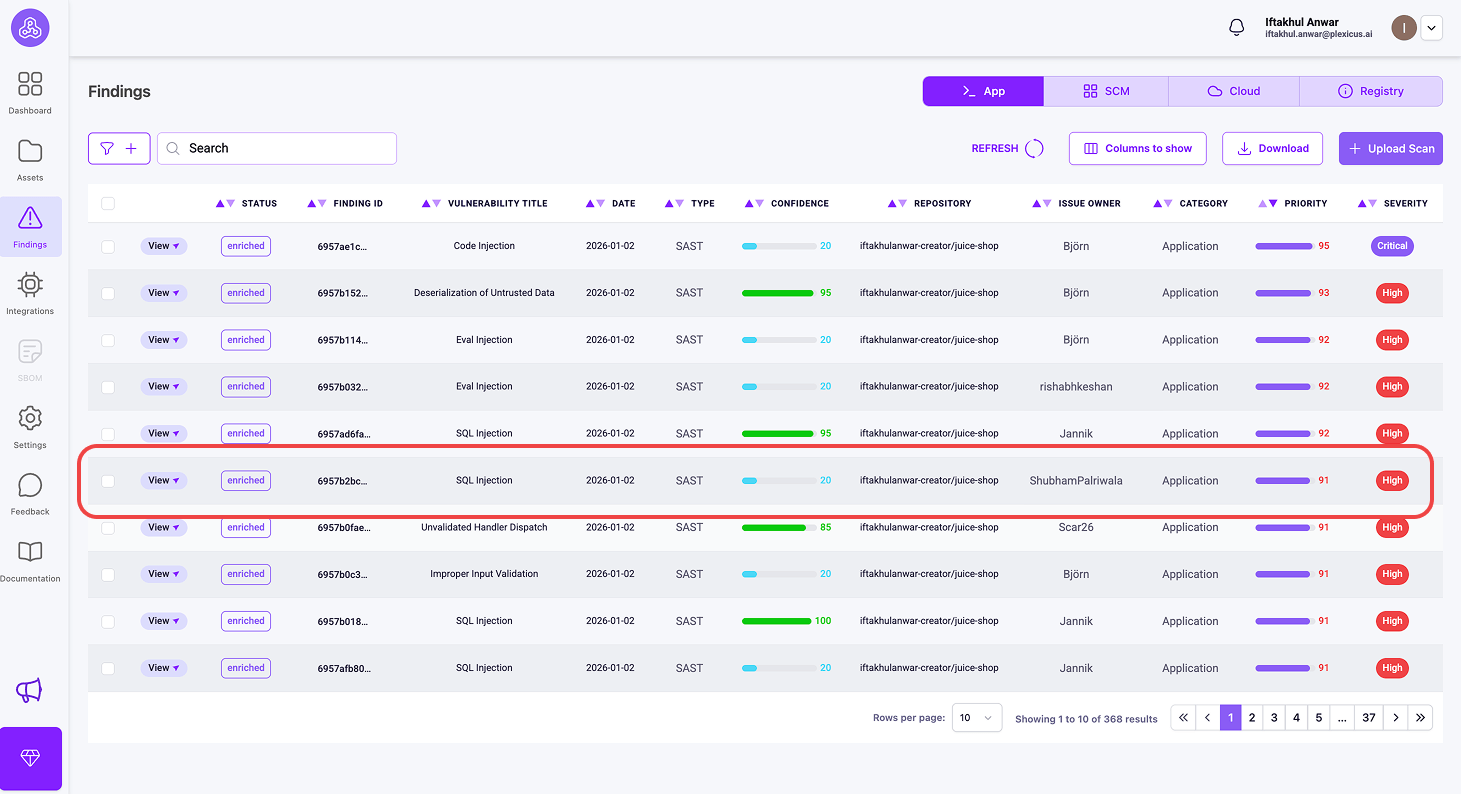

Você pode verificar métricas para sua priorização seguindo estas etapas:

- Certifique-se de que seu repositório está conectado e que o processo de varredura foi concluído.

- Em seguida, navegue até o menu Findings, onde você encontrará métricas para fazer a priorização, incluindo Priority, Impact e Confidence

- Priority (Pontuação 0-100)

- Esta é sua principal métrica de priorização - pontuações mais altas significam questões mais urgentes.

- Procure por achados com Priority ≥ 80 (vulnerabilidades críticas)

- Impact (Pontuação 0-100)

- Mostra a avaliação do impacto nos negócios

- Maior impacto significa maiores consequências potenciais para os negócios.

- Confidence (Pontuação 0-100)

- Indica quão certo o Plexicus está sobre o achado

- 90-100: Evidência definitiva, 70-89: Indicadores fortes, 50-69: Confiança moderada

- Priority (Pontuação 0-100)

- Procure pelas métricas de Priority, que variam de 0 a 100, indicando a gravidade das vulnerabilidades. Uma pontuação mais alta sugere uma prioridade maior para a remediação.

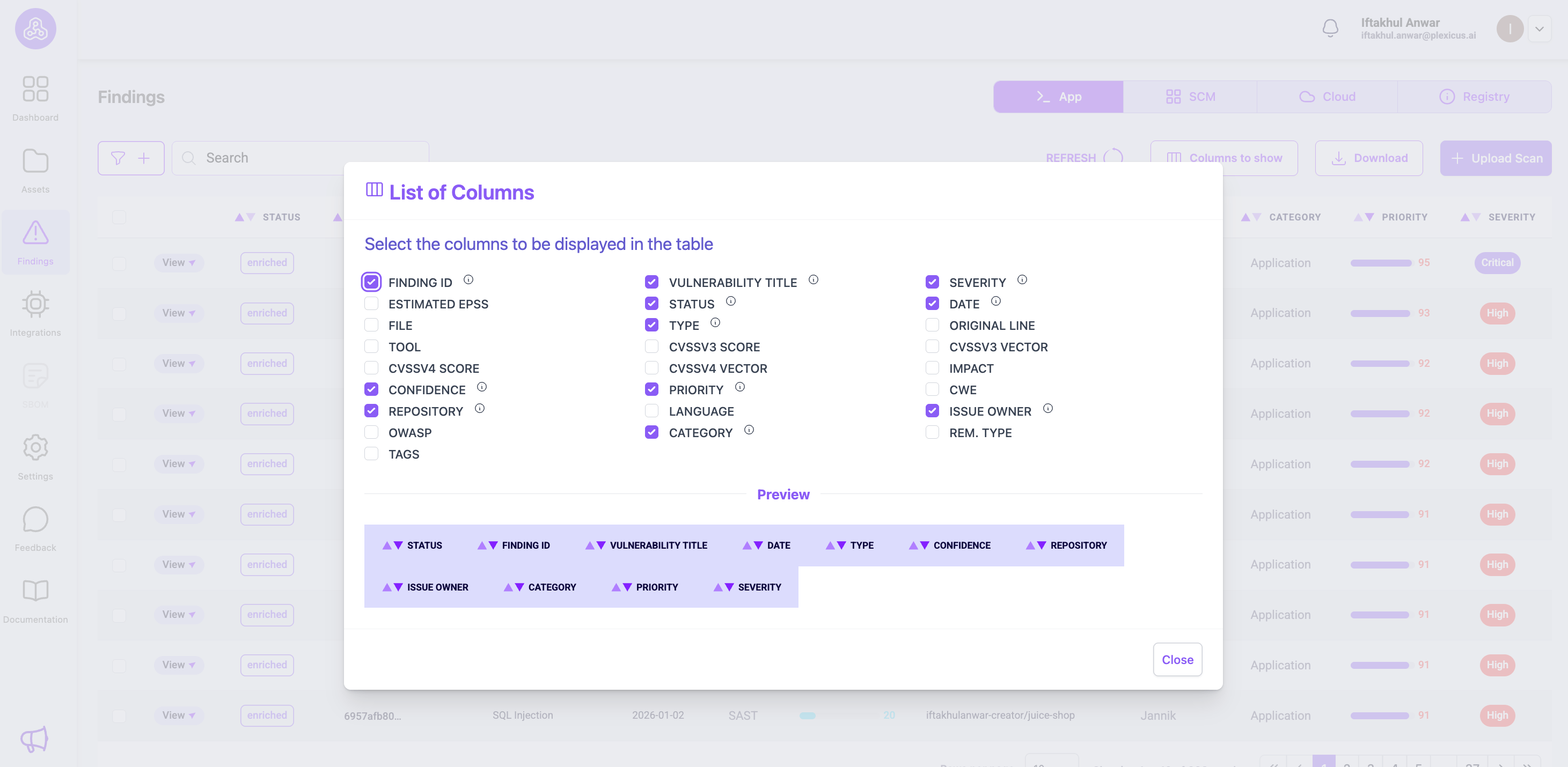

- Se as métricas não estiverem imediatamente visíveis, você pode personalizar a exibição clicando no botão Columns e selecionando as métricas que deseja visualizar.

Você pode encontrar outras métricas para mostrar na tabela da lista de achados.

Passo 3: Automatize a Correção (Remediação por IA)

É aqui que a maioria dos programas de segurança estagna. Os desenvolvedores muitas vezes não conhecem a sintaxe específica para uma consulta parametrizada em um framework legado.

Em vez de enviar um relatório em PDF, você deve fornecer o código. Fluxos de trabalho modernos utilizam Modelos de Linguagem de Grande Escala (LLMs) para escanear o trecho vulnerável e sugerir uma correção perfeita.

No Plexicus, você pode usar o motor de auto remediação para gerar automaticamente o bloco de código corrigido. Ele substitui a concatenação por uma declaração preparada, mantendo a lógica original enquanto remove o risco.

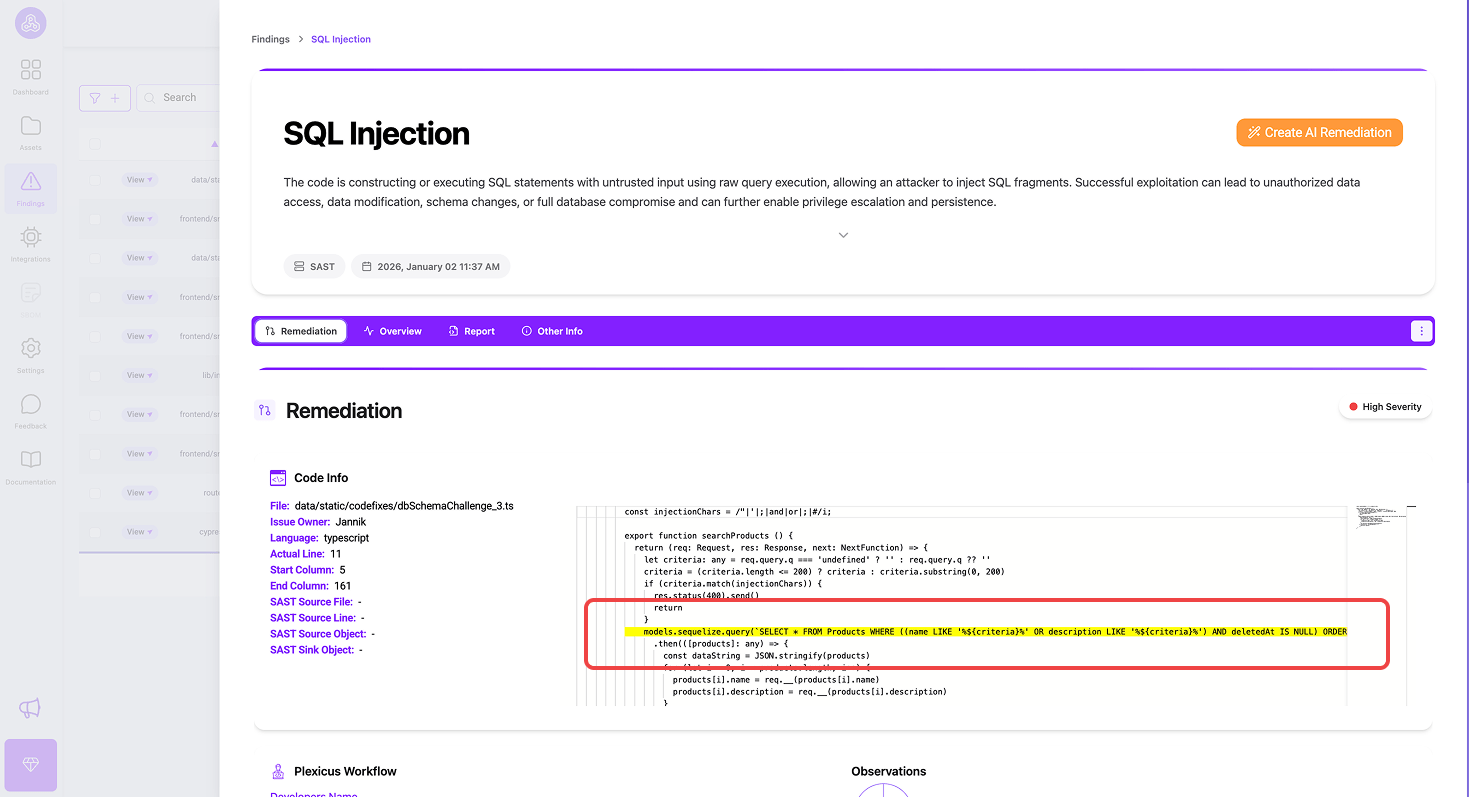

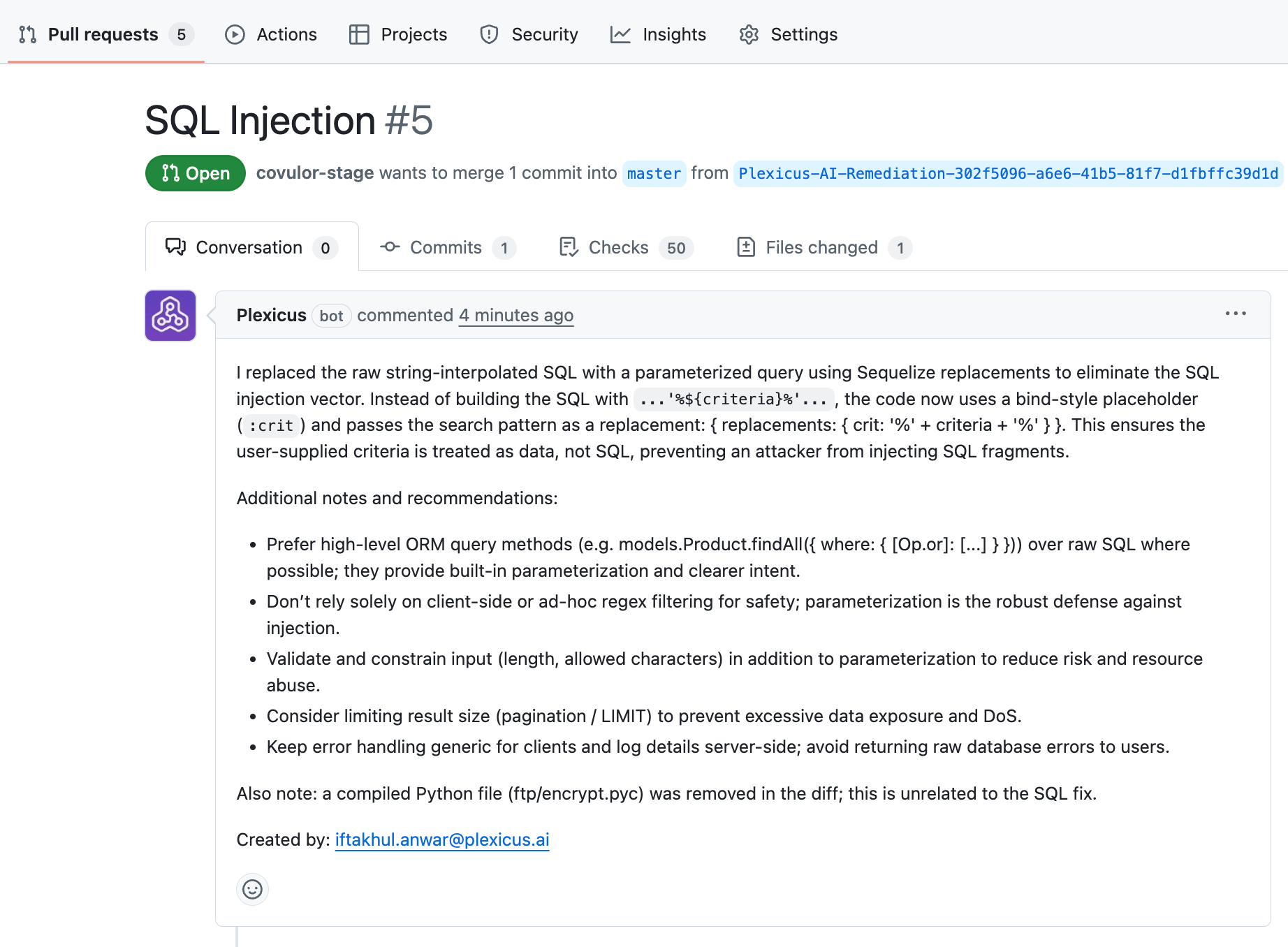

Após o término do processo de escaneamento, você pode clicar nos detalhes de um problema de segurança específico encontrado pelo scanner.

Será exibido um pop-up para fornecer informações detalhadas sobre a vulnerabilidade. O bloco de código mostrará o código que causa a vulnerabilidade e precisa ser corrigido.

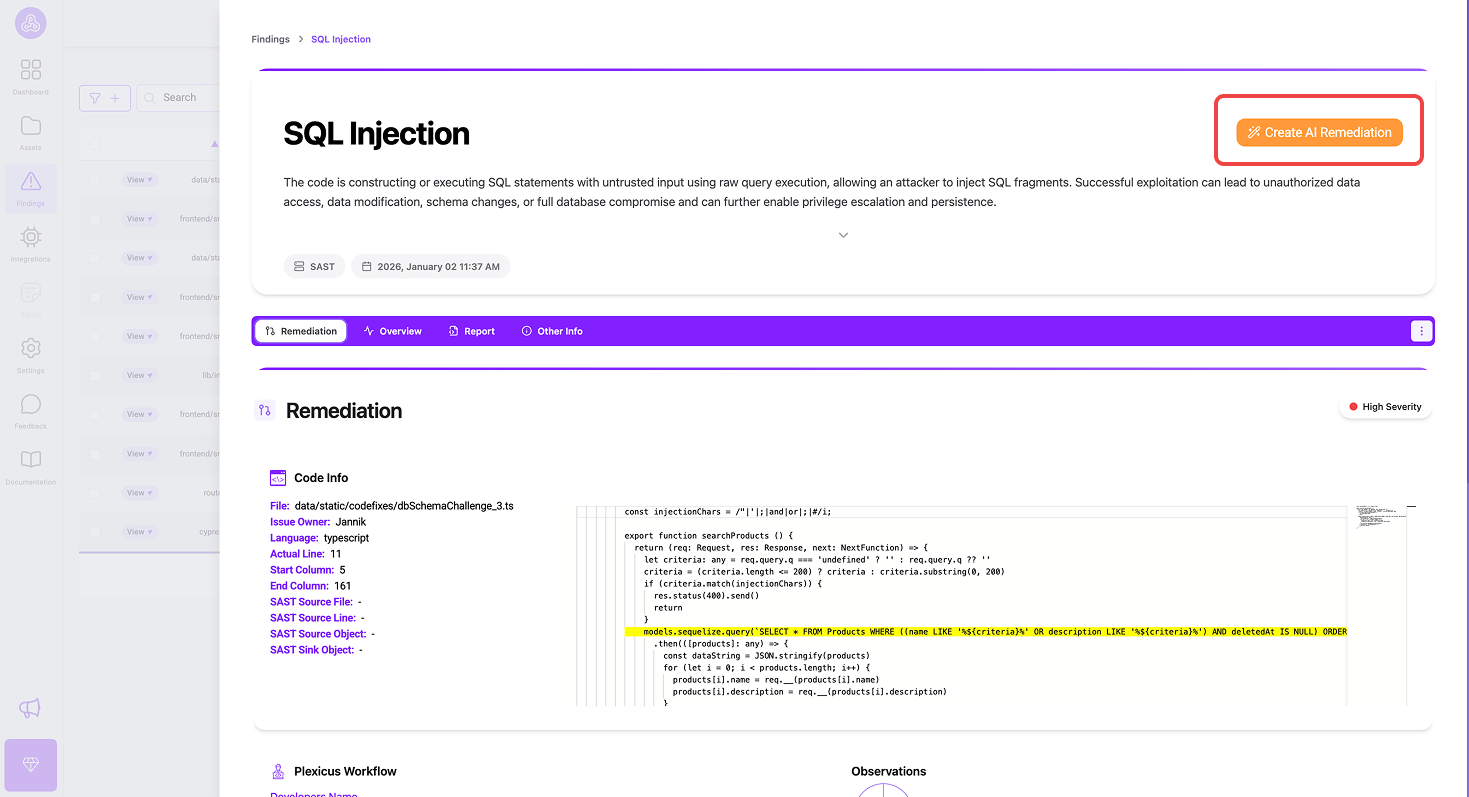

Quando estiver pronto para corrigir o problema, você pode clicar no botão Criar Remediação AI para iniciar a remediação.

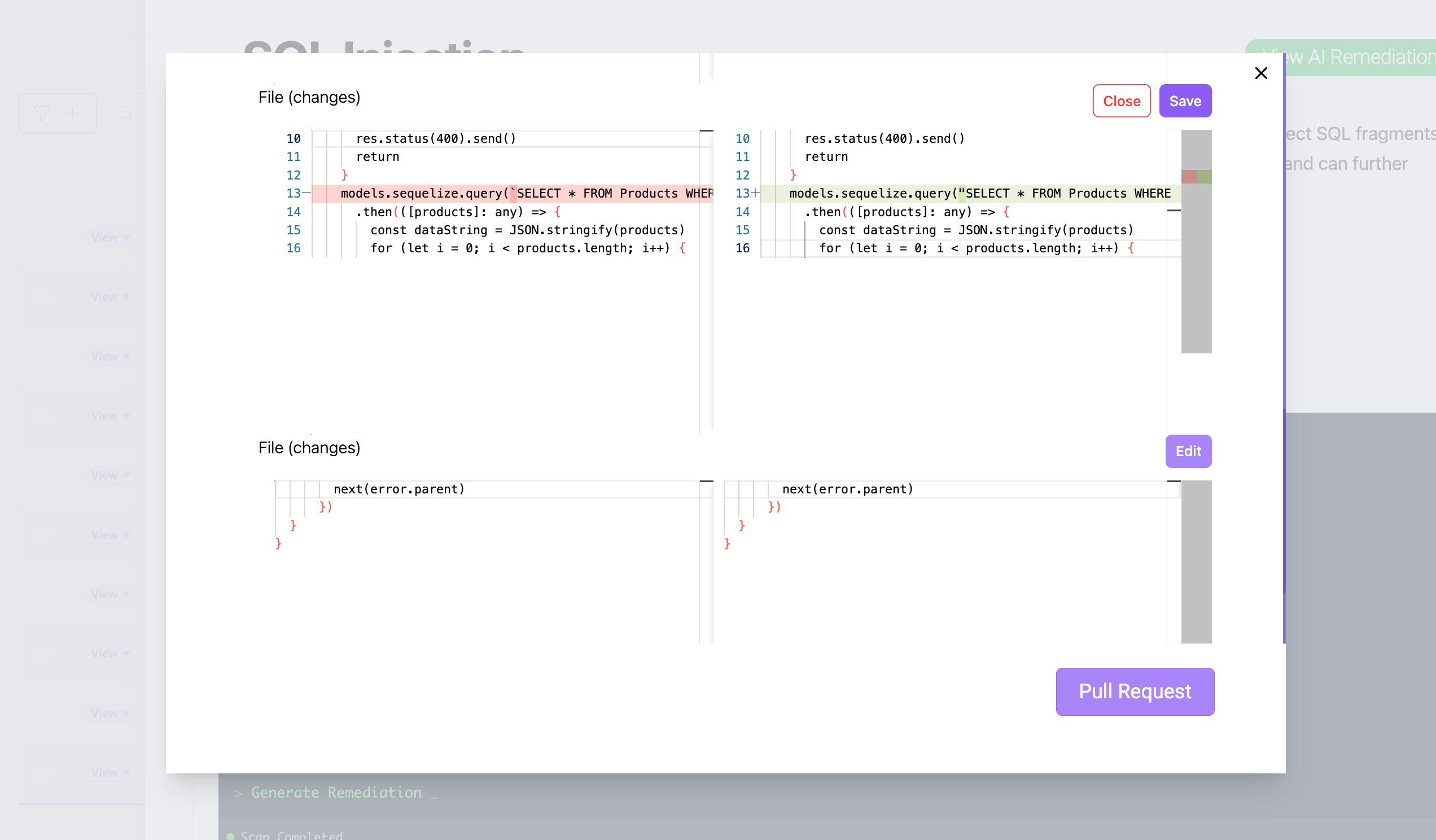

Após o término do processo de remediação, o pop-up aparecerá para sugerir que você faça um pull request. Você pode verificar as alterações sugeridas pela IA, ou pode editar manualmente em um bloco de código, se necessário.

A remediação de IA não é implementada diretamente no código; em vez disso, precisa de aprovação através do processo de pull request. O Plexicus implementa controle de acesso baseado em funções, concedendo diferentes capacidades a diferentes funções dentro da plataforma. Você pode verificar as funções de forma diferente aqui

Isso faz com que o processo de “humano no loop” verifique as alterações antes de mesclá-las no código de produção, garantindo alta qualidade e mantendo a confiança dos desenvolvedores.

Etapa 4: Validar com CI Gating

Uma vez aplicada uma correção, você deve garantir que a vulnerabilidade não retorne ao código na próxima versão.

Integre sua ferramenta de segurança no processo de PR (Pull Request). Se um desenvolvedor introduzir uma nova consulta não parametrizada, a build deve falhar. O CI gating do Plexicus atua como uma rede de segurança, fornecendo feedback instantâneo diretamente no gerenciamento de código-fonte, como GitHub, GitLab, etc., antes que o código chegue à produção.

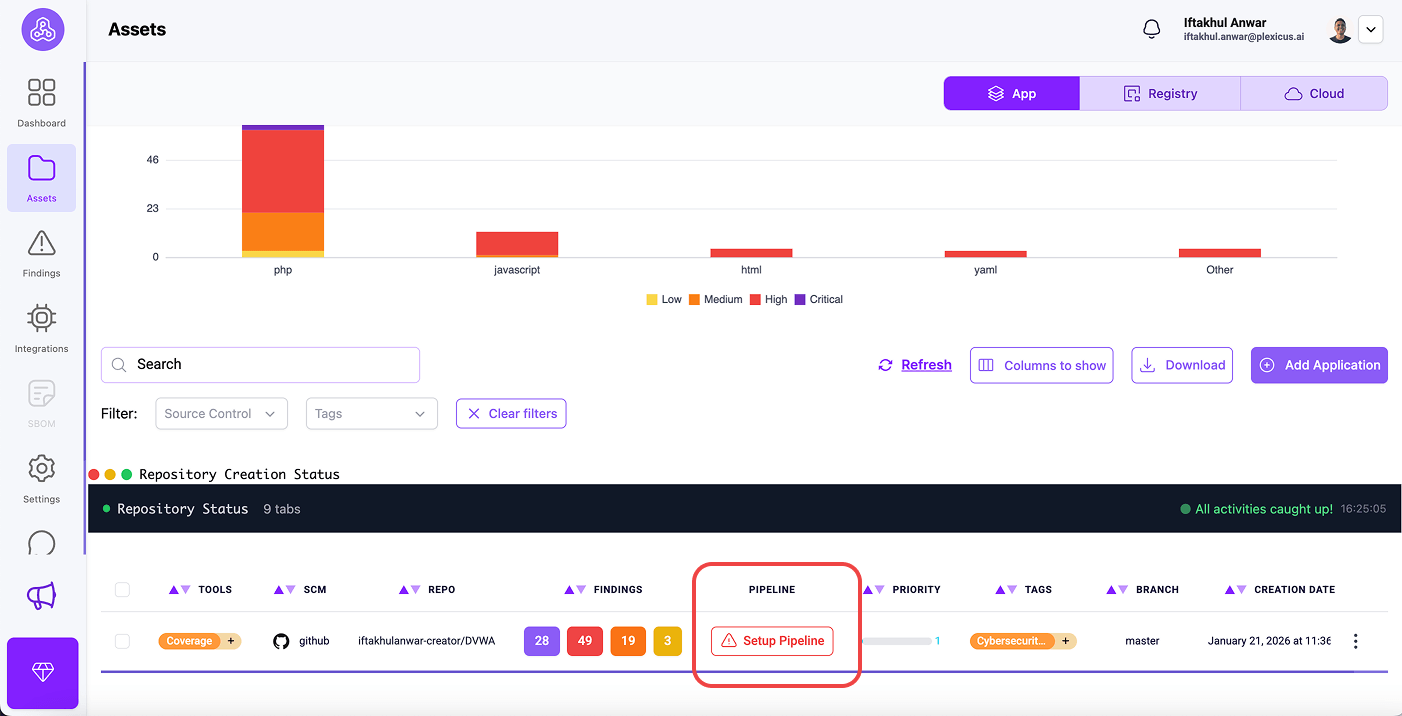

O Plexicus permite que você configure um mecanismo de CI gating com alguns passos:

- Vá para o menu Asset.

- Na aba App, você encontrará seu repositório conectado.

- No seu repositório conectado, clique em Setup Pipeline para configurar o CI gating

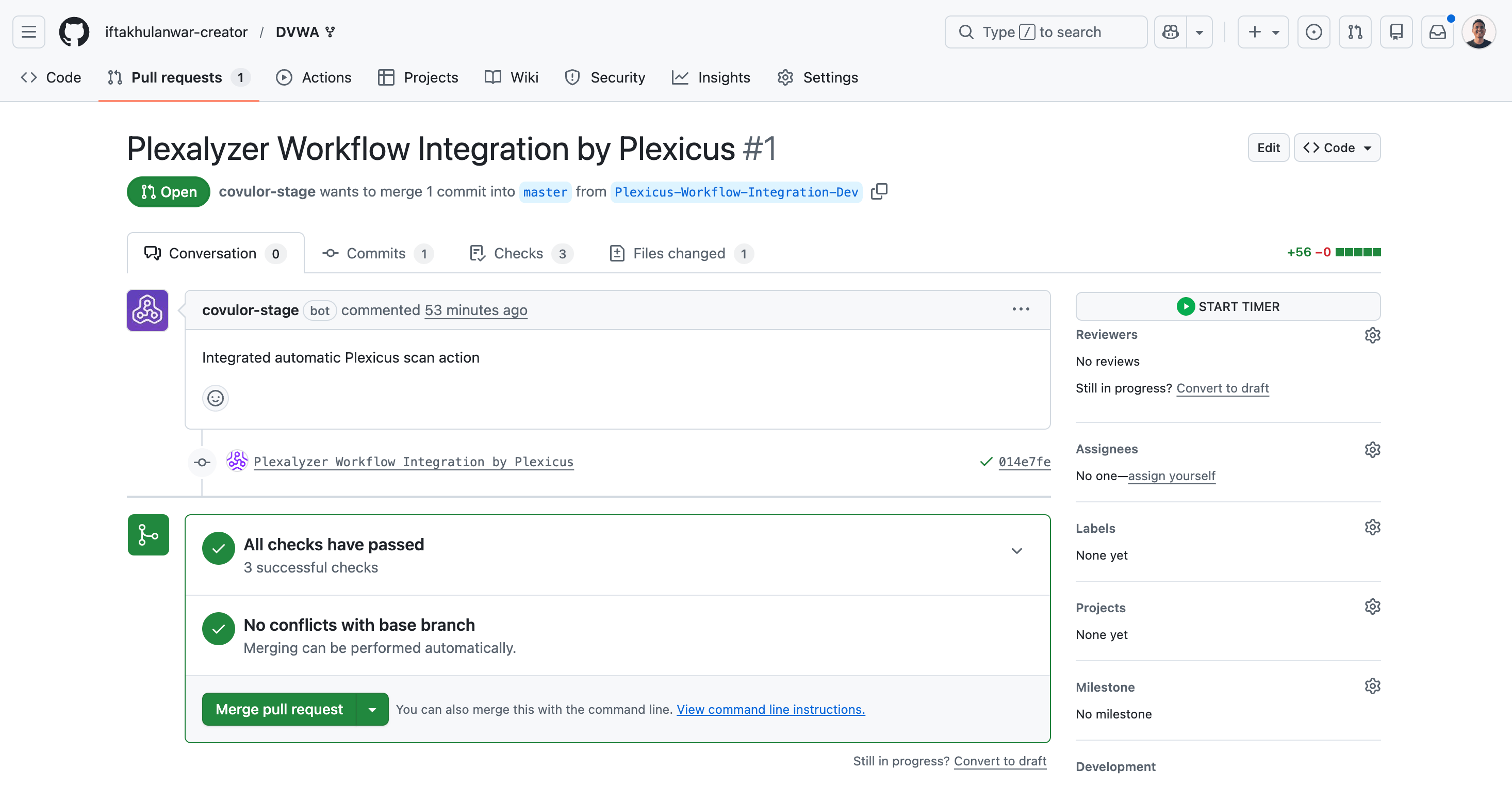

- O pop-up aparecerá e pedirá para você configurar o pipeline no seu SCM. Clique em Ok

- Após clicar em OK, você será redirecionado para a aba de pull request do GitHub. Solicite permissão para mesclar o pull request para integrar o Plexicus nas suas ações do GitHub.

- Uma vez que você mescle a integração do workflow Plexicus, seu repositório ganha varredura de segurança automatizada que é executada continuamente nas alterações de código. Ela será executada automaticamente em cada push e pull request para sua branch principal.

Comparação: Por que a Automação Vence

Confiar na remediação manual cria uma dívida de vulnerabilidade que cresce a cada vez que você faz push de código. Quando um pentest manual encontra um SQLi, esse código frequentemente já está em produção há meses.

Ao usar uma plataforma unificada como o Plexicus, você consolida várias ferramentas (incluindo SAST, DAST e Remediação por IA) em uma única interface. Isso não apenas encontra o SQLi; fecha o ciclo gerando a correção e atualizando o ticket automaticamente via Criação Automática de Tarefas.

| Recurso | O Método Antigo (Manual) | O Método Moderno (Automatizado) |

|---|---|---|

| Detecção | Revisões de código manuais / Relatórios em PDF | Varredura SAST & DAST em tempo real |

| Correção | Tickets no Jira com “Por favor, corrigir” | Correção Automática em Massa & Remediação por IA |

| Validação | Testes de Penetração Anuais | Validação Contínua em CI/CD |

| Escopo | Apenas aplicativos principais | Monitoramento Completo da Superfície de Ataque |

Conclusão

A Injeção de SQL é um problema resolvido, mas continua sendo uma das principais causas de violações devido a lacunas de execução. Ao automatizar o pipeline de detecção para remediação, você capacita seus desenvolvedores a escrever código seguro sem desacelerar a velocidade de desenvolvimento.

Plexicus oferece um conjunto abrangente de ferramentas, que vão desde a varredura de código, registro e nuvem até a remediação com IA, para manter suas aplicações seguras do código à nuvem.

Sua plataforma suporta uma ampla gama de ambientes para garantir a compatibilidade com seu stack tecnológico. Os principais ambientes suportados incluem linguagens de programação como Java, Python e JavaScript, bem como provedores de nuvem como AWS, Azure e Google Cloud.

FAQ:

Q1: O que é Injeção de SQL (SQLi) e por que a remediação ainda é importante?

A: SQLi é uma vulnerabilidade que permite que atacantes manipulem consultas de banco de dados, levando a violações de dados, falhas de conformidade e danos à marca. A remediação é crítica porque mesmo uma vulnerabilidade não corrigida pode ter consequências graves, e correções manuais não conseguem acompanhar as bases de código modernas.

Q2: Como funciona a automação da remediação de SQLi?

A: A automação utiliza ferramentas de Análise Estática (SAST) para detectar código vulnerável, depois aproveita a IA para reescrever consultas inseguras usando práticas seguras (como consultas parametrizadas) e submete essas correções para aprovação dos desenvolvedores.

Q3: Quais são as principais etapas para automatizar a remediação de SQLi?

- Detectar fluxos de dados contaminados usando ferramentas SAST.

- Priorizar vulnerabilidades com base no risco e na acessibilidade.

- Aplicar correções automatizadas usando motores de remediação de IA.

- Validar correções com CI gating para prevenir regressões.

Q4: Como o Plexicus ajuda nesse processo?

A: O Plexicus integra várias ferramentas de segurança (incluindo SAST, DAST e remediação de IA) em uma única plataforma. Ele automatiza a detecção, priorização, correção e validação contínua, simplificando o fluxo de trabalho de remediação de ponta a ponta.

O Plexicus também suporta controle de acesso baseado em funções, permitindo que as organizações gerenciem permissões para diferentes tipos de usuários (como Administradores, Desenvolvedores e Auditores). Isso garante que os usuários tenham acesso e responsabilidades apropriados, melhorando tanto a segurança quanto a clareza do fluxo de trabalho. Saiba mais sobre as diferenças de funções aqui.

Q7: As correções automatizadas são aplicadas diretamente ao código-fonte?

A: Não. As correções automatizadas são propostas via pull requests para revisão e aprovação humana. Isso garante a supervisão dos desenvolvedores, mantém a qualidade do código e constrói confiança no processo de automação.

Q7: Como o CI gating ajuda a manter a segurança?

A: A verificação de CI integra verificações de segurança no processo de pull request, bloqueando novas vulnerabilidades de serem mescladas e fornecendo feedback instantâneo aos desenvolvedores antes que o código chegue à produção.

Q8: Quais ambientes o Plexicus suporta?

A: O Plexicus suporta uma ampla gama de linguagens de programação (Java, Python, JavaScript, etc.) e provedores de nuvem (AWS, Azure, Google Cloud), garantindo compatibilidade em diferentes pilhas tecnológicas.

Q9: Por que a automação é melhor do que a remediação manual?

A: A automação fecha a lacuna de remediação ao escanear, corrigir e validar continuamente vulnerabilidades em escala, reduzindo riscos e economizando tempo dos desenvolvedores em comparação com a correção manual.

Q10: Como posso começar a detectar vulnerabilidades no meu próprio código gratuitamente?

A: Você pode usar a ferramenta SAST gratuita fornecida pelo Plexicus para escanear seu código em busca de vulnerabilidades, incluindo riscos de injeção de SQL. Experimente aqui