Como Implementar Ferramentas de Segurança: O Framework 'Crawl, Walk, Run'

Resumo: A Abordagem em Fases

Esta abordagem passo a passo ajuda você a implementar ferramentas de segurança de forma suave e mantém suas compilações em funcionamento. Pense nisso como uma série de pequenos passos que protegem seu envio, garantindo um processo de desenvolvimento mais confiável e seguro.

| Modo de Varredura | Impacto no Desenvolvedor | Configuração / Instalação | Propósito & Resultado |

|---|---|---|---|

| Rastreamento Falha Aberta (Modo de Auditoria, Sem alertas) | Sem interrupção; invisível para os desenvolvedores | Varredura em cada push/commit, registrar achados | Coletar dados, ajustar regras, suprimir falsos positivos; compilações sempre passam |

| Caminhada Falha Aberta (Modo de Notificação, alertas) | Desenvolvedores veem avisos em PRs/IDEs | Ativar decoração de PR/plugins de IDE | Desenvolvedores recebem feedback acionável, constroem confiança, corrigem problemas voluntariamente |

| Corrida Falha Fechada (Modo de Bloqueio) | Compilações bloqueadas em questões críticas/altas | Ativar portões de qualidade, bloquear compilação em novas descobertas críticas | Impede que novas vulnerabilidades cheguem à produção; desenvolvedores respeitam falhas |

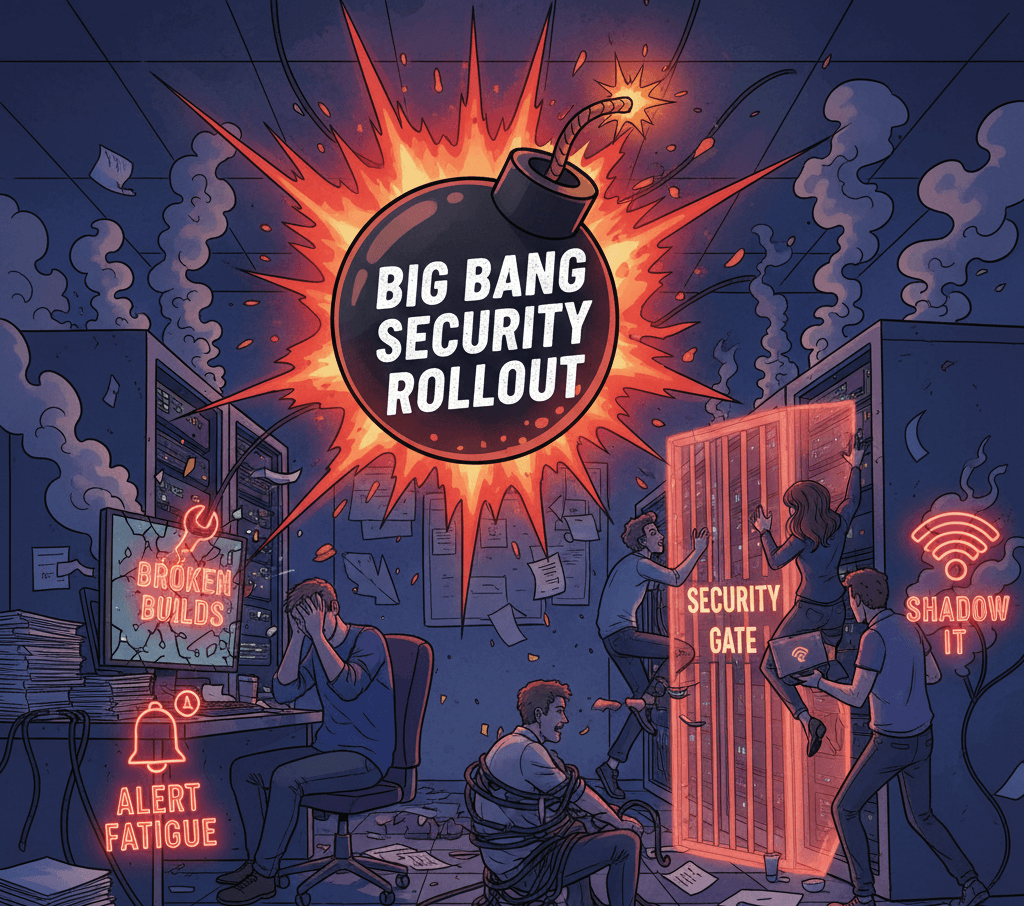

Introdução: Por que Implementações “Big Bang” Falham

Um projeto de DevSecOps pode rapidamente sair dos trilhos com uma implementação “Big Bang”. Isso geralmente acontece quando uma equipe adquire uma nova ferramenta SAST ou Scanner de Contêiner e ativa o “Modo de Bloqueio” imediatamente. Por exemplo, uma equipe de desenvolvimento de software na XYZ Corp uma vez ativou o “Modo de Bloqueio” no primeiro dia com sua nova ferramenta de scanner.

Durante a noite, a ferramenta sinalizou centenas de problemas de segurança menores que precisavam de atenção urgente, efetivamente paralisando todo o processo de desenvolvimento.

Enquanto os desenvolvedores se esforçavam para resolver esses problemas, prazos críticos do projeto foram perdidos, levando à frustração e à perda de confiança na ferramenta. Este cenário destaca os riscos e ilustra por que uma abordagem mais gradual é necessária.

O resultado geralmente leva a problemas:

- Builds Quebrados: Os desenvolvedores são incapazes de implantar correções críticas.

- Fadiga de Alertas: Uma enxurrada de falsos positivos sobrecarrega a equipe.

- TI Sombra: Equipes frustradas contornam verificações de segurança para manter seu trabalho em andamento.

Para evitar esses problemas, adote uma abordagem evolutiva em vez de tentar mudar tudo de uma vez. É disso que se trata o framework Crawl, Walk, Run.

Estudos recentes mostraram que organizações que implementam implantações em fases experimentam uma melhoria mensurável na frequência de implantação e recuperação de falhas mais rápida, melhorando assim a confiabilidade de suas práticas de DevSecOps.

Ao vincular esse framework a resultados de desempenho comprovados, como redução de tempo de inatividade e aumento das taxas de sucesso de builds, podemos garantir que os líderes de engenharia reconheçam seu valor.

Fase 1: Rastejar (Visibilidade & Estabelecimento de Base)

Objetivo: Obter visibilidade total sobre sua dívida técnica existente enquanto evita a interrupção dos fluxos de trabalho dos desenvolvedores. O objetivo é alcançar 90% de cobertura do repositório nas primeiras duas semanas para garantir sucesso mensurável e marcos de progresso claros.

- Nesta fase inicial, concentre-se na coleta de dados integrando a ferramenta de segurança ao seu pipeline CI/CD de maneira não intrusiva.

- Configuração: Defina a ferramenta para Falhar Aberto usando o Modo de Auditoria—registrando todas as descobertas sem notificar os desenvolvedores ou bloquear as compilações.

- Ação: Acione varreduras em cada push ou commit de código.

- Resultado: O scanner registra todas as descobertas em um painel enquanto permite que todas as compilações sejam concluídas com sucesso, mesmo se vulnerabilidades críticas forem detectadas.

💡 Dica Pro: Use esta fase para ajustar cuidadosamente seu scanner. Se uma regra específica (por exemplo, “Números Mágicos no Código”) gerar ruído excessivo (por exemplo, 500 vezes em repositórios), considere ajustá-la ou desativá-la temporariamente para focar em questões acionáveis antes de seguir em frente.

Por que isso é importante: Estabelecer esta “Linha de Base de Segurança” permite que sua equipe de segurança entenda o volume e a natureza da dívida técnica existente e refine as configurações de regras sem impactar as implantações.

Fase 2: Caminhar (Feedback & Educação)

Objetivo: Fornecer aos desenvolvedores feedback de segurança acionável e oportuno integrado aos seus fluxos de trabalho diários, sem bloquear o progresso do desenvolvimento.

- Uma vez que o ruído é reduzido, torne as descobertas visíveis para os desenvolvedores. Mantenha a ferramenta no modo Fail Open, mas mude para o Modo de Notificação ativando alertas.

- Configuração: Integre feedback em ferramentas de desenvolvimento, como decoração de Pull Request (comentários) ou plugins de IDE.

- Resultado: Os desenvolvedores recebem feedback de segurança em tempo real no processo de revisão de código, por exemplo, “⚠️ Alta Severidade: Segredo hardcoded introduzido na linha 42.”

Os desenvolvedores podem optar por corrigir o problema imediatamente ou documentar falsos positivos para resolução posterior.

Por que isso é importante: Esta fase constrói confiança entre segurança e desenvolvedores. A segurança é vista como um guia colaborativo, não um guardião. Os desenvolvedores se acostumam com a presença da ferramenta e começam a corrigir problemas voluntariamente porque o ciclo de feedback é direto e acionável.

Para reforçar esses comportamentos positivos, incentive as equipes a celebrar vitórias iniciais. Compartilhar histórias de sucesso rápidas, como o ‘primeiro PR mesclado com zero achados de alta severidade’, cria impulso e incentiva mais desenvolvedores a fazer correções voluntárias.

Fase 3: Executar (Bloqueio e Aplicação)

Objetivo: Prevenir que novas vulnerabilidades de alto risco cheguem à produção, aplicando barreiras de segurança.

- Após ajustar e educar os desenvolvedores, ative os Quebradores de Build ou Portões de Qualidade que aplicam políticas bloqueando builds com problemas críticos.

- Configuração: Configure a ferramenta para o modo Fail Closed para interromper builds com vulnerabilidades de severidade Alta e Crítica. Problemas de severidade média e baixa permanecem como avisos para evitar interrupções excessivas.

- Nuance importante: Considere bloquear apenas novas vulnerabilidades introduzidas pelas alterações atuais (por exemplo, no PR atual), enquanto rastreia problemas existentes como itens de backlog a serem corrigidos ao longo do tempo.

- Resultado: Se um desenvolvedor introduzir, por exemplo, uma vulnerabilidade crítica de Injeção de SQL, o build falha e não pode ser mesclado até ser corrigido ou uma dispensa documentada ser aprovada.

Por que isso importa: Porque a ferramenta e a equipe estão bem ajustadas e educadas, a taxa de falsos positivos é baixa. Os desenvolvedores respeitam as falhas de build como verdadeiros sinais de segurança em vez de lutarem contra elas.

Próximos Passos

Agora que você tem uma estratégia faseada para quando bloquear builds, o próximo passo é decidir onde integrar essas ferramentas para maximizar a produtividade dos desenvolvedores.

No próximo artigo, exploraremos Segurança Sem Atrito, uma maneira de incorporar ferramentas de segurança perfeitamente nos IDEs dos desenvolvedores e fluxos de trabalho de PR, reduzindo a troca de contexto e aumentando a adoção.

Perguntas Frequentes (FAQ)

O que é o framework “Crawl, Walk, Run”?

É uma maneira simples e passo a passo de começar a usar novas ferramentas de segurança sem causar problemas. Primeiro, você coleta informações silenciosamente (Rastejar). Em seguida, você mostra aos desenvolvedores os problemas para que eles possam aprender e corrigi-los (Andar). Finalmente, você bloqueia o código ruim para manter seu software seguro (Correr). Isso ajuda as equipes a adotarem ferramentas de segurança de forma suave e ganharem confiança ao longo do caminho.

Por que não devemos bloquear builds imediatamente?

Se você bloquear builds desde o primeiro dia, a ferramenta pode sinalizar muitos problemas de uma vez, impedindo que os desenvolvedores façam seu trabalho. Isso pode causar frustração e atrasar projetos. Começar devagar significa que você encontra e corrige os alertas ruidosos primeiro, para que o bloqueio aconteça apenas quando a ferramenta for precisa e confiável.

Quanto tempo cada etapa deve levar?

Normalmente, a fase de Rastejar dura algumas semanas enquanto você coleta dados suficientes. A fase de Andar leva mais tempo, pois os desenvolvedores se acostumam a ver alertas e corrigir problemas. Só passe para Correr quando a ferramenta estiver bem ajustada e a equipe estiver confortável em corrigir problemas antes que o código seja mesclado.

O que é “Falha Aberta” e quando a usamos?

“Falha Aberta” significa que a ferramenta encontra problemas, mas não impede que o código seja mesclado. Use isso nas fases de Rastejar e Andar para evitar perturbar os desenvolvedores enquanto você coleta dados e os ensina sobre os problemas.