Hur man automatiserar SQL-injektionsåtgärder (SQLi) i stor skala

SQL-injektion (SQLi) är fortfarande en av de äldsta och mest förödande sårbarheterna inom webb säkerhet. Trots att den är väl förstådd rankas den konsekvent nära toppen av OWASP Top 10 eftersom det är nästan omöjligt att manuellt hitta och åtgärda varje sårbar fråga i en modern, snabbt föränderlig kodbas.

I denna guide kommer du att lära dig hur du går bortom manuell lappning och bygger ett arbetsflöde som automatiskt upptäcker, prioriterar och åtgärdar SQLi-sårbarheter med hjälp av AI-driven automatisering.

För att hjälpa dig komma igång med automatiserad sårbarhetsdetektion erbjuder vi ett gratis verktyg för statisk applikationssäkerhetstestning (SAST). Du kan prova det gratis här: Plexicus Free SAST Tool

Varför SQLi-åtgärd fortfarande är viktigt

Den affärsmässiga påverkan av en lyckad SQLi-attack är binär: du skyddar antingen dina data eller så förlorar du dem. En enda utnyttjad sårbarhet kan leda till:

- Fullständig databasexfiltrering: Obehörig åtkomst till PII, inloggningsuppgifter och immateriell egendom.

- Efterlevnadsfel: Massiva böter enligt GDPR, SOC2 eller PCI-DSS.

- Varumärkesskada: Förlust av kundförtroende som tar år att återuppbygga.

Utmaningen är inte bara att veta att SQLi är dåligt; det är åtgärdsgapet. Säkerhetsteam hittar sårbarheter snabbare än utvecklare kan åtgärda dem.

Vad är SQLi-åtgärdsautomatisering?

SQLi-remediering är processen att ersätta sårbar kod (vanligtvis där användarinmatning är direkt sammanfogad i en databasfråga) med säkra alternativ som parameteriserade frågor eller förberedda uttalanden.

Automatisering av denna process innebär att använda Statisk Analys (SAST) för att hitta den förorenade dataflödet och AI-remedieringsmotorer för att skriva om koden och skicka tillbaka den till utvecklaren för godkännande.

Hur man Automatiserar SQLi-remediering

Steg 1: Upptäck Förorenade Dataflöden

Du kan inte fixa det du inte kan se. Traditionella grep-baserade sökningar efter select-uttalanden är för bullriga. Du behöver Statisk Applikationssäkerhetstestning (SAST) som förstår föroreningsanalys, vilket spårar hur data rör sig från en HTTP-förfrågan (källa) till en databasexekvering (sänka).

- Det Manuella Sättet: Granska varje kontrollfil i ditt arkiv.

- Plexicus Sätt: Använd Statisk Kodanalys (SAST) för att skanna hela din kodbas på några minuter. Plexicus kartlägger dataflödet för att identifiera exakt var osanerad inmatning träffar din databas.

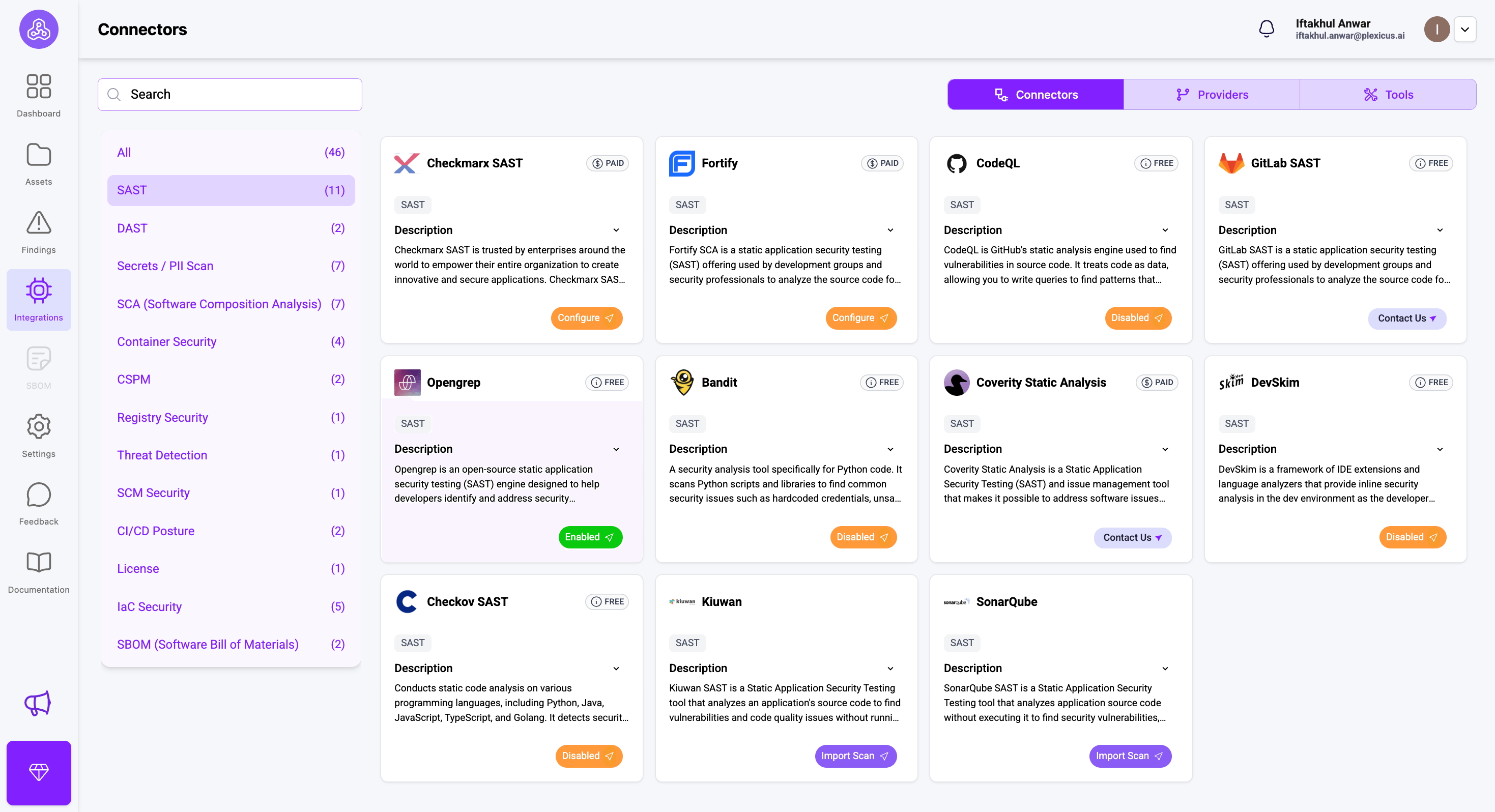

Plexicus ansluter till flera SAST-verktyg, från öppen källkod till betalda. Du kan ansluta med det SAST-verktyg som finns tillgängligt genom menyn Integration eller kontrollera här.

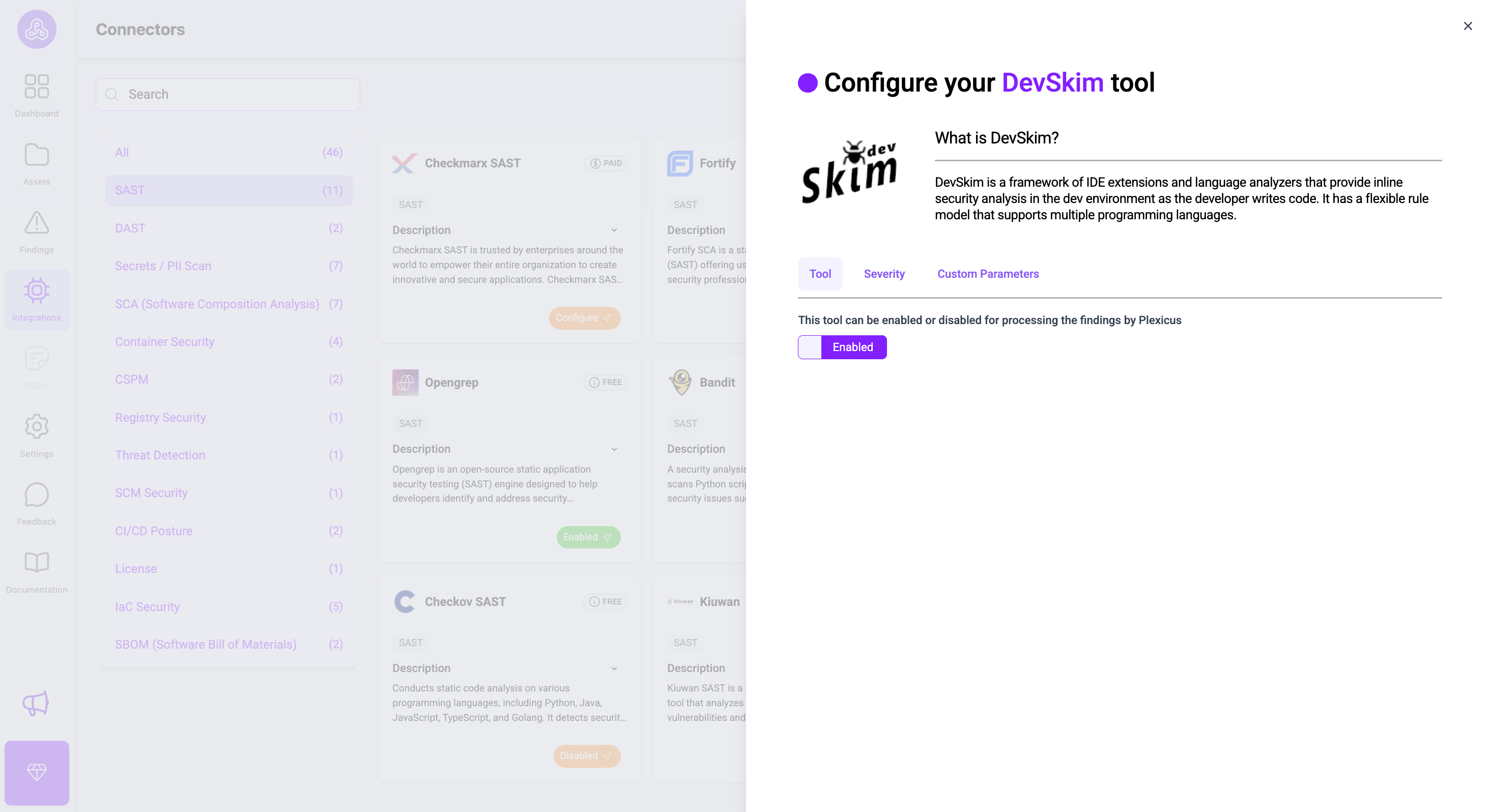

För verktyg som har etiketten “Gratis” kan du aktivera dem direkt genom att klicka på konfigurera-knappen och slå på aktivera-knappen.

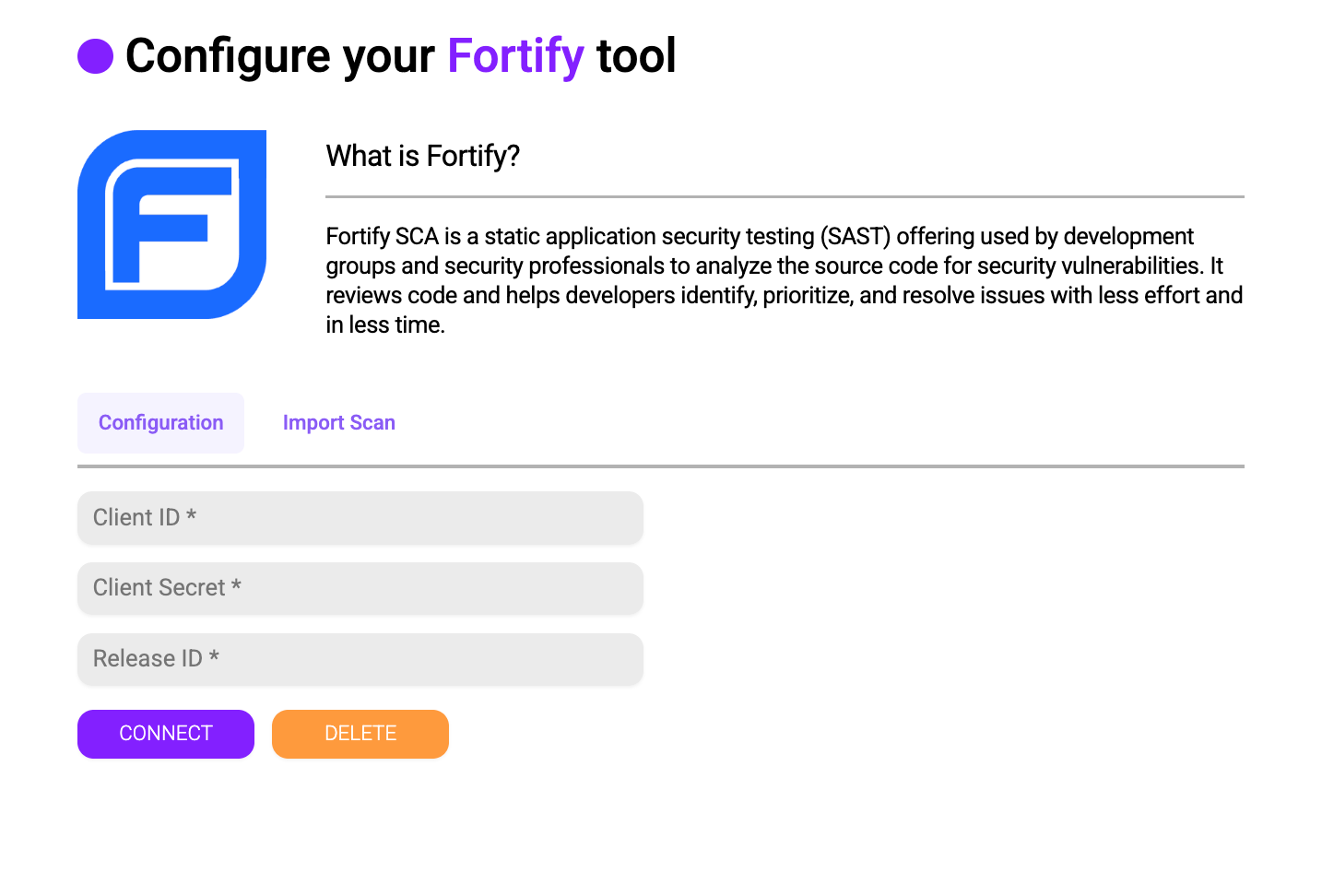

Under tiden, med det betalda verktyget, kan du ansluta genom att fylla i inloggningsuppgifterna.

Steg 2: Prioritera baserat på åtkomlighet och risk

Alla SQLi-sårbarheter är inte skapade lika. En SQLi i ett offentligt tillgängligt inloggningsformulär är en P0 (Prioritet 0), medan en i ett internt, autentiserat rapporteringsverktyg kan vara en P2 (Prioritet 2).

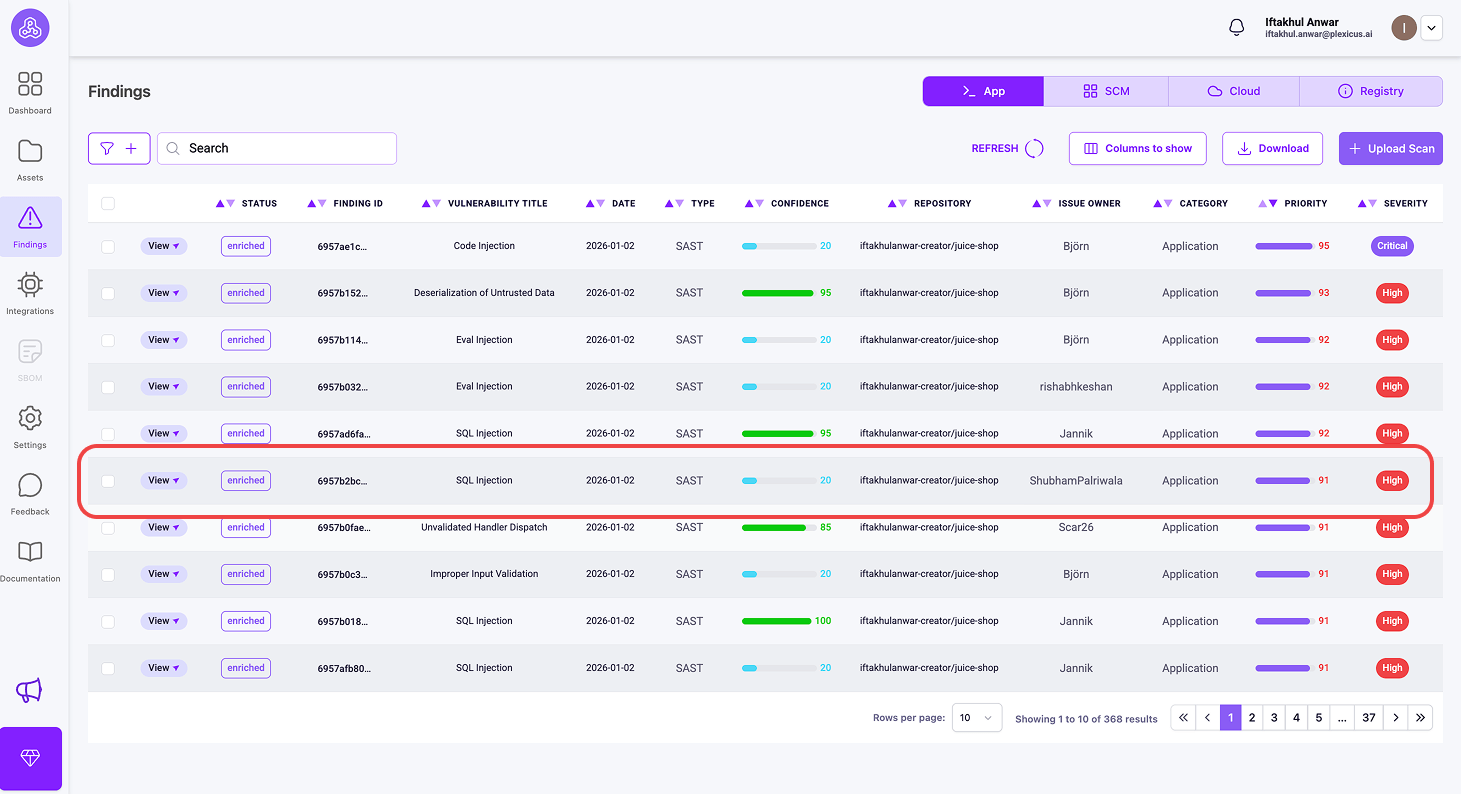

Plexicus använder ett multifaktors prioriteringssystem för att hjälpa dig fokusera på de mest kritiska säkerhetsfynden. Systemet tilldelar prioritetspoäng från 0 till 100, där högre poäng indikerar mer akuta problem.

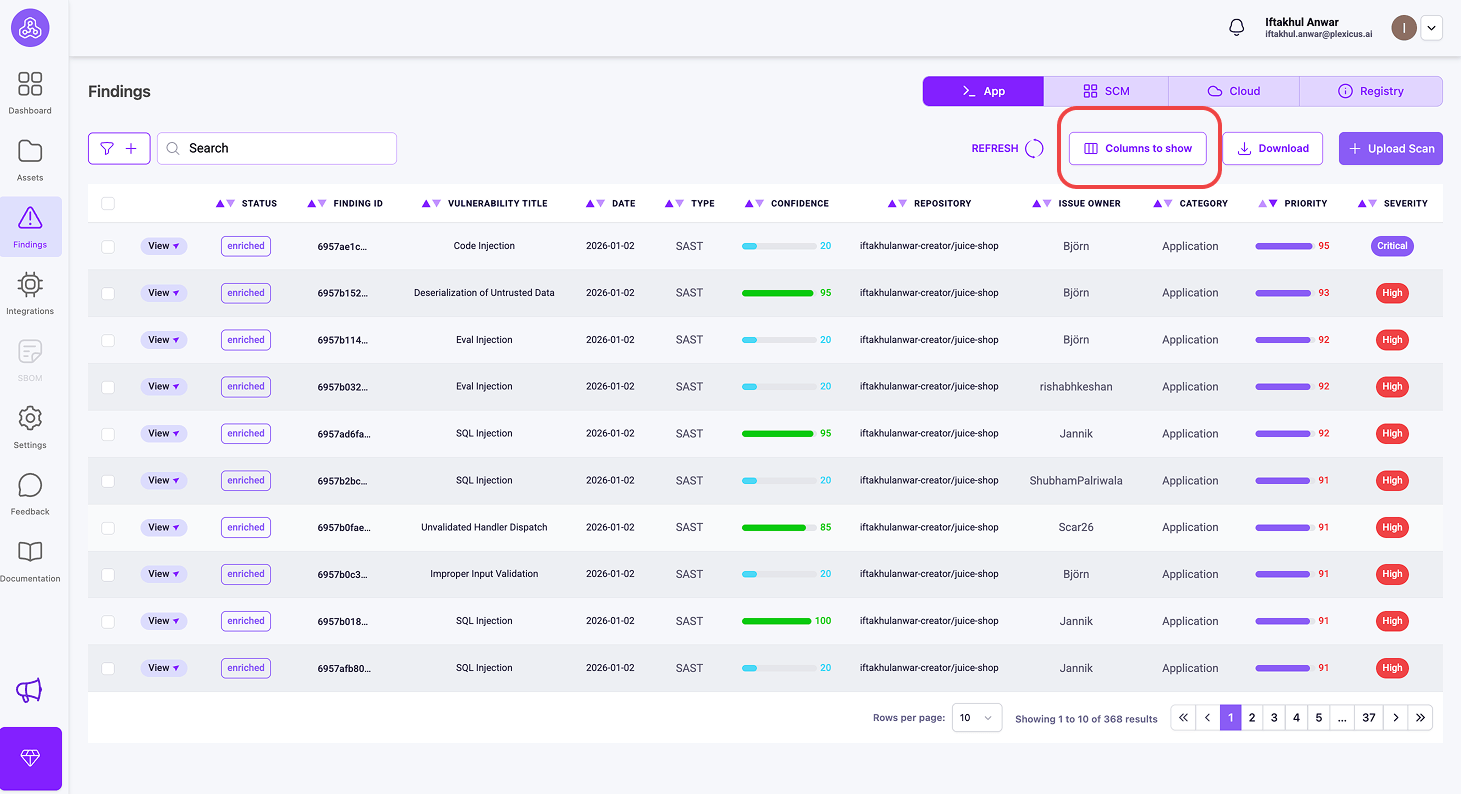

Du kan kontrollera metrik för din prioritering genom att följa dessa steg:

- Se till att ditt arkiv är anslutet och att skanningsprocessen har avslutats.

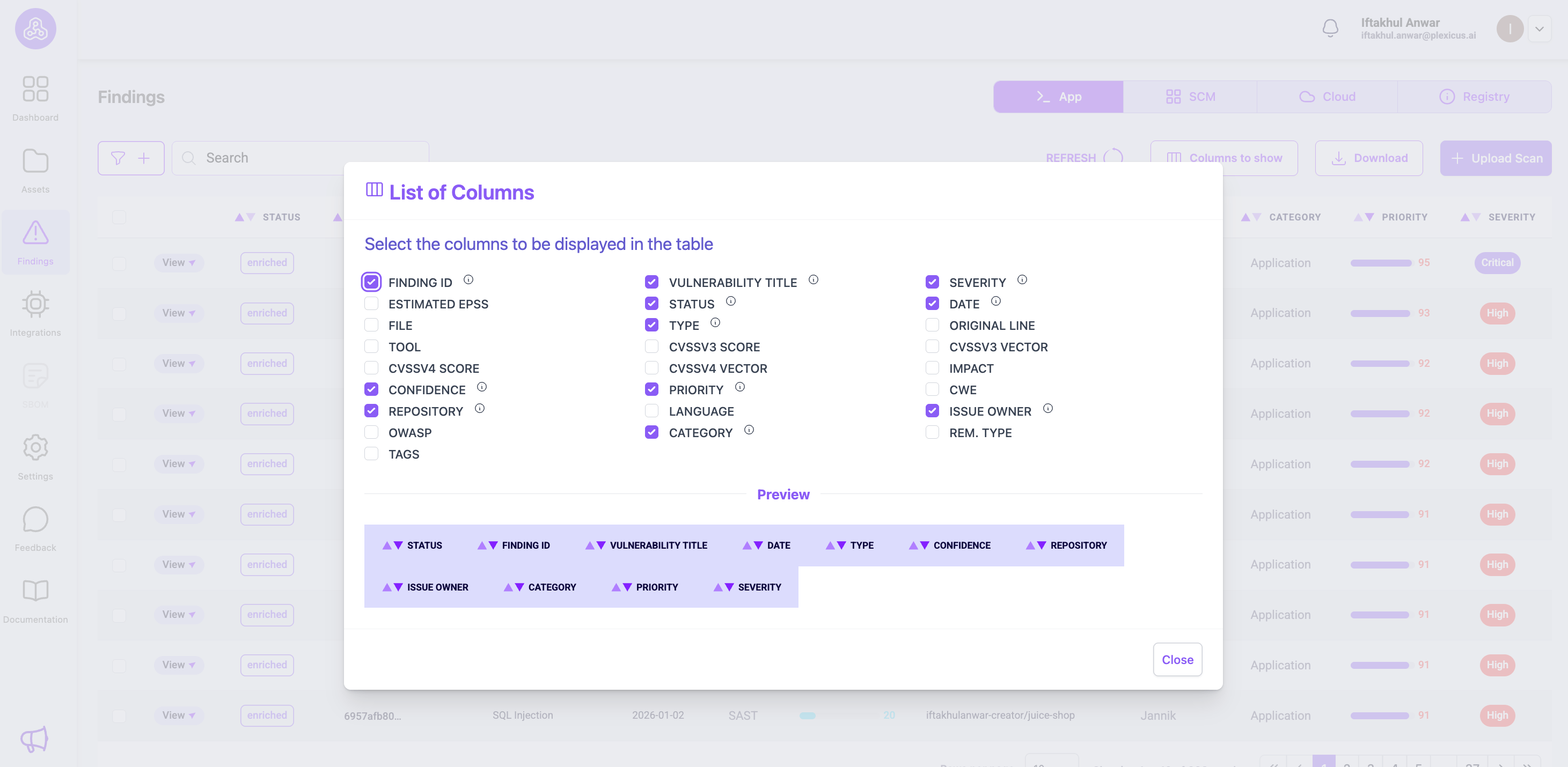

- Navigera sedan till menyn Findings, där du hittar mätvärden för att göra prioriteringar, inklusive Priority, Impact och Confidence

- Priority (Poäng 0-100)

- Detta är ditt huvudsakliga prioriteringsmått - högre poäng innebär mer akuta problem.

- Leta efter fynd med Priority ≥ 80 (kritiska sårbarheter)

- Impact (Poäng 0-100)

- Visar bedömningen av affärspåverkan

- Högre påverkan innebär större potentiella affärskonsekvenser.

- Confidence (Poäng 0-100)

- Indikerar hur säker Plexicus är på fyndet

- 90-100: Definitiva bevis, 70-89: Starka indikationer, 50-69: Måttlig säkerhet

- Priority (Poäng 0-100)

- Leta efter Priority-mätvärdena, som sträcker sig från 0 till 100, vilket indikerar allvarlighetsgraden av sårbarheterna. En högre poäng antyder en högre prioritet för åtgärd.

- Om mätvärdena inte är omedelbart synliga kan du anpassa visningen genom att klicka på knappen Columns och välja de mätvärden du vill visa.

Du kan hitta andra mätvärden att visa i fyndlisttabellen.

Steg 3: Automatisera åtgärden (AI Remediation)

Det är här de flesta säkerhetsprogram stannar upp. Utvecklare vet ofta inte den specifika syntaxen för en parameteriserad fråga i ett äldre ramverk.

Istället för att skicka en PDF-rapport bör du tillhandahålla koden. Moderna arbetsflöden utnyttjar stora språkmodeller (LLMs) för att skanna den sårbara kodsnutten och föreslå en perfekt patch.

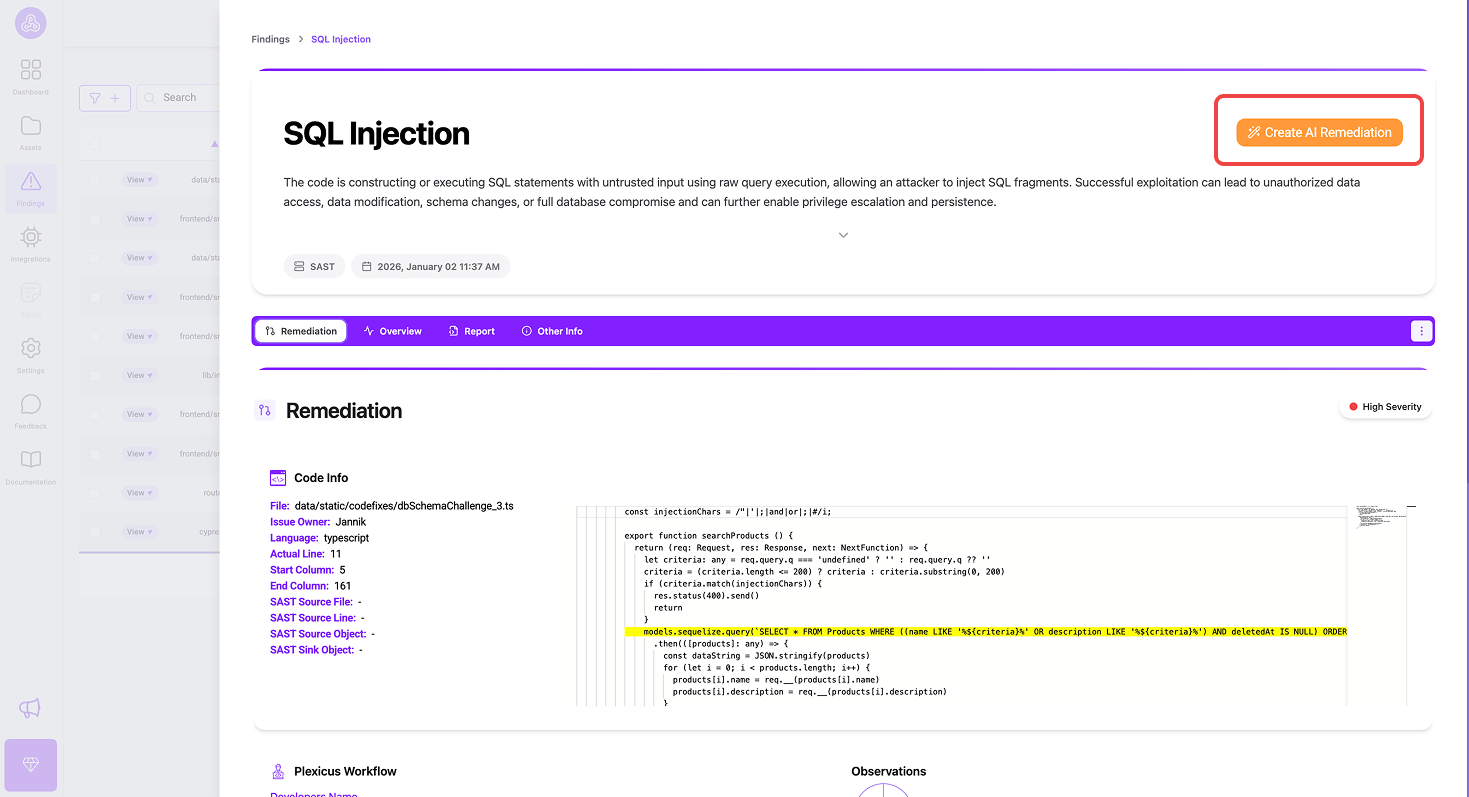

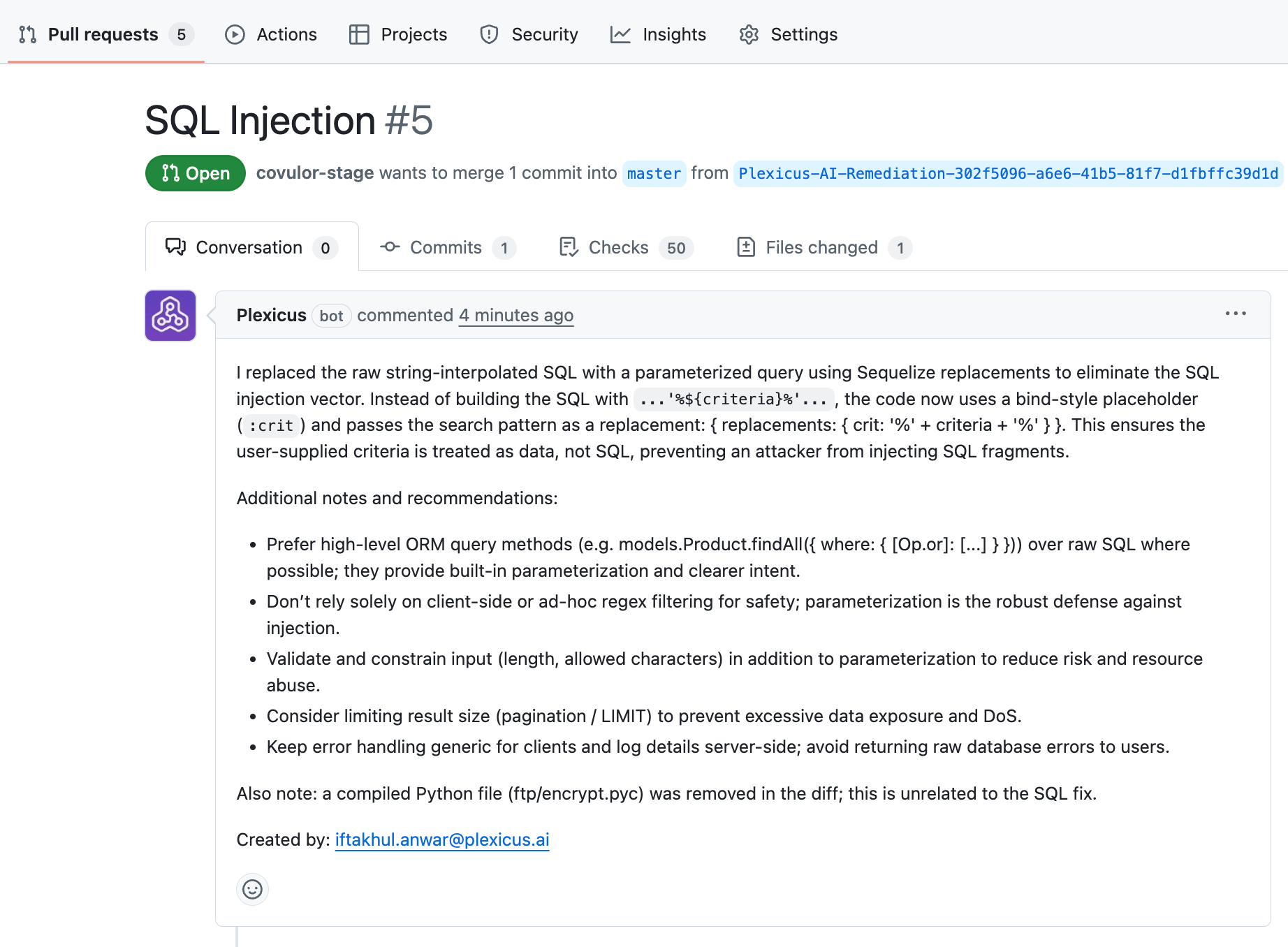

I Plexicus kan du använda auto remediation engine för att automatiskt generera det korrigerade kodblocket. Det ersätter konkateneringen med ett förberett uttalande, bibehåller den ursprungliga logiken samtidigt som risken elimineras.

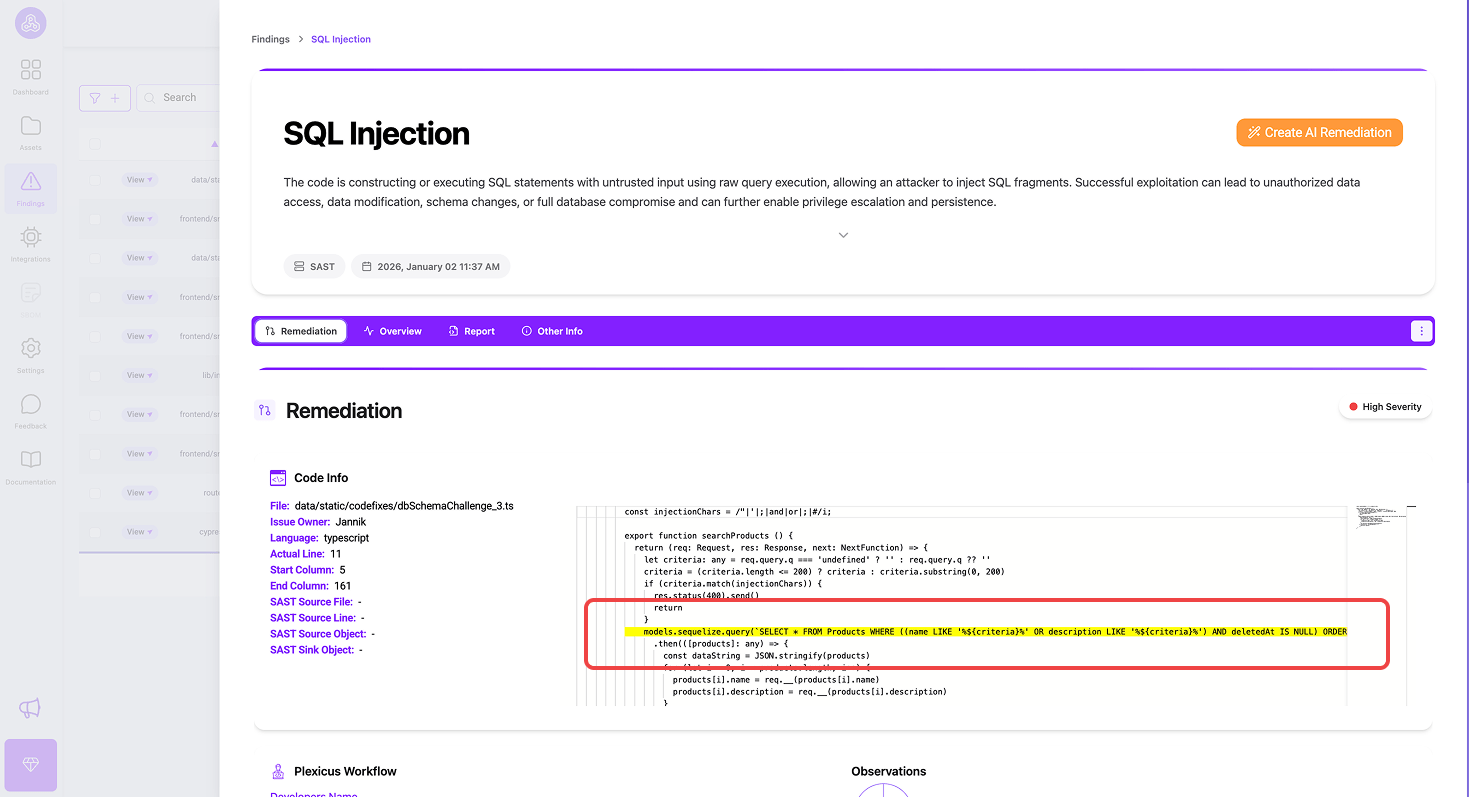

När skanningsprocessen är klar kan du klicka på detaljerna för ett visst säkerhetsproblem som hittats av skannern.

Det kommer att visa en pop-up för att ge dig detaljerad information om sårbarheten. Kodblocket kommer att visa dig koden som orsakar sårbarheten och behöver åtgärdas.

När du är redo att åtgärda problemet kan du klicka på knappen Create AI Remediation för att starta åtgärdandet.

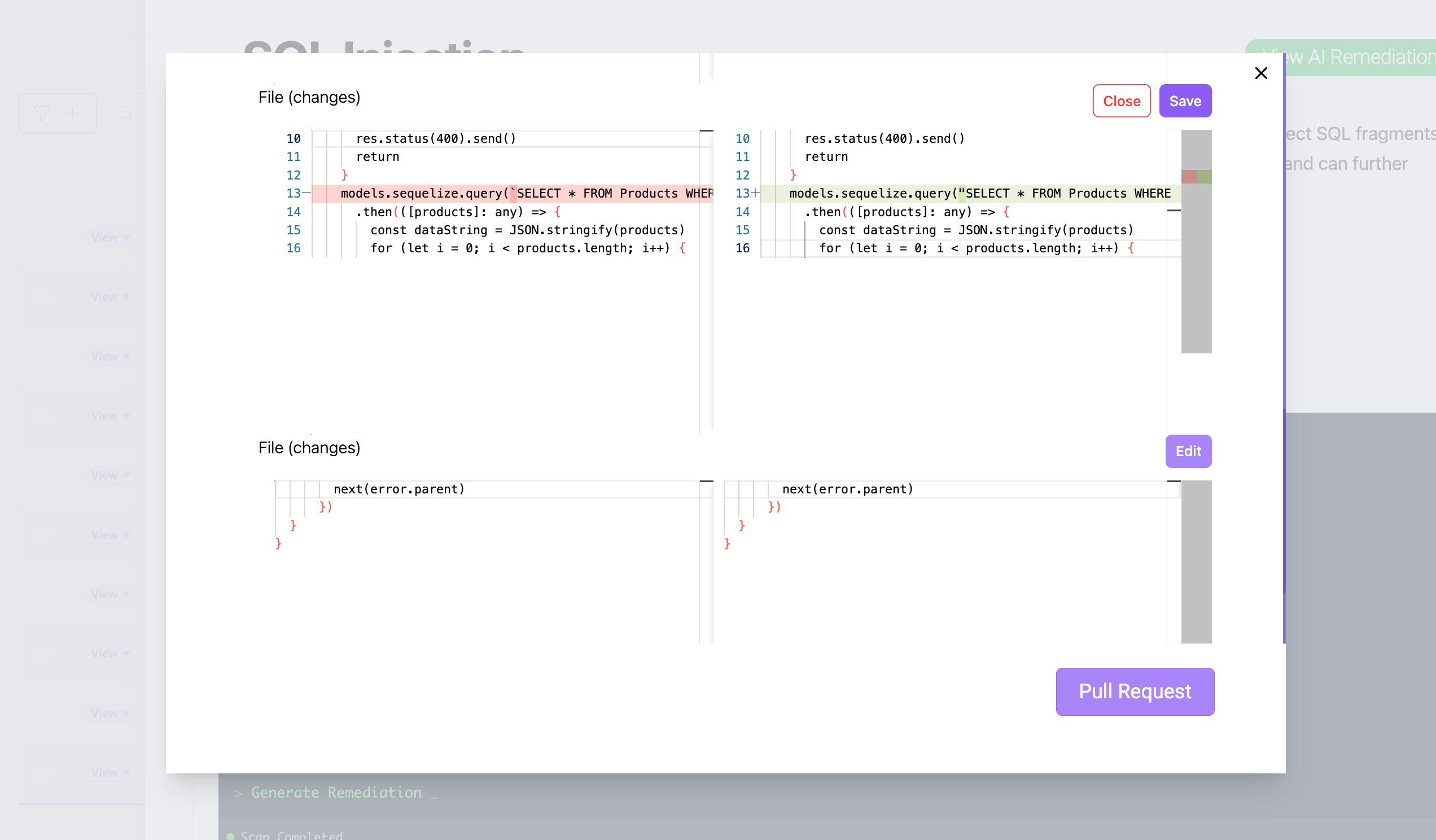

När åtgärdsprocessen är klar kommer en pop-up att visas som föreslår att du gör en pull request. Du kan kontrollera de ändringar som föreslagits av AI, eller så kan du redigera manuellt i ett kodblock om det behövs.

AI-åtgärden implementeras inte direkt i koden; istället kräver den godkännande genom pull request-processen. Plexicus implementerar rollbaserad åtkomstkontroll, vilket ger olika roller olika möjligheter inom plattformen. Du kan kontrollera rollerna på olika sätt här

Det gör att den mänskliga processen i loopen kan verifiera ändringarna innan de slås samman i produktionskoden, vilket säkerställer hög kvalitet och bibehåller utvecklarnas förtroende.

Steg 4: Validera med CI Gating

När en fix har tillämpats måste du säkerställa att sårbarheten inte kryper tillbaka in i kodbasen under nästa release.

Integrera ditt säkerhetsverktyg i PR (Pull Request)-processen. Om en utvecklare introducerar en ny icke-parametriserad fråga bör bygget misslyckas. Plexicus’s CI gating fungerar som ett skyddsnät och ger omedelbar feedback direkt i din källkodshantering, som GitHub, GitLab, och så vidare, innan koden någonsin når produktion.

Plexicus låter dig ställa in en CI gating-mekanism med några få steg:

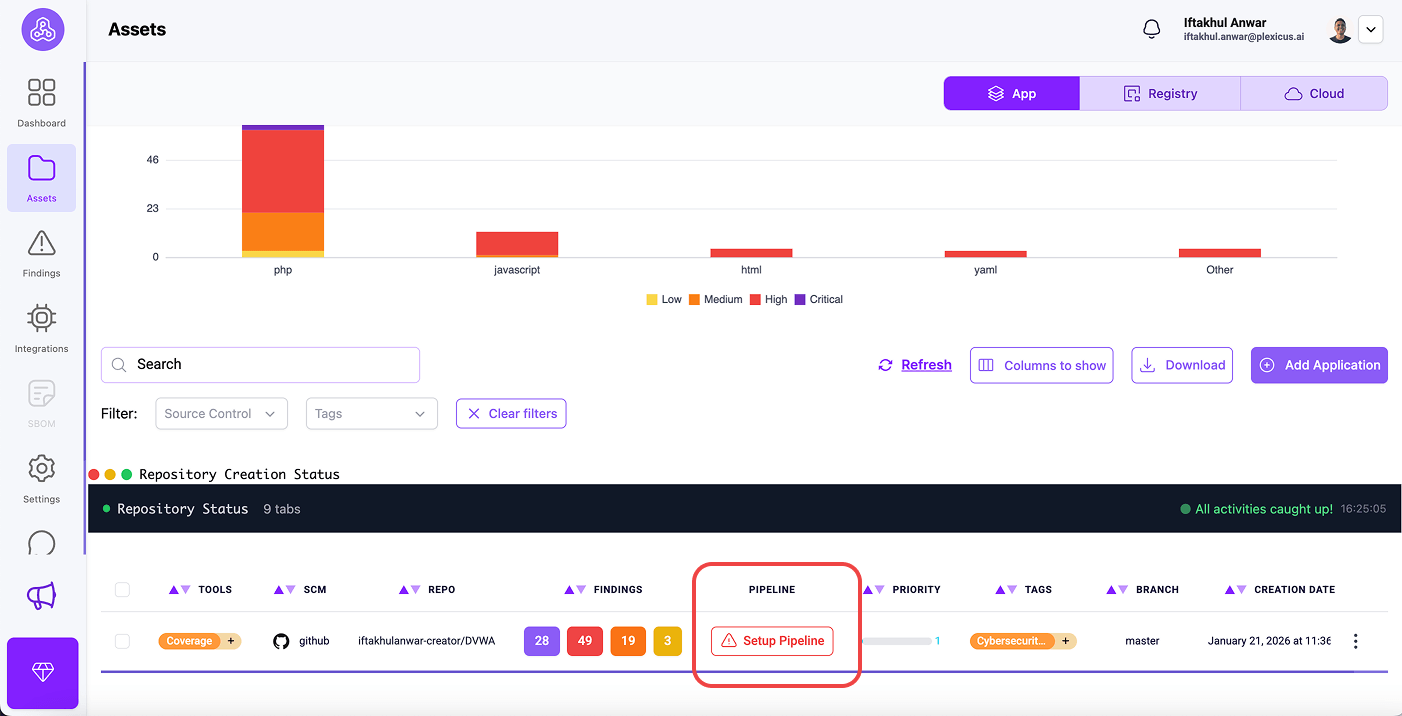

- Gå till menyn Tillgång.

- Under fliken App hittar du ditt anslutna arkiv.

- I ditt anslutna arkiv, klicka på Setup Pipeline för att ställa in CI-gating

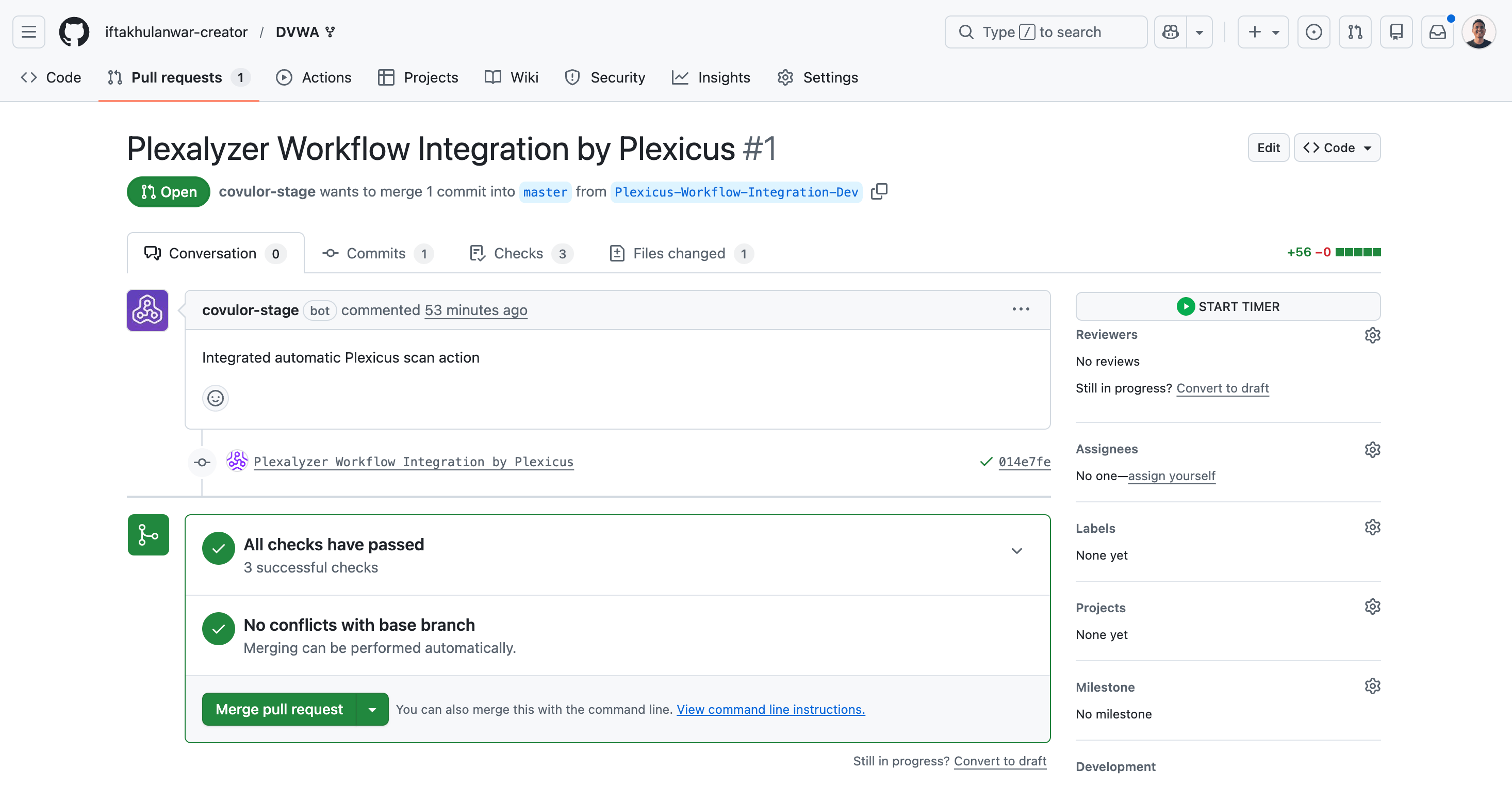

- En pop-up kommer att visas och den ber dig att konfigurera pipelinen i din SCM. Klicka på Ok

- Efter att du klickat på OK, kommer du att omdirigeras till GitHub-fliken för pull-begäran. Be om din tillåtelse att slå samman pull-begäran för att integrera Plexicus i dina GitHub-åtgärder.

- När du har slagit samman Plexicus arbetsflödesintegration, får ditt arkiv automatiserad säkerhetsskanning som körs kontinuerligt vid kodändringar. Det kommer att köras automatiskt vid varje push och pull-begäran till din huvudgren.

Jämförelse: Varför Automation Vinner

Att förlita sig på manuell åtgärd skapar en sårbarhetsskuld som växer varje gång du pushar kod. När en manuell pentest hittar en SQLi, har den koden ofta varit i produktion i månader.

Genom att använda en enhetlig plattform som Plexicus, konsoliderar du flera verktyg (inklusive SAST, DAST och AI Remediation) till en enda vy. Detta hittar inte bara SQLi; det stänger loopen genom att generera fixen och uppdatera ärendet automatiskt via Automatisk Uppgiftskapande.

| Funktion | Det gamla sättet (Manuellt) | Det moderna sättet (Automatiserat) |

|---|---|---|

| Detektion | Manuella kodgranskningar / PDF-rapporter | Realtids SAST & DAST-skanning |

| Åtgärdande | Jira-biljetter med “Vänligen åtgärda” | Bulk AutoFix & AI-åtgärdande |

| Validering | Årliga penetrationstester | Kontinuerlig CI/CD-gating |

| Omfattning | Endast huvudappar | Full övervakning av attackytan |

Slutsats

SQL-injektion är ett löst problem, men det förblir en ledande orsak till intrång på grund av genomförandegap. Genom att automatisera detektions- till åtgärdandepipelinen ger du dina utvecklare möjlighet att skriva säker kod utan att sakta ner utvecklingshastigheten.

Plexicus erbjuder en omfattande uppsättning verktyg, från kodskanning, register och moln till AI-drivet åtgärdande, för att hålla dina applikationer säkra från kod till moln.

Dess plattform stöder ett brett utbud av miljöer för att säkerställa kompatibilitet med din teknikstack. Viktiga stödda miljöer inkluderar programmeringsspråk som Java, Python och JavaScript, samt molnleverantörer som AWS, Azure och Google Cloud.

FAQ:

F1: Vad är SQL-injektion (SQLi) och varför är åtgärdande fortfarande viktigt?

S: SQLi är en sårbarhet som tillåter angripare att manipulera databasfrågor, vilket leder till dataintrång, efterlevnadsfel och varumärkesskador. Åtgärdande är kritiskt eftersom även en missad sårbarhet kan få allvarliga konsekvenser, och manuella åtgärder kan inte hålla jämna steg med moderna kodbaser.

F2: Hur fungerar automatisering av SQLi-åtgärdande?

A: Automation använder verktyg för statisk analys (SAST) för att upptäcka sårbar kod och använder sedan AI för att skriva om osäkra frågor med säkra metoder (som parameteriserade frågor) och skickar dessa korrigeringar för utvecklarens godkännande.

Q3: Vilka är de viktigaste stegen för att automatisera SQLi-åtgärder?

- Upptäck förorenade dataflöden med hjälp av SAST-verktyg.

- Prioritera sårbarheter baserat på risk och åtkomlighet.

- Tillämpa automatiska korrigeringar med AI-åtgärdsmotorer.

- Validera korrigeringar med CI-gating för att förhindra regressioner.

Q4: Hur hjälper Plexicus i denna process?

A: Plexicus integrerar flera säkerhetsverktyg (inklusive SAST, DAST och AI-åtgärder) i en plattform. Det automatiserar upptäckt, prioritering, korrigering och kontinuerlig validering, vilket effektiviserar hela åtgärdsarbetsflödet.

Plexicus stöder också rollbaserad åtkomstkontroll, vilket gör det möjligt för organisationer att hantera behörigheter för olika användartyper (såsom administratörer, utvecklare och revisorer). Detta säkerställer att användare har lämplig åtkomst och ansvar, vilket förbättrar både säkerhet och arbetsflödets tydlighet. Läs mer om rollskillnader här.

Q7: Tillämpas automatiska korrigeringar direkt på kodbasen?

A: Nej. Automatiska korrigeringar föreslås via pull requests för mänsklig granskning och godkännande. Detta säkerställer utvecklarens översyn, bibehåller kodkvaliteten och bygger förtroende för automatiseringsprocessen.

Q7: Hur hjälper CI-gating till att upprätthålla säkerhet?

A: CI-gating integrerar säkerhetskontroller i pull request-processen, vilket blockerar nya sårbarheter från att slås samman och ger omedelbar feedback till utvecklare innan koden når produktion.

Q8: Vilka miljöer stöder Plexicus?

A: Plexicus stöder ett brett utbud av programmeringsspråk (Java, Python, JavaScript, etc.) och molnleverantörer (AWS, Azure, Google Cloud), vilket säkerställer kompatibilitet över tekniska stackar.

Q9: Varför är automatisering bättre än manuell åtgärd?

A: Automatisering stänger åtgärdsgapet genom att kontinuerligt skanna, fixa och validera sårbarheter i stor skala, vilket minskar risk och sparar utvecklartid jämfört med manuell patchning.

Q10: Hur kan jag börja upptäcka sårbarheter i min egen kod gratis?

A: Du kan använda det kostnadsfria SAST-verktyget som tillhandahålls av Plexicus för att skanna din kod efter sårbarheter, inklusive SQL-injektionsrisker. Prova det här